重點摘要

- 從 1 月份起,趨勢科技便觀察到使用 AI 驅動平台 (Lovable、Netlify、Vercel) 來架設假的 Captcha 網頁以便將使用者導向網路釣魚網站的攻擊行動突然暴增,這類計謀不僅能誤導使用者,還能躲避資安工具的偵測。

- 駭客會先顯示一個 Captcha 網頁來要求受害者完成真人驗證,藉此降低受害者的戒心,而自動化掃描工具只會偵測到這個驗證網頁,不會發現其背後用來竊取登入憑證的重導動作。

- 駭客利用這類平台容易部署又免費代管的特性,當然還有其品牌商譽。

- 資安人員應訓練員工如何分辨 Captcha 網路釣魚攻擊,並採用多層式防禦來追蹤重導動作,同時也要監控信譽良好的代管網域是否遭到濫用。

人工智慧 (AI) 已徹底改變了網站的開發方式,甚至讓新手也能製作出看起來專業的網站。例如像 Lovable 這樣的工具可以讓任何人都能開發和代管應用程式,幾乎不需具備撰寫程式碼的知識;而 Netlify 和 Vercel 則是將自己定位成 AI 原生開發平台。然而,駭客集團卻越來越常利用這些服務來製作和架設一些假的 Captcha 驗證網站,用來當成網路釣魚攻擊的入口。

從 1 月份起,趨勢科技便觀察到架設在這類平台上的假 Captcha 網頁數量突然增加。這類詐騙會造成雙重威脅:不僅會誤導使用者,還會避開自動化資安防護系統。

社交工程計謀

網路釣魚攻擊通常都是經由一些偽裝成緊急訊息的垃圾郵件開始,例如:「需要重設密碼」或「郵件投遞地址變更通知」都是這類攻擊常見的標準手法。

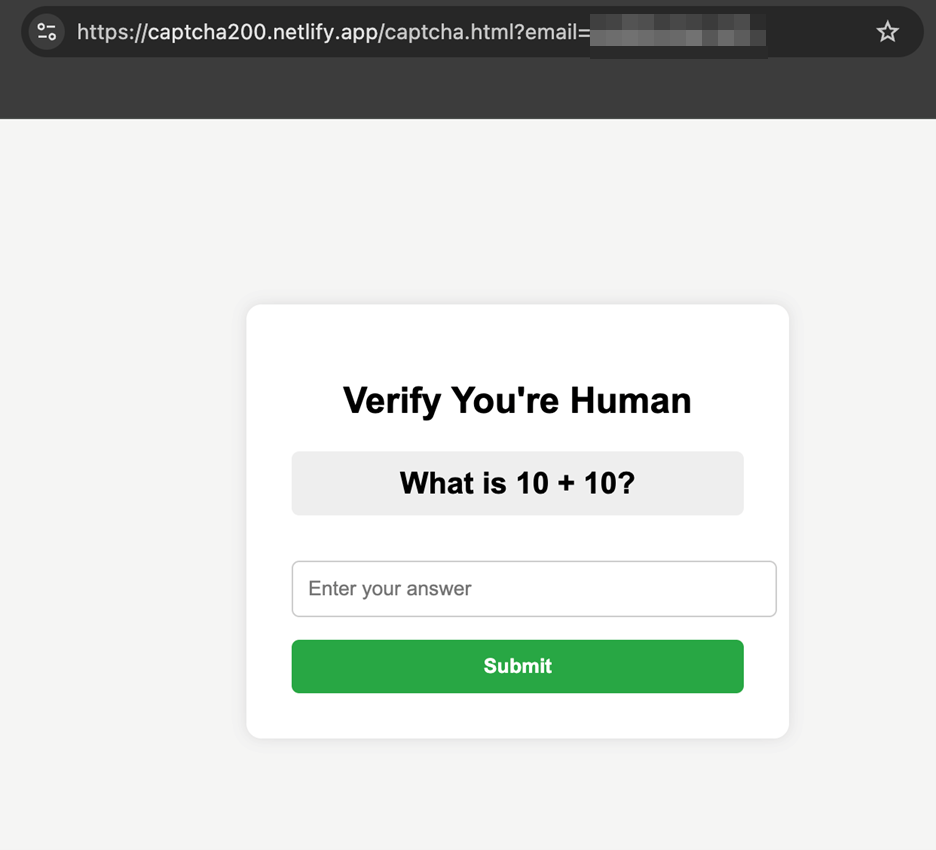

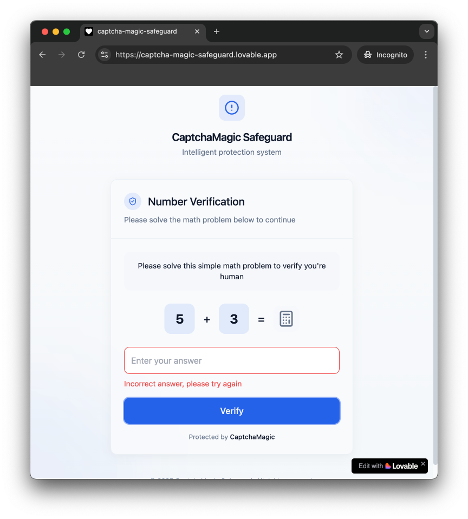

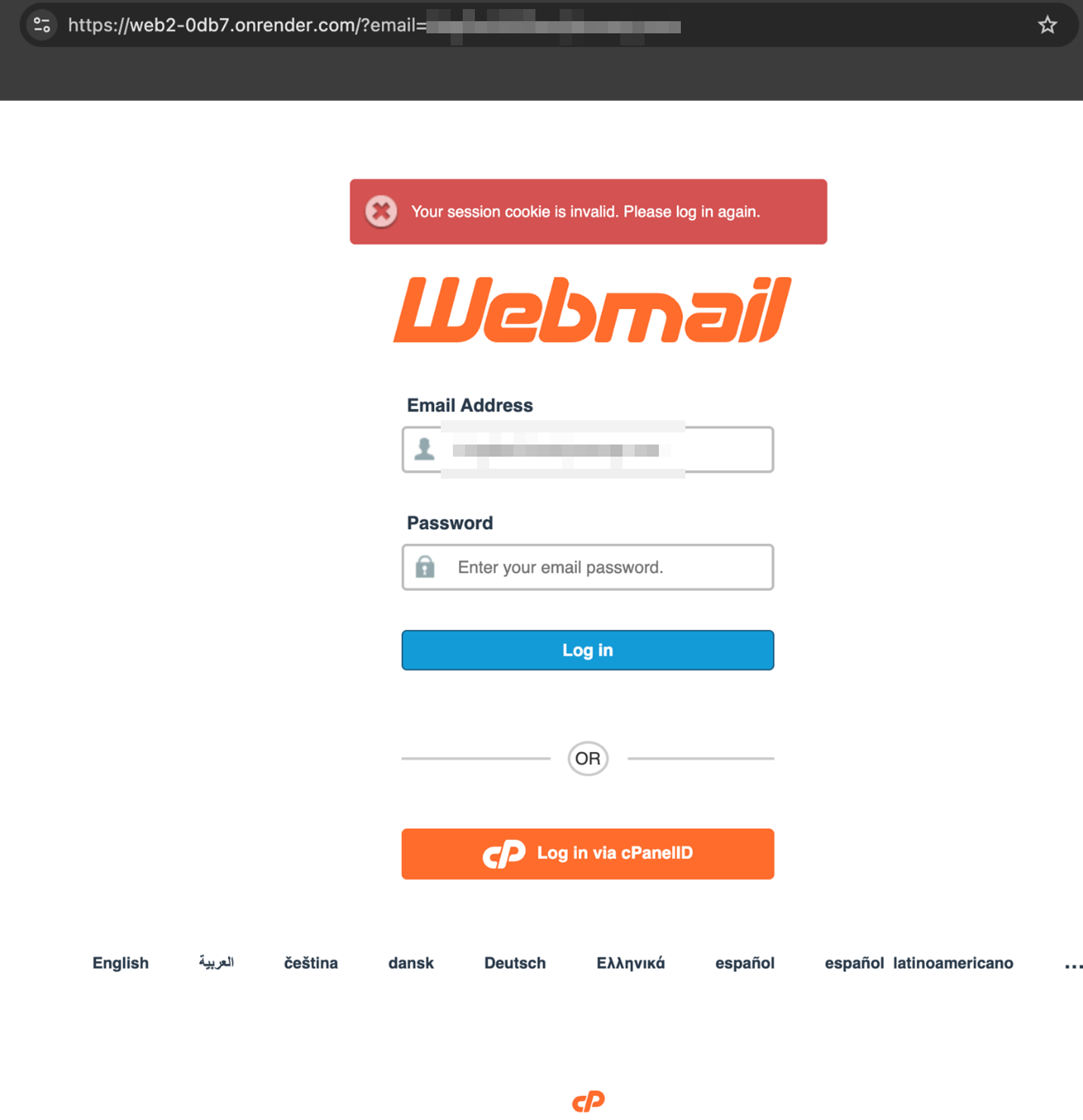

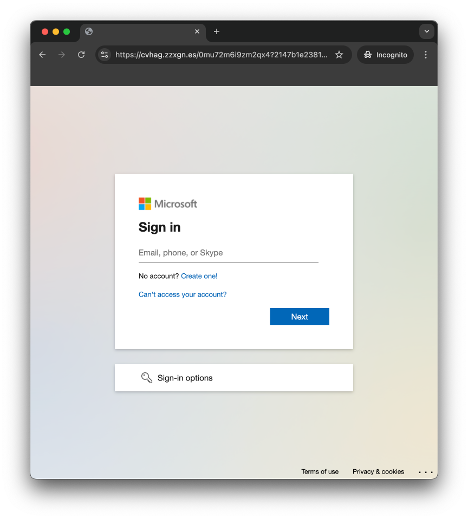

如果點選郵件內嵌的網址,使用者就會被導向一個看似無害的 Captcha 驗證網頁 (參見圖 1),這個詭計有兩項目的:

- 延緩使用者的懷疑 – 先讓受害者看到一個 Captcha 驗證網頁,他們就不太會去懷疑這是個惡意網頁,進而降低戒心。

- 躲避偵測 – 自動化網頁掃描工具只會看到這個 Captcha 網頁,而非背後用來竊取登入憑證的表單,所以就不太會將它標記為詐騙。

一旦完成 Captcha 驗證,受害者就會被重導至實際的網路釣魚網頁,進而竊取受害者的登入憑證和其他敏感資料。

AI 驅動的代管平台:一把雙面刃

像 Lovable、Netlify 和 Vercel 這樣的平台是專為簡化開發並降低進入門檻而設計。但不幸的是,這些能夠嘉惠開發人員的優點,同樣也可能被駭客所利用:

- 容易部署:只需最低的技術能力就能架設令人信服的假 Captcha 網站。在 Lovable 上,駭客可透過氛圍程式設計 (Vibe Coding) 的方式來產生一個假的 Captcha 網頁或網路釣魚網頁。至於 Netlify 和 Vercel,則是讓 AI 程式設計助理更容易整合至 CI/CD 流程當中來產生假的 Captcha 網頁。

- 免費代管:廠商提供的免費方案可降低駭客發動網路釣魚攻擊的入門成本。

- 正派的品牌形象:以 *.vercel.app 或 *.netlify.app 結尾的網域,會讓人覺得是信譽良好的網站,這一點對駭客相當有利。

數字會說話

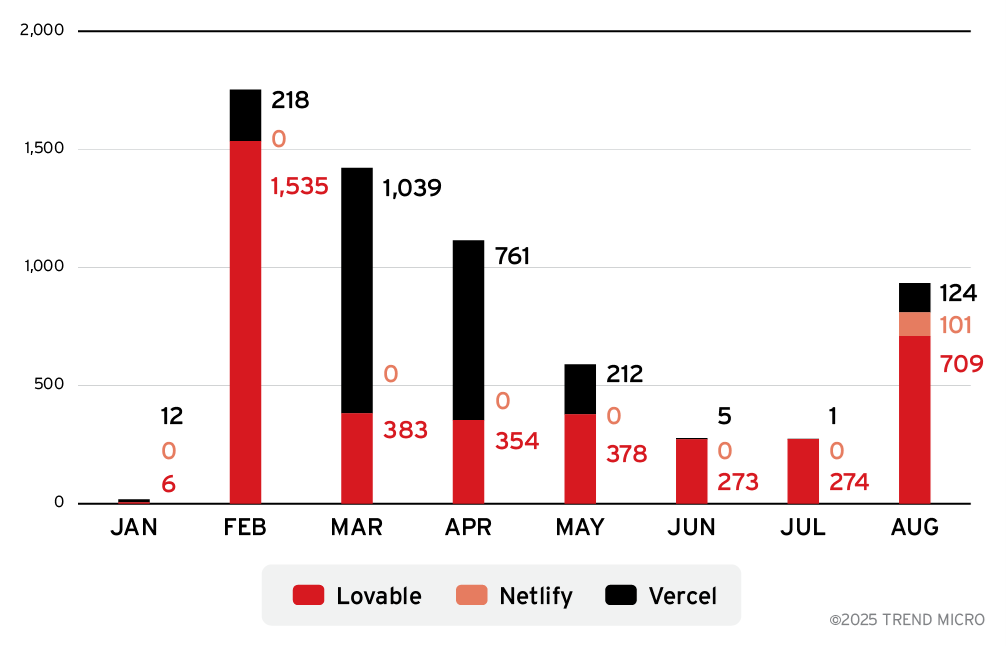

根據我們對這三個平台遭到濫用的情況所做的分析,駭客集團的活動分布如下:

- Vercel.app – 52 個網站

- Netlify.app – 3 個網站

- Lovable.app – 43 個網站

Proofpoint 之前也曾經探討過 AI 驅動網站開發工具遭駭客濫用的情況,但在他們的研究當中,Lovable 的情況最為嚴重。不過趨勢科技的資料卻顯示 Vercel 上架設的假 Captcha 網頁甚至更多。雖然 Lovable 較受氛圍程式設計師歡迎,但 Vercel 和 Netlify 存在的時間更久,或許駭客對它們更為熟悉。

我們最早在 1 月份開始觀察到 AI 驅動網站開發平台被用來架設假 Captcha 網頁的情況,這些活動從 2 月至 4 月份更是大幅增加。儘管後續幾個月內的垃圾郵件數量開始消退,但 8 月份又看到這類網路釣魚攻擊再度飆升。

假 Captcha 網頁為何能讓人上當

假的 CAPTCHA 是網路釣魚手法一種相當高明的進展,因為它們能夠:

- 建立信任感 — 受害者會以為他們正在執行一項例行的驗證步驟。

- 避開資安工具:自動化網頁爬梳與掃描工具通常會略過網頁內隱藏的網路釣魚重導動作。

為了進一步了解這些威脅如何運作,以及如何加以防範,請參閱趨勢科技以下這篇文章的深入剖析:

結論

假 Captcha 網路釣魚的崛起,突顯出駭客正在將 AI 驅動網站開發平台當成一種利器,雖然這類服務能讓開發人員更容易創新,但卻也為駭客集團提供了工具讓他們以最低成本快速發動大規模網路釣魚攻擊。

要防範這類風險,企業應:

- 教育員工如何分辨 Captcha 相關的網路釣魚攻擊,包括教育員工要先確認 Captcha 的網址再進行驗證、使用密碼管理工具 (不會自動將密碼填入網路釣魚網站),以及檢舉可疑的網頁。

- 建置具備重導步驟分析能力的防禦,例如,企業可部署像 Trend Vision One️™ 這樣的資安工具來檢查對外連線並攔截已知遭駭客濫用的網域 (即使乍看之下一切正常)。

- 監控受信任的網域是否有遭到濫用的跡象,包括:追蹤其子網域的流量、將其記錄檔與威脅情報來源交叉關聯、設定自動化警報或攔截可疑活動,以及向廠商檢舉惡意事實好讓它被下架。

- 建置一套具備掃描功能的電子郵件防護解決方案 (例如 Trend Vision One™ Email and Collaboration Security) 來偵測並主動攔截含有可疑內容的電子郵件。

正如前面提到,這類威脅已經不只侷限於單一 AI 開發平台服務,因此企業應特別提高警覺:一道看似無害的數學謎題,其實很可能就是網路釣魚陷阱的入口。

入侵指標資料

- captcha200[.]netlify.app

- adobepdfonlinereadercaptcharobot[.]netlify.app

- captchaweb3[.]netlify.app

- basvursana2025hemen[.]vercel.app

- web-orpin-xi[.]vercel.app

- web-pnrf[.]vercel.app

- captcha-link-gateway[.]lovable.app

- captcha-math-linker[.]lovable.app

- captcha-office-redirect[.]lovable.app

- get-new-pass[.]lovable.app