重點摘要

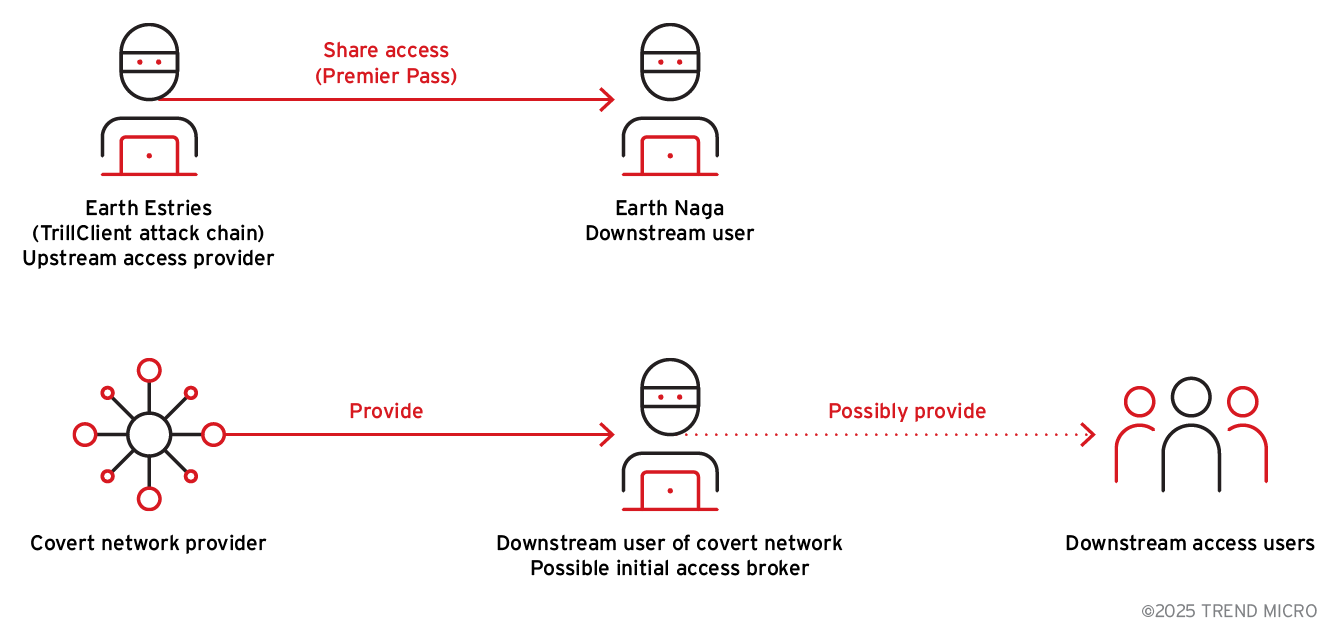

- 「特權存取服務」(Premier Pass-as-a-Service) 是親中 APT 集團之間一種新興的進階合作手法,例如 Earth Estries 和 Earth Naga 之間的合作,使得今日的網路間諜行動變得更加錯綜複雜。

- 本文藉由一起案例來討論這兩大集團如何經由這套模式來運作,也就是:Earth Estries 提供入侵管道讓 Earth Naga 持續發動攻擊。藉由分享存取權限,Earth Estries 和 Earth Naga 讓偵測與溯源工作變得更加複雜。

- Earth Estries 和 Earth Naga 一直在持續攻擊關鍵產業,尤其是政府機關和電信業者,其活動範圍橫跨多個地區。Earth Estries 和 Earth Naga 的協同網路間諜行動最近瞄準了亞太地區的零售業者和政府機關。

- Trend™ Research 提出了一個新的四層框架來將駭客集團間的協同攻擊分成四種類型,協助資安人員進一步了解這類協同合作。

近年來,Trend™ Research 在網路間諜領域發現了一個新興趨勢:不同的進階持續性滲透攻擊 (APT) 集團正在密切合作,但他們的活動乍看之下卻好像是單一攻擊行動。本文詳細說明一起這樣的合作案例:Earth Estries APT 集團將他們已駭入的資產提供給另一個 APT 集團 Earth Naga 使用 (該集團亦稱為 Flax Typhoon、RedJuliett 或 Ethereal Panda)。這種合作模式我們稱之為「特權存取」(Premier Pass) 服務,象徵駭客集團之間的協同合作又更上層樓,尤其是親中國的 APT 集團。

要追溯某起網路攻擊背後的駭客集團本身就是一件複雜的工作,這通常需要結合多種技巧,例如:惡意程式分析、網路流量分析、TTP (手法、技巧與程序) 方析,以及受害者分析。然而,Earth Estries 和 Earth Naga 之間所興起的合作模式,卻讓溯源的難度提高了好幾倍。這些行動涉及到多個入侵集合 (intrusion set),挑戰了傳統方法,讓追查其背後的駭客變得複雜。

本文將深入探討這股新興趨勢的複雜細節,主要重點包括:

- 一個特權存取服務案例的完整分析,也就是 Earth Estries 如何為 Earth Naga 提供存取權限,展現了跨集團之間的精密合作。

- 提出一個包含四種類別的四層框架來定義及分類親中 APT 集團之間的現代化協同攻擊。

- 深入剖析這些協同攻擊行動所帶來的資安挑戰,並指出資安威脅情報 (CTI) 研究人員不能只單看駭客攻擊流程之間的重疊性。

如本文所披露,Earth Estries 和 Earth Naga 之間的合作模式象徵了網路間諜情勢的重大轉變,使得駭客溯源策略有必要重新檢討,同時也突顯出資安威脅情勢當中錯綜複雜的結盟關係。

Earth Estries 與 Earth Naga 集團的受害者分析

Earth Estries 主要攻擊美國、亞太地區及中東地區的關鍵產業,例如電信業和政府機關。過去兩年,我們也觀察到該集團將攻擊目標擴大至南美和南非等地區。

Earth Naga 至少從 2021 年起便積極鎖定各種策略性產業的高價值企業,主要目標包括:政府機關、電信業、軍事相關製造商、科技公司、媒體機構以及學術機構,其中絕大多數位於台灣 (表 1)。

除了在台灣境內行動之外,Earth Naga 也將其觸角延伸至亞太地區、北約 (NATO) 成員國以及拉丁美洲的某些機構,顯示他們對全球情報蒐集的興趣日益濃厚。

| 入侵集合 (intrusion set) | 目標產業 | 目標地區 | 月份 |

| Earth Estries / Earth Naga (特權存取) | 零售業 | 亞太地區 | 2024 年 11 月 |

| Earth Estries / Earth Naga (特權存取) | 政府機關 | 東南亞 | 2025 年 3 月 |

| Earth Estries 和 Earth Naga (分開入侵) | 電信業者 | 亞太地區 | 2025 年 4 月 |

| Earth Naga | 資訊服務供應商 | 台灣 | 2025 年 4 月 |

| Earth Estries 和 Earth Naga (分開入侵) | 電信業者 | 北約 (NATO) 國家 | 2025 年 7 月 |

Earth Estries 提供存取權限仲介服務的活動證據

根據我們的調查顯示,Earth Estries 在某些攻擊行動當中扮演的是存取權限仲介商的角色。確切來說,我們在 TrillClient 的攻擊過程中發現了證據顯示 Earth Estries 有分享存取權限的行為。

不同入侵組合之間的協同合作並非前所未聞,不過這些合作可分成幾種類型,後面會針對我們所知道的幾種類型來加以探討。

我們在 Earth Estries 持續攻擊的兩個不同企業環境當中,發現了 Earth Estries 將其存取權限分享給 Earth Naga 使用的證據。此舉意味著兩個駭客集團之間可能存在著營運上的連結或共享存取權限的協議,這或許也反映出整個威脅生態系之間的策略合作。

第一起案例是在 2024 年 11 月發現,受害的是亞太地區一家大型行動裝置零售業者,Earth Estries 似乎提供了他們對該公司的存取權限給 Earth Naga 使用。此外,我們的監測資料也顯示,Earth Estries 早在 2023 年底就曾試圖與 Earth Naga 分享存取權限,但由於 Earth Naga 的工具組在部署過程當中被我們的產品所偵測及攔截,所以,我們當時並未發現任何與 Earth Naga 已知幕後操縱 (CC) 基礎架構通訊的網路流量。

後來,我們又在 2025 年 3 月發現了第二起共享存取權限的案例,這一次,受害的是東南亞某政府機關。以下是有關這起案例的分析與相關指標。

Earth Estries 與 Earth Naga 的聯合行動

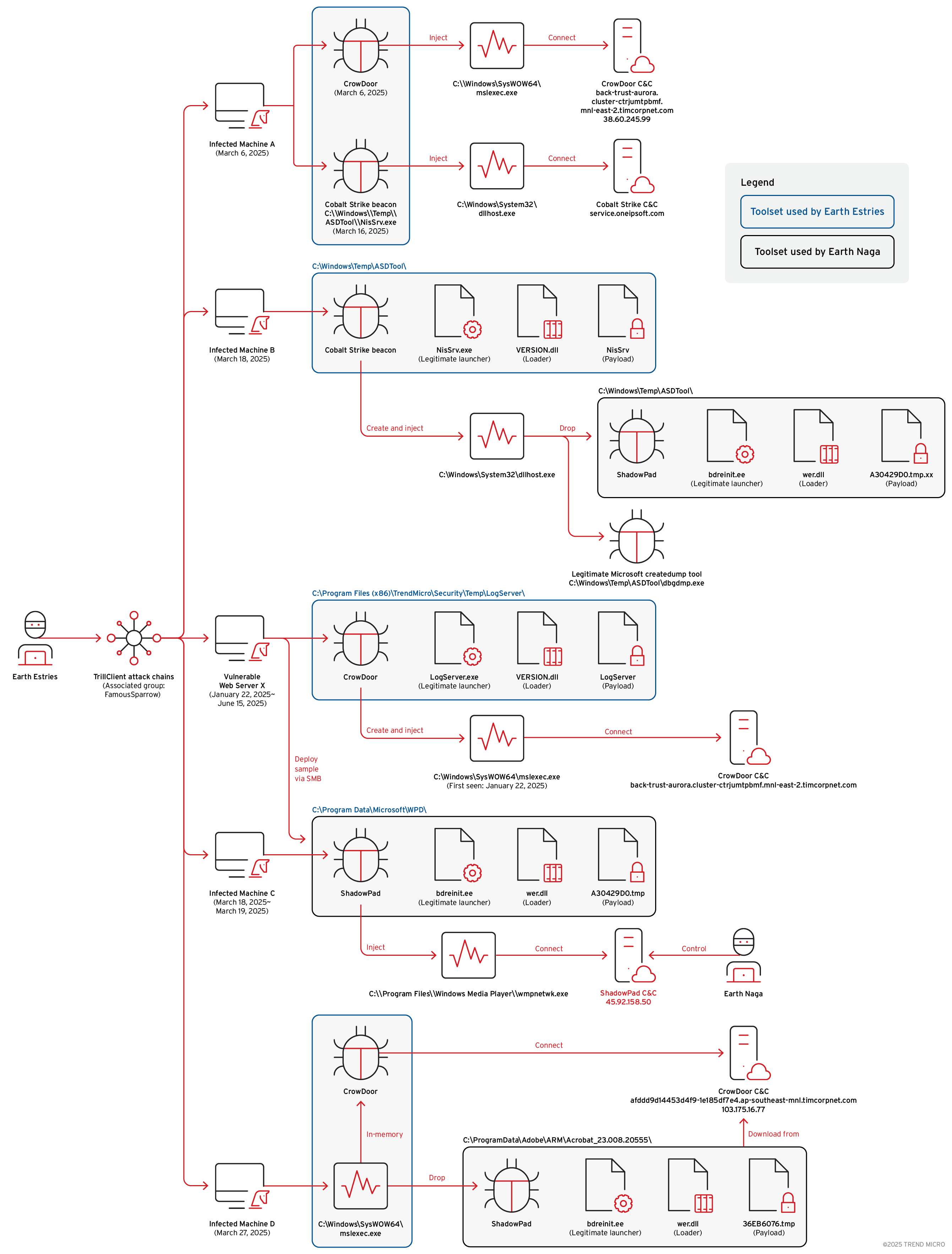

圖 1 顯示我們根據今年稍早在東南亞某政府機關所觀察到的各種事件所建構出來的攻擊感染過程。這些事件與 Earth Estries 和 Earth Naga 的活動息息相關,我們因而能深入了解這些駭客集團在近期攻擊行動當中所使用的 TTP。

根據觀察到的事件發生時間軸,我們可從 Earth Estries 和 Earth Naga 相關活動的深入分析得出以下重要發現:

1. 駭客是經由含有漏洞的內部網站伺服器來突破防線 (2025 年 1 月)

2025 年 1 月 22 日,Earth Estries 很可能利用了一台未受管理的主機來入侵某台含有漏洞的內部網站伺服器 (圖中的「Vulnerable Web Server X」)。駭客在這台伺服器上部署了 CrowDoor 後門程式,該程式接著與 CrowDoor CC 基礎架構建立通訊:

back-trust-aurora[.]cluster-ctrjumtpbmf[.]mnl-east-2.timcorpnet[.]com

2. 橫向移動與部署工具組 (2025 年 3 月)

2025 年 3 月,有多台內部電腦被發現含有多套跟 Earth Estries 有關的工具。礙於篇幅,我們只列出最重要的四台受感染主機:也就是圖 1 當中標示為「Infected Machine A」、「Infected Machine B」、「Infected Machine C」、「Infected Machine D」的那四台。

3. 經由多重管道部署 ShadowPad (2025 年 3 月)

2025 年 3 月 18 日,我們開始發現 Earth Estries 會透過受害環境內的多重管道來部署 ShadowPad 後門程式。我們認為駭客正嘗試利用所有以下方法來躲避偵測:

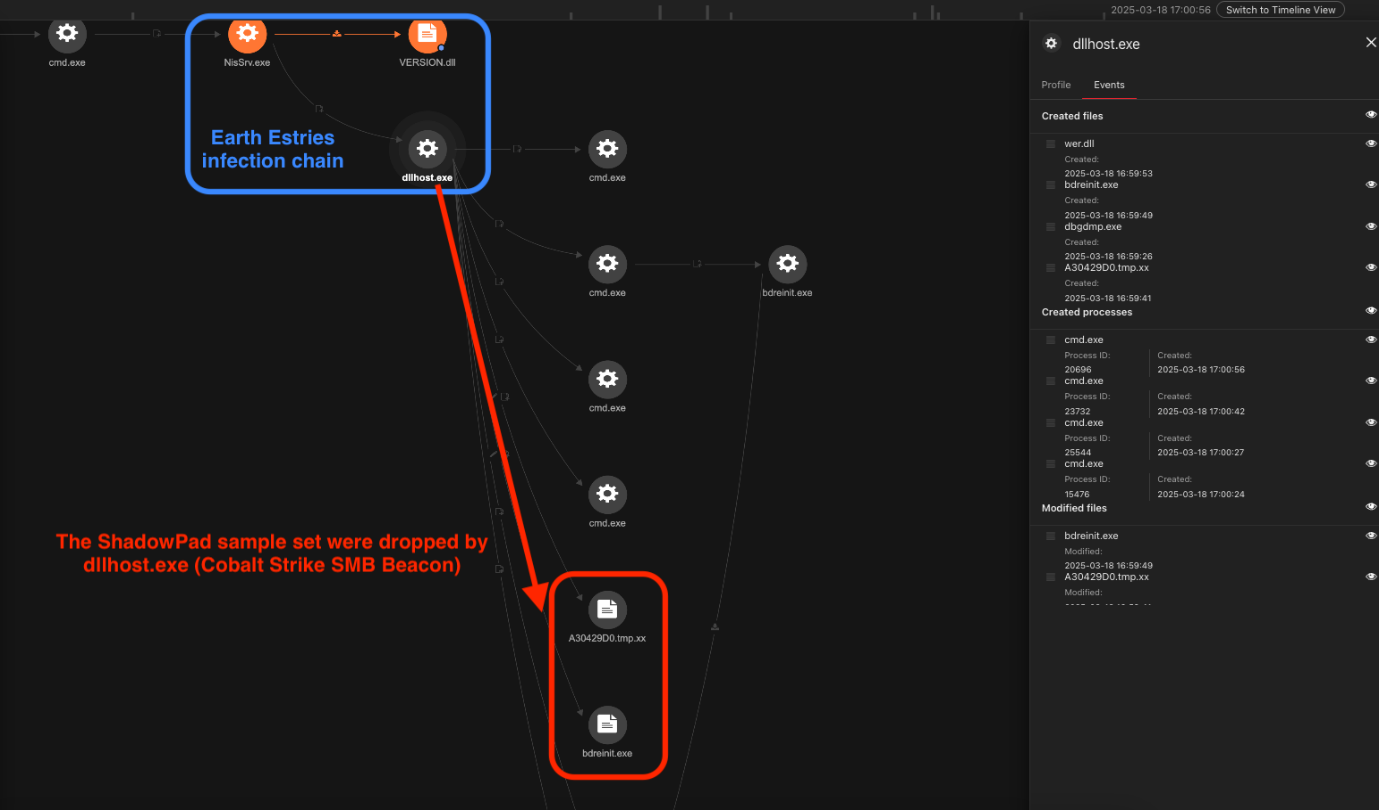

- 透過 Cobalt Strike SMB 信標來部署惡意程式 (圖 2)。

- 利用已遭外洩的使用者登入憑證來部署惡意程式 (經由 SMB 傳輸檔案)。

- 透過 CrowDoor (新的 SparrowDoor 變種) 來部署惡意程式。

2025 年 3 月 27 日,我們發現一個經由 CrowDoor 網路連線階段部署的 ShadowPad 惡意程式樣本。這個連線階段是在 Infected Machine D 上看到的,當時它正與下列 CrowDoor CC 基礎架構連線:

- CC 網域: afddd9d14453d4f9-1e185df7e4[.]ap-southeast-mnl[.]timcorpnet[.]com

- 對應的 CC IP 位址:103[.]175[.]16[.]77

這個動作意味著 CrowDoor 和 ShadowPad 的工具組之間可能存在著某種連結或營運上的重疊,代表駭客們可能是共用基礎架構或是發動協同攻擊。

4. ShadowPad 可追溯至 Earth Naga

ShadowPad CC 伺服器 45[.]92[.]158[.]50 與已知的 Earth Naga CC 基礎架構有所關聯。這就是我們看到的第二起 Earth Estries 在受害機構網路內部署已知 Earth Naga 後門程式的案例。

惡意程式工具套件

參與這起事件的有以下惡意程式家族:

- Draculoader - 通用的 shellcode 載入器。我們看到其最後解密的惡意檔案可能是 CrowDoor、HEMIGATE 或 CobaltStrike 信標。

- Cobalt Strike - 各種駭客集團都會使用的攻擊框架。

- CrowDoor - Earth Estries 所使用的惡意程式家族。

- ShadowPad - 多個親中進階駭客集團所使用的惡意程式家族。

CrowDoor 的感染流程如下:

LogServer.exe -> VERSION.dll -> LogServer (惡意檔案)

- LogServer.exe - 含有 DLL 側載漏洞的正常 Microsoft 啟動器。

- VERSION.dll - DRACULOADER 載入器。惡意檔案的名稱與主機處理程序檔案名稱相同,只是少了副檔名。

- LogServer - 這是 CrowDoor 後門程式的加密 shellcode 形態。

- CC 伺服器: back-trust-aurora[.]cluster-ctrjumtpbmf[.]mnl-east-2.timcorpnet[.]com

ShadowPad 的感染流程如下:

bdreinit.exe -> wer.dll(loader) -> 36EB6076.tmp/A30429D0.tmp (惡意檔案)

這裡的 ShadowPad 樣本跟我們前一陣子討論過的變種相同,只不過側載的 DLL 檔名不同:

- Bdreinit.exe - 由 BitDefender 簽署的正常執行檔,但含有 DLL 側載漏洞。

- wer.dll - 惡意 DLL,會載入加密的 ShadowPad 惡意檔案。

- 36EB6076.tmp 或 A30429D0.tmp - 加密的 ShadowPad 惡意檔案,以加密方式儲存在 Windows 系統登錄內,惡意程式第一次啟動時會移除。

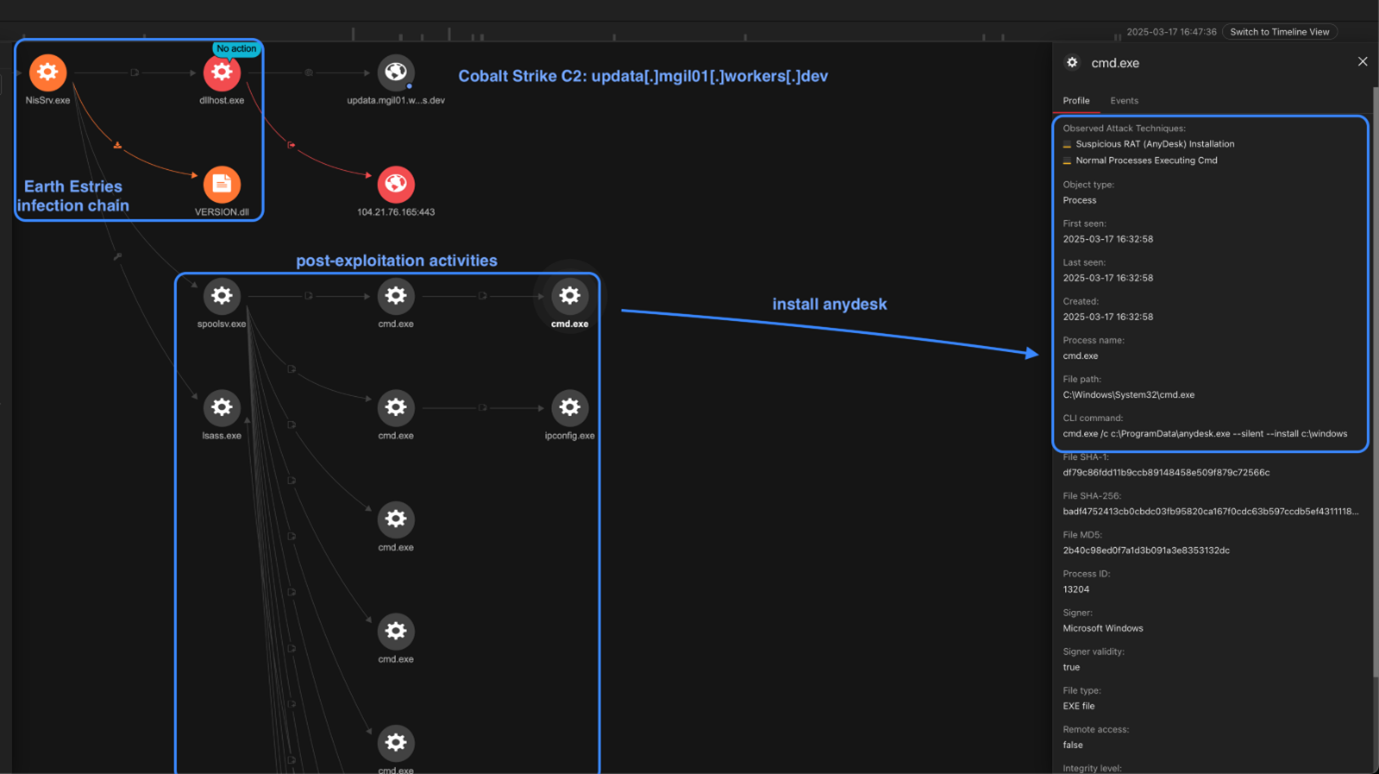

漏洞攻擊後續工具

我們發現 Earth Estries 使用了以下漏洞攻擊後續工具 (圖 3):

- AnyDesk

- 一個用 VMProtect 保護的 EarthWorm 版本,用來提供 SOCK5 網路通道。

- Blindsight,這是一套可公開取得的工具,會使用交易式 NTFS 躲避技巧來傾印 LSASS 的記憶體。

- 一個客製化工具,可從載入它的處理程序內傾印記憶體,可能是用來當成安全性支援廠商 (SSP) 以便傾印 LSASS 的記憶體,趨勢科技偵測名稱:HackTool.Win64.MINIDUMP.ZALL。

近期在某大型電信業者觀察到的活動

今年 4 月下旬至 7 月下旬,我們偵測到 Earth Estries 和 Earth Naga 試圖駭入亞太地區及 NATO 成員國境內至少兩家頂尖的電信業者。

Earth Estries 和 Earth Naga 一直明顯地針對特定機構從事長期的攻擊。四月份,我們觀察到 Earth Naga 駭入了台灣一家領先的資訊服務供應商的邊防郵件伺服器。駭客利用 wget 指令來連上他們的 CC 伺服器。隨後,我們的閘道產品偵測到駭客試圖利用邊防郵件伺服器來與其他內部網路主機建立 SSH 連線。

從 7 月份開始,我們發現 Earth Estries 會利用 CVE-2025-5777 漏洞攻擊 Citrix 裝置。過去,我們曾觀察到 Earth Estries 和 Earth Naga 攻擊 Ivanti、Cisco 以及其他廠商的邊緣裝置。

現代化 APT 協同攻擊的定義與類型

前面的說明已展示了今日資安事件溯源的複雜性,接下來,我們將根據我們在分析過程中的觀察,為現代化 APT 協同攻擊的構成要素提出一些定義。

過去,我們觀察到許多入侵集合都會利用多重階段後門程式來持續進出及掌控受害機構。在大多數情況下,當我們發現攻擊過程之間的連結時,我們會將後門程式的所有攻擊階段都歸諸於單一入侵集合。

但這次我們要提出一種不同的觀點,那就是:當下列三項條件成立時,比較合理的解釋應該是有多個駭客集團正在協同合作。因此,間諜行動的溯源不能只單看攻擊過程分析。就像 ORB 網路扮演基礎架構供應商的角色一樣,這其中可能存在著某個專門的存取權限仲介商來促成這樣的合作。

但儘管如此,當出現不同的惡意程式樣本時,也不應立即被解讀為協同合作的證據,因為這有可能是駭客經由不同獨立管道來部署後門程式的結果,它們彼此之間不一定有合作或互相知情。

- 條件 1:沒有發現入侵集合的入侵痕跡。例如,在行動期間並未發現任何處理程序或網路遭挾持的情況。

- 條件 2:惡意程式是在同一個攻擊流程或網路連線階段中部署。

- 條件 3:下一階段的惡意程式或 CC 基礎架構無法追溯至同一個駭客集團。

接下來,我們將針對近年來觀察到的協同攻擊類型,提出一套分類方式,如表 2 所示。

| 類型 | 攻擊類型 | 協同合作類型 | 說明 |

| A | 共用感染途徑 | 協調鬆散 | 經由網站指令列介面 (webshell)、含有漏洞的對外伺服器,或是類似方法來部署後門程式。協調很可能是意外發生,而非有意為之。 |

| B | 協同供應鏈攻擊 | 協調緊密 | 經由供應鏈入侵的攻擊。多個入侵集合會協同合作,透過同一家受害廠商來散布後門程式。 |

| C | 部署一個可追溯至另一個入侵集合的惡意檔案。 | 協調緊密 | 有某個集團協助另一個集團在目標網路內部署惡意程式。這很少見,而且需要高度的協調。 |

| D | 提供一個作業平台 | 協調緊密 | 由一個集團準備好基礎架構 (一個「作業平台」) 供其他集團使用,並且通常是經由雲端來執行 CC 通訊。 |

A 型 – 共用感染途徑 (協調鬆散)

這類攻擊使用了 webshell 來部署後門程式、攻擊含有漏洞的對外連網伺服器,以及類似的突破防線技巧。在這類案例中,任何看似有入侵集合在互相協調的情況,很可能是意外發生,而非有意為之。

最近,Cisco Talos 的研究人員也曾經通報過類似的活動,再次證明這類技巧相當普遍。然而,由於行動結構鬆散,我們認為目前還很難判斷這類對外連網伺服器遭到入侵的案例,是否真的存在駭客之間的協同合作或刻意分享存取權限的情況。

B 型 – 協同供應鏈攻擊 (協調緊密)

這類攻擊是透過供應鏈攻擊來協同合作,如同 ESET 的報告指出,我們認為不相關的入侵集合不太可能各自經由同一家已遭入侵的供應鏈廠商來散播後門程式,其背後一定有某種程度的協同合作或共同意圖存在。

C 型 – 部署一個可追溯至另一個入侵集合的惡意檔案 (協調緊密)

X 集團主動協助 Y 集團在內部網路當中部署後門程式。就我們所知,這種合作方式在親中 APT 集團之間從未見過。這份報告一開始詳細說明的案例就是屬於這一類。2025 年 9 月,ESET 發表的一份報告討論了親俄羅斯的 Gamaredon 和 Turla 兩個入侵集合之間的協同合作。根據公開報告顯示,有兩個可追溯至 Gamaredon 的客製化惡意程式家族:PteroOdd 和 PteroPaste 似乎都會部署 Kazuar 這個可追溯至 Turla 的惡意程式。我們無法確認這樣的說法是否正確,但如果這些說法屬實,那確實可以算是 C 型。

D 型 - 提供一個作業平台 (協調緊密)

這是 C 型的進一步演化版本,X 集團為 Y 集團建立一個「作業平台」並透過雲端服務來執行 CC 網路通訊。這樣一來,我們就無法根據網路指標來追溯其源頭。一個例子就是將 VSCode 遠端通道功能當成遠端存取工具 (RAT) 來使用。我們相信這應該是目前為止最先進的一種合作模式。當駭客經由這樣的方式來分享存取權限,我們就很難斷定「作業平台」背後的駭客是誰。

以上摘要說明我們目前觀察到的協同攻擊類型,我們在這份報告的第一節當中提出了一個 C 型協同攻擊的真實案例。

| 協同攻擊 | 對應的 MITRE 攻擊手法 |

| A 型 – 共用感染途徑 | 突破防線 (TA0001) |

| B 型 – 協同供應鏈攻擊 | 突破防線 (TA0001) |

| C 型 – 部署第三方惡意檔案 | 幕後操縱 (TA0011) |

| D 型 – 提供一個作業平台 | 幕後操縱 (TA0011) |

表 3 顯示兩個入侵集合之間的分享方式對應的 MITRE 攻擊手法。如該表中所示,C 型和 D 型的分享方式對應的是 MITRE 矩陣的後期階段。這意味著,在這些情境下,負責分享存取權限的入侵集合必須分擔攻擊程序當中的更多步驟,這會讓他們的行動與第二個入侵集合的行動不容易明確劃分。

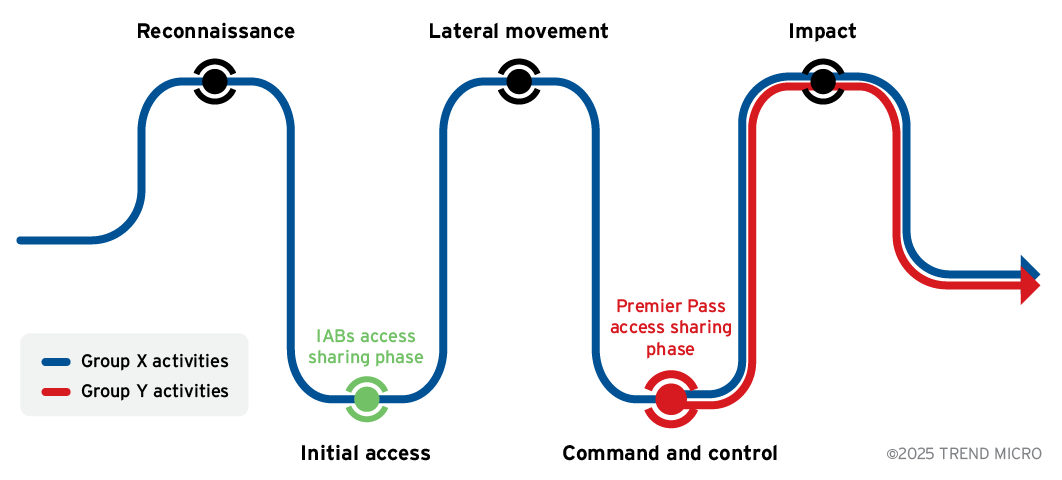

新興趨勢:APT 行動中的「特權存取服務」模式

這也許違反傳統思維,但我們認為,一旦能夠成功駭入某個目標,並在裡面潛伏得夠久來將有價值的資料外傳,那麼親中 APT 集團生態圈內就有可能出現我們姑且稱為「特權存取服務」(Premier Pass-as-a-Service) 的全新經營模式。

之所以有這樣的假設,是因為我們看到駭客的情形與典型的「首次入侵仲介」(IAB) 集團的行為不同。有別於以竊取和販售網路存取權限為主業的 IAB,我們觀察到的活動是直接存取目標資產。這些前所未見的案例在規模、精密度和表面目的上,都與 IAB 有所不同,因此我們暫時用「特權存取服務」一詞來形容它們。

這類服務的策略優勢在於效率,特權存取服務可提供關鍵資產的直接存取權限,減少駭客花費在偵查、突破防線及橫向移動階段的時間 (參見圖 4),這就好像主題樂園的「快速通關」(fast pass) 服務一樣,而此時的「遊樂設施」就是企業的目標資產。

除此之外,我們知道 Unit 42 也曾在他們對 Stately Taurus 駭客集團的研究中發現過類似的活動。值得注意的是,他們同時觀察到 Stately Taurus 和某個未分類的 ShadowPad 叢集在同一個網路連線階段內運作,這暗示他們可能有協同合作 (也就是我們前面定義的「D 型」)、共用基礎架構,或是營運重疊。

儘管這套模式的完整範圍目前仍不明朗,但由於目前觀察到的事件數量有限,再加上這樣的服務萬一曝光,很可能會招致嚴重的風險,所以很可能只侷限於一小群駭客集團。

此外,特權存取服務模式的出現,可能也解釋了為何某些 APT 集團近年來似乎已經消失不見。這些駭客集團有可能並未解散或停止營運,而是正在使用這類新服務提供的存取權限分享基礎架構或「作業平台」來暗中運作。

超越入侵分析鑽石模型 (Diamond Model)

為了解決親中 APT 集團活動日益複雜的溯源問題 (主要是因為 TTP 的日益重疊與彼此分享),我們提出了一套更好的分析方法,將重點放在找出每個駭客集團在特定營運模式中所扮演的角色。像鑽石模型這樣的框架,主要著眼於資安威脅的某些重要面向:敵人、基礎架構、能力,以及受害者,然而我們的這套方作法卻是從更精細的角度來檢視傳統鑽石模型可能未涵蓋行為與關係 (圖 5)。

主要服務類型

- 「特權存取」或首次入侵仲介

- Orb 網路

- 私人工具組或漏洞攻擊框架

營運角色分類

- 開發人員 – 負責製作或維護工具、惡意程式或基礎架構。

- 供應商/仲介商 – 協助存取、散布工具,或串連營運節點。

- 下游使用者 – 直接使用他人提供的工具或基礎架構來營運。

最後,我們用這套方法來了解前述兩個駭客集團之間各自的角色與彼此的關係。

- 上游存取權限供應商 (特權存取):Earth Estries

- 下游存取使用者 (特權存取):Earth Naga

資安建議

如 Earth Estries 和 Earth Naga 的協同行動所展現的,威脅情勢正因為駭客集團精密的聯合入侵手法而逐漸轉型。資安人員必須採取高度警覺的多層式資安策略來防範可疑的檔案部署、未經授權的遠端管理,以及瞄準邊緣裝置的針對性攻擊等等的風險。為了更有效偵測及回應這些不斷演進的攻擊手法,企業可採取以下防範措施:

- 隨時留意任何可疑的檔案部署活動,這些活動可能來自駭客已入侵的伺服器,或是利用外洩的登入憑證來橫向移動。

- 每當有任何正常的遠端管理工具被安裝時都應該確認一下,並且唯有經過授權的使用者才能使用這類工具。

- 小心監控邊緣裝置。有多個政府機關在 2025 年 8 月聯合發布了一份公告來提供一般性建議以及如何追蹤可疑入侵情況的方法。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您企業預測及防範威脅,讓您在相關數位資產上加速實現主動式防護的成果。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One™ Threat Intelligence

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend™ Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

- 駭客集團:Earth Estries、Earth Naga

- 新興威脅: 親中網路間諜集團之間的協同攻擊手法正在崛起

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

本次攻擊行動所使用的惡意程式特徵

eventName:MALWARE_DETECTION AND malName:(*DRACULOADER* OR *POPPINGBEE* OR *COBEACON* OR *CROWDOOR*)

結論

如我們的研究指出,Earth Estries 和 Earth Naga 所慣用的 TTP 向來都大不相同。所以,我們一直將它們視為兩個獨立的入侵集合來加以追蹤。儘管我們之前已經觀察到這兩個集團所用的工具有所重疊,但我們覺得工具的重疊很可能是使用了同一個供應商所導致,並非兩者之間有直接的合作。

然而最近的證據顯示,其存取權限與營運上的重疊,似乎意味一項重要的轉變,那就是:親中 APT 集團之間的協同合作似乎邁入了一個新的時代。這樣的發展象徵著威脅情勢的重大演變,協同攻擊的崛起,將使得準確的溯源與有效的資安防禦變得日益困難,我們再也不能只單看個別駭客集團的活動,而是必須認知並回應這個更為廣泛、日益演進、且錯綜複雜的駭客聯盟生態系。

入侵指標 (IoC)

如需本文提到的入侵指標完整清單,請至此處。