重點摘要:

- Trend™ Research 發現 Agenda 勒索病毒集團 Qilin 正利用正常的遠端管理與檔案傳輸工具在 Windows 主機上安裝 Linux 版的勒索病毒二進位檔案。這樣的跨平台執行技巧可避開以 Windows 為主的偵測與防護解決方案,包括傳統的端點偵測及回應平台。

- 這項技巧可實現低調的運作,藉由竊取備份登入憑證來停用復原功能,並透過 BYOVD 攻擊技巧來解除端點防禦。

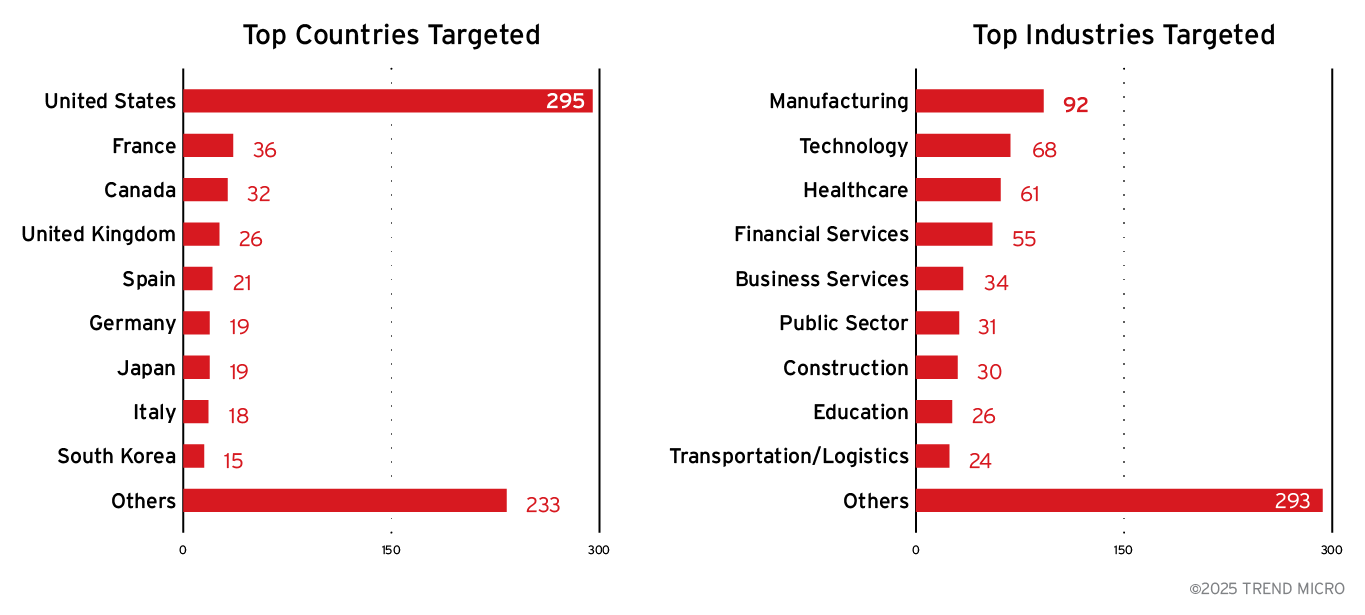

- • Agenda 自 2025 年 1 月以來,已襲擊了 62 個國家超過 700 家受害機構,主要針對已開發市場和高價值產業的企業。絕大多數受害機構都集中在美國、法國、加拿大和英國,以製造、科技、金融服務及醫療產業受害最為嚴重。

- 任何有在使用遠端存取平台、集中備份解決方案,或是 Windows/Linux 混合基礎架構的環境都可能面臨風險。我們鼓勵企業應限制遠端存取工具只能在經過授權的主機上執行,並且要持續監控異常活動。

- Trend Vision One™ 已經可以偵測並攔截本文提到的入侵指標 (IoC),此外也提供了 Agenda 相關的追蹤查詢、威脅洞見及威脅情報供客戶存取。如需更多最佳實務原則,請參閱本文最後的指引。

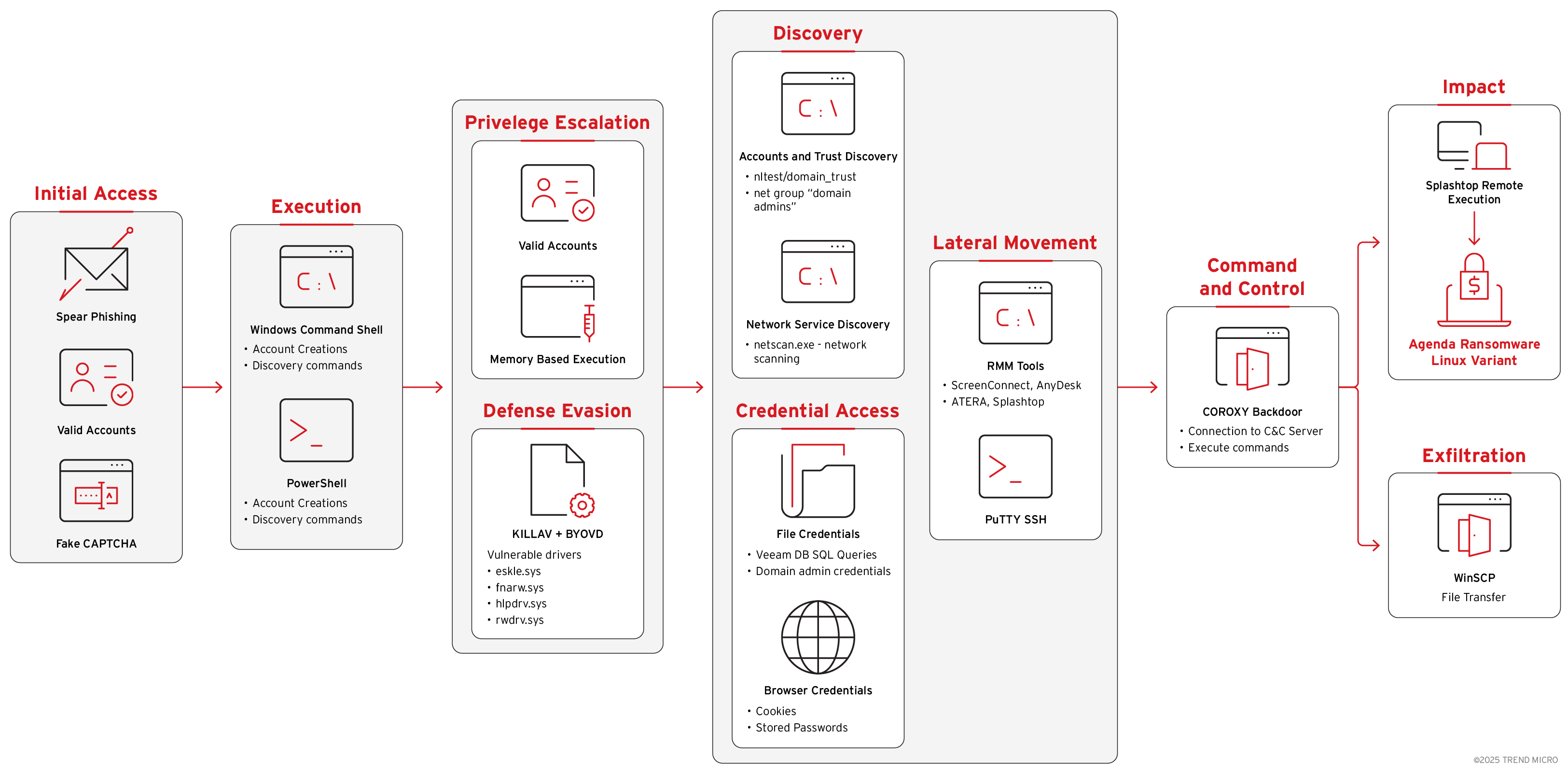

Trend™ Research 發現了一起由 Agenda 集團發動的精密勒索病毒攻擊,會在 Windows 系統上部署其勒索病毒的 Linux 變種。之前在 2025 年 6 月也曾出現過一起類似的攻擊案例,當時是使用 MeshAgent 和 MeshCentral 遠端管理工具來進行部署。在近期的這起攻擊中,駭客使用了一種全新的部署方法,結合 WinSCP 來安全地傳輸檔案,然後再使用 Splashtop Remote 在 Windows 電腦上執行 Linux 勒索病毒二進位檔案。

這起攻擊的過程展現了各種進階技巧,包括使用「自備含有漏洞的驅動程式」(BYOVD) 來躲避防禦,以及將多個 SOCKS 代理器 (proxy) 部署到各種系統目錄來掩護其幕後操縱 (CC) 流量。駭客會利用一些正常的工具,特別是透過 ATERA Networks 的遠端監控與管理 (RMM) 平台來安裝 AnyDesk,並使用 ScreenConnect 來執行指令。此外還會使用 Splashtop 來執行最後的勒索病毒。同時,他們也特別瞄準了 Veeam 備份基礎架構,使用特化的憑證擷取工具,有系統地從多個備份資料庫蒐集登入憑證,好讓他們在部署勒索病毒之前,預先破壞企業的災難復原能力。

這起攻擊挑戰了傳統以 Windows 為主的資安控管。在 Windows 系統上部署 Linux 勒索病毒的作法,顯示駭客找到了新的方法來躲避那些在設定上不會偵測或防止 Linux 二進位檔案經由遠端管理通道執行的端點偵測系統。

結合 BYOVD 技巧、使用假 CAPTCHA 社交工程技巧,以及策略性瞄準了備份基礎架構,這一切看起來都是為了確保勒索病毒能成功部署,並且消滅企業的復原能力。駭客使用正常的工具與跨平台的執行方式,會讓偵測變得更加困難。企業必須趕緊重新評估自己的資安態勢,以因應這些非傳統攻擊管道,並加強監控遠端管理工具和備份系統的存取。

衝擊與受害者分析

Agenda 是 2025 年最大的勒索病毒集團之一,展現了前所未有的營運速度與全球觸角。根據我們自 1 月份以來對其資料外洩網站的分析指出,他們經營的勒索病毒服務 (Ransomware-as-a-Service,簡稱 RaaS) 有系統地瞄準了經濟發達國家的企業,尤其是美國、西歐及日本。從受害機構看到的模式顯示,他們瞄準了各種高價值產業,特別是製造、科技、金融服務、醫療等產業,這些產業的特點是營運很敏感、資料很重要,以及比較有可能支付高額的贖金。

從該集團傾向攻擊關鍵基礎設施 (包括醫療機構和公家機關) 可看出他們不受道德約束,利益掛帥,不在乎社會可能遭受的衝擊。圖 1 顯示 Agenda 資料外洩網站揭露的 2025 年受害機構在地理與產業上的分布情況,從圖上就能看出該集團的勢力遍布全球,並且影響眾多產業。

攻擊過程

突破防線

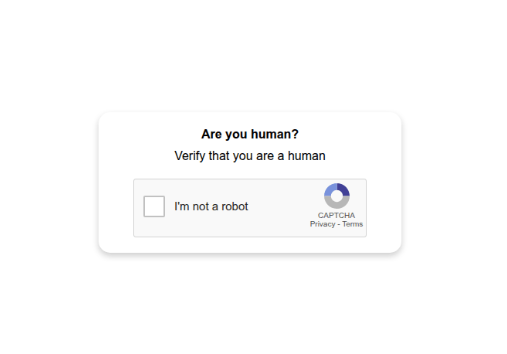

我們在受害環境當中發現有許多端點都會連上架設在 Cloudflare R2 儲存基礎架構上的假 CAPTCHA 惡意網頁。這些網頁逼真地模仿了正牌的 Google CAPTCHA 真人驗證提示:

- hxxps://pub-959ff112c2eb41ce8f7b24e38c9b4f94[.]r2[.]dev/Google-Captcha-Continue-Latest-J-KL-3[.]html

- hxxps://pub-2149a070e76f4ccabd67228f754768dc[.]r2[.]dev/I-Google-Captcha-Continue-Latest-27-L-1[.]html

這些假的 CAPTCHA 網頁嵌入了加密編碼的 JavaScript 腳本,經過分析顯示,這是一套多重階段惡意檔案散播系統,會從另一個幕後操縱 (CC) 伺服器下載檔案:

- 45[.]221[.]64[.]245/mot/

- 104[.]164[.]55[.]7/231/means.d

根據我們判斷,駭客應該是透過跟這些假 CAPTCHA 網頁有關的精密社交工程詐騙手法來發動攻擊。這些網頁似乎會將資訊竊取程式派送至被入侵的端點,接著在被感染的系統上搜刮認證權杖 (token)、瀏覽器 Cookie,還有已儲存的登入憑證。由於整個攻擊過程都使用到有效的登入憑證,因此強烈顯示這些偷來的登入憑證正好為 Agenda 提供了所需的有效帳號來突破防線,以便進入企業環境。這樣的判斷,從駭客有能力通過多重認證 (MFA) 並經由正常使用者連線階段進行橫向移動這點來看,又再次獲得佐證,顯示他們應該是使用偷來的登入憑證,而非使用傳統的漏洞攻擊技巧。

權限提升

駭客部署了一個 SOCKS 代理器 (DLL) 來協助他們從遠端存取並執行指令。這個代理器是透過正常的 Windows 處理程序「rundll32.exe」來直接載入記憶體內,因此更加難以偵測。

|── C:\Windows\System32\cmd.exe

└── C:\Windows\System32\rundll32.exe

└── rundll32.exe socks64.dll,rundll

└── C:\ProgramData\Veeam\socks64.dll

駭客建立了一個名為「Supportt」的後門系統管理帳號來持續保有特權存取能力。這個帳號的名稱很可能刻意取得跟企業環境內常見的正常支援帳號很像。

- net user Supportt ***** /add

- net localgroup Administrators Supportt /add

而且,原本系統管理員的帳號密碼也被重設以維持對系統的控制權,防止原本的系統管理員重新取回控制權。

- net user Administrator *****

搜尋

駭客執行了廣泛的偵查來找出整個網路基礎架構。駭客利用正常的 ScreenConnect 遠端管理功能,透過暫時的指令腳本來執行搜尋指令,有系統地列舉網域信任關係並找出特權帳號,同時偽裝成正常的管理活動:

- nltest /domain_trusts

- net group "domain admins" /domain

駭客在多個地點都部署了網路掃描工具來發掘更多其他的系統、服務以及潛在的橫向移動目標。駭客會從「桌面」和「文件」兩個資料夾執行 NetScan 工具以完整掃描整個網路。

- C:\Users\Administrator.<REDACTED>\Desktop\netscan.exe

- C:\Users\Administrator.<REDACTED>\Documents\netscan.exe

同時,還會經由正常的 RMM 平台,策略性地安裝遠端管理工具,以便偽裝成正常的 IT 作業。駭客使用 ATERA Networks 的代理程式來部署 AnyDesk 9.0.5 版,並利用 ScreenConnect 作為額外的指令執行管道。這種同時使用兩種 RMM 工具的方法,不僅為駭客提供了備援的遠端存取能力,而且在資安監控系統看來似乎是正常的存取行為,就算其中一個工具被人發現並遭到移除,駭客還是能夠持續進出企業的環境。

存取登入憑證

駭客特別瞄準了 Veeam 備份基礎架構來搜刮登入憑證,因為備份系統通常儲存著各種企業系統的登入憑證。駭客使用 PowerShell 來執行 base64 編碼的惡意腳本,藉此擷取並解開 Veeam 資料庫內儲存的登入憑證,指令為:powershell.exe -e [base64 編碼的惡意腳本]。

這些腳本解碼之後,可以看到它有系統地攻擊多個 Veeam 備份資料庫,每個資料庫都含有不同基礎架構環節的登入憑證:

SQL 資料庫查詢:

- SELECT [user_name], [password] FROM [VeeamBackup].[dbo].[Credentials]

- 被搜尋的表格:Credentials、BackupRepositories、WinServers

遭到入侵的帳號種類:

- 網域系統管理員帳號:DOMAIN\admin-***、DOMAIN\da-backup-***

- 系統服務帳號:svc-sql-***、DOMAIN\veeam-svc-***、svc-exchange-***

- 本機系統管理員:SERVER01\Administrator、SERVER02\localadmin

腳本內容:

- 腳本中發現的解密金鑰:0jmz9Hrgy08rc0XrNpQ***[REDACTED]***

- 受害的系統:網域控制器、Exchange 伺服器、SQL 資料庫、檔案伺服器、備份儲存庫

藉由上述方法,駭客完整掌握了各種登入憑證,包括:遠端系統、網域控制器,以及備份基礎架構內的重要伺服器。

躲避防禦

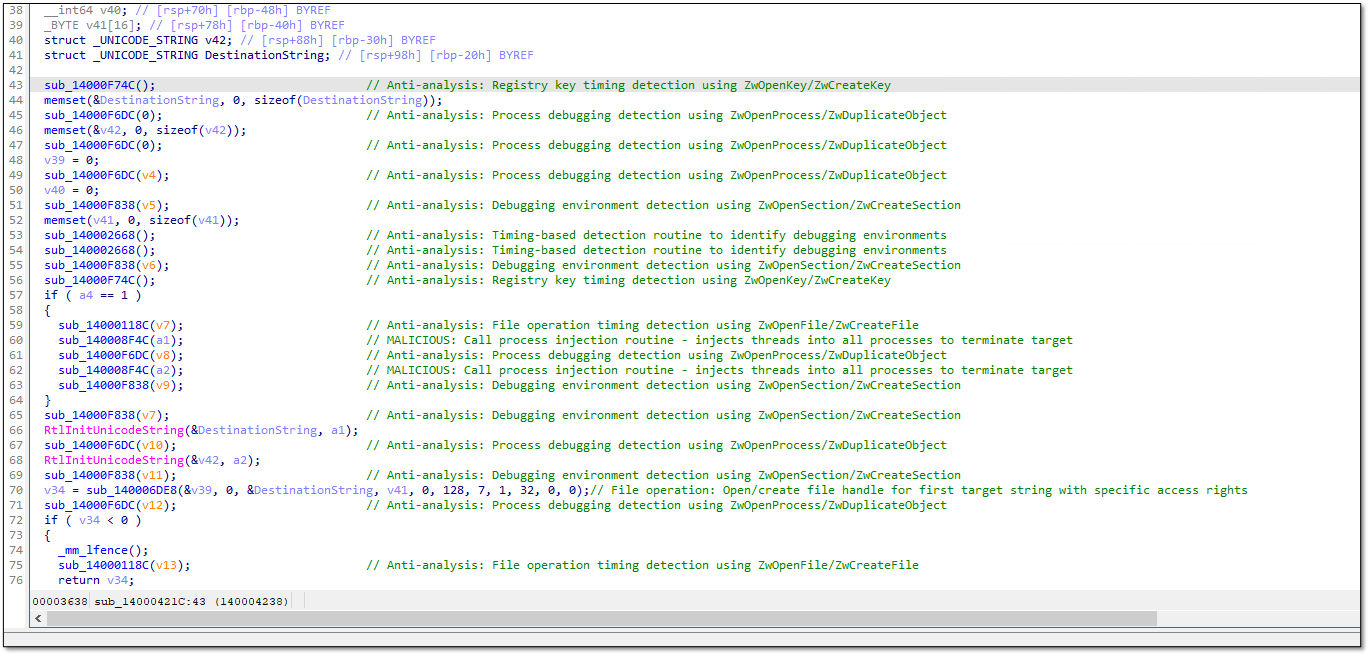

駭客部署了精密的反制分析工具來躲避資安解決方案。根據進一步的調查證實,2stX.exe 和 Or2.exe 兩者都使用 eskle.sys 驅動程式來為 BYOVD 攻擊提供反制防毒軟體的功能:

- C:\Users\Administrator.<REDACTED>\Downloads\2stX.exe

- C:\Users\Administrator.<REDACTED>\Downloads\Or2.exe

- C:\Users\Administrator.<REDACTED>\Downloads\2stX\eskle.sys

eskle.sys 驅動程式是用來停用資安解決方案、終止處理程序以及躲避偵測。這些檔案有可能是很早就下載或複製到電腦上,只不過 eskle.sys 驅動程式的來源不明。其數位簽章所屬的廠商為「拇指世界 (北京) 网络科技有限公」,該公司似乎與 game.bb 網站有所關聯。該驅動程式很可能是屬於某個遊戲相關套件,而且經常被作弊程式開發人員用來躲避反作弊系統,但也可能是被進階持續性滲透攻擊 (APT) 駭客改用於其他用途。

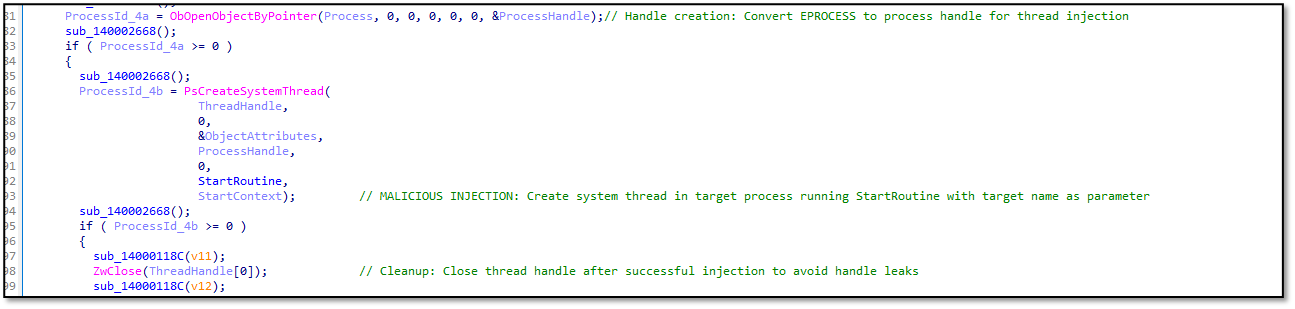

eskle.sys 驅動程式會為它所要終止的目標處理程序建立一個控制碼 (handle),接著啟動新的執行緒來執行終止程序,最後清除這個控制碼。這樣一來就能停用資安軟體、干擾系統運作,並且常駐在系統內。

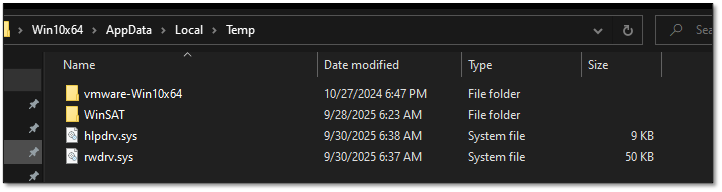

我們在內部監測資料中還發現另一個名為「msimg32.dll」的元件,以及它與 ThrottleStop.sys 的關係。經過控制測試的進一步分析顯示,當 msimg32.dll 執行時會植入兩個驅動程式檔案:

- C:\Users\Administrator.<REDACTED>\Downloads\msimg32.dll

成功執行起來之後就會植入以下驅動程式:

- %TEMP%\rwdrv.sys

- %TEMP%\hlpdrv.sys

這項發現相當重要,因為 rwdrv.sys 和 hlpdrv.sys 在之前有關 Akira 攻擊行動的記載文件當中曾經提到,它們是用來取得系統核心層級的存取權限,還有可能用來終止傳統的端點偵測及回應 (EDR) 解決方案。根據分析顯示,msimg32.dll 採用了 DLL 側載技術,因此需要一個正常的可執行檔作為宿主才能正確執行。此 DLL 無法透過 regsvr32 或 rundll32 之類的標準方法來載入。

然而,經過測試證實,當它與相容的二進位檔案 (例如 FoxitPDFReader.exe) 放在一起時,FoxitPDFReader.exe 會將 msimg32.dll 當成相依元件來匯入。執行時,惡意 DLL 先透過應用程式載入,接著 DLL 將兩個驅動程式檔案植入系統的暫存目錄,如圖 6 所示。

此外,我們也發現並分析了三個其他執行檔 (cg6.exe、44a.exe、aa.exe),從其行為模式和程式碼相似性來看,它們應該是用來反制防毒軟體的工具。根據分析顯示,這些執行檔含有驅動程式載入程序,以及符合 BYOVD 技巧的處理程序操控能力。這些工具疑似使用了另一個含有漏洞的驅動程式 (fnarw.sys),但由於無法找到這個驅動程式來進行完整分析,目前暫時無法確認:

- C:\Users\<REDACTED>\Desktop\cg6.exe

- C:\Users\<REDACTED>\Desktop\44a.exe

- C:\Users\<REDACTED>\Desktop\aa.exe

橫向移動

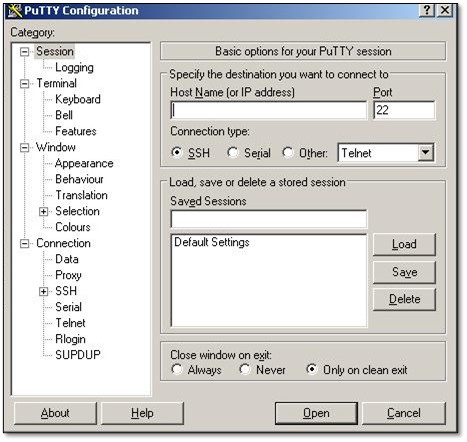

駭客會在受害電腦上有系統地部署多個 PuTTY SSH 用戶端來協助他們橫向移動至環境內的其他 Linux 系統。駭客會使用不同的檔案名稱來儲存這些工具,但其實功能完全相同:

- C:\Users\<REDACTED>\Desktop\test.exe

- C:\Users\<REDACTED>\Desktop\1.exe

- C:\Users\<REDACTED>\Desktop\2.exe

- C:\Users\<REDACTED>\Desktop\3.exe

這些重新命名的 PuTTY 執行檔可讓駭客與 Linux 基礎架構建立 SSH 連線,使其攻擊範圍延伸至 Windows 系統之外,展現了這起攻擊的跨平台特性。

幕後操縱

駭客會部署多個 SOCKS 代理器 (也就是 COROXY 後門程式) 來建立 CC 基礎架構。這些代理器會有系統地分散在不同的系統目錄當中,藉此建立一套分散式通訊網路,並且掩護惡意流量,躲避網路監控解決方案的偵測。

駭客會將這些 SOCKS 代理器放在正常企業軟體的相關目錄當中,例如:Veeam 備份解決方案、VMware 虛擬化基礎架構,以及 Adobe 應用程式。這樣的擺放策略有兩個目的:將惡意的 CC 流量與正常的應用程式通訊流量混在一起,以及利用人們對這些知名企業軟體廠商的信任。

- C:\ProgramData\Veeam\socks64.dll

- C:\ProgramData\USOShared\socks64.dll

- C:\ProgramData\VMware\logs\socks64.dll

- C:\ProgramData\Adobe\socks64.dll

- C:\ProgramData\Veeam\Backup\OracleLogBackup\socks64.dll

這些分散部署的 SOCKS 代理器,讓駭客擁有備援的通訊管道,即使某個代理器被發現並遭到移除,也能確保 CC 功能的正常運作。每一個代理器執行個體都是一個獨立的加密通訊通道,可讓駭客隨時從遠端存取、將資料外傳、協調後續攻擊階段,而且還能隱藏在正常的網路流量當中。

造成衝擊

勒索病毒的最後部署階段展現了它跨平台執行的能力,駭客使用 WinSCP 來將 Linux 勒索病毒二進位檔案安全地傳送至 Windows 系統:

C:\Users\<REDACTED>\AppData\Local\Programs\WinSCP\WinSCP.exe

└── C:\Users\<REDACTED>\Desktop\mmh_linux_x86-64.filepart

└── C:\Users\<REDACTED>\Desktop\mmh_linux_x86-64

這項技巧獨特之處在於使用了 Splashtop Remote 的管理服務 (SRManager.exe) 直接在 Windows 系統上執行 Linux 勒索病毒二進位檔案:

C:\Program Files (x86)\Splashtop\Splashtop Remote\Server\SRManager.exe

└── C:\Users\<REDACTED>\Desktop\mmh_linux_x86-64

這項非傳統手法利用 Splashtop 的遠端執行功能來執行跨平台惡意檔案,避開傳統的 Windows 資安控管。這種執行方式值得特別注意,因為絕大多數的端點偵測系統都不會設定要監控或防止 Linux 二進位檔案經由 Windows 平台的正常遠端管理工具來執行。Linux 勒索病毒二進位檔案提供了跨平台能力,讓駭客能使用單一惡意檔案就能同時攻擊企業環境內的 Windows 和 Linux 系統。

Linux 勒索病毒變種分析

根據我們對這個 Linux 勒索病毒二進位檔案的分析顯示,這是一個進階的跨平台惡意檔案,提供了豐富的組態設定功能與平台相關的針對性功能。

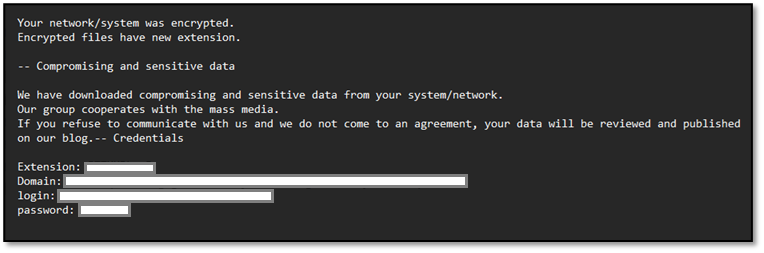

勒索病毒會在系統留下一個標準的 Agenda 勒索訊息,除了威脅要公布資料之外,還會提供一個專屬的登入憑證來給受害者跟駭客談判。勒索訊息當中除了副檔名之外,還提供與駭客通訊用的入口網站資訊:網域名聲/登入名稱/密碼。

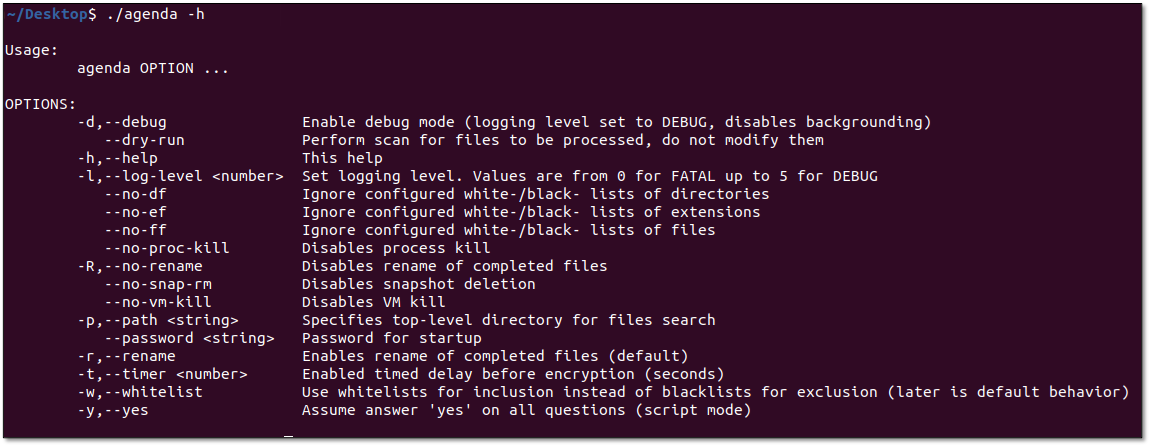

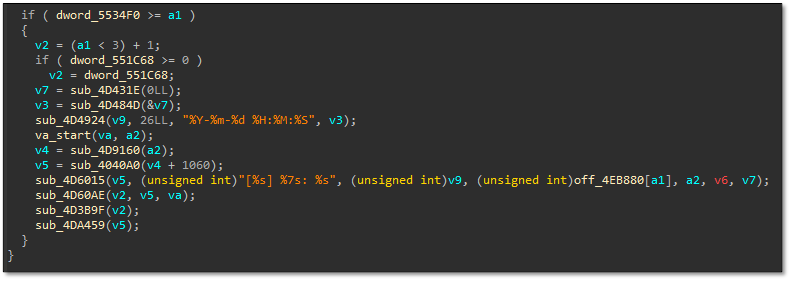

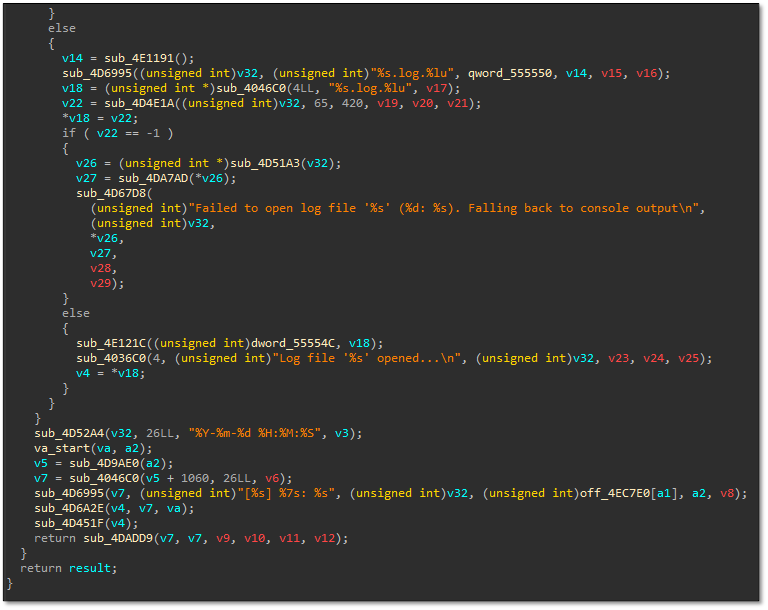

此二進位檔案支援完整的指令列選項,包括:除錯模式 (-d)、記錄檔層次 (-l)、路徑 (-p)、白名單組態設定,以及加密控制參數。其中較值得注意的功能包括:指定延遲執行時間的延遲定時器 (-t) ,以及用來自動執行而不需使用者介入的「yes」模式 (-y),其運作的成熟度可見一斑。

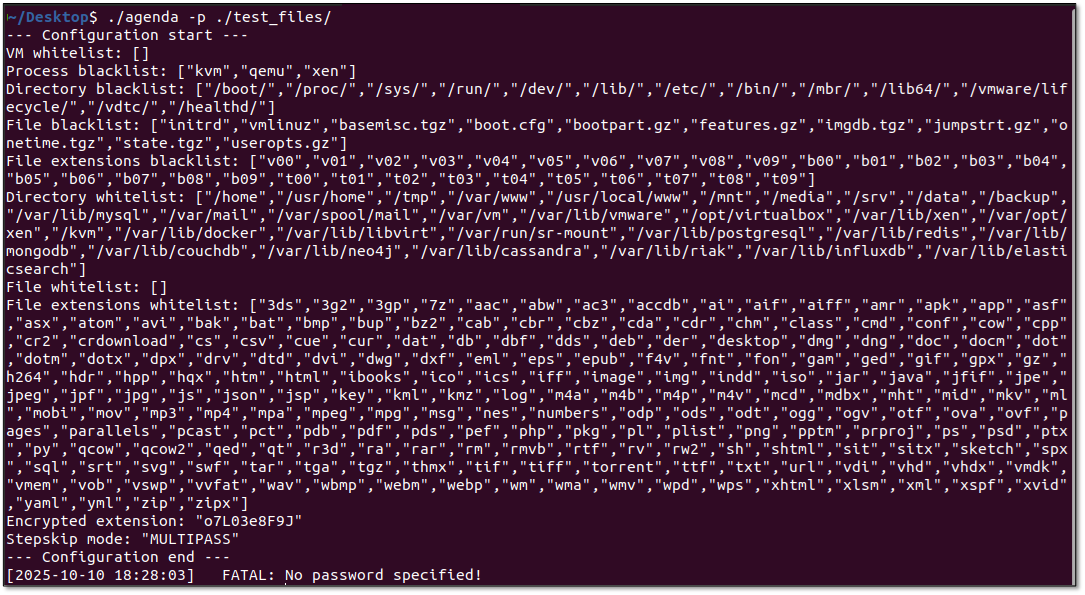

程式執行時需要通過密碼認證,並且會顯示詳細的組態設定,包括白名單上的處理程序、副檔名黑名單,以及排除路徑。組態設定當中含有許多 VMware ESXi 相關路徑 (/vmfs/、/dev/、/lib64/),並排除了一些關鍵的系統目錄,顯示出一種特別重視虛擬化監管程式 (Hypervisor) 的部署策略。

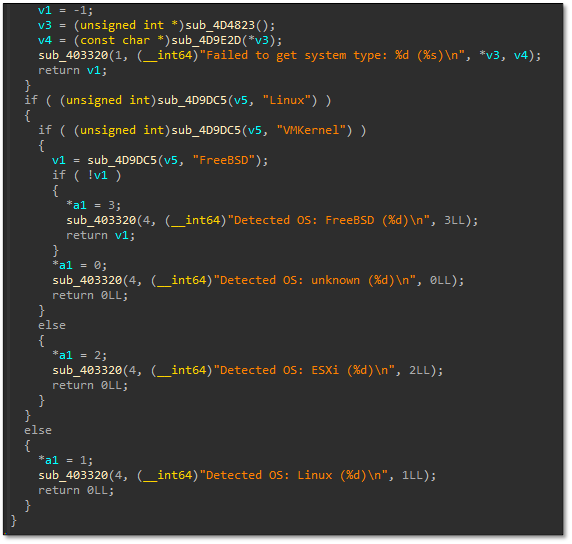

先前的變種可偵測的作業系統包括 FreeBSD、VMkernel (ESXi) 以及標準的 Linux 發行版本,因此具備平台特定的加密行為,如圖 11 所示。

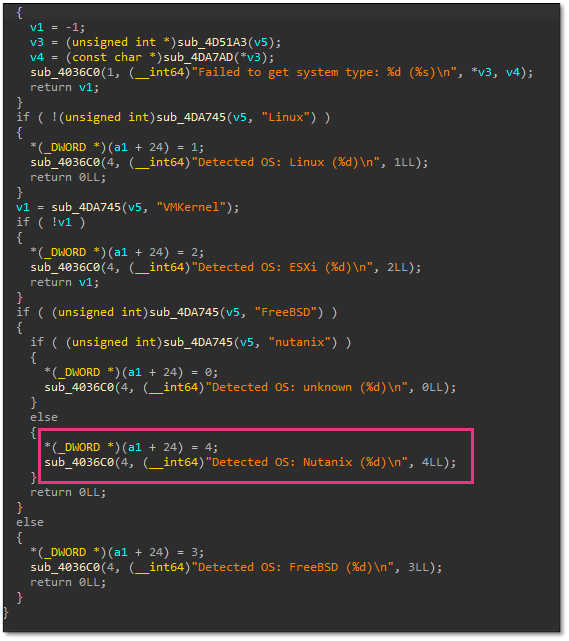

較新的樣本已加入了 Nutanix AHV 的偵測,攻擊目標擴大至超融合基礎架構 (hyperconverged infrastructure) 平台。這一點證明駭客除了能攻擊傳統的 VMware 環境之外,也能適應現代化企業的虛擬環境。

在比較過記錄檔的函式之後,我們發現其錯誤處理方式有在逐步改善,新的變種擁有更好的檔案操作記錄以及備用機制來應付記錄檔建立失敗的情況。修改的部分包括額外的錯誤訊息,以及更好的診斷訊息,有助於排解各種部署問題。從 Linux 變種的進階功能以及它經由 Splashtop Remote 進行跨平台部署來看,駭客似乎針對混合基礎架構環境做了重大的戰略調整。

資安最佳實務原則

這起 Agenda 攻擊充分展現了勒索病毒集團如何進一步利用正常的 IT 工具與混合環境來避開傳統的資安防護。企業的防禦必須解決營運上的盲點,並強化關鍵資產的可視性與控管。以下是一些我們建議的最佳實務原則:

- 保護遠端存取與 RMM 工具。限制 RMM 平台只能在經過授權的管理主機上執行,並強制實施 MFA。監控異常活動,例如:上班時間以外的登入行為,或是非預期端點之間的橫向移動。請考慮限制系統所允許執行的應用程式或腳本,藉此降低正常二進位檔案被用於惡意活動的風險。

- 強化備份基礎架構。防止駭客瞄準備份系統來竊取登入憑證,進而癱瘓復原功能。對備份網路實施網路分割,落實最低授權原則,視需要定期更換系統管理員的登入憑證,並且監控可疑的系統管理工具使用情況,例如 PowerShell 或 SQL 查詢與備份登入憑證互動的情況。考慮採用權杖或帳號撤銷機制以避免登入憑證外洩時遭駭客入侵。

- 增加對 BYOVD 和跨平台威脅的偵測。在 BYOVD 攻擊中,駭客會在系統上安裝含有漏洞的正常驅動程式來讓他們提升權限、關閉資安控管,或者隱藏活動。這些都非常危險,因為被利用的是受信任的元件,所以經常能躲過傳統 AV/EDR 的偵測。監控是否有未簽署或非預期的驅動程式被載入、DLL 側載,或是 Linux 二進位檔案經由遠端工具在 Windows 上執行的情況。擴充偵測規則來涵蓋非系統原生的惡意檔案。

- 將可視性延伸至混合環境。確保企業的 EDR 和 SOC 應變腳本涵蓋了 Windows 和 Linux 的監測資料,並主動監控內部橫向移動來偵測混合式勒索病毒攻擊的早期階段。

- 保護登入憑證與存取權杖。套用能對抗網路釣魚的 MFA、強化條件式存取政策、監控特權帳號或權杖的異常使用狀況。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理與資安營運集中在一起的 AI 驅動企業網路資安平台,提供強大的多層式防護來保護企業內環境、混合環境,以及多重雲端環境。

Trend Vision One 威脅情報

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend™ Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

駭客集團:Water Galura

新興威脅:Agenda 勒索病毒透過遠端管理工具和自備含有漏洞的驅動程式 (BYOVD) 在 Windows 系統上植入 Linux 變種

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

Agenda 勒索病毒透過遠端管理工具和自備含有漏洞的驅動程式 (BYOVD) 在 Windows 系統上植入 Linux 變種

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

對外連線至可疑的遠端主機 (連接埠 4396) - Agenda 勒索病毒

eventSubId: 204 AND dst: 146.70.104.163 AND dpt: 4396 AND LogType: detection

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標資料

入侵指標請參閱此處。