重點摘要:

- LockBit 5.0 的 Windows 變種導入了大量的加密編碼與封裝手法,透過 DLL 反射 (DLL reflection) 來載入惡意檔案,並具備了反制分析技巧。而 Linux 變種也提供了類似功能,以及針對某些目錄和檔案類型的指令列選項。至於 ESXi 變種則專門攻擊 VMware 虛擬化基礎架構,能將虛擬機器加密。

- 新的變種使用隨機 16 個字元的副檔名,並且會避開使用俄羅斯文的系統,也會在加密完成之後清除事件記錄檔。

- LockBit 5.0 還有一個專門攻擊 VMware ESXi 虛擬化基礎架構的版本。

- Windows、Linux 和 ESXi 變種的存在,證明 LockBit 依然採取跨平台策略,能同時攻擊整個企業網路,包括虛擬環境在內。LockBit 5.0 所有變種都導入了大量的加密編碼與技術改良,比前幾代都危險許多。

- Trend Vision One™ 已經可以偵測並攔截本文提到的入侵指標 (IoC),此外也提供了 LockBit 5.0 相關的追蹤查詢、威脅洞見及威脅情報供客戶存取。

Trend™ Research 在網路上發現並分析了一個 LockBit 新版本的二進位檔案,這是該集團繼 2024 年 2 月 Operation Cronos 執法行動破獲其基礎架構之後的最新活動。根據報導指出, LockBit 勒索病毒集團在今年 9 月初又重現江湖,正式邁入第 6 個年頭,並宣布推出「LockBit 5.0」。Trend Research 在網路上發現了一個二進位檔案之後便開始著手分析,我們首先發現了一個 Windows 變種,隨後又確認 LockBit 5.0 存在著 Linux 和 ESXi 變種。

這項最新發展延續了該集團從 2021 年 LockBit 2.0 以來所設定的跨平台策略。

Trend Research 在分析中發現,Windows 二進位檔案使用了大量的加密編碼和封裝手法:它會透過 DLL 反射來載入惡意檔案,並運用了修改 Windows 事件追蹤 (Event Tracking for Windows,簡稱 ETW) 機制和終止資安服務之類的反制分析技巧。而新發現的 Linux 變種也提供了類似功能,以及針對某些目錄和檔案類型的指令列選項。至於 ESXi 變種則專門攻擊 VMware 虛擬化環境,能夠一舉加密整個虛擬機器基礎架構。

此外,我們的調查也顯示,這些新的版本都有一些共同特點:隨機 16 個字元的副檔名、藉由地理位置檢查來避開使用俄羅斯文的系統,以及加密完成之後將事件記錄檔清除。此外,5.0 版也繼承了 LockBit 4.0 程式碼的一些特性,包括相同的雜湊碼演算法和 API 解析方法,證明這是原始程式碼的進一步演化,而非模仿程式。

LockBit 5.0 Windows 版分析

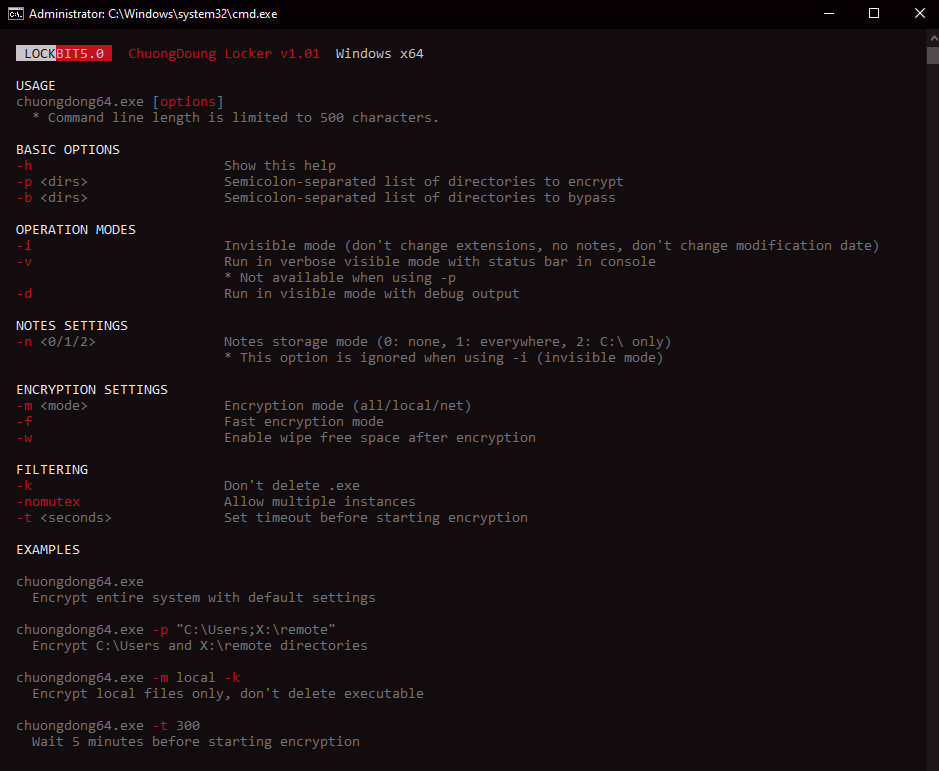

Windows 版的 Lockbit 5.0 使用「-h」(說明) 參數來顯示說明資訊,新版的使用者介面更好看、格式也更清楚,這是先前版本從未看過的。它提供了執行勒索病毒時的各種選項和設定,包括一些基本選項,例如:指定要加密或避開的目錄、運作模式 (隱形或和顯示完整資訊)、勒索訊息設定、加密設定、過濾選項,以及使用範例。從其詳細的指令與參數可看出駭客擁有相當的運用彈性與客製化選項。

表 1 列出 Trend Research 在威脅追蹤分析當中觀察到的指令列參數與其對應的說明。

| 選項 | 說明 |

| 基本選項 | |

| -h | 顯示說明。 |

| -d <dirs> | 要加密的目錄清單 (以分號做分隔)。 |

| -b <dirs> | 要避開的目錄清單 (以分號做分隔)。 |

| 運作模式 | |

| -i | 隱形模式 (不變更副檔名、不植入勒索訊息、不變更檔案修改日期)。 |

| -p | 以完整資訊模式執行,在主控台畫面上顯示進度條 (使用 -i 參數時不提供)。 |

| -v | 以可見模式執行,提供除錯訊息。 |

| 勒索訊息設定 | |

| -n <0/1/2> | 勒索訊息儲存模式: |

| 0:無 | |

| 1:隨處產生。 | |

| 2:僅放在「C:\」。 | |

| 使用 -i (隱形模式) 時忽略。 | |

| 加密設定 | |

| -m <mode> -w | 加密模式: |

| all: 將所有檔案加密。 | |

| local: 將本機檔案加密。 | |

| net: 將網路檔案加密。 | |

| 加密後將可用空間抹除。 | |

| 過濾 | |

| -k | 不刪除「.exe」檔案。 |

| -nomutex | 允許多個執行個體。 |

| 逾時 | |

| -t <seconds> | 設定開始加密前的逾時時間。 |

表 1:我們在分析 LockBit 5.0 Windows 版時看到的指令列參數摘要。

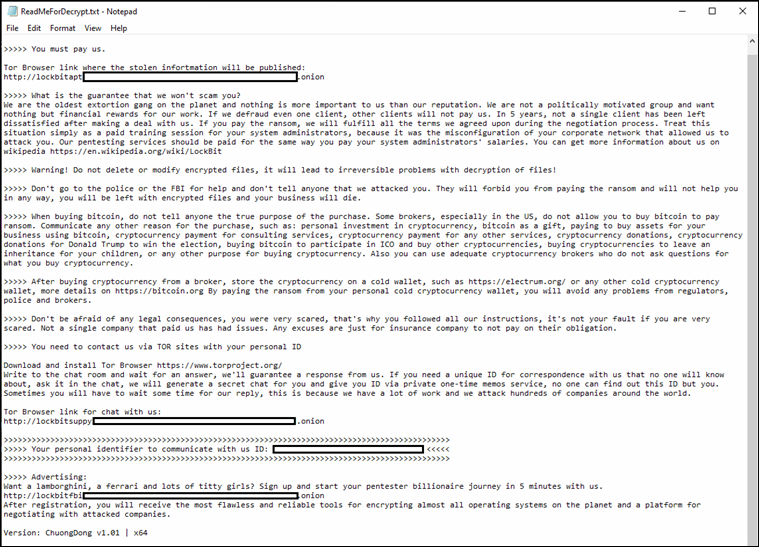

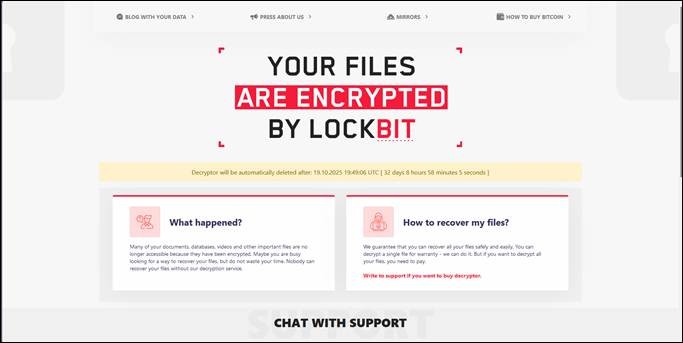

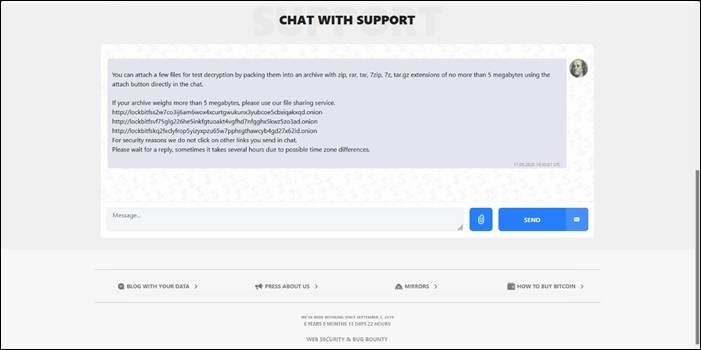

勒索病毒執行之後,會產生其招牌的勒索訊息來指示受害者前往一個專門的資料外洩網站。該網站用來與 LockBit 受害者保持互動,並提供一個簡化的「Chat with Support」(與支援人員聊天) 專區來交涉贖金。

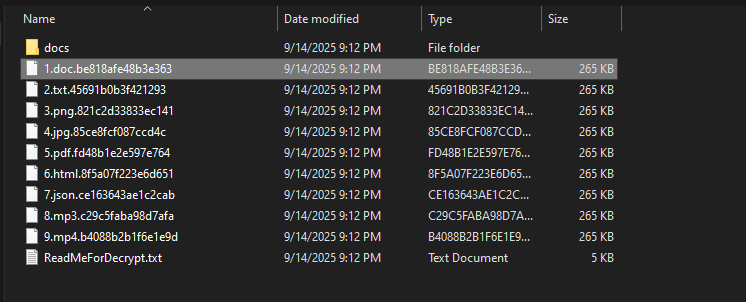

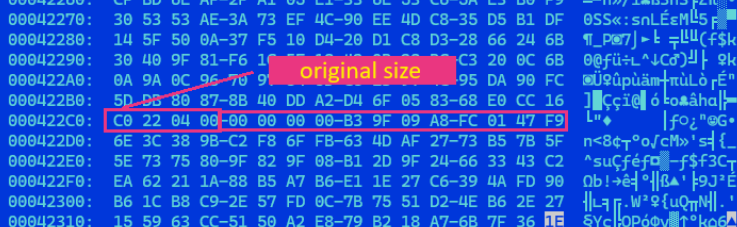

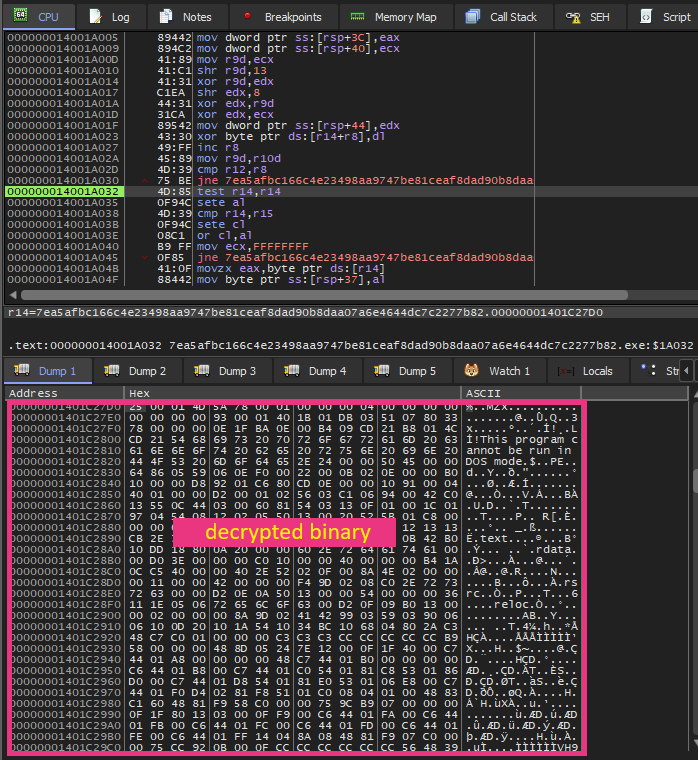

加密過程會在檔案名稱末端附上隨機 16 個字元的副檔名,讓復原工作變得更麻煩。LockBit 5.0 有別於某些使用常見感染標記的勒索病毒變種,不會在檔案末端加入傳統的標記。不過我們在分析時也發現了一些共同的特點,包括在加密後的檔案結尾嵌入原始檔案的大小。

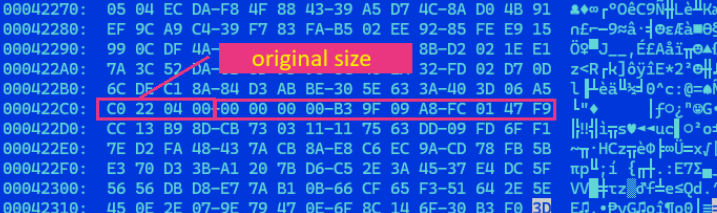

Trend Research 分析到的樣本會經由封裝手法來進行大量的加密編碼。在除錯期間,我們發現它扮演著二進位檔案載入器的角色,可在記憶體中將一個 PE 二進位檔案解密,然後透過 DLL 反射方式將它載入。這種精密的載入機制,讓靜態分析變得非常困難。

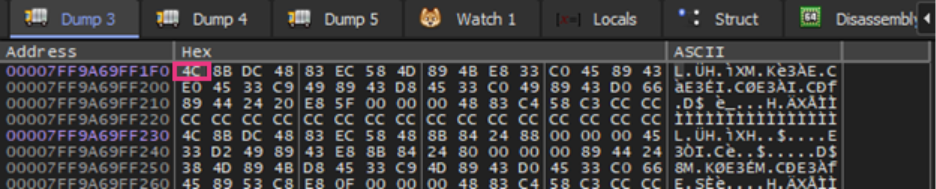

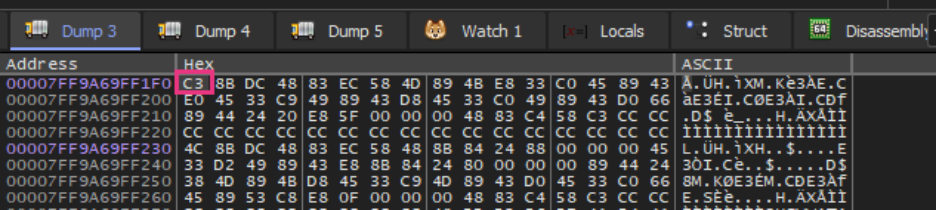

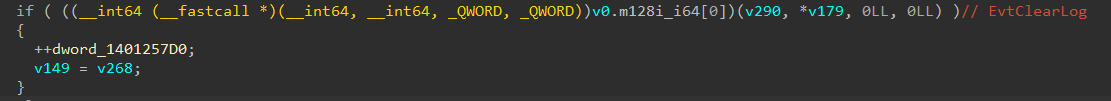

除此之外,惡意程式還實做了多項反制鑑識分析的技巧,它會修改 EtwEventWrite API,使用 0xC3 (return,返回) 指令來將它覆寫,這等於停用了 Windows 事件追蹤功能。此外,它還會終止一些資安相關的服務 (將服務名稱的雜湊值與其程式內寫死的清單上 63 個數值做比對)。在加密完成之後,還會使用 EvtClearLog API 來清除所有事件記錄檔。

惡意程式會比對系統上所有執行中的服務,計算出服務名稱的雜湊值,然後跟其程式內寫死的清單做比對,與清單上的數值吻合的服務就會被終止。

FEF56F15、 BEC3470B、 9757464D、 88CE6B8E、 826AC445、 83143F70、 8685D050, 493AEE1F、 35BE2F4E、 23FA53E4、 FEF56F16、 10D06066、 1370CEA3、 E11A285C、 DBECA3C2、 BEC3470C、 C347B317、 CA6C4394、 732AA0BF、 60B29D13、 493AEE20、 5E5F1954、 5EF504FC、 A49FA5E2、 9757464E、 9A768D62、 A1816235、 41278146、 35BE2F4F、 369D7114, 3B6794E3、 E7AA4056、 E11A285D、 E5C9CC93、 E66A2C63、 7B39B584、 732AA0C0、 739BF272、 7ABD1404、 88CE6B8F、 9439954E、 9655130F、 23FA53E5、 26336765、 2C1F8E5F、 DBECA3C3、 DCF04E8C、 DEED0E56、 60B29D14、 62C32884、 6337AD82、 A49FA5E3、 A8F16BAB、 BD071334、 41278147、 4292EDD8、 47F1286A、 E7AA4057、 E7BF305D、 F82A288D、 7B39B585、 7F480CF7、 7DD43601

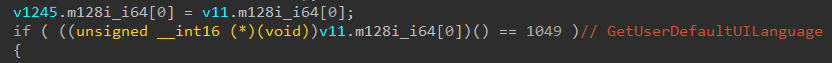

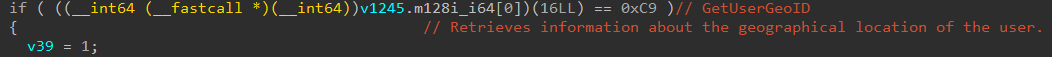

與先前的版本一樣,LockBit 5.0 也含有地緣政治防呆機制,當偵測到系統的語言設定為俄羅斯文或系統的地理位置在俄羅斯時就會終止執行。這是東歐勒索病毒集團常見的作法。

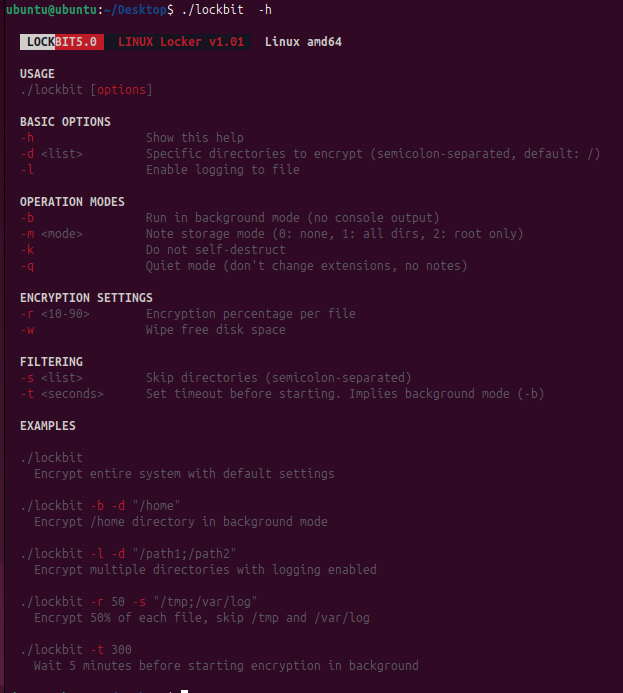

LockBit 5.0 Linux 版分析

5.0 的 Linux 變種在功能上與 Windows 變種類似,展現了 LockBit 對跨平台能力的堅持。其指令列介面與 Windows 版的格式與功能呼應,好讓駭客擁有同時橫跨兩種平台的作業彈性。

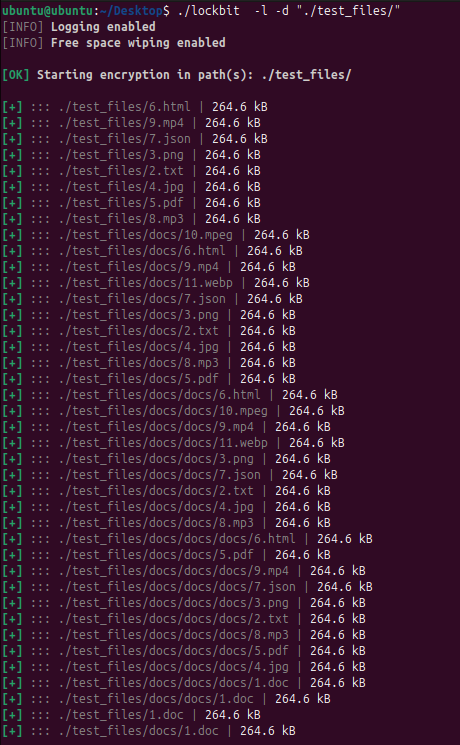

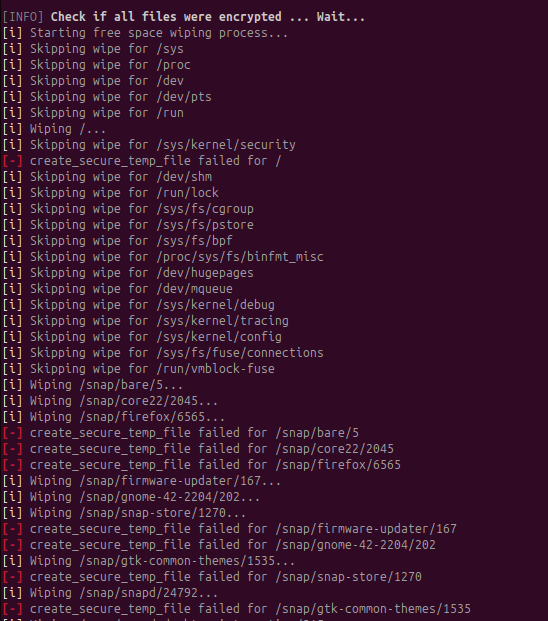

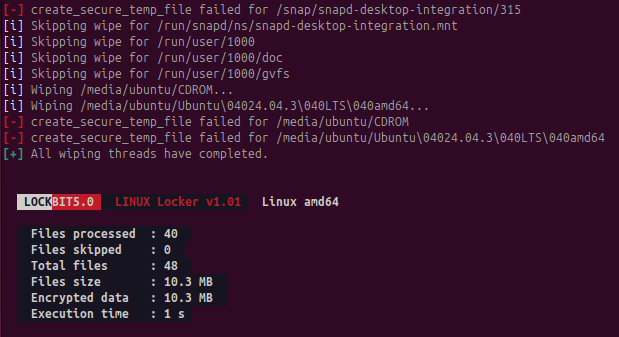

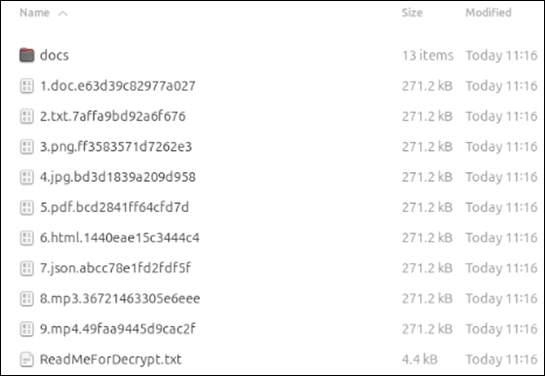

Linux 變種執行時會提供詳細的活動記錄,顯示要加密檔案以及指定排除的資料夾。如此透明的運作記錄檔,意味著該變種可被用於測試環境,或用於需要詳細執行回饋的加盟集團。

完成之後,勒索病毒會產生一份完整的摘要來顯示被加密的檔案總數以及累積大小。如同 Windows 版本一樣,它會將在被加密的檔案名稱末端附上隨機的副檔名,讓加密後的檔案處理方式維持跨平台一致。

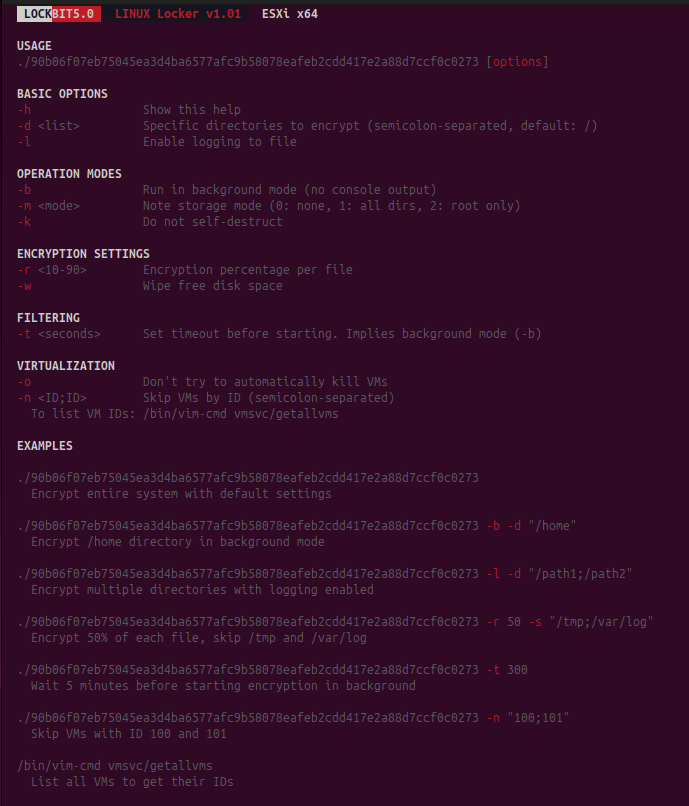

LockBit 5.0 ESXi 版分析

根據進一步調查顯示 LockBit 5.0 有一個專門攻擊 VMware 虛擬化基礎架構的 ESXi 變種。此變種象徵 LockBit 能力的一大升級,因為 ESXi 伺服器通常運行著多台虛擬機器,因此駭客只需執行一個惡意檔案就能將整個虛擬化環境加密。

ESXi 變種的指令列介面結構與 Windows 和 Linux 變種相同,確保駭客在所有平台上都擁有一致的操作方式。指令的「說明」會顯示一些專為虛擬機器加密最佳化的 ESXi 專用參數,包括針對特定目錄和 VM 組態設定檔案的選項。

這個 ESXi 變種展現了 LockBit 希望透過虛擬基礎架構來造成最大衝擊的策略目標,因為只要入侵一台 ESXi 主機,就能讓數十或數百台虛擬機器遭到加密,嚴重放大了攻擊對營運的潛在衝擊。

LockBit 4.0 與 LockBit 5.0 的差異

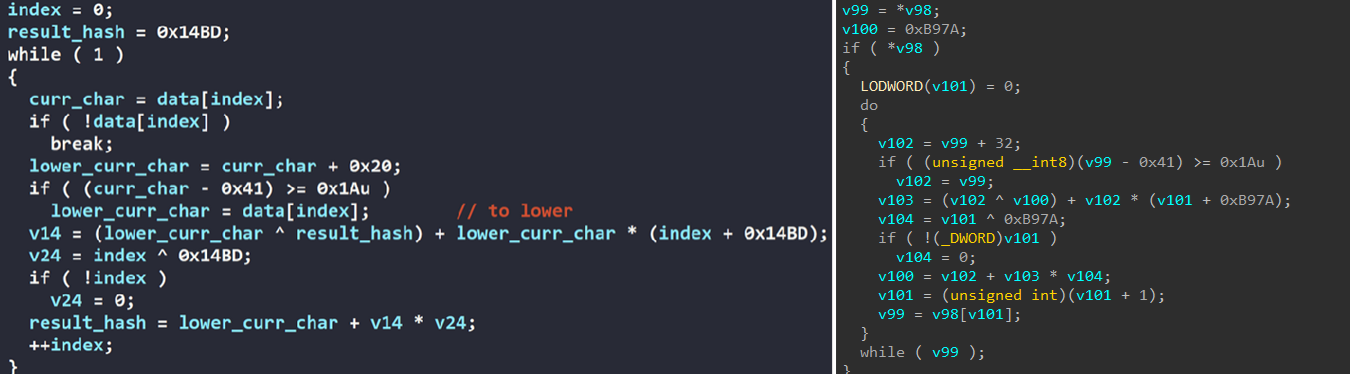

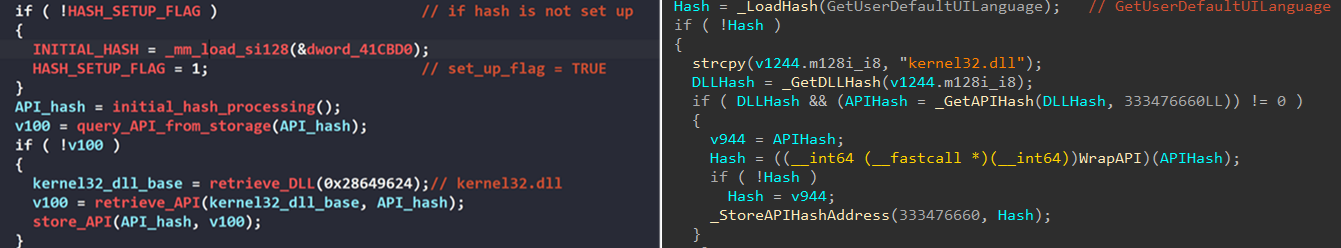

經過分析比較顯示,從 LockBit 4.0 到 5.0 有大量的程式碼被沿用,然後再搭配一些功能上的演進,而非完全重寫。兩個版本都使用了相同的雜湊值演算法來執行字串作業、一個關鍵的 API 解析元件,以及相同的服務搜尋方式。兩個版本當中負責動態 API 解析的程式碼結構非常相似,顯示開發人員是以 LockBit 4.0 現有的程式碼作基礎。圖 20 和 21 的當中的左側螢幕截圖來自 Chuong Dong 部落格。

Trend Research 認為,這些相似之處代表 LockBit 5.0 是 LockBit 勒索病毒家族的續命之作,並非其他駭客集團的模仿作品或借名。保留了核心功能並加入了新的躲避技巧,展現了該集團對其勒索病毒平台的漸進改善策略。

結論

Windows、Linux 和 ESXi 變種的存在,證明 LockBit 依然繼續採取跨平台的策略。如此就能同時攻擊企業的整個網路,從工作站到執行資料庫和虛擬化平台的關鍵伺服器,而 ESXi 變種的設計正是為了癱瘓整個虛擬化基礎架構。這些新變種大量採用了加密編碼,這大大拖慢了偵測特徵碼的開發。此外,一些技術上的改良,包括:移除了感染標記、更快的加密速度,以及強化的躲避技巧,都使得 LockBit 5.0 比前幾代都危險許多。

LockBit 是目前最惡名昭彰的勒索病毒服務 (RaaS) 集團之一,不斷在積極翻新技巧與手法,以便隨時領先其他競爭對手。儘管經歷了 Operation Cronos 執法行動的打擊,背後的犯罪集團依然展現了韌性,所有 5.0 版的三變種目前都已確認存在。企業務必建置一套全方位的跨平台防禦,尤其要特別小心保護虛擬化基礎架構。LockBit 5.0 的 Windows、Linux 和 ESXi 變種再次突顯出一項事實:沒有任何作業系統或平台能倖免於現代化勒索病毒的攻擊。

防範 LockBit 5.0 所帶來的風險

我們強烈鼓勵企業應評估及強化自身的資安態勢,針對駭客集團特有的工具、手法及程序來主動追蹤威脅。企業必須同時強化端點與網路的防護,並且及早偵測專為破壞資安解決方案的躲避防禦技巧。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您企業預測及防範威脅,讓您在相關數位資產上加速實現主動式防護的成果。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One™ Threat Intelligence

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

LockBit 檔案重新命名與 16 字元副檔名

eventSubId: 106 AND objectFilePath: /\.[a-f0-9]{16}$/ AND NOT srcFilePath: /.+\.[a-f0-9]{16}$/

LockBit 5 勒索訊息 — ReadMeForDecrypt.txt

eventSubId: 101 AND objectFilePath: ReadMeForDecrypt.txt

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標資料

入侵指標請參閱此處。