重點摘要:

- Trend™ Research 發現了一起攻擊行動正在使用 Charon 這個新的勒索病毒家族以及進階持續性滲透攻擊 (APT) 技巧 (包括 DLL 側載、處理程序注入以及 EDR 反制功能) 來攻擊企業,並且使用了客製化的勒索訊息。

- 這起近期發現的勒索病毒攻擊行動將對企業帶來嚴重的業務風險,包括營運中斷、資料外洩,以及停機所帶來的財務成本。此外,勒索病毒集團的手法還會破壞本機和網路上的資料,並且阻礙復原工作。

- Trend Vision One™ 已可偵測並攔截本文提到的 Charon 勒索病毒相關入侵指標 (IoC)。此外,客戶還可透過量身訂製的追蹤查詢、Threat Insights 及 Intelligence Reports 來深入了解 Charon 並主動加以防範。

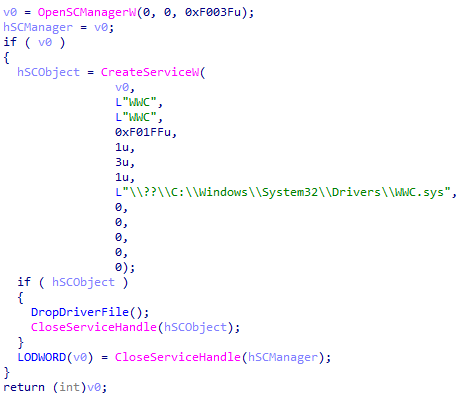

最近,我們在中東地區的公家機關和航空業觀察到一起針對性攻擊正在使用一個名為「Charon」的全新勒索病毒家族。駭客使用了一種很像先前 Earth Baxia 集團的攻擊行動當中看到的 DLL 側載技巧,而 Earth Baxia 集團向來都是攻擊政府機關。這起新的攻擊在過程中使用了一個瀏覽器相關檔案「Edge.exe」(原名「cookie_exporter.exe」) 來側載一個惡意 DLL「msedge.dll」(SWORDLDR),最後部署 Charon 勒索病毒惡意檔案。

根據我們對 msedge.dll 元件的分析,它被設計用來載入一個名為「DumpStack.log」的檔案,但這檔案卻不在我們當初的監測資料當中。我們透過鑑識分析找到了這個遺失的檔案,並且確認它含有加密的 shellcode。經過解密之後,我們發現這個惡意檔案就是 Charon 勒索病毒,這是該勒索病毒家族在網路上第一個被記載的案例。

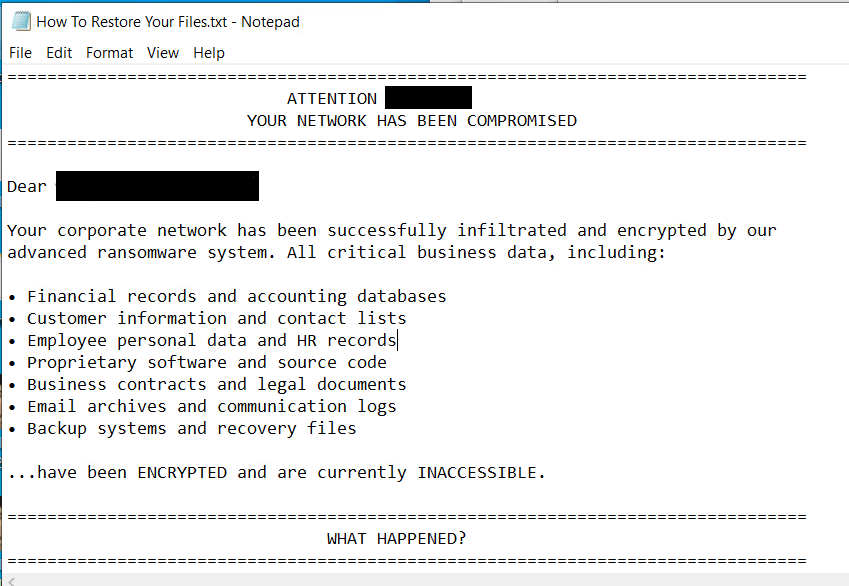

勒索病毒的客製化勒索訊息會直呼受害機構的名稱,因此可斷定這是一起針對性攻擊,而非亂槍打鳥的行動。像這樣的針對性作法,再加上獨特的 DLL 側載方法,不禁令人懷疑它跟 Earth Baxia 集團是否有所關聯。儘管我們觀察到兩者使用的技巧類似 (尤其是使用相同的 DLL 二進位檔案來部署加密的 shellcode),但我們無法肯定這起攻擊就是 Earth Baxia 所為。技巧上的雷同有可能是因為直接涉入或刻意模仿,但也可能是各自獨立開發出類似的手法。所以若無明確的證據支援 (例如共用的基礎架構或相同的攻擊模式),我們只能說這起攻擊在技術上與 Earth Baxia 集團有些微但值得注意的雷同。

這起案例象徵著一項令人擔憂的趨勢:勒索病毒集團已吸收了 APT 等級的技巧。儘管 DLL 側載並非任何集團的獨門技巧,但此處觀察到的實作方式,也就是串連各種工具來散播加密的惡意檔案,展現了一種進階持續性滲透攻擊特有的精密手法。APT 技巧與勒索病毒的結合,為企業帶來了更高的風險,完美融合了精密的躲避技巧與勒索病毒檔案加密對企業造成的直接衝擊。

Charon 勒索病毒攻擊過程

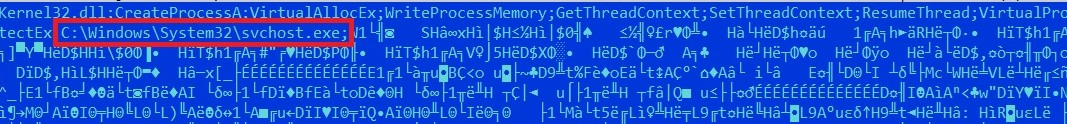

在這起案例看到的攻擊過程使用了 DLL 側載來協助執行 Charon 勒索病毒惡意檔案。駭客會執行一個正常的 Edge.exe 二進位檔案來發動入侵行為,該檔案被用來側載一個名為 msedge.dll 的惡意 DLL,也就是已知的「SWORDLDR」載入器。這個載入器負責將內嵌的勒索病毒惡意檔案解密,然後注入新產生的 svchost.exe 處理程序。這項技巧可以讓惡意程式偽裝成正常的 Windows 服務,藉此避開一般端點防護的管制。

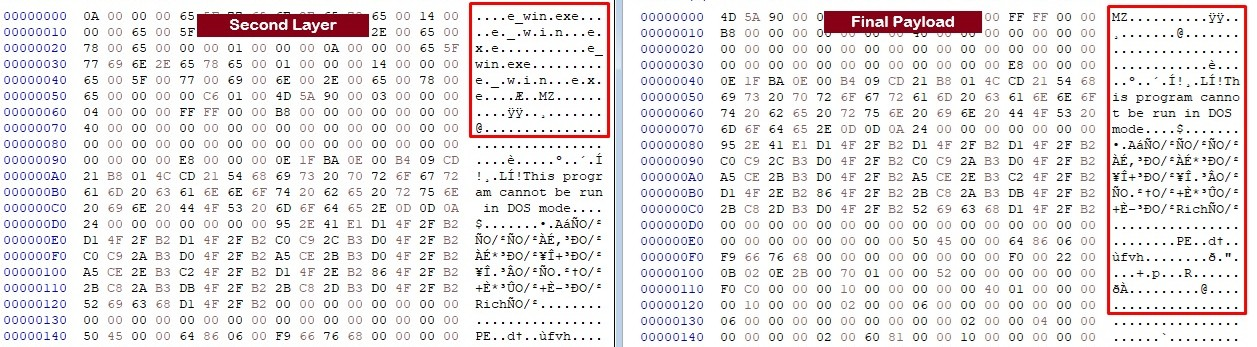

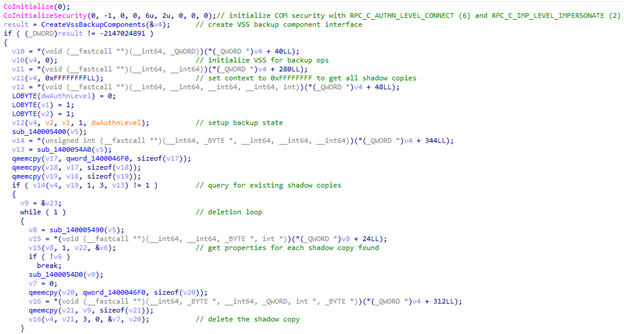

Charon 使用了一種多重階段的惡意檔案擷取技巧。在調查過程中,我們發現 DumpStack.log 是攻擊過程當中的一個關鍵元件。儘管它乍看之下似乎是個無害的記錄檔,但進一步分析顯示它內含一段加密的 shellcode,負責用來散布勒索病毒。經過第一層解密之後可以看到裡面還有其他惡意內容,這些額外的內容含有內嵌的組態設定資料,明確顯示它使用 svchost.exe 作為被注入的處理程序,如圖 2 所示。

根據進一步分析顯示,中間階段惡意內容當中還有第二層加密。當這一層也解密之後,會擷取出最後的可攜式執行檔 (PE),根據我們觀察到的檔案加密活動,可確認它就是 Charon 勒索病毒。

Charon 勒索病毒技術分析

去除了所有加密之後的執行檔,就能可看出它精密的加密能力與運作特性。

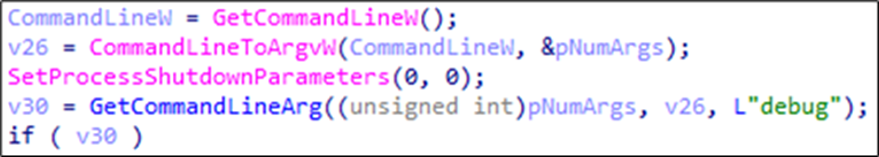

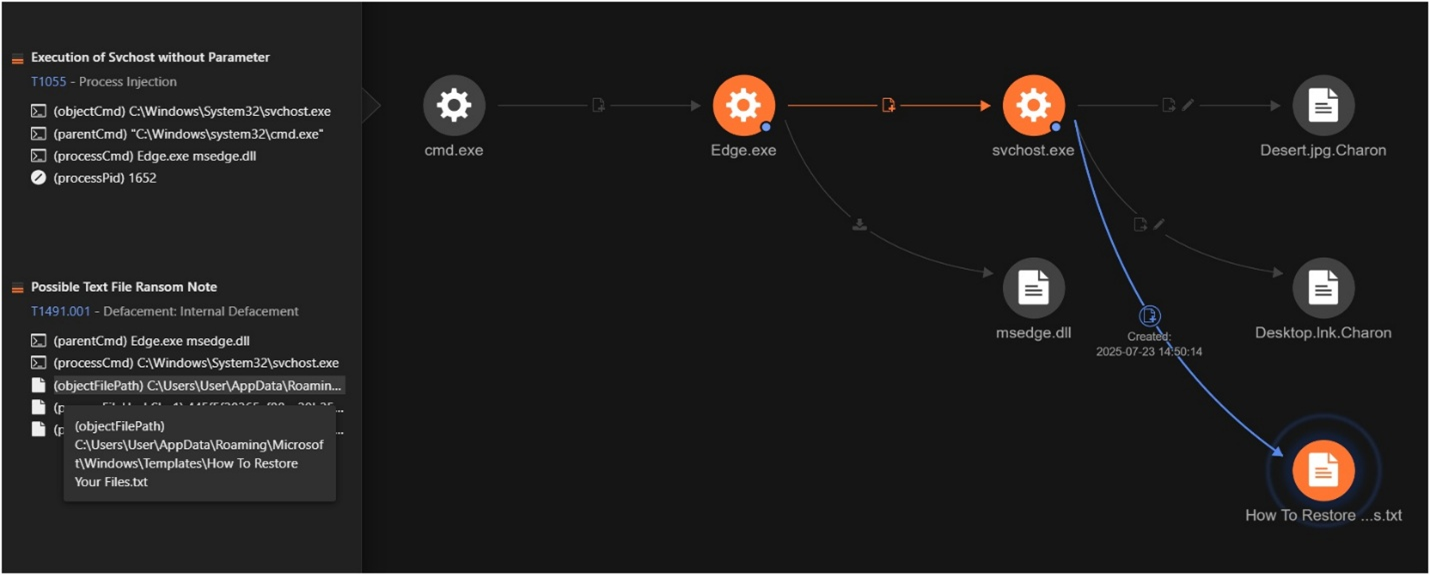

Charon 在啟動時可以透過幾個參數來決定它的行為,以下是勒索病毒所接受的幾個參數:

| --debug=<path + file name > | 啟用錯誤記錄檔,並寫入指的檔案路徑,用來記錄加密過程的所有錯誤。 |

| --shares=<network shares> | 列出要攻擊的網路伺服器名稱/IP 位址,並找出這些伺服器上所有可存取的共用資料夾並將它們全部加密 (除了 ADMIN$ 之外)。 |

| --paths=<specific path> | 列出要加密的特定路徑或磁碟機代號,這可以是本機路徑 (如 C:\folder) 或磁碟機代號 (如 D:)。 |

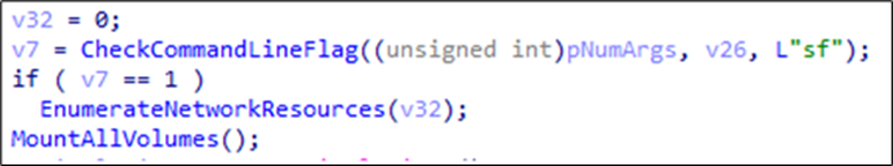

| --sf | 這是「Shares First」(共用資料夾優先) 的意思,當指定此旗標時,會改變加密的順序,以網路共用資料夾為優先,然後再才是本機磁碟,反之亦然。 |

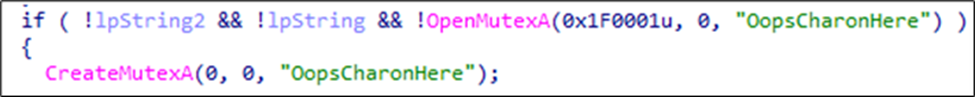

它會建立一個名為「OopsCharonHere」的 Mutex。

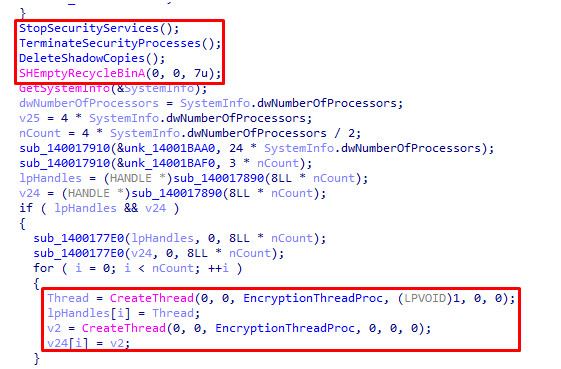

在啟動主要加密程序之前,它會先執行一系列的破壞動作來提高其成功機率並降低復原或受到干擾的可能性。它會停止資安相關的服務,並終止執行中的處理程序,包括資安相關的服務在內。這是為了確保防毒軟體與端點防護軟體被停用,以降低被偵測或中斷的可能性。被停止的服務與處理程序名單請參閱此處。

接下來,它會有系統地刪除系統上的所有磁碟區陰影複製 (Volume Shadow Copy),徹底清除可用來復原檔案的陰影複製和備份資料。為了進一步阻礙復原工作,它還會清空「資源回收筒」的內容,確保就連最近刪除的檔案也無法輕易復原。

這些動作做完之後,它就會檢查系統上可用的處理器核心數量,然後建立多個執行緒來執行檔案加密。有了多個執行緒來提升加密速度與效率,就能快速破壞被感染主機上的大量資料。

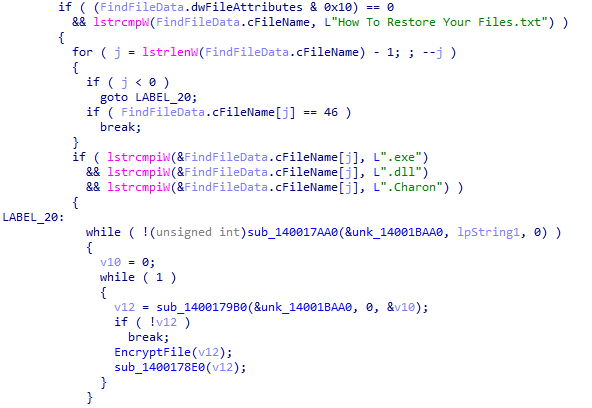

在加密過程中,它會特別避開下列名稱和副檔名的檔案:

- .exe

- .dll

- .Charon

- How To Restore Your Files.txt

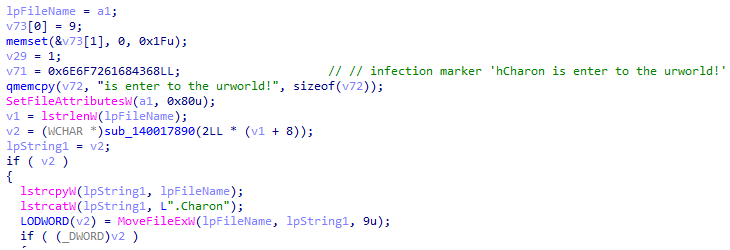

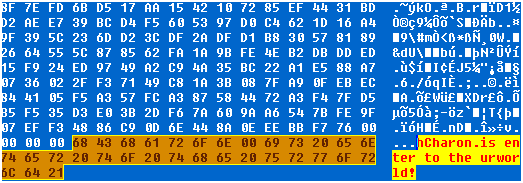

接下來它會將檔案加密,附上 .Charon 副檔名,然後將感染標記「hCharon is enter to the urworld!」寫入被加密的檔案。

加密程序採用了混合加密手法,結合 Curve25519 橢圓曲線加密 (elliptic curve cryptography) 與 ChaCha20 串流加密 (stream cipher)。首先,它會使用 Windows 的加密函式產生一個 32 位元組的隨機私密金鑰,然後根據 Curve25519 規格加以格式化。

這個私密金鑰用來產生一個公開金鑰,然後再搭配一個寫死的公開金鑰 (內嵌在二進位檔案當中),透過橢圓曲線加密技術來產生一份共用機密。這份共用機密再透過一個自訂的雜湊碼函式來產生一個 256 位元金鑰,然後使用該金鑰來幫一個修改過的 ChaCha20 cipher 初始化,用於實際的檔案加密。每個被加密的檔案都會被加入一個 72 位元組的附註 (footer),裡面含有受害者的公開金鑰與加密 metadata,讓受害者可以使用私密金鑰來解開檔案。

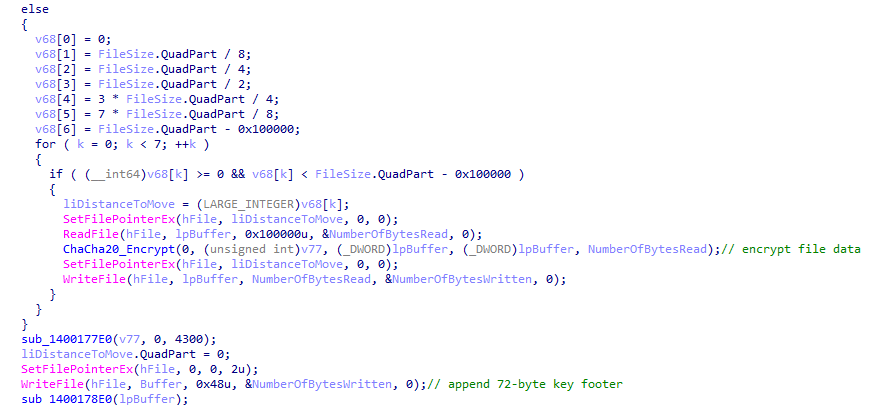

Charon 使用了以下局部加密方法在速度和效能之間取得平衡:

- 檔案大小 ≤ 64KB:全部加密。

- 檔案大小介於 64KB-5MB:總共加密 3 個區塊,分別位於開頭 (0%)、中間 (50%) 和末端 (75%) 的位置。

- 檔案大小介於 5MB-20MB:總共加密 5 個區塊,平均分布於檔案內 (將檔案切成五等分)。

- 檔案大小 >20MB:總共加密 7 個區塊,分別位於 0%、12.5%、25%、50%、75%、87.5% 以及接近末端的位置。

最後,它會在所有本機磁碟、網路磁碟和目錄當中植入「How To Restore Your Files.txt」 這個勒索訊息檔案。

除了核心的加密功能之外,Charon 還出現幾個值得注意的行為。它展現了經由網路散播的能力,會主動掃描並加密網路上可經由 NetShareEnum 和 WNetEnumResource 存取的網路共用資料夾。它可使用網路磁碟機名稱,也可使用通用命名規則 (Universal Naming Convention,簡稱 UNC) 路徑,不過在列舉時會略過 ADMIN$ 這個共用資料夾以避免被偵測。

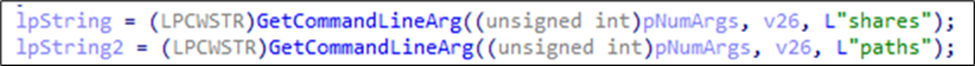

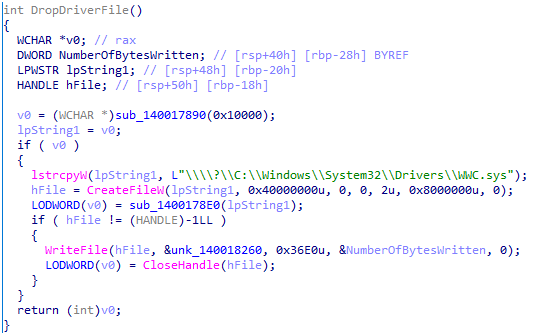

我們在分析其初始化程序時還發現了一個有趣的現象。Charon 的二進位檔案內含一個專為避開端點偵測及回應 (EDR) 防禦機制的套件。勒索病毒在組譯時加入了一個從公開的 Dark-Kill 專案蒐集來的驅動程式,專門用來停用端點偵測及回應解決方案。

惡意程式會試圖將這個驅動程式植入系統:「%SystemRoot%\System32\Drivers\WWC.sys」,並將它註冊為「WWC」服務。但根據我們的分析顯示,雖然這個 EDR 反制元件存在於資料區段內,但它目前仍處於休眠狀態,而且在執行期間從未被呼叫過。這表示此功能仍在開發當中,此變種尚未加以啟用,有可能是保留給未來版本使用。

防範 Charon 勒索病毒

由於 Charon 融合了隱匿性、速度與躲避能力,因此一套多層式防禦至關重要。以下是一些資安團隊可採取的最佳實務原則:

- 加強防範 DLL 側載與處理程序注入,方法如下:

- 只允許某些執行檔可以執行並載入 DLL,尤其是位於經常被用於側載的目錄 (如:應用程式資料夾、暫存檔目錄)。

- 針對一連串執行的可疑處理程序發出警報,例如從 Edge.exe 或其他已簽署二進位檔案產生非標準 DLL 或 svchost.exe 處理程序的情況。

- 小心那些與正常二進位檔案放在一起的未簽署或可疑 DLL。

- 確保 EDR 和防毒軟體代理程式都具備防止惡意程式將其停用、篡改或解除安裝的功能。

- 限制工作站、伺服器與敏感共用資料夾之間的存取來防止橫向移動。停用或密切監控 ADMIN$ 和其他系統管理共用資料夾的使用情況。所有遠端存取都需要經過嚴格的認證。

- 強化備份與復原功能:

- 將備份資料以離線或不可變更的方式保存,並與營運系統分開,這樣備份資料就不會被勒索病毒清除。

- 定期驗證備份資料是否可以正確還原,這樣就算刪除陰影複製或清空資源回收筒,也不會阻礙復原。

- 只允許特定受監控的帳號擁有備份、陰影複製及還原的權限。

- 強化使用者意識與權限管理:

- 教育一般使用者及員工如何避開可能啟動側載程序的可疑附件、連結及執行檔。

- 僅授予使用者和服務帳號其角色所必需的權限,這樣一來,當系統遭到入侵時也能降低衝擊。

Charon 勒索病毒攻擊行動證明了勒索病毒會不斷演進,它融合了進階躲避技巧以及高度針對性的破壞能力。那些曾經只有 APT 集團才會使用的技巧,如今已被勒索病毒集團吸收,企業不得不重新檢討其傳統作法,並採用多層式防禦、主動式威脅情報,以及強大的事件回應來改善自身的資安狀況。Charon 不僅會立即造成業務中斷,還會讓企業蒙受資料外洩、營運停擺、商譽損失、法規罰鍰,以及支付贖金和復原費用的巨大財務成本。由於這些攻擊的高度針對性,因此就算擁有良好防禦的網路也可能遭到入侵,突顯出企業迫切需要在每一個層面都建立韌性並做好萬全準備。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One™ Threat Intelligence

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

偵測 Charon 勒索病毒

malName: *CHARON* AND eventName: MALWARE_DETECTION

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

如需本文提到的入侵指標完整清單,請至此處。