簡介

資安是應用程式開發及現代化的主要挑戰之一,這一點已經不是祕密。資安不僅在我們建構應用程式的方法上扮演著重要角色,同樣也左右著我們如何維護應用程式。

保護應用程式的方法有很多,從程式碼的撰寫方式到部署方式都是其中之一。但這所有的不同方法都是為了解決同樣的挑戰:如何利用資料來發掘真正的資安事件,還有,如果事件已經發生,未來該如何防止它們再次發生?

在現代化應用程式當中,想要達成這項目標,通常得跳脫傳統的資安框架。資安人員不僅要了解資安的基本原理,還要了解應用程式如何建構、如何運作,以及應用程式內的資料如何流動。

此外,還有一些豐富資料可以運用,包括:應用程式記錄檔、使用監測資料,以及資源之間的關係。但真正的挑戰不在於資料的蒐集,而是將不同的資料格式轉換成共通語言,並從應用程式看似雜亂的日常行為當中萃取出可化為行動的洞見。

本文探討如何利用這些洞見來偵測真正的資安事件,並防止事件再次發生。

何謂 Amazon Security Lake?

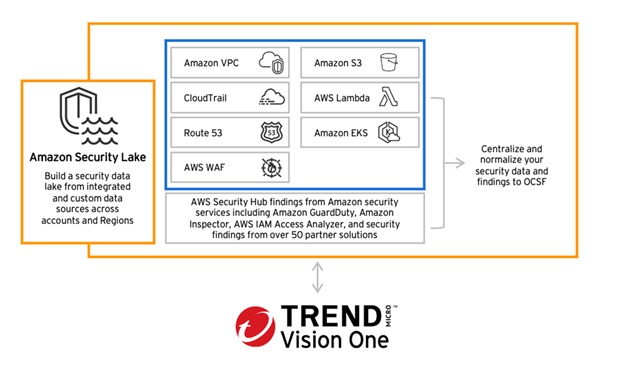

Amazon Security Lake 正試圖解決上述挑戰,將零散的資安記錄檔和資料彙整到一個集中式資料湖系統,提供更好的可視性、搜尋、調查與整合。它提供了一種方式來蒐集、儲存及分析來自不同地區與來源的資料,包括:AWS 服務 (如 Amazon EKS、AWS Security Hub、Amazon Route53、AWS WAF) 以及第三方來源 (如 SaaS 廠商和企業內其他來源)。這樣一來便有助於更快發掘資安事件,防止資安事件再次發生,讓資安營運 (SecOps) 團隊從單一位置取得偵測雲端基礎架構資安事件所需的所有相關資訊。

雲端應用程式記錄檔監控的最大挑戰之一,就是採用非限定廠商的開放式網路資安結構框架 (Open Cybersecurity Schema Framework,簡稱 OCSF) 來將雲端應用程式記錄檔正規化,以便透過共通的語言來執行分析和交叉關聯,而這通常需要複雜的資料解析與串接流程。

採用 OCSF 的 Amazon Security Lake 有助於建立一個完整的生態系,讓所有資安廠商都因為整合的簡化與資料的標準化而受益。有了一套共通的結構 (schema),合作夥伴就能更快導入資料來源,減少對客製化解析器的依賴,讓工具間的互通更流暢。這樣的一致性可強化合作、大規模改善威脅偵測,並且讓數據分析與機器學習更有效率地運作。對廠商而言,OCSF 意味著更廣的相容性、更快的開發速度,以及更容易轉化為行動的客戶洞見。

如此程度的正規化和互通性,正是我們採用此格式的關鍵原因之一,讓我們將 Amazon Security Lake 完全融入我們 AI 驅動的

Trend Vision One™ 企業網路資安平台當中。它讓我們能整合雲端及混合環境的各種監測資料,提供更廣的可視性、更快的偵測能力、更深入的洞見,為我們的客戶帶來成效更好且更主動的資安成果。

我們如何善用這些資料

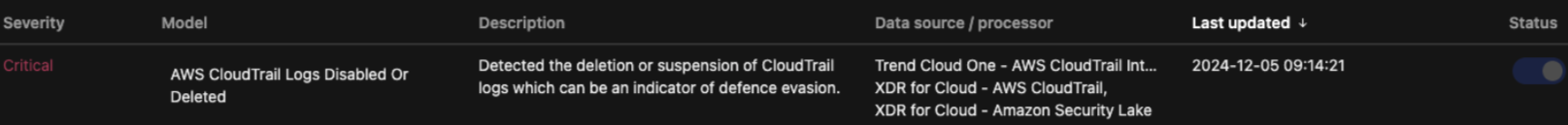

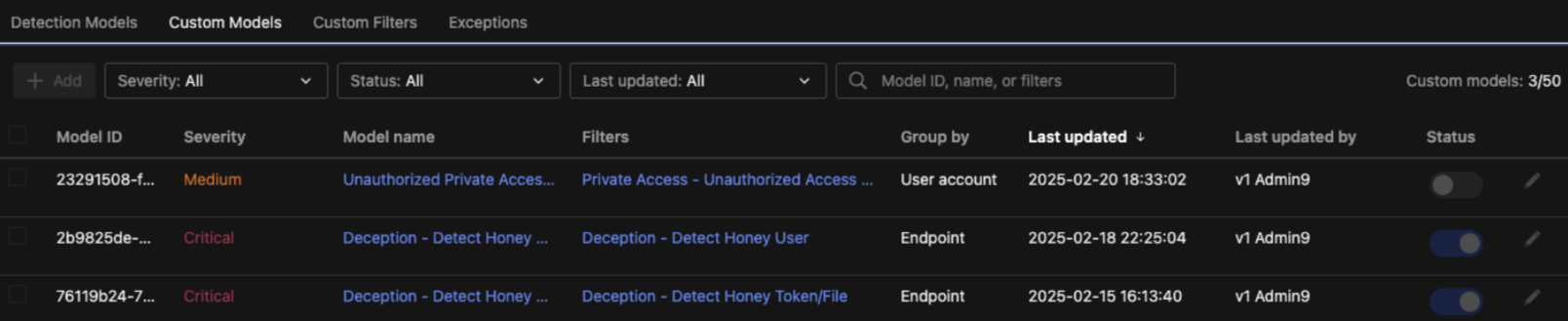

但我們該如何將這些資料轉換成可化為行動的資安警報和事件呢? 這就是 Trend Vision One 能發揮作用之處,該平台可讓您從 Amazon Security Lake 擷取資料,然後立即享受數百種威脅偵測與交叉關聯規則所帶來的效益。這些 XDR 偵測規則是由趨勢科技的全球威脅研究所提供,我們一直在研究、改進及調整偵測模型來協助主動發掘雲端環境內的可疑及惡意活動。此外,客戶也可在 Amazon Security Lake 資料的基礎上建立屬於自己的偵測模型。

同時,Amazon Security Lake 記錄檔還可與 Trend Micro™ Threat Intelligence Feed 威脅情報來源交叉關聯,讓客戶掃描各種入侵指標 (IoC),善用我們領先的威脅洞見。

Trend™ Research 團隊會不斷開發與改進偵測模型來協助發掘不同來源的記錄檔中的可疑與惡意活動,並根據各種不同的研究洞見,來了解 (和對抗) 全球各地的駭客行為。為了協助客戶修改並彈性加以調整,我們可讓您根據 Amazon Security Lake 記錄檔的資料來建立自己的偵測模型。

Trend Vision One 還可進一步擴充這些功能,讓客戶延伸至雲端之外,從企業內環境擷取資料,如網路、端點及應用程式。這些資料接下來會跟您在 Amazon Security Lake 當中的資料交叉關聯。而且 Trend Vision One 還可進一步相輔相成,可提供高效率的資料分析與威脅偵測,確保您的資安營運既能發揮成效、又符合成本效益。

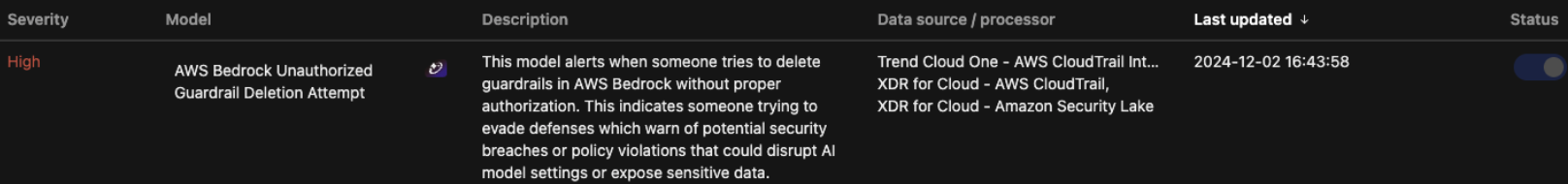

例如,我們最近發表了一篇部落格來說明如何將記錄檔 (確切來說是 AWS CloudTrail 資料) 擷取至 Trend Vision One 的記錄檔內來偵測 AWS AI 服務上的可疑活動。這一點從 Amazon Security Lake 就可以做到,並透過我們的平台快速、直接地為客戶套用偵測模型。

這些模型包括:

- 列舉各項服務,如 Amazon Bedrock 和 Amazon SageMaker。

- 未經適當授權便刪除或修改 AI 安全機制。

- 停用關鍵服務,例如 AWS Security Hub 或 AWS CloudTrail。

- 資料擷取與勒索病毒活動。

這些只是您善用 Amazon Security Lake 資料來發掘資安事件並主動避免未來再次發生的一些範例。

如何開始

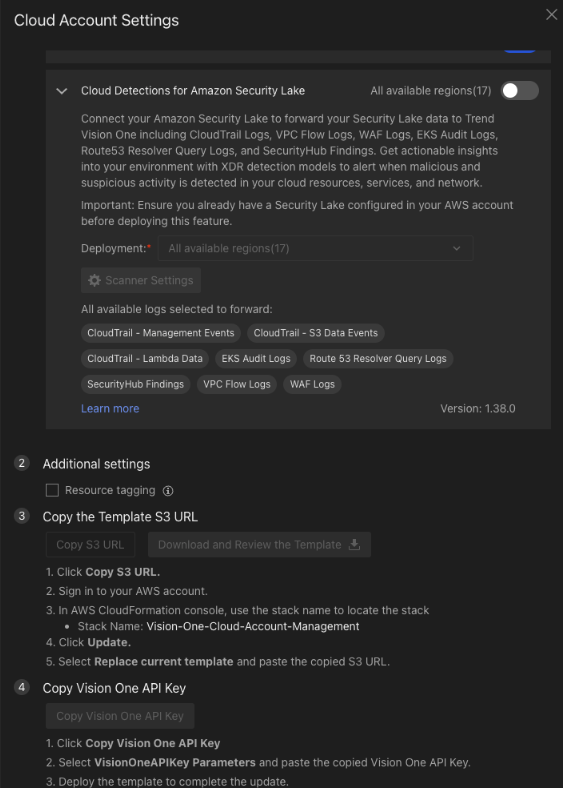

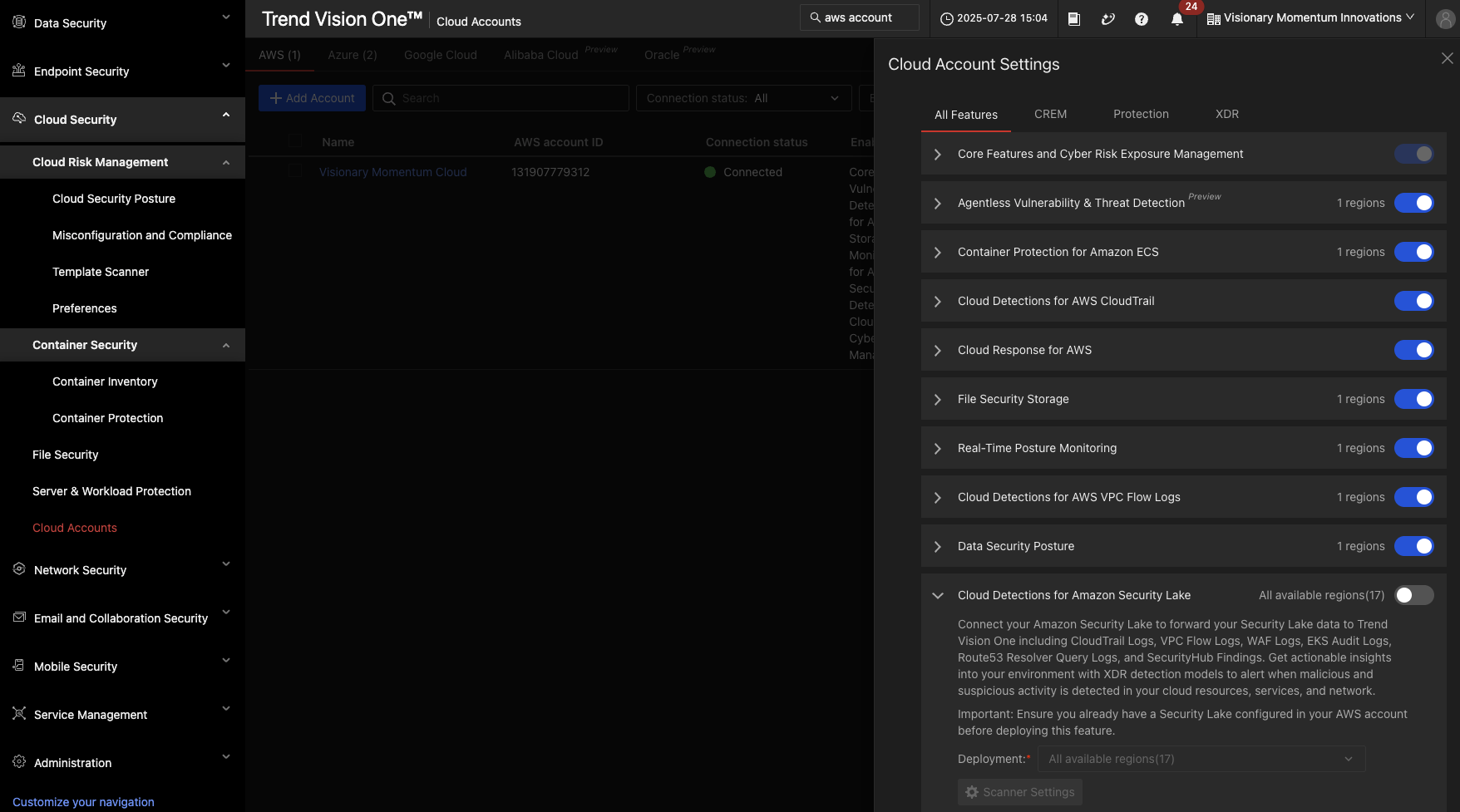

您可以經由 AWS Marketplace 或跟我們預約面談來註冊 Trend Vision One。完成註冊之後,您就能透過我們的雲端連接器將 Trend Vision One 連線至您的使用中的 Amazon Security Lake,然後啟用資料擷取與偵測模型,立即開始分析威脅。若您已經在主控台內,請前往「Cloud Security」、「Cloud Accounts」,然後再到「Stack Update」。

藉由 Trend Vision One 與 Amazon Security Lake 的整合,企業就能將我們的資安情報、以及我們平台與 Amazon Data Lake 的擴充性和彈性互相結合。這項整合帶來了諸多效益,包括:主動式偵測、自動化協調,以及智慧資料儲存,此外還可透過偵測模型管理來套用 180 多種偵測模型。

例如,金融服務機構可利用客製化偵測模型來交叉關聯並發掘一些高風險的動作,例如:在敏感的交易時間內修改 AWS Identity and Access Management (IAM) 政策,或是異常存取 Amazon Simple Storage Service (Amazon S3) 稽核記錄的動作。這些都是這類營運環境特有的行為模式,因此有助於發掘真正的威脅,避免團隊被大量一般性警報所淹沒。

還有,醫療業者也可偵測 HIPAA 相關的敏感 Amazon S3 儲存貯體的非預期性存取動作,例如在非上班時間存取,或者被一般不參與病患照護的工作人員存取。當偵測機制能配合客戶的情境和資料存取規範,資安團隊就能發掘一些原本不會被察覺的潛在惡意行為。

這些客製化模型為偵測流程添加了關鍵的客戶情境,根據應用程式、資料和使用者在每一個獨特環境中的行為來調整邏輯。當這套混合式方法與我們全球威脅研究團隊所開發的偵測模型結合時,就能在雲端內提供更準確、情境化,而且可擴充的威脅偵測能力。

結論

Amazon Security Lake 藉由集中化與正規化來協助您解決零散的資安資料所帶來的關鍵挑戰,進而提升可視性並簡化資料蒐集。當這些資料能搭配像 Trend Vision One 這樣的平台或是我們強大的整合式解決方案一起使用時,就成轉化為行動的洞見,讓資安團隊不僅能發掘雲端、企業內及混合環境的資安事件,還能防止事件再次發生。

藉由標準化的結構 (如 OCSF)、進階偵測模型,以及完整的監測數據交叉關聯,您就能隨時搶先威脅一步、因應新的風險,並且建立真正的主動式資安。最後,Amazon Security Lake 的整合能讓您的團隊將資料變成真正的威脅情報。這樣的整合不僅能提升各種環境的事件偵測能力,更提供了一種通用格式來方便查詢與分享,藉由集中化資料來實現完整的可視性,並提供額外的警示以及所需的情境。讓您在面對不斷演變的威脅時,能隨時搶先敵人一步。