網路犯罪

趨勢科技Q1攔截了443萬次勒索病毒,較上一季成長36.6%,三個RaaS集團毒領風騷

2022年初,勒索病毒犯罪集團便搶先起跑,隨著越來越多犯罪集團的加入,他們的活動也更加熱絡。趨勢科技根據勒索病毒服務 (RaaS) 與勒索集團的資料外洩網站、公開來源情報 (OSINT) 研究,以及Smart Protection Network™ 全球威脅情報網等各方面的資料,發表了 2022 年第 1 季的勒索病毒威脅情勢。追蹤勒索病毒的活動,聚焦這段期間攻擊得逞次數最多的三大勒索病毒家族背後的駭客集團,也就是:惡名昭彰的 LockBit 、 Conti,以及新崛起的 BlackCat。

受害機構數量較去年同期增加 29.2%

根據趨勢科技的監測資料顯示,在這段三個月的期間,我們在電子郵件、網址與檔案三個層面總共偵測並攔截了 4,439,903 次勒索病毒威脅。勒索病毒威脅的整體數量較上一季 (2021 年第 4 季) 增加 36.6%,比去年同期 (2021 年第 1 季) 增加 4.3%。

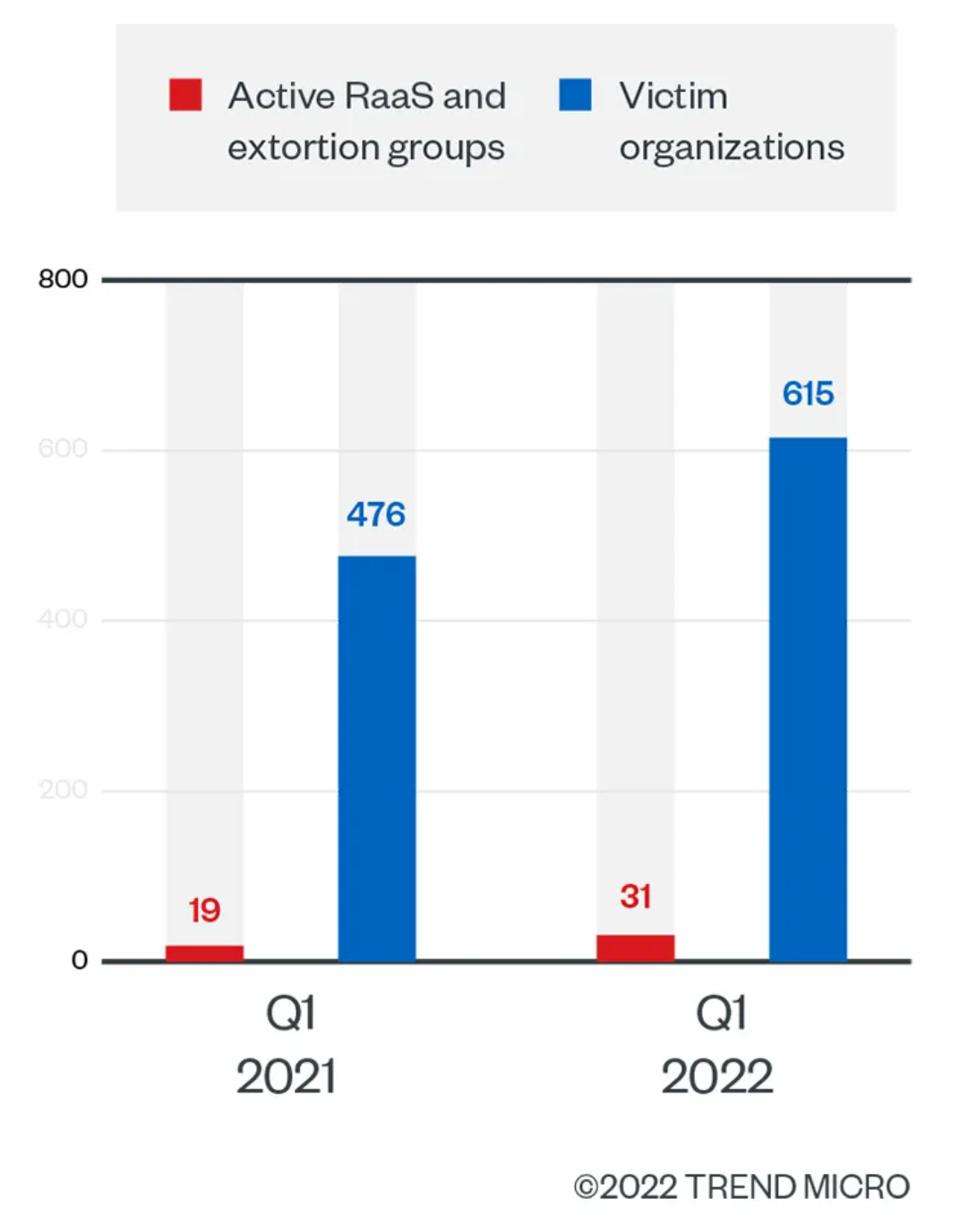

2022 年第 1 季的 RaaS 勒索集團數量較去年同期成長 63.2%,無可避免地造成更多企業受到勒索病毒的危害。根據勒索病毒集團資料外洩網站上有關拒絕支付贖金的受害企業機構資料,勒索病毒的受害機構數量較去年同期增加 29.2%。

前三大勒索病毒家族:LockBit、Conti 及 BlackCat ,都是知名的 RaaS 犯罪集團

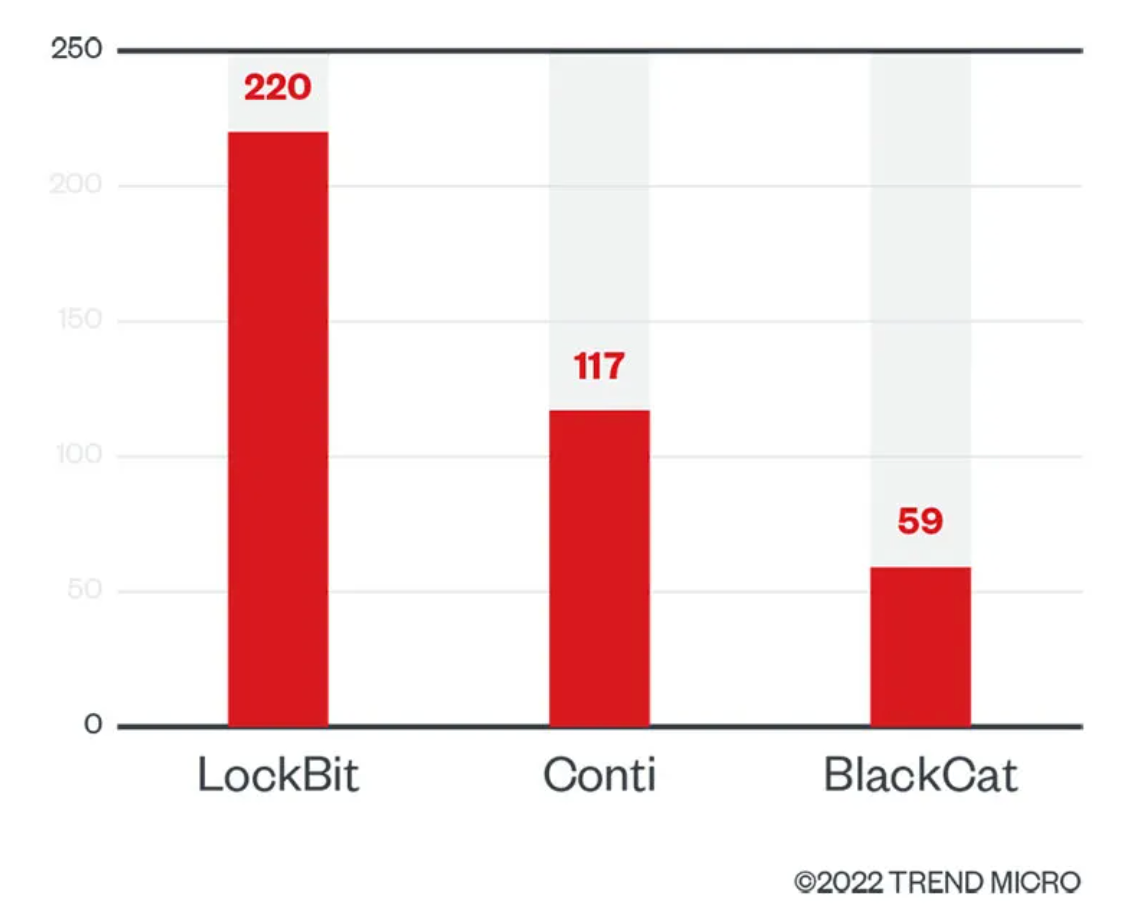

2022 年第 1 季攻擊得逞數量最多的三大勒索病毒家族,全都是知名的 RaaS 犯罪集團。根據他們資料外洩網站上的記錄,LockBit的受害機構數量占全部的 35.8%,Conti 占 19%,BlackCat 占 9.6%。

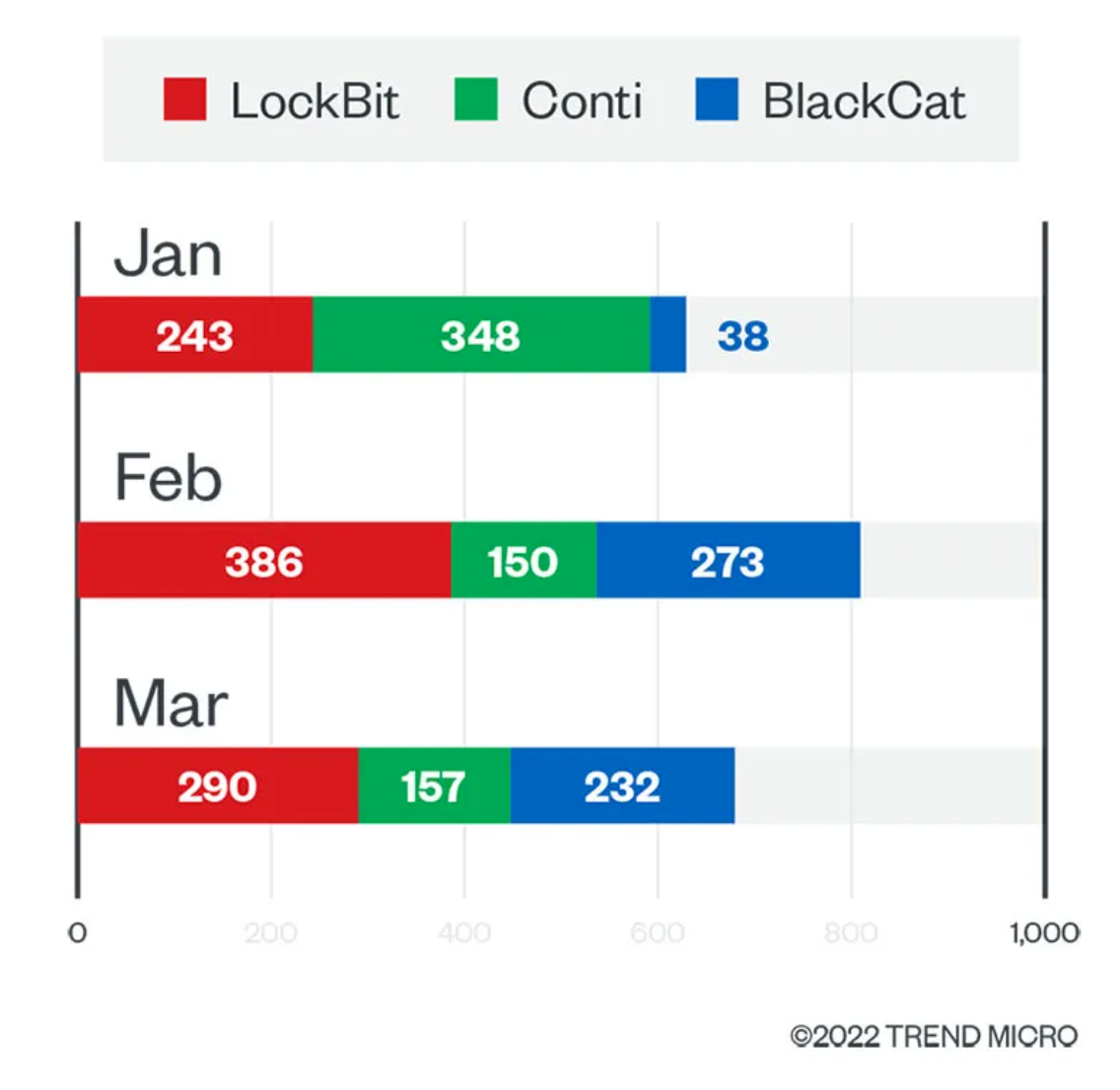

根據趨勢科技的勒索病毒攻擊偵測資料顯示,LockBit 與 Conti 皆名列 2022 年第 1 季整季的 10 大家族排行榜。但 BlackCat 則是在 2022 年 2 月和 3 月才進入 10 大勒索病毒家族排行榜。

Conti 犯罪集團 ( Water Goblin) 駭入 1,000 多家機構,贖金超過 1.5 億美元

根據 RaaS 與勒索集團的資料外洩網站,三者之中,只有 Conti 曾在 2021 年第 1 季名列最活躍勒索病毒排行榜。事實上,Conti 在當時名列第一,受害機構數量高達 105 家。美國聯邦調查局 (FBI) 估計,截至 2022 年 1 月為止,Conti 犯罪集團 (趨勢科技稱為 Water Goblin) 已累積 1,000 多家受害機構,總贖金超過 1.5 億美元,成為有史以來獲利最高的勒索病毒家族之一。

LockBit 採用雙重勒索手法:不給錢就威脅公開政府機敏資料

像 LockBit 這樣的 RaaS 集團 (其偵測數量在 2022 年 2 月份達到第 1 季的最高峰) 自從採用了雙重勒索手法之後,破壞性甚至更強。採用雙重勒索手法的勒索病毒集團不僅會將受害者的資料加密來要求贖金,還會威脅若受害者不支付贖金就要將資料公開,對受害者施加更大壓力。LockBit 集團在 2022 年 1 月攻擊法國法務部時便採用這類手法,他們威脅該機構若不支付贖金,就要將一些敏感的政府資料公開在黑暗網路(Dark Web,簡稱暗網)。

BlackCat 給加盟夥伴高達 90% 的黑心贖金

採用三重勒索手法:不給錢就公開資料外加發動 DDoS

與 Conti 和 LockBit 相比,BlackCat (亦稱 AlphaVM、AlphaV 或 ALPHV) 是個相對較新的集團,由 MalwareHunterTeam 研究人員在 2021 年 11 月率先披露。該集團有別於其他許多 RaaS 犯罪集團之處在於它使用了三重勒索手法,採用這種手法的勒索病毒集團在遇到拒絕支付贖金的受害者時,除了會將資料公開之外,還會對受害者發動 分散式阻斷服務攻擊 (DDoS)。BlackCat 通常會向受害者要求數百萬美元的贖金 (以比特幣或門羅幣支付)。由於該集團對其 RaaS 加盟夥伴相當慷慨,加盟夥伴最多可分到高達 90% 的贖金,因此該集團在地下市場上逐漸嶄露頭角。

根據趨勢科技的偵測資料顯示,在 2022 年第 1 季當中,BlackCat於 2 月份最為活躍,到 3 月左右他們已 成功入侵了至少 60 家機構。而 BlackCat 同時也是第一個使用 Rust 程式語言撰寫的專業勒索病毒家族。這是 BlackCat 的一大賣點,因為 Rust 被視為一種較安全的程式語言,並且具備平行處理能力。而且 Rust 是一種 跨平台語言,因此駭客更容易將惡意程式移植到不同作業系統上 (如 Windows 和 Linux)。

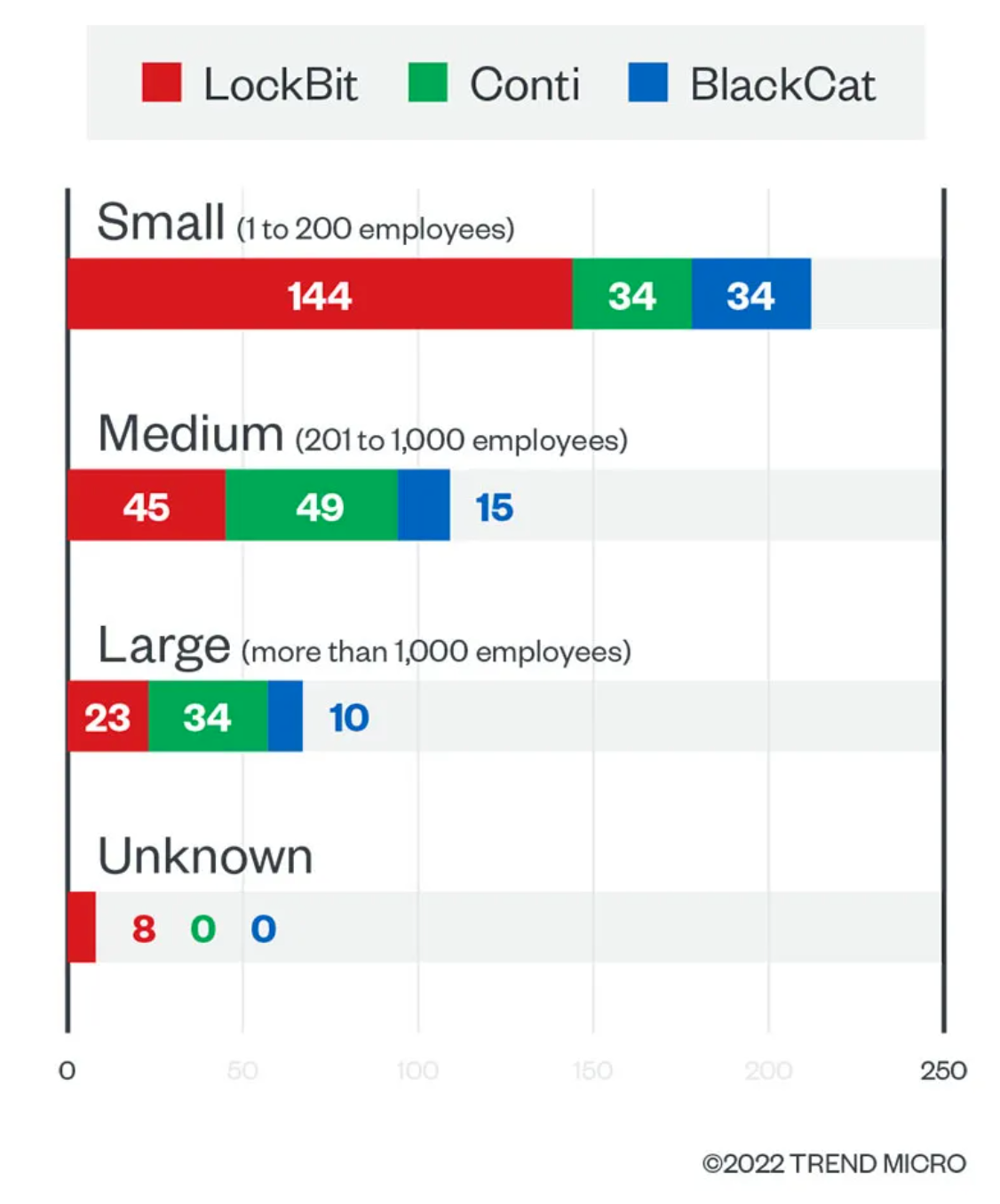

勒索病毒集團將目光瞄準中小企業

小型企業通常很容易遭到網路攻擊,因為駭客認為他們抵抗網路威脅的能力相對有限,至於中型企業,則因為擁有較多高價值的資產而成為駭客垂涎的目標。

從 Conti 的資料外洩網站可看出該集團主要是攻擊中型企業 (員工 201 至 1,000 人),占其 2022 年第 1 季攻擊得逞案例的 41.9%,其餘則分散在小型企業 (員工最多 200 人) 與大型企業 (員工超過 1,000 人)。

反觀 LockBit,其 2022 年第 1 季攻擊得逞案例有 65.5% 是小型企業,其次是中型企業 (20.5%),再來是大型企業 (10.5%)。BlackCat 的情況也是類似,其 2022 年第 1 季的攻擊得逞案例大多是小型企業 (占 57.6%),其次是中型企業 (25.4%),最後是大型企業 (17%)。

勒索病毒第一季入侵的前三大產業:金融、IT、製造業;政府與金融機構被偵測到的病毒檔案居高不下

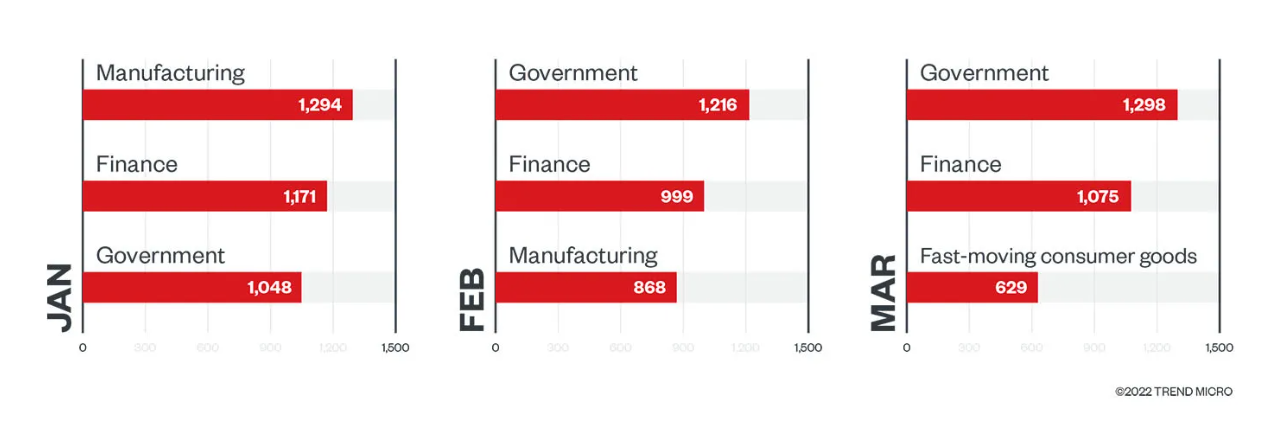

根據趨勢科技的監測資料顯示,2022 年 1 月至 3 月,政府機關與金融機構一直名列勒索病毒檔案偵測數量最高的前三大產業,其次是製造業與快速消費品 (FMCG) 產業。勒索病毒集團向來是政府機關的頭痛問題,這些機關在 2021 年第 4 季的勒索病毒偵測數量同樣居高不下。

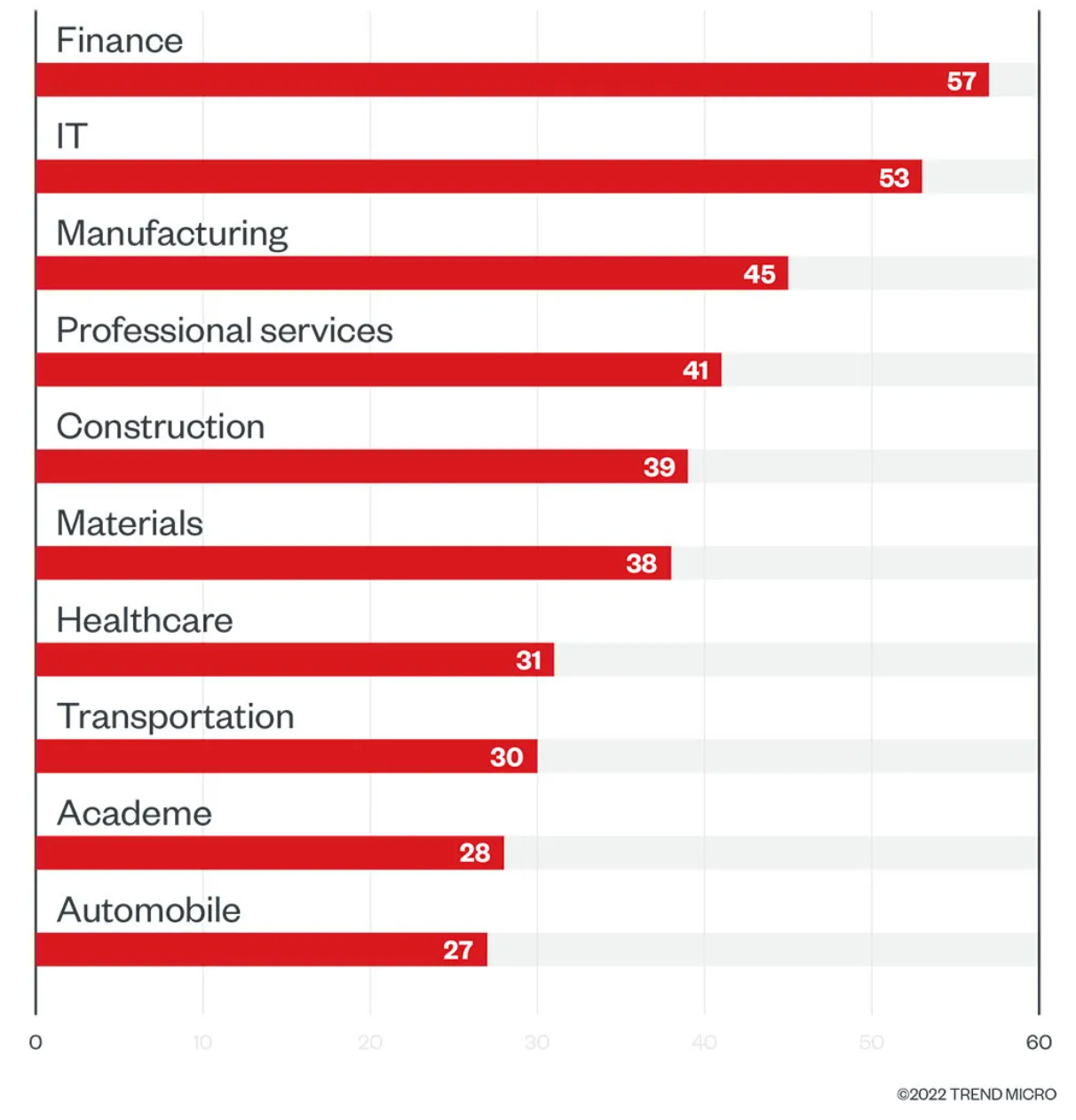

金融與 IT 產業同樣也勒索集團經常攻擊的目標,去年第 1 季的情況再次重演,根據勒索病毒集團的資料外洩網站顯示,這些產業在 2022 年第 1 季依然是遭受攻擊最嚴重的兩個產業。勒索病毒集團之所以特別青睞金融機構,不僅因為這些機構擁有高價值資料,同時也因為這些機構連網程度越來越高、員工越來越分散,導致受攻擊面持續擴大。

我們的偵測數據跟勒索病毒集團資料外洩網站上的數據大致相符,也就是說,2022 年第 1 季遭 LockBit 攻擊最嚴重的是金融機構 (占 12.7%)。同期,營造與製造業也各占 LockBit 受害機構數量的 9.5%。此數字包括了一家全球最大的輪胎製造商,這家廠商在 2 月份遭 LockBit 入侵。

| 產業 | 受害機構數量 |

| 金融 | 28 |

| 營造 | 21 |

| 製造 | 21 |

| IT | 16 |

| 專業服務 | 16 |

| 其他 | 118 |

| 總數 | 220 |

表 1:LockBit 受害機構數量最多的產業 (2022 年第 1 季)。

資料來源:LockBit 的資料外洩網站與趨勢科技的公開來源情報 (OSINT) 研究。

相形之下,Conti 在 2022 年第 1 季的受害機構分布更加多元化,其中數量最多的是製造業,占 12.8%,其次是材料及專業服務兩個產業,分別占 10.3% 與 8.5%。值得特別注意的一起 Conti 攻擊事件是 1 月份發生在台灣某家電子廠 的攻擊事件,該廠是 Apple、Dell 與 Tesla 這類全球品牌的零件供應商。所幸該公司只有非營運關鍵系統受到影響,但其客戶的全球知名度已突顯出就連全球知名品牌也無法倖免於勒索病毒攻擊的影響。

| 產業 | 受害機構數量 |

| 製造 | 15 |

| 材料 | 12 |

| 專業服務 | 10 |

| 營造 | 9 |

| IT | 8 |

| 其他 | 63 |

| 總數 | 117 |

表 2:Conti 受害機構數量最多的產業 (2022 年第 1 季)。

資料來源:Conti 的資料外洩網站與趨勢科技的公開來源情報 (OSINT) 研究。

2022 年第 1 季遭 BlackCat 攻擊最嚴重的產業是專業服務,占該病毒受害機構數量的 13.6%,其次是金融與法律服務,各占 10.2%。BlackCat 的受害機構當中包含了一家瑞士航空公司,該公司在 2 月份發生資料外洩,導致內部文件與求職應徵者的資料外流。

| 產業 | 受害機構數量 |

| 專業服務 | 8 |

| 金融 | 6 |

| 法律服務 | 6 |

| 服飾及時尚 | 5 |

| 材料 | 5 |

| 其他 | 29 |

| 總數 | 59 |

表 3:Blackcat 受害機構數量最多的產業 (2022 年第 1 季)。

資料來源:Blackcat 的資料外洩網站與趨勢科技的公開來源情報 (OSINT) 研究。

勒索病毒對歐洲及北美企業機構造成損失

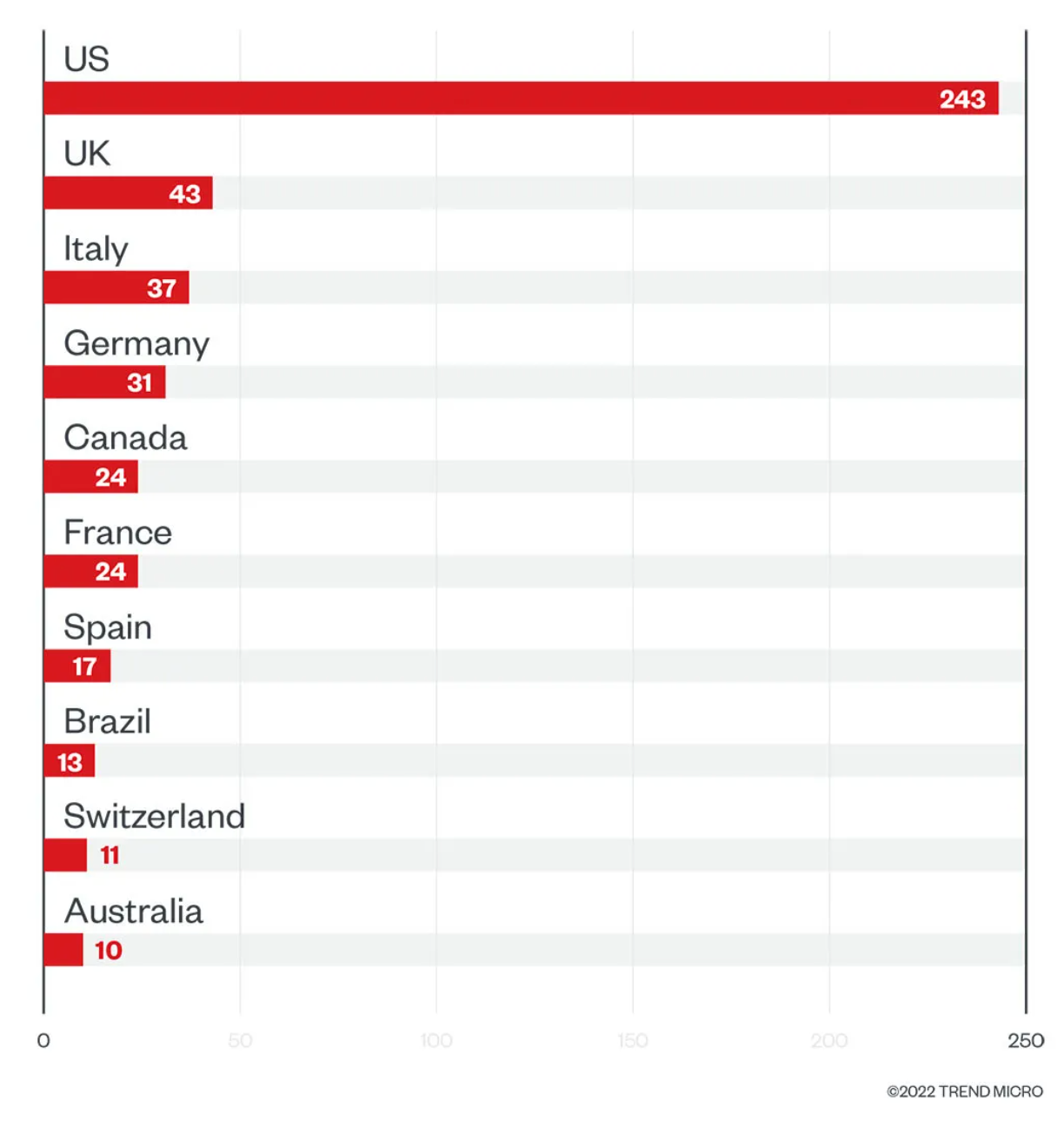

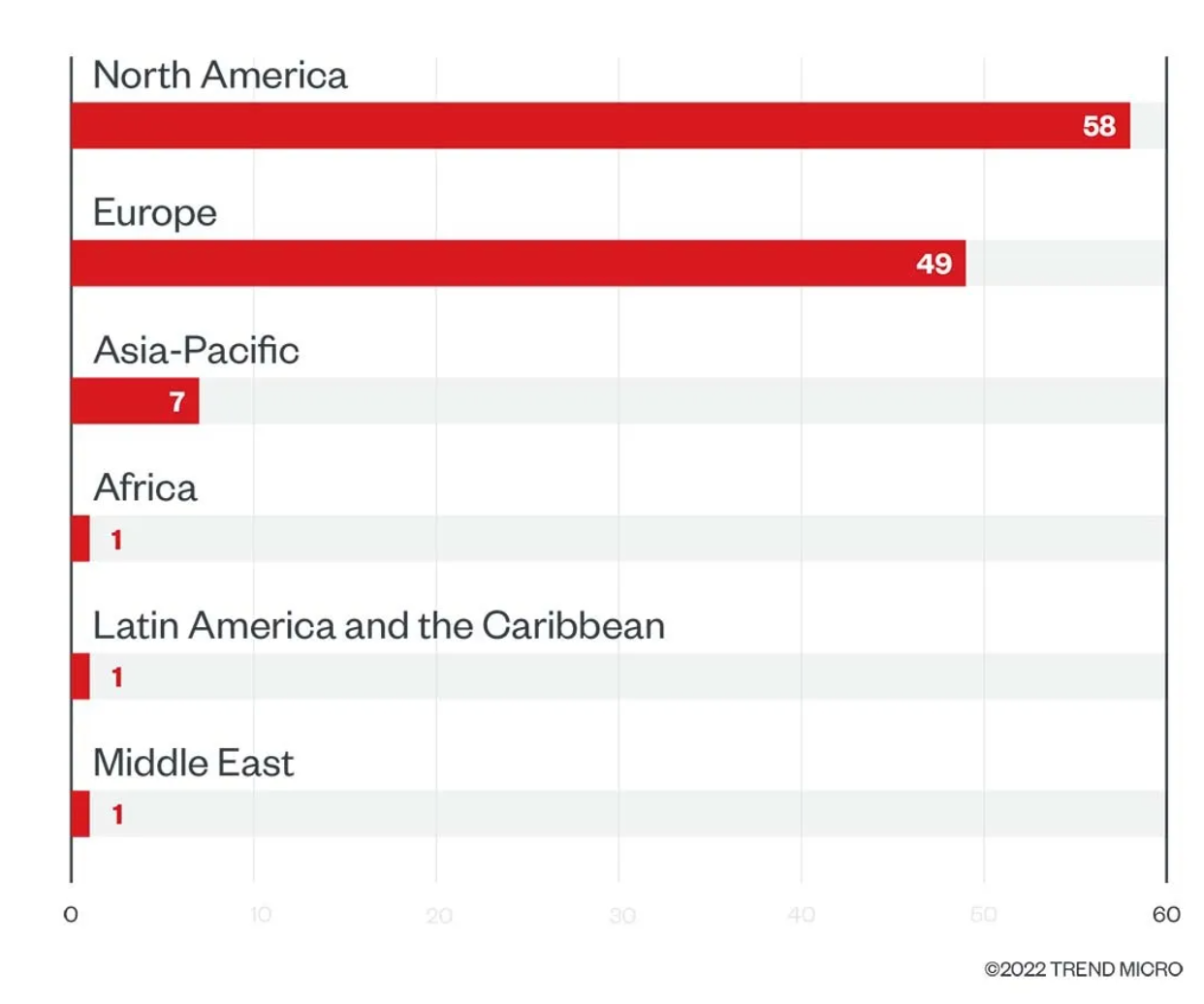

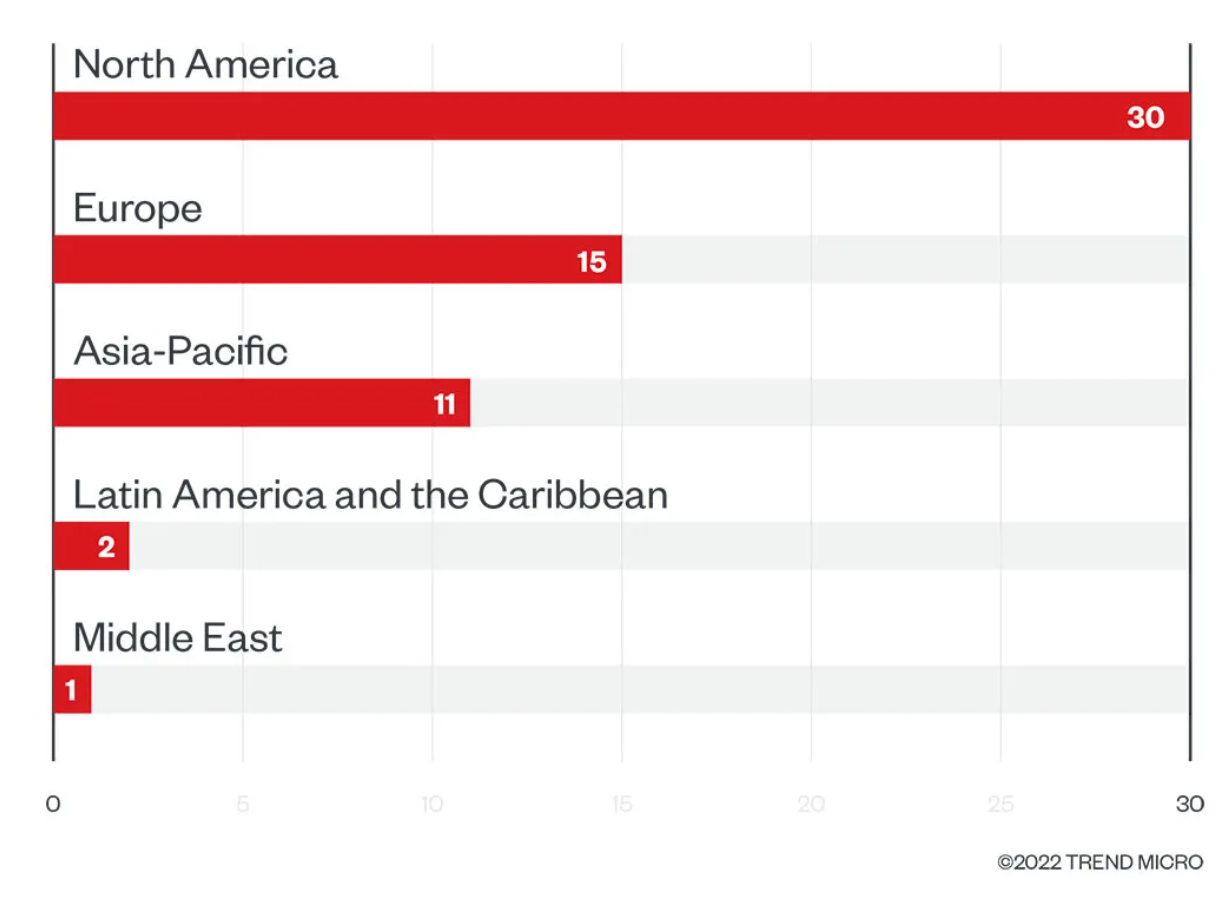

根據我們對 RaaS 與勒索集團的資料外洩網站所做的研究顯示,美國依然是遭 RaaS 和勒索攻擊最嚴重的國家,其次是歐洲國家。

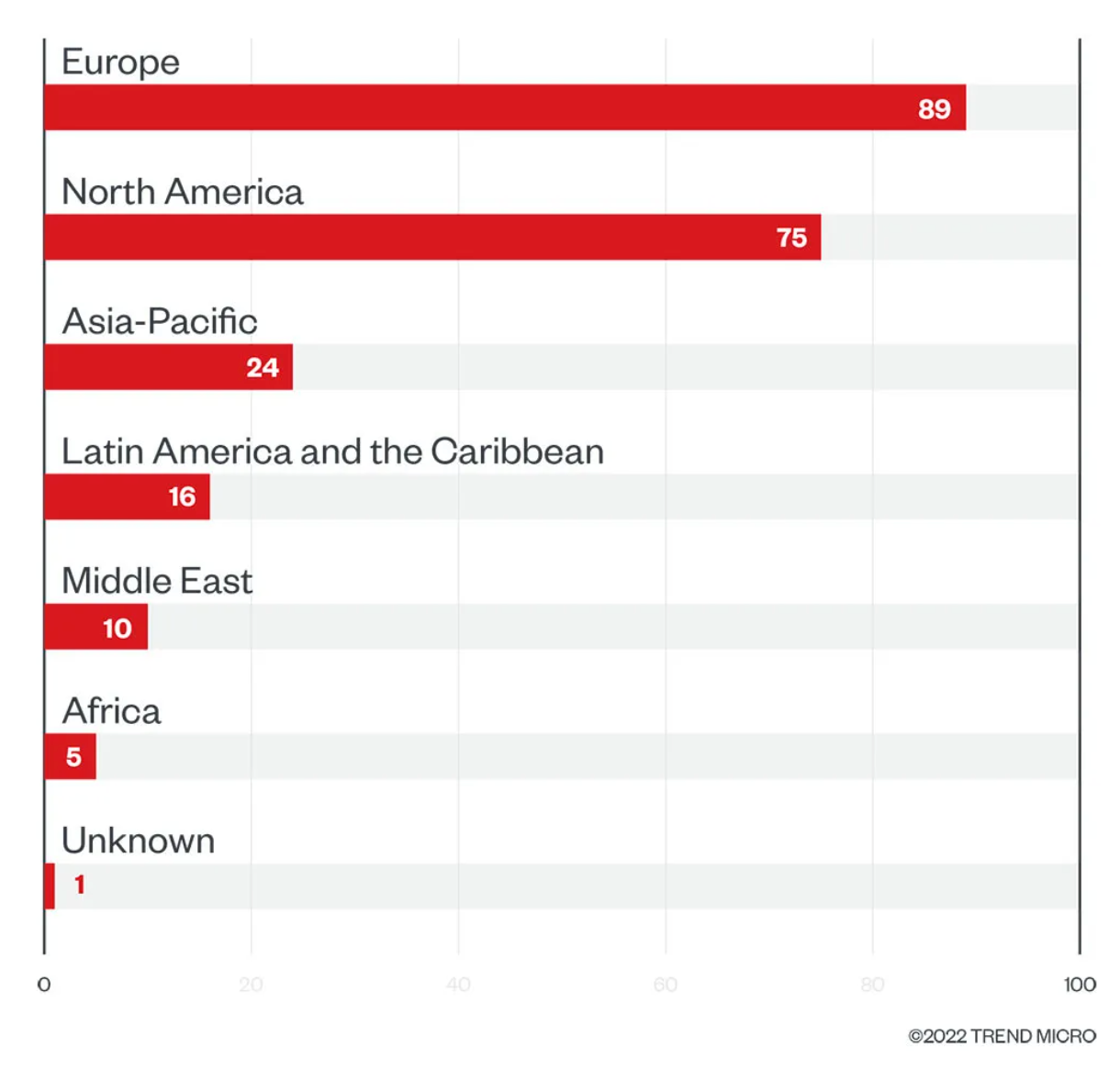

2022 年第 1 季,LockBit 大部分的受害者 (40.5%) 都位於歐洲,其次是北美 (34.1%) 與亞太地區 (10.9%)。尤其,美國、義大利和法國遭 LockBit 攻擊的情況最為嚴重。儘管 LockBit 大多數的受害機構都在歐洲,然而美國 FBI 在 2 月份指出 LockBit 目前已知的最新版本 LockBit 2.0 在攻擊時會刻意避開東歐的企業機構。LockBit 之前的版本也會在攻擊時自動略過 俄羅斯和獨立國協 (CIS) 境內的系統,這可能是為了避免自己在這些國家被起訴。

BlackCat 也跟 Conti 一樣,2022 年第 1 季的受害機構大多集中在北美,占 50.8%。其次是歐洲和亞太地區,分別占 25.4% 和 18.6%。如果更精確一點來看,該集團最主要是瞄準美國和義大利兩國。2022 年第 1 季,BlackCat 一些登上新聞版面的攻擊大多針對歐洲企業,其中包括德國一家燃油銷售公司與義大利某高級時尚品牌。

防範勒索病毒攻擊的資安解決方案與最佳實務原則

勒索病毒不論對任何規模的企業都是一項重大威脅,因為駭客的攻擊工具和技巧日益精密。企業機構可採取以下建議的資安最佳實務原則來降低勒索病毒攻擊的風險並確保資料安全:

- 啟用多重認證。企業機構應制定政策要求那些需要在裝置上存取或儲存公司資料的員工必須啟用多重認證,這樣才不會讓裝置上的機敏資訊輕易遭人存取。

- 備份資料。企業應盡可能採取3-2-1 備份原則來保護重要檔案:至少三份副本、兩種儲存媒體、一份放在異地保存。

- 隨時保持系統更新。企業使用的應用程式、作業系統及其他軟體應隨時保持更新,一旦廠商釋出修補更新,企業應立 即安裝,這有助於防止勒索病毒駭客利用漏洞進入企業系統。

- 開啟電子郵件之前先確認來源。企業應教育員工避免下載不認識的人寄來的附件檔案或點選這類郵件中的連結,因為駭客會透過這種方式來安裝勒索病毒。

- 採用業界知名資安框架。企業可根據網際網路安全中心 (CIS) 和美國國家標準與技術局 (NIST) 所提出的資安框架來制定 自己的網路資安策略。這些框架當中所列的資安措施與最佳實務原則可以當成企業資安團隊在規劃威脅防範計畫時的指引。

企業可採用多層式偵測及回應解決方案來強化網路資安基礎架構,在駭客發動攻擊之前預先發掘駭客的行為並採取回應,例如 Trend Micro Vision One™,其延伸式偵測及回應 (XDR) 功能可以蒐集並自動交叉關聯來自多重防護層的資料,涵蓋電子郵件、端點、伺服器、雲端工作負載,以及網路,能有效防範勒索病毒攻擊。

此外,企業也可採用具備網路偵測及回應 (NDR) 功能的解決方案,進一步掌握網路流量的可視性,例如 Trend Micro Network One™,它能為資安團隊提供重要的網路監測數據,更明確掌握環境的狀況,加快回應速度,並預先防範將來的攻擊。

如需這份報告的補充資料,如:RaaS 和勒索集團的資料外洩網站、趨勢科技的公開來源情報 (OSINT) 研究,以及趨勢科技 Smart Protection Network 的相關資料,請至此處下載。

建議企業採用一套跨世代的多層式防護技術來防止最新勒索病毒攻擊,在適當時機套用適當的技術來保護您的使用者和資料。》立即前往了解

◾原文出處:LOCKBIT, CONTI, AND BLACKCAT LEAD PACK AMID RISE IN ACTIVE RAAS AND EXTORTION GROUPS