Navigating New Frontiers: Il report annuale sulla cybersecurity 2021 di Trend Micro

Le migrazioni e le trasformazioni digitali che hanno consentito alle organizzazioni di rimanere operative durante la pandemia di Covid-19 hanno continuato a generare cambiamenti significativi nel panorama delle minacce nel 2021. Osservatori attenti di tali complesse transizioni sono stati i cyber criminali intenzionati a esplorare nuovi canali con l'unico desiderio di sfruttarne le lacune nella sicurezza.

I malintenzionati hanno realizzato maggiori profitti sia con metodi collaudati, sia adottando nuove strategie. Si sono coalizzati con l'obiettivo di sfruttare al massimo le loro abilità e i loro arsenali, e una valutazione sull'impatto degli attacchi ha mostrato come questi incidenti si siano rivelati più costosi e devastanti per le vittime. Hanno anche approfittato degli sviluppi della pandemia, in base ai quali hanno modellato esche e temi per le loro campagne. Lo sfruttamento di vecchie e nuove vulnerabilità ha continuato a sopraffare i team di sicurezza, già alle prese con la sfida di mantenere inviolato lo stato di sicurezza generale delle organizzazioni a seguito della diffusione del lavoro a distanza.

Il nostro report annuale sulla cybersecurity analizza i problemi di sicurezza più critici emersi e persistenti nel 2021, con approfondimenti e raccomandazioni volti ad aiutare le organizzazioni a far fronte al panorama delle minacce in continua evoluzione.

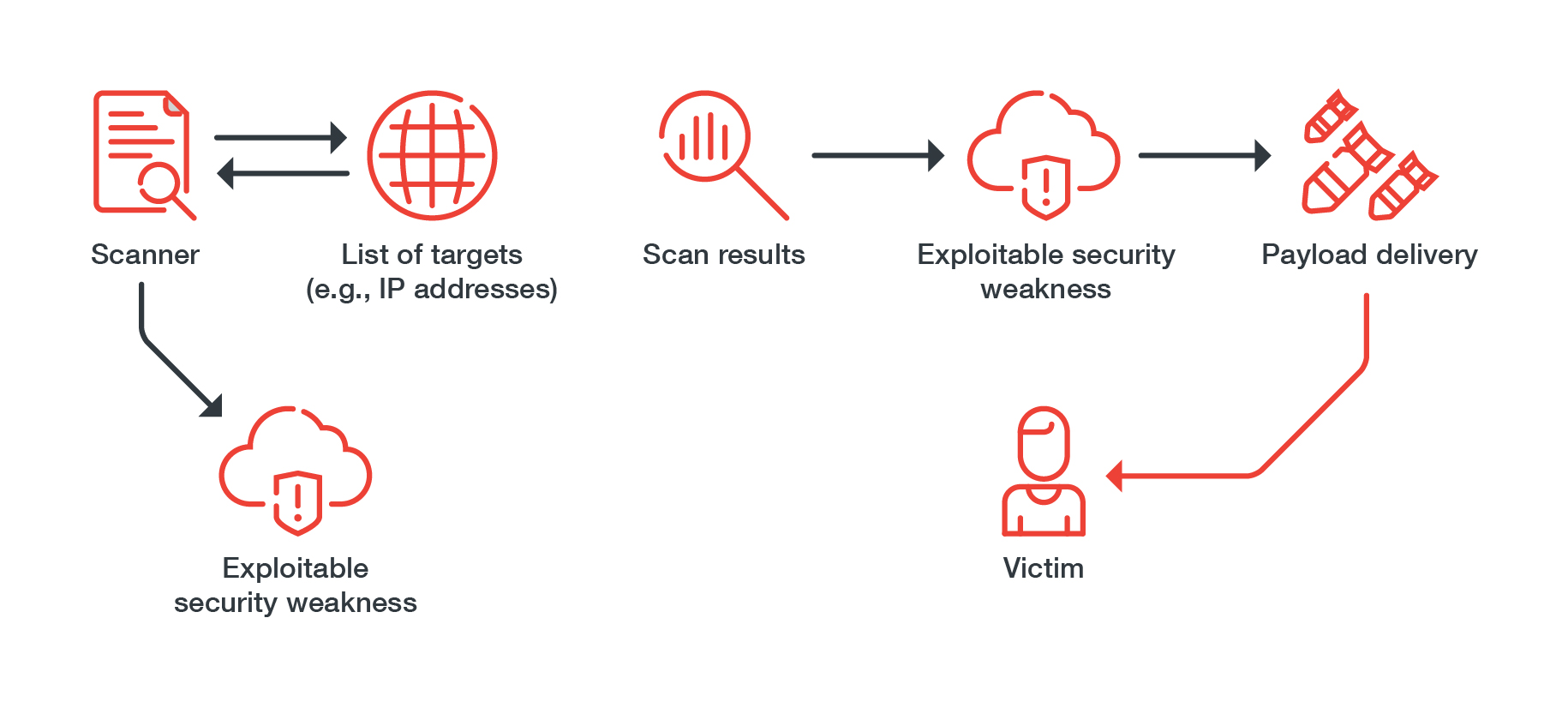

I gruppi ransomware-as-a-service (RaaS) agiscono con calma durante l'infiltrazione e la ricognizione prima di eseguire i payload, in netto contrasto con l'approccio spray-and-pray indiscriminato degli operatori di ransomware del passato. Questi gruppi ransomware moderni sono anche noti per preferire in modo evidente gli obiettivi di maggiori dimensioni. Nel 2021 sono diminuiti gli attacchi generalizzati mentre settori critici come gli enti pubblici, le banche e il sistema sanitario hanno subito il peso maggiore degli attacchi ransomware mirati.

2021

I primi tre settori in termini di rilevamenti di file ransomware nel 2021

Fonte: Trend Micro™ Smart Protection Network™

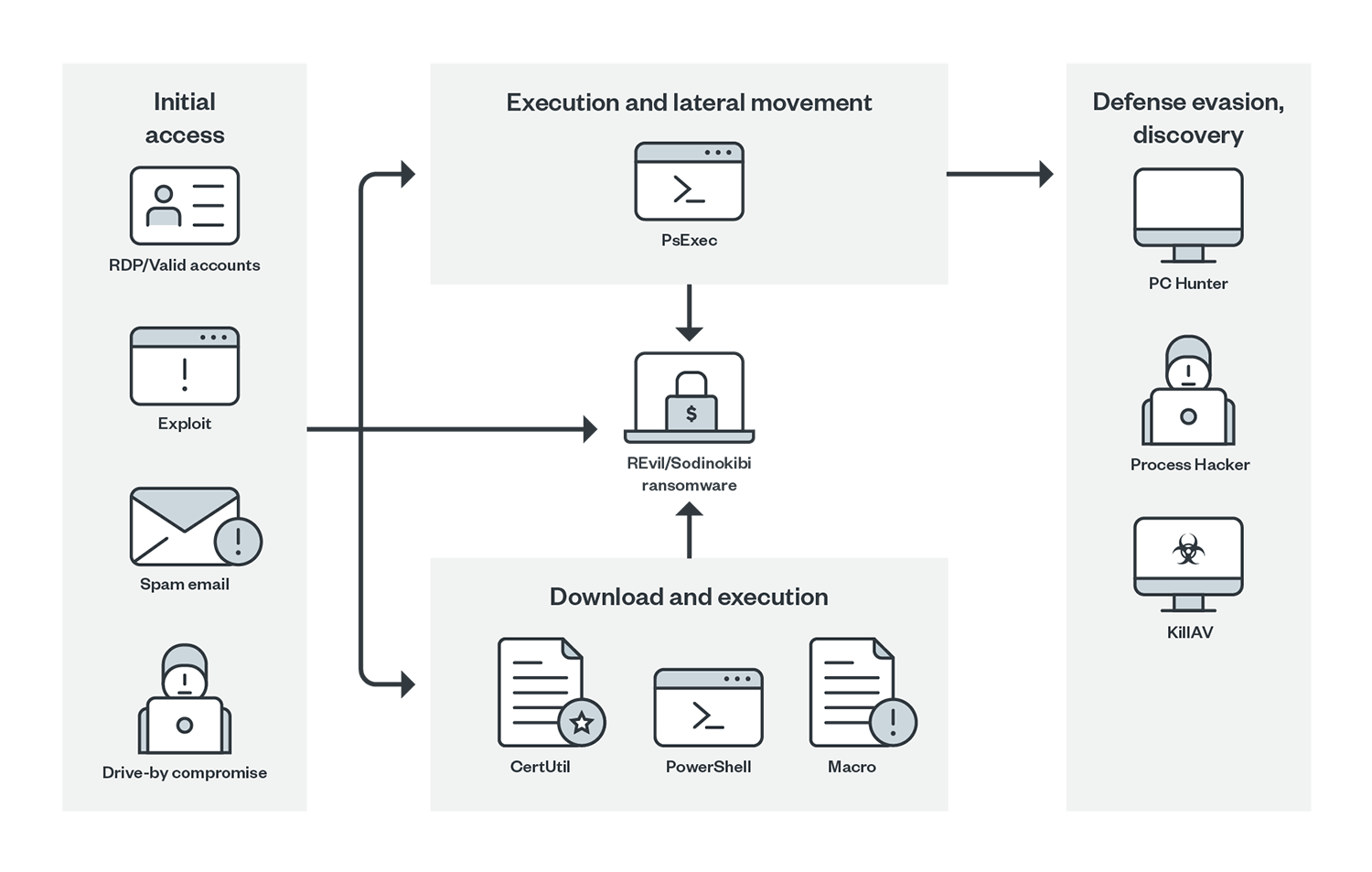

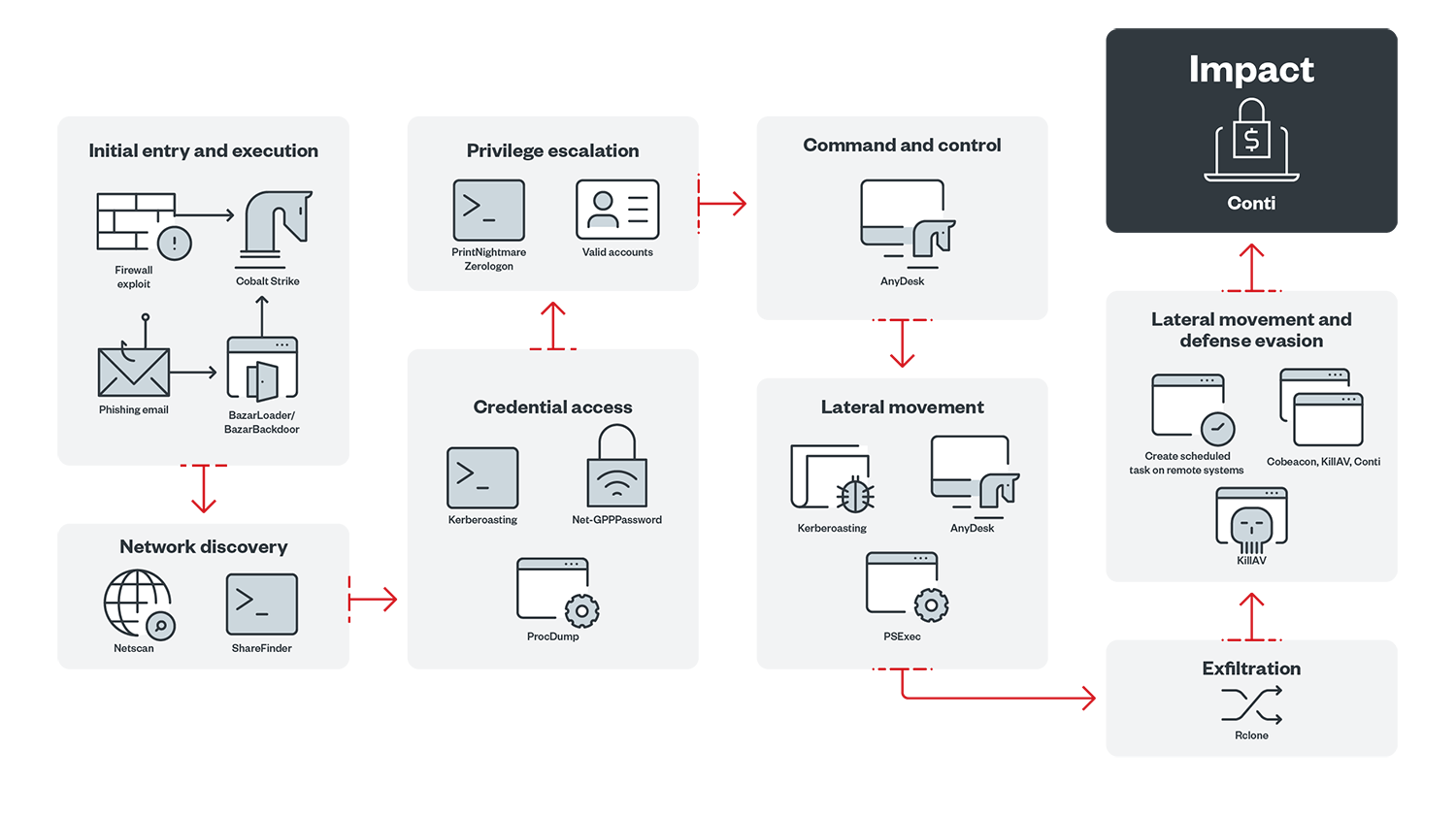

La doppia estorsione, in cui gli operatori di ransomware richiedono alle vittime un pagamento di un riscatto in cambio del ripristino dell'accesso ai dati crittografati e contemporaneamente minacciano di rendere pubbliche informazioni sensibili qualora i proprietari si rifiutassero di pagare, permette ai gruppi di cyber criminali di generare il massimo profitto. Questa tattica non solo aumenta la probabilità di un guadagno più elevato, ma permette anche di supportare finanziariamente gli affiliati reclutati da questi gruppi negli ambienti underground. I loro programmi di affiliazione consentono ai membri con conoscenze tecniche limitate di affinare le proprie attuali competenze e allo stesso tempo di ricevere una percentuale del profitto per la loro partecipazione all'attacco nei confronti di vittime di alto valore. REvil (alias Sodinokibi) e Conti hanno fatto notizia l'anno scorso in qualità di gruppi RaaS responsabili degli attacchi nei confronti di organizzazioni operanti nei settori sanitario, assicurativo, manifatturiero, dei trasporti e oil & gas di tutto il mondo con il loro pericoloso mix di malware, exploit e strumenti.

Nel 2021 si è registrata una diminuzione dei rilevamenti complessivi di ransomware del 21%, ma questo non significa che i malintenzionati abbiano lanciato meno attacchi ransomware. Si è piuttosto trattato di un effetto degli strumenti di rilevamento precoce e di blocco di infezioni e distribuzione di payload utilizzati dai moderni operatori ransomware, come il beacon Cobalt Strike CoBeacon, il trojan Trickbot e lo strumento per la sottrazione di informazioni BazarLoader. Aver bloccato un numero maggiore di questi strumenti, la cui presenza è un indicatore precoce di infezione, potrebbe aver impedito agli operatori ransomware di portare a termine i loro attacchi.

Poiché sempre più organizzazioni sono passate al cloud per la digitalizzazione e la continuità aziendale, i malintenzionati si sono affrettati ad approfittare delle complessità inerenti alla sicurezza di questi ambienti. Il gruppo di hacker TeamTNT ha sfruttato gli errori di configurazione dell'infrastruttura come vettore di attacco preferito nel 2021, servendosi di server erroneamente configurati per sottrarre i metadati sugli ambienti dei fornitori di servizi cloud. Inoltre, in una campagna di mining di criptovalute e furto di credenziali, il gruppo ha sfruttato la configurazione errata di un controllo degli accessi basato su ruoli in Kubernetes per assumere il controllo di più cluster, compromettendo quasi 50.000 indirizzi IP in Cina e Stati Uniti.

La catena d'attacco di TeamTNT

A seguito di un sempre maggior utilizzo delle e-mail, i cybercriminali hanno mostrato un rinnovato interesse per le campagne di phishing come mezzo efficace per diffondere malware, come è successo per Emotet. I malintenzionati hanno anche approfittato dell'afflusso di notizie sulla pandemia e sullo sviluppo del vaccino utilizzando queste tematiche per generare le proprie email di phishing. I tentativi di phishing rilevati e bloccati da Trend Micro Cloud App Security, una soluzione basata su API che protegge utenti e organizzazioni dalle minacce alle app e ai servizi basati su cloud, sono quasi raddoppiati rispetto al 2020. Quasi due terzi di questi erano costituiti da email di spam, mentre il resto erano tentativi di phishing delle credenziali. (Il phishing delle credenziali implica l'uso da parte dei cyber criminali di false pagine di accesso al fine di indurre le potenziali vittime a rivelare le credenziali del proprio account, mentre il phishing tramite email di spam è una categoria più ampia che mira a ottenere le informazioni di un utente)

2021

Confronto tra i rilevamenti di spam di phishing e tentativi di phishing delle credenziali nel 2021

Fonte: Trend Micro Cloud App Security

Mentre i tentativi di phishing sono aumentati, i tentativi di business email compromise (BEC) sono diminuiti. Sarebbe però errato attribuire semplicemente tale riduzione a un calo dell'interesse o dell'attività dei cyber criminali. Piuttosto, potrebbe trattarsi del risultato della maggiore capacità delle email BEC a eludere le regole antispam con le quali siamo stati in grado di tenere il passo. Nel 2021, Trend Micro Cloud App Security ha rilevato e bloccato una percentuale maggiore di tentativi BEC attraverso l'analisi della paternità, ovvero confrontando le email di spoofing con lo stile di scrittura del presunto mittente, rispetto all'anno precedente.

Confronto tra le percentuali di tentativi BEC bloccati in base all'analisi della paternità (bianco) e tentativi BEC bloccati in base all'analisi del comportamento e delle intenzioni (nero) nel 2020 e nel 2021

Fonte: Trend Micro Cloud App Security

Zero Day Initiative™ (ZDI) di Trend Micro ha pubblicato avvisi per 1.604 vulnerabilità nel 2021, il 10% in più rispetto all'anno precedente. Oltre un migliaio di tali avvisi sono stati classificati con gravità elevata e più di 50 sono stati classificati come critici.

| Gravità | 2020 | 2021 |

| Critica | 173 | 54 |

| Elevata | 983 | 1.138 |

| Media | 187 | 148 |

| Bassa | 110 | 264 |

| Totale | 1.453 | 1.604 |

Confronto delle proporzioni delle valutazioni del Common Vulnerability Scoring System (CVSS) tra le vulnerabilità rese note dal programma ZDI di Trend Micro nel 2020 e nel 2021

Fonte: Trend Micro™ Zero Day Initiative™

Nonostante la disponibilità di patch appropriate, molte vulnerabilità che potrebbero essere correttamente considerate superate hanno continuato a rivelarsi decisamente attuali. Tra i criminali informatici, è rimasta consistente la richiesta di exploit di vulnerabilità legacy, comprese alcune risalenti fino al 2005. Il nostro report 2021 ha rilevato che quasi un quarto degli exploit venduti nel mercato cybercriminale underground riguardavano vulnerabilità vecchie di almeno tre anni.

Nel 2021, alcune falle di sicurezza non corrette tramite patch hanno portato a diversi incidenti degni di nota. Uno di questi è stato Log4Shell (CVE-2021-44228), una vulnerabilità di gravità elevata in Apache Log4j, uno strumento di registrazione basato su Java, che consentiva ai cyber criminali di inviare messaggi di log opportunamente predisposti per eseguire del codice arbitrario. Segnalato per la prima volta in privato ad Apache a novembre, Log4Shell ha attirato l'attenzione dei settori della sicurezza e della tecnologia per l'ampiezza delle operazioni di bonifica che ha richiesto. Sebbene la comunità open source Apache abbia rilasciato una patch per tale vulnerabilità a dicembre, questa è stata sfruttata anche successivamente in varie attività illecite, tra cui furto di dati, mining di criptovalute e attacchi ransomware.

Nel 2021 hanno fatto scalpore anche le vulnerabilità in Microsoft Exchange Server. Anche se erano state rilasciate le relative patch, le vulnerabilità ProxyLogon (CVE-2021-26855) e ProxyShell (CVE-2021-34473 e CVE-2021-34523) sono state comunque utilizzate per portare a termine attività dannose. In particolare, sono state utilizzate dagli operatori di Squirrelwaffle per accedere e assumere il controllo agli account email delle loro vittime.

Minacce totali bloccate nel 2021

94.289.585.240

Minacce tramite email bloccate

URL dannosi bloccati

File dannosi bloccati

Query di email reputation

Query di URL reputation

Query di file reputation

Minacce ad app per dispositivi mobili bloccate

Minacce IoT bloccate

Minacce a Smart Home Network bloccate

Confronto tra il numero di minacce a email, URL e file bloccate, di query di email, URL e file reputation e di minacce ad app per dispositivi mobili, IoT e Smart Home Network bloccate nel 2020 e nel 2021

Fonte: Trend Micro Smart Protection Network, inclusi Mobile App Reputation Service, IoT Reputation Service e Smart Home Network

Scarica e leggi il nostro report completo per ulteriori approfondimenti sul panorama della cybersecurity del 2021 e per consigli su come realizzare una strategia di difesa efficace contro le minacce attuali ed emergenti.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Ultime notizie

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026

The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026 Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One