Explorando nuevas fronteras: Informe anual de ciberseguridad de 2021 de Trend Micro

Las migraciones y transformaciones digitales que habían permitido a las organizaciones continuar con sus operaciones en medio de la pandemia de Covid-19 continuaron marcando el inicio de cambios significativos en el panorama de amenazas en 2021. En medio de estas complejas transiciones estaban los cibercriminales que tenían la intención de explorar canales que podían aprovechar y estaban demasiado ansiosos por traspasar las brechas de seguridad.

Descargue nuestro informe completo

Descargue nuestro informe completo

Los agentes maliciosos obtuvieron mayores ganancias gracias tanto a métodos clásicos como novedosos. Se unieron para maximizar sus habilidades y arsenales, y una evaluación del impacto de estos ataques demostró que estos incidentes son más costosos y devastadores para las víctimas. También aprovecharon acontecimientos relacionados con la pandemia, en torno a los cuales diseñaron señuelos y temas para sus campañas. Los exploits de viejas y nuevas vulnerabilidades continuaron abrumando a los equipos de seguridad, además de los desafíos de mantener intactas las posturas de seguridad generales de las organizaciones en vista de los entornos de trabajo remoto.

Nuestro informe anual de ciberseguridad analiza las preocupaciones de seguridad más críticas que surgieron y persistieron en 2021, con información y recomendaciones destinadas a ayudar a las organizaciones a lidiar con el panorama de amenazas en constante evolución.

Los grupos de ransomware como servicio (RaaS) se toman su tiempo durante la infiltración y el reconocimiento antes de ejecutar rutinas, un marcado contraste con el enfoque indiscriminado de «enviar y esperar» de los operadores premodernos de ransomware. También se sabe que estos grupos de operadores modernos de ransomware favorecen deliberadamente a los objetivos grandes. En 2021, la disminución de los ataques no específicos fue notable y las industrias críticas como el gobierno, la banca y los servicios sanitarios, fueron las más afectadas por los ataques de ransomware dirigidos.

2021

Las tres principales industrias en términos de detecciones de archivos de ransomware en 2021

Fuente: Trend Micro™ Smart Protection Network™

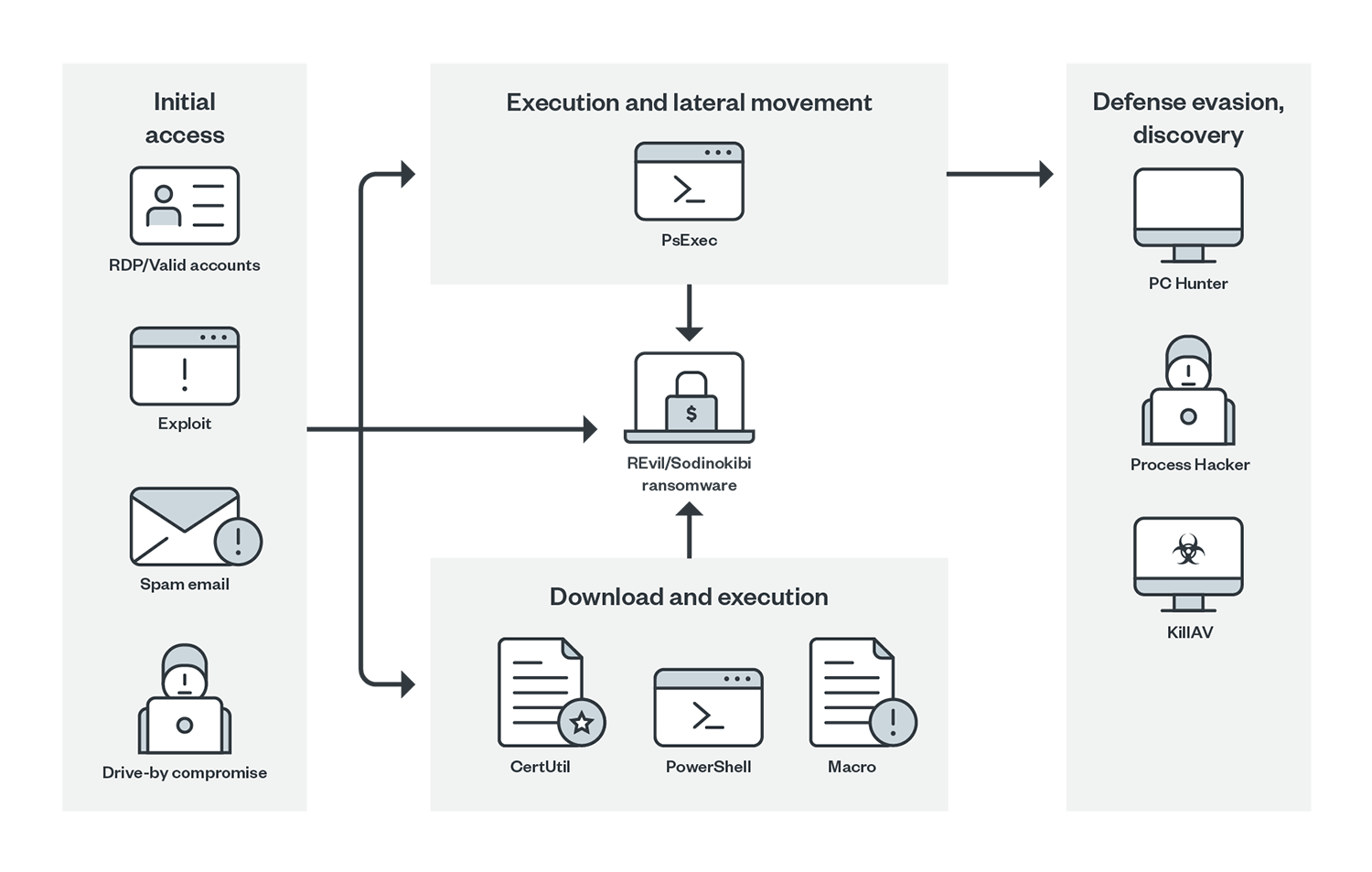

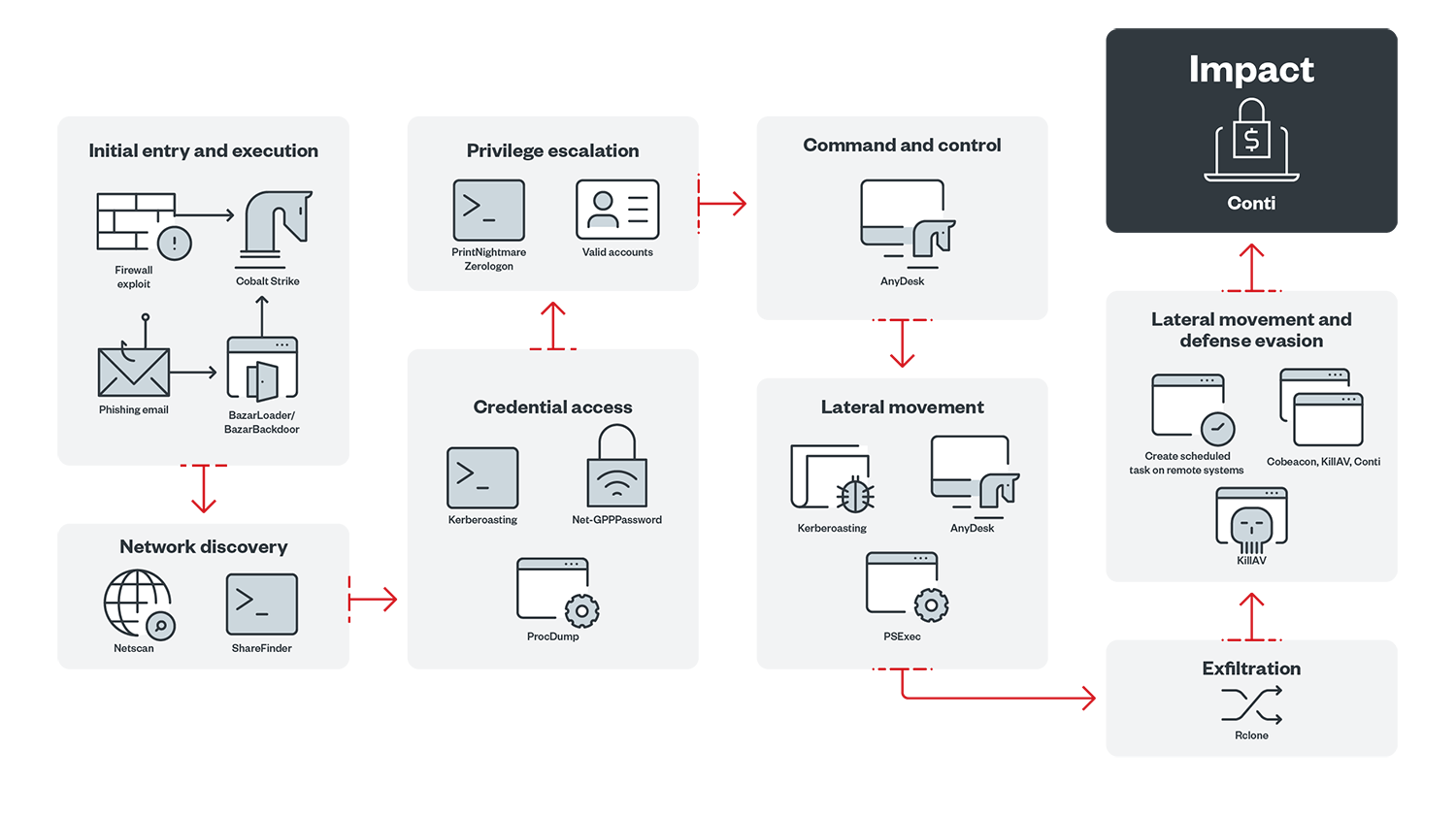

La doble extorsión, mediante la cual los agentes de ransomware exigen el pago de las víctimas a cambio del restablecimiento del acceso a los datos cifrados y, al mismo tiempo, amenazan con publicar información confidencial si las víctimas no pagan, también ayuda a producir los máximos beneficios para los grupos de cibercriminales. Esta táctica no solo aumenta la probabilidad de obtener un pago mayor, sino que también apoya financieramente a los afiliados que reclutan estos grupos en la clandestinidad. Sus programas de afiliados permiten a los miembros con conocimientos técnicos limitados perfeccionar sus habilidades existentes y, al mismo tiempo, recibir un porcentaje de las ganancias por su participación en el ataque a víctimas de alto valor. REvil (también conocido como Sodinokibi) y Conti llegaron a los titulares el año pasado como los grupos RaaS que plagaron notoriamente a las organizaciones de todo el mundo en las industrias de servicios sanitarios, seguros, fabricación, transporte y petróleo y gas con su combinación armada de malware, exploits y herramientas.

Hubo una disminución del 21 % en las detecciones generales de ransomware en 2021, pero no vemos esto como una indicación de que los agentes de amenazas lanzaron menos ataques de ransomware. Más bien, lo vemos como un efecto de nuestra detección temprana y bloqueo de infecciones y herramientas de entrega de carga útil utilizadas por los operadores modernos de ransomware, como la baliza Cobalt Strike CoBeacon, el troyano Trickbot y el ladrón de información BazarLoader. Nuestro bloqueo de un mayor número de estas herramientas, cuya presencia es un indicador temprano de infección, podría haber impedido que los operadores de ransomware llevaran a cabo sus ataques.

A medida que más organizaciones se trasladaron a la nube para la digitalización y la continuidad de la actividad, los agentes maliciosos se aprovecharon rápidamente de las complejidades inherentes a la seguridad de los entornos de nube. El grupo de hackers TeamTNT vio las configuraciones incorrectas de la infraestructura como su vector de ataque preferido en 2021. Aprovechó servidores mal configurados para robar los metadatos del entorno de los proveedores de servicios de nube. Y, en una campaña de minería de criptomonedas y robo de credenciales, el grupo aprovechó una mala configuración del control de acceso basado en roles en Kubernetes para tomar el control de múltiples clústeres, lo que resultó en el compromiso de casi 50 000 direcciones IP en China y EE. UU.

Cadena de ataque de TeamTNT

Al reconocer la dependencia cada vez mayor de los empleados en los emails para las comunicaciones, los agentes maliciosos se interesaron de nuevo en las campañas de phishing como un medio eficaz para propagar malware como Emotet. Los agentes maliciosos también aprovecharon la abundancia de información sobre la pandemia y el desarrollo de vacunas al utilizar la Covid-19 como un tema general para los emails de phishing. Los intentos de phishing que detectó y bloqueó Trend Micro Cloud App Security, una solución basada en API que protege tanto a los usuarios como a las organizaciones frente a las amenazas a sus aplicaciones y servicios basados en la nube, casi se duplicaron respecto a 2020. Casi dos tercios de estos fueron emails de spam, mientras que el resto fueron intentos de phishing de credenciales. (El phishing de credenciales implica el uso de páginas de inicio de sesión falsas por parte de cibercriminales para engañar a las posibles víctimas para que entreguen sus credenciales de cuenta, mientras que el phishing mediante emails de spam es una categoría más amplia que tiene como objetivo obtener información del usuario.)

2021

Una comparación de las detecciones de phishing mediante spam y los intentos de phishing de credenciales en 2021

Fuente: Trend Micro Cloud App Security

Si bien los intentos de phishing aumentaron, los intentos de ataques Business Email Compromise (BEC) disminuyeron. Pero no atribuimos esta caída simplemente a una disminución en el interés o la actividad de los cibercriminales. Más bien, podría ser el resultado de la mayor sofisticación de los emails de BEC para evadir las reglas antispam, con lo que pudimos seguir el ritmo: Trend Micro Cloud App Security detectó y bloqueó una mayor proporción de intentos de ataques BEC a través del análisis de autoría, es decir, comparando la suplantación de identidad de email con el estilo de escritura del supuesto remitente, en 2021 que en el año anterior.

Una comparación de las proporciones de intentos de ataques BEC bloqueados según el análisis de autoría (blanco) y los intentos de ataques BEC bloqueados según el análisis de comportamiento e intención (negro) en 2020 y 2021

Fuente: Trend Micro Cloud App Security

La Zero Day Initiative™ (ZDI) de Trend Micro publicó avisos para 1604 vulnerabilidades en 2021, un 10 % más que el año anterior. Más de mil de estos avisos fueron calificados con alta gravedad y más de 50 fueron calificados como críticos.

| Gravedad | 2020 | 2021 |

| Crítica | 173 | 54 |

| Alta | 983 | 1,138 |

| Media | 187 | 148 |

| Baja | 110 | 264 |

| Total | 1,453 | 1,604 |

Una comparación de las proporciones de las calificaciones del Common Vulnerability Scoring System (CVSS) entre las vulnerabilidades reveladas por el programa ZDI de Trend Micro en 2020 y 2021

Fuente: Trend Micro™ Zero Day Initiative™

A pesar de la disponibilidad de parches para ellas, muchas vulnerabilidades que podrían describirse correctamente como antiguas continuaron esquivando la obsolescencia. En el mundo clandestino de los ciberdelincuentes, persistió la demanda de exploits de vulnerabilidades heredadas, incluidas las que se remontan a 2005. Nuestro estudio de 2021 descubrió que casi una cuarta parte de los exploits vendidos en la clandestinidad eran vulnerabilidades que tenían al menos tres años de antigüedad.

Los fallos de seguridad sin parches provocaron algunos incidentes notables en 2021. Uno de esos fallos fue Log4Shell (CVE-2021-44228), una vulnerabilidad de alta gravedad en Apache Log4j, una herramienta de registro basada en Java, que podía permitir a los atacantes enviar mensajes de registro manipulados que ejecutan código arbitrario. Notificada por primera vez de forma privada a Apache en noviembre, Log4Shell llamó la atención de las industrias de seguridad y tecnología por la amplitud de la remediación que necesitaba. Aunque la comunidad Apache de open source había lanzado un parche para esto en diciembre, aún se explotaba en varias actividades ilícitas, incluido el robo de datos, la extracción de criptomonedas y los ataques de ransomware.

Las vulnerabilidades en Microsoft Exchange Server también causaron revuelo en 2021. Aunque se lanzaron parches para ellas, se siguieron utilizando ProxyLogon (CVE-2021-26855) y ProxyShell (CVE-2021-34473 y CVE-2021-34523) para actividades maliciosas. En particular, fueron utilizadas por los operadores del cargador de Squirrelwaffle para obtener acceso y secuestrar las cuentas de email de sus víctimas.

Número total de amenazas bloqueadas en 2021

94,289,585,240

Amenazas por email bloqueadas

Direcciones URL maliciosas bloqueadas

Archivos maliciosos bloqueados

Consultas de reputación de email

Consultas de reputación de URL

Consultas de reputación de archivos

Amenazas bloqueadas a aplicaciones de dispositivos móviles

Amenazas bloqueadas a las IoT

Amenazas bloqueadas a las redes domésticas inteligentes

Una comparación del número de amenazas de email, URL y archivos bloqueadas, de consultas de reputación de email, URL y archivos, y de amenazas bloqueadas a aplicaciones móviles, IoT y redes domésticas inteligentes en 2020 y 2021

Fuente: Trend Micro Smart Protection Network, que incluye el servicio de reputación de aplicaciones móviles, el servicio de reputación de IoT y Smart Home Network

Descargue y lea nuestro informe completo para obtener más información sobre el panorama de ciberseguridad de 2021 y acceder a las recomendaciones sobre cómo crear una estrategia de defensa eficaz contra las amenazas actuales y emergentes.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Recent Posts

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One