Informes de seguridad

Escalabilidad crítica: Predicciones de seguridad de Trend Micro para 2024

Descargar Escalabilidad crítica: Predicciones de seguridad de Trend Micro para 2024

El año 2024 está dispuesto a ser un hervidero de nuevos desafíos en materia de ciberseguridad. A medida que los terrenos económicos y políticos continúan digitalizándose, las empresas aprovecharán cada vez más la inteligencia artificial y las tecnologías de machine learning (IA/ML), nube y Web3. Si bien se espera que estas innovaciones ayuden a las organizaciones, también brindan oportunidades para los cibercriminales al prometer grandes beneficios, operaciones más optimizadas en zonas de impacto más amplias y víctimas más específicas.

En su búsqueda de satisfacer las necesidades cambiantes de sus organizaciones, los líderes empresariales se enfrentan a un desafío único: Deben lograr un equilibrio entre previsión y solidez operativa basada en inversiones tecnológicas. En este informe, detallamos los principales puntos del panorama de amenazas del próximo año, junto con ideas y medidas de mitigación recomendadas por el equipo de expertos en ciberseguridad de Trend Micro que están diseñadas para guiar a los responsables de la toma de decisiones hacia elecciones bien informadas para el próximo año.

A medida que la adopción de la nube se vuelve más crítica para la transformación empresarial actual, las empresas deben mirar más allá de sus análisis rutinarios de malware y vulnerabilidades. En 2024, los entornos de nube serán un campo de juego para gusanos hechos a medida para aprovechar las tecnologías de nube y las configuraciones erróneas servirán como un sencillo punto de entrada para los atacantes.

Con un solo exploit exitoso, particularmente a través de API mal configuradas en entornos como Kubernetes, Docker y WeaveScope, los ataques con capacidades de evasión pueden desencadenar una rápida propagación en entornos nube. En resumen, estos ataques de gusanos utilizan la interconectividad (el beneficio mismo para el cual se creó la nube) contra entornos de nube.

El envenenamiento de datos hará que los modelos de machine learning (ML) se conviertan en una superficie de ataque interesante y expansiva que los actores de amenazas puedan explorar, ya que prometen una amplia variedad de altas recompensas con muy pocos riesgos. Un modelo de ML comprometido puede abrir las puertas a la posible divulgación de datos confidenciales para su extracción, redacción de instrucciones maliciosas y suministro de contenido sesgado que podría provocar la insatisfacción del usuario o posibles repercusiones legales.

Validar y autenticar conjuntos de datos de formación será cada vez más imperativo, especialmente mientras el ML sigue siendo una integración costosa para muchas empresas. Las empresas que llevan sus algoritmos fuera de sus instalaciones para reducir costes también serán más vulnerables, ya que dependen de datos obtenidos de lagos de datos de terceros y sistemas de aprendizaje federados. Esto significa que dependen completamente de conjuntos de datos almacenados dentro de los servicios de almacenamiento en la nube custodiados por sistemas externos al suyo.

60USD

El pago mínimo requerido por agentes maliciosos para envenenar conjuntos de datos

A medida que las innovaciones tecnológicas continúan simplificando las operaciones comerciales, la superficie de ataque también se expande para los agentes de amenazas. Un aumento en los ataques a la cadena de suministro de software solidificará la necesidad de que las empresas implementen herramientas de seguridad de aplicaciones para ganar visibilidad sobre sus sistemas de integración y entrega continua (CI/CD).

Los cibercriminales pueden aprovecharse de proveedores con defensas débiles para obtener acceso a software ampliamente utilizado y llegar a los proveedores de la cadena de suministro. Sin embargo, en última instancia, causarán más estragos entre los usuarios finales. En 2024, los proveedores deben anticiparse a que los agentes de amenazas ambiciosos atacarán la fuente (el mismo código sobre el que se construyen las infraestructuras de TI) con ataques que se centrarán persistentemente en componentes de terceros como bibliotecas, canalizaciones y contenedores.

- Sustracción de credenciales

- Secuestro de recursos

- Criptominería

- Ataques a la denegación de servicios distribuidos (DDOS)

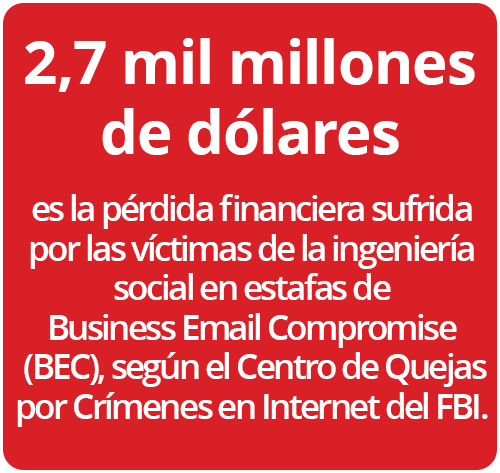

El spear phishing, la caza de ballenas con arpón (harpoon whaling) y el secuestro virtual son solo la punta del iceberg en lo que respecta al potencial de la IA en los esquemas de los cibercriminales. Prevemos que en 2024, la clonación de voz, que ya es una poderosa herramienta para el robo de identidad y la ingeniería social, ocuparán un lugar central en las estafas dirigidas.

A pesar del cierre del modelo malicioso de lenguaje colosal (LLM) WormGPT en agosto de 2023, esperamos que más de su generación se propague por la dark web. Mientras tanto, los agentes de amenazas también encontrarán otras formas de utilizar la IA para el cibercrimen. Si bien aún no se ha aprobado la legislación para regular el uso de la IA generativa, es crucial que los defensores implementen políticas de confianza cero y establezcan una mentalidad vigilante en sus respectivas empresas para evitar ser víctimas de estafas impulsadas por la IA.

Las cadenas de bloques privadas (blockchain) pueden esperar cierta presión por parte de los agentes de amenazas en 2024 como resultado de que más empresas recurran a ellas para reducir costes. Dado que las cadenas de bloques privadas generalmente pasan por menos pruebas de estrés y carecen del mismo nivel de resiliencia en comparación con sus contrapartes públicas endurecidas por las batallas que enfrentan ataques constantes, los cibercriminales probablemente se dirigirán a los derechos administrativos de las primeras.

La mayor atención criminal a las tecnologías Web3 también sentará las bases en 2024 para los primeros grupos criminales que se ejecutan completamente en organizaciones autónomas descentralizadas (DAO) y se rigen por contratos inteligentes autoejecutables alojados en redes de cadenas de bloques. De hecho, ya se ha observado un preámbulo de estos grupos de amenazas en agentes que utilizan contratos inteligentes como arma para agregar capas de complejidad a los delitos relacionados con las criptomonedas contra plataformas financieras descentralizadas.

Las empresas que hacen apuestas audaces en modelos de ML, herramientas de IA generativa, redes de cadenas de bloques y nube con la esperanza de obtener ganancias de productividad deben mantenerse alerta ante las verdades sin adornos y los puntos débiles inesperados que seguramente vendrán con estos motores de innovación. Para que los defensores puedan defenderse de las ciberamenazas en constante evolución que les acechan el próximo año, tendrán que mantenerse alerta y practicar la resiliencia en cada punto del ciclo de vida de la amenaza, además de aplicar una estrategia de seguridad multidimensional basada en datos fiables e información sobre amenazas con visión de futuro.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Recent Posts

- They Don’t Build the Gun, They Sell the Bullets: An Update on the State of Criminal AI

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One