Log4Shell (CVE-2021-44228, CVE-2021-45046 ve CVE-2021-45105), kötü niyetli kişilerin hedef sunucunun kontrolünü ele geçirecek şekilde rastgele Java kodu çalıştırmasına olanak tanıyan bir uzaktan kod yürütme (RCE) zafiyetidir.

İçindekiler

Log4Shell güvenlik açığına genel bakış

2021 yılı, yaygın olarak kullanılan Java tabanlı günlük kitaplığı Apache Log4j'de bulunan kritik bir açıkla kapanıyor. Resmi olarak CVE-2021-44228 olarak adlandırılan güvenlik açığı, Ortak Güvenlik Açığı Puanlama Sisteminde (CVSS) 10 üzerinden 10 (CVSS v3.1) önem derecesi puanına sahip.

Güvenlik açığı ilk olarak 24 Kasım 2021'de Apache'ye özel olarak bildirildi. 9 Aralık 2021'de Log4Shell kamuya açıklandı ve başlangıçta Apache Log4j'nin 2.15.0 sürümüyle yama uygulandı.

Gerçek dünyada tespit edilen saldırıların ardından, ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Birleşik Krallık Ulusal Siber Güvenlik Merkezi (NCSC) ve Kanada Siber Güvenlik Merkezi dahil olmak üzere birçok ulusal siber güvenlik kurumu uyarı yayımladı. Apache Log4j'nin popülaritesi nedeniyle yüz milyonlarca cihaz risk altındadır.

Log4Shell Nasıl Çalışıyor?

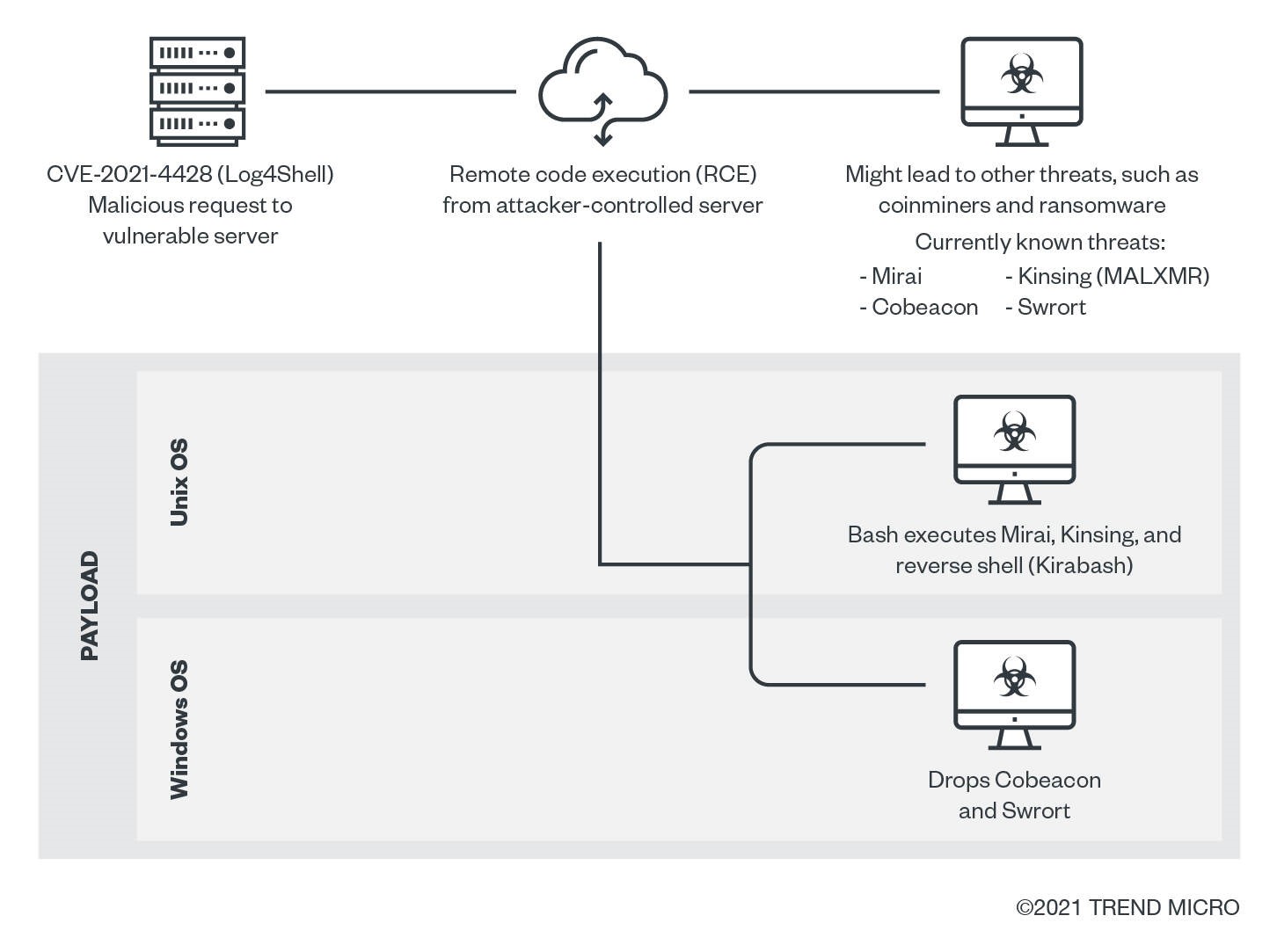

Log4Shell, uzaktan kod yürütülmesine (RCE) izin verebilen bir Java Adlandırma ve Dizin Arabirimi™ (JNDI) yerleştirme güvenlik açığıdır. Saldırgan, etkilenen bir Apache Log4j sürümünde günlüğe kaydedilen iletiye güvenilmeyen verileri (kötü niyetli yükler gibi) dahil ederek, JNDI araması yoluyla kötü amaçlı bir sunucuyla bağlantı kuruyor. Sonuç: Sisteminize dünyanın her yerinden tam erişim.

JNDI araması, Etki Alanı Adı Hizmeti (DNS), Kuruluşun ağ cihazları, uzaktan yöntem çağırma (RMI) ve ORB Protokolü (IIOP) gibi değerli bilgiler sağlayan Basit Dizin Erişim Protokolü (LDAP) gibi farklı dizin türlerini desteklediğinden, Log4Shell’in aşağıdakilere benzeyen diğer tehditlere yol açma ihtimali bulunuyor:

- Kripto para madenciliği: Saldırganlar, kaynaklarınızı kripto para madenciliği yapmak için kullanabilir. Bulutta hizmetleri ve uygulamaları çalıştırmak için gereken büyük miktarda bilgi işlem gücü göz önüne alındığında, bu tehdit oldukça maliyetli olabilir.

- Ağ hizmet reddi (DoS): Bu tehdit, saldırganların bir ağı, web sitesini veya hizmeti hedeflenen kuruluşun erişemeyeceği şekilde kapatmasına ve/veya devre dışı bırakmasına olanak tanır.

- Fidye Yazılımı: RCE elde edildikten sonra, saldırganlar fidye amacıyla veri toplayabilir ve şifreleyebilir.

Aşağıda olası bir enfeksiyon zinciri verilmektedir:

Savunmasız Ürünler, Uygulamalar ve Eklentiler

Temel olarak, Apache Log4j 2.0 ila 2.14.1 sürümlerini çalıştıran internete bağlı herhangi bir cihaz. Etkilenen uygulamalar: Apache Struts, Apache Solr, Apache Druid, Apache Dubbo, Elasticsearch ve VMware vCenter.

Yama ve Azaltma

Apache, güvenlik açığını düzeltmek için ilk olarak Apache Log4j 2.15.0 sürümünü yayınladı. Ancak bu sürüm yalnızca Java 8 ile çalıştı. Önceki sürümleri kullanan kullanıcılar, geçici önlemleri uygulamak ve tekrar tekrar devreye almak zorunda kaldı. Bu yazı hazırlandığı sırada Apache, 2.16.0 sürümünü yayınladı ve kullanıcılara, potansiyel olarak etkilenmiş kitaplıklarını olabildiğince çabuk güncellemelerini tavsiye etti.

Sanal yama ve izinsiz giriş tespit/önleme sisteminin (IDS/IPS) kullanılması gibi diğer azaltma stratejileri şiddetle tavsiye edilir. Sanal yama, güvenlik açığının kullanımını önlerken, IDS/IPS, şüpheli davranışlar için giriş ve çıkış trafiğini denetler.

Fernando Cardoso, Trend Micro’da Ürün Yönetimi Başkan Yardımcısıdır ve yapay zekâ ile bulutun sürekli gelişen dünyasına odaklanmaktadır. Kariyerine Ağ ve Satış Mühendisi olarak başlayan Fernando, veri merkezleri, bulut, DevOps ve siber güvenlik alanlarında yetkinliğini geliştirmiştir. Bu alanlar, hâlâ tutkusunun kaynağını oluşturmaktadır.