- About Trend Micro

- Imprensa

- Comunicados de Imprensa

Trend Micro alerta: Lazarus organiza ataques contra organizações financeiras na América Latina

São Paulo, novembro de 2018 – A Trend Micro alerta para nova ameaça – focada na América Latina - identificada por seu time de pesquisadores. Recentemente, indícios apontam para uma retomada das atividades do grupo cibercriminoso Lazarus e, particularmente, seu subgrupo Bluenoroff, que tem um histórico longo de ataques a instituições financeiras na Ásia e na América Latina. Tudo indica, suas técnicas e ferramentas evoluíram com o tempo.

O grupo estava por trás do roubo de milhões por meio de fraudes em caixas eletrônicos na África e na Ásia, e isso apenas na semana passada. Além disso, a Trend Micro descobriu, recentemente, que eles conseguiram plantar um backdoor (que a Trend Micro identificou como sendo BKDR_BINLODR.ZNFJ-A) em diversas máquinas de instituições financeiras na América Latina. A descoberta da empresa é que estes backdoors foram instalados nas máquinas das vítimas em 19 de setembro de 2018, essencialmente baseado no tempo de serviço de criação do loader. Também viram que este ataque traz semelhanças com outro do mesmo grupo, de 2017, analisado pela BAE Systems, contra alvos na Ásia.

O uso do FileTokenBroker.dll foi um elemento central nesta ação, e eles aparentam ter usado o mesmo backdoor modular nos incidentes mais recentes. A análise dos backdoors dos ataques de setembro de 2018 mostra que o AuditCred.dll/ROptimizer.dll também foi usado:

| FileTokenBroker.dll (2017) | AuditCred.dll/Roptimizer.dll (2018) | |

|---|---|---|

| Método de aplicação | Serviço | Serviço |

| Função | loader | loader |

| Diretório onde atua | %Windows%\System32 | %Windows%\System32 |

| Caminho do componente | %Windows%\System32\en-US | %Program Files%\Common Files\System\ado |

| Blending do componente | .mui files | Dados de ActiveX e arquivos de objeto dll |

Tabela 1: Similaridades entre os loaders nos dois incidentes

Análise do backdoor de 2018

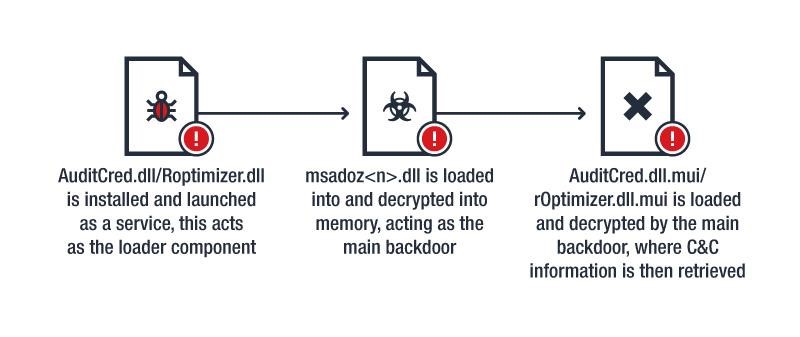

O Lazarus usou uma série de backdoors nos ataques de 2018, empregando uma técnica complexa que envolve três componentes principais:

- AuditCred.dll/ROptimizer.dll (detectado pela Trend Micro como sendo BKDR_BINLODR.ZNFJ-A) – loader DLL que é lançado como serviço;

- Msadoz<n>.dll (detectado pela Trend Micro como sendo BKDR64_BINLODR.ZNFJ-A) – backdoor criptografada onde n = número de caracteres no dll do nome de arquivo do loader;

- Auditcred.dll.mui/rOptimizer.dll.mui (detectado pela Trend Micro como sendo TROJ_BINLODRCONF.ZNFJ-A) – arquivo de configuração criptografado

Figura 1: Sequência de carregamento dos backdoors criptografados

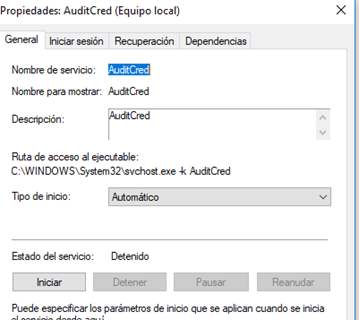

O loader dll é instalado como serviço e usa nomes diferentes (AuditCred e ROptimizer) em máquinas diferentes. Contudo, eles apresentam as mesmas capacidades e são, basicamente, o mesmo arquivo. Sua função é carregar ovMsadoz.dll para descriptografar-lo e roda-lo na memória.

Figura 2: Serviço do AuditCred/ROptimizer

Se instalado com sucesso, este backdoor pode ser bastante perigoso para o alvo. Ele é capaz executar as seguintes funções:

- Coletar informações de arquivos, pastas ou drives;

- Baixar arquivos e malwares;

- Lançar, encerrar e enumerar processos;

- Atualizar os dados de configuração;

- Deletar arquivos;

- Injetar códigos de outros processos;

- Utilizar proxy;

- Abrir shell reversa;

- Rodar em modo passivo – ao invés de se conectar ativamente ao servidor de comando e controle (C&C), o backdoor fica aberto e recebe instruções de um port externo.

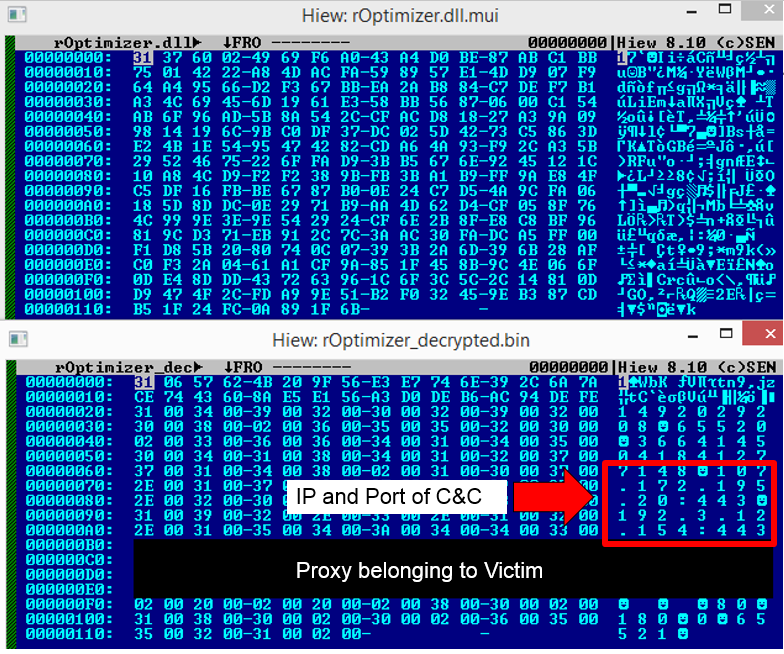

Uma vez carregado, ele carrega o arquivo de configuração criptografado Auditcred.dll.mui/rOptimizer.dll.mui para extrair as informações do C&C e se conectar a ele. A conexão é necessária para realizar suas atividades e, baseado nas funções do backdoor, elas podem ser bastante danosas para os alvos:

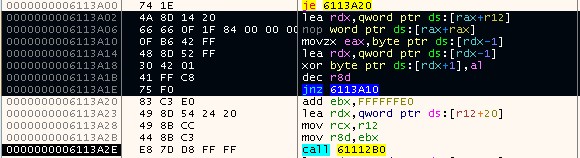

Figura 3: O primeiro passo da descriptografia vai executar um XOR em um byte usando o byte adjacente começando pelo último e excluindo o primeiro.

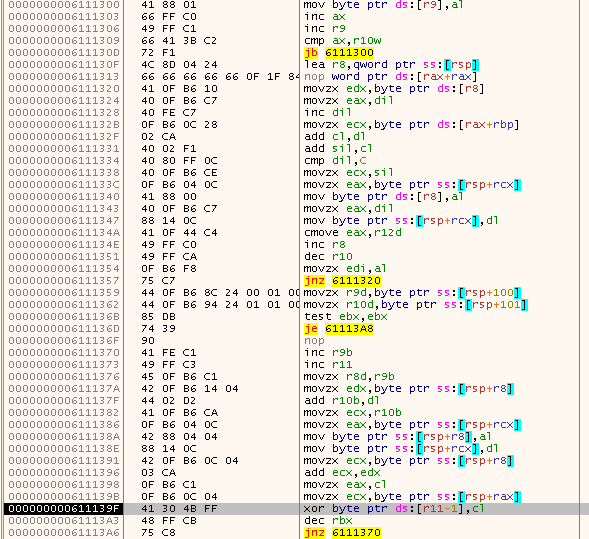

Figura 4: O segundo passo usa RC4, usando os primeiros 0x20 bytes resultantes do primeiro passo como a chave do RC4

Figura 5: Arquivo de configuração criptografado (acima) e descriptografado (abaixo)

É importante notar que, enquanto o loader e o arquivo de configuração estão no mesmo diretório (%windows%\system32), o backdoor criptografado está em outro (%Program Files%\Common Files\System\ado). Este setup complexo torna mais difícil detectar e remover todos os backdoors, além de ser mais eficiente para encobrir as atividades.

A complexidade e as capacidades destes backdoors são um grande problema para seus alvos. Trata-se de um sistema sofisticado que requer medidas igualmente sofisticadas de segurança para ser contido.

O Larazus é uma organização experiente, que vem evoluindo suas técnicas e ferramentas e testando novas estratégias para superar as defesas das organizações. Os backdoors que estão sendo utilizados são difíceis de serem detectados e representam um perigo real para a privacidade e segurança de empresas, permitindo aos invasores roubar informações, deletar arquivos, instalar malware e muito mais.

Estas e outras ferramentas usadas pelo Lazarus podem ser combatidas por meio de varreduras rotineiras da rede em busca de atividades maliciosas, ajudando a evitar que malwares entrem e se espalhem em uma organização. Além disso, conscientizar colaboradores e todo pessoal relevante sobre os perigos da engenharia social de modo que possam saber identificar uma ação maliciosa.

Outras estratégias de mitigação incluem uma abordagem multicamadas na proteção de perímetro da empresa, o que inclui fortalecer os endpoints e adotar controle de aplicações para evitar que aplicações e processos maliciosos sejam executados.

As soluções de endpoint da Trend Micro como o Trend Micro™ Smart Protection Suites e o Worry-Free™ Business Security podem proteger os usuários e negócios contra estas ameaças detectando arquivos maliciosos e spam, além de bloquear todos os URL maliciosos relacionados. Trend Micro Deep Discovery™ , por exemplo, tem uma camada de inspeção de emails que pode proteger empresas contra anexos maliciosos e URLs que possam levar a downloads perigosos.

O XGen™ Security oferece um mix de defesas de diversas gerações para proteger sistemas contra todos os tipos de ameaças. Ele oferece machine learning de alta fidelidade em gateways e endpoints, e protege workload físicos, virtuais e na nuvem. Com funções de filtro web/URL, análise comportamental e sandbox customizada, o XGen Securirty protege contra as ameaças mais recentes, que superam as defesas tradicionais, que exploram vulnerabilidades desconhecidas, conhecidas e não-divulgadas, que roubam ou criptografam dados pessoais ou fazem mineração de criptomoedas. Inteligente, otimizado e conectado, o XGen Security é o segredo por traz da força das soluções Trend Micro: Hybrid Cloud Security, User Protection, e Network Defense.

Indicadores de comprometimento

- Servidores C&C

107[.]172[.]195[.]20

192[.]3[.]12[.]154

46[.]21[.]147[.]161