Malware direcionado para o Brasil utiliza falso e-mail dos Correios para ataque

Conforme análise da Trend Micro, o malware, que utiliza os componentes WMI E CertUtil, legítimos do Windows, funciona apenas quando o idioma do alvo é português

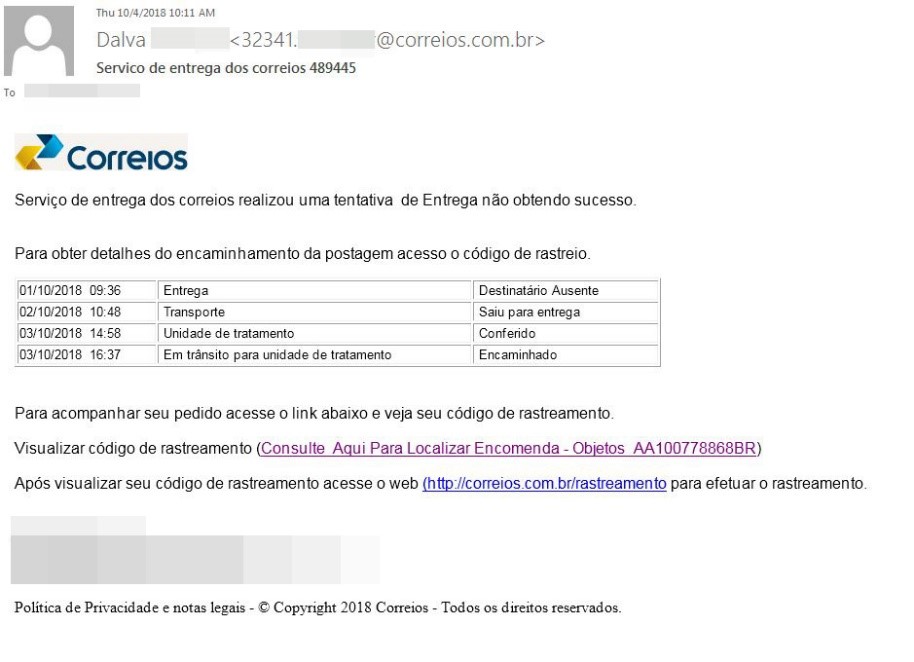

São Paulo, novembro de 2018 – Os pesquisadores da Trend Micro descobriram um malware bancário que funciona apenas quando o idioma do alvo é definido como português, o que significa que provavelmente foi projetado para atingir usuários no Brasil e/ou em Portugal. O ataque começa com um e-mail malicioso, aparentemente dos Correios, notificando o destinatário alvo de uma tentativa de entrega malsucedida. Em seguida, menciona que os detalhes (incluindo o código de acompanhamento) da entrega podem ser acessados por meio de um link disponibilizado no próprio e-mail.

Análise da rotina do malware

O malware abusa de dois arquivos legítimos do Windows - a ferramenta de linha de comando wmic.exe e certutil.exe, um programa que gerencia certificados no Windows – para baixar o payload no computador da vítima. O que se deve notar sobre estes arquivos é que eles são usados para baixar outros arquivos como parte da sua funcionalidade, fazendo eles serem sucessíveis à serem utilizados de forma maliciosa.

“Esta ameaça revela uma campanha clássica de phishing. Constatamos mais de 450 empresas que receberam este ataque, resultando em milhares de computadores infectados. Deve-se ter atenção redobrada ao receber e-mails, por mais legítimos que eles pareçam, pois o vetor de ataque mais fácil de ser explorado é o fator humano”, explica Leandro Froes, especialista em cibersegurança na Trend Micro.

Uma vez que o destinatário clica no link incorporado no e-mail fake, ele abrirá uma janela do navegador que solicitará ao usuário que baixe um arquivo ZIP. Logo que baixado e extraído, o usuário receberá um arquivo LNK (detectado como Trojan.LNK.DLOADR.AUSUJM). O arquivo LNK apontará para cmd.exe, que é o responsável por executar o wmic.exe.

Isso permitirá que o wmic.exe baixe e execute comandos de script de um servidor de Comando e Controle (C&C). Isso criará uma cópia do certutil.exe na pasta %temp% com um nome diferente: certis.exe. A próxima etapa da rotina envolve um script que comandará o certis.exe para baixar arquivos de um novo conjunto de servidores C&C, que são recebidos da primeira URL de download. Um dos arquivos baixados é o payload principal - um arquivo DLL (detectado como TSPY_GUILDMA.C) que será executado usando o regsvr32.exe. Os outros arquivos baixados do servidor C&C são usados como um módulo para a rotina principal.

Melhores práticas para se defender deste tipo de ataque:

O uso de arquivos legítimos para adicionar mais camadas de evasão é uma tática comum dos cibercriminosos, o que dificulta para algumas soluções de segurança que lutam para distinguir o uso legítimo dos mal-intencionados. Ainda mais que, segundo análise dos cientistas da Trend Micro, os cibercriminosos por trás disto estão melhorando suas ferramentas e técnicas para serem mais silenciosas e efetivas. No entanto, para impedir que esse ataque ultrapasse seu estágio inicial, a Trend Micro recomenda que os usuários implementem as seguintes práticas:

- Verificar várias vezes a identidade e o endereço de e-mail do remetente. Qualquer endereço de e-mail suspeito que contenha números aleatórios ou textos sem nexo é um indicador de um possível ataque de spam ou phishing.

- Analise o email em busca de erros gramaticais ou ortográficos. E-mails comerciais, especialmente aqueles de grandes organizações ou instituições governamentais, geralmente são feitos profissionalmente e com poucos erros, se houver.

- Evite clicar em links ou baixar arquivos em geral, especialmente se o link ou anexo tiver um nome ou endereço genérico.

Sobre a Trend Micro

A Trend Micro, líder global em cibersegurança, ajuda a tornar o mundo mais seguro quando o assunto é troca de informações digitais. Com décadas de experiência em segurança da informação, pesquisa global de ameaças e inovação contínua, a Trend Micro protege centenas de milhares de organizações e milhões de indivíduos com soluções para redes, dispositivos, sistemas em nuvem e endpoints. As plataformas da Trend Micro oferecem uma gama poderosa de técnicas avançadas de defesa contra ameaças otimizadas para ambientes Google, Microsoft e Amazon, possibilitando respostas mais rápidas e efetivas aos riscos cibernéticos. Com 7.000 colaboradores em 65 países, a Trend Micro permite que as organizações protejam e simplifiquem o seu mundo conectado.

Site: https://www.trendmicro.com

Twitter: @TrendmicroBR

Linkedin: https://www.linkedin.com/company/trend-micro/

Informações para a imprensa

RMA Comunicação

Alisson Costa

(alisson.costa@agenciarma.com.br)

(11) 2244-5918

Cecília Ferrarezzi

(cecilia.ferrarezzi@rmacomunicacao.com.br)

(11) 2244-5967

Thais Amaral

(thais.amaral@agenciarma.com.br)

(11) 2244-5953