12 tipi di attacchi di social engineering

12 tipi di attacchi di social engineering

Gli attacchi di ingegneria sociale sfruttano la psicologia umana piuttosto che le vulnerabilità tecniche. Queste tattiche manipolative sono progettate per indurre le persone a rivelare informazioni riservate o a eseguire azioni che compromettono la sicurezza, spesso senza rendersene conto. Mentre i cyber criminali continuano a perfezionare le loro tecniche, è fondamentale che individui e organizzazioni comprendano le varie forme che questi attacchi possono assumere.

Di seguito sono riportati dodici dei tipi più comuni di attacchi di ingegneria sociale, spiegati con una nuova prospettiva e un contesto pratico.

Phishing

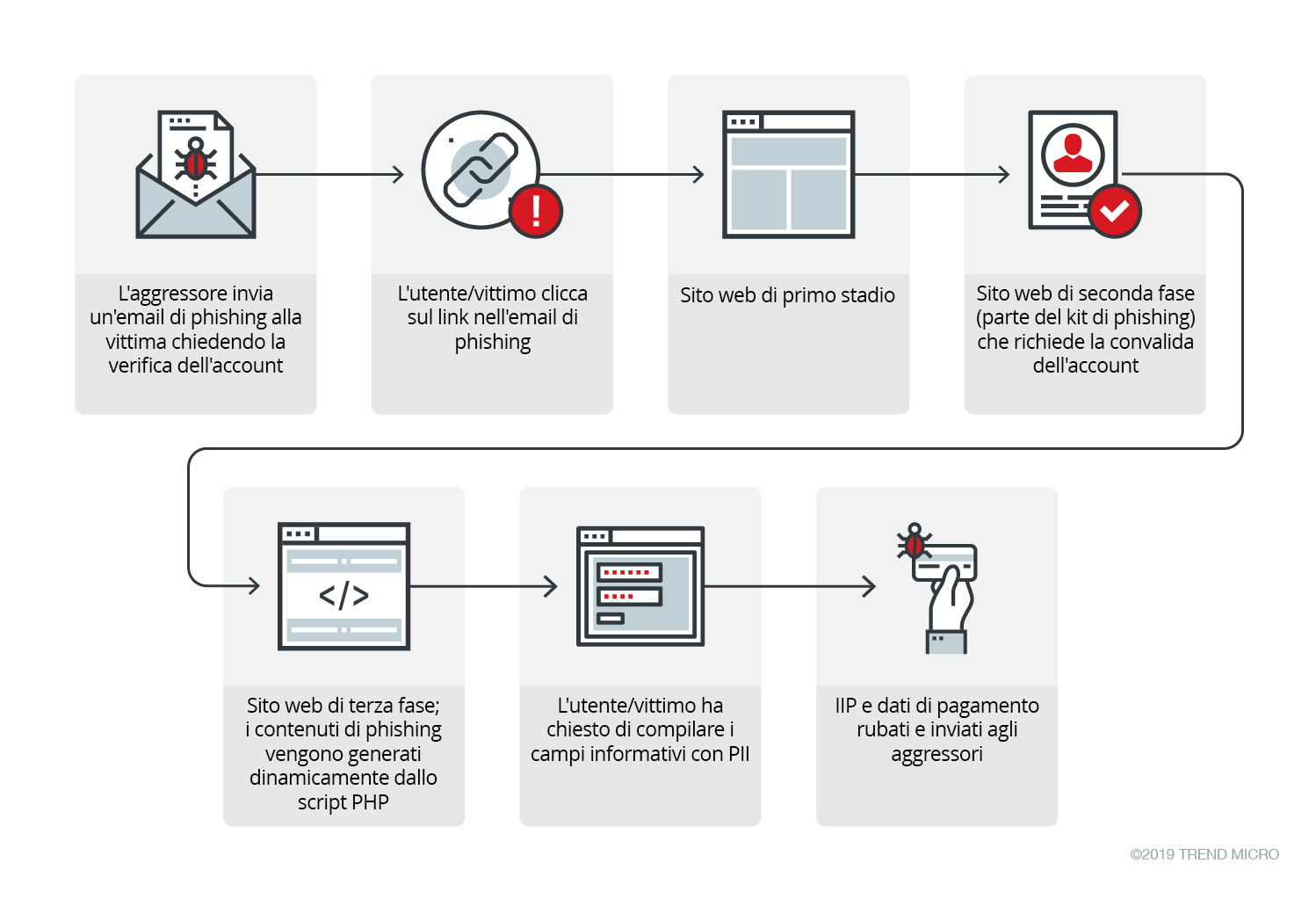

Il phishing è un tipo di attacco informatico in cui gli aggressori impersonano entità fidate, come banche o fornitori di servizi, per inviare messaggi fraudolenti, solitamente tramite email. L'obiettivo è indurre le vittime a cliccare su link dannosi o scaricare allegati dannosi, con conseguente furto di dati o infezione da malware.

Gli aggressori progettano questi messaggi per manipolare emozioni come paura o curiosità per spingere le loro vittime a cliccare su un link o fornire informazioni sensibili. Ad esempio, un messaggio potrebbe avvisare l'utente che il suo account verrà sospeso a meno che l'utente non verifichi immediatamente i dati personali.

Spear Phishing

Lo spear phishing porta ulteriormente il concetto di phishing adattando i messaggi a una persona o a un'organizzazione specifica. Gli aggressori conducono ricerche approfondite per personalizzare i contenuti, come fare riferimento ai nomi dei colleghi o ai progetti attuali, facendo sembrare l'email credibile e pertinente.

A differenza del phishing generico, lo spear phishing è più difficile da rilevare perché imita la comunicazione interna o la corrispondenza aziendale affidabile. Spesso è la porta d'accesso a intrusioni di rete più profonde.

Baiting

Il Baiting si basa sull'attrazione di un bersaglio con qualcosa di interessante, come un download gratuito o una perdita di un'unità USB etichettata come "Riservata". Una volta interagita, l'esca fornisce malware o concede all'aggressore l'accesso al sistema.

Ciò che rende particolarmente pericolosa l'esca è che armizza la curiosità o l'avidità, tratti che possono prevalere sulla consapevolezza della sicurezza in questo momento.

Whaling

Whaling si rivolge a dirigenti o responsabili decisionali di alto livello all'interno di un'organizzazione. Questi attacchi spesso si mascherano come comunicazioni aziendali legittime, come avvisi legali urgenti o fatture dei fornitori.

Poiché i dirigenti di livello C hanno spesso accesso a dati e sistemi finanziari sensibili, la compromissione dei loro account può portare a frodi su larga scala o violazioni dei dati.

Tailgating

Il tailgating, noto anche come "piggybacking", è una tattica fisica di ingegneria sociale. Si verifica quando un individuo non autorizzato ottiene l'accesso a un edificio sicuro seguendo attentamente qualcuno con credenziali valide.

Questa tecnica sfrutta le norme sociali come la cortesia, come tenere aperta la porta, rendendola un rischio significativo nelle organizzazioni senza protocolli di sicurezza fisica forti.

Smishing

Lo smishing, o phishing tramite SMS, coinvolge messaggi di testo che sembrano provenire da fonti affidabili, come la tua banca o i servizi di consegna. Questi messaggi includono link o prompt che portano le vittime a siti web dannosi o richiedono il download di malware.

Lo smishing sfrutta l'immediatezza e l'affidabilità percepita dei messaggi di testo, rendendo gli utenti più propensi a fare clic senza verificarli.

Truffe basate sull'intelligenza artificiale

Con l'ascesa dell'IA generativa, gli aggressori ora utilizzano l'intelligenza artificiale per automatizzare e personalizzare le loro campagne di ingegneria sociale. Queste truffe includono:

- Testi generati dall'intelligenza artificiale che imitano la scrittura umana per creare messaggi di phishing convincenti.

- False impersonature audio e video che replicano la voce o l'aspetto di persone reali.

- Le immagini false vengono utilizzate per manipolare o inventare prove per richieste fraudolente.

L'intelligenza artificiale consente agli attacchi di crescere in scala, fornendo al contempo un tocco personale che ne migliora l'efficacia.

Vishing

Il vishing, che è l'abbreviazione di voice phishing, è una tattica che utilizza le telefonate per manipolare le vittime e indurre le stesse a divulgare informazioni sensibili. I truffatori spesso impersonano i rappresentanti delle banche, il supporto IT o persino le forze dell'ordine per stabilire la credibilità e creare un senso di urgenza.

A differenza del phishing via email, il vishing crea una pressione diretta attraverso la conversazione, spesso portando le vittime fuori dalla guardia con un dialogo persuasivo o un linguaggio minaccioso.

Scareware

Scareware bombarda gli utenti con messaggi allarmanti, in genere annunci pop-up, che affermano che il sistema è infetto. Le vittime sono invitate a installare una "risoluzione di sicurezza", che spesso è un malware.

Creando il panico, lo spaventoso prevale sul processo decisionale razionale. Queste tattiche sono comunemente utilizzate in campagne antivirus false o truffe di supporto tecnico.

Pretexting

Il pretexting prevede la creazione di uno scenario per ottenere fiducia ed estrarre informazioni. Un aggressore può impersonare un collega, un fornitore o una figura di autorità, creando una storia credibile per convincere il bersaglio a rivelare credenziali o trasferire fondi.

A differenza del phishing, che spesso utilizza la paura, il pretesto si basa sul rapporto e sulla fiducia, rendendolo particolarmente pericoloso negli ambienti aziendali.

Quishing

Il quiz è un metodo di phishing basato su codice QR. Sostituisce i codici QR legittimi con quelli dannosi, su poster, email o posizioni fisiche. Quando viene scansionato, il codice reindirizza a siti web falsi o attiva download di malware.

Poiché i codici QR nascondono gli URL di destinazione, gli utenti spesso eseguono scansioni senza sospetti, rendendo questo attacco sottile ma potente.

Business Email Compromise (BEC)

BEC è una truffa sofisticata che prende di mira aziende con fornitori internazionali o bonifici frequenti. Gli aggressori truffano o violano gli account email dei dirigenti per emettere fatture false o finanziare richieste di trasferimento.

Gli attacchi BEC sono finanziariamente devastanti e spesso aggirano le difese tecniche sfruttando la fiducia umana e i processi di verifica inadeguati.

Come prevenire le truffe di ingegneria sociale?

La prevenzione degli attacchi di ingegneria sociale inizia con la consapevolezza. Queste minacce non sfruttano il software, ma le persone. Più si ha familiarità con le tattiche di manipolazione, più si è attrezzati per individuarle.

Che la minaccia arrivi tramite email, SMS, telefonata o persino tramite codice QR, i social engineer contano su distrazioni, urgenza o fiducia smarrita per avere successo. Le organizzazioni e gli individui devono adottare misure proattive per rafforzare il loro livello di difesa umano.

Best practice per ridurre i rischi:

- Mantieni aggiornati i sistemi: Aggiorna regolarmente il tuo sistema operativo, le applicazioni e gli strumenti di cybersecurity per proteggerti dalle vulnerabilità note.

- Abilita autenticazione a più fattori (MFA): La MFA aggiunge un ulteriore livello di verifica, rendendo più difficile per gli aggressori utilizzare in modo improprio le credenziali rubate.

- Utilizza un gestore password: Password solide e univoche per ogni account riducono i danni che una credenziale compromessa può causare.

- Fai attenzione alle email o agli allegati sconosciuti: Non cliccare sui link o scaricare file a meno che non sia possibile verificare l'origine.

- Configura filtri email: Imposta i filtri anti-spam per rilevare e bloccare i contenuti sospetti prima che raggiungano la tua casella di posta in arrivo.

- Rimani calmo e vigile: Se ricevi un messaggio o una chiamata che crea un senso di pressione o urgenza, prenditi un momento per fermarti e verificare le informazioni prima di rispondere.

- Ricerca contatti sospetti: Verifica siti web, email o numeri di telefono in modo indipendente prima di agire.

- Limita l'esposizione ai social media: Evita la condivisione eccessiva delle informazioni personali e controlla regolarmente le impostazioni sulla privacy.

- Conoscere le politiche della propria organizzazione: I dipendenti devono conoscere i protocolli interni per la gestione dei dati, l'autenticazione e la risposta agli incidenti.

Soluzione Vision One Platform di Trend Micro

Trend Vision One™ è una piattaforma di cybersecurity che semplifica la sicurezza e aiuta le aziende a rilevare e bloccare le minacce più velocemente consolidando più funzionalità di sicurezza, consentendo un maggiore controllo della superficie di attacco dell'azienda e fornendo una visibilità completa della sua condizione di rischio informatico.

La piattaforma basata sul cloud sfrutta l'intelligenza artificiale e le informazioni sulle minacce provenienti da 250 milioni di sensori e 16 centri di ricerca sulle minacce in tutto il mondo per fornire informazioni complete sui rischi, rilevamento precoce delle minacce e opzioni automatizzate di rischio e risposta alle minacce in un'unica soluzione.