La crescente complessità e scala delle superfici di attacco

Il panorama delle minacce è in continua evoluzione, ma i drastici cambiamenti degli ultimi anni hanno posto sulle spalle dei team di sicurezza richieste senza precedenti. La CT (Communication Technology) è ora una nuova superficie di attacco utilizzata per infiltrarsi e sottrarre dati sensibili.

Nonostante il miglioramento della sicurezza intrinseca del 5G rispetto alle altre tecnologie di comunicazione wireless, questo servizio è ancora esposto a vulnerabilità e potenziali attacchi.

Massimizzazione del controllo proattivo della sicurezza e gestione del rischio informatico per le 5G e IoT a livello enterprise

Per mitigare gli imminenti rischi per la sicurezza, le aziende hanno bisogno di visibilità e controlli dei rischi per la loro rete privata 5G che coesistano perfettamente con gli asset digitali esistenti.

Le nostre soluzioni offrono visibilità degli asset e controlli di sicurezza basati sul rischio unificando visibilità, analisi e controllo attraverso i livelli di sicurezza e i workflow, colmando il divario tra ambienti IT (Information Technology), OT (Operation Technology) e persino IIoT (Industrial Internet of Things). Il risultato sono maggiori efficacia della sicurezza, efficienza operativa e miglioramento delle prestazioni aziendali.

Man mano che l'adozione del 5G diventa sempre più diffusa e le aziende iniziano a valutare i casi d'uso per l'implementazione di nuove reti. La loro protezione e quella dei loro dispositivi connessi non dovrebbe essere presa in considerazione solo a posteriori. Sebbene il 5G sia stato progettato da zero con la sicurezza in primo piano, non è del tutto sicuro.

Nel passaggio alla nuova realtà, la soluzione di cybersecurity ideale mira a soddisfare le esigenze di sicurezza end-to-end delle intere reti aziendali.

Collega la protezione dalle minacce e la gestione del rischio informatico

Blocca gli avversari e mantieni il controllo della sicurezza da una singola piattaforma

La nostra piattaforma per le operazioni di sicurezza nativa per il cloud, Trend Vision One™, serve ambienti cloud, ibridi e locali, combinando operazioni ASM e di sicurezza in un'unica console per gestire efficacemente il rischio informatico in tutta l'organizzazione.

Cybersecurity CT su misura

Basato su CTOne, Trend Micro™ Mobile Network Security offre un approccio chiavi in mano alla sicurezza delle reti mobili private per le aziende. Ottieni una solida protezione contro le minacce cyber sempre diverse e in continua evoluzione sulle reti 4G/LTE e 5G.

Casi d'uso enterprise

Produzione industriale

Oggi, stiamo assistendo alla continua integrazione delle reti IT e OT che porterà alla nascita di vere e proprie fabbriche intelligenti. Le reti mobili 5G cresceranno ed evolveranno rapidamente a livelli senza precedenti, creando nuovi rischi per la cybersecurity.

Centri commerciali

Nell'era del 5G tutto si connetterà senza problemi attraverso le reti mobili: smart car, dispositivi di assistenza sanitaria, servizi pubblici, fabbriche e altro ancora. Dai un'occhiata più da vicino a come viene impostata la sicurezza IT in un ambiente commerciale di vendita al dettaglio.

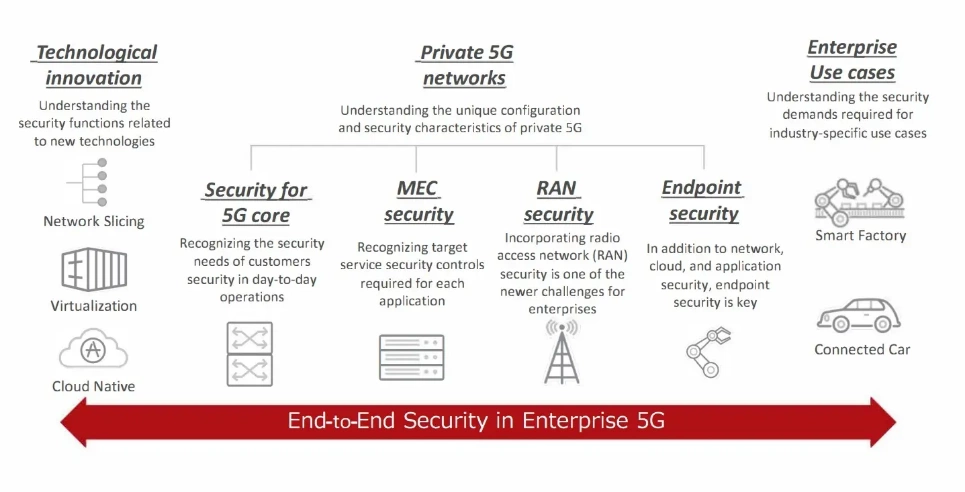

L'innovazione tecnologica nelle reti private 5G

Per sfruttare la connettività 5G privata, le aziende hanno bisogno di un processo di onboarding per le innovazioni tecnologiche, come applicazioni native per il cloud, virtualizzazione e API aperte. È essenziale comprendere le esigenze di sicurezza corrispondenti a queste innovazioni tecnologiche.

Trend Micro semplifica la migrazione al cloud con servizi progettati per i costruttori del cloud.

Cybersecurity ibrida per le reti 5G private

In quanto rete privata incentrata sui dati, si prevede che il 5G porti cambiamenti radicali all'IT e risorse di gestione completamente nuove per le imprese che operano del campo dell'IoT.

La nostra piattaforma di cybersecurity per la sicurezza 5G e IoT protegge gli utenti finali che utilizzano le nuove tecnologie e i partner che le implementano, consentendo uno scambio di informazioni sicuro in un mondo connesso.

Proteggi le tue reti mobili private 5G, 4G/LTE e NB-IoT con una protezione end-to-end che abilita l'approccio Zero Trust aziendale e include:

Endpoint Security

- Visibilità dei dispositivi mobili

- Protezione Zero Trust dei dispositivi mobili

- Controllo degli accessi alla rete radio

Sicurezza del MEC

- Protezione delle applicazioni in Edge

Protezione end-to-end

- Rilevamento e protezione dalle minacce alla rete dati

- Mitigazione dei rischi cyber del servizio 5G core

Gestione della sicurezza 5G aziendale

- Difesa congiunta IT/CT

Scopri i vantaggi di

UNISCITI A OLTRE 500.000 CLIENTI A LIVELLO GLOBALE

Inizia subito