Contrôlez les cyber-risques

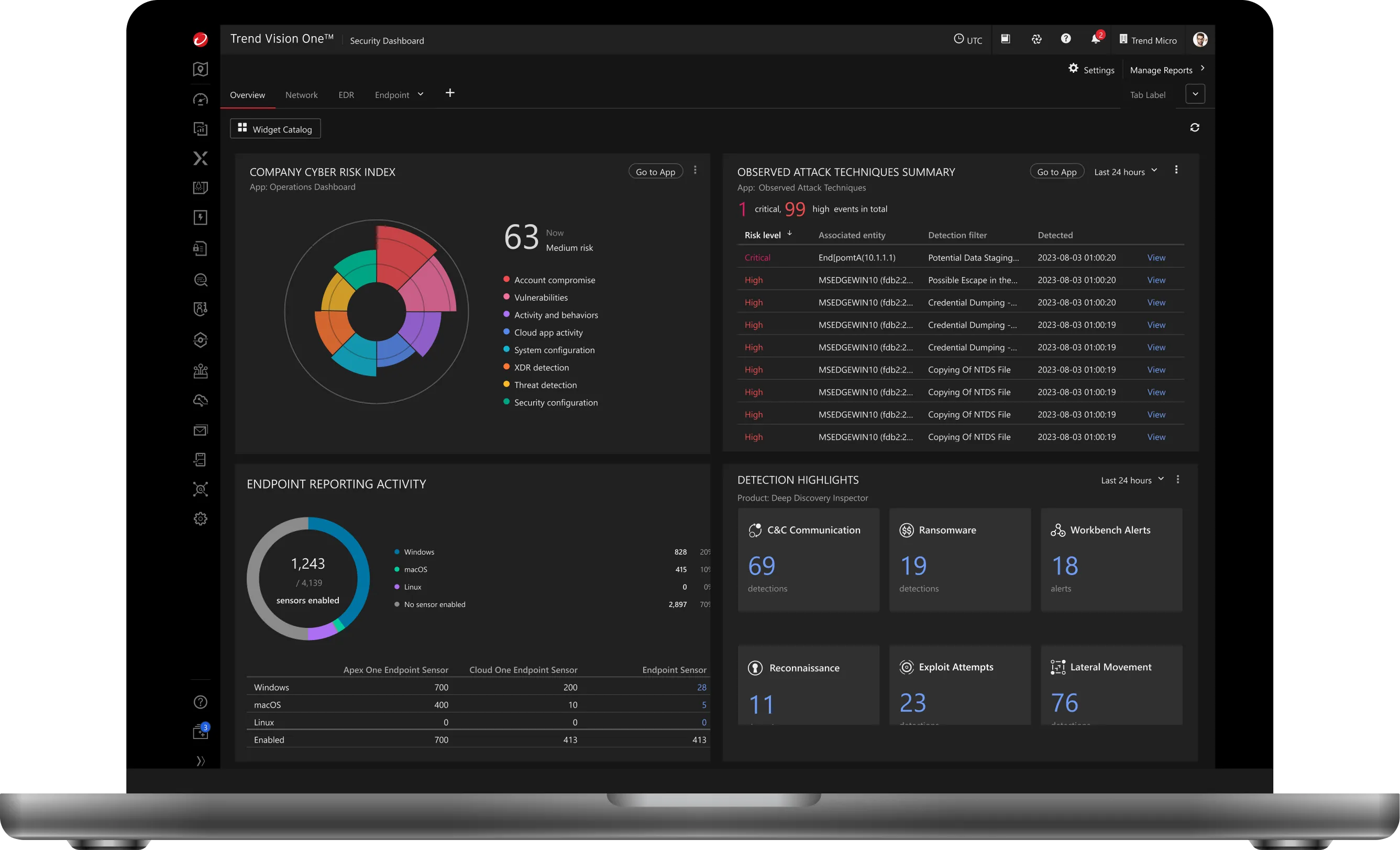

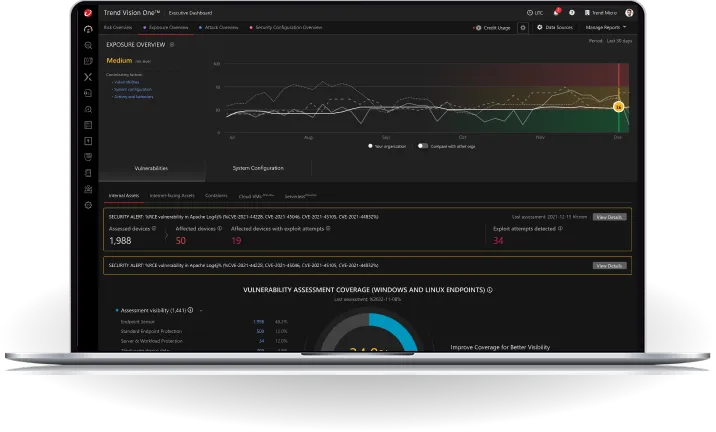

Cyber Risk Exposure Management (CREM), une des solution de la plateforme Trend Vision One™, réduit les cyber-risques de manière proactive en détectant toutes les ressources, en évaluant les risques en temps réel et en automatisant la maîtrise de ces risques dans tous les environnements. Passez d'une sécurité réactive à une sécurité proactive pour assurer une véritable résilience face au risque.

pourquoi choisir Cyber Risk Exposure Management ?

Bénéficiez d'une visibilité et d'une sécurité complètes

Obtenez une visibilité continue et en temps réel sur l'intégralité de votre surface d'attaque, notamment les actifs inconnus, non gérés et tiers. Éliminez les angles morts et mappez l'exposition à un impact sur l'entreprise afin d'améliorer la prise de décision. Comparez votre posture et créez des tableaux de bord personnalisés pour les parties prenantes.

Corrigez les éléments les plus importants en premier

Hiérarchisez les risques grâce à une notation intelligente et axée sur le contexte qui prend en compte l'aspect critique des actifs, l'activité des menaces et l'impact commercial. Prédisez les mouvements grâce aux informations fournies par l'IA et concentrez la remédiation sur les vulnérabilités et les expositions à risque supérieur.

Automatisez pour garder une longueur d'avance

Accélérez la réponse aux menaces et la remédiation grâce aux recommandations optimisées par l'IA et aux playbooks de sécurité automatisés. Réduisez votre délai de réponse moyen (MTTR, mean time to respond) et libérez vos équipes pour qu'elles puissent se concentrer sur les initiatives stratégiques.

Une solution unique, une vue d'ensemble des risques

Réduisez les coûts, la complexité et la prolifération des outils en regroupant des disciplines de sécurité critique et de risques telles qu'External Attack Surface Management (EASM), Cloud Security Posture Management (CSPM), Vulnerability Risk Management (VRM), Identity Security Posture, Security Awareness et d'autres encore, dans une solution unique de gestion de l'exposition aux cyber-risques. CREM simplifie les opérations de sécurité et commerciales pour permettre une réduction des risques plus rapide et stratégique, en remplaçant les solutions ponctuelles fragmentées dans ces domaines.

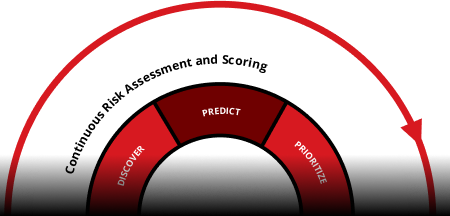

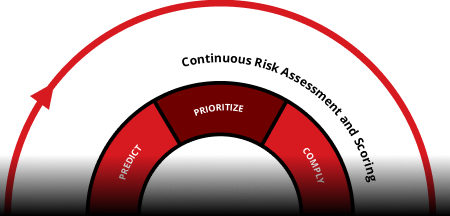

Le cycle de vie du CREM : Capitaliser sur les données sur les risques pour réduire les risques

Bénéficiez d'une visibilité continue, hiérarchisez les risques, obtenez des informations prédictives, assurez la conformité, quantifiez les impacts et déjouez les menaces de manière proactive tout en anticipant les coups de l'adversaire.

Identifier

Identifiez chaque actif dans votre environnement, des services cloud aux dispositifs, en passant par les API. Le CREM utilise la détection en temps réel et la gestion des vulnérabilités basée sur les risques pour éliminer les zones d’ombre. Grâce aux indicateurs natifs et aux intégrations tierces, cette solution crée des profils de ressources optimisés par l'IA. Ceci permet d’identifier les risques furtifs et d'assurer une visibilité et une couverture de sécurité complètes.

Cartographiez l'intégralité de votre surface d'attaque pour identifier instantanément les expositions aux cyber-risques qui passent souvent inaperçues.

Utilisez l'IA pour prévoir les menaces et simuler les chemins d'attaque probables.

Anticiper

Anticipez les attaques avant qu'elles ne se produisent. En associant les risques détectés aux ressources essentiels et en visualisant les chemins d'attaque, le CREM souligne les goulots d'étranglement et les opportunités d'exploitation potentielles. La veille sur les menaces avancée aide à prévoir là où les adversaires frapperont, pour aider les équipes à combler les lacunes et à éviter les incidents de manière proactive.

Hiérarchiser

Concentrez-vous rapidement sur ce qui compte le plus. La notation des risques, intelligente et intégrant des éléments de contexte, va au-delà des classements classiques basés sur les niveaux de gravité. Elle prend en compte la valeur de la ressource, sa criticité pour l'entreprise et l'activité de la menace. Les premiers indicateurs alertent les équipes sur les risques émergents, tandis que les conseils optimisés par l'IA aident à attribuer les ressources aux problématiques à fort impact. Cela réduit le temps d'arrêt et renforce votre posture de sécurité.

Identifiez les risques à impact élevé et hiérarchisez les tâches de remédiation compte tenu des éléments de contexte.

Appliquez en continu les contrôles de sécurité et démontrez la conformité dans tous les environnements.

Respecter

Assurer la conformité de manière simple et proactive. Menez les efforts de sécurité selon les meilleures normes dans le monde, comme le NIST, le FedRAMP et le RGPD. Générez instantanément des rapports d’audits, automatisez les processus de conformité et communiquez clairement la posture de risque à vos dirigeants et aux parties prenantes pour limiter les risques de responsabilité et faire preuve de due diligence.

Quantifier

Traduisez les cyber-risques en termes business grâce à la quantification des cyber-risques. Communiquez clairement votre posture de risque aux parties prenantes et à vos dirigeants. Vous favoriserez ainsi des décisions informées et stratégiques, et saurez justifier vos investissements.

Valorisez financièrement les cyber-risques pour éclairer la prise de décision.

Accélérez la réponse aux incidents grâce à des actions guidées pour contenir et neutraliser les menaces.

Maîtriser

Corrigez les menaces avec anticipation, vitesse et précision. Adaptez-vous automatiquement aux changements dans la posture des risques à l'aide de playbooks assistés par l'IA et d'actions de remédiation orchestrées. Qu'il s'agisse du cloud, des endpoints ou des réseaux, Trend Vision One permet aux équipes de réduire de manière proactive le risque à grande échelle, d’assurer des gains de temps et de se concentrer sur les initiatives de sécurité stratégique.

Gérez l'exposition aux cyber-risques sous tous les angles

Security Awareness

Aidez les collaborateurs à reconnaître et à arrêter les menaces avant qu'elles ne se répandent. Proposez une formation intéressante et interactive qui crée un pare-feu humain solide.

Cloud Risk Management

Bénéficiez d'une visibilité complète sur les actifs cloud, les risques et la conformité. Identifiez et hiérarchisez proactivement les menaces afin d'assurer la sécurité et la résilience de vos environnements cloud.

Gestion des vulnérabilités basée sur les risques

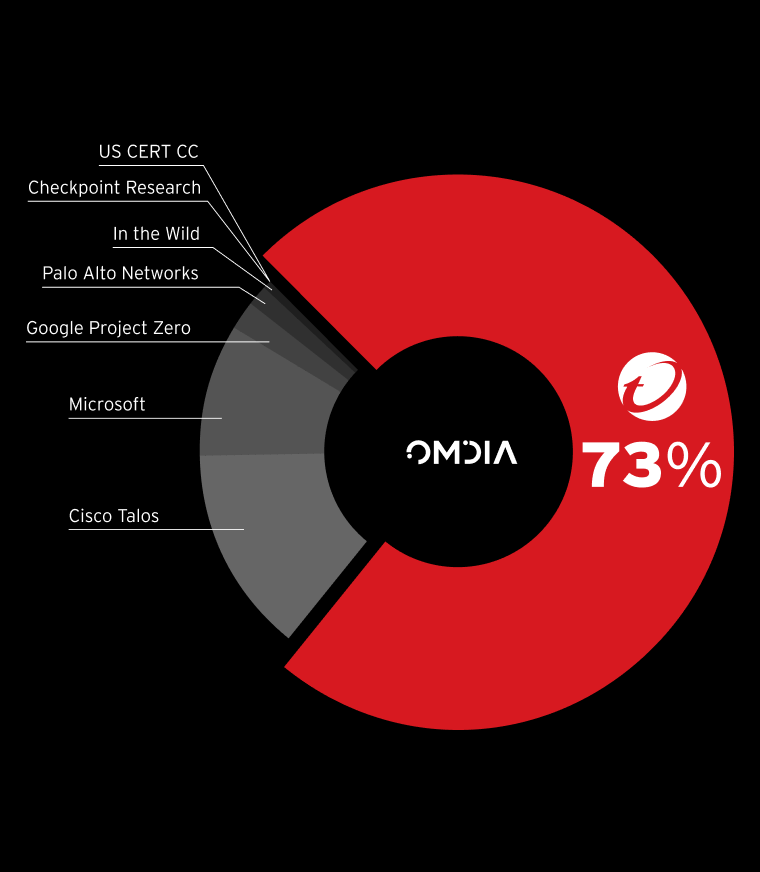

Exploitez une protection contre les menaces plus rapide et intelligente avec une visibilité en temps réel, des délais de réponse rapides et la meilleure veille sur les menaces au monde.

Gestion de la conformité

Automatisez la conformité, gagnez du temps et atténuez les risques.

Innovation avec les jumeaux numériques

Renforcez la sensibilisation aux risques et la préparation à préempter les menaces, en faisant appel aux jumeaux numériques et à l'IA agentique pour la planification et la résilience.

Découvrez Cyber Risk Exposure Management en direct

Contrez les attaques, évaluez les risques en temps réel et hiérarchisez les actions de remédiation, en diminuant l’exposition aux risques. Nous allons vous présenter cela en direct