Glossaire des technologies cloud natives

Utilisez ce guide pour mieux comprendre les services cloud natifs et leurs avantages.

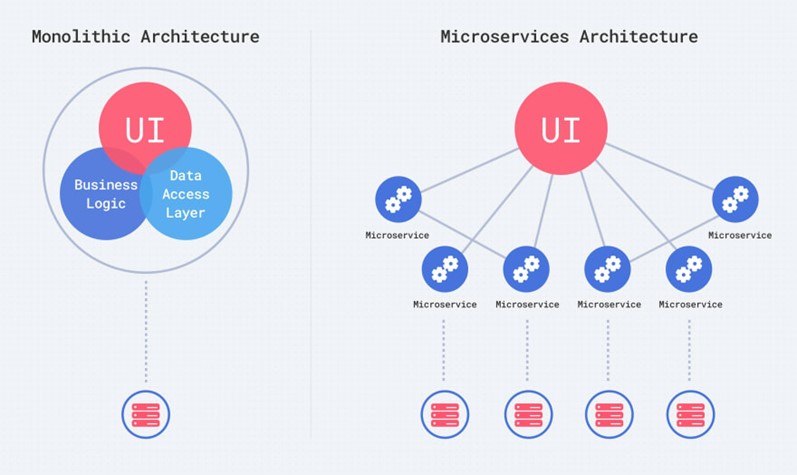

Une application monolithique est un exécutable logique qui est conçu et déployé en tant qu’entité unique. Il comprend toutes les fonctionnalités, y compris l’interface utilisateur, la logique métier, le code d'accès aux données, etc.

Démarrer une nouvelle application avec une petite entité unique facilite le développement, le déploiement et les tests.

Non modulaire. Pile technologique difficile à mettre à jour et à faire évoluer (mise à jour/modernisation de certaines fonctions de l’application).

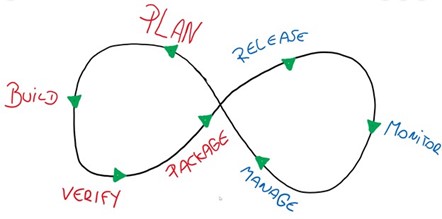

Le DevOps est une méthode de développement d’application qui inclut des groupes d’ingénieurs possédant de petits composants (contrairement aux grandes étendues d’une application) et met l’accent sur l’automatisation.

- Diminue le nombre d'échanges, les inefficacités liées au délai de production/à la mise en file d'attente, les erreurs de codage, le délai de publication et les risques liés au déploiement.

- Augmente la qualité et la fiabilité du code.

Intégration continue/déploiement continu

- Intégration continue : intégration/validation des modifications de code dans une application aussi souvent que possible et exécution de différents tests avant la livraison. Les outils de DevOps peuvent aider à fusionner le code en cas de conflits, lorsque plusieurs personnes font des modifications. La centralisation des tests et l’optimisation de la qualité du code permet de réduire la durée du développement.

- Déploiement continu : une fois que la CI a testé et validé les nouvelles modifications apportées à une application, le déploiement continu envoie automatiquement ces modifications aux environnements de tests et de production. Les développeurs restent ainsi concentrés sur le développement, tandis que la boucle de rétroaction avec les clients est raccourcie.

Une application basée sur des microservices est constituée de composants indépendants, chacun exécutant un processus d’application en tant que service. Ils sont faiblement couplés et communiquent via des API.

- Le couplage faible facilite l’apport de modifications et l’ajout de services, sans impacter toute la base de code.

Une architecture de microservices est importante : sans elle, on peut exploiter les technologies cloud natives, comme les conteneurs, mais sans bénéficier des nombreux avantages liés à cette architecture.

Les référentiels de code conservent tout le code, la documentation, les notes et autres ressources qui soutiennent le projet de développement d'un logiciel.

Les référentiels privés sont accessibles uniquement pour les personnes qui travaillent au sein de l’organisation. Généralement, le code personnalisé ou propriétaire est conservé dans un référentiel privé, pour éviter que le public ou des concurrents n'accèdent à ces informations.

Les référentiels publics sont accessibles au public et contiennent souvent des collaborations/informations provenant de nombreuses personnes. L’avantage est que vous pouvez gagner beaucoup de temps lors du développement de code personnalisé : une partie de ce que vous recherchez existe peut-être déjà dans un référentiel public.

Code source que tout le monde peut consulter, modifier et améliorer. Ce type de code représente environ 80 % de la base de code des applications modernes.

Différent des logiciels propriétaires, que seuls les auteurs peuvent consulter, modifier et améliorer. Tout le monde peut utiliser un logiciel Open Source. En revanche, un accord signé est requis pour utiliser un logiciel propriétaire.

Pour s'assurer que les composants Open Source (et leurs sous-composants, dont vous ignorez peut-être l’existence) intégrés dans le code de base d’une organisation sont dénués de vulnérabilités et d'autres problèmes, des outils d'analyse de la composition logicielle sont fréquemment employés.

SCA : détecte et suit les composants Open Source dans la base de code d’une organisation, et aide les développeurs à les gérer et à les mettre à jour. Il existe différents niveaux d’automatisation dans le cycle de développement logiciel : par exemple, choix et mise à jour de référentiels. Il est beaucoup plus facile et efficace d’identifier les problèmes dans les logiciels Open Source dès que possible au cours du cycle de vie, bien avant le déploiement en production.

- Il est important que les développeurs comprennent les risques en matière de sécurité que les dépendances Open Source peuvent faire peser sur l’organisation, mais les équipes de sécurité doivent également comprendre la posture de risque globale de l’organisation en matière de logiciel Open Source.

- Trend Micro Cloud One™ - Open Source Security donne aux équipes chargées des opérations de sécurité les moyens d'identifier les vulnérabilités du code open source et les risques liés aux licences dans l'ensemble des composants applicatifs, pour une meilleure visibilité. Les équipes de sécurité doivent inclure le risque lié aux logiciels Open Source dans les conversations globales sur les risques, et doivent comprendre l’impact des dépendances directes/indirectes sur leur nomenclature logicielle, leur surface d'attaque et la posture de sécurité plus globale.

- La sécurité ne doit pas pour autant vous ralentir : cherchez un outil SCA s’intégrant à vos outils existants de développement/publication d'applications. Les applications ne seront jamais parfaites. Il est donc essentiel de donner la priorité aux vulnérabilités les plus urgentes, afin de ne pas submerger les développeurs ni les équipes de DevOps. L’idée est de faire en sorte que les interactions du développeur avec cet outil s’intègrent parfaitement à ses autres tâches du quotidien.

- Faites facilement évoluer la sécurité des logiciels Open Source aux côtés de votre équipe de développement. Vous pouvez payer par projet ou par fichier manifeste.

Les applications cloud natives requièrent généralement que l’infrastructure cloud qui les accueille fonctionne correctement. L’infrastructure en tant que code (IaC) vous permet de provisionner automatiquement les éléments requis pour exécuter votre application.

L’IaC n'étant que du code (dans un modèle), vous pouvez appliquer vos processus DevOps de manière similaire pour bénéficier d’un déploiement automatisé, cohérent et reproductible de l’infrastructure cloud, amélioré et déployé en continu.

Lors de l’apport de modifications manuelles, il peut être difficile de s’assurer que les paramètres/la configuration de votre infrastructure « en direct » ne s'éloignent pas de l’état prévu.

Obtenez rapidement des avantages en faisant basculer la sécurité et la conformité vers la première phase de votre pipeline CI/CD avec Trend Micro Cloud One™ – Conformity. Notre outil d'analyse de modèle d’infrastructure en tant que code (IaC) peut exécuter instantanément des modèles via l’API Conformity au cours du processus de codage.

Cela permettra d'éviter les erreurs de configuration de manière automatisée et proactive. Vous aurez également l’assurance que le code qui soutient votre infrastructure cloud est parfaitement conforme et respecte les bonnes pratiques du secteur, comme le cadre AWS Well-Architected Framework.

Le Conformity Template Scanner pour l’infrastructure en tant que code est inclus sans frais supplémentaires. Vous pouvez ainsi scanner vos modèles à volonté pour détecter les risques potentiels avant de les déployer dans une infrastructure.

Le stockage d’objets dans le cloud est un moyen élastique et flexible de stocker des données non structurées. Il est particulièrement utile pour soutenir les applications cloud natives qui requièrent une infrastructure de soutien évolutive.

Le suivi des données à grande échelle n’est pas chose aisée. De nombreux services de stockage d’objets offrent donc une forme de balisage d’objet, avec des métadonnées personnalisables.

- Cette technique peut être utilisée pour signaler des flux de travail en aval, appliquer des politiques de cycle de vie (pour la conservation, la suppression, etc.), et obtenir des informations sur les coûts du cloud et la posture de sécurité.

L’utilisation pervasive du stockage d’objet introduit un nouveau vecteur d'attaque, vulnérable aux fichiers malveillants. Trend Micro Cloud One™ – File Security protège vos flux de travail en aval via l'analyse de malware, l’intégration à vos processus Cloud natifs personnalisés, la prise en charge d’une plateforme de stockage cloud étendue, et d'autres techniques innovantes. Vous bénéficiez d’une grande tranquillité d’esprit, en sachant que les fichiers de données qui entrent dans votre environnement cloud n'affecteront pas les systèmes internes ni la réputation externe.

Faites évoluer la sécurité en parallèle de votre stockage d’objets cloud grâce à File Security et à l’analyse de référentiel de stockage avec paiement par objet, les petits référentiels coûtant moins cher.

La charge de travail cloud est un terme général pour les applications/le calcul qui s’exécutent dans le cloud.

Évolution à partir des machines virtuelles pour inclure les conteneurs, les fonctions sans serveur, les bases de données et d'autres services qui consomment des ressources basées sur le cloud.

Les services traditionnels de charges de travail cloud proposent désormais bien plus de choix dans les systèmes d’exploitation, les types de processeur et les configurations de processeur. Ils adaptent même les offres de calcul pour l’intelligence artificielle, l'apprentissage automatique et le calcul haute performance (HPC).

Les avantages du cloud computing hybride sont nombreux, mais il comporte également de nouveaux risques et menaces. Les organisations doivent s'assurer que les exigences en matière de conformité sont respectées, tout en maintenant une sécurité unifiée entre les toutes les charges de travail : serveurs physiques, virtuel, cloud ou conteneur.

Trend Micro Cloud One™ – Workload Security fournit une détection et une protection complète dans une seule solution, conçue sur mesure pour les environnements de serveur, cloud et de conteneur. Workload Security offre une sécurité cohérente, quelle que soit la charge de travail. Cette solution offre également un ensemble riche d’API, qui permet d'automatiser la sécurité et de ne pas impacter vos équipes.

Les outils de sécurité du réseau, comme la prévention des intrusions basée sur l’hôte et l’analyse des vulnérabilités, détectent et stoppent les attaques sur le réseau, et protègent les applications et serveurs vulnérables. En parallèle, la surveillance de l’intégrité des fichiers, les antimalware et l’analyse comportementale stoppent les attaques ciblées et détectent les activités suspectes.

L'application de correctifs virtuels natifs du cloud inspecte et bloque les activités malveillantes issues du trafic stratégique, détecte et évite les intrusions, contrecarre les attaques sur les applications orientées Web et protège les réseaux cloud, les charges de travail et les conteneurs de manière évolutive. Utilisez le déchiffrement TLS et la recherche du programme Zero Day Initiative pour répondre rapidement aux menaces qui exploitent les vulnérabilités connues et inconnues, sans ralentir votre application.

Workload Security s'adapte automatiquement en fonction de vos charges de travail, afin de protéger vos propriétés cloud en évolution perpétuelle. Payez simplement par heure de protection de charge de travail dans votre environnement multicloud. Les charges de travail de taille plus réduite vous coûtent moins cher.

Les conteneurs sont une forme de package logiciel qui contient tous les éléments nécessaires (fichiers de configuration, bibliothèques, dépendances, etc.) à exécuter sur une infrastructure, en faisant abstraction de la couche d’application.

Auparavant, les applications étaient développées dans un environnement de calcul spécifique, et comportaient souvent des bugs lorsqu’elles étaient exécutées dans un environnement différent. En utilisant une architecture conteneurisée, les développeurs peuvent créer plus rapidement et avec moins d’erreurs.

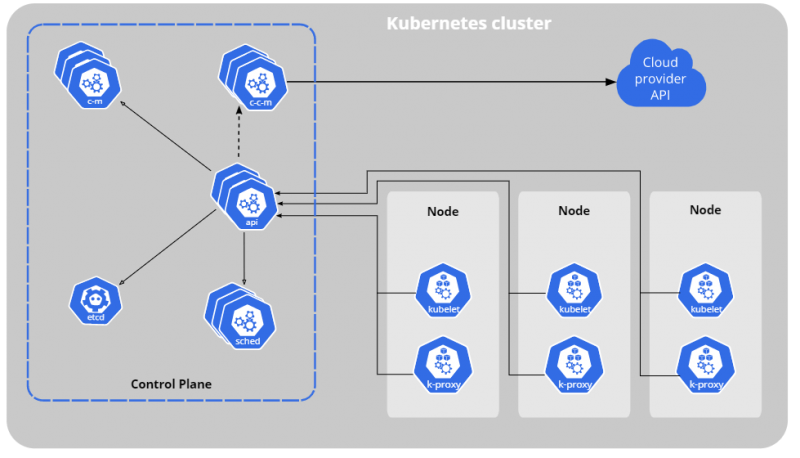

Le développement d'une application conteneurisée est une chose, mais la gestion d’un déploiement de conteneur en est une autre et constitue un défi opérationnel. De nombreuses organisations se tournent vers Kubernetes pour obtenir de l'aide dans l'automatisation des processus, comme le déploiement et la mise à l'échelle. Si vous utilisez Kubernetes, vos conteneurs sont placés dans des pods qui s’exécutent sur des nœuds, qui font eux-mêmes partie d’un cluster.

De nombreuses organisations cherchent à évier les frais généraux supplémentaires grâce à un service managé Kubernetes. En raison des différentes dimensions d’un déploiement Kubernetes, le processus d'évolution est plus complexe et ne se limite pas au simple ajout de conteneurs.

Un service managé Kubernetes prend en charge la mise à l'échelle automatique au sein des pods et entre les clusters, tout en augmentant la fiabilité et la portabilité si vous choisissez de basculer votre déploiement vers une autre infrastructure. Les autres processus, comme l’application de correctifs et la mise à jour des hôtes, sont également inclus.

Une autre option pour réduire la complexité liée à la gestion de l’infrastructure de conteneur consiste à utiliser des conteneurs sans serveur, une sorte de conteneurs en tant que service. Ils éliminent la nécessité de gérer les éléments qui soutiennent l’infrastructure de conteneur, comme les clusters et les machines virtuelles. Les autres types de conteneur en tant que service permettent à l’utilisateur d'accéder à l’infrastructure sous-jacente.

Les conteneurs pouvant ne durer que quelques minutes, voire quelques secondes, il est difficile d’identifier votre surface d'attaque et votre posture de sécurité. Cherchez une solution de sécurité de conteneur qui protège l’ensemble du cycle de vie de votre conteneur et met à l'échelle la détection et la protection avec le déploiement de votre conteneur.

Quel que soit le niveau d’abstraction de votre déploiement de conteneur, Trend Micro Cloud One™ – Container Security peut vous aider à sécuriser votre application. Il est conçu pour les développeurs et les équipes d'opérations, et offre pour commencer l’image de conteneur de pipeline de création automatisée et l'analyse de registre.

Container Security propose une détection plus rapide et précoce des malware, secrets/clés, violations de conformité et vulnérabilités, notamment ceux qui se trouvent dans le code open source.

Les équipes DevOps peuvent livrer en continu des applications prêtes pour la production et répondre aux besoins de l’entreprise, sans impacter les cycles de création.

À mesure que votre environnement de conteneur évolue à la hausse et à la baisse, en fonction de vos besoins métier, cherchez une solution de sécurité tout autant flexible pour soutenir vos applications cloud natives et stratégiques. Cloud One – Container Security ne vous facture que par nœud de conteneur ou conteneur sans serveur protégé.

Les fonctions sans serveur vont plus loin dans l’abstraction et éliminent entièrement la nécessité de gérer une infrastructure : vous avez simplement besoin du code que vous souhaitez exécuter, le fournisseur de cloud s’occupe du reste.

À chaque appel de votre fonction sans serveur, les fournisseurs de cloud utilisent l’infrastructure requise et vous facturent à l’utilisation. Si votre fonction sans serveur n’est pas appelée, rien ne vous est facturé.

Trend Micro Cloud One™ – Application Security sécuriser vos fonctions sans serveur face aux attaques d’exécution les plus répandues, notamment les injections SQL, l’exécution de commande à distance, l'accès interdit aux fichiers, les téléchargements malveillants, les redirections d’URL, les charges utiles, etc.

Bénéficiez d'une visibilité sur la posture de sécurité de vos applications Web, jusqu’à la ligne de code vulnérable, le tout avec un impact minime sur les performances.

Intégrée à la fonction sans serveur, la solution Application Security est associée à votre application. Ainsi, votre fonction sans serveur n’est pas appelée de manière non sécurisée.

Votre fournisseur de cloud vous facture selon le nombre d'appels de votre fonction sans serveur. La sécurité dédiée à cette application ne devrait-elle pas en faire de même ? Application Security facture pour 1 000 appels, de sorte que vous ne payez que lorsque votre application s’exécute.

Les créateurs de cloud se connectent à des comptes cloud pour accéder à des services et à des ressources cloud. Cela paraît simple, mais ces comptes peuvent représenter des utilisateurs humains et des identités non humaines/machines, ce qui complexifie la situation. Les identités machines peuvent représenter vos charges de travail/applications cloud, vos outils opérationnels ou d'autres composants. Il est possible de définir des politiques pour spécifier les ressources, services, actions et autres droits auxquels les comptes cloud peuvent accéder.

Les trois fournisseurs de cloud hyper-scale portent un regard différent sur ce concept :

- AWS : Nommées comptes, limites d'accès, limites d’utilisation, etc., ces entités sont administrées au niveau du compte. Plusieurs comptes AWS peuvent être regroupés dans un compte de facturation/gestion, mais IAM, l’accès aux API et d'autres politiques sont définis au niveau du compte AWS.

- Azure : Comme on pourrait s’y attendre, Azure se penche sur l’Active Directory d’une organisation, où chaque identité AD se traduit dans Azure.

- GCP : Vous pouvez utiliser votre organisation en tant que limite unique pour vos ressources cloud, mais beaucoup optent pour la création de « projets » individuels, chacun possédant sa propre politique IAM.

Gérez facilement la configuration des services cloud d’AWS, Azure et GCP avec Trend Micro Cloud One™ - Conformity. Connectez votre compte cloud pour bénéficier, en quelques minutes, d’une vue complète sur votre posture de sécurité du cloud. Conformity utilise une politique d'accès personnalisée pour consulter les paramètres de configuration des métadonnées du compte cloud, sans accès en lecture ou en écriture à vos données.

Souvent, les équipes qui se soucient de la configuration sécurisée des services de cloud public ne sont pas celles qui les déploient. Conformity s’intègre à de nombreux canaux de communications et systèmes de flux de travail, afin de s'assurer que les bonnes personnes disposent des bonnes informations pour remédier aux erreurs de configuration, sans ralentir les développeurs.

L’automatisation complète, activée par API, élimine l’intervention humaine dans les tâches répétitives sujettes aux erreurs. Adoptez le DevOps sans craindre une mauvaise configuration qui introduirait des failles de sécurité dans votre infrastructure cloud.

Que vous soyez une grande entreprise qui bascule vers le cloud ou une start-up axée sur le cloud, Conformity peut vous aider à obtenir rapidement une visibilité sur votre posture de sécurité multicloud, ainsi qu’à l'améliorer, avec des tarifs flexibles. Payez simplement par compte cloud connecté à Conformity. Les petits comptes possédant peu de ressources paient moins.

L’utilisation de réseaux privés dans le cloud public permet aux utilisateurs de déployer des ressources dans un réseau virtuel défini, qui ressemble vaguement à un réseau traditionnel de type data center. Les ressources du réseau privé sont isolées de celles du cloud public.

Cet isolement s’obtient en provisionnant des sous-réseaux (couche 3 du modèle OSI), des plages réservées d'adresses IP qui agissent en tant que part distincte de la gestion de réseau du cloud public pour un usage privé, et des LAN virtuels (couche 2) dans le cadre du réseau virtuel.

Les réseaux virtuels peuvent être davantage personnalisés avec des tables d'acheminement et la traduction d'adresse réseau. Les VPN peuvent également être utilisés pour associer une infrastructure sur site au réseau virtuel dans le cloud, via une connexion privée et sécurisée.

Obtenez rapidement une détection et une protection professionnelles au niveau de la sécurité de couche réseau, pour protéger tout le contenu de vos clouds privés virtuels (VPC). En effectuant le déploiement dans le fabric de réseau cloud, vous pouvez protéger votre infrastructure et vos segments de réseau de manière rapide et facile, avec une sécurité exploitable qui ne ralentit pas votre activité ni le trafic réseau.

Grâce à son approche du déploiement intégrée et transparente, qui s'adapte à votre architecture cloud existante, Trend Micro Cloud One™ – Network Security vous permet d’entamer immédiatement l’inspection réseau sans interrompre vos applications métier ni vos connexions réseau établies.

Grâce à la sécurité du réseau qui évolue à la vitesse de votre cloud, la tarification flexible avec paiement à l’utilisation vous permet de ne payer que par Go de trafic inspecté.

Lancez-vous dès aujourd'hui