Sécurité du data center moderne

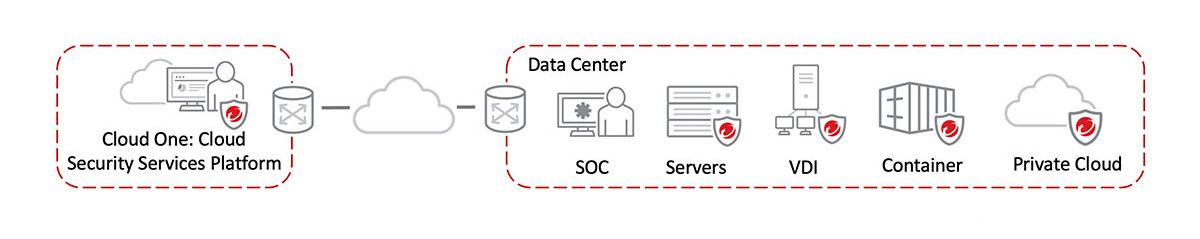

Bénéficiez d'une protection simplifiée dans le data center, la virtualisation et le Cloud privé, avec la souplesse nécessaire pour sécuriser votre parcours vers le Cloud public et les conteneurs

Les data centers modernes ont besoin d’une sécurité moderne

Vous avez besoin d’une sécurité de Cloud hybride qui offre l’automatisation et la flexibilité requises pour protéger les data centers modernes d'aujourd’hui.

Spécialement conçu pour vos déploiements, Trend Cloud One – Workload Security, optimisé par XGen™, offre l’efficacité opérationnelle requise pour soutenir et sécuriser votre data center moderne, notamment les serveurs physiques et logiciels, les serveurs virtuels et le bureau. L’automatisation et la flexibilité vous permettent de sécuriser votre parcours vers le Cloud privé et public, ainsi que les environnements de conteneurs, selon votre choix.

Gérez les risques. Réduisez vos coûts. Gagnez du temps.

Efficacité opérationnelle

Intégrez la technologie dans votre environnement virtualisé, avec un déploiement de sécurité automatique.

Réduction des coûts

L'automatisation basée sur les événements, l'attribution de politique et les mises à jour réduisent les efforts généraux pour l’équipe, tout en vous offrant une visibilité centralisée sans avoir besoin de plusieurs solutions.

Étendue supérieure

Bénéficiez du support de plateforme le plus étendu, qui s'étend sur les systèmes d’exploitation actuels et existants (Microsoft® Windows® et Linux®), avec des versions Linux étendues et des centaines de noyaux Linux, ainsi que Solaris™, AIX® et HP-UX®.

Contrôles de sécurité complets

Détectez les menaces modernes, protégez-vous et réagissez grâce à tous les outils de sécurité dont vous avez besoin dans une approche consolidée. De la détection des vulnérabilités à l’analyse sandbox, nous assurons votre protection, sans charge lourde et avec une visibilité complète.

Réduisez votre charge de travail grâce à l’automatisation de la sécurité

Grâce à nos API avancées, aux intégrations clé en main et à l'automatisation basée sur les événements, Workload Security offre un déploiement automatisé, une surveillance (contrôle de l’intégrité), la création et la mise à jour des politiques, et la création de rapports, ainsi que le service SIEM (security information and event management) pour Splunk®, SumoLogic®, HP ArcSight, IBM® QRadar. De plus, Workload Security fournit l’automatisation DevOps pour votre politique de création d'images et de sécurité. Votre équipe peut aller plus loin et agir davantage.

Une sécurité éprouvée de la virtualisation

La Workload Security est optimisée pour les data centers virtualisés, ce qui permet aux équipes DevOps et de sécurité de protéger leur environnement sans peser sur les performances. Jugulez les risques, maîtrisez vos coûts d’exploitation et réagissez rapidement aux menaces grâce à une gestion automatisée des règles, une sécurité de l’hyperviseur ainsi qu’une visibilité et un contrôle centralisés.

Une intégration sans agent avec VMware

Les capacités sans agent avec VMware NSX-V® et VMware NSX-T™ offrent de meilleures performances de sécurité, et une évolutivité dans vos environnements VMware® avec notre offre Deep Security Software :

- Introspection des invités (antimalware et contrôle de l'intégrité)

- Insertion de service réseau (prévention des intrusions et réputation Web)

Témoignages client

« J'aime avoir une longueur d'avance. En tant que société, nous réfléchissons donc à la sécurité dès les premiers stades. Trend Micro s'intègre bien à cette stratégie, grâce à son innovation constante. » ... plus

Thomas Grane

CIO/CHRO, directeur de la technologie et de l'organisation, Matas

Commencez à sécuriser vos data centers

Découvrez plus de solutions pour vos projets de sécurité du cloud