企業可藉由簡化各種資安儀表板和工具來改善 AWS 基礎架構的資安管理。Trend Vision One 與 AWS Security Hub CSPM 的整合有助於達成這項目標,將所有關鍵資訊集中在同一個地方,讓您即時回應資安發現,不必浪費時間在系統之間來回切換。

Trend Vision One 是趨勢科技的全方位網路資安平台,而 AWS Security Hub 則是 AWS 的全方位雲端防護解決方案。當兩者互相整合,就能將所有資安發現彙整到同一個檢視,讓您的團隊更快、更有效率地偵測及回應事件。

為了簡化建置,趨勢科技在 GitHub 上提供了一個開放原始碼專案 (v1-server-and-workload-integration-with-aws-securityhub) 來讓企業更容易善用這些效益。

1.這項整合如何運作

1.1 認識相關元素

在進入建置之前,請務必先了解其牽涉到的主要元素:

Trend Vision One™ Server and Workload Security (SWP):這是趨勢科技保護您雲端伺服器的解決方案,它提供了完整的惡意程式、網路攻擊、漏洞等等的防護,可說是您 Amazon EC2 執行個體和其他 AWS 工作負載的智慧型保鑣。

AWS Security Hub CSPM:這是 AWS 的一套全方位雲端防護解決方案,可將各種 AWS 服務 (如 Amazon GuardDuty、Amazon Inspector、Amazon Macie) 以及合作夥伴解決方案 (如趨勢科技) 的警報整合在一起,就像是您基礎架構專屬的資安新聞頻道。

開放原始碼專案:趨勢科技已開發了連結這兩大平台所需的所有程式碼,並在 GitHub 上免費提供下載,包括:自動化腳本、組態設定範本,以及詳細的說明文件,讓您隨時都能取用並依據自己的需求而加以修改。

1.2 資訊流動

從 Trend Vision One 到 AWS Security Hub CSPM:當 Vision One 偵測到可疑狀況時,不論是惡意程式、未經授權的存取嘗試,或是重大的資安發現,都會自動將這些資訊傳送至 Security Hub CSPM。所有重要細節都會完整保留,包括:嚴重性、威脅類型、受影響的資源,以及矯正建議。

2. 實際執行整合

2.1 在開始之前需要什麼

您不需成為專家就能建置這項整合,但有一些必要的先決條件:

在趨勢科技端:

- 一個已啟用 Server and Workload Protection (伺服器與工作負載防護) 功能的 Trend Vision One 帳號。

在 AWS 端:

- 具備 AWS 主控台如何運作的基本知識。

- 您的 AWS 帳號須擁有足夠的權限來建立資源。

- AWS Security Hub CSPM 在您所在地區已經啟用。

實用工具:

- AWS 指令列介面 (AWS CLI)。

- 用來下載 GitHub 專案的 Git 程式。

- 一點點耐心和學習意願!

2.2 執行整合的五項步驟

這項整合的設定過程非常簡簡單,幾小時之內就能完成。請依照以下五個步驟進行:

步驟 1:啟用 AWS Security Hub CSPM。進入 AWS 主控台,啟用您所在地區的 Security Hub。預估時間:5 分鐘。

步驟 2:執行權限設定範本。趨勢科技提供了一個現成的 AWS CloudFormation 範本來自動建立所有必要資源,並在輸出參數中提供整合資料。執行並等待完成。預估時間:5 分鐘。

步驟 3:在 Vision One 主控台的「Server & Workload Protection」中設定這項整合。前往「Endpoint Security > Server & Workload Protection」,選擇您要整合的租戶,前往「Administration > System Settings > Event Forwarding」。

啟用「Publish Events to Amazon Simple Notification Service」選項,然後複製貼上儲存在 Secret Manager 中的參數 (針對您在預覽步驟看到的整合)。預估時間:5 分鐘。

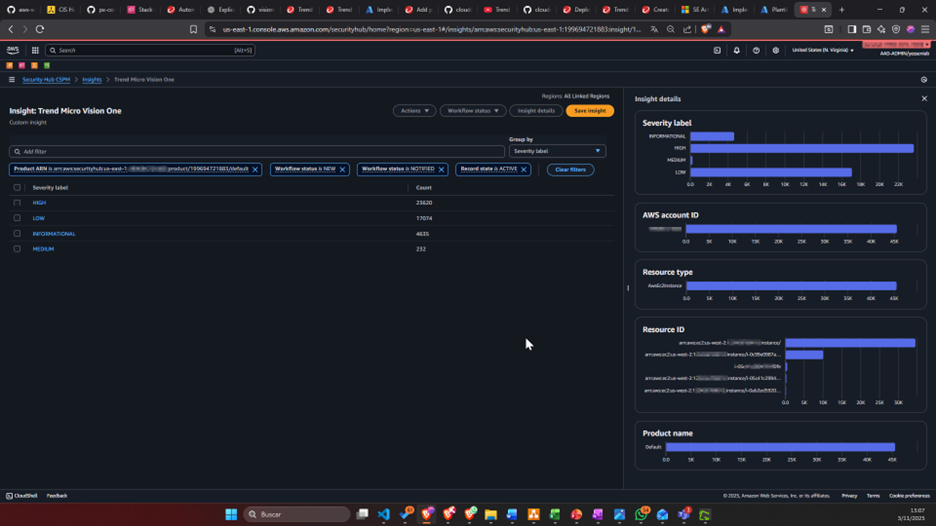

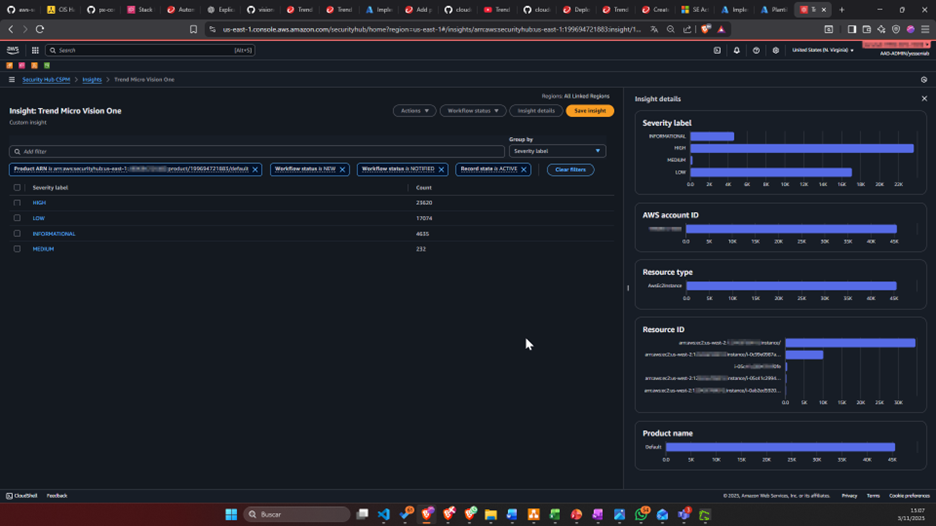

步驟 4:驗證功能。確認 Vision One 警報是否出現在 Security Hub CSPM 當中。一項簡單的測試:在 Vision One 上找到一個近期的警報,看看它在是否出現在 Security Hub CSPM 當中。預估時間:5 分鐘。

步驟 5:視需要進行最佳化。調整過濾條件,只顯示相關的警報,並為您的團隊設定一些通知。預估時間:30 分鐘至 1 小時。

總建置時間:1 至 2 小時

2.3 成功關鍵因素

從小規模開始,然後再迅速擴大。先在測試環境或一個 AWS 帳號當中建置看看。先實驗 1 至 2 週來驗證結果,然後再擴大至營運環境。這樣的作法能降低風險,並加快學習速度。

確保團隊步調一致。這是一項必須打破企業藩籬的計畫,請務必確定:

- 資安團隊已定義出哪些警報須優先處理。

- 雲端/DevOps 團隊隨時可執行技術建置。

- 領導階層已核准必要的資源。

設定成功指標。一開始就要定義一些明確的成功指標:

- 縮短偵測及回應時間 (目標:縮短 50-70%)。

- 警報遺漏率 (目標:將遺漏的重大警報降到零)。

- 營運效率 (目標:縮短 40% 的調查時間)。

聚焦能立即創造價值的項目,先讓基本的組態設定可以解決絕大多數的挑戰,然在再漸進調整解決方案,永遠要從真正的業務需求出發。

永續性計畫

- 負責人:指定一名負責整合的人員。

- 重新檢討:安排每季都要重新檢討過濾規則與組態設定。

- 更新:監控 GitHub 專案與官方文件是否有更新。

- 文件:隨時維護一份最新的疑難排解操作手冊 (runbook)。

預期投資報酬:根據建置這項整合的企業所回報的情況:

- 平均縮短 60-70% 的事件回應時間。

- 減少 50% 花費在切換工具的時間。

- 資安事件可視性 100% 整合。

- 簡化合規作業,加快稽核速度。

改善的營運效率以及降低的曝險很快就能彌補建置時所花費的心力。

3. 真實應用案例

3.1 整合的防護檢視

情境:您的企業共有 50 個 EC2 執行個體,並分散在多個 AWS 帳號。您使用 Vision One 來提供惡意程式防護、使用 GuardDuty 來偵測可疑行為、使用 Inspector 來發掘漏洞。

整合前的問題:您的資安團隊必須每天檢查三個不同的儀表板好幾次來完整掌握整體狀況。

整合後的解決方案:現在,全部資訊都顯示在同一個地方,也就是 AWS Security Hub CSPM。當 Vision One 在 EC2 執行個體上偵測到惡意程式時,其警報會與 GuardDuty 和 Inspector 的通知一起出現。您的團隊將擁有完整的檢視,並優先處理最重要的事情。

實際範例:想像一下,早上 10:30,Vision One 偵測到某個執行個體上有木馬程式,其警報會立即出現在 Security Hub CSPM 當中,並包含所有相關資訊:

- 哪個執行個體受到影響。

- 發現何種類型的惡意程式。

- 嚴重性等級 (高、中、低)。

- 解決問題的建議。

3.2 自動化威脅回應

情境:Amazon Inspector 在您的某個 EC2 執行個體中發現一個重大漏洞,一個可能被駭客利用的嚴重資安缺陷。

自動化流程:

- 偵測:Inspector 偵測到漏洞,將警報傳送至 Security Hub CSPM。

- 分析:這項整合會確認執行個體上是否安裝了 Vision One 代理程式。

- 通知:您的團隊會收到通知,告知您已經先套用了防護,並且應該安排時間加以徹底矯正。

效益:您節省了不少寶貴時間,消除了幾小時或幾天的漏洞空窗期,防護在幾秒鐘內便完成套用,縮短了曝險的時間。

3.3 簡化合規與稽核

對於需要證明自己符合 PCI DSS、LGPD 或 GDPR 等法規的企業來說,這項整合可提供很大優勢:

- 完整的可追溯性:所有資安事件都記錄在同一位置,並附上確切的時間戳記與詳細資訊。當稽核人員問到「某天發生了什麼事」時,您可以在一份綜合報表中提供所有答案。

- 持續防護的證據:這項整合會自動記錄您有做到 7 天 24 小時監控、迅速回應資安發現,並且以系統化方式處理漏洞。

- 現成可用的報表:Security Hub CSPM 提供了預先針對主要資安框架設定好的合規儀表板。整合之後,Vision One 的資料可自動成為這些報表所需的內容。

4. 擴大至複雜環境

4.1 多個 AWS 帳號與地區

許多企業機構都有多個 AWS 帳號必須管理,這些帳號通常用來區分不同環境,例如:營運、開發及測試。此外也分散在不同地區,藉此改善效能、確保合規、提升韌性。

中樞輻射架構:將它想像成輻射狀網路系統,裡面有一個「中樞」帳號以及數個與中樞連接的「衛星」帳號:

- 主要帳號 (中樞):負責接收來自所有其他帳號的所有資安警報。

- 次要帳號 (衛星):將警報發送至主要帳號。

- Vision One:連上主要帳號來掌握完整的可視性。

實際效益:您的資安分析師不需登入 10 個不同的帳號,他們只需查看單一儀表板,就能看到整個企業所發生的一切。

4.2 智慧警報過濾

並非每個系統或儀表板都必須看到每一個警報,這項整合可讓您定義智慧過濾規則,將警報傳送到最重要的位置。 範例規則:

- 依嚴重性:「只發送中度或更高嚴重等級的警報給 Security Hub CSPM」。

- 依環境:「來自開發環境的警報不需要出現在主要儀表板上」。

- 依類型:「嘗試掃描網路的動作在測試環境中屬於預期現象,因此不必產生警報」。

程式碼可允許客製化:由於該專案已開放原始碼,因此您可以修改過濾邏輯來配合您自己的需求。例如,您可以根據以下條件來新增規則:

- 時間 (上班時間以外的警報可以有不同的處理方式)。

- 資源標籤 (標記為「關鍵」的執行個體,一律發出警報)。

- 歷史記錄 (假使同一威脅出現了 5 次,而且都是誤判,那就不再產生警報)。

4.3 針對整合功能本身的監控

監控您的應用程式固然重要,但整合功能本身也同樣需要受到監控。您必須確保警報的流向正確。Amazon CloudWatch 就是您的觀測站:Amazon CloudWatch 可讓您產生關於整合功能本身的視覺化資訊與警報:

- 今天發了多少次警報?

- 是否發生任何錯誤?

- 回應時間是否在預期之內?

監控範例:您可以設定在下列情況時收到通知:

- Security Hub CSPM 已超過 1 小時沒有收到來自 Vision One 的警報 (這可能意味著整合功能已停止運作)。

- 錯誤率超過 5% (通訊可能有問題)。

- 處理時間超過 30 秒 (速度可能變慢)。

5. 實務祕訣與學會教訓

5.1 從小規模開始,然後逐步擴大

建議:千萬別試著一次就建置到所有帳號上。先從試辦專案開始:

- 第 1 週:使用一個測試帳號來設定整合功能,只加入幾個執行個體。

- 第 2-3 週:觀察行為、調整過濾條件、讓團隊慢慢熟悉。

- 第 4 週:擴大至比較無關緊要的營運環境。

- 第 2 個月:全面推廣至整個企業。

好處:您可以在控制環境下從錯誤中學習,避免造成營運衝擊。

5.2 將您的客製化記錄下來

GitHub 專案是個很好的切入點,但您終究會需要針對您自己的現況來做些調整。

保留一份記錄:

- 您新增了哪些過濾規則,原因為何。

- 哪些警報的設定與標準不同。

- 您做了哪些權限和角色的變更。

- 有哪些自動回應邏輯被客製化。

為何這很重要:當您有新人加入團隊時,或者當您需要複製其他地區的組態設定時,這份文件可讓您節省數小時的時間。

5.3 安全第一

這也許聽起來很諷刺,但在建置一套資安解決方案時,您必須確保解決方案本身的安全性!

保護登入憑證:不論在任何情況下,您都不應該將 API 金鑰留在程式碼或組態設定檔中。使用 AWS Secrets Manager 來安全地儲存這些金鑰。這就好像將您家裡的鑰匙放在安全的地點一樣,而不是放在門口的腳踏墊底下。

定期更換:就像定期變更您的電子郵件密碼一樣,API 金鑰也要定期更換。請設定每 90 天自動更換一次。AWS Secrets Manager 可自動幫您做到這點。

最低授權原則:負責執行整合工作的 AWS Lambda 功能應該只擁有絕對必要的權限。這就像是只給披薩外送人員擁有大門的鑰匙,而不是房子裡每個房間的鑰匙。

5.4 測試過才信任

定期模擬:定期執行測試以確保整合隨時正常運作:

- 偵測測試:使用 EICAR 測試檔案 (測試用無害病毒) 來確認惡意程式警報是否正確送達 Security Hub CSPM。

- 延遲測試:測量一下警報從偵測到出現在儀表板上的時間有多長。

- 容錯移轉測試:模擬一個故障情況,看看系統如何反應。

警報驗證:在前面幾個月當中,請不時手動採樣檢查一下警報來確保:

- 嚴重性等級正確。

- 資訊完整。

- 沒有太多誤判情況。

5.5 強化您的團隊

若您的團隊不知道如何正確使用,就算是全世界最棒的技術也無用武之地:

初次訓練:

- 介紹如何在 Security Hub CSPM 當中找到 Vision One 的警報。

- 說明如何解讀每一種警報。

- 示範事件回應的流程。

內部文件:建立一份簡易的指南來介紹一些常見的情況:

- 「出現惡意程式警報時該如何處理?」

- 「如何調查未經授權的存取嘗試?」

- 「何時該向上呈報到資深資安團隊?」

持續改善的文化:鼓勵團隊提出改善建議。那些每天都在使用這套工具的人,一定有一些寶貴意見可以讓它變得更有效率。

6. 可衡量的整合效益

整合之後,您將會看到具體成果:

6.1 縮短回應時間

整合前:警報可能需要數小時的時間才會被發現、調查及回應,因為它們會「消失」在各種工具中。

整合後:當一切整合之後,平均回應時間將從數小時縮短至幾分鐘。根據企業的回饋,他們從偵測到遏制的時間最多可減少 70%。

6.2 減少遺漏的警報

警報疲勞問題:當您的團隊需要查看好幾個系統時,有些警報無可避免地可能被遺漏掉。

解決之道:有了整合檢視,遺漏重大警報的機率幾乎為零。因為一切都集中到單一位置,而且會根據重要性來安排其優先次序。

6.3 節省資源

工具更少、效率更高:

- 減少需要監控的儀表板數量。

- 減少在系統之間切換的時間。

- 資安團隊可專注於分析及回應,而非搜尋資訊。

可衡量的投資報酬:如果分析師每天可省下 2 小時花費在好幾個地方搜尋資訊的時間,那每個月就能省下 40 個小時。若再乘上您的團隊人數,您就會看到它的真正價值。

結論

Trend Vision One 與 AWS Security Hub CSPM 的整合,象徵雲端防護邁向現代化的一大步。藉由警報整合、回應自動化,以及完整的可視性,資安團隊的運作方式將徹底改觀。

趨勢科技在 GitHub 上提供的開放原始碼專案讓這項技術變得親民,所有規模的企業機構都能輕鬆建置一套企業級解決方案,不需額外的授權成本。

重點摘要:

- 整合可視性:所有資安警報都集中在單一儀表板上。

- 自動化回應:幾秒鐘內就能套用防護,而非幾小時。

- 簡化合規作業:自動彙整證據和報表。

- 親民的建置方式:開放原始碼專案,所有基礎架構都已準備就緒。

- 擴充性:不論 10 個或 10,000 個執行個體都同樣適用。

下一步:

若您正在考慮建置這項整合功能,那麼請先查看一下趨勢科技提供的 GitHub 儲存庫。閱讀文件說明、在控制環境下進行測試,並依據您的特定需求做調整。這是一個相當活躍的社群,而且趨勢科技會不時對該專案發布更新。

請記住:真正有效的資安並非擁有好幾打工具,而是擁有適當的工具並讓它們彼此和諧運作。Trend Vision One 與 Security Hub CSPM 的整合就是最佳典範:兩大平台彼此互相強化,讓您的 AWS 基礎架構隨時受到保護。

其他資源:

- Project GitHub: https://github.com/trendmicro/v1-server-and-workload-integration-with-aws-securityhub

- Vision One 文件:請至趨勢科技入口網站下載。

- AWS Security Hub CSPM:AWS 官方文件

- 社群:透過論壇與討論小組交流經驗。

雲端防護是一趟持續的旅程,而非終點。這項整合是一套強大的工具,能讓這趟旅程變得更有效率、成效更好,而且更重要的是:更加安全。