重點摘要

- 這起攻擊行動讓基礎架構暴露在外的企業面臨資料外洩、網路持續入侵,以及營運中斷的風險。

- 正在使用對外連網裝置的企業尤其危險,駭客從 2025 年中期便開始在全球積極攻擊這些漏洞,其中有多個 CVE 漏洞現在已被收錄到 CISA 的「已知遭到攻擊的漏洞」(Known Exploited Vulnerabilities) 目錄當中。

- 本文列出的所有漏洞都應該優先修補,尤其是收錄到 KEV 目錄中的漏洞。此外也應定期執行漏洞評估、將網路分割以限制橫向移動,並持續監控裝置是否出現異常活動。趨勢科技解決方案已經能防範這起攻擊行動所利用的漏洞和漏洞攻擊手法,有助於企業在廠商開發修補更新的期間降低曝險。

Trend Zero Day Initiative™ (ZDI) Threat Hunting 和 Trend™ Research 團隊發現了一起重大的 RondoDox 殭屍網路攻擊行動,正在攻擊各種暴露在網際網路上的基礎架構。這起攻擊行動利用了 50 多種漏洞攻擊手法,包括 30 多家廠商未修補的路由器漏洞,主要針對路由器、數位錄影機 (DVR)、網路錄影機 (NVR)、CCTV 閉路電視系統、網站伺服器以及各種其他網路裝置當中的漏洞。儘管這些漏洞攻擊手法瞄準的是路由器、DVR、NVR、CCTV 系統、網站伺服器以及網路設備上的漏洞,但最新的 RondoDox 攻擊行動還使用了一種「亂槍打鳥式」的漏洞攻擊手法,同時攻擊多個漏洞來看看哪一個有效。

從 Pwn2Own 到當今活躍中的漏洞

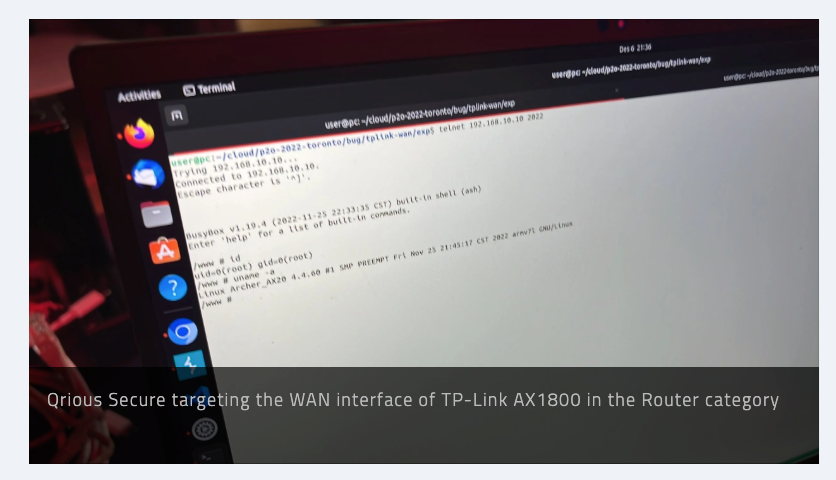

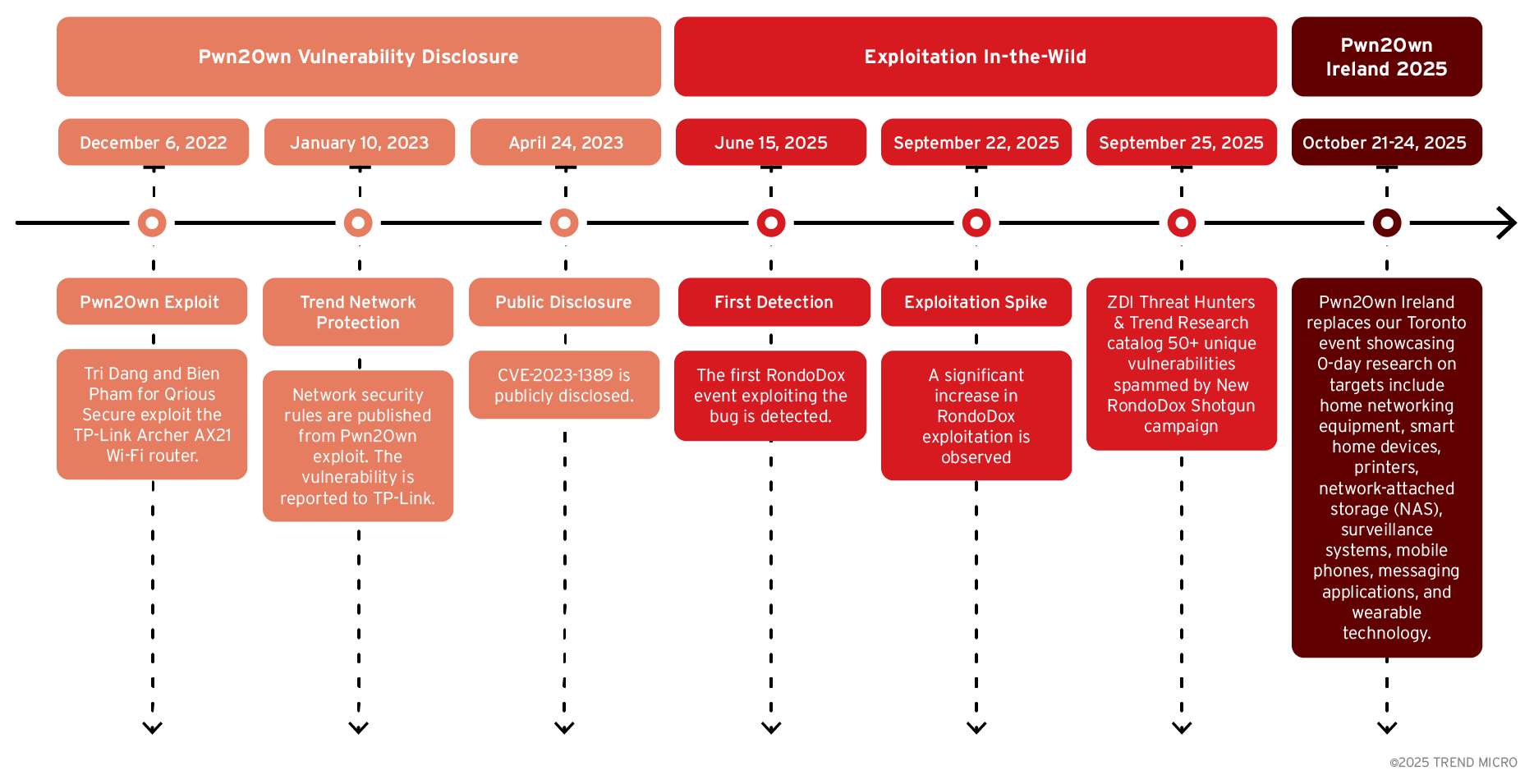

我們第一次發現 RondoDox 的嘗試入侵是在 2025 年 6 月 15 日,我們看到了一個我們 Pwn2Own Toronto 競賽上揭露的一個熟悉漏洞。此漏洞後來被列管為 CVE-2023-1389 漏洞,針對的是 TP-Link Archer AX21 Wi-Fi 路由器的 WAN 介面。

我們曾在 2023 年介紹過一起針對 CVE-2023-1389 漏洞的 Mirai 攻擊行動,就在 Pwn2Own 競賽結束之後不久。那些在我們消費級 Pwn2Own 活動中揭露的漏洞,目前依然受到殭屍網路集團的青睞。

趨勢科技客戶無須擔心像 CVE-2023-1389 這樣的漏洞,因為這些漏洞在 Pwn2Own 揭露之後便已有了對應的防護。

RondoDox 背景資訊:新的殭屍網路現身

RondoDox 第一次公開亮相是在 2025 年中期一起隱匿的殭屍網路攻擊行動當中,它利用對外連上網際網路的路由器、DVR、NVR、CCTV 系統以及其他網路設備當中久久未能解決的指令注入漏洞作為武器,駭入裝置的指令列介面,最終植入可支援多種架構的惡意檔案。FortiGuard Labs 最初發表的 RondoDox 分析中曾提到一起早期攻擊利用 CVE-2024-3721 和 CVE-2024-12856 兩個漏洞攻擊了 TBK DVR 和 Four-Faith 路由器。

近期,RondoDox 藉由某個「載入器服務」(Loader-as-a-service) 基礎架構進一步擴大了散布範圍,並且將 RondoDox 與 Mirai/Morte 惡意程式包裝在一起,使得企業更迫切需要偵測及矯正能力。

以下是 RondoDox 漏洞的主要事件發生順序 (從發現到漏洞攻擊):

- 2022 年 12 月 6 日:來自 Qrious Secure 的 Tri Dang 和 Bien Pham (@bienpnn) 在 Pwn2Own Toronto 2022 競賽上攻擊了 TP-Link AX1800 的 WAN 介面。

- 2023 年 1 月 10 日: Trend Network Security 發布了偵測規則 42150:HTTP: TP-Link AX1800 locale controller Command Injection Vulnerability (ZDI-23-451)。

- 2023 年 1 月 15 日: Pwn2Own 發現的漏洞通報給 TP-Link,與廠商聯合公開揭露 CVE-2023-1389 漏洞。

- 2025 年 6 月 15 日: 第一次在趨勢科技監測資料中偵測到 RondoDox,它使用了 Pwn2Own Toronto 2022 揭露的漏洞:CVE-2023-1389。

- 2025 年 9 月 22 日:Trend Threat Research 在趨勢科技監測資料當中發現大量 RondoDox 漏洞攻擊事件。

- 2025 年 9 月 25 日:CloudSEK 隨後發表了一份報告指出 RondoDox 與 Mirai/Morte 經由載入器服務迅速擴張版圖,並且有證據顯示其背後擁有大規模的輪替式基礎架構。

亂槍打鳥式漏洞攻擊:RondoDox 擴充軍火庫

RondoDox 在 CVE-2023-1389 及其他漏洞 (如 CVE-2024-3721 和 CVE-2024-12856) 的基礎上,又增加了幾個在網路上看到的其他 CVE 漏洞以及漏洞攻擊手法。很顯然地,這起攻擊行動已超越了單一裝置的投機式攻擊,演變成多重管道的載入器散播行動。

值得注意的是,研究人員還將活躍中的 CVE-2024-3721 (TBK DVR) 和 CVE-2024-12856 (Four-Faith 路由器) 漏洞攻擊列為 RondoDox 的攻擊活動。此外,一些新發現的漏洞也被收錄到 CISA 的「已知遭到攻擊的漏洞」(KEV) 目錄當中,並且將它們升高為資安人員必須立即、優先修補的漏洞。

以下列出研究人員在 RondoDox 攻擊行動看到的最新 CVE 漏洞,並標註每一個漏洞所牽涉到的問題:

RondoDox 所攻擊的漏洞

- 漏洞總數:56

- 尚未指派 CVE:18

- 已指派 CVE:38

- 指令注入 (CWE-78):50

- 路徑瀏覽 (CWE-22):2

- 緩衝區溢位 (CWE-120):1

- 迴避認證 (CWE-287):1

- 記憶體損毀 (CWE-119):1

| 廠商 | 產品 | CVE ID | CWE | 類型 |

| D-Link | DNS-343 ShareCenter / goAhead Web Server | 無 | CWE-78 | 無 CVE |

| TVT | NVMS-9000 Digital Video Recorder (DVR) | 無 | CWE-78 | 無 CVE |

| LILIN | DVR (變種 A) | 無 | CWE-78 | 無 CVE |

| LILIN | DVR (變種 B) | 無 | CWE-78 | 無 CVE |

| Fiberhome | 路由器 SR1041F RP0105 | 無 | CWE-78 | 無 CVE |

| Linksys | 路由器 apply.cgi (變種 A) | 無 | CWE-78 | 無 CVE |

| Linksys | 路由器 apply.cgi (變種 B) | 無 | CWE-78 | 無 CVE |

| BYTEVALUE | 智能流控路由器 | 無 | CWE-78 | 無 CVE |

| D-Link | DIR-645 與 DIR-815 | 無 | CWE-78 | 無 CVE |

| 不明 | wlan_operate 端點 | 無 | CWE-78 | 無 CVE |

| 不明 | resize_ext2 端點 | 無 | CWE-78 | 無 CVE |

| ASMAX | 804 路由器 | 無 | CWE-78 | 無 CVE |

| D-Link | DIR-X4860 | 無 | CWE-78 | 無 CVE |

| 不明 | 檔案上傳 (升級表單) | 無 | CWE-78 | 無 CVE |

| Brickcom | IP 攝影機 | 無 | CWE-78 | 無 CVE |

| IQrouter | IQrouter 3.3.1 | 無 | CWE-78 | 無 CVE |

| Ricon | 工業行動網路路由器 S9922XL | 無 | CWE-78 | 無 CVE |

| 不明 | Shell 端點 | 無 | CWE-78 | 無 CVE |

| Nexxt | 路由器韌體 | CVE-2022-44149 | CWE-78 | N-Day |

| D-Link | DIR-645 有線/無線路由器 | CVE-2015-2051 | CWE-78 | N-Day |

| Netgear | R7000 / R6400 路由器 | CVE-2016-6277 | CWE-78 | N-Day |

| Netgear | 多款路由器 (mini_httpd) | CVE-2020-27867 | CWE-78 | N-Day |

| Apache | HTTP 伺服器 | CVE-2021-41773 | CWE-22 | N-Day |

| Apache | HTTP 伺服器 | CVE-2021-42013 | CWE-22 | N-Day |

| TBK | 多款 DVR | CVE-2024-3721 | CWE-78 | N-Day |

| TOTOLINK | 路由器 (setMtknatCfg) | CVE-2025-1829 | CWE-78 | N-Day |

| Meteobridge | 網頁操作介面 | CVE-2025-4008 | CWE-78 | N-Day |

| D-Link | DNS-320 | CVE-2020-25506 | CWE-78 | N-Day |

| Digiever | DS-2105 Pro | CVE-2023-52163 | CWE-78 | N-Day |

| Netgear | DGN1000 | CVE-2024-12847 | CWE-78 | N-Day |

| D-Link | 多款產品 | CVE-2024-10914 | CWE-78 | N-Day |

| Edimax | RE11S 路由器 | CVE-2025-22905 | CWE-78 | N-Day |

| QNAP | VioStor NVR | CVE-2023-47565 | CWE-78 | N-Day |

| D-Link | DIR-816 | CVE-2022-37129 | CWE-78 | N-Day |

| GNU | Bash (ShellShock) | CVE-2014-6271 | CWE-78 | N-Day |

| Dasan | GPON 家用路由器 | CVE-2018-10561 | CWE-287 | N-Day |

| Four-Faith | 工業路由器 | CVE-2024-12856 | CWE-78 | N-Day |

| TP-Link | Archer AX21 | CVE-2023-1389 | CWE-78 | N-Day |

| D-Link | 多款產品 | CVE-2019-16920 | CWE-78 | N-Day |

| Tenda | 路由器 (fromNetToolGet) | CVE-2025-7414 | CWE-78 | N-Day |

| Tenda | 路由器 (deviceName) | CVE-2020-10987 | CWE-78 | N-Day |

| LB-LINK | 多款路由器 | CVE-2023-26801 | CWE-78 | N-Day |

| Linksys | E-Series 多款路由器 | CVE-2025-34037 | CWE-78 | N-Day |

| AVTECH | CCTV | CVE-2024-7029 | CWE-78 | N-Day |

| TOTOLINK | X2000R | CVE-2025-5504 | CWE-78 | N-Day |

| ZyXEL | P660HN-T1A | CVE-2017-18368 | CWE-78 | N-Day |

| Hytec Inter | HWL-2511-SS | CVE-2022-36553 | CWE-78 | N-Day |

| Belkin | Play N750 | CVE-2014-1635 | CWE-120 | N-Day |

| TRENDnet | TEW-411BRPplus | CVE-2023-51833 | CWE-78 | N-Day |

| TP-Link | TL-WR840N | CVE-2018-11714 | CWE-78 | N-Day |

| D-Link | DIR820LA1_FW105B03 | CVE-2023-25280 | CWE-78 | N-Day |

| Billion | 5200W-T 路由器 | CVE-2017-18369 | CWE-78 | N-Day |

| Cisco | 多款產品 | CVE-2019-1663 | CWE-119 | N-Day |

| TOTOLINK | 路由器 (setWizardCfg) | CVE-2024-1781 | CWE-78 | N-Day |

有效的主動式漏洞管理策略

最新的 RondoDox 殭屍網路攻擊行動象徵自動化網路漏洞攻擊的重大演進,顯示駭客正不斷利用公開揭露的漏洞以及 Pwn2Own 這類資安競賽發現的零時差漏洞攻擊手法作為武器。

這起亂槍打鳥式的攻擊,利用了 30 多家廠商的 50 多個漏洞,突顯出企業在缺乏適當資安控管的情況下使用暴露在外的網路基礎架構所面臨的持續性風險。

本文所列的漏洞時間表突顯出漏洞生命週期一項令人不安的事實,那就是:即使資安研究人員負責任地揭露了漏洞,廠商也釋出了修補更新,但漏洞公開揭露之後到駭客發動廣泛性攻擊之間的間隔時間正在持續縮小,而 N-Day 漏洞的生命週期對裝置及其廠商來說,都是一項永無休止的挑戰。企業若延遲修補或未能隨時掌握網路邊緣裝置的完整盤點,就有可能讓 RondoDox 這樣的攻擊行動有機會在企業的基礎架構內部建立常駐據點。

未來,資安人員必須培養一種主動的資安態勢,包括定期評估漏洞、利用網路分割來限制橫向移動、減少露暴露在網際網路上,以及持續監控可能遭到入侵的跡象。

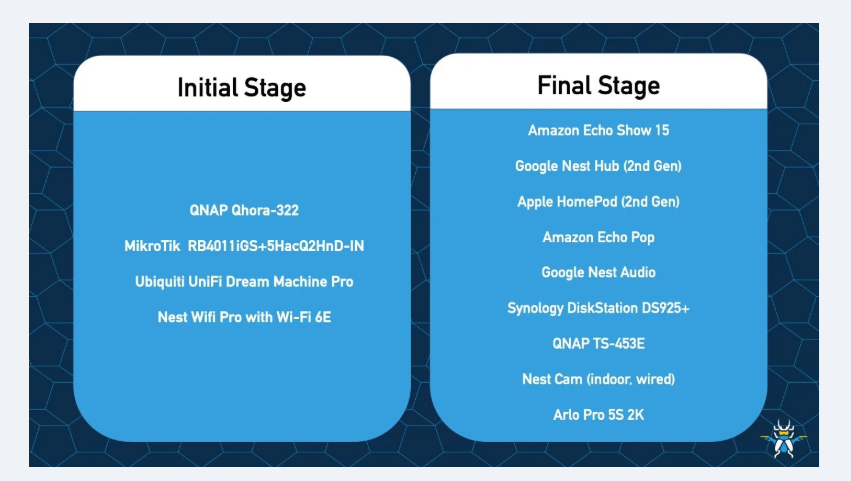

我們期待能在 Pwn2Own Ireland 2025 上看到各種精采的研究!

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您企業預測及防範威脅,讓您在相關數位資產上加速實現主動式防護的成果。消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴,尤其是當遇到本文探討的新式惡意程式威脅時。

Trend Vision One™ 威脅情報

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend™ Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

RondoDox 感染後的惡意檔案 (漏洞攻擊之後)

eventSubId:2 AND (processCmd:"#!/bin/sh" AND processCmd:"chmod 777" AND processCmd:"service apparmor stop" AND processCmd:rondo.)

威脅追蹤查詢與偵測邏輯

一般性 splunk 查詢範例:

- index="<index_name>" | spath <json_field> | search <json_field>="*rondo.*"

一般性網路偵測

index=proxy OR index=web OR index=firewall | search user_agent="*bang2012@protonmail.com*" OR User-Agent="*bang2012@protonmail.com*" | table _time src_ip dest_ip url user_agent | sort -_time

RondoDox 電子郵件

有許多漏洞攻擊樣本當中都發現到常見的 Proton 電子郵件地址。

rule ZTH_Malware_RondoDox_Email{

meta:

description = "Detects patterns associated with rondo malware"

date = "2025-09-29"

author = "Peter Girnus (@gothburz)"

strings:

$s0 = "bang2012@protonmail.com" ascii

$s1 = "makenoise@tutanota.de" ascii

condition:

any

}

RondoDox 載入器

偵測試圖下載感染後惡意檔案的動作,這會發生在前述漏洞攻擊之後。

rule ZTH_Malware_RondoDox_Loader_A {

meta:

description = "Detects patterns associated with the RondoDox post exploitation."

date = "2025-09-29"

author = "Peter Girnus (@gothburz) with Trend Zero Day Initiative."

strings:

$s0 = "#!/bin/sh" ascii

$s1 = "chmod 777" ascii

$s2 = "service apparmor stop" ascii

$r1 = /\brondo\./ nocase

condition:

all of them

}

趨勢科技解決方案

趨勢科技客戶已可利用下列規則和過濾條件來防範本文當中提到的威脅:

Trend Micro Cloud One - Network Security 與 TippingPoint 過濾規則

- 1125 - HTTP: ../.. Directory Traversal

- 16797 - HTTP: GNU Bash URI Parameter Remote Code Execution Vulnerability

- 16798 - HTTP: GNU Bash HTTP Header Remote Code Execution Vulnerability

- 16800 - TCP: Non-Standard Function Declaration

- 16801 - HTTP: GNU Bash URI Remote Code Execution Vulnerability

- 16806 - UDP: Non-Standard Function Declaration

- 16811 - DHCP: GNU Bash Remote Code Execution Vulnerability

- 17463 - TCP: Linux/ShellshockCampaign.DDOSBot Random Byte Flood CnC Server Message

- 17466 - TCP: Linux/ShellshockCampaign.DDOSBot HOLD TCP Flood CnC Server Message

- 19677 - HTTP: Belkin Play N750 login.cgi Buffer Overflow Vulnerability

- 20005 - HTTP: D-Link Multiple Devices HNAP Command Injection Vulnerability

- 21687 - TCP: Linux/ShellshockCampaign.DDOSBot Scanner CnC Server Message

- 22228 - TCP: Linux/ShellshockCampaign.DDOSBot Terminate Process CnC Server Message

- 26943 - IPP: CUPS Code Injection Vulnerability

- 27492 - HTTP: NetGear Multiple Routers Command Injection Vulnerability

- 31938 - HTTP: Dasan GPON Home Router Authentication Bypass Vulnerability

- 32909 - SMTP: GNU Bash SMTP Header Remote Code Execution Vulnerability

- 33111 - TCP: Worm.Linux.Hakai.B Runtime Detection

- 35135 - HTTP: Cisco RV110W/RV130W/RV215W Routers Management Interface Command Execution Vulnerability

- 35725 - HTTP: Worm.Linux.Vampdemokre.A Runtime Detection

- 35803 - HTTP: Worm.Linux.Nekonebot.A Runtime Detection

- 36007 - HTTP: Worm.Linux.Asherposy.A Runtime Detection

- 36452 - HTTP: Worm.Linux.Ankitegg.A Runtime Detection

- 36707 - HTTP: Worm.Linux.Krasplint.A Runtime Detection

- 36923 - TCP: Worm.Linux.Momentumbotnet.A Runtime Detection

- 37015 - TCP: Trojan.Linux.Muhstik.A Runtime Detection

- 37073 - HTTP: Worm.Linux.Ayewoabot.A Runtime Detection

- 37314 - HTTP: Trojan.Linux.Kaguyabot.A Runtime Detection

- 37462 - HTTP: Trojan.Linux.Gangmirbot.A Runtime Detection

- 37508 - HTTP: Worm.Linux.Noelobot.A Runtime Detection

- 37624 - HTTP: TrueOnline Billion 5200W-T Router Command Injection Vulnerability

- 37926 - HTTP: Worm.Linux.Sorafetbot.A Runtime Detection

- 38067 - HTTP: NETGEAR Multiple Routers mini_httpd Command Injection Vulnerability (ZDI-20-1423)

- 38405 - HTTP: Worm.Linux.Katana.A Runtime Detection

- 39550 - HTTP: Worm.Linux.Busybobot.A Runtime Detection

- 40008 - HTTP: Worm.Linux.Loudscream.A Runtime Detection

- 40064 - HTTP: D-Link Various Routers Remote Code Execution Vulnerability

- 40086 - HTTP: Worm.Linux.Frostymirbot.A Runtime Detection

- 40538 - TCP: Worm.Linux.BotenaGo.A Runtime Detection

- 40828 - HTTP: Worm.Linux.Tropimesbot.A Runtime Detection

- 41396 - HTTP: Worm.Linux.Enemybot.A Runtime Detection

- 41396 - HTTP: Worm.Linux.Enemybot.A Runtime Detection

- 41654 - HTTP: Worm.Linux.Aquamirbot.A Runtime Detection

- 42120 - HTTP: Worm.Linux.Zerobot.A Runtime Detection

- 42150 - HTTP: TP-Link AX1800 locale controller Command Injection Vulnerability (ZDI-23-451)

- 42389 - HTTP: Worm.Linux.Bratomirbot.A Runtime Detection

- 42823 - HTTP: Worm.Linux.Mirai.EV Runtime Detection (Zyxel Infection)

- 42824 - HTTP: Worm.Linux.Mirai.EV Runtime Detection (LB-Link Infection)

- 42825 - HTTP: Worm.Linux.Mirai.EV Runtime Detection (Tenda Infection)

- 42826 - HTTP: Worm.Linux.Mirai.EV Runtime Detection (Netlog Infection)

- 42836 - HTTP: LB-Link Multiple Products Command Injection Vulnerability

- 42880 - HTTP: Worm.Linux.Unhanaawbot.A Runtime Detection

- 43190 - HTTP: D-Link DIR820LA1_FW105B03 Command Injection Vulnerability

- 43357 - HTTP: Worm.Linux.Mirai.IZ1H9 Runtime Detection

- 43829 - HTTP: TP-Link Authentication Bypass Vulnerability

- 44282 - TCP: Trojan.Linux.Goldoon.A Runtime Detection

- 44287 - HTTP: Trojan-Downloader.Shell.Goldoonps.A Runtime Detection

- 44585 - HTTP: Worm.Linux.Aresmirbot.A Runtime Detection

- 45104 - TCP: Trojan.Linux.Mirai.AGIO Runtime Detection

- 45234 - HTTP: D-Link NAS OS Command Injection Vulnerability

- 45254 - IRC: Trojan.Linux.Capsaicin.A Runtime Detection

- 45270 - HTTP: Worm.Linux.XorBot.A Runtime Detection

- 45300 - HTTP: Four-Faith Industrial Router Command Injection Vulnerability

- 45615 - HTTP: Worm.Linux.BallistaBot.A Runtime Detection

- 46070 - HTTP: TBK DVR Command Injection Vulnerability

Trend Vision One Network Sensor and Trend Micro Deep Discovery Inspector (DDI) Rules

- 1618 - CVE-2014-6271 - Shellshock HTTP Request

- 1646 - CVE-2014-6271 - SHELLSHOCK VoIP SIP Exploit

- 1647 - CVE-2014-6271 - SHELLSHOCK DNS Exploit

- 1650 - CVE-2014-6271 - Shellshock SMTP Exploit

- 1651 - CVE-2014-6271 - Shellshock POP3 Exploit

- 1656 - CVE-2014-6271 - Shellshock DHCP Exploit

- 2941 - Possible CVE-2019-1663 CISCO RV Routers Buffer Overflow Exploit - HTTP (Request)

- 4251 - CVE-2019-16920 - D-Link RCE Exploit - HTTP (Request)

- 4633 - CVE-2021-41773 - APACHE TRAVERSAL RCE EXPLOIT - HTTP(REQUEST)

- 4839 - CVE-2023-1389 - TPLink Firmware Command Injection Exploit - HTTP (Request)

- 5441 - CVE-2024-3721 - TBK DVR RCE - HTTP (Request)

- 5522: CVE-2025-1829_HTTP_TOTOLINK_CMD_INJECTION_EXPLOIT_REQUEST

- 5523: CVE-2025-4008_HTTP_METEOBRIDGE_INJECTION_EXPLOIT_REQUEST

Trend Vision One Endpoint Security、Trend Cloud One - Workload Security 與 Endpoint Security、Deep Security 以及 Vulnerability Protection IPS 規則

- 1006256 - GNU Bash Remote Code Execution Vulnerability

- 1006258 - GNU Bash Remote Code Execution Vulnerability Over DHCP

- 1006259 - GNU Bash Remote Code Execution Vulnerability Over SMTP

- 1006260 - GNU Bash Remote Code Execution Vulnerability Over SIP

- 1006261 - Identified Suspicious Bash ShellShock Attack

- 1011171 - Apache HTTP Server Directory Traversal Vulnerability (CVE-2021-41773 and CVE-2021-42013)

趨勢科技端點與伺服器惡意程式 (VSAPI) 偵測

- CVE-2015-2051 - VSAPI-Backdoor.Linux.XorBot.A (Backdoor.Linux.XorBot.A)

- CVE-2015-2051 - VSAPI-Trojan.Linux.Capsaicin.A (Trojan.Linux.Capsaicin.A)

- CVE-2015-2051 - VSAPI-Backdoor.Linux.Aresmirbot.A (Backdoor.Linux.Aresmirbot.A)

- CVE-2015-2051 - VSAPI-Trojan-Downloader.Shell.Goldoonps.A (Trojan-Downloader.Shell.Goldoonps.A)

- CVE-2015-2051 - VSAPI-Trojan.Linux.Goldoon.A (Trojan.Linux.Goldoon.A)

- CVE-2015-2051 - VSAPI-Backdoor.Linux.Unhanaawbot.A (Backdoor.Linux.Unhanaawbot.A)

- CVE-2015-2051 - VSAPI-Backdoor.Linux.Bratomirbot.A (Backdoor.Linux.Bratomirbot.A)

- CVE-2015-2051 - VSAPI-Backdoor.Linux.Enemybot.A (Backdoor.Linux.Enemybot.A)

- CVE-2015-2051 - VSAPI-Backdoor.Linux.Tropimesbot.A (Backdoor.Linux.Tropimesbot.A)

- CVE-2015-2051 - VSAPI-Backdoor.Linux.BotenaGo.A (Backdoor.Linux.BotenaGo.A)

- CVE-2015-2051 - VSAPI-Backdoor.Linux.Hakai.B (Backdoor.Linux.Hakai.B)

- CVE-2020-25506 - VSAPI-Backdoor.Linux.Zerobot.A (Backdoor.Linux.Zerobot.A)

- CVE-2014-6271 - VSAPI-Backdoor.Linux.Kaguyabot.A (Backdoor.Linux.Kaguyabot.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Aquamirbot.A (Backdoor.Linux.Aquamirbot.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Frostymirbot.A (Backdoor.Linux.Frostymirbot.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Loudscream.A (Backdoor.Linux.Loudscream.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Busybobot.A (Backdoor.Linux.Busybobot.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Katana.A (Backdoor.Linux.Katana.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Noelobot.A (Backdoor.Linux.Noelobot.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Gangmirbot.A (Backdoor.Linux.Gangmirbot.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Ayewoabot.A (Backdoor.Linux.Ayewoabot.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Muhstik.A (Backdoor.Linux.Muhstik.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Momentumbotnet.A (Backdoor.Linux.Momentumbotnet.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Krasplint.A (Backdoor.Linux.Krasplint.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Ankitegg.A (Backdoor.Linux.Ankitegg.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Asherposy.A (Backdoor.Linux.Asherposy.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Nekonebot.A (Backdoor.Linux.Nekonebot.A)

- CVE-2018-10561 - VSAPI-Backdoor.Linux.Vampdemokre.A (Backdoor.Linux.Vampdemokre.A)

- CVE-2023-1389 - VSAPI-Backdoor.Linux.MIRAi.PUSELVIT (Backdoor.Linux.MIRAi.PUSELVIT)

致謝

感謝以下團隊成員對此專案所做的貢獻。

- William Gamazo Sanchez

- Alfredo Oliveira

- 趨勢科技回應團隊

- 寫作團隊與趨勢科技行銷團隊

入侵指標資料

入侵指標請參閱此處。