- 2025 年 3 月,進階持續性滲透攻擊 (APT) 集團 Earth Kasha 又發動了一波新的攻擊行動,利用魚叉式網路釣魚手法散播新版的 ANEL 後門程式,根據其受害機構來看,這很可能是一樁間諜行動。

- 發動這波行動的 APT 集團應該屬於 APT10 這個更大集團的一員,專門攻擊台灣和日本的政府機關和公家機構。可能造成的衝擊包括:資訊遭到竊取以及政府相關機敏資料遭到外洩。

- 本文的攻擊行動使用到的 ANEL 檔案實作了一個新的指令來支援在記憶體內執行 BOF 信標物件檔案 (Beacon Object File)。此外,這起行動可能還會利用 SharpHide 來啟動第二階段後門程式 NOOPDOOR。

- 本文提供企業一些主動保護系統的建議,包括:不要輕易相信來自外部以及無法辨識的 One Drive 連結,並且持續監控任何可能濫用 DNS over HTTPS 通訊協定的情況。

- Trend Vision One™ 已經可以偵測並攔截本文討論到的入侵指標 (IoC)。此外,Trend Vision One 的客戶還可透過追蹤查詢、Threat Insights 及 Intelligence Reports 來取得有關 Earth Kasha 的豐富資訊。

近期我們在監控進階持續性滲透威脅時,發現了一起瞄準台灣和日本的攻擊行動,應該是由 Earth Kasha 所發動。我們在 2025 年 3 月偵測到這起行動,發現它使用魚叉式網路釣魚手法來散布新版的 ANEL 後門程式。

我們相信,Earth Kasha 應該是 APT10 這個更大集團旗下的一員,從 2017 年起開始從事間諜活動,而且經常變換他們使用的技巧、手法和工具。我們曾在 2024 年記錄到該集團的活動,他們專門利用網路釣魚手法來攻擊一些和政治單位、研究機構、智庫以及日本國際關係相關的人士。他們今年最新的魚叉式網路釣魚行動似乎又擴大了攻擊目標,納入了台灣和日本的政府機關和公家機構。

根據其受害機構和攻擊後續的 TTP 來看,這起攻擊背後的動機應該是從事間諜活動和竊取資訊。由於 Earth Kasha 集團一般被認為是源自中國,因此像這樣針對台灣和日本的潛在間諜行動,有可能對地緣政治造成很大的影響。

本文探討我們在 Earth Kasha 最新的攻擊行動中觀察到的 TTP 和惡意程式。

突破防線

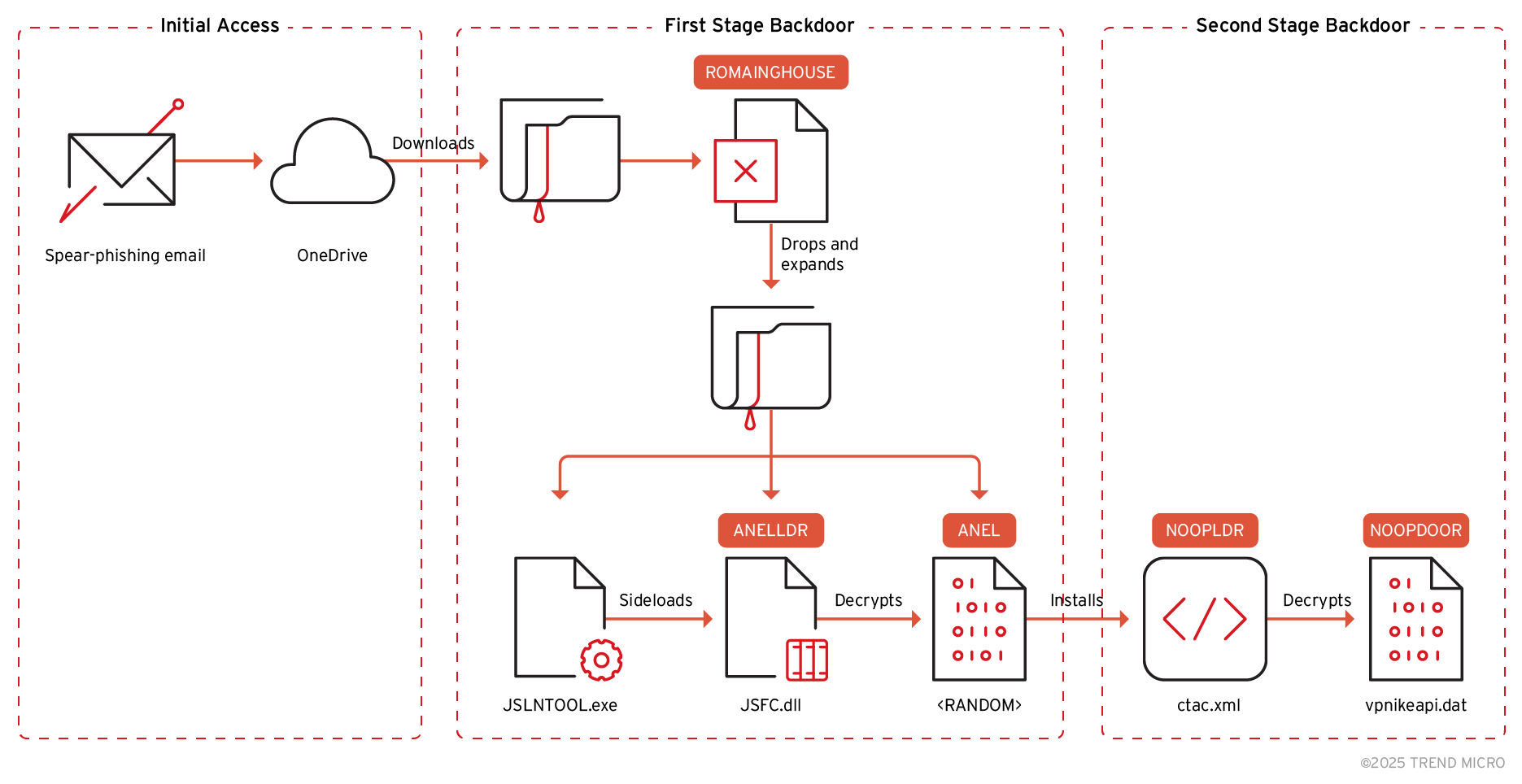

攻擊一開始是使用魚叉式網路釣魚郵件,我們觀察到惡意郵件是經由合法帳號發送,這表示駭客可能是使用已遭駭入的帳號來散布惡意郵件。電子郵件內含一個 OneDrive 連結,用來下載含有惡意 Excel 檔案的 ZIP 檔案。Excel 檔案的名稱和電子郵件主旨都使用了能夠引起受害者興趣的文字。以下是本次行動使用的一些檔案名稱和電子郵件主旨:

- 修正済み履歴書 (翻成中文是:修改後的履歷表)

- 臺日道路交通合作與調研相關公務出國報告

- 應徵研究助理

惡意檔案植入器

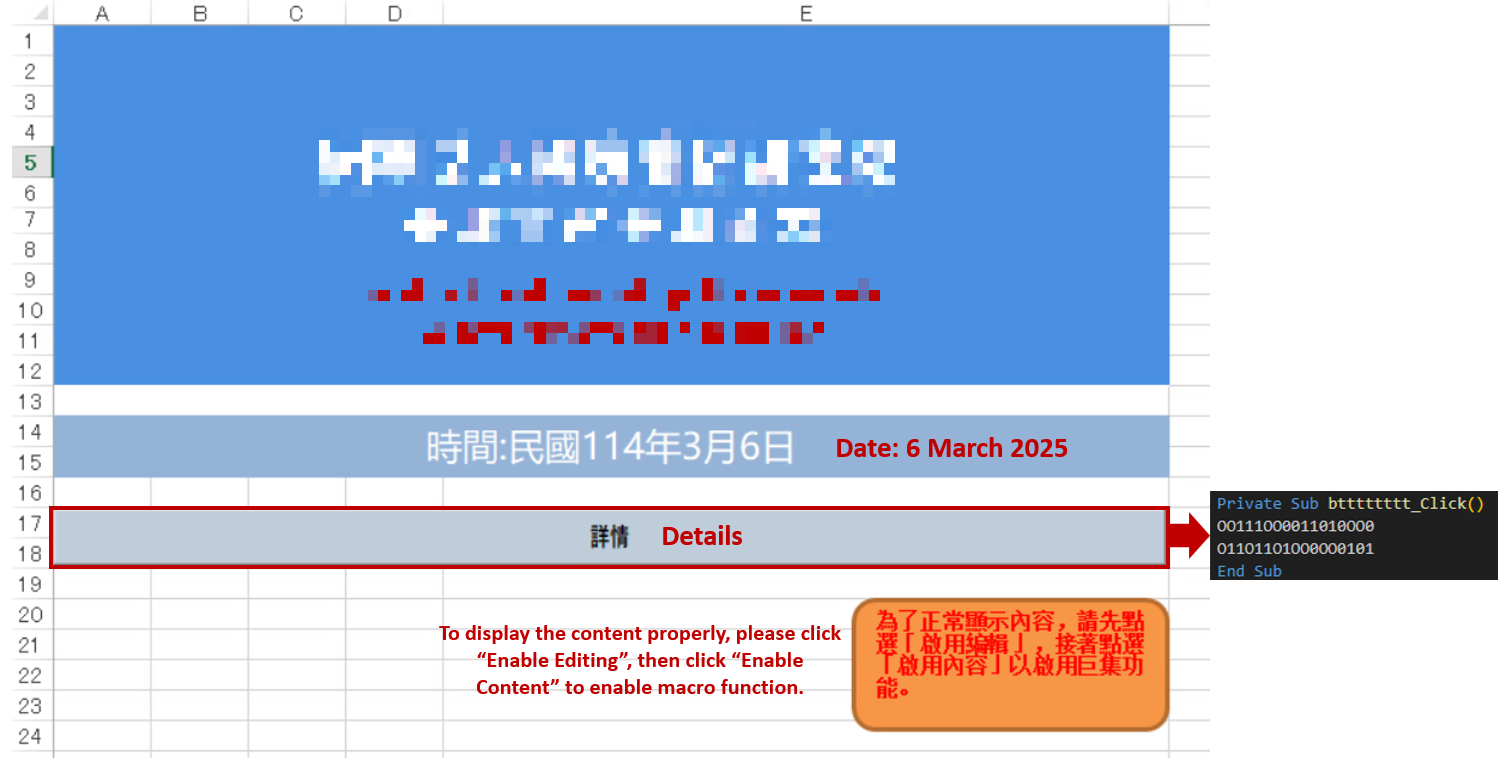

惡意的 Excel 檔案是一個啟用了巨集功能的植入器,我們稱之為「ROAMINGMOUSE」。Earth Kasha 從 2024 年的攻擊行動開始就一直使用 ROAMINGMOUSE 作為 ANEL 元件一開始的植入器,它使用了一種簡單的沙盒模擬環境躲避技巧,需透過使用者操作才會觸發其惡意行為。

使用惡意 Excel 檔案的作法有別於 Earth Kasha 2024 年的攻擊行動,當時使用的是惡意 Word 檔案。除了檔案類型改變之外,惡意行為的觸發方式也從原本的「滑鼠移動」事件變成了「點選」事件。

接下來,ROAMINGMOUSE 會使用 Base64 方式將內嵌的 ZIP 檔案解碼,接著將 ZIP 寫入磁碟,然後再展開其中的元件。在這起攻擊中,ROAMINGMOUSE 會在系統植入以下元件:

- JSLNTOOL.exe、JSTIEE.exe 或 JSVWMNG.exe:這是一個由「ジャィよシステム株式会社」(JustSystems Inc.) 簽署的正常應用程式。

- JSFC.dll:一個名為「ANELLDR」的惡意載入器。

- <RANDOM>:加密的 ANEL 惡意檔案。

- MSVCR100.dll:一般 EXE 檔案會用到的正常 DLL 函式庫。

這些元件被植入到以下檔案路徑:

- %LOCALAPPDATA%\Microsoft\Windows\<RANDOM>

- %LOCALAPPDATA%\Microsoft\Media Player\Transcoded Files Cache\<RANDOM>

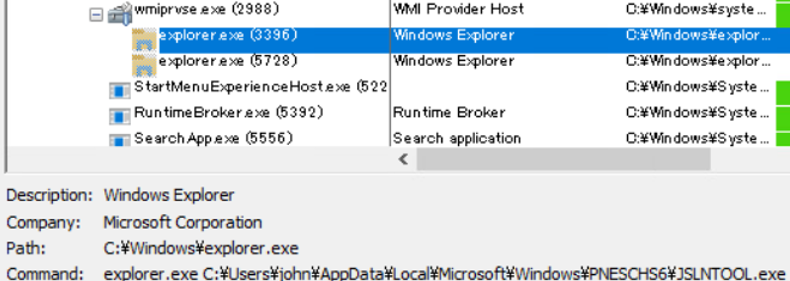

在植入元件之後,ROAMINGMOUSE 會經由 WMI 起動 explorer.exe (檔案總管) 並傳入正常的 EXE 檔案作為參數數。接著,EXE 會利用 DLL 側載方式將同一目錄下的 JSFC.dll 這個惡意 DLL 載入。

一個值得注意的觀察是,如果 ROAMINGMOUSE 偵測到系統安裝了 McAfee 應用程式,就會改變其執行方式,它會在啟動資料夾建立一個批次檔案,由批次檔來執行 explorer.exe 並將正常的 EXE 當成參數,而不透過 WMI。

第一階段後門程式:ANEL

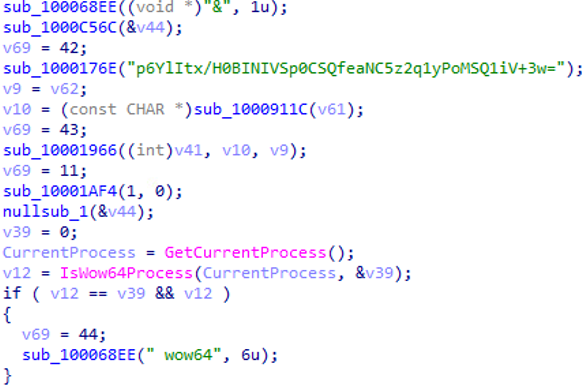

JSFC.dll 是這起攻擊中出現的一個惡意載入器,名為「ANELLDR」。其功能與 Earth Kasha 先前攻擊行動所用的載入器大致相同。它使用 AES-256-CBC 和 LZO 來解開同一目錄中一個經過加密的 ANEL 大型二進位物件 (blob) 檔案,接著在記憶體中執行 ANEL。

ANEL 檔案通常內含版本編號,這有助於了解其版本的演進。然而,自從 Earth Kasha 上一次在 2024 年發動攻擊之後,ANEL 檔案的版本編號已經被加密。這次新的攻擊行動使用的 ANEL 檔案,同樣也將版本編號加密。

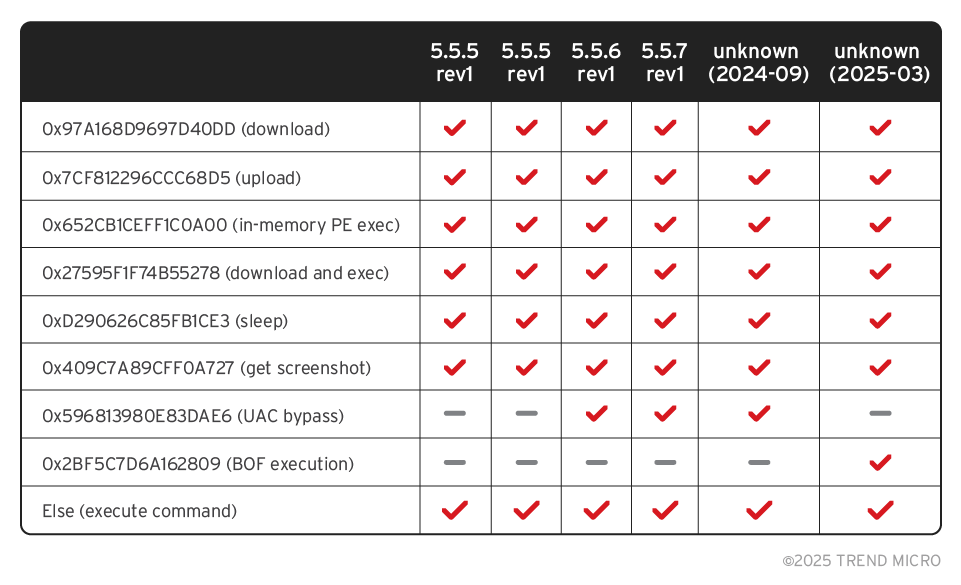

至於功能方面,值得注意的是它的幕後操縱 (CC) 通訊協定並無太大變化:這起攻擊同樣使用客製化 ChaCha20、XOR 和 LZO 的組合。不過,我們發現 2025 年的攻擊行動使用的 ANEL 檔案實作了一個新的指令來支援在記憶體內執行 BOF 信標物件檔案 (Beacon Object File)。表 1 摘要列出每個 ANEL 檔案版本所支援的各種指令。

ANEL 後門程式的後續動作

在安裝了 ANEL 檔案之後,Earth Kasha 駭客接著會透過後門指令來擷取螢幕截圖,並檢查受害者的環境,駭客使用了以下幾個指令:

- tasklist /v

- net localgroup administrators

- net user

駭客似乎是藉由螢幕截圖、執行中的處理程序清單,以及網域資訊來了解受害者。我們認為這應該是為了找出他們是否已經滲透到原先預定的目標,因為在好幾個案例當中,駭客並未用到第二階段後門程式。當他們真的用到第二階段後門程式的情況下,我們發現駭客會使用後門指令將 NOOPDOOR 元件下載到 C:\ProgramData 資料夾,然後使用以下指令來將它執行:

cmd /c C:\Windows\Microsoft.NET\Framework64\v4.0.30319\MSBuild.exe C:\ProgramData\ctac.xml

此外我們也觀察到,Earth Kasha 在這起最新的攻擊行動中可能利用了 SharpHide 來常駐於系統內:透過 Hidden Start (hstart64.exe) 來啟動 NOOPDOOR,並且在開機自動執行時隱藏 MSBuild 的使用者介面。它有可能是將 SharpHide 注入正常的應用程式處理程序當中,因為下面指令中的「msiexec.exe」可確認是個正常的應用程式:

C:\WINDOWS\system32\msiexec.exe action=create keyvalue="C:\ProgramData\hstart64.exe" arguments="/NOCONSOLE \"C:\Windows\Microsoft.NET\Framework64\v4.0.30319\MSBuild.exe C:\ProgramData\ctac.xml\""

Earth Kasha 接著使用以下指令來清除 ANEL 的工作目錄:

rd /s /q "C:\Users\<REDUCTED>\AppData\Local\Microsoft\Media Player\Transcoded Files Cache\<RANDOM>"

rd /s /q "C:\Users\<REDUCTED>\AppData\Local\Microsoft\Windows\<RANDOM>"

第二階段後門程式:NOOPDOOR

除此之外,我們也觀察到駭客安裝了 NOOPDOOR 作為第二階段後門程式,NOOPDOOR 是 Earth Kasha 至少自 2021 年起獨家使用的精密後門程式。根據我們觀察,NOOPDOOR 一直在新增或移除一些小功能來不斷改進。此次攻擊使用的 NOPDOOR 一個有趣的新功能就是支援使用 DNS over HTTPS (DoH) 協定。

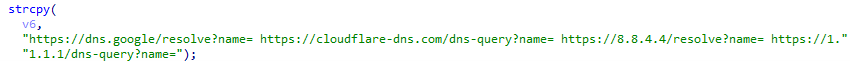

DoH 是一種相對較新的使用者隱私保護技術,透過 HTTPS 來解析 IP 位址,而非使用不支援加密的 DNS。新版的 NOOPDOOR 使用 DoH 協定來隱藏其 CC 通訊期間的 IP 位址查詢,NOOPDOOR 內嵌了支援 DoH 的公共 DNS 伺服器,例如 Google 和 Cloudflare。

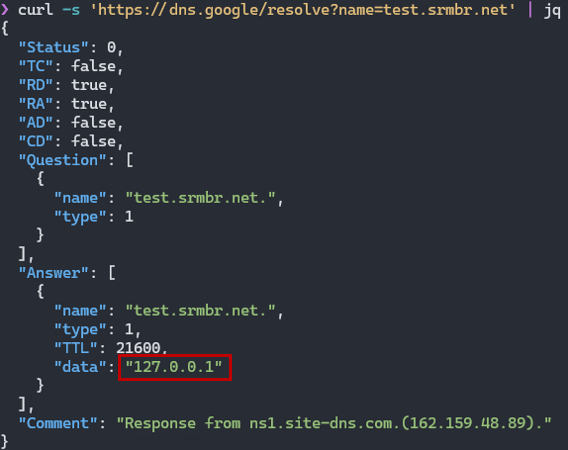

如我們之前的部落格所述,NOOPDOOR 會利用網域產生演算法 (Domain Generation Algorithm,簡稱 DGA) 並根據當下的日期和時間來產生 CC 網域,然後再試著用 DoH 取得其 IP 位址,藉此隱藏可疑的網域名稱解析動作。圖 6 顯示如何使用 DoH 來取得 IP 位址。DNS 解析結果會在 HTTPS body 中傳回。

結論與資安建議

Earth Kasha 是一起目前仍在活躍中的進階持續性滲透攻擊,我們 2025 年 3 月偵測到的這起最新攻擊瞄準了台灣和日本的政府機關和公家機構。該集團的駭客仍繼續使用魚叉式網路釣魚手法來攻擊受害者,但這次的 TTP 跟先前的攻擊稍有不同。先前他們使用了一個惡意 Word 檔案來挾帶 ROAMINGMOUSE,但這次使用的是惡意 Excel 檔案。此外,其惡意行為觸發方式也從「滑鼠移動」事件改成了「點選」事件。

如同 Earth Kasha 先前攻擊行動的 ANEL 檔案一樣,此次新的攻擊行動看到的 ANEL 檔案同樣也會將其版本編號加密,不過,我們發現 2025 年攻擊使用的 ANEL 檔案新增了一個指令來支援在記憶體內執行 BOF 信標物件檔案 (Beacon Object File)。這起最新的攻擊行動可能還會使用 SharpHide 來常駐於系統內:透過 Hidden Start (hstart64.exe) 來啟動第二階段後門程式 NOOPDOOR,並且在開機自動執行時隱藏 MSBuild 的使用者介面。

所有企業機構,尤其是擁有高價值資產 (如政府相關機敏資料、智慧財產、基礎架構資料以及存取憑證) 的企業機構,都應該隨時保持警戒,並且採取主動式安全措施來防範網路攻擊。我們建議企業採取以下措施來防範本文討論到的 TTP:

- 教育使用者,讓他們了解點選及開啟外部或無法辨識的 OneDrive 連結有何風險。此外,當遇到不認識的電子郵件時,不應該輕易相信這類連結或檔案。

- 監控濫用 DNS over HTTPS 協定的情況。

- 停用從網際網路下載的巨集。

- 善用端點偵測及回應工具來偵測可疑活動。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您企業預測及防範威脅,讓您在相關數位資產上加速實現主動式防護的成果。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One 威脅情報

要隨時掌握持續演變的威脅,Trend Vision One 客戶可透過 Intelligence Reports 以及 Threat Insights 取得各種情報與威脅洞見。Threat Insights 可幫助客戶在威脅發生之前便提前掌握,並對新興的威脅預先做好準備,提供有關駭客、惡意活動及駭客技巧的完整資訊。善用這些情報,客戶就能主動採取步驟來保護自己的環境、防範風險,並且有效回應威脅。

Trend Vision One Intelligence Reports 應用程式 [IoC 掃描]

仍在活躍當中:Earth Kasha 持續瞄準台灣和日本發動魚叉式網路釣魚攻擊行動

Trend Vision One Threat Insights 應用程式

新興威脅:仍在活躍當中:Earth Kasha 持續瞄準台灣和日本發動魚叉式網路釣魚攻擊行動

駭客集團:Earth Kasha

追蹤查詢

eventName:MALWARE_DETECTION AND (malName:*ROAMINGMOUSE* OR malName:*ANEL* OR malName:*NOOPLDR* OR malName:*NOOPDOOR*)

eventSubId: 301 AND (hostName: *.srmbr.net OR hostName: *.kyolpon.com)

eventSubId: 204 AND (dst: 172.233.73.249 OR dst: 172.105.62.188 OR dst: 192.46.215.56 OR dst: 139.162.38.102)

入侵指標 (IoC)

詳細的 IoC 清單請至此處下載。