摘要

- Earth Hundun 是一個網路間諜駭客集團,多年來一直活躍於亞太地區,專門攻擊科技與政府產業。

- 該集團已知運用了多項工具和技巧,包括 Waterbear 惡意程式在內,該程式從 2009 年至今已有超過 10 個版本。

- Waterbear 素以複雜聞名,因為它運用了多種躲避機制來降低被偵測和分析的機率。其後繼版本陸續增加了各種讓它更加棘手的強化功能。

- Earth Hundun 在 2022 年開始使用最新的 Waterbear 版本,該版本亦稱為「Deuterbear」,其中包含了許多重要改變,例如記憶體掃描反制與解密程序,這使得我們將它視為一個與原始 Waterbear 不同的惡意程式。

- 本文深入分析 Earth Hundun 工具庫裡的這兩款惡意程式。

簡介

最近趨勢科技觀察到一大波針對不同產業的網路攻擊,包括:科技、研究與政府產業。這些攻擊使用了一個名為「Waterbear」的惡意程式家族,屬於 Earth Hundun (亦稱為「BlackTech」) 網路間諜集團所有,該集團專門從科技公司與政府機關蒐集情報,特別是在亞太地區。

在該集團的武器庫中,Waterbear 後門程式是最複雜的惡意程式之一,擁有各式各樣除錯反制、沙盒模擬分析反制,以及一般的防毒軟體阻礙技巧。不僅如此,其開發者又經常加以更新,包括載入器、下載器、通訊協定等各方面的強化,使得它具備越來越多的躲避技巧。本報告將深入探討 Earth Hundun 在 Waterbear 當中加入的最新技巧,並且針對其最新的版本:Deuterbear 加以分析。

Waterbear 詳細分析

Waterbear 從 2009 年至今已有超過 10 個版本,其版本編號直接在組態設定當中就能看到。即使舊版已經可以做到的事情,其開發者還是會持續改進感染的程序直到成功入侵為止。因此,我們很常看到在同一時期出現多個版本並存的現象,甚至出現在同一受害者的環境內部。

有趣的是,某些 Waterbear 下載器一直在使用內部 IP 位址的幕後操縱 (CC) 伺服器,例如,雜湊碼為 6b9a14d4d9230e038ffd9e1f5fd0d3065ff0a78b52ab338644462864740c2241 的下載器使用的 CC 伺服器位址是 192.168.11[.]2。

這顯示駭客有可能對受害者的網路環境非常熟悉,因此使用了好幾層的跳轉伺服器來躲避偵測。諸如此類的技巧突顯出駭客的精明程度,這麼做很顯然是為了長期暗中潛伏及掌控被入侵的環境。

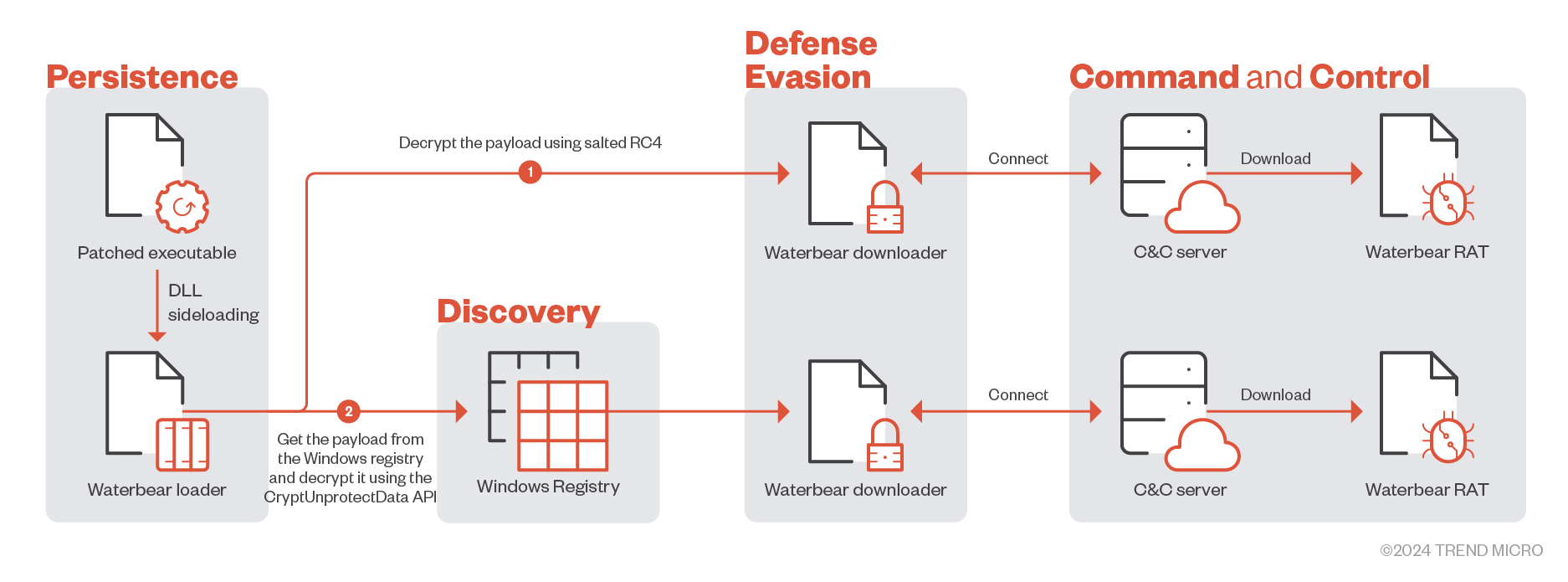

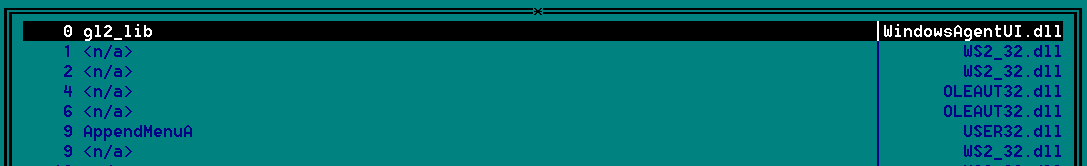

Waterbear 的攻擊程序與 TTP

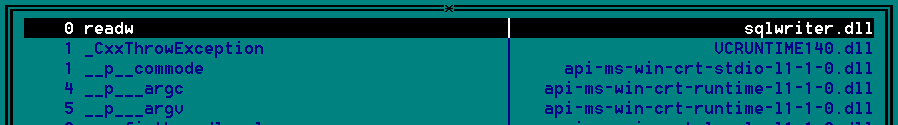

在啟動部分,Waterbear 使用了一個合法的執行檔來載入它的客製化 DLL 檔案。在某些案例,駭客會修改合法執行檔的函式庫匯入表,例如將一個同名的 DLL 加入到順序 0 的位置,這樣就能經由 DLL 側載的方式順利啟動載入器。如此一來 Earth Hundun 就能執行其客製化 DLL 載入器,並且躲避偵測。

載入器

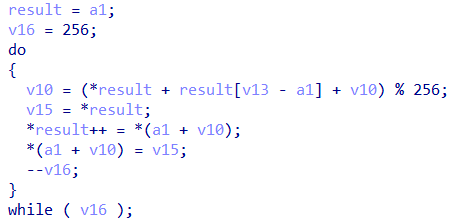

根據圖 1 所示,Waterbear 使用了兩個解密程序來解開加密的載入器。

根據我們觀察,近期的 Waterbear 載入器程序經常使用同一個客製化加鹽處理 (salted) 的 RC4 解密機制,搭配一個類似的混淆編碼方式來解開下載器。這樣的做法與 0.13、0.16 及 0.24 版本的下載器相同。反觀早期版本的 Waterbear 下載器則幾乎不使用加密編碼 (就算有也很少)。

在某些案例,Waterbear 載入器會將加密的下載器預先儲存在系統登錄內,而且下載器只能在被感染的電腦上解開,因為它使用了 CryptUnprotectData API。此方法受限於只能在被感染的電腦上運作,但卻可以避免受害者發現自己正遭到攻擊,同時還能阻礙事件回應人員的調查。

下載器

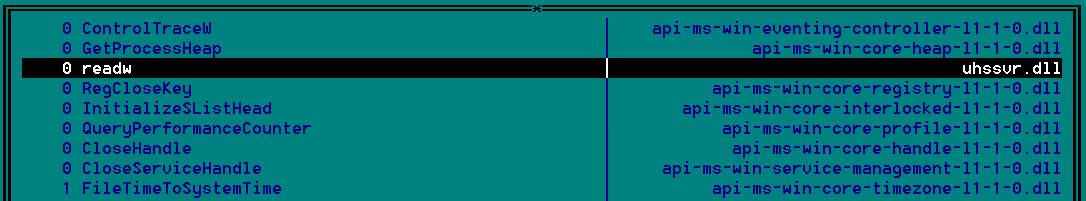

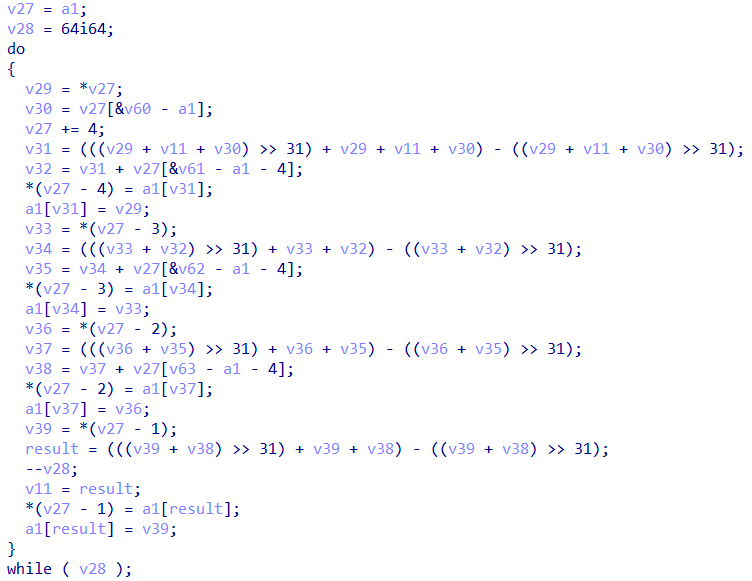

Earth Hundun 一直在不斷精進其躲避防毒軟體的技巧,在開頭及末端加入大量的填充碼 (0x00) 來躲避偵測。載入器在解密之後會直接執行 shellcode 並檢查自己是否在除錯模式中執行,接著啟動 Waterbear 下載器。

- 在使用前才將函式解密,使用後又再次將它加密。

- 在復原函式的位址之後便將它迅速移動到記憶體中的另一個位址,並且將原始位址弄亂。

如需更多詳細資訊,請參閱我們先前的報告,特別是「shellcode 記憶體掃描反制」一節。

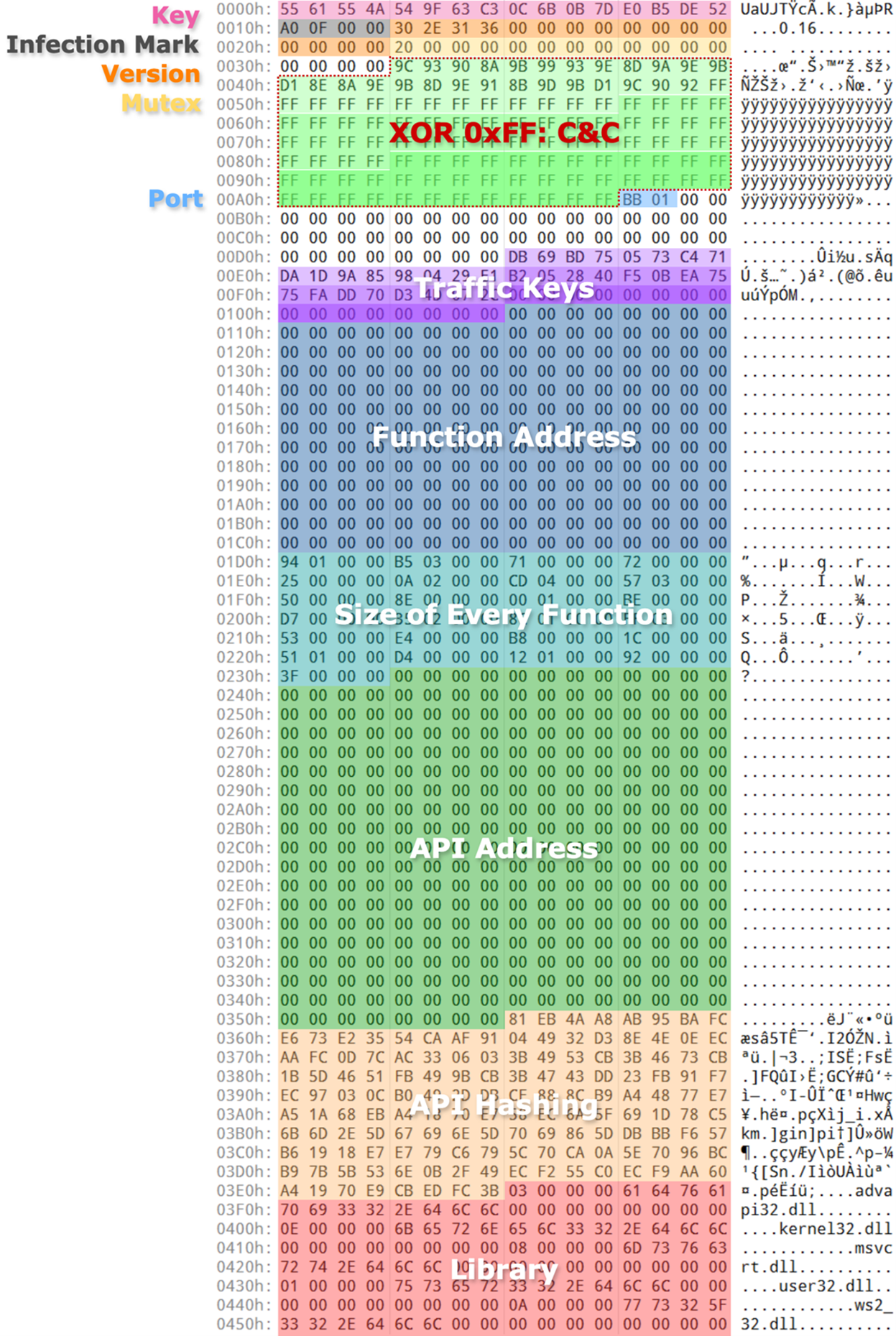

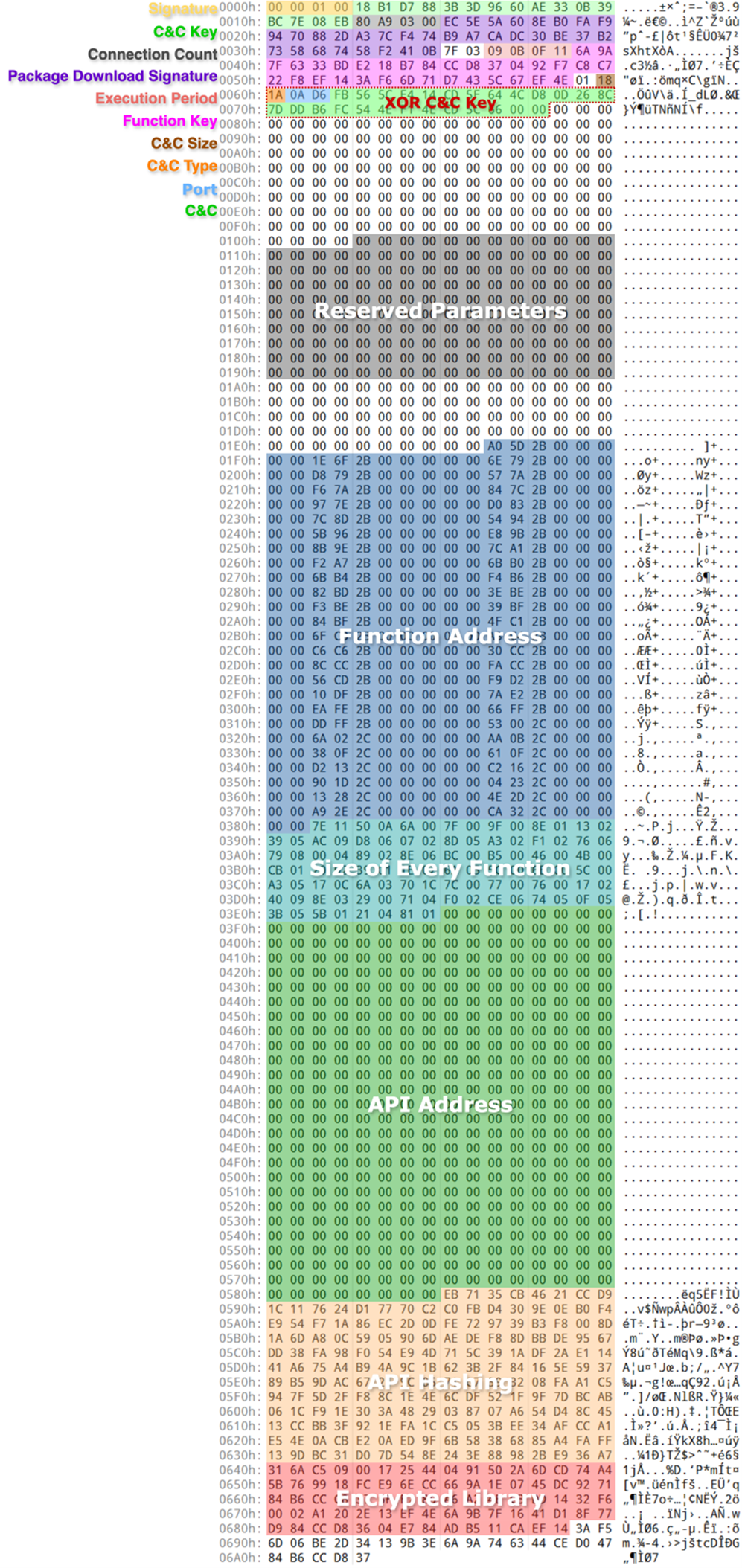

先前報告所列的組態設定包含了一些能讓惡意程式正確執行並連線到 CC 伺服器的必要資訊。

| 資料位移 | 資料大小 | 資料內容 |

|---|---|---|

| 0x00 | 0x04 | 函式加密/解密金鑰。 |

| 0x10 | 0x04 | 遠端存取木馬程式 (RAT) 感染印記,同時也用來當成睡眠時間。 |

| 0x14 | 0x10 | 版本編號 (例如 0.13、0.16、0.24 等等)。 |

| 0x24 | 0x0C | Mutex (目前沒用到)。 |

| 0x34 | 0x78 | CC 伺服器位址,使用 0xFF 為金鑰進行 XOR 加密;每個位址最長 0x28 個字元,最多支援到 3 個。如果下載器需要監聽某個連接埠,則此區段填入 0x00。 |

| 0xAC | 0x02 | 連接埠號碼 (有可能包含多個號碼)。 |

| 0xD8 | 0x10 | 流量金鑰 KEY_1,受害者端首次發出的流量所用的 RC4 金鑰。 |

| 0xE8 | 0x10 | 流量金鑰 KEY_2,用來識別受害者的獨特 ID。 |

| 0xF8 | 0x10 | 流量金鑰 KEY_RANDOM (由下載器隨機產生,加密 RAT 的 RC4 金鑰,從 CC 伺服器傳送)。 |

| 0x108 | 0xC8 | 函式位址清單 (例如:0x8 * 25 個函式)。 |

| 0x1D0 | 0x64 | 函式長度清單 (例如:0x4 * 25 個函式)。 |

| 0x234 | 0x124 | API 位址清單。 |

| 0x358 | 0x90 | 加密的 API 雜湊碼清單。 |

| 0x3E8 | 0x78 | 函式庫名稱清單。 |

表 1:Waterbear 下載器的組態設定結構。

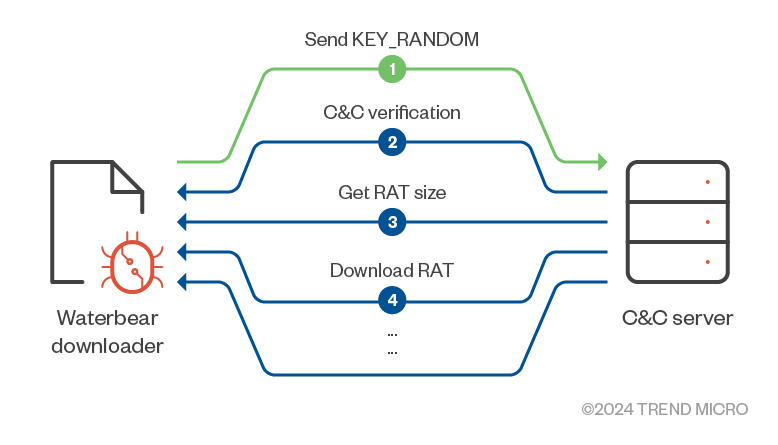

在網路請求部分,下載器會建立客製化連線來派送下一階段的 RAT,如下所示:

| 索引 | 方向 | 加密 | 金鑰 |

|---|---|---|---|

| 1 | 受害者 -> CC | 加鹽處理的 RC4 (10,000 次) | KEY_1 |

| 2 | CC -> 受害者 | 加鹽處理的 RC4 | KEY_RANDOM XOR 反轉 (reverse) (KEY_1) |

| 3 | CC -> 受害者 | 加鹽處理的 RC4 | KEY_RANDOM |

| 4 | CC -> 受害者 | 加鹽處理的 RC4 | KEY_RANDOM |

表 2:下載 Waterbear RAT 的網路流量基本資訊。

所有封包都含有一個 10 位元組的標頭,用來描述資料中的資訊 (其格式與 Palo Alto 發布的報告當中所描述的一樣)。然而多年以來,其特徵標記已經被駭客加密編碼以躲避偵測。以下是最新的通訊協定分析:

傳送 KEY_RANDOM

下載器會隨機產生一個 16 位元組的金鑰:KEY_RANDOM,然後以下列封包格式傳送給 CC 伺服器:

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x10 | 標頭 | 第 1、第 4 及第 6 個位元組是隨機產生,用來加密標頭中的其他位元組。 第 2 個位元組:0x40 XOR 第 6 個位元組。 第 3 個位元組:0x1F XOR 第 1 個位元組。 第 5 個位元組:0x03 XOR 第 4 個位元組 XOR ((第 1 個位元組 >> 4) AND (第 6 個位元組 << 4))。 第 7 個位元組:資料大小 XOR 第 1 個位元組。 第 8 個位元組:(資料大小 >> 8) XOR 第 6 個位元組。 第 9 個位元組:(資料大小 >> 16) XOR 第 4 個位元組。 第 10 個位元組:(資料大小 >> 24) XOR (第 4 個位元組 >> 4) AND (第 6 個位元組 >> 4)。 |

| 0x10 | 0x20 | 資料 | 0x00 – 0x10: <KEY_RANDOM> XOR “abcdefghijklmno\x00” 0x10 – 0x20: <KEY_RANDOM> XOR <KEY_2> |

表 3:傳送 KEY_RANDOM 的封包格式。

標頭含有指令碼 0x40 0x1F,而資料大小則在最後四個位元組 (little-endian 格式),但此變種的加密編碼方法較先前版本更加複雜。CC 伺服器會執行反轉 (reverse) 運算來解開標頭和資料,而 KEY_RANDOM 則當成後續封包的加鹽處理 RC4 金鑰。KEY_2 是一個獨一無二的 ID,用來檢查目標。

CC 驗證程序

CC 伺服器會以下列格式傳送封包到受害者端來進行驗證:

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x10 | 標頭 | ?? 40 1F ?? ?? ?? ?? ?? ?? ?? (最後四個位元組是資料大小,little-endian 格式)。 |

| 0x10 | 0x20 | 資料 | 資料當中含有 KEY_1,KEY_1 的位移在 ((第 1 個位元組 XOR 第 2 個位元組) + 2)。 |

表 4:CC 驗證封包格式。

取得 RAT 大小

CC 伺服器會使用下列格式來傳送有關 RAT 大小的封包:

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x10 | 標頭 | ?? 43 1F ?? 00 ?? 04 00 00 00 |

| 0x10 | 0x04 | 資料 | RAT 的大小 (little-endian 格式)。 |

表 5:取得 RAT 大小的封包格式。

下載 RAT

CC 伺服器會以下列格式傳送 RAT 的封包:

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x10 | 標頭 | ?? 43 1F ?? 01 ?? ?? ?? ?? ?? (最後四個位元組是資料大小,little-endian 格式)。 |

| 0x10 | 非固定 | 資料 | 下一階段 RAT 的資料。 |

表 6:取得 RAT 的封包格式。

此步驟會重複接收來自 CC 伺服器的封包,直到整個 RAT 傳送完畢為止。

RAT 指令

自從 TeamT5 在 2020 年發表有關 Waterbear 功能的文章至今,駭客已經又增加了不少功能,最新的版本如下表所示:

| 指令碼 (10 進位) | 功能 |

|---|---|

| 2 | 列出磁碟機。 |

| 3 | 列出檔案。 |

| 4 | 上傳檔案至 CC 伺服器。 |

| 5 | 從 CC 伺服器下載檔案。 |

| 6 | 將檔案重新命名。 |

| 7 | 建立資料夾。 |

| 8 | 刪除檔案。 |

| 10 | 執行檔案。 |

| 11 | 移動檔案。 |

| 12 | 偽裝檔案的 metadata。 |

| 13 | 檔案作業。 |

| 806 | 取得系統語言、系統時間以及 Windows 安裝日期。 |

| 807 | 列出視窗。 |

| 809 | 隱藏式窗。 |

| 810 | 顯示視窗。 |

| 811 | 關閉視窗。 |

| 812 | 將視窗最小化。 |

| 813 | 將視窗最大化。 |

| 815 | 螢幕截圖。 |

| 816 | 設定螢幕截圖事件訊號。 |

| 817 | 遠端桌面。 |

| 818 | 列出處理程序。 |

| 819 | 終止處理程序。 |

| 821 | 暫停處理程序 (以 pID 來指定)。 |

| 822 | 繼續執行處理程序 (以 pID 來指定)。 |

| 823 | 取得處理程序模組資訊。 |

| 824 | 取得處理程序模組資訊 (使用 Authenticode 政策提供者的檔案或物件)。 |

| 825 | 取得延伸 TCP 表格。 |

| 826 | 使用 SetTcpEntry 將 TCP 連線狀態設定為 MIB_TCP_STATE_DELETE_TCB。 |

| 827 | 列出服務。 |

| 828 – 832 | 操控服務。 |

| 833 | 取得下載器組態設定中的 CC 伺服器。 |

| 834 | 設定下載器組態設定中的 CC 伺服器。 |

| 1006 | 啟動遠端指令列介面。 |

| 1007 | 結束遠端指令列介面。 |

| 1008 | 取得遠端指令列介面的 PID。 |

| 1010 | 下載 DLL 並執行其匯出的「Start」函式。 |

| 1300 | 不明。 |

| 2011 | 列出系統登錄。 |

| 2012 | 列出系統登錄數值。 |

| 2013 | 建立系統登錄機碼。 |

| 2014 | 設定系統登錄數值。 |

| 2015 | 刪除系統登錄機碼。 |

| 2016 | 刪除系統登錄數值。 |

| 8001 | 取得當前視窗。 |

| 8004 | 在以下系統登錄機碼中設定感染印記:HKCU\Console\Quick\Edit。 |

| 8005 | 終止連線以及 RAT 處理程序。 |

| 9010 | 更新 CC 伺服器 IP 位址。 |

| 9011 - 9018 | 操控 socket。 |

表 7:RAT 指令清單與其對應功能。

如需更多有關 Waterbear 過去活動的資訊,請參閱我們 2019 年的報告。

Deuterbear 詳細資料

Deuterbear 下載器可說是 Waterbear 下載器的最新版本,根據我們的監測資料顯示它從 2022 年開始活躍至今。由於其解密流程與組態設定結構出現重大更新,因此我們將此變種列為獨立的惡意程式,有別於原始的 Waterbear 下載器。

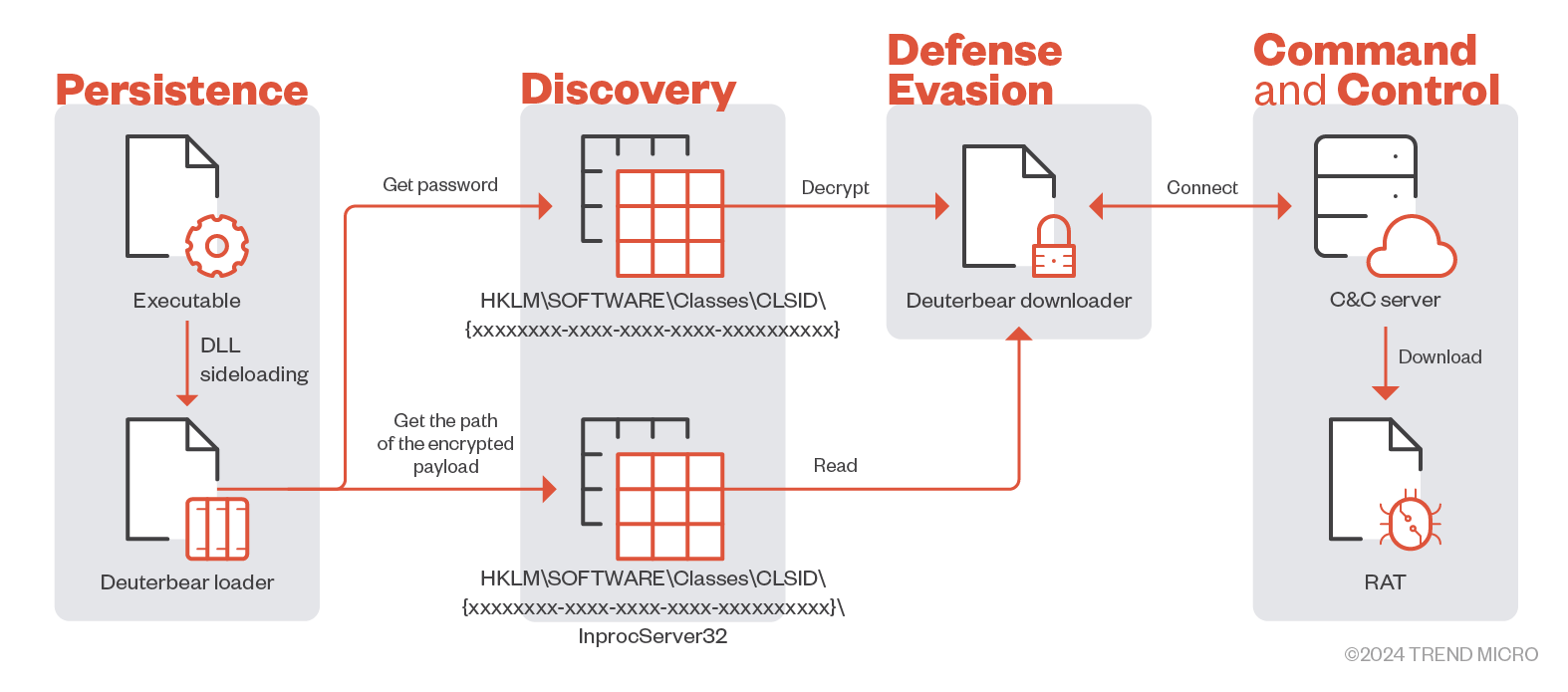

Deuterbear 的攻擊程序與 TTP

載入器

由於使用了 CryptUnprotectData 這個 API,所以其解密流程只能在受害者端執行,而且需要更多駭客所定義的參數:

- 從系統登錄查詢密碼: (HKLM|HKCU|HKCR)SOFTWARE\\Classes\\CLSID\\{xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxx},使用「AppID」為鍵值。

- 從系統登錄查詢加密的下載器路徑: (HKLM|HKCU|HKCR) SOFTWARE\\Classes\\CLSID\\{xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxx}\\InprocServer32

- 下載器解密

a. 與位移 16~999 的密碼進行 XOR 運算。

b. 呼叫 CryptUnprotectData 而不提供密碼。

c. 與位移 0~999 的密碼進行 XOR 運算。

d. 呼叫 CryptUnprotectData 並提供密碼。

請注意,CLSID 是惡意程式安裝時所產生的獨特數值。

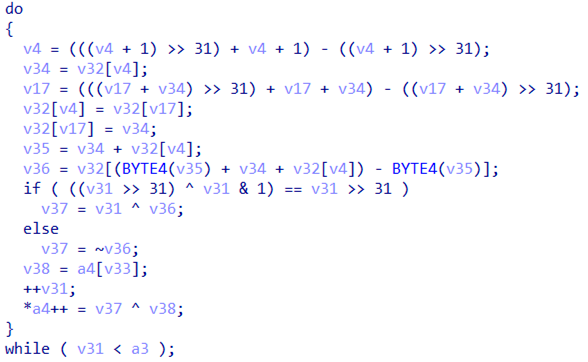

下載器

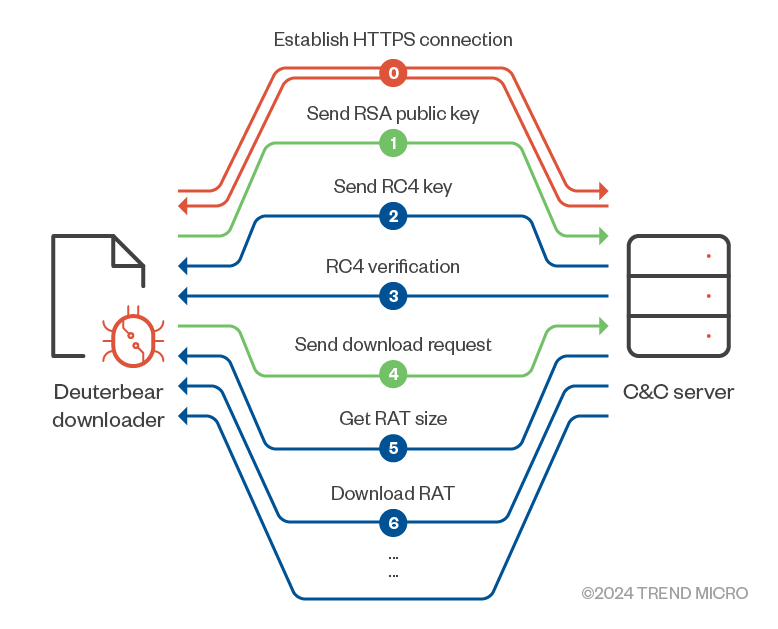

Deuterbear 下載器啟用了 HTTPS 通道來保護其網路流量並採用以下混淆手段來防止分析:

- 使用 jmp 來離開函式。

- 使用處理程序時間來檢查是否在除錯模式。

- 使用 API、Sleep 等正常操作來檢查是否處於沙盒模擬環境。

- 檢查是否在特定時段內執行,例如:9 點到 10 點。

- 加入記憶體掃描反制。

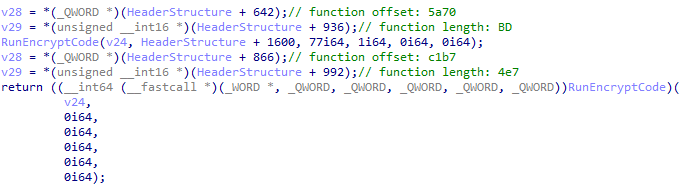

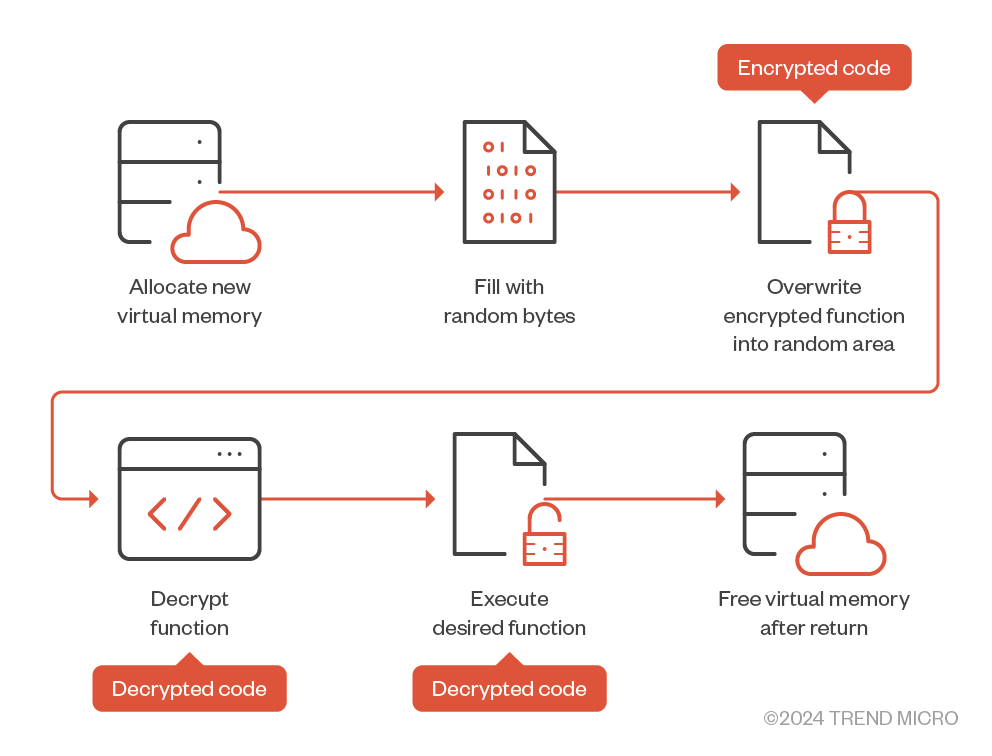

記憶體掃描反制功能是承襲自 Waterbear 下載器,它會使用組態設定當中定義的固定金鑰將所有函式區塊加密 (除了解碼函式之外)。不過,Deuterbear 下載器會在新的虛擬記憶體中執行所要的函式,而非在所有加密函式區塊所在的本地位址。

| 資料位移 | 資料大小 | 資料內容 |

|---|---|---|

| 0x00 | 0x04 | 特徵標記 (00 00 01 00)。 |

| 0x04 | 0x10 | 金鑰 (僅用於 CC 伺服器解密)。 |

| 0x14 | 0x04 | 重新嘗試連線。 |

| 0x18 | 0x20 | 將特徵標記傳送至 CC 伺服器,請求下一階段 RAT。 |

| 0x3A | 0x01 | 上午時段的最早執行時間 (例如:上午 9 點)。 |

| 0x3B | 0x01 | 上午時段的最晚執行時間 (例如:上午 11 點)。 |

| 0x3C | 0x01 | 下午時段的最早執行時間 (例如:下午 3 點)。 |

| 0x3D | 0x01 | 下午時段的最晚執行時間 (例如:下午 5 點)。 |

| 0x3E | 0x20 | 加密資料與加密函式的金鑰。 |

| 0x5F | 0x01 | (加密的 CC 伺服器大小) - 3。 |

| 0x60 | 非固定 | 加密的 CC 伺服器。 +0:IP/網域旗標。 +1:連接埠號碼。 +3:CC 伺服器。 |

| 0x1EA | 0x198 | 函式位址清單 (例如:0x8 * 51 個函式)。 |

| 0x382 | 0x66 | 函式長度清單 (例如:0x2 * 51 個函式)。 |

| 0x3E8 | 0x1A0 | API 位址清單。 |

| 0x588 | 0xB8 | 加密的 API 雜湊碼清單。 |

| 0x640 | 0x4D | 加密的函式庫名稱清單。 |

表 8:Deuterbear 下載器的組態設定結構。

| 索引 | 方向 | 加密 | 金鑰 |

|---|---|---|---|

| 1 | 受害者 -> CC | 無 | 無 |

| 2 | CC -> 受害者 | RSA | CSP_KEY |

| 3 | CC -> 受害者 | 加鹽處理的 RC4 | RC4_KEY_2 (來自索引 2) |

| 4 | 受害者 -> CC | 加鹽處理的 RC4 | RC4_KEY_1 (來自索引 2) |

| 5 | CC -> 受害者 | 加鹽處理的 RC4 | RC4_KEY_2 |

| 6 | CC -> 受害者 | 加鹽處理的 RC4 | RC4_KEY_2 |

表 9:下載 Deuterbear RAT 的網路流量基本資訊。

Deuterbear 的標頭內僅使用了 5 個位元組來描述資料,其大致格式如下:

| 位移 | 大小 | 內容 |

|---|---|---|

| 0x00 | 0x01 | 有可能代表封包的類型。 |

| 0x01 | 0x02 | 指令碼 (如同 Waterbear 下載器封包中的 40 1F)。 |

| 0x03 | 0x02 | 資料大小。 |

表 10:Deuterbear 封包標頭的格式。

傳送 RSA 公開金鑰

其下載器使用 Microsoft CryptoAPI 來產生 RSA 公開/私密金鑰,並將公開金鑰傳送給 CC 伺服器以便下次通訊時使用 RSA 加密。

其封包格式如下:

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x05 | 標頭 | 01 CD 03 ?? ?? (最後二個位元組是資料大小,little-endian 格式)。 |

| 0x05 | 0x114 | 資料 | 下一步驟封包加密用的 RSA 公開金鑰二進位大型物件 (BLOB)。 |

表 11:傳送 RSA 公開金鑰的封包格式。

傳送 RC4 金鑰

CC 伺服器會準備兩把 RC4 加密金鑰:RC4_KEY_1 與 RC4_KEY_2。前者用於加密受害者至 CC 伺服器的流量,後者用於 CC 伺服器至受害者方向的流量。這兩把金鑰會使用受害者端產生的 RSA 公開金鑰來將它們加密,並使用下列封包格式傳送至受害者端:

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x05 | 標頭 | ?? CD 03 ?? ?? (最後二個位元組是資料大小,little-endian 格式)。 |

| 0x05 | 0x20 | 資料 | 0x05:RC4_KEY_1 0x15:RC4_KEY_2 |

表 12:傳送 RC4 金鑰的封包格式。

RC4 驗證

受害者端會檢查解密的資料 (也就是 RSA 公開金鑰) 來驗證 RC4 解密是否有效。

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x05 | 標頭 | ?? ?? ?? ?? ?? (最後二個位元組是資料大小,little-endian 格式)。 |

| 0x05 | 0x114 | 資料 | 受害者端產生的 RSA 公開金鑰 BLOB。 |

表 13:RC4 驗證封包格式。

傳送下載請求

受害者端會將下載特徵標記 (download signature) 加密 (該標記位於組態設定當中 [0x18:0x38]),然後將它傳送給 CC 伺服器來請求下一階段的 shellcode。

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x05 | 標頭 | 00 CD 03 20 00 (最後二個位元組是資料大小,little-endian 格式)。 |

| 0x05 | 0x20 | 資料 | 下載特徵標記。 |

表 14:傳送下載指令給 CC 伺服器的封包格式。

取得 RAT 大小

CC 伺服器使用下列封包格式來傳送 RAT 的大小:

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x05 | 標頭 | 02 D0 03 04 00 |

| 0x05 | 0x04 | 資料 | RAT 的大小 (little-endian 格式)。 |

表 15:取得 RAT 大小的封包格式。

下載 RAT

CC 伺服器使用下列封包格式來傳送 RAT:

| 位移 | 大小 | 類型 | 內容 |

|---|---|---|---|

| 0x00 | 0x05 | 標頭 | 01 D0 03 ?? ?? (最後二個位元組是資料大小,little-endian 格式)。 |

| 0x05 | 非固定 | 資料 | CC 至受害者端封包加密所需的 RSA 公開金鑰。 |

表 16:下載 RAT 的封包格式。

此步驟會重複接收來自 CC 伺服器的封包,直到整個 RAT 傳送完畢為止。接收到的 Deuterbear RAT 採用 shellcode 格式,有別於原始的 Waterbear 下載器下載的是 PE 格式的下一階段 RAT。

比較

表 17 顯示 Deuterbear 下載器與 Waterbear 下載器之間的差異:

| 屬性 | Deuterbear 下載器 | Waterbear 下載器 |

|---|---|---|

| 執行時間 | 有限制 | 任何時間 |

| 記憶體掃描反制 | 在新的虛擬記憶體中將函式加密/解密 | 在本地記憶體位址將函式加密/解密 |

| 加密的下載器路徑 | 系統登錄 | 檔案/系統登錄 |

| 加密的下載器如何解密 | CyprtUnprotectData | 加鹽處理的 RC4 或 CyprtUnprotectData |

| CC 字串如何解密 | 使用 16 位元組的金鑰來執行 XOR 運算 | 使用 0xFF 來執行 XOR 運算 |

| CC 通訊 | HTTPS | HTTP |

| 封包標頭大小 | 5 | 10 |

| 標頭中的神奇位元組 | CD 03 | 40 1F |

| D0 03 | 43 1F | |

| 下載流量中的 RC4 金鑰 | 由 CC 伺服器產生 | 由受害者端產生 |

| 下載的 RAT 格式 | Shellcode | PE 檔案 |

表 17:Deuterbear 下載器與 Waterbear 下載器之間的差異。

結論

Earth Hundun 駭客集團自 2009 年起即不斷改良和精進 Waterbear 後門程式以及其諸多變種與分支版本。駭客在原本的基礎上強化了感染方法與反制分析機制,造就了當今最先進的變種,也就是:Deuterbear。Deuterbear 下載器使用 HTTPS 加密來保護流量,並在惡意程式執行方面做了不少改良,例如:改變函式加密方式、檢查是否在除錯器或沙盒模擬環境中執行,以及修改通訊協定。

根據我們的監測資料,Earth Hundun 一直在滲透亞太地區,而 Waterbear 與 Deuterbear 的持續演進,也為企業的防禦帶來了嚴重挑戰。正因如此,趨勢科技也會持續強化我們的監控及偵測技術。

MITRE ATT&CK

| 手法 | 技巧 | 編號 | 說明 |

|---|---|---|---|

| 執行 | 共用模組 | T1129 | 藉由 shellcode 動態載入 DLL。 |

| 原生 API | T1106 | 藉由 shellcode 動態載入 API。 | |

| 常駐 | 挾持執行流程:DLL 側載 | T1574.002 | 使用被修改過的合法執行檔來載入惡意 DLL。 |

| 開機或登入自動執行:列印處理程序 | T1547.012 | 濫用列印處理程序來執行惡意 DLL。 | |

| 躲避防禦 | 加密編碼的檔案或資訊:二進位填充 | T1027.001 | 在加密的下載器當中填充大量的 0x00。 |

| 障眼法:利用合法名稱或地點掩蓋非法 | T1036.005 | 讓修改過的執行檔在使用者和/或資安工具眼裡看起來好像合法或良性的檔案。 | |

| 解密/解碼檔案或資訊 | T1140 | 使用 RC4 或 CryptUnprotectData 來解開加密的下載器。 | |

| 執行限制 | T1480 | 瞄準受害環境中的特定路徑/系統登錄。 | |

| 虛擬化/沙盒模擬環境躲避:以時間為基礎的躲避技巧 | T1497.003 | 下載器會使用 API、Sleep 等正常操作來檢查是否處於沙盒模擬環境。 | |

| 躲避除錯器 | T1622 | 下載器會使用處理程序時間來檢查是否在除錯模式。 | |

| 搜尋 | 檔案與目錄搜尋 | T1083 | RAT 會搜尋某些檔案和目錄,或者搜尋特定位置。 |

| 系統網路組態搜尋:網際網路連線搜尋 | T1016.001 | 下載器會檢查受害系統的網際網路連線。 | |

| 系統網路連線搜尋 | T1049 | Waterbear RAT 會透過網路查詢資訊,列出正在進出受害系統或者來自遠端系統的網路連線。 | |

| 處理程序搜尋 | T1057 | Waterbear RAT 會搜尋特定處理程序。 | |

| 系統資訊搜尋 | T1082 | Waterbear RAT 會取得有關作業系統與硬體的詳細資訊,包括:版本、使用者名稱及架構。 | |

| 查詢系統登錄 | T1012 | 從系統登錄查詢資料來解開下載器。 | |

| 蒐集 | 來自本機系統的資料 | T1005 | 蒐集受害者的基本資訊。 |

| 資料外傳 | 透過幕後操縱 (CC) 管道將資料外傳 | T1041 | 將蒐集到的資料傳送至 CC 伺服器。 |

| 幕後操縱 | 應用程式層通訊協定:網站通訊協定 | T1071.001 | 下載器透過 HTTP/HTTPS 來與 CC 伺服器通訊。 |

| 加密管道 | T1573 | 使用 RC4/RSA 來隱藏幕後操縱流量。 | |

| 資料編碼:非標準編碼 | T1132.002 | 採用非標準的 RC4 將流量編碼,讓網路流量更難被偵測。 |

入侵指標資料

如需本文提到的入侵指標完整清單,請至此處。

特別感謝趨勢科技 Dove Chiu 與 Shih-hao Weng 提供額外情報。