近年來,網路犯罪變得越來越專業,詐騙集團不斷精進自己的技巧、減少犯錯,並建立各種「服務」商業模式來幫助那些技術層次較低的駭客從事詐騙和發動攻擊,使他們也有能力操作完整的網路犯罪業務。

今日存在著各種不同類型的網路犯罪服務,包括專門開發及銷售惡意程式給其他駭客使用的惡意程式服務-惡意軟體即服務(malware-as-a-service,MaaS)。這項服務也會開發勒索病毒這類的惡意程式,並經由已遭入侵的網站散播。此外,還有些攻擊行動須借助大量的社群媒體帳號才能成功,例如:假訊息行動、垃圾郵件行動,以及惡意程式散播行動。的確,網路駭客透過數千個社群媒體帳號來發送數千封垃圾訊息的情況並非罕見,但他們是如何自動化做到這點的呢?

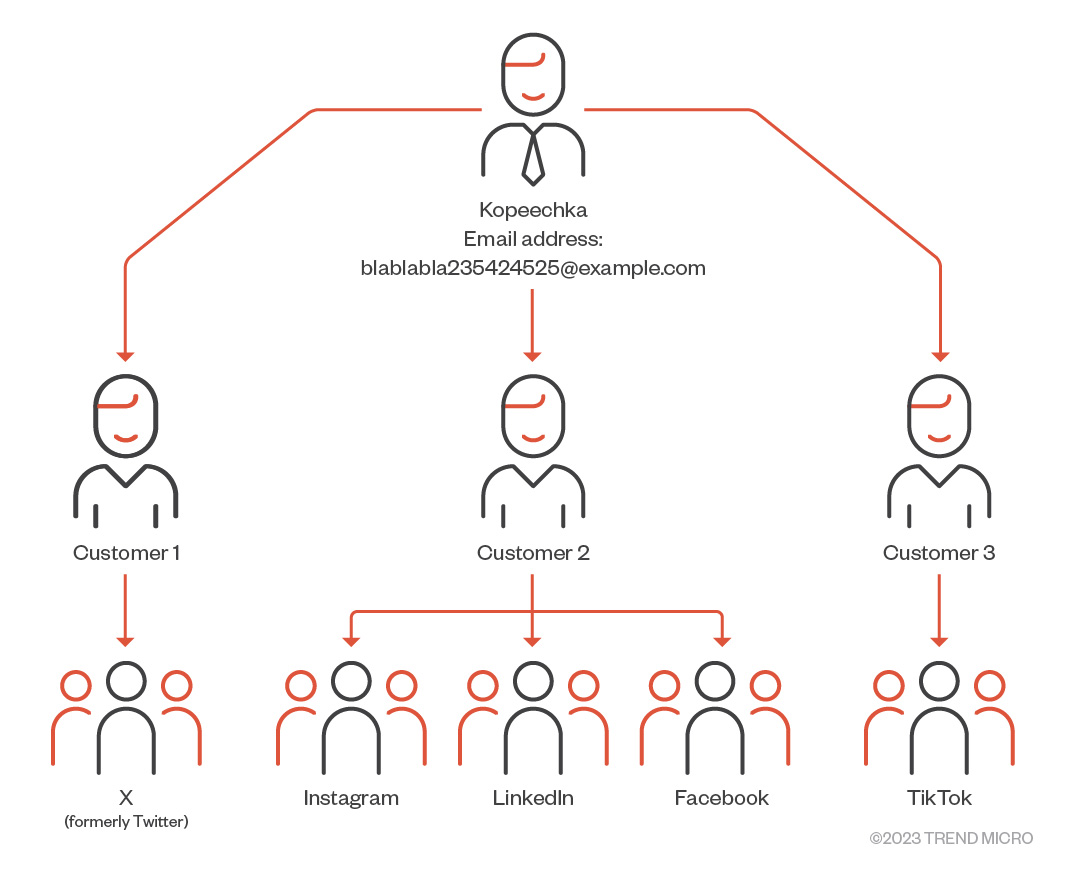

最近,趨勢科技發現了一種服務,嚴格來說這服務並不一定違法,但卻會讓一些需要大量散播社群媒體垃圾訊息的網路犯罪行動變得相當容易,這就是 Kopeechka 服務。「kopeechka」在俄羅斯文當中的意思是「一分錢」。

該服務從 2019 年便開始經營至今,它提供了一種讓人輕鬆註冊熱門社群媒體帳號的服務,包括:Instagram、Telegram、Facebook 以及 X (前 Twitter)。此外我們發現 Kopeechka 也可用來註冊一些以青少年主的聊天網站。

這份報告探討 Kopeechka 服務,針對該服務的特色和功能提供詳細的技術分析,並說明它如何成為駭客集團的幫兇。

社群媒體平台如何保護其帳號建立流程?

大部分的社群媒體平台都已主動採取一些措施來強化其帳號建立流程的安全性。由於許多網路駭客集團都會在社群媒體上建立一些用來從事非法活動的帳號,因此社群媒體平台正努力降低他們平台被歹徒利用的風險,首先就是從帳號建立流程著手。

目前各平台大多設置了一些安全措施來防止駭客建立不肖的帳號,例如:

- 電子郵件驗證。在註冊時,使用者必須證明他所提供的電子郵件地址確實存在。這通常可透過驗證碼來達成,使用者會經由電子郵件收到一個特殊的網址或驗證碼。使用者只要點選這個連結,或者輸入驗證碼,就能通過驗證。

- 電話驗證。使用者須提供一個真實的電話號碼來給社群媒體平台驗證,平台會透過簡訊發送一個驗證碼到這個電話號碼,使用者必須在平台上輸入簡訊中的代驗證碼。

- CAPTCHA 真人驗證機制。儘管 CAPTCHA 有多種版本,但其目的只有一個,就是確認使用者是真人,而非機器人。通常,使用者須回答一個自動化解謎工具無法回答的問題。

- IP 位址信譽。這是用來判斷使用者的 IP 位址是否可信賴,它不能是代理器 (proxy)、虛擬私人網路 (VPN) 或任何匿名化服務所提供的位址。

隨註冊的社群平台而定,駭客集團可能必須提供獨一無二的電子郵件地址、獨一無二的電話號碼,以及沒有問題的 IP 位址,才能成功建立帳號。

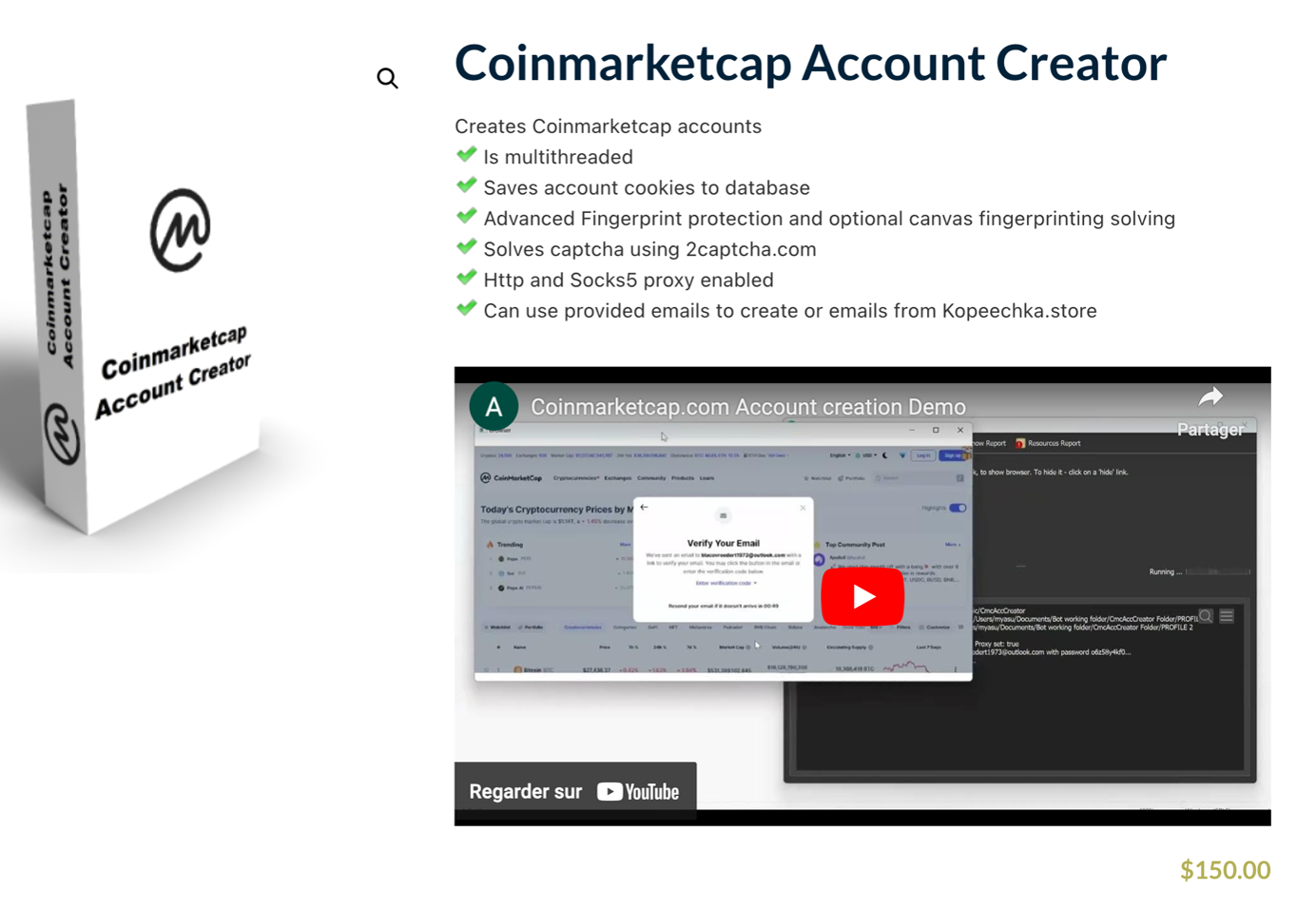

儘管某些社群媒體平台會使用 CAPTCHA 來防止自動註冊帳號,但這對駭客集團來說並不是太大的障礙,因為現在市面上已經有各種服務可以幫駭客自動化破解 CAPTCHA 機制。同樣的情況也出現在 IP 位址檢查服務,駭客可以利用在地代理器 (residential proxy) 來越過這項檢查。

所以,網路駭客已經可以利用自動化腳本來破解 CAPTCHA 與 IP 位址信譽檢查機制。但他們還是需要一個合法的電子郵件地址 (可能再加上一個電話號碼),才能成功建立一個帳號。此時,Kopeechka 就能派上用場。

Kopeechka 服務簡介

Kopeechka 不提供讀取電子郵件收件匣的功能,但使用者卻能收到社群平台所發出的電子郵件。這項服務的設計方式是信箱帳號仍由 Kopeechka (而非使用者) 所掌控。

Kopeechka 提供了兩種類型的電子郵件地址:一種是使用他們自家網域的電子郵件地址,另一種是建立在熱門郵件代管服務上的地址。

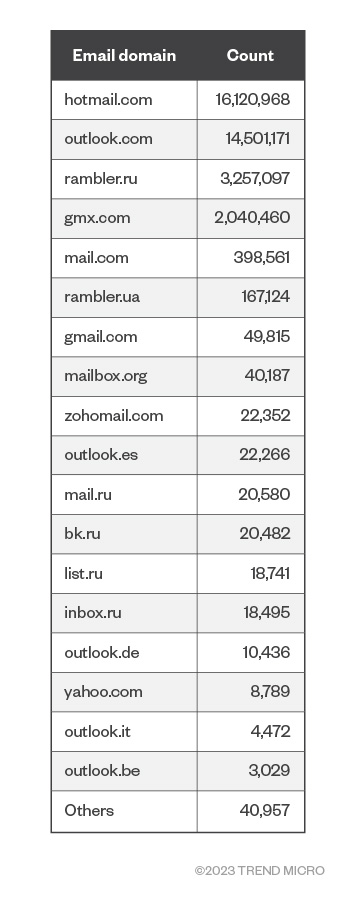

「表 1」顯示 Kopeechka 目前的庫存中持有的有效電子郵件地址數量。有趣的是,其中很大一部分是 Hotmail 和 Outlook 信箱,也就是由 Microsoft 提供的信箱。

我們懷疑,這些電子郵件地址不是由 Kopeechka 駭客集團自己建立的、就是被他們駭入的電子郵件信箱,因為我們先前曾見過該集團在地下社群的已駭入電子郵件討論版上張貼過訊息。此外,Kopeechka 也會收購一些電子郵件帳號,如圖 1 所示。

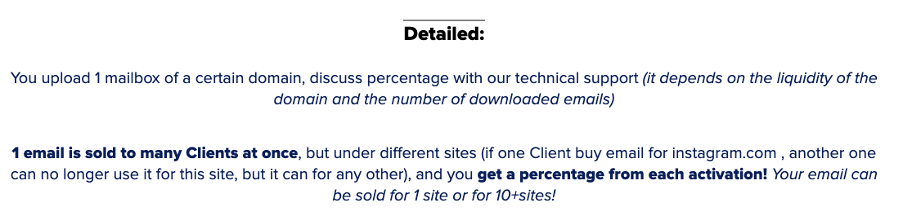

截至本文撰稿日期,Kopeechka 可提供 39 個自家網域上的電子郵件地址。

Kopeechka 自家的網域 (圖 2) 與熱門網域 (表 1) 的郵件地址價格不同,熱門服務比 Kopeechka 自家的網域較貴一點,截至本文撰稿日期,Kopeechka 自家網域的電子郵件地址價格為 0.05 俄羅斯盧布 (0.0005 美元),但熱門網域的電子郵件地址則最高可達 1 俄羅斯盧布 (0.01 美元)。

Kopeechka 的服務如何運作?

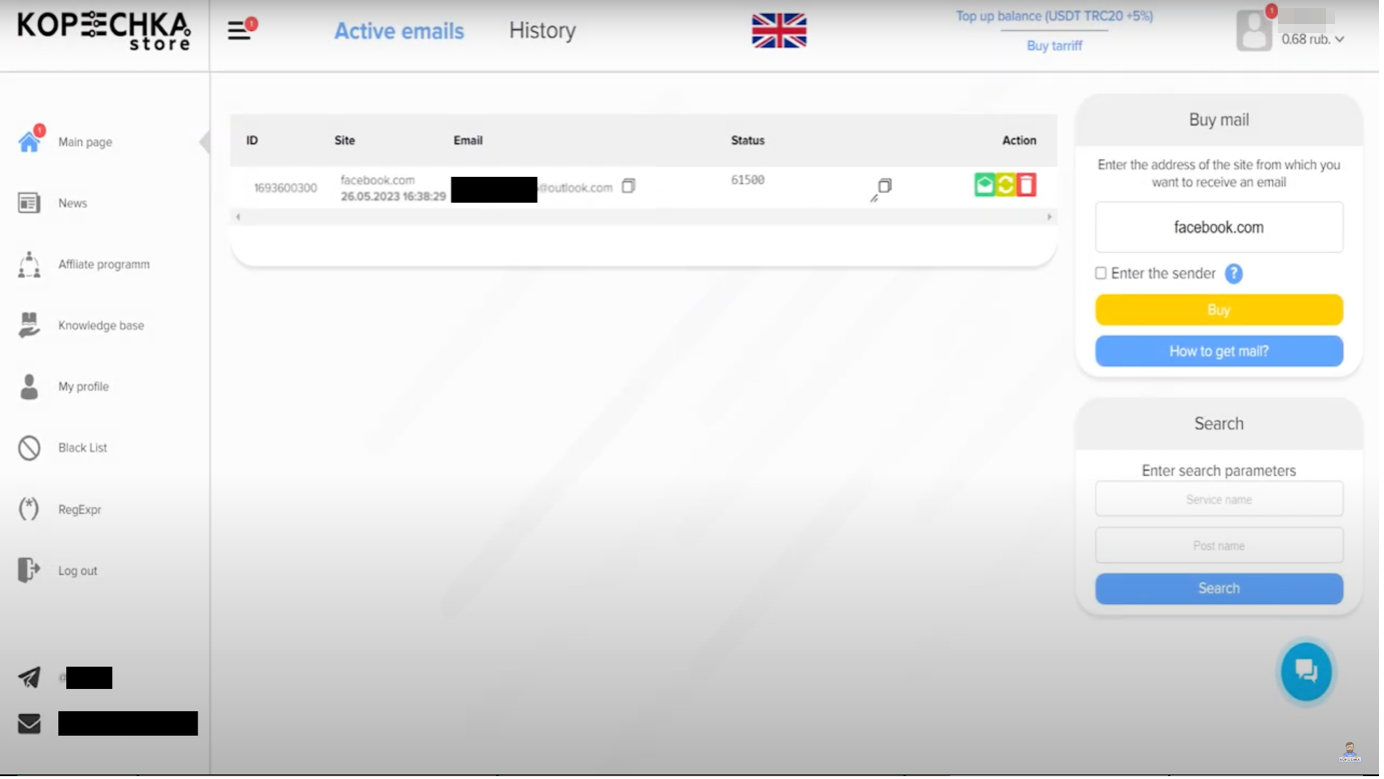

Kopeechka 提供了網頁和 API 兩種使用介面。

從圖 3 可看到,網頁介面可讓使用者利用買來的電子郵件地址輕鬆地建立社群媒體帳號,至於 API 介面則可讓使用者輕鬆地自動化建立多個社群媒體帳號。

對於 Kopeechka 目前還不直接支援的社群媒體平台,使用者可使用 Kopeechka 的 API。

.jpg)

由於所有的流程都能完全自動化,所以駭客集團就可以在幾秒鐘內建立數百或更多個帳號,只要他們 Kopeechka 帳戶裡有足夠的錢。

無法實際存取電子郵件信箱

Kopeechka 不提供使用者實際存取他們的電子郵件信箱。當使用者購買電子郵件地址來建立社群媒體帳號時,使用者只會拿到電子郵件地址,以及那封含有註冊驗證碼或網址的電子郵件。這一點對 Kopeechka 服務來說至關重要,因為這樣 Kopeechka 集團才能讓同一個電子郵件地址在不同的社群媒體上註冊,如圖 5 所示。

簡訊如何運作

某些社群媒體平台在啟用帳號的過程中會需要一個手機號碼來接收含有驗證碼的手機簡訊,使用者要在該平台上輸入這個驗證碼才能註冊成功。

為了解決這個問題,Kopeechka 提供了 16 種線上簡訊服務讓使用者挑選。同樣的,除了每一種服務的說明之外,Kopeechka 也提供了對應的教學影片來介紹它們如何運作。

Kopeechka 的行銷與客戶服務

除了透過廣告來宣傳他們的服務之外,Kopeechka 也透過線上即時溝通來培養客戶的忠誠度,並且盡量公開透明地讓使用者掌握服務當前的狀況,包括網路問題與錯誤通知。Kopeechka 還提供了使用祕訣、完整教學,甚至提供補償給客戶。

在下面這段談話當中,Kopeechka 與客戶談到了最近修正的某個錯誤,並提供補償來彌補客戶的損失。

Bad news (壞消息)

Unfortunately, we had a serious bug that allowed us to re?over accounts instagram.com people they didn't belong to.(很不幸地,我們出現了一個嚴重的錯誤使我們回收了一些不屬於某些用戶的 instagram.com 的帳號。)

-The bug was in the SENDER parameter when ordering a letter. (這個問題是出現在請求郵件的寄件人參數中。)

We created this parameter a long time ago so that customers could receive emails from sites whose sender does not match the URL itself. (我們很早以前就建立了這個參數好讓客戶能從一些網站收到寄件人與網址本身不相符的信件。) At that time, we could not have thought that someone would look for vulnerabilities in the parameters and select them for abuse. (但當時我們並未想到有人會試圖鑽這個參數的漏洞,並濫用了這個參數。)

-We fixed this bug.(我們已修正這個問題。)

The sender time parameter will not affect anything at all, because whatever you enter into it, the service will see NULL. (未來寄件人時間參數不會再有任何影響,因為當您輸入時,服務會將它視為無效。)

-We apologize to those who have lost their instagram accounts. (對於所有失去 instagram 帳號的客戶我們感到很抱歉。)

If you are one, write to support [https:// t.me/{Telegram shortcut}. (如果您也是其中之一,那麼請來信到我們的支援部門 [https:// t.me/{Telegram shortcut}。) All cases will be considered individually, compensation for your losses is possible. (所有個案都會個別處理,並且可能的話會補償您的損失。)

-Lossess from other sites have been noticed.(我們已注意到來自其他網站的損失。) The bug is completely fixed, such situations will not happen again.(此問題已完全修復,所以這類情況不會再發生。)

不管怎樣,Kopeechka 在客戶溝通方面似乎做得相當專業,而且他們顯然使用了一套名為「Bitrix24」的客戶關係管理 (CRM) 系統來解決銷售、行銷與專案管理上的需求。我們之所以認為 Kopeechka 使用了這套軟體,是因為 Bitrix24 會幫每一位客戶配置一個子網域,而我們發現「kopeechkastore.bitrix24.ru」這個子網域從 2019 年便已活躍至今。

除此之外,Kopeechka 也提供了網路影片、常見問答集 (FAQ) 以及專門的網頁來介紹他們的服務如何運作。根據我們對他們基礎架構的分析顯示,客戶還有許多隱藏的好康,這些並沒有在任何廣告上看到,也許僅能透過使用者的內部介面存取。

其中一個隱藏的好康就是該平台的客戶訓練中心,它能讓客戶測試自己的帳號建立與登入技巧,這樣使用者就能免費試用該服務。

此外,Kopeechka 還提供了一個正規表達式 (regular expression) 測試平台,由於正規表達式在搜尋郵件中的特定文字時更方便,所以當使用者想訂閱某些 Kopeechka 目前不直接支援的特殊服務時就很好用。

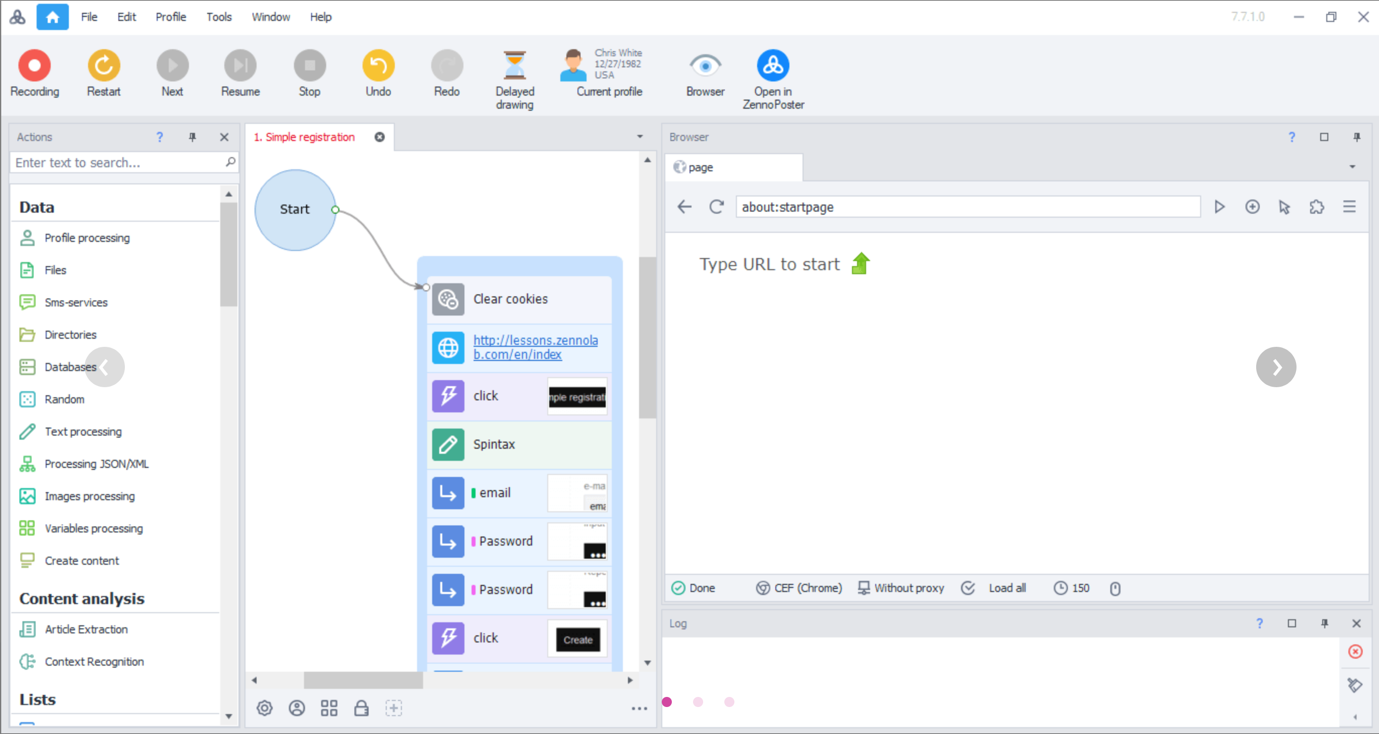

與俄羅斯其他線上服務協同作業及自動化

對於想要將帳號註冊流程自動化、但卻不具備 API 使用能力的使用者,Kopeechka 鼓勵他們使用俄羅斯的一個第三方服務,叫作「ZennoPoster」,該服務從 2011 年營業至今。我們有理由相信這個網站作業自動化工具是一位名叫「Mikhail Evgenievich Kulikov」的人所持有。

ZennoPoster 讓使用者可以自動化執行瀏覽器操作,其運作方式如同利用腳本在瀏覽器上逐一執行各項操作。如此一來,Kopeechka 的使用者就能將 ZennoPoster 當成自動化註冊系統來使用。

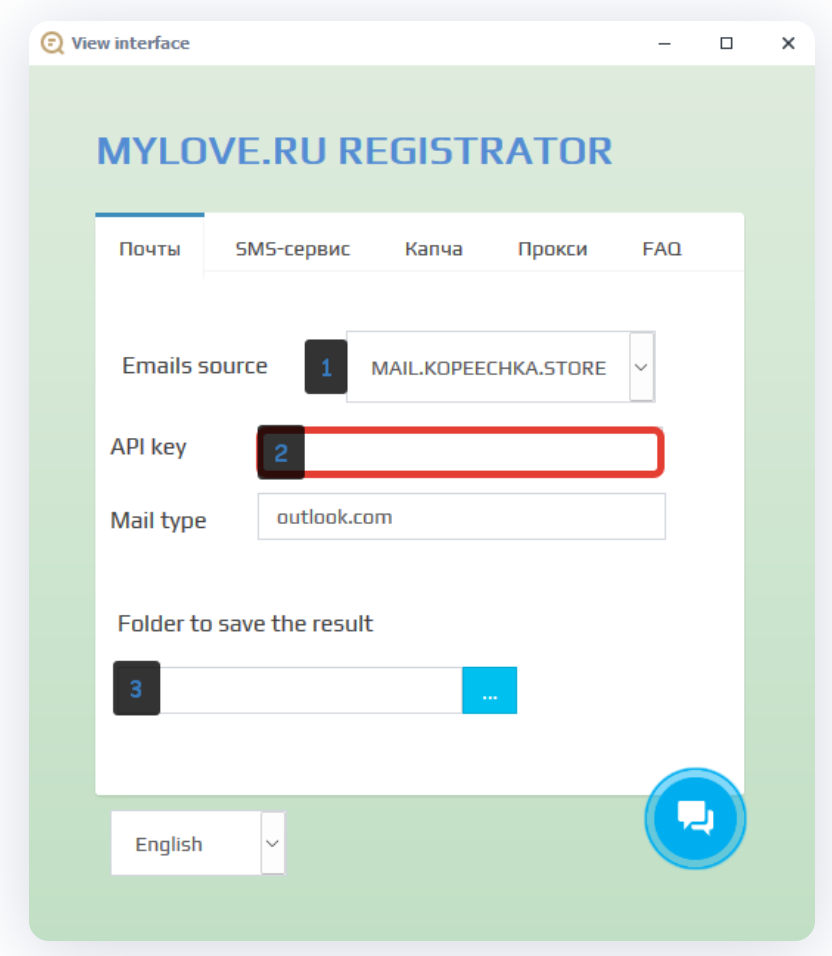

網路上有多篇文章在討論如何使用 ZennoPoster 搭配 Kopeechka 在各種社群平台上註冊帳號。其中一個範例就是結合 ZennoPoster 和 Kopeechka 在「mylove.ru」上建立一個帳號,這是一個俄羅斯交友網站。

製作 ZennoPoster 的 ZennoLab 還銷售了數十種與社群媒體平台及其他網站互動的自動化腳本,其中一個就是給 X (前 Twitter) 專用的自動化腳本,該腳本會掃描 X 帳號並發送訊息給所有追隨者,這就等於利用這個帳號來散發垃圾訊息。

除此之外,ZennoLab 也可破解 CAPTCHA 和代理器 (proxy) 追蹤或檢查服務。

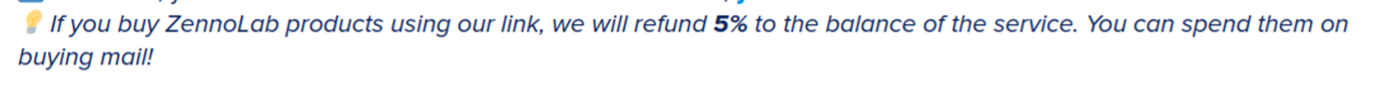

值得注意的是,Kopeechka 提供了 5% 的回饋來鼓勵使用者採用 ruCaptcha 這個專門破解 CAPTCHA 的服務:

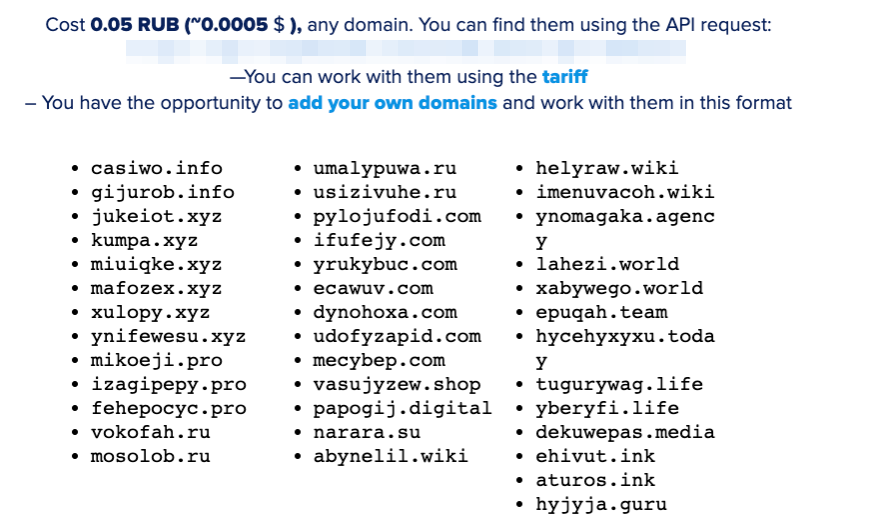

不僅如此,Kopeechka 還提供了一個加盟計畫給開人員和使用者。開發人員只要在他們的軟體中使用 Kopeechka API,就能獲得 10% 的銷售業績,而使用者則是只要透過加盟連結來說服別人使用 Kopeechka,也能從新使用者在 Kopeechka 上的花費中抽成 10%。使用者若上傳既有的電子郵件地址給 Kopeechka,也可以從該電子郵件的銷售額當中獲得一定比例的分潤。

Kopeechka 在網路犯罪地下論壇上的活動

在地下論壇上刊登服務廣告

自從 2019 年 2 月成立以來,Kopeechka 一直在刊登其服務相關的廣告。每次一有更新,Kopeechka 就會更新他們在網路犯罪地下論壇上的廣告貼文。

目前,Kopeechka 的俄羅斯文 Telegram 頻道大約有 1,000 名訂閱者,英文 Telegram 大約有 440 訂閱者。

尋找漏洞與其他機會

除了在網路犯罪地下論壇上刊登廣告之外,Koppechka 集團似乎也對尋找漏洞感到興趣。我們已經在不同論壇上看到數個以 Kopeechka 為名的帳號表達使用漏洞和其他方式來駭入帳號的興趣。在許多這些論壇上,駭客只會分享內容給回覆相關討論串的人,所以很容易找出 Kopeechka 集團對哪些東西感到興趣。此外,Kopeechka 集團有時也會針對這類論壇上廣告的一些產品和服務提出詢問。

2022 年 6 月,一名使用者在論壇上張貼了一則貼文講述有關某個可越過 Gmail 安全機制的漏洞。一位以 Kopeechka 為名的使用者在 2023 年 3 月回覆了這則貼文並詢問該漏洞是否還有效。

在另一個論壇上,一位以 Kopeechka 為名的使用者回覆了某個有關如何破解各種帳號的討論串,這些帳號包括:Spotify、Netflix、Steam;還有如何使用 Black Bullet 工具以及一個名叫「OpenBullet」的網站測試免費軟體的討論串,後者我們曾在 2021 年的一篇文章中介紹過。

2020 年,Kopeechka 集團也曾在一個論壇上貼文尋求如何製作「一批防偽機制可媲美學位證書且非供大量使用的文件」。儘管我們不曉得他們想製作的是什麼樣的文件,但這樣的請求有點可疑,因為其背後的目的有可能是想偽造文件來通過各種服務供應商或監理機關的要求。

Kopeechka 通常被用來做些什麼?

Kopeechka 幾乎可用於任何需要註冊帳號的服務。

當我們在調查最近一起大型的虛擬加密貨幣詐騙時,我們發現它濫用了 Mastodon 社群網路,該服務突然暴增了數百個新的帳號,這些帳號都會向 Mastodon 使用者推銷假冒的虛擬加密貨幣網站。今年稍早,Brian Krebs 曾討論過 Kopeechka 服務如何被用於大量註冊 Mastodon 帳號。

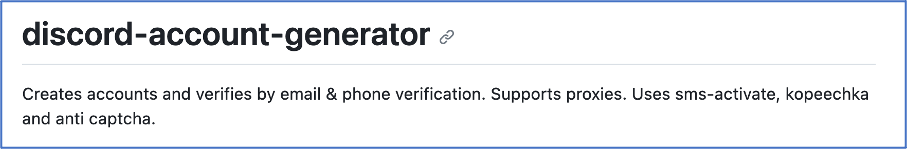

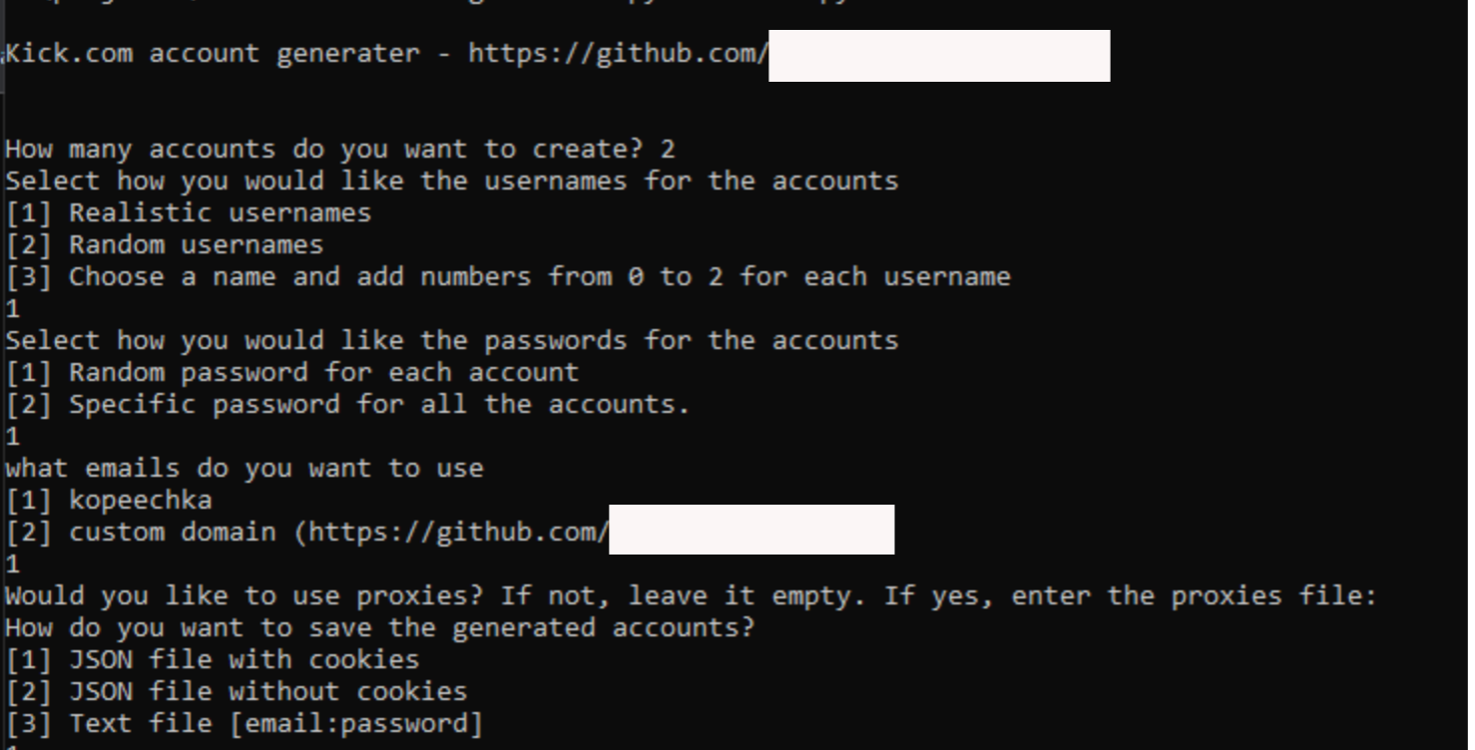

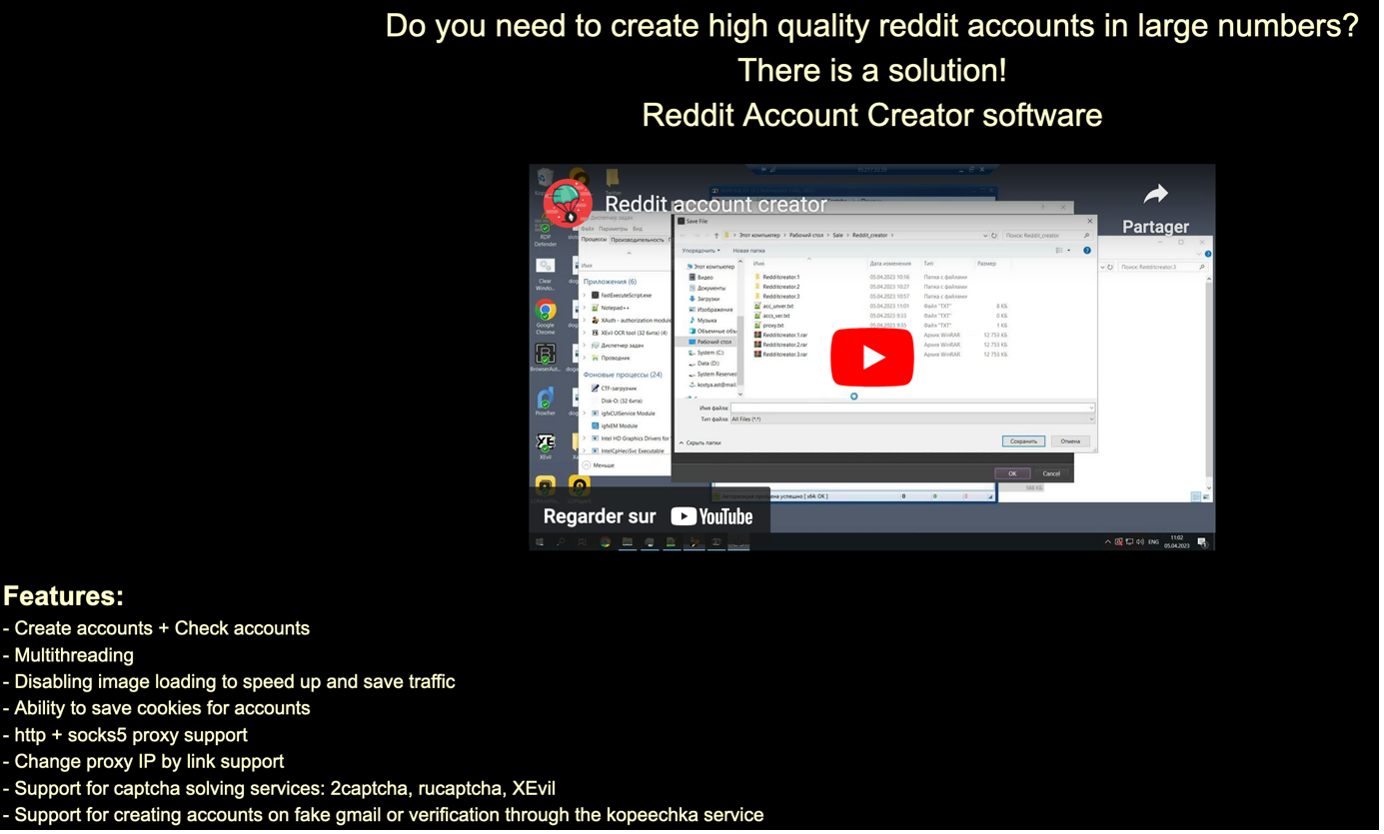

機器人也會使用 Kopeechka 來讓它們輕鬆建立帳號,我們看過一些利用 Kopeechka API 來建立社群媒體帳號的程式碼,包括用來建立 Discord、Telegram 和 Roblox 帳號的腳本。

除此之外,我們也發現一個可用來建立 VirusTotal 帳號的 Python 腳本,顯示可能有使用者註冊了這類帳號來測試其惡意程式偵測能力。

根據我們的觀察,我們相信 Kopeechka 長期建立的聲望是他們之所以受到駭客集團青睞的一項原因:駭客似乎覺得該服務可以讓產品或服務更可靠。

Kopeechka 官方的 API 本身在網路上流傳得很廣,所以才能與任何種類的程式碼整合。而且大多數開發者使用的平台上都有它的存在,包括:Python Package Index (PyPI)、NuGet、GitHub 以及 npm。

結論

Kopeechka 的服務有助於輕鬆、經濟地建立大量的網路帳號,這對駭客集團非常有用。Kopeechka 的客戶可使用該服務來輕鬆建立大量帳號而不需面對簡訊或電子郵件驗證的麻煩問題。

雖然 Kopeechka 主要的用途是建立多重帳號,但駭客集團也可以利用它來提高其活動的匿名性,因為這樣他們就不必使用自己的電子郵件地址在社群媒體上建立帳號。

想要解決 Kopeechka 所衍生的問題,電子郵件服務供應商必須聯合起來強化帳號註冊程序的安全性,這一點也許可以透過人工智慧辦到,該方式可讓 AI 幫忙檢測自動化註冊帳號的情況。

入侵指標 (IoC)

Kopeechka 網域

- abynelil.wiki

- aturos.ink

- casiwo.info

- dekuwepas.media

- dynohoxa.com

- ecawuv.com

- ehivut.ink

- epuqah.team

- fehepocyc.pro

- gijurob.info

- helyraw.wiki

- hycehyxyxu.today

- hyjyja.guru

- ifufejy.com

- imenuvacoh.wiki

- izagipepy.pro

- jukeiot.xyz

- kumpa.xyz

- lahezi.world

- mafozex.xyz

- mecybep.com

- mikoeji.pro

- miuiqke.xyz

- mosolob.ru

- narara.su

- papogij.digital

- pylojufodi.com

- tugurywag.life

- udofyzapid.com

- umalypuwa.ru

- usizivuhe.ru

- vasujyzew.shop