勒索病毒

如何防止勒索病毒即服務(RaaS)攻擊?

探討RaaS 「勒索病毒服務」(RaaS,Ransomware-as-a-service) 集團的運作,以及該如何防止勒索病毒攻擊。

想對大型組織發動大規模攻擊不再需要是熟練的駭客。借助勒索病毒即服務(RaaS),攻擊者能夠輕鬆地拿到必要的工具和技術。

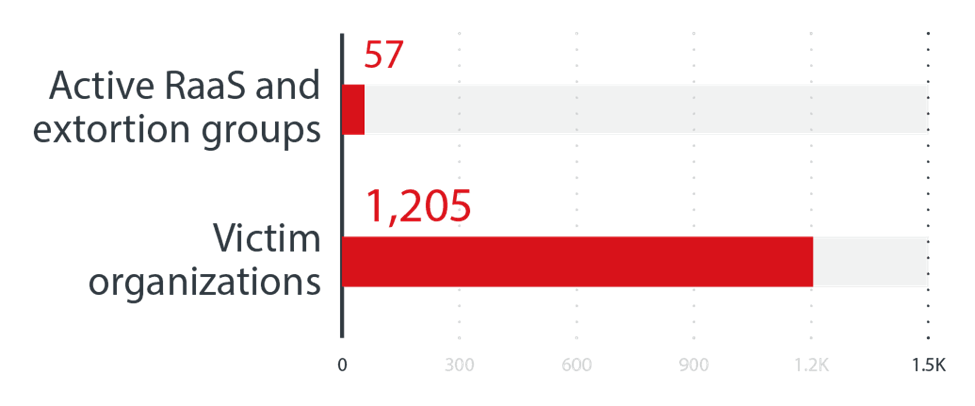

這樣新型態網路犯罪的可用性讓2022第一季的RaaS和勒索集團組織增加了63.2%。趨勢科技研究中心的2022年中網路資安報告提到,在2022上半年有50多個RaaS和勒索集團組織攻擊了1,200多個組織。

本文將會概述RaaS、常見勒索病毒家族和使用技術,以及該如何防止勒索病毒攻擊並加強網路資安態勢。

什麼是勒索病毒即服務(RaaS)?

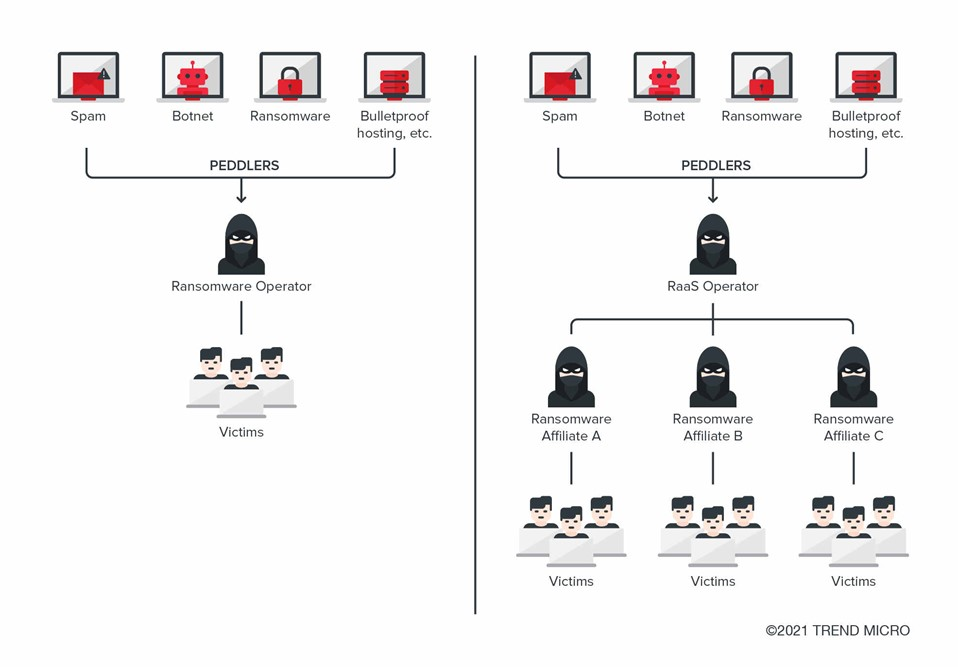

RaaS被認為是造成勒索病毒攻擊成長的原因之一,它的運作基於SaaS模型,會向買家(稱為聯盟夥伴,Affiliate)出售或出租勒索病毒能力。這個生態系的關鍵角色是運作集團,負責開發及銷售勒索病毒。他們通常屬於更大組織的一部分。

以下是RaaS的一些獨特特徵:

- 大多數的RaaS運作集團都會招募執行勒索病毒攻擊的聯盟夥伴

- RaaS運作集團會與聯盟夥伴拆分贖金(分成額度可能依照RaaS運作集團對攻擊的支援程度而不同)

- 勒索病毒攻擊套件的功能可能從相當複雜到相當有限

- 如果執法單位進行逮捕,通常都是抓到聯盟夥伴而不是RaaS運作集團

勒索病毒即服務如何運作?

RaaS運作集團很快就發現光靠自己無法擴大營運規模,而聯盟模式過去在其他網路犯罪領域已經證明有用。這讓他們能夠將規模擴大到全球範圍,無須增加更多開銷就能夠取得更多利潤。購買勒索病毒的人越多,攻擊事件和受害者就越多。

因此,行銷和招募在地下世界也同等重要;RaaS運作集團在招募工作上已經投入高達100萬美元。

為了確保能夠招募到聯盟夥伴,許多RaaS運作集團不得不改進自己的產品,因為現在有許多競爭對手。這意味著更加複雜的工具、能夠讓聯盟夥伴追踪和管理攻擊的介面,甚至能夠提供目標清單給聯盟夥伴。

但他們也不能為所欲為。為了增加拿到大筆贖金的機會,RaaS運作集團或聯盟夥伴都會謹慎地選擇目標。趨勢科技研究中心就發現有許多公開和私人小組討論要避免台灣這類國家,因為嚴格的反洗錢政策造成難以購買加密貨幣來支付贖金。

RaaS運作集團也在挑選受害者方面發揮更大的作用,因為高知名度目標可能會引起政府或執法單位的關注;就像是Colonial Pipeline攻擊造成的後果。

RaaS運作集團和聯盟夥伴使用的勒索病毒家族

大多數現代勒索病毒家族都採用了RaaS模型。我們的2021年中網路資安報告就提到前十大勒索病毒家族中,有八個曾被RaaS運作集團和聯盟夥伴使用過。

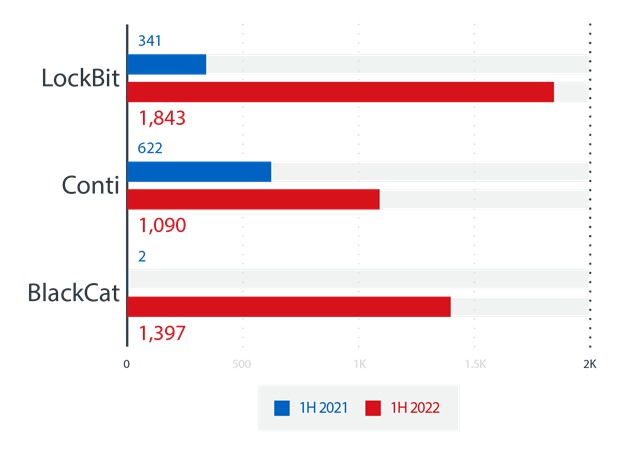

在2022上半年,有三隻RaaS使用的勒索病毒特別突出:Conti、LockBit和BlackCat。

下面是對2022年迄今為止最常見RaaS病毒家族的深入研究:

Conti

以使用惡意垃圾郵件及利用n-day漏洞而聞名的Conti持續成為最活躍的勒索病毒家族之一。截至2022年1月,Conti已經累積了1,000多名受害者,支付贖金超過1.5億美元,是迄今為止造成最高損失的勒索病毒家族之一。之前曾被評估為最大的勒索病毒家族之一,但最近似乎已經解散,很可能會重組成新的組織或被其他集團組織吸收。

LockBit

LockBit自2019年以來一直很活躍,最近已經演變成LockBit 3.0或LockBit Black,自從將雙重勒索納入劇本後,它成為了更加強大的威脅。Lockbit的偵測數在2022上半年急劇增加到了1,843次,相較之下,在2021上半年還只有341次。LockBit運作集團還聲稱成功攻擊了法國司法部。

BlackCat(又名AlphaVM或AlphaV)

到2022年3月為止,BlackCat已經成功入侵至少60個組織。它最初因為是第一個使用Rust語言開發的專業勒索病毒家族而聲名大噪,此語言以安全性和並行處理能力而著稱。BlackCat通常會利用暴露的應用程式漏洞來入侵目標系統,然後用第三方框架和工具組(如Cobalt Strike)來派送勒索病毒。

Black Basta

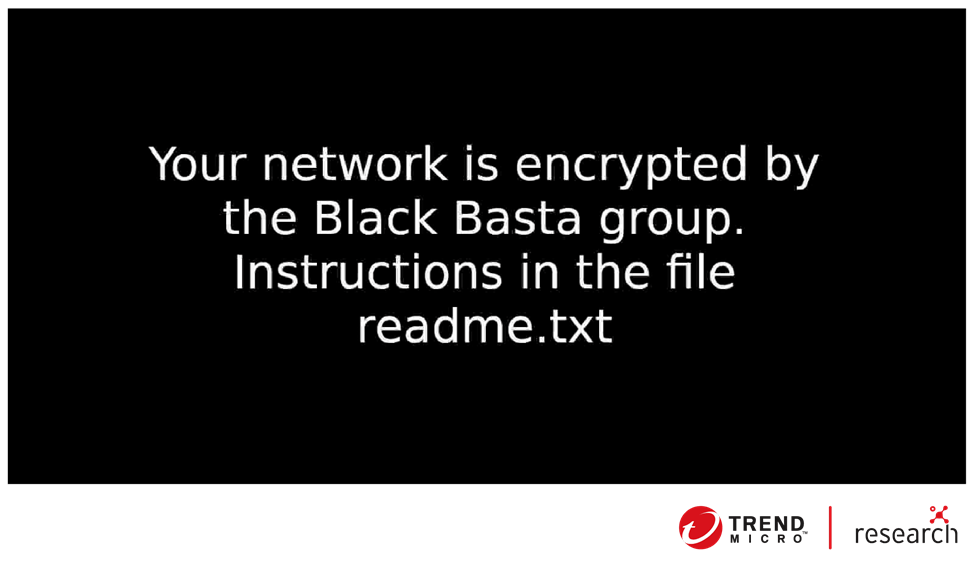

自2022年4月出現以來,Black Basta已經襲擊了近50個組織。因為這是個新的勒索病毒家族,關於其運作範圍和架構的資訊有限。不過根據趨勢科技研究中心報告,Black Basta會使用複雜的加密程式及雙重勒索技術來迫使受害者支付贖金。此外,它的勒贖通知是寫入惡意軟體本身,這顯示它可能為每個受害者都使用唯一的程式檔。

Black Basta使用%temp%資料夾內的.jpg檔案建立桌布,它和其他勒索病毒和APT組織間也有關聯。MalwareHunterTeam在推特上貼出Black Basta和Conti之間的許多相似之處,而趨勢科技研究中心也發現Black Basta和QakBot之間有關聯。

SolidBit

趨勢科技研究中心分析了針對熱門電玩和社群平台使用者的新SolidBit勒索病毒變種。它會偽裝成不同的應用程式(包括英雄聯盟帳號檢查工具和Instagram關注者機器人)來吸引受害者。這隻變種的開發者於2022年6月還在地下論壇貼出招募廣告,為他們的勒索病毒即服務招募聯盟夥伴。聯盟夥伴可以拿到80%的勒索病毒贖金。

如何防止勒索病毒攻擊?

勒索病毒仍然並將永遠是各類企業要面對的威脅。企業不能再對網路安全採取被動的方式。隨著贖金要求的大幅增加,網路保險公司已經要求申請或續簽保險的組織需要進行嚴格的防勒索病毒安全控制。下面是五種防止勒索病毒攻擊的安全措施:

抵禦勒索病毒的四個步驟

- 利用全方位網路資安平台來消弭因不同產品所造成的能見度缺乏和安全漏洞。選擇能夠持續監控整個攻擊面的平台來早期發現攻擊跡象,並且能夠使用如人工智慧、機器學習和XDR等先進的偵測技術。

- 實施零信任網路存取(ZTNA)技術來遵循零信任網路安全政策。ZTNA透過檢查修補程式安裝、應用程式網域連接等技術,以及使用多因子身份驗證(MFA)驗證使用者身份,從而在指定時間點驗證存取權限,進而保護網路。它還會持續監控使用者和裝置的危險行為,並在發現時終止存取。

- 定期備份檔案:遵循3-2-1 原則規則,以兩種不同格式建立三個備份,其中一份存放在異地。

- 透過培養資安意識文化來訓練和測試你的防禦策略。這包括發展和進行定期的資安技能評估和培訓,以及進行紅隊演練和滲透測試。

要繼續改善針對RaaS運作集團的攻擊面管理,請參考以下資源: