Difendere la superficie di attacco in espansione: Report sulla cybersecurity del primo semestre 2022 di Trend Micro

All'inizio del 2022 molte aziende in tutto il mondo hanno iniziato a chiedere che la maggior parte, se non tutta, la loro forza lavoro tornasse a lavorare in ufficio a tempo pieno, un fenomeno giustamente denominato “il Grande Ritorno.” Nel frattempo alcune aziende hanno adottato in modo permanente il lavoro ibrido o hanno offerto la possibilità ai lavoratori di prestare servizio da remoto. Questo gruppo diffuso di lavoratori, insieme a una superficie di attacco digitale ampliata, ha reso sempre più difficile per i team di cybersecurity mantenere sicure diverse strutture di lavoro, un elemento di debolezza che i cyber criminali sono stati pronti a sfruttare per scagliare attacchi critici e approfittare delle vulnerabilità.

Abbiamo osservato in che modo gli attori malintenzionati hanno favorito i metodi del ransomware-as-a-service (RaaS) per implementazioni più rapide e rendimenti maggiori. Costoro hanno anche utilizzato famiglie di ransomware relativamente nuove in attacchi di alto profilo e hanno preso di mira con sempre maggior frequenza i sistemi basati su Linux. Gli operatori di ransomware hanno anche fatto ricorso a metodi sia nuovi che collaudati per attaccare gli ambienti cloud.

Nella nostra panoramica di metà anno sulla sicurezza, mettiamo in evidenza le storie più significative che hanno avuto un impatto considerevole sul panorama delle minacce nei primi sei mesi dell'anno.

Gli attori malintenzionati sono all'origine della ricomparsa di Emotet e si concentrano su Linux

Nel gennaio 2021, le forze dell'ordine e le autorità giudiziarie internazionali hanno smantellato l'infrastruttura della botnet Emotet. Tuttavia, dopo soli 10 mesi, una Campagna Trickbot ha utilizzato la stessa infrastruttura. Alla fine del 2021, i ricercatori AdvIntel hanno attribuito la ricomparsa di Emotet alla ransomware gang Conti. A maggio 2022 abbiamo scoperto nuove varianti di Emotet che miravano a indurre le vittime ad accedere a collegamenti dannosi e ad abilitare il contenuto di macro-malware tramite tecniche vecchie e nuove.

Nell'ambito di uno schema di malware-as-a-service (MaaS), gli attori malintenzionati hanno utilizzato Emotet come sistema di caricamento per distribuire Conti e altre famiglie di ransomware su sistemi infetti da Emotet che gli attori malintenzionati ritenevano redditizi. Tutto ciò è risultato in linea con le nostre Previsioni sulla sicurezza per il 2022 secondo le quali il malware sarebbe diventato una temibile minaccia poiché gli operatori di ransomware lo hanno continuamente integrato nei loro attacchi.

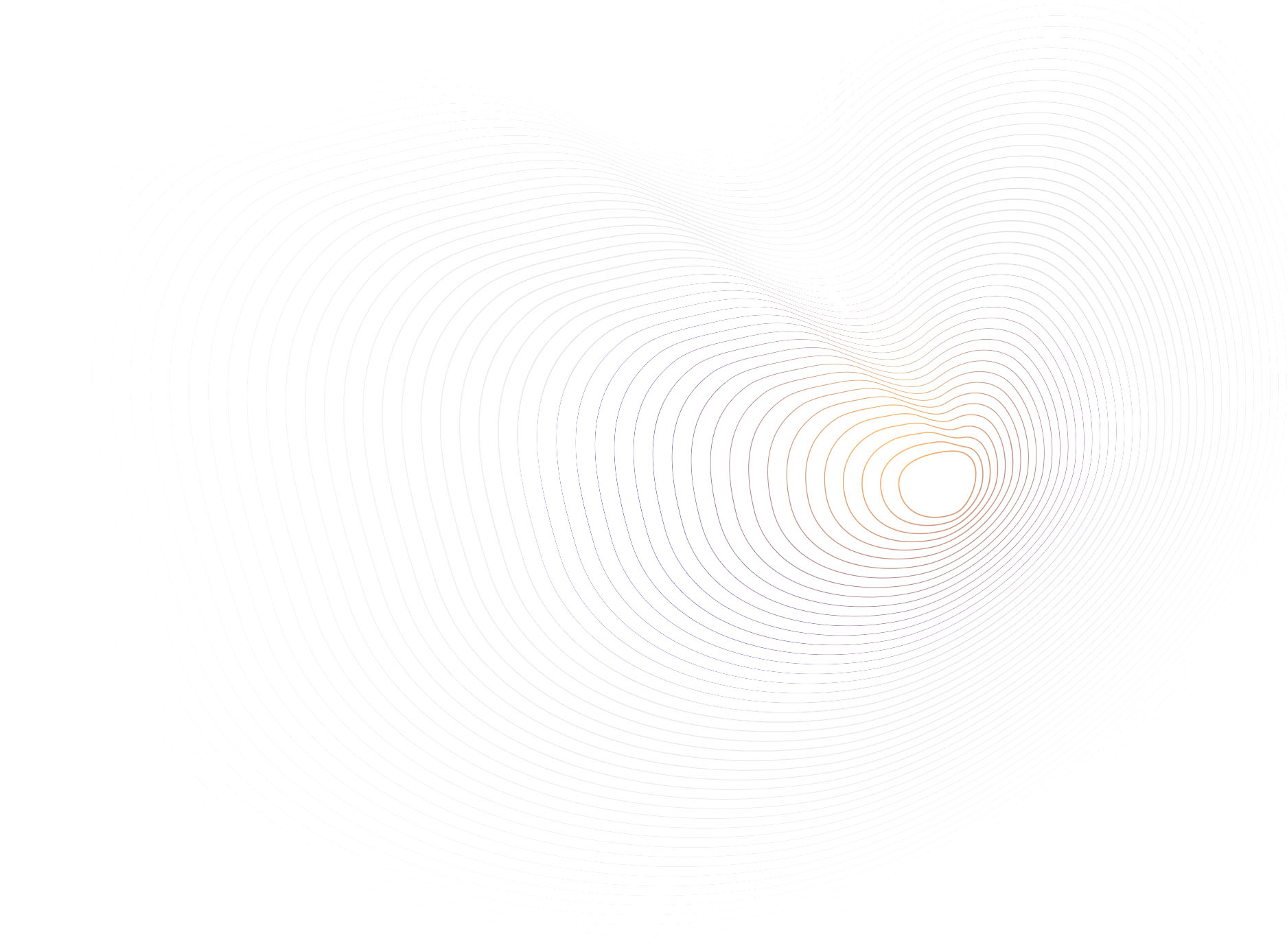

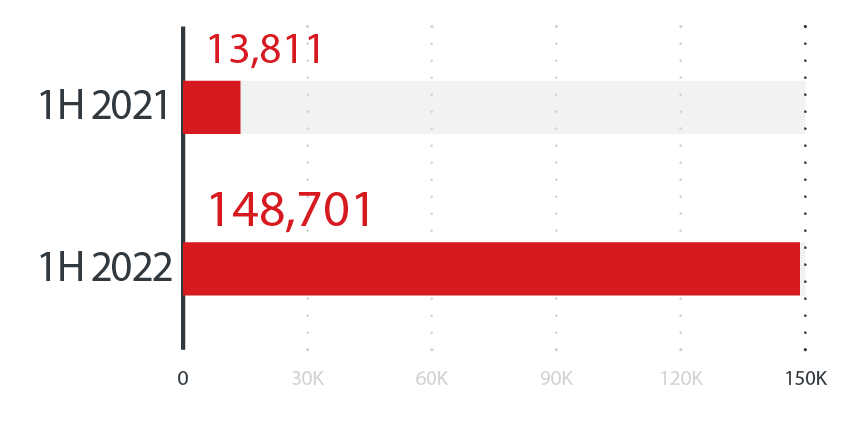

I dati di Trend Micro Smart Protection Network (SPN) mostrano che Emotet ha continuato a prosperare nel 2022. La prima metà del 2022 ha visto un incredibile aumento del 976,7% dei rilevamenti di Emotet rispetto alla prima metà del 2021, con il Giappone in testa alla classifica.

I rilevamenti di Emotet sono aumentati di oltre 10 volte nella prima metà del 2022 rispetto alla prima metà dell'anno precedente, probabilmente a causa di prolifici attori delle minacce che lo utilizzano come strumento all'interno delle loro attività.

Fonte: Trend Micro Smart Protection Network

I paesi con il maggior numero di rilevamenti di Emotet nella prima metà del 2022

Fonte: Trend Micro Smart Protection Network

Oltre ad alzare la posta utilizzando schemi MaaS nei loro attacchi, gli attori malintenzionati stanno anche espandendo continuamente la portata dei loro attacchi prendendo di mira uno dei più potenti sistemi operativi utilizzati dalle piattaforme e dai server in cloud a livello mondiale: Linux.

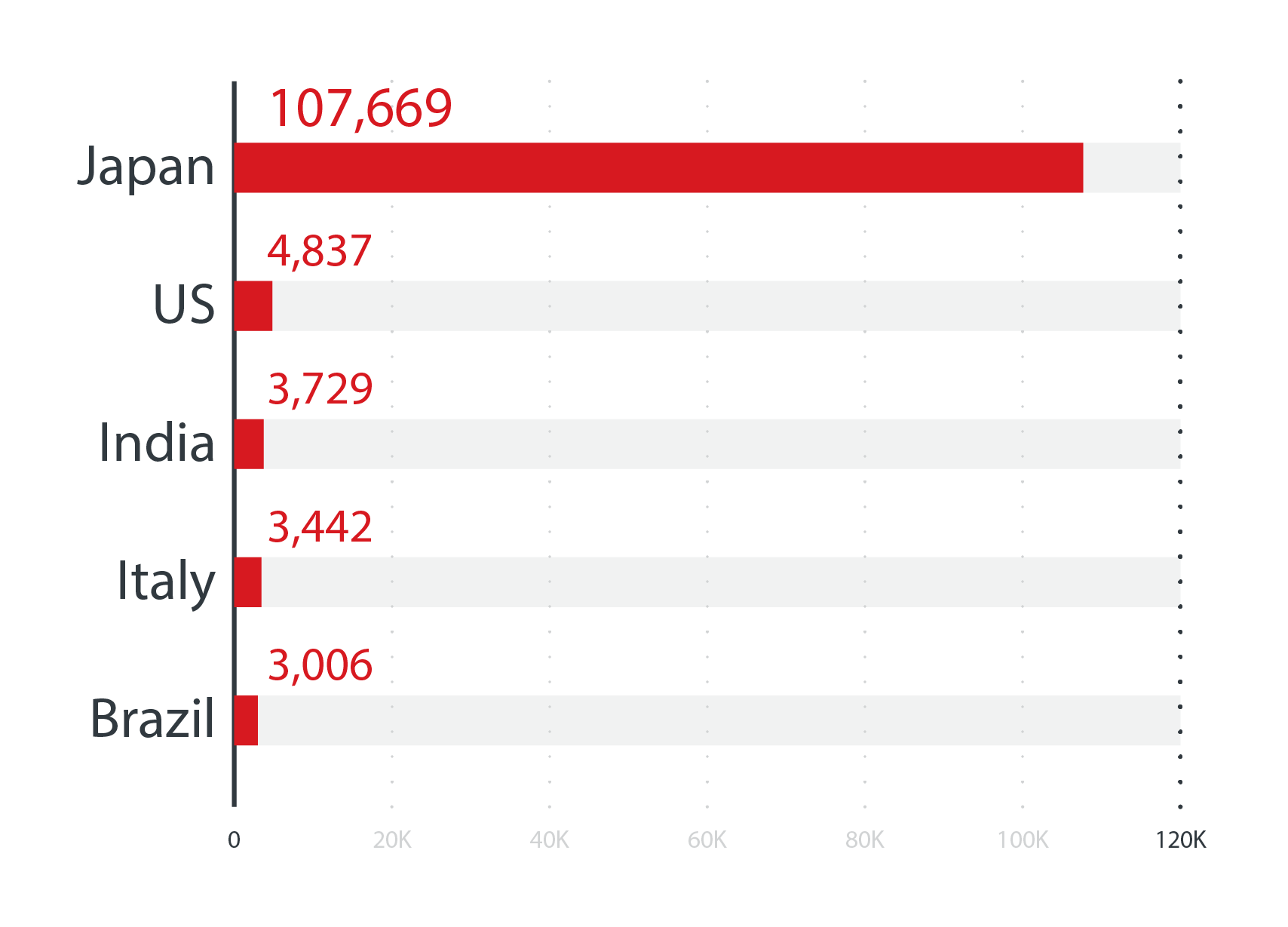

Nell'ottobre 2021, LockBit Linux-ESXi Locker versione 1.0 ha iniziato a prendere di mira e crittografare i server ESXi. Quest'anno abbiamo scoperto una nuova variante ransomware, chiamata Cheerscrypt, che ha preso anch'essa di mira i server ESXi. Un'infezione di questi server eseguita con successo, ampiamente utilizzati dalle aziende, potrebbe causare problemi di sicurezza significativi in infrastrutture critiche. L'emergere di queste nuove famiglie di ransomware Linux è perfettamente in linea con ciò che la nostra SPN ha rilevato durante la prima metà dell'anno: un aumento del 75% degli attacchi ransomware contro i sistemi Linux nella prima metà del 2022 rispetto alla prima metà del 2021.

Un confronto semestrale dei numeri di rilevamento ransomware per le macchine basate su Linux

Fonte: Trend Micro Smart Protection Network

Prevale il modello RaaS, mentre le grandi famiglie di ransomware con obiettivi più consistenti e considerevoli colpiscono le organizzazioni a livello mondiale

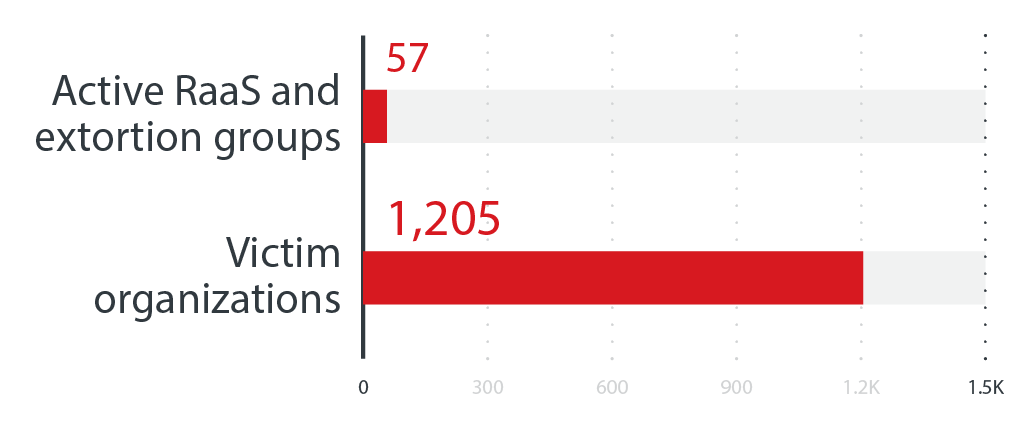

Il modello RaaS, che consente agli affiliati di acquistare o noleggiare strumenti e infrastrutture ransomware, si è fatto notare anche nella prima metà del 2022. Sulla base dei dati che abbiamo raccolto, solo nei primi sei mesi di quest'anno sono stati segnalati 67 gruppi RaaS e dediti alle estorsioni attivi e oltre 1.200 organizzazioni vittime degli attacchi.

I numeri di gruppi RaaS e dediti alle estorsioni attivi e il numero di organizzazioni vittime di attacchi ransomware riusciti nella prima metà del 2022

Fonte: siti per la divulgazione di informazioni derivanti da sottrazioni non autorizzate da parte di gruppi RaaS e dediti alle estorsioni

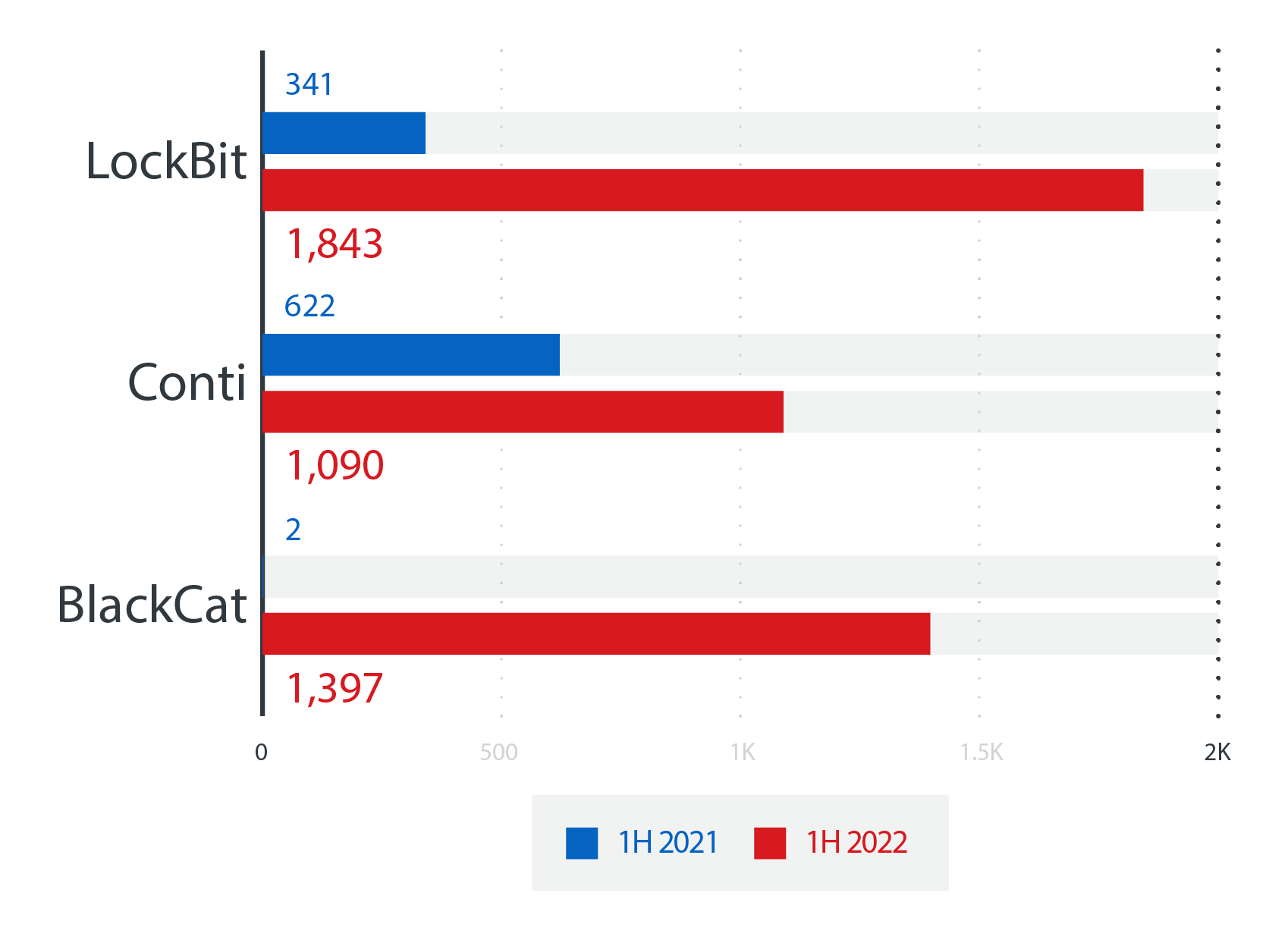

Più snello rispetto ai modelli ransomware convenzionali, il sistema RaaS consente ad attori malintenzionati, anche quelli senza un background tecnico significativo, di implementare attacchi ransomware in modo più semplice e veloce. Sulla base dei dati di SPN abbiamo visto che, in termini di rilevamenti, l'arena RaaS è stata dominata da tre famiglie di ransomware: le famigerate famiglie di ransomware LockBit e Conti e BlackCat, una famiglia di ransomware scritta nel linguaggio di programmazione Rust emersa alla fine del 2021.

I numeri dei rilevamenti di LockBit, Conti e BlackCat. I 3 gruppi hanno fatto registrare un aumento significativo dei rilevamenti nei primi sei mesi del 2022 rispetto alla prima metà dell'anno precedente.

Fonte: Trend Micro Smart Protection Network

Nelle nostre previsioni sulla sicurezza per quest'anno avevamo ipotizzato che le famiglie di ransomware avrebbero puntato a obiettivi di maggiori dimensioni utilizzando metodi di estorsione più avanzati, una previsione che si adatta al profilo delle rilevanti famiglie di ransomware di cui abbiamo parlato nella prima metà del 2022.

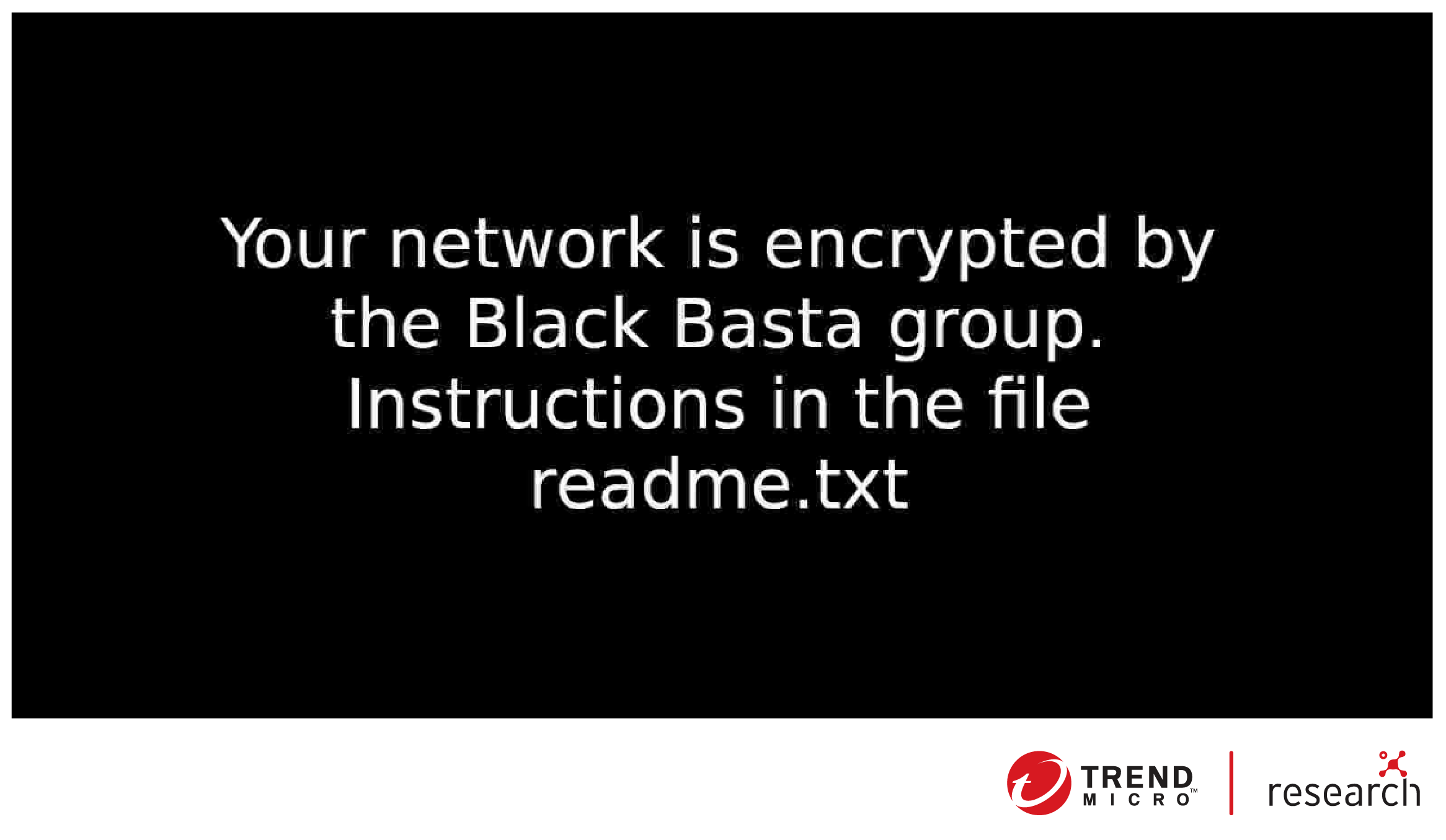

Una di queste famiglie di ransomware è Black Basta, emerso nell'aprile 2022 e il cui gruppo operativo ha affermato di essere responsabile di ben 50 violazioni che hanno avuto luogo a partire da giugno. Black Basta utilizza una sofisticata routine di crittografia che prevede l'eliminazione del servizio denominato Fax, la creazione di un nuovo servizio che utilizza il percorso del malware e quindi la sua aggiunta al registro per garantirne la persistenza. Tale malware utilizza anche la tecnica della doppia estorsione che comporta l'estrazione di dati critici e confidenziali prima della cifratura con l'obiettivo di minacciare e persuadere le vittime a pagare il riscatto. È interessante notare che la richiesta di riscatto di Black Basta è codificata nel malware stesso, il che suggerisce il possibile uso di oggetti binari univoci per ciascuna delle vittime.

Lo sfondo creato da Black Basta utilizzando il file .jpg che viene memorizzato nella cartella %temp%

Un'altra famiglia di ransomware piuttosto rilevante, chiamata Nokoyawa, è emersa nella prima metà di quest'anno e ha preso di mira vittime nella regione sudamericana, in particolare in Argentina. Nokoyawa condivide strumenti e tecniche comuni con Hive, una famigerata famiglia di ransomware che è stata utilizzata per lanciare attacchi ransomware contro più di 300 organizzazioni sanitarie USA nel 2021. Dopo aver analizzato i dettagli tecnici di Nokoyawa, abbiamo potuto osservare le differenze tra le due famiglie di ransomware: i loro binari sono stati compilati utilizzando linguaggi diversi e Nokoyawa non utilizza alcun pacchetto al contrario di Hive che utilizzava UPX.

L'errata configurazione del cloud è ancora una delle principali preoccupazioni dal momento che gli attacchi di mining di criptovalute basati su cloud che utilizzano tattiche evolutive sono in aumento

Le nostre previsioni sulla sicurezza ipotizzavano che gli aggressori che si ponevano come obiettivo il cloud avrebbero usato metodi sia tradizionali che nuovi nei loro attacchi quest'anno. A giudicare dalle nostre osservazioni nei primi sei mesi del 2022, anche questa previsione si è rivelata accurata. Riteniamo che questi attacchi, diversi e in continua evoluzione, riflettano accuratamente lo stato della superficie di attacco digitale in espansione, oltre che il modo in cui i cyber criminali continueranno a trarne vantaggio a scopo di lucro.

Negli ultimi anni, i container basati sul cloud hanno consentito alle organizzazioni di ottimizzare i propri processi e cicli di sviluppo. L'ubiquità di tali container e il fatto che molte piattaforme di questo tipo siano configurate in modo errato li rendono un continuo bersaglio dei cyber criminali. Secondo un sondaggio di Red Hat di maggio 2022, il 53% degli intervistati, composto da 300 professionisti DevOps, di ingegneria e di sicurezza, ha affermato di aver rilevato un'errata configurazione nei propri container e/o implementazioni Kubernetes.

All'inizio di quest'anno, abbiamo svolto un'indagine su cluster Kubernetes esposti pubblicamente tramite la porta 10250 e abbiamo rilevato che 243.469 nodi cluster sono stati esposti e identificati su Shodan. Di questi, circa 600 nodi hanno restituito la notifica “200 – OK” in seguito alla richiesta. In particolare, un utente malintenzionato potrebbe abusare di questi nodi installando ed eseguendo programmi dannosi tramite l'API kubelet. Sebbene la maggior parte di questi nodi di cluster Kubernetes abbia bloccato le richieste anonime e abbia restituito il codice di stato “401 – Non autorizzato,”, essi potrebbero comunque essere compromessi da un abile attore malintenzionato tramite l'exploit del token di autenticazione kubelet o di altro tipo.

A parte i container, nella prima metà dell'anno abbiamo osservato che i cyber criminali hanno continuato a investire in tecniche di mining di criptovalute dalle risorse delle vittime, aggiornando continuamente i loro arsenali e le tattiche di attacco.

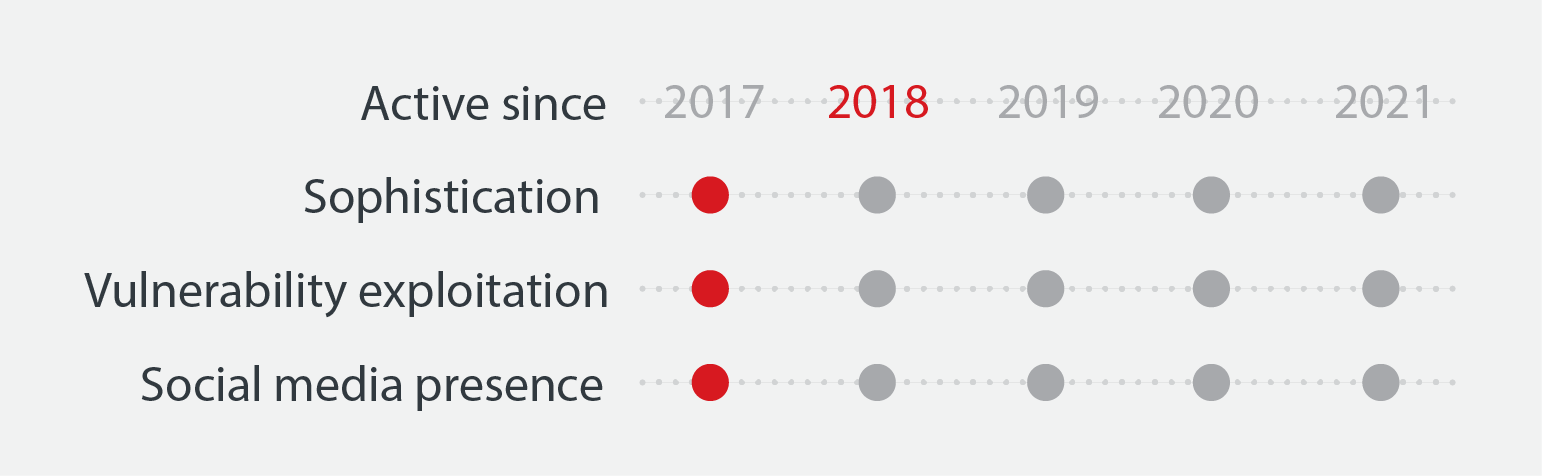

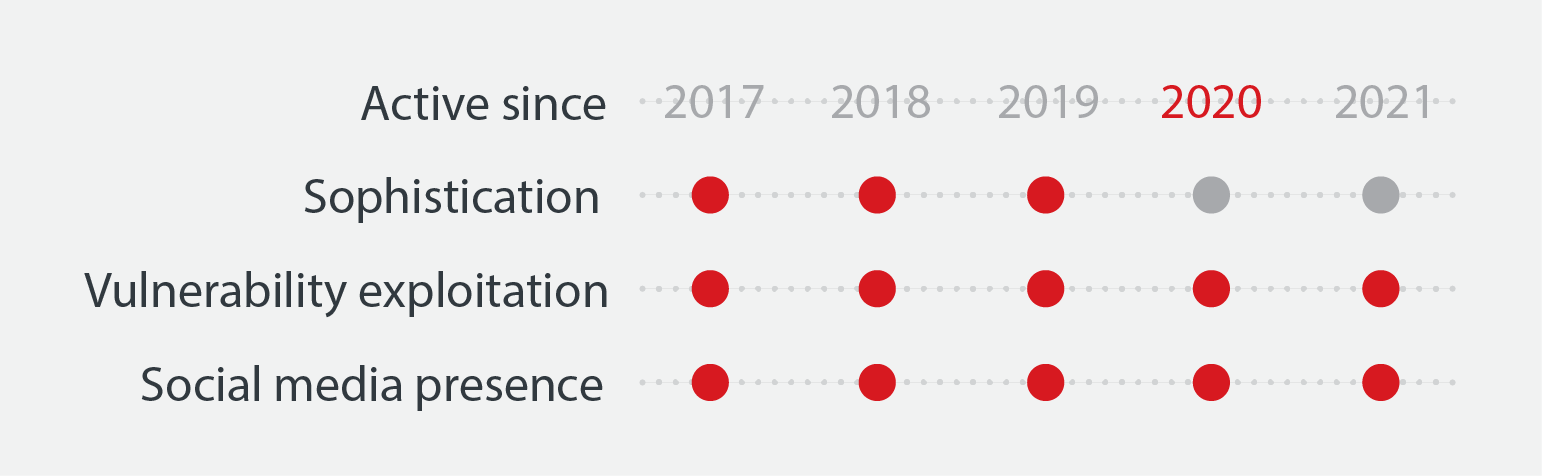

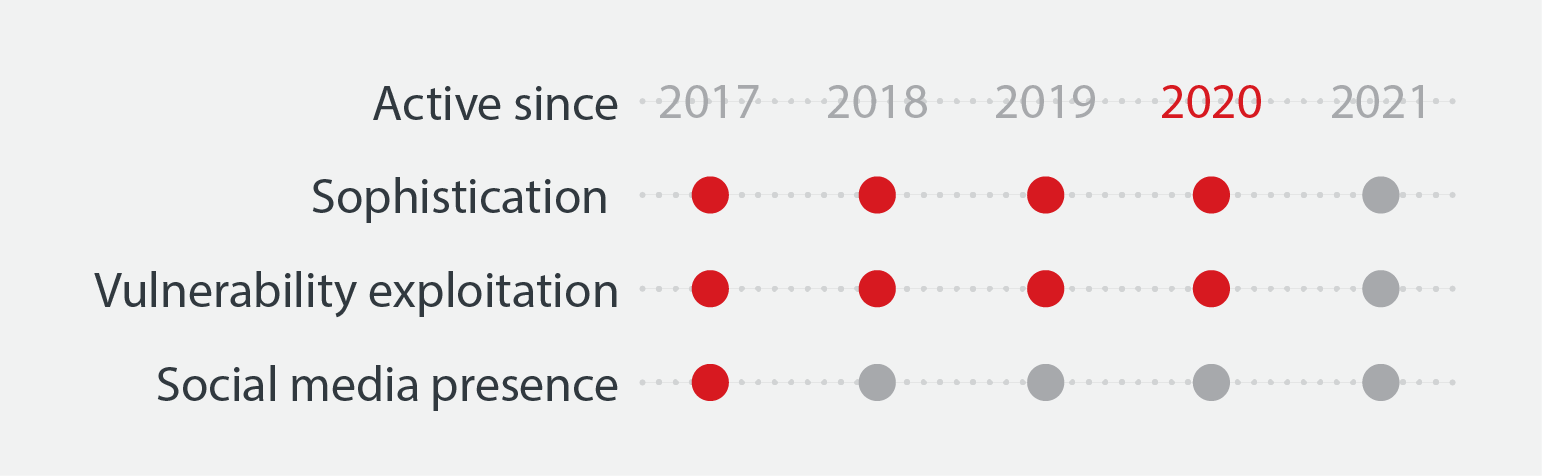

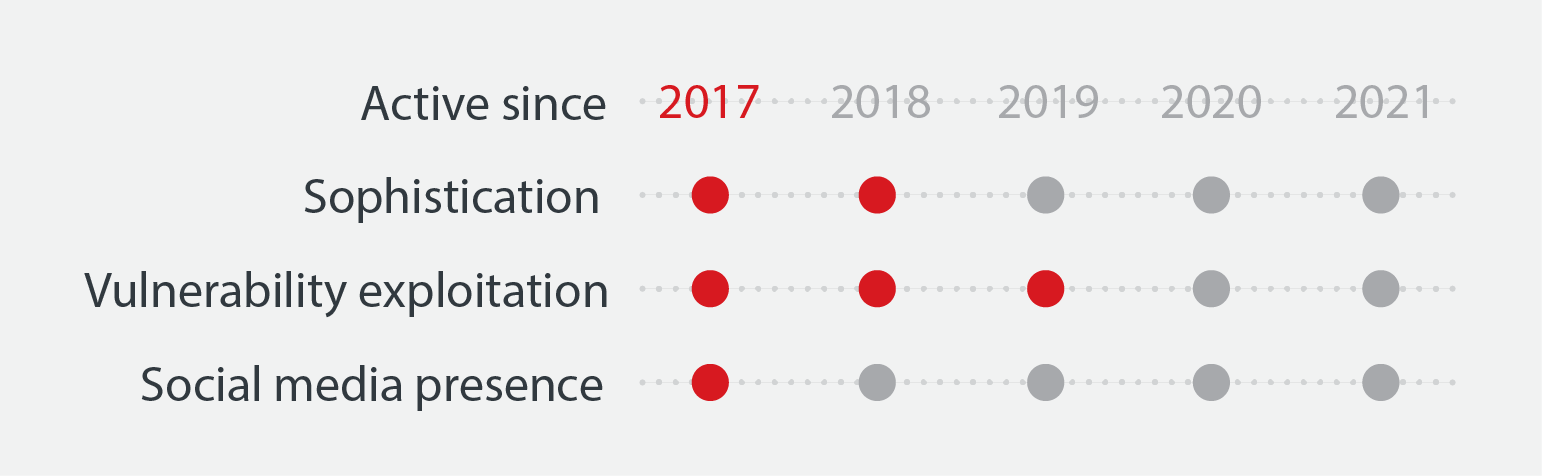

Sulla base di una ricerca che abbiamo condotto nel 2021 e pubblicato all'inizio di quest'anno, abbiamo determinato i cinque gruppi di attori malintenzionati più importanti in ambito mining di criptovalute e le modalità con cui hanno condotto le loro attività:

Outlaw

- Preferisce attenersi agli strumenti e alle tecniche che ha utilizzato negli anni

- Punta a dispositivi internet-of-things (IoT) e server Linux in cloud sfruttando vulnerabilità note o eseguendo attacchi di forza bruta su Secure Shell Protocol (SSH)

TeamTNT

- È uno degli attori di minacce incentrate sul mining di criptovalute tecnicamente più esperto grazie alla sua capacità di adattarsi rapidamente e di aggiornare il suo arsenale

- È noto per essere molto attivo su social media

- È anche noto per sfruttare configurazioni errate e software vulnerabile per compromettere gli host prima di sottrarre le credenziali per il movimento laterale

Kinsing

- Condivide alcune caratteristiche con TeamTNT in termini di capacità di adattarsi rapidamente e di aggiornare il suo set di strumenti

- Non ha una presenza attiva sui social media o sui forum underground

- È noto per aver abusato di nuovi exploit in un breve periodo di tempo, come nel caso dello sfruttamento della vulnerabilità Log4Shell solo pochi giorni dopo che è stata resa pubblica

8220

8220

- È noto per sfruttare le vulnerabilità, in particolare quelle che interessano Oracle WebLogic Server

- Si è rivelato 10 volte più attivo nel 2021 rispetto al 2020

- È noto per competere con Kinsing per le stesse risorse, con entrambi i gruppi che eliminano i componenti dell'altro dalle macchine compromesse per sfruttare quante più risorse possibile

Kek Security

Kek Security

- È un gruppo relativamente nuovo che utilizza tecniche sofisticate e integra nuovi exploit nei suoi attacchi

- È noto per lo sviluppo continuo del proprio malware che incorpora le migliori capacità di offuscamento

Il panorama delle minacce in breve

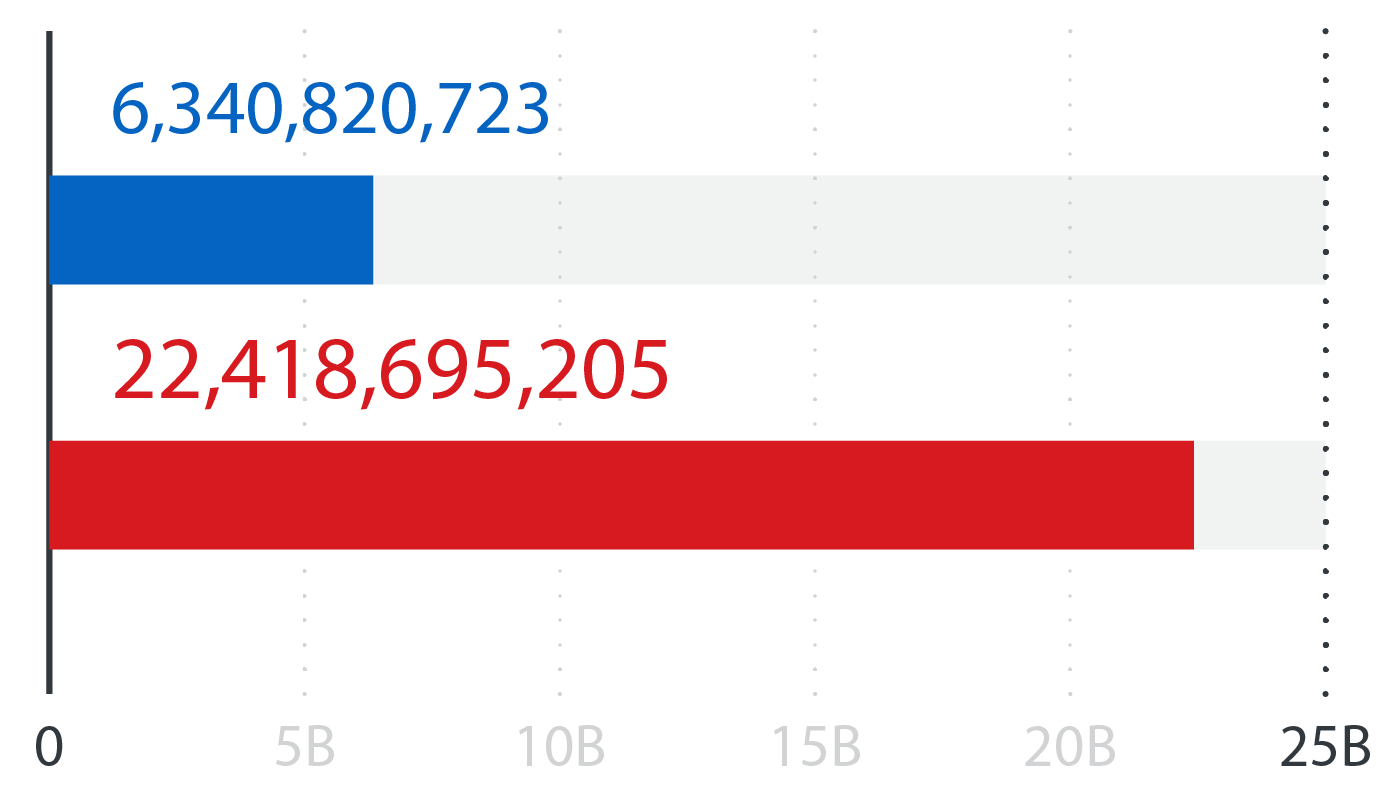

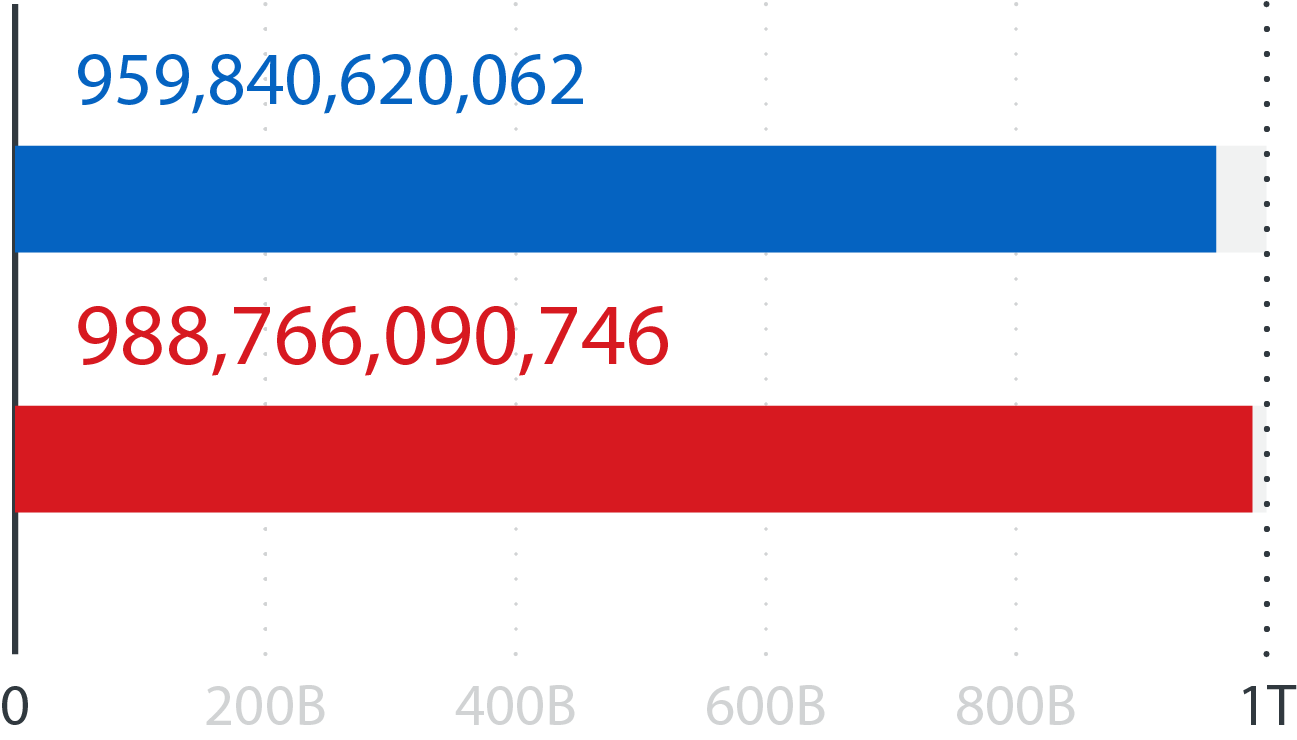

63,789,373,773

Numero complessivo di minacce bloccate durante la prima metà del 2022

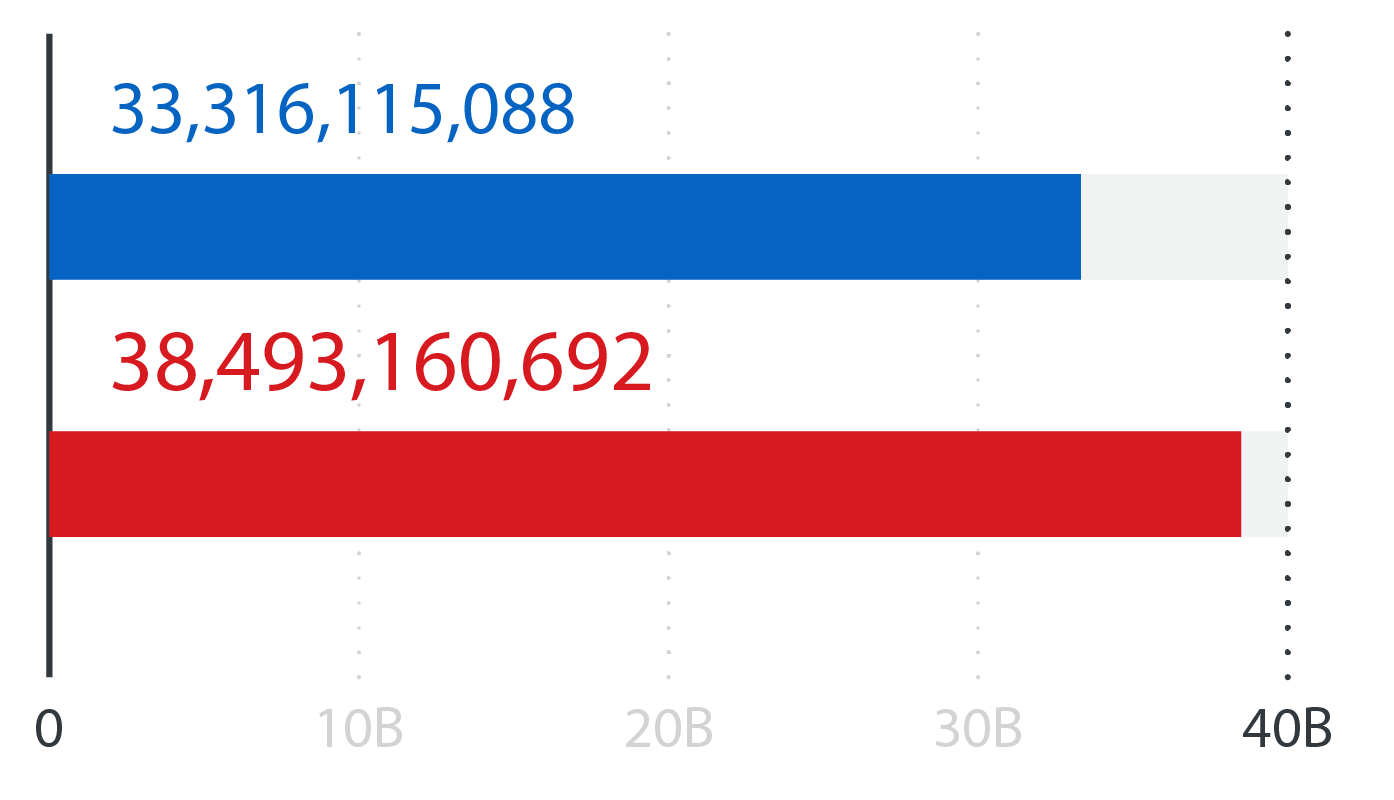

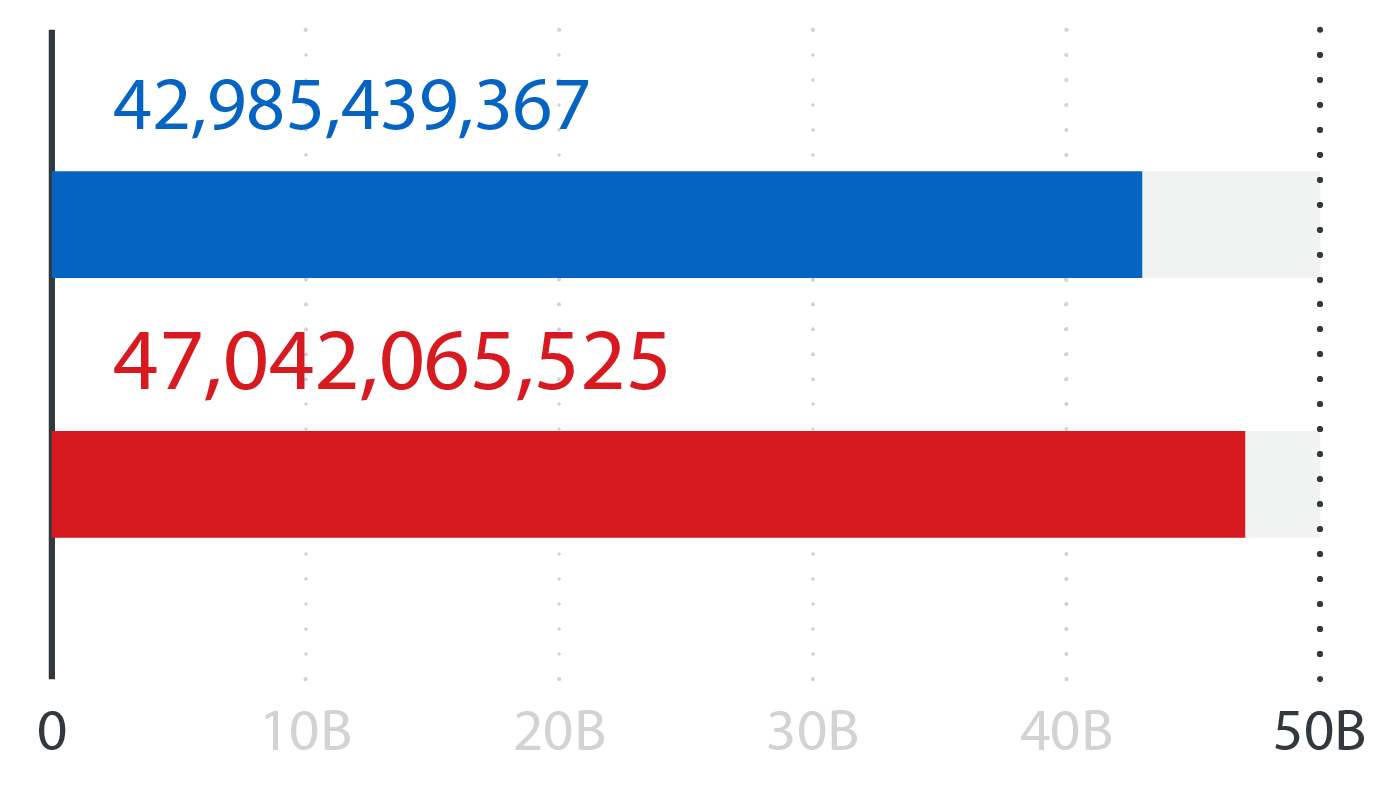

Minacce tramite email bloccate

URL dannosi bloccati

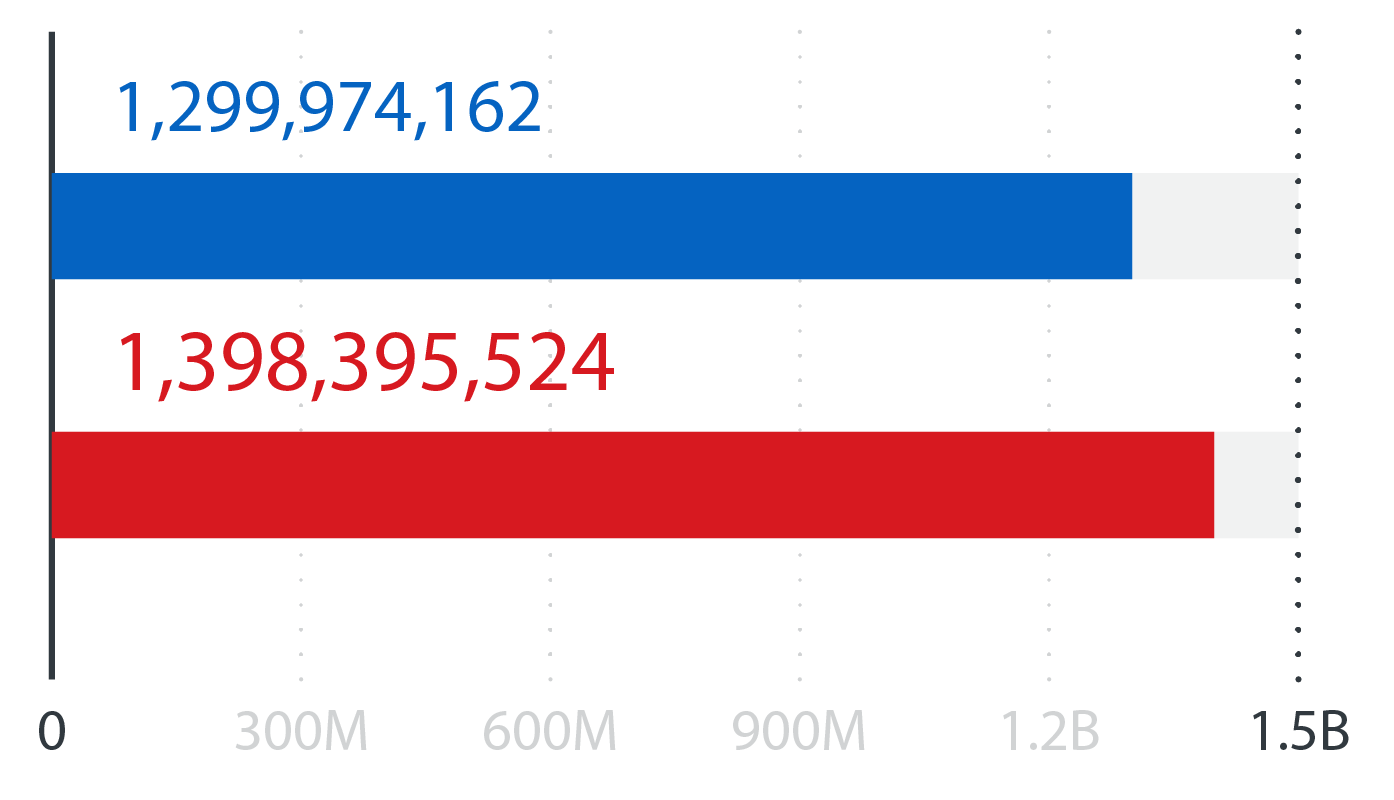

File dannosi bloccati

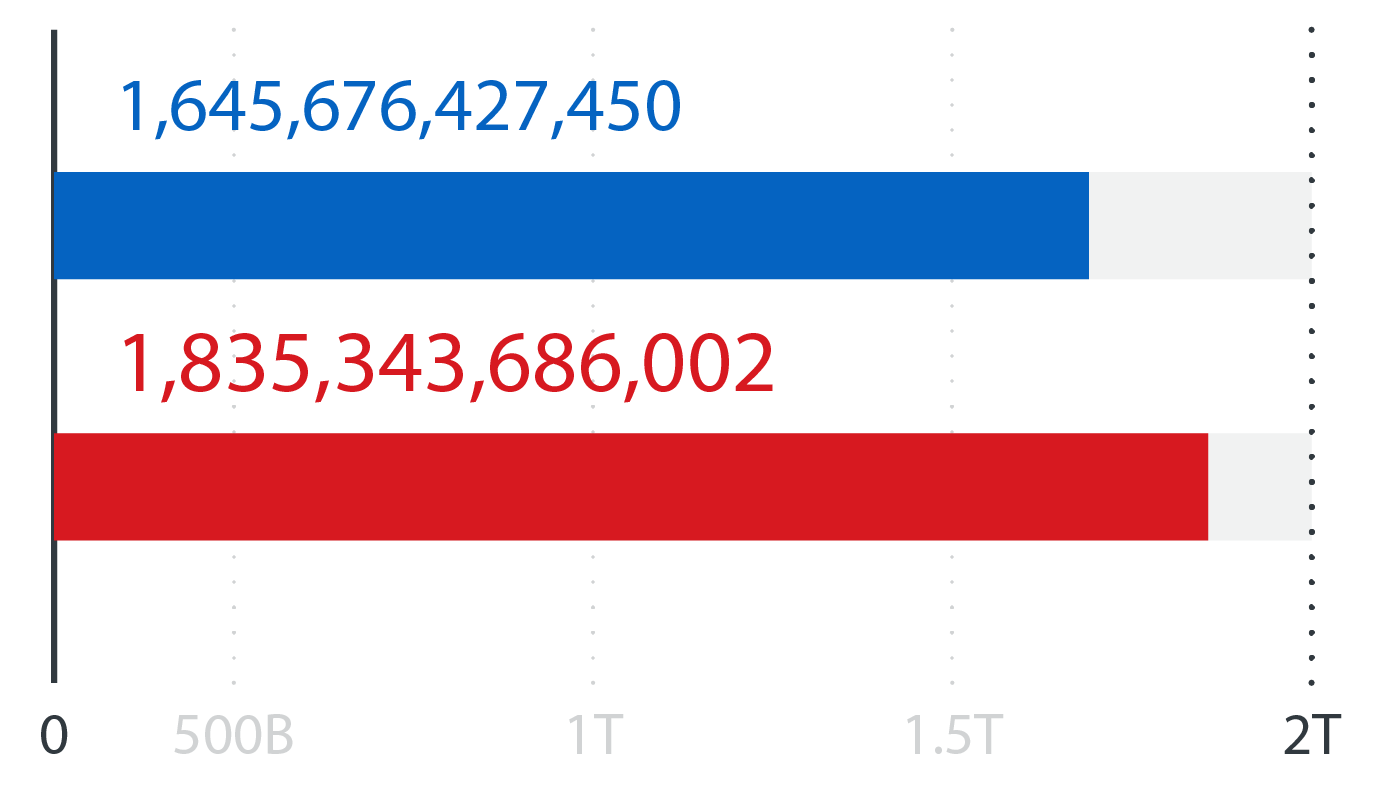

Query di email reputation

Query di URL reputation

Query di file reputation

![]()

Scarica il nostro report di riepilogo completo di metà anno per apprendere informazioni vitali e consigli sulla sicurezza volti ad aiutare le organizzazioni a costruire una strategia olistica e multistrato di cybersecurity con l'obiettivo di proteggerle dalle minacce attuali e future in una fase di continua espansione della superficie di attacco.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Ultime notizie

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

- The Devil Reviews Xanthorox: A Criminal-Focused Analysis of the Latest Malicious LLM Offering

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026

The AI-fication of Cyberthreats: Trend Micro Security Predictions for 2026 Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One