ELF_NETWRD.A

Data de publicação: 03 setembro 2012

Plataforma:

Linux

Classificao do risco total:

Potencial de dano:

Potencial de distribuição:

infecção relatada:

Baixo

Medium

Alto

Crítico

Tipo de grayware:

Backdoor

Destrutivo:

Não

Criptografado:

Sim

In the Wild:

Sim

Visão geral

Canal de infecção: Fallen gelassen von anderer Malware, Aus dem Internet heruntergeladen

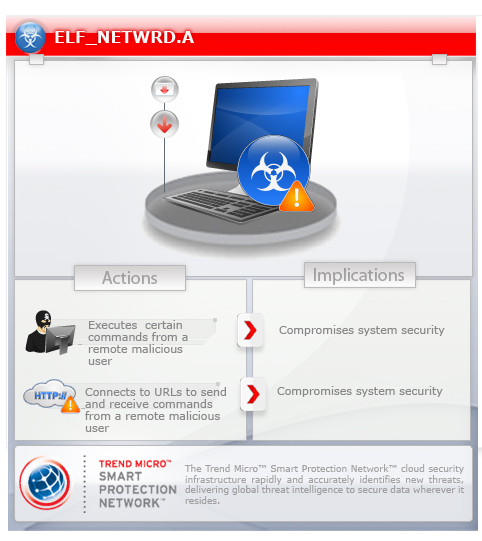

Um einen Überblick über das Verhalten dieser Backdoor zu erhalten, verwenden Sie das unten gezeigte Bedrohungsdiagramm.

Führt Befehle eines externen, böswilligen Benutzers aus, wodurch das betroffene System gefährdet wird.

Detalhes técnicos

Tipo de compactação: 64,400 bytes

Tipo de arquivo: ELF

Residente na memória: Sim

Data de recebimento das amostras iniciais: 24 agosto 2012

Carga útil: Connects to URLs/IPs, Compromises system security

Installation

Schleust die folgenden Eigenkopien in das betroffene System ein:

- {user's home path}/WIFIADAPT

Autostart-Technik

Schleust die folgenden Dateien ein:

- {user's home path}/.config/autostart/WIFIADAPTER.desktop

Backdoor-Routine

Führt die folgenden Befehle eines externen, böswilligen Benutzers aus:

- Get OS version, user name, host name, $PATH variable, home directory, malware process ID, current process path

- Download a file and save it as /tmp/{random file name 1}, then execute the downloaded file

- Exit

- List files in a directory

- Read a file

- Write and close a file

- Copy a file

- Execute a file

- Rename a file

- Delete a file

- Create a directory

- Start remote shell

- Kill a process

- Get currently logged in users

- Enumerate window titles of all processes

- Download a file and save it as /tmp/{random file name 2}

- Simulate keyboard press

- Simulate mouse event

- Get stored login credentials in Google Chrome, Chromium, Opera, Mozilla

- Get the size of a file

- Take a screenshot

- Upload keylogger file {user's home path}/.m8d.dat

- Clear keylogger file {user's home path}/.m8d.dat

- Delete a file

- Search for a file

- Stop remote shell

- List processes

- Perform window operation

- Get Pidgin passwords from {user's home path}/.purple/accounts.xml

- Uninstall

Einschleusungsroutine

Schleust die folgenden Dateien ein, die zur Erfassung von Tastatureingaben verwendet werden:

- {user's home path}/.m8d.dat

Solução

Mecanismo de varredura mínima: 9.200

VSAPI OPR Pattern Version: 9.369.00

VSAPI OPR Pattern veröffentlicht am: 04 setembro 2012

Durchsuchen Sie Ihren Computer mit Ihrem Trend Micro Produkt. Achten Sie auf Dateien, die als ELF_NETWRD.A entdeckt werden

Participe da nossa pesquisa!