Buluta Özel Teknolojiler Terimler Sözlüğü

Bulutta özel hizmetleri ve avantajlarını daha iyi anlamak için bu kılavuzu kullanın.

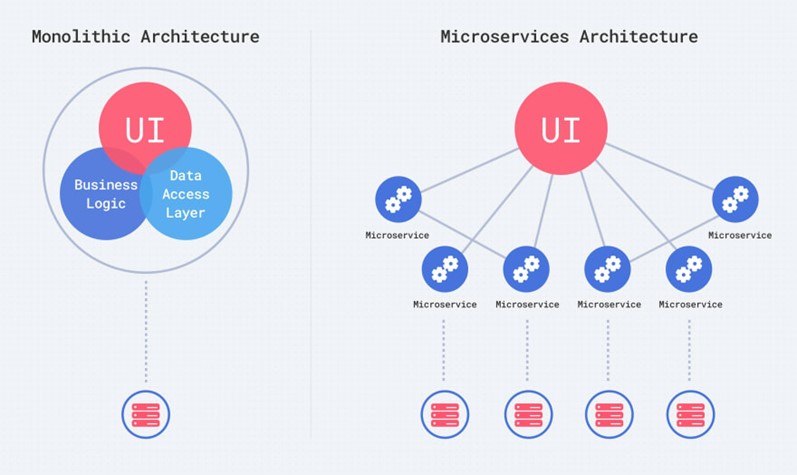

Monolitik uygulama, tek bir varlık olarak oluşturulan ve dağıtılan mantıksal bir yürütülebilir dosyadır. Kullanıcı arayüzü, iş mantığı, veri erişim kodu ve benzeri tüm işlevleri içerir.

Yeni bir uygulamayı küçük, tek bir varlık olarak başlatmak, geliştirmek, dağıtmak ve test etmek daha kolaydır.

Modüler olmayan. Güncellemesi ve ölçeklendirmesi zor teknoloji yığını (uygulamanın belirli işlevlerini güncelleme ve modernize etme)

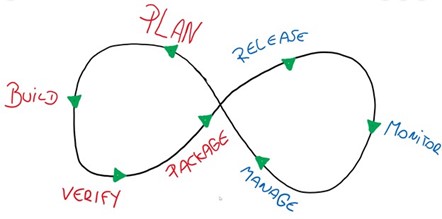

DevOps, küçük bileşenlere (bir uygulamanın büyük bölümlerine karşı) sahip mühendis gruplarını içeren ve otomasyonu öne çıkaran bir uygulama geliştirme yöntemidir.

- İletim sayısını, tedarik süresini, kuyruktaki verimsizlikleri, kodlama hatalarını, yayın süresini ve dağıtım riskini azaltır.

- Kod kalitesini ve güvenilirliğini artırır.

Sürekli entegrasyon/sürekli dağıtım

- Sürekli entegrasyon – kod değişikliklerini bir uygulamaya mümkün olduğunca sık entegre etme/taahhüt etme ve dağıtımdan önce bunları çeşitli şekillerde test etme. DevOps araçları, birden fazla kişi değişiklik yaparken çakışan değişiklikler meydana gelebileceğinden, kodun birleştirilmesine yardımcı olur. Test ve kod kalitesi optimizasyonunun merkezileştirilmesinin yanı sıra geliştirme süresinden tasarruf sağlar.

- Sürekli dağıtım – CI, bir uygulamada yapılan yeni değişiklikleri test edip doğruladıktan sonra, sürekli dağıtım bu değişiklikleri otomatik olarak test ve üretim ortamlarına iletir. Bu, geliştiricilerin geliştirmeye odaklanmasını sağlar ve müşterilerle geri bildirim döngüsünü hızlandırır.

Mikro hizmet tabanlı bir uygulama, her biri bir hizmet olarak uygulama sürecini çalıştıran bağımsız bileşenlerden oluşur. Gevşek bir şekilde bağlanırlar ve API'ler aracılığıyla iletişim kurarlar.

- Gevşek bağlantı, tüm kod tabanını etkilemeden değişiklik yapmayı ve hizmet eklemeyi kolaylaştırır.

Bir mikro hizmet mimarisi önemlidir, bu mimarı olmadan konteynerlar gibi buluta özel teknolojilerden yararlanılabilir, ancak mikro hizmet tabanlı mimarinin birçok avantajından yararlanılamaz.

Kod depoları, bir yazılım geliştirme projesini destekleyen tüm kodları, belgeleri, notları ve diğer kaynakları tutar.

Özel depolara yalnızca kuruluş dahilindekiler erişebilir. Genel olarak, özel veya tescilli kod, kamunun veya rakiplerin bu bilgilere erişmesini önlemek için özel bir depoda tutulur.

Genel depolar, herkesin erişimine açıktır ve genellikle çok çeşitli insanlardan işbirliği/girdi içerir. Avantajı, özel kod geliştirmeye çok zaman kazandırmasıdır. Oluşturmak istediğiniz şeyin bir kısmı zaten genel bir depoda mevcut olabilir.

Kaynak kodunu herkes görüntüleyebilir, değiştirebilir ve iyileştirebilir. Modern uygulamaların kod tabanının %80'inden fazlasını temsil eder.

Yalnızca yazarların görüntüleyebileceği, değiştirebileceği ve iyileştirebileceği tescilli yazılımlardan farklıdır. Açık kaynaklı yazılımı herkes kullanabilirken, tescilli yazılımı kullanmak için imzalanmış bir sözleşme gereklidir.

Bir kuruluşun kod tabanında kullanılan açık kaynak bileşenlerinin (ve onların bilmediğiniz alt bileşenlerinin) güvenlik açıklarından ve diğer sorunlardan arınmış olduğundan emin olmak için yazılım bileşimi analiz araçları kullanmak yaygın bir seçimdir.

SCA – bir kuruluşun kod tabanındaki açık kaynak bileşenlerini algılar ve izler ve geliştiricilerin bunları yönetmesine ve güncellemesine yardımcı olur. Örneğin, depoları seçmek ve depoları güncellemek gibi SDLC genelinde çeşitli otomasyon seviyeleri vardır. Üretime geçmeden daha önce, SDLC'nin mümkün olan en erken aşamasında açık kaynaktaki sorunları belirlemek çok daha kolay ve daha verimlidir.

- Geliştiricilerin, açık kaynak bağımlılıklarının kuruluşa getirdiği güvenlik etkilerini anlamaları önemli bir konudur. Ancak güvenlik ekipleri, açık kaynak yazılımla ilgili olduğundan genel kurumsal risk duruşunu da anlamaları gerekiyor.

- Trend Micro Cloud One™ - Open Source Security, güvenlik operasyonları ekiplerini, gelişmiş görünürlük için uygulama bileşenleri genelinde açık kaynak kodu güvenlik açıklarını ve lisans risklerini belirleme konusunda güçlendiriyor. Güvenlik ekipleri, daha geniş risk operasyonlarının bir parçası olarak açık kaynak riskini dahil etmeli ve doğrudan/dolaylı bağımlılıkların yazılım malzeme listelerini, saldırı yüzeylerini ve daha geniş güvenlik duruşlarını nasıl etkilediğini anlamalıdır.

- Bu, güvenliğin işleri yavaşlatması gerektiği anlamına gelmez, mevcut uygulama geliştirme/dağıtım araçlarıyla entegre olan bir SCA aracı kullanılabilir. Uygulamalar asla mükemmel olmayacak. Bu nedenle ilk olarak en acil güvenlik açıklarına öncelik vermek, geliştiricileri ve DevOps ekiplerini bunaltmamada kilit önem taşır. Buradaki fikir, bu araçla geliştirici etkileşimlerini diğer günlük görevlerinden neredeyse ayırt edilemez hale getirmektir.

- Geliştirme ekiplerinizle birlikte açık kaynak güvenliğini kolayca ölçeklendirin ve proje veya bildirim başına ödeme yapın.

Buluta özel uygulamalar genellikle destekleyici bulut altyapısının düzgün çalışmasını gerektirir. Kod olarak altyapı (IaC), uygulamanızı çalıştırmak için gerekenleri otomatik olarak sağlamanıza olanak tanır.

IaC yalnızca bir kod (bir şablonda) olduğundan, sürekli olarak iyileştirilen ve dağıtılan bulut altyapısının otomatik, tutarlı ve tekrarlanabilir dağıtımı için DevOps süreçlerinizi benzer bir şekilde uygulayabilirsiniz.

Manuel değişiklikler yapılırsa, "canlı" altyapınızın ayarlarının/yapılandırmasının amaçlanan durumundan sapmadığından emin olmak zor olabilir.

Trend Micro Cloud One™ – Conformity ile güvenlik ve uyumluluğu CI/CD düzeninin en erken aşamasına kaydırmanın değerini hızla dönüştürün. Kod olarak altyapı (IaC) şablon tarayıcımız, kodlama işlemi sırasında Conformity API aracılığıyla şablonları anında çalıştırabilir.

Bu, yanlış yapılandırmaların otomatik ve proaktif olarak önlenmesini sağlarken bulut altyapınızın temelini oluşturan kodun AWS Well Architected Framework gibi sektördeki en iyi uygulamalarla tamamen uyumlu olduğu konusunda size gönül rahatlığı sağlayacaktır.

Kod olarak altyapı için Conformity Şablonu Tarayıcısı hiçbir ek ücret olmadan dahil edilmiştir, böylece herhangi bir altyapıyı dağıtmadan önce şablonlarınızı potansiyel risklere karşı tarayabilir ve yeniden tarayabilirsiniz.

Buluta özel nesne depolama, yapılandırılmamış verileri depolamanın esnek bir yoludur ve özellikle ölçeklenebilir destekleyici altyapı gerektiren buluta özel uygulamaları desteklemede faydalıdır.

Verileri geniş ölçekte izlemek basit bir iş değildir, bu nedenle birçok nesne depolama hizmeti, özelleştirilebilir meta verilerle bir tür nesne etiketleme sunar.

- İş akışlarını belirtmek, yaşam döngüsü ilkelerini (saklama, silme vb. için) uygulamak ve bulut maliyetleri ve güvenlik duruşu hakkında bilgi toplamak için kullanılabilir.

Nesne depolamanın yaygın kullanımı, kötü amaçlı dosyalara karşı savunmasız yeni bir saldırı vektörü sunar. Trend Micro Cloud One™ – Dosya Güvenliği, kötü amaçlı yazılım taraması, buluta özel süreçlerinize entegrasyon, geniş bulut depolama platformu desteği ve diğer yenilikçi teknikler aracılığıyla iş akışlarınızı korur. Bulut ortamınıza giren veri dosyalarınızın dahili sistemleri veya harici itibarı etkilemeyeceğini bilmek gönül rahatlığı sağlar.

Dosya Güvenliği ve taranan nesne başına ödeme depolama havuzu ile bulut nesnesi depolamanızın yanı sıra güvenliği ölçeklendirin. Küçük havuzların maliyeti daha düşüktür.

Bulut iş yükü, bulutta çalışan uygulamalar/bilgi işlem için kullanılan genel bir terimdir.

Sanal makinelerden konteynerları, sunucusuz işlevleri, veritabanlarını ve bulut tabanlı kaynakları tüketen diğer hizmetleri içerecek şekilde geliştirildi.

Geleneksel bulut iş yükü hizmetleri artık işletim sistemleri, işlemci türleri ve işlemci yapılandırmaları arasında çok daha fazla seçenek sunuyor ve hatta yapay zeka, makine öğrenimi ve yüksek performanslı bilgi işlem (HPC) için bilgi işlem tekliflerini uyarlıyor.

Hibrit bulutun avantajları çoktur, ancak beraberinde yeni riskler ve tehditler getirir. Kuruluşlar, tüm iş yüklerinde (fiziksel sunucular, sanal, bulut veya kapsayıcı) tümleşik güvenliği sürdürürken uyumluluk gereksinimlerinin karşılandığından emin olmalıdır.

Trend Micro Cloud One™ – İş Yükü Güvenliği, sunucu, bulut ve konteyner ortamları için özel olarak oluşturulmuş tek bir çözümde kapsamlı tespit ve koruma sağlar. İş Yükü Güvenliği, iş yükünden bağımsız olarak tutarlı güvenlik sağlar. Ayrıca, güvenliğin otomatikleştirilebilmesi ve ekiplerinizi etkilememesi için zengin bir API kümesi sağlar.

Host tabanlı izinsiz giriş önleme ve güvenlik açığı taraması gibi ağ güvenliği araçları, ağa yönelik saldırıları tespit eder, durdurur ve savunmasız uygulamaları ve sunucuları korurken dosya bütünlüğü izleme, kötü amaçlı yazılımdan koruma ve davranış analizi, hedefli saldırıları durdurur ve şüpheli etkinlikleri tespit eder.

Buluta özel yerel sanal yama, iş açısından kritik trafikten gelen kötü amaçlı etkinlikleri inceler ve engeller, izinsiz girişleri tespit eder ve önler, web uygulamalarına yönelik saldırıları engeller ve bulut ağlarını, iş yüklerini ve kapsayıcıları uyarlanabilir şekilde korur. TLS şifre çözme ve Zero Day Initiative araştırmalarından yararlanarak, uygulamanızı yavaşlatmadan bilinen ve bilinmeyen güvenlik açıklarını kullanan tehditlere hızla müdahale edin.

İş Yükü Güvenliği, sürekli değişen bulut ortamınızı korumak için iş yüklerinizle otomatik olarak ölçeklenir. Çoklu bulut ortamınızda korunan iş yükü için saati başına ödeme yapın. Küçük iş yüklerinin maliyeti daha düşüktür.

Konteynerlar, herhangi bir altyapı üzerinde çalışmak için gerekli tüm öğeleri (yapılandırma dosyaları, kitaplıklar, bağımlılıklar vb.) içeren, uygulama katmanını soyutlayan bir yazılım paketi biçimidir.

Geleneksel olarak, uygulamalar belirli bir bilgi işlem ortamında geliştirilirken farklı bir ortamda çalıştırıldığında genellikle hatalara neden olurdu. Geliştiriciler, konteyner tabanlı bir mimari kullanarak daha hızlı derleme yapabilir ve daha az hatayla karşılaşabilir.

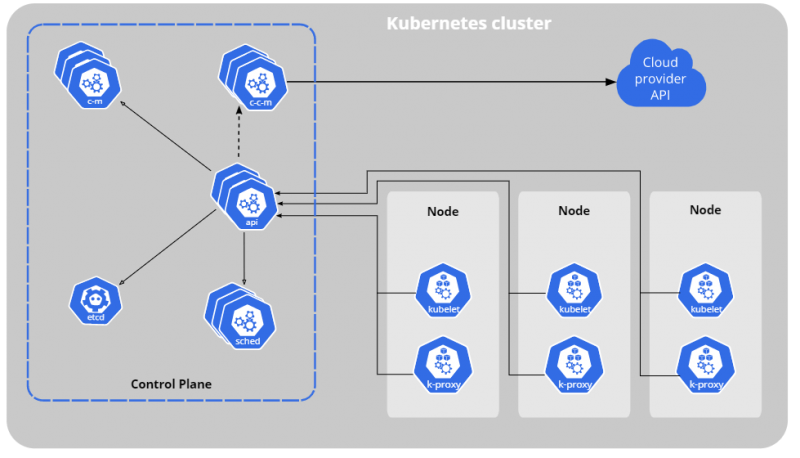

Konteynera alınmış bir uygulama geliştirmek iyi bir şeydir, ancak bir konteyner dağıtımını yönetmek operasyonel bir zorluktur. Bir çok kuruluş, dağıtım ve ölçeklendirme gibi süreçlerin otomatikleştirilmesine yardımcı olması için Kubernetes'e yöneliyor. Kubernetes kullanıyorsanız konteynerlarınız düğümlerde çalışan bölümlere yerleştirilir ve bu düğümler bir kümenin parçasıdır.

Birçok kuruluş, yönetilen bir Kubernetes hizmetiyle ek yükü boşaltmaya çalışıyor. Bir Kubernetes dağıtımının farklı boyutları nedeniyle, büyüme süreci basitçe "daha fazla kapsayıcı eklemekten" daha karmaşık bir süreçtir.

Yönetilen bir Kubernetes hizmeti, bölümler içinde ve kümeler arasında otomatik ölçeklendirmeyi destekleyecek ve dağıtımınızı farklı altyapıya taşımayı seçmeniz durumunda güvenilirliği ve taşınabilirliği artıracaktır. Ana bilgisayarlardaki yama ve güncelleme gibi diğer işlemler de bunun bir parçasıdır.

Konteyner altyapısını yönetme karmaşıklığını azaltmak için başka bir seçenek, bir tür hizmet olarak konteyner olan sunucusuz konteynerları kullanmaktır. Kümeler ve sanal makineler gibi konteyner altyapısının destekleyici öğelerini yönetme ihtiyacını ortadan kaldırırlar. Hizmet olarak kontyenerin diğer çeşitleri, kullanıcıya temeldeki altyapıya erişim sağlar.

Dakikalar, hatta saniyeler kadar kısa konteyner ömrü ile saldırı yüzeyinizi ve güvenlik duruşunuzu belirlemek zordur. Tüm konteyner yaşam döngünüzü koruyan ve konteyner dağıtımınızla tespit ve korumayı ölçeklendiren bir konteyner güvenlik çözümü arayın.

Kapsayıcı dağıtımınızın soyutlama düzeyi ne olursa olsun, Trend Micro Cloud One™ – Container Security, uygulamanızın güvenliğini sağlamaya yardımcı olur. Otomatikleştirilmiş konteyner görüntüsü ve kayıt defteri taramasıyla başlayarak, geliştiriciler ve operasyon ekipleri için özel olarak tasarlanmıştır.

Konteyner Güvenliği, açık kaynak kodunda bulunanlar da dahil olmak üzere kötü amaçlı yazılımların, gizli anahtarların ve dizelerin, uyumluluk ihlallerinin ve güvenlik açıklarının daha erken ve daha hızlı tespit edilmesini sağlar.

DevOps ekiplerinin sürekli olarak üretime hazır uygulamalar sunması ve yapı döngülerini etkilemeden işin ihtiyaçlarını karşılaması sağlanır.

Konteyner ortamınız iş gereksinimlerinize göre ölçeklenirken ve küçülürken, iş açısından kritik, buluta özel uygulamalarınızı desteklemek için eşit derecede esnek bir güvenlik çözümü arayın. Cloud One – Container Security’de, yalnızca korunan her bir konteyner düğümü veya korumalı sunucusuz konteyner başına ücret alınır.

Sunucusuz işlevler soyutlamayı bir adım daha ileri götürür ve herhangi bir altyapıyı yönetme ihtiyacını ortadan kaldırır. Tek ihtiyacınız olan çalıştırmak istediğiniz koddur ve gerisini bulut sağlayıcı halleder.

Sunucusuz işleviniz her çağrıldığında, bulut sağlayıcıları gerekli altyapıyı çalıştırır ve kullandığınız şey için size uygun şekilde fatura düzenler. Sunucusuz işleviniz çalıştırılmazsa sizden ücret alınmaz.

Trend Micro Cloud One™ – Application Security sunucusuz işlevlerinizi SQL yerleştirmeleri, uzaktan komut yürütme, yetkisiz dosya erişimi, kötü amaçlı yüklemeler, URL yönlendirmeleri, yükler ve daha fazlası dahil olmak üzere en yaygın çalışma zamanı saldırılarından korur.

Performans üzerinde minimum etki ile web uygulamalarınızın güvenlik duruşuyla ilgili savunmasız kod satırına kadar görünürlük elde edin.

Sunucusuz işlevin bir araya geldiği Application Security, uygulamanıza en üst düzeyde bağlıdır ve sunucusuz işlevinizin güvenli olmayan bir şekilde çalıştırılmamasını sağlar.

Bulut sağlayıcınız sizi sunucusuz işlevinizin kaç kez çalıştırıldığına göre faturalandırdığına göre, o uygulamanın güvenliğinin de aynı olması gerekmez mi? Application Security 1000 çağrı başına ücretlendirilir, bu nedenle yalnızca uygulamanız çalıştığında ödeme yaparsınız.

Bulut hesapları, bulut oluşturucuların bulut hizmetlerine ve kaynaklarına erişmek için oturum açtığı hesaplardır. Kulağa basit geliyor, ancak bu hesaplar hem insan kullanıcıları hem de insan olmayan/makine kimliklerini temsil ederek işleri karmaşık hale getiriyor. Makine kimlikleri, bulut iş yüklerinizi/uygulamalarınızı, operasyonel araçlarınızı veya diğer bileşenlerinizi temsil edebilir. İlkeler, bulut hesaplarının hangi kaynaklara, hizmetlere, eylemlere ve diğer yetkilere erişebileceğini belirtmek için ayarlanabilir.

3 hiper ölçekli bulut sağlayıcısının her biri bu konsepte farklı bakıyor:

- AWS: Hesaplar, erişim sınırları, kullanım limitleri olarak adlandırılan bu varlıklar hesap düzeyinde yönetilir. birden fazla AWS hesabı bir faturalandırma/yönetim hesabına toplanabilir, ancak IAM, API erişimi ve diğer politikalar AWS hesap düzeyinde belirlenir.

- Azure: Tahmin edilebileceği gibi Azure, her AD kimliğinin Azure'a çevrildiği bir kuruluşun Active Directory'sine bakar.

- GCP: Kuruluşunuzu bulut kaynaklarınız için tek bir sınır olarak kullanabilirsiniz, ancak çoğu kuruluş, her biri kendi IAM politikasına sahip bireysel "projeler" oluşturmayı tercih eder.

Trend Micro Cloud One™ - Conformity ile AWS, Azure ve GCP genelinde bulut hizmetlerinin yapılandırmasını kolayca yönetin. Bulut hesabınızı bağlayın ve dakikalar içinde bulut güvenliği durumunuzun kapsamlı bir görünümüne sahip olun. Conformity, bulut hesabı meta veri yapılandırma ayarlarınızı görüntülemek için özel bir erişim ilkesi kullanır; verilerinize okuma veya yazma erişimi yoktur.

Genellikle, genel bulut hizmetlerinin güvenli yapılandırmasından endişe duyan ekipler, bunları kullanıma alan ekiplerle aynı değildir. Conformity , geliştiricileri yavaşlatmadan yanlış yapılandırmaları düzeltmek için doğru kişilerin doğru bilgilere sahip olduğundan emin olmak üzere birçok farklı iletişim kanalı ve iş akışı sistemiyle entegre olur.

Tamamen API destekli otomasyon, insan hatasına yatkın manuel, tekrarlayan görevleri ortadan kaldırır. Bulut yapılandırmanızda güvenlik boşlukları oluşturan yanlış yapılandırma korkusu olmadan DevOps'u kullanın.

İster buluta geçiş yapan büyük bir kuruluş olun, ister buluta öncelik veren bir startup olun, Conformity, esnek fiyatlandırma ile çoklu bulut güvenlik duruşunuzu hızlı bir şekilde görmenize ve iyileştirmenize yardımcı olur. Basitçe Conformity'ye bağlı bulut hesabı başına ödeme yapın. Daha az kaynağa sahip küçük hesaplar daha az öder.

Genel buluta özel ağların kullanılması, kullanıcıların kaynakları, geleneksel, veri merkezi tarzı bir ağa benzeyen tanımlı bir sanal ağa dağıtmasına olanak tanır. Özel ağdaki kaynaklar, genel buluttaki diğer kaynaklardan yalıtılmıştır.

Bu, alt ağlar (OSI modelinin 3. katmanı), özel kullanım için bölünmüş bir genel bulut ağı dilimi olarak işlev gören ayrılmış IP adresi aralıkları ve sanal ağın bir parçası olarak sanal LAN'lar (2. katman) sağlayarak yapılır.

Sanal ağlar, yönlendirme tabloları ve ağ adresi çevirisi ile daha da özelleştirilebilir. VPN'ler, özel ve güvenli bir bağlantı aracılığıyla şirket içi altyapıyı buluttaki sanal ağa bağlamak için de kullanılabilir.

VPC'lerinizdeki her şeyi korumak için ağ katmanı güvenliğinde hızla kurumsal düzeyde algılama ve koruma elde edin. Bulut ağ ortamınızda kullanıma alarak, işinizi veya ağ trafiğinizi yavaşlatmayan eyleme geçirilebilir güvenlikle altyapınızı ve ağ segmentlerinizi hızlı ve kolay bir şekilde koruyabilirsiniz.

Şeffaf ve sıralı kurulum yaklaşımı ile mevcut mimarinize kolayca uyum sağlayan Trend Micro Cloud One™ iş uygulamalarınızın veya kurulmuş ağ bağlantılarınızın bozulmasına neden olmaz (Network Security, trafik denetimine hemen başlamanıza olanak tanır).

Bulutunuzun hızında hareket eden ağ güvenliği ile esnek kullandıkça öde fiyatlandırması, yalnızca denetlenen GB başına trafik için ödeme yapmanızı sağlar.

Hemen başlayın