Assuma o controle do risco cibernético

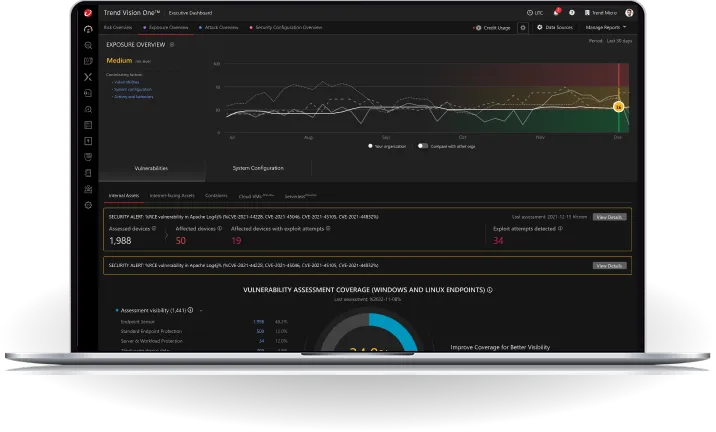

O Cyber Risk Exposure Management (CREM), parte do Trend Vision One™, reduz proativamente o risco cibernético ao descobrir todos os ativos, avaliar o risco em tempo real e automatizar a mitigação em qualquer ambiente. Mude de uma segurança reativa para uma proativa — para construir verdadeira resiliência contra riscos.

Por que o Cyber Risk Exposure Management?

Veja tudo, proteja tudo

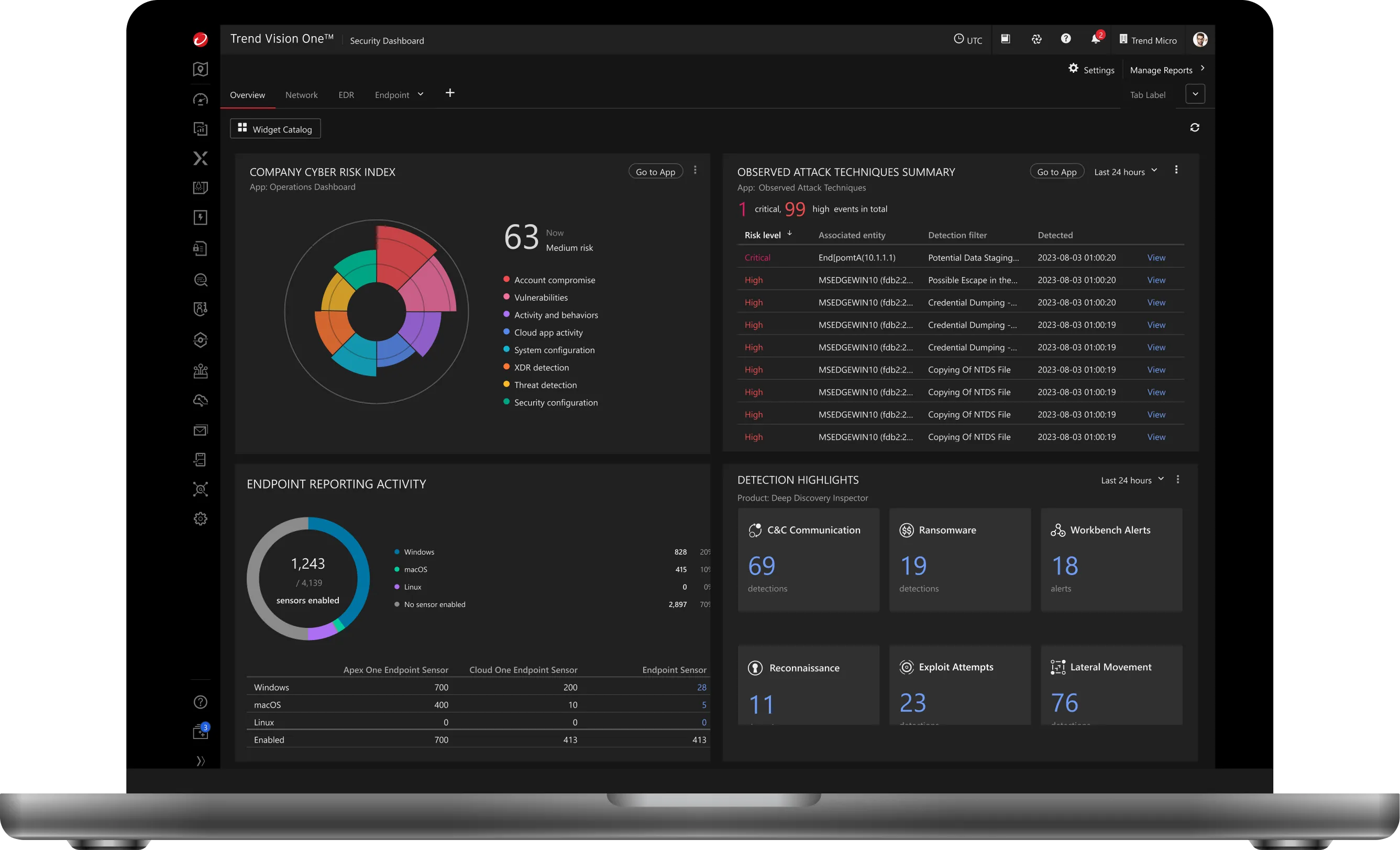

Alcance visibilidade contínua e em tempo real de toda a sua superfície de ataque, incluindo ativos desconhecidos, não gerenciados e de terceiros. Elimine pontos cegos e mapeie as exposições ao impacto nos negócios para uma melhor tomada de decisão. Avalie a postura e crie painéis personalizados para as partes interessadas.

Corrija primeiro o que importa

Priorize os riscos com pontuação inteligente e orientada por contexto, que leva em consideração a criticidade dos ativos, a atividade de ameaças e o impacto nos negócios. Preveja movimentos com insights baseados em IA e concentre a remediação nas vulnerabilidades e exposições de maior risco.

Automatize para se manter à frente

Acelere a resposta a ameaças e a remediação com recomendações baseadas em IA e playbooks de segurança automatizados. Reduza seu tempo médio de resposta (MTTR), liberando suas equipes para se concentrarem em iniciativas estratégicas.

Uma solução, uma imagem única de risco

Reduza custos, complexidade e a proliferação de ferramentas consolidando disciplinas críticas de segurança e risco como External Attack Surface Management (EASM), Cloud Security Posture Management (CSPM), Vulnerability Risk Management (VRM), Postura de Segurança de Identidade, Conscientização em Segurança e mais em uma única solução de cyber risk exposure management. CREM simplifica as operações de segurança e de negócios para permitir uma redução de risco mais rápida e estratégica, substituindo soluções pontuais fragmentadas nesses domínios.

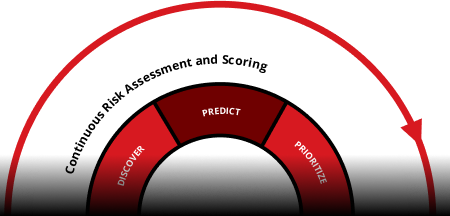

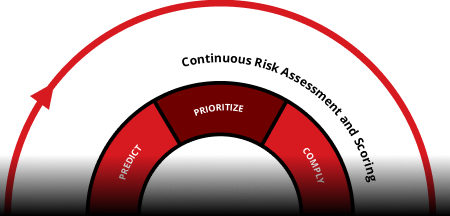

O ciclo de vida do CREM : transformando insights de risco em redução de risco

Obtenha visibilidade contínua, priorize riscos, obtenha insights preditivos, garanta conformidade, quantifique impactos e mitigue proativamente ameaças enquanto antecipa os movimentos dos adversários.

Descubra

Descubra todos os ativos em seu ambiente — desde serviços em nuvem até dispositivos e APIs. O CREM utiliza descoberta em tempo real e gerenciamento de vulnerabilidades baseado em risco para eliminar pontos cegos. Com telemetria nativa e integrações de terceiros, ele cria perfis de ativos impulsionados por IA, descobrindo riscos ocultos e garantindo visibilidade completa e cobertura de segurança.

Mapeie toda a sua Superfície de Ataque para revelar exposições cibernéticas ocultas instantaneamente.

Use IA para prever ameaças e simular caminhos de ataque prováveis.

Preveja

Antecipe ataques antes que aconteçam. Ao mapear os riscos descobertos para ativos críticos e visualizar os caminhos de ataque, o CREM destaca pontos de estrangulamento e oportunidades potenciais de exploração. A inteligência avançada sobre ameaças ajuda a prever onde os adversários irão atacar, auxiliando as equipes a fechar proativamente lacunas e prevenir violações.

Priorize

Foque no que mais importa, rapidamente. A pontuação de risco inteligente e direcionada pelo contexto vai além das classificações básicas de severidade, considerando o valor do ativo, a criticidade para o negócio e a atividade de ameaças. Indicadores precoces alertam as equipes sobre riscos emergentes, e a orientação impulsionada por IA ajuda a direcionar recursos para questões de alto impacto primeiro, reduzindo o tempo de permanência e fortalecendo sua postura de segurança.

Identifique riscos de alto impacto e priorize a remediação com base no contexto do negócio.

Implemente continuamente controles de segurança e comprove a conformidade em todos os ambientes.

Esteja em conformidade

Torne a conformidade fácil e proativa. Mapeie os esforços de segurança para os principais padrões globais, como NIST, FedRAMP e GDPR. Gere relatórios prontos para auditoria instantaneamente, automatize processos de conformidade rotineiros e comunique a postura de risco com clareza à liderança e às partes interessadas, reduzindo a responsabilidade e demonstrando diligência devida.

Quantifique

Transforme o risco cibernético em termos de negócios com a quantificação integrada de risco cibernético. Comunique claramente sua postura de risco aos stakeholders e à diretoria, impulsionando decisões estratégicas informadas e justificativas de investimento.

Traduza o risco cibernético em termos financeiros para informar decisões executivas.

Acelere a resposta com ações guiadas para conter e neutralizar ameaças.

Mitigue

Remedie com previsibilidade, velocidade e precisão. Ajuste automaticamente as mudanças na postura de risco usando manuais guiados por IA e ações de remediação orquestradas. Seja em nuvem, endpoints ou redes, o Trend Vision One capacita as equipes a reduzir proativamente o risco em grande escala, economizando tempo e permitindo foco nas iniciativas estratégicas de segurança.

Gerencie a exposição ao risco cibernético de todos os ângulos

Conscientização em Segurança

Capacite os funcionários para reconhecer e interromper ameaças antes que se espalhem Forneça treinamento envolvente e interativo que constrói um forte firewall humano

Gerenciamento de Risco Cibernético em nuvem

Obtenha visibilidade total sobre ativos em nuvem, riscos e Compliance Identifique e priorize proativamente ameaças para manter seus ambientes em nuvem seguros e resilientes

Gerenciamento de Vulnerabilidades Baseado em Risco

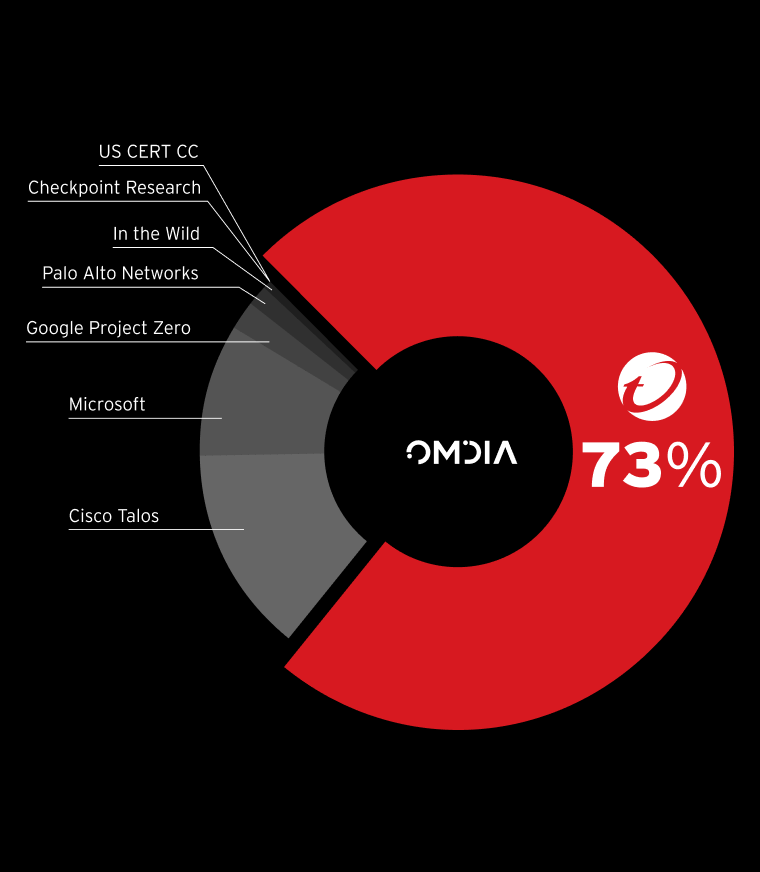

Aproveite uma proteção contra ameaças mais rápida e inteligente com visibilidade em tempo real, tempos de resposta rápidos e a melhor inteligência contra ameaças do mundo.

Gerenciamento de Compliance

Automatize o Compliance, economize tempo, mitigue o risco

Inovação Digital Twin

Reforce a conscientização de riscos e a prontidão usando digital twins e IA agentic para planejamento e resiliência.

Experimente o Cyber Risk Exposure Management ao vivo

Impeça ataques, avalie riscos em tempo real e priorize ações de mitigação – reduzindo a exposição ao risco. Vamos mostrar como ao vivo