Glossário de Tecnologias Nativas em Nuvem

Use este guia para entender melhor os serviços nativos em nuvem e seus benefícios.

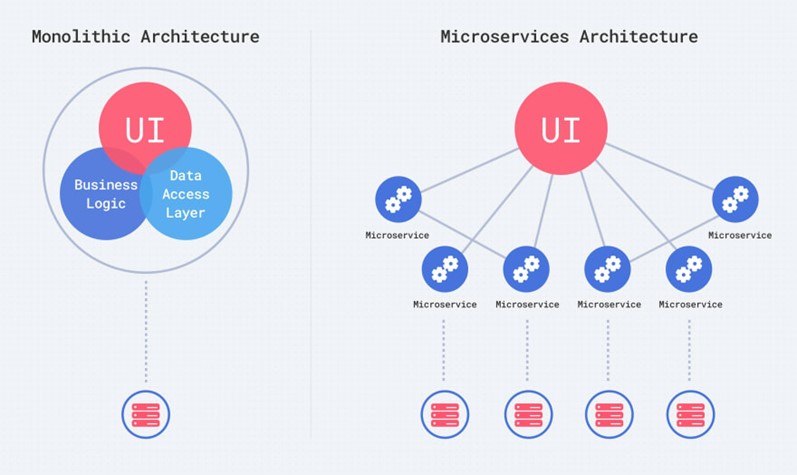

Uma aplicação monolítica é um executável lógico que é construído e implantado como uma única entidade. Inclui todas as funcionalidades, incluindo UI, lógica de negócios, código de acesso a dados, etc.

Iniciar uma nova aplicação como uma entidade pequena e única é mais fácil de desenvolver, implantar e testar.

Não modular.. Difícil de atualizar, dimensionar, atualizar pilha de tecnologia (atualizar/modernizar certas funções da aplicação).

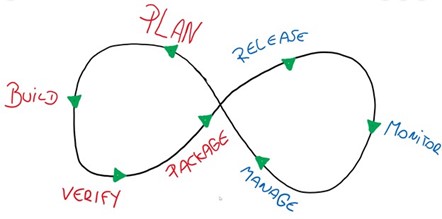

DevOps é um método de desenvolvimento de aplicações que inclui grupos de engenheiros que possuem componentes pequenos (em vez de grandes partes de uma aplicação) e enfatiza a automação.

- Diminui o número de handoffs, ineficiências de tempo de espera/enfileiramento, erros de codificação, tempo de liberação e risco de implantação.

- Aumenta a qualidade e a confiabilidade do código.

Integração contínua/implantação contínua

- Integração contínua – integrando/confirmando alterações de código em uma aplicação com a maior frequência possível e testando-as de várias maneiras antes da entrega. As ferramentas de DevOps podem ajudar na mesclagem de código, pois podem ocorrer alterações conflitantes quando muitas pessoas estão confirmando alterações. Centralizar os testes e a otimização da qualidade do código economiza tempo de desenvolvimento.

- Implantação contínua – depois que a CI testou e validou as novas alterações feitas em uma aplicação, a implantação contínua envia automaticamente essas alterações para os ambientes de teste e produção. Isso mantém os desenvolvedores focados no desenvolvimento e acelera o ciclo de feedback com os clientes.

Uma aplicação baseada em microsserviços é composta de componentes independentes, cada um executando um processo de aplicação como um serviço. Elas são fracamente acopladas e se comunicam por meio de APIs.

- O baixo acoplamento torna mais fácil fazer alterações e adicionar serviços sem afetar toda a base de código.

Uma arquitetura de microsserviços é importante – sem ela, é possível aproveitar tecnologias nativas em nuvem, como contêineres, mas sem perceber muitos dos benefícios de uma arquitetura baseada em microsserviços.

Os repositórios de código mantêm todo o código, documentação, notas e outros recursos que suportam um projeto de desenvolvimento de software.

Os repositórios privados são acessíveis apenas para aqueles dentro da organização. Normalmente, o código personalizado ou proprietário é mantido em um repositório privado para evitar que o público ou concorrentes acessem essas informações.

Os repositórios públicos são acessíveis ao público e geralmente apresentam colaboração /entrada de uma ampla gama de pessoas. A vantagem é que você pode economizar muito tempo no desenvolvimento de código personalizado – parte do que você deseja criar pode já existir em um repositório público.

Código-fonte que qualquer pessoa pode visualizar, alterar e melhorar. Ele representa mais de 80% da base de código de aplicações modernas.

Diferente do software proprietário, que somente os autores podem visualizar, alterar e melhorar. Qualquer pessoa pode usar software de código aberto, enquanto um contrato assinado é necessário para usar software proprietário

Para garantir que os componentes de código-aberto (e seus subcomponentes que você talvez não conheça) que são trazidos para a base de código de uma organização estejam livres de vulnerabilidades e outros problemas, as ferramentas de análise de composição de software são uma escolha comum.

SCA – detecta e rastreia componentes de código-aberto na base de código de uma organização e ajuda os desenvolvedores a gerenciá-los e atualizá-los. Existem vários níveis de automação no SDLC – escolher repositórios e atualizar repositórios, por exemplo. É muito mais fácil e eficiente identificar problemas em código-aberto no estágio mais inicial possível do SDLC, muito antes da implantação na produção.

- Embora seja importante que os desenvolvedores entendam as implicações de segurança que as dependências de código- aberto trazem para a organização, as equipes de segurança também devem entender a postura geral de risco organizacional no que se refere ao software de código-aberto.

- Trend Micro Cloud One™ - Open Source Security capacita as equipes de operações de segurança a identificar vulnerabilidades de código-aberto e riscos de licença em componentes de aplicações para maior visibilidade. As equipes de segurança devem incluir o risco de código aberto como parte de conversas sobre riscos mais amplas e entender como as dependências diretas/indiretas afetam sua lista de materiais de software, superfície de ataque e postura de segurança mais ampla.

- Isso não significa que a segurança deva desacelerar as coisas – procure uma ferramenta SCA que se integre às suas ferramentas de desenvolvimento/entrega de aplicações existentes. A aplicações nunca serão perfeitas, portanto, priorizar as vulnerabilidades mais urgentes é fundamental para não sobrecarregar os desenvolvedores e as equipes de DevOps. A ideia é tornar as interações do desenvolvedor com esta ferramenta quase indistinguíveis de suas outras tarefas do dia a dia

- Dimensione facilmente a segurança de código aberto junto com suas equipes de desenvolvimento e pague por projeto ou arquivos de manifesto.

As aplicações nativas em nuvem geralmente exigem que a infraestrutura de nuvem de suporte funcione corretamente. A infraestrutura como código (IaC) permite provisionar automaticamente o que é necessário para executar sua aplicação.

Como o IaC é apenas código (em um modelo), você pode aplicar seus processos de DevOps de maneira semelhante para implantação automatizada, consistente e repetível de infraestrutura em nuvem que é continuamente aprimorada e implantada.

Garantirque as configurações/configurações de sua infraestrutura “ao vivo” não saiam do estado pretendido pode ser um desafio se forem feitas alterações manuais.

Perceba rapidamente o valor de mudar a segurança e a conformidade para a fase inicial do seu pipeline de CI/CD com o Trend Micro Cloud One™ – Conformity. Nosso scanner de modelo de infraestrutura- como-código (IaC) pode executar modelos instantaneamente por meio da API de conformidade durante o processo de codificação.

Isso permitirá a prevenção automatizada e proativa de configurações incorretas e proporcionará a você a tranquilidade de saber que o código que sustenta sua infraestrutura em nuvem é totalmente compatível e alinhado às práticas recomendadas do setor, como o Well Architected Framework da AWS.

O Conformity Template Scanner para infraestrutura como código está incluído sem custo adicional, para que você possa verificar e reexaminar seus modelos em busca de riscos potenciais antes de implantar qualquer infraestrutura.

O armazenamento de objetos em nuvem é uma maneira elástica e flexível de armazenar dados não estruturados, particularmente útil no suporte a aplicações nativas em nuvem que exigem infraestrutura de suporte escalável.

O rastreamento de dados em escala não é uma tarefa simples, por isso muitos serviços de armazenamento de objetos oferecem uma forma de marcação de objetos com metadados personalizáveis.

- Pode ser usado para sinalizar fluxos de trabalho downstream, aplicar políticas de ciclo de vida (para retenção, exclusão etc.) e obter insights sobre custos de nuvem e postura de segurança.

O uso generalizado do armazenamento de objetos apresenta um novo vetor de ataque vulnerável a arquivos maliciosos. O Trend Micro Cloud One™ – File Security protege seus workflows subsequentes por meio de varredura de malware, integração aos seus processos nativos em nuvem personalizados, amplo suporte a plataformas de armazenamento em nuvem e outras técnicas inovadoras. Você fica tranquilo sabendo que seus arquivos de dados entrando em seu ambiente de nuvem não afetarão os sistemas internos ou afetarão a reputação externa.

Dimensione a segurança junto com seu armazenamento de objetos na nuvem usando o File Security e o pay-per objeto armazenado escaneado, sendo que repositórios menores custam menos.

Workload em nuvem é um termo geral para aplicações/computação executadas em nuvem.

Evoluiu de máquinas virtuais para incluir contêineres, funções serverless, bancos de dados e outros serviços que consomem recursos baseados em nuvem.

Os serviços tradicionais de workload em nuvem agora oferecem muito mais opções em sistemas operacionais, tipos de processador e configurações de processador, adaptando até mesmo ofertas de computação para inteligência artificial, machine learning e computação de alto desempenho (HPC).

As vantagens da computação em nuvem híbrida são muitas, mas há novos riscos e ameaças. As organizações devem garantir que os requisitos de conformidade sejam atendidos, mantendo a segurança unificada em todas as cargas de trabalho – servidores físicos, virtuais, nuvem ou contêiner.

Trend Micro Cloud One™ – Workload Securityfornece detecção e proteção abrangentes em uma única solução desenvolvida especificamente para ambientes de servidor, nuvem e contêiner. O Workload Security permite uma segurança consistente, independentemente da carga de trabalho. Ele também fornece um rico conjunto de APIs, para que a segurança possa ser automatizada e não afetará suas equipes.

Ferramentas de segurança de rede, como prevenção de intrusão baseada em host e verificação de vulnerabilidades, detectam e interrompem ataques de rede e protegem aplicações e servidores vulneráveis, enquanto o monitoramento de integridade de arquivos, anti-malware e análise comportamental interrompem ataques direcionados e detectam atividades suspeitas.

Os patches virtuais nativos em nuvem inspecionam e bloqueiam atividades maliciosas do tráfego crítico para os negócios, detectam e evitam invasões, impedem ataques a aplicações voltados para a Web e protegem de forma adaptável redes, cargas de trabalho e contêineres em nuvem. Aproveitando a descriptografia TLS e a pesquisa da Zero Day Initiative, responda rapidamente contra ameaças que exploram vulnerabilidades conhecidas e desconhecidas sem diminuir a velocidade do seu aplicativo.

O Workload Security é dimensionado automaticamente com seus workloads para proteger seus imóveis em nuvem em constante mudança. Basta pagar por hora de carga de trabalho protegida em seu ambiente multicloud e cargas de trabalho menores custam menos.

Containers são uma forma de pacote de software que contém todos os elementos necessários (arquivos de configuração, bibliotecas, dependências, etc.) para rodar em qualquer infraestrutura, abstraindo a camada de aplicação.

Tradicionalmente, as aplicações eram desenvolvidas em um ambiente de computação específico e, muitas vezes, apresentavam bugs ao serem executados em um ambiente diferente. Ao usar uma arquitetura em contêiner, os desenvolvedores podem criar mais rapidamente e ter menos erros.

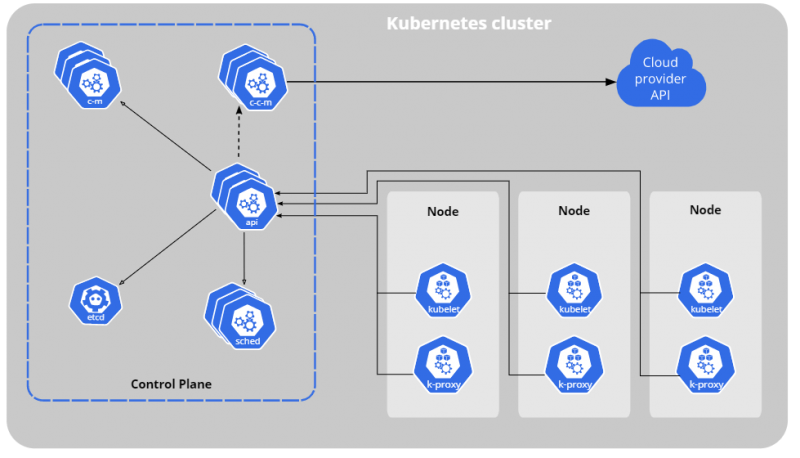

Desenvolver uma aplicação em contêiner é uma coisa, mas gerenciar uma implantação de contêiner é um desafio operacional. Muitas organizações recorrem ao Kubernetes para ajudar na automatização de processos, como implantação e dimensionamento. Se você estiver usando o Kubernetes, seus contêineres serão colocados em pods executados em nós e seus nós farão parte de um cluster.

Muitas organizações procuram descarregar a sobrecarga adicional com um serviço gerenciado do Kubernetes. Devido às diferentes dimensões de uma implantação do Kubernetes, o processo de expansão é mais complexo do que simplesmente "adicionar mais contêineres".

Um serviço gerenciado do Kubernetes oferecerá suporte ao escalonamento automático em pods e clusters e aumentará a confiabilidade e a portabilidade, caso você opte por migrar sua implantação para uma infraestrutura diferente. Outros processos, como patching e atualização de hosts, também fazem parte disso.

Outra opção para reduzir a complexidade do gerenciamento da infraestrutura de contêineres é usar contêineres sem servidor, um tipo de contêiner como serviço. Eles eliminam a necessidade de gerenciar os elementos de suporte da infraestrutura de contêiner, como clusters e máquinas virtuais. Outros tipos de contêiner como serviço dão ao usuário acesso à infraestrutura subjacente.

Com a vida útil do contêiner tão curta quanto minutos ou até segundos, é difícil identificar sua superfície de ataque e postura de segurança. Procure uma solução de segurança de contêiner que proteja todo o ciclo de vida do contêiner e dimensione a detecção e a proteção com sua implantação de contêiner.

Independentemente do nível de abstração de sua implantação de contêiner, o Trend Micro Cloud One™ – Container Security pode ajudar a proteger seu aplicativo. Começando com a imagem de contêiner de pipeline de compilação automatizada e a verificação do registro, ele foi projetado para desenvolvedores e equipes de operações.

O Container Security permite a detecção antecipada e rápida de malware, segredos/chaves, violações de conformidade e vulnerabilidades, incluindo aquelas encontradas em código-fonte aberto.

As equipes de DevOps podem fornecer continuamente aplicações prontas para produção e atender às necessidades dos negócios sem afetar os ciclos de compilação.

À medida que seu ambiente de contêiner aumenta e diminui de acordo com suas necessidades de negócios, procure uma solução de segurança que seja igualmente flexível para oferecer suporte a suas aplicações nativas em nuvem essenciais aos negócios. Cloud One – Container Security cobra apenas por cada nó de contêiner protegido ou contêiner sem servidor protegido.

As funções serverless levam a abstração um passo adiante e eliminam a necessidade de gerenciar qualquer infraestrutura – tudo o que você precisa é o código que deseja executar, e o provedor de nuvem cuidará do resto.

Cada vez que sua função serverless é invocada, os provedores de nuvem ativam a infraestrutura necessária e cobram de você de acordo com o que você usa. Se sua função serverless não for invocada, você não será cobrado.

O Trend Micro Cloud One™ – Application Security protege suas funções serverless contra os ataques de tempo de execução mais difundidos, incluindo injeções de SQL, execução remota de comandos, acesso ilegal a arquivos, uploads maliciosos, redirecionamentos de URL, cargas úteis e muito mais.

Obtenha visibilidade da postura de segurança de suas aplicações da Web até a linha de código vulnerável com impacto mínimo no desempenho.

Incorporado à função serverless, o Application Security está vinculado à sua aplicação diretamente, garantindo que sua função serverless não seja invocada de forma insegura.

Como seu provedor de nuvem cobra de você de acordo com quantas vezes sua função sem servidor foi invocada, a segurança para esse aplicativo não deveria ser a mesma? O Application Security cobra por 1.000 invocações, então você só paga quando seu aplicativo é executado.

Contas de nuvem são o que os construtores de nuvem fazem login para acessar serviços e recursos de nuvem. Parece simples, mas essas contas podem representar usuários humanos e identidades não humanas/máquinas, tornando as coisas complicadas. As identidades de máquina podem representar suas cargas de trabalho/aplicativos na nuvem, ferramentas operacionais ou outros componentes. As políticas podem ser definidas para especificar quais recursos, serviços, ações e outros direitos que as contas de nuvem podem acessar.

Cada um dos 3 provedores de nuvem de hiperescala analisa esse conceito de maneira diferente:

- AWS: Referidas como contas, limites de acesso, limites de uso, etc., essas entidades são administradas no nível da conta. várias contas da AWS podem ser acumuladas em uma conta de cobrança/gerenciamento, mas o IAM, o acesso à API e outras políticas são definidas no nível da conta da AWS.

- Azure: Previsivelmente, o Azure procura o Active Directory de uma organização, onde cada identidade do AD se traduz no Azure.

- GCP: Você pode usar sua organização como um único limite para seus recursos de nuvem, mas muitos optam por criar “projetos” individuais, cada um com sua própria política de IAM.

Gerencie facilmente a configuração de serviços de nuvem na AWS, Azure e GCP com o Trend Micro Cloud One™ - Conformity. Conecte sua conta na nuvem e, em minutos, você terá uma visão abrangente de sua postura de segurança na nuvem. O Conformity usa uma política de acesso personalizada para visualizar as configurações de metadados da sua conta na nuvem – sem acesso de leitura ou gravação aos seus dados.

Muitas vezes, as equipes que estão preocupadas com a configuração segura dos serviços de nuvem pública não são as mesmas equipes que os implantam. O Conformity se integra a muitos canais de comunicação e sistemas de fluxo de trabalho diferentes para garantir que as pessoas certas tenham as informações certas para corrigir configurações incorretas sem atrasar os desenvolvedores.

A automação totalmente habilitada para API remove as tarefas manuais e repetitivas que são propensas a erros humanos. Entre de cabeça no DevOps sem medo de erros de configuração ocasionarem brechas de segurança em sua infraestrutura cloud.

Seja você uma grande empresa que está migrando para a nuvem ou uma startup que prioriza a nuvem, o Conformity pode ajudá-lo a obter visibilidade e melhorar rapidamente sua postura de segurança multi-cloud com preços flexíveis. Basta pagar por conta na nuvem conectada ao Conformity, e contas pequenas com menos recursos pagam menos.

O uso de redes privadas na nuvem pública permite que os usuários implantem recursos em uma rede virtual definida, muito semelhante a uma rede tradicional no estilo de data center. Os recursos na rede privada são isolados de outros recursos na nuvem pública.

Isso é feito provisionando sub-redes (camada 3 do modelo OSI), intervalos reservados de endereços IP que atuam como uma fatia dividida da rede de nuvem pública para uso privado e LANs virtuais (camada 2) como parte da rede virtual.

As redes virtuais podem ser personalizadas com tabelas de roteamento e tradução de endereços de rede. As VPNs também podem ser usadas para vincular a infraestrutura local à rede virtual na nuvem por meio de uma conexão privada e segura.

Obtenha rapidamente detecção e proteção de nível empresarial na segurança da camada de rede para proteger tudo em suas VPCs. Ao implementá-lo na rede em nuvem, você consegue proteger sua infraestrutura e segmentos de rede rapidamente e com facilidade, com segurança acionável que não atrapalha seu negócio ou seu tráfego.

Com sua abordagem de implantação em linha e transparente que se encaixa em sua arquitetura de nuvem existente, o Trend Micro Cloud One™ – Network Security permite que você inicie a inspeção de tráfego imediatamente sem interromper suas aplicações de negócios ou conexões de rede estabelecidas.

Com a segurança de rede se movendo na velocidade de sua nuvem, os preços flexíveis de pagamento conforme o uso permitem que você pague apenas por GB de tráfego inspecionado.

Comece hoje