Assumi il controllo del rischio informatico

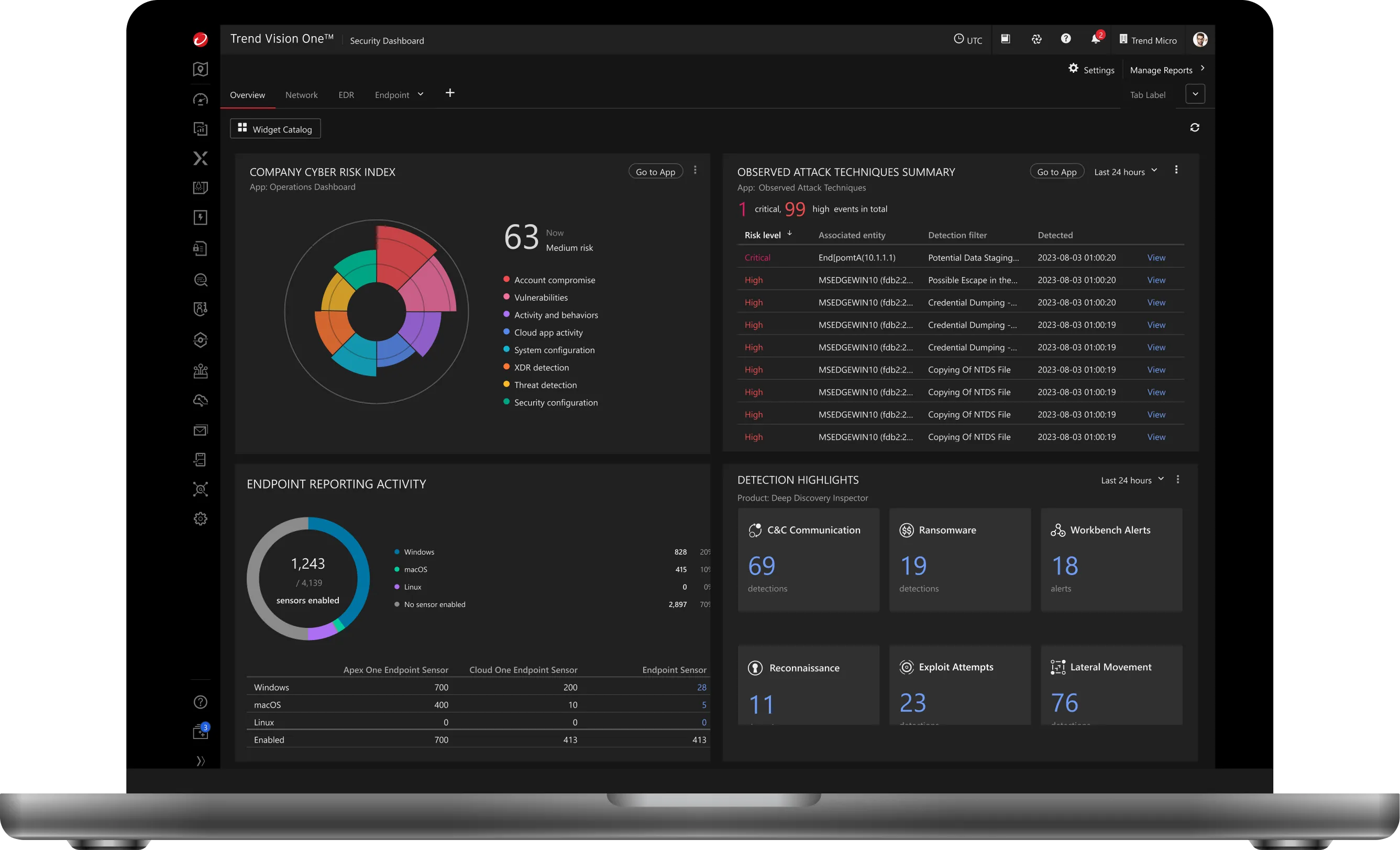

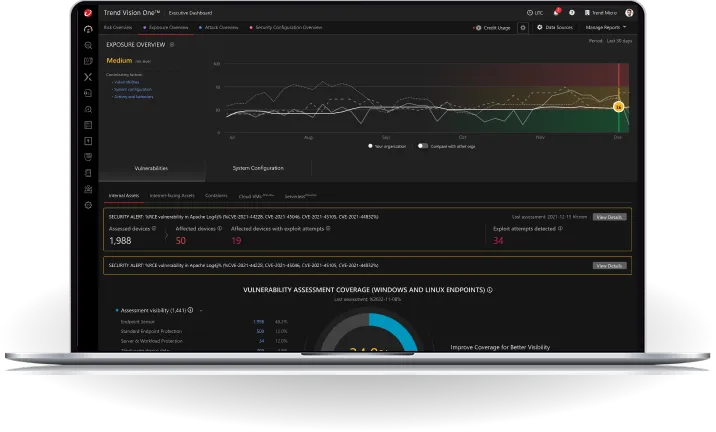

Cyber Risk Exposure Management (CREM), parte di Trend Vision One™, riduce in modo proattivo il rischio informatico scoprendo tutte le risorse, valutando il rischio in tempo reale e automatizzando la mitigazione in qualsiasi ambiente. Passa dalla sicurezza reattiva a quella proattiva, per creare una vera resilienza al rischio.

Perché Cyber Risk Exposure Management?

Guarda tutto, proteggi tutto

Ottieni una visibilità continua e in tempo reale dell'intera superficie di attacco, comprese le risorse sconosciute, non gestite e di terze parti. Elimina i punti ciechi e mappa le esposizioni all'impatto aziendale per un migliore processo decisionale. Confronta la postura e crea dashboard personalizzate per le parti interessate.

Risolvi prima ciò che conta

Assegna le priorità ai rischi con un punteggio intelligente e contestualizzato che tiene conto della criticità delle risorse, dell'attività delle minacce e dell'impatto sul business. Prevedi i movimenti con le informazioni fornite dall’AI e concentrati sulla correzione delle vulnerabilità e delle esposizioni a più alto rischio.

Automatizza per stare al passo

Accelera la risposta e la correzione delle minacce con raccomandazioni basate sull'intelligenza artificiale e playbook di sicurezza automatizzati. Riduci il tempo medio di risposta (MTTR), permettendo ai tuoi team di concentrarsi sulle iniziative strategiche.

Una soluzione, una visione di rischio

Riduci costi, complessità e proliferazione degli strumenti consolidando discipline critiche di sicurezza e rischio come External Attack Surface Management (EASM), Cloud Security Posture Management (CSPM), Vulnerability Risk Management (VRM), Identity Security Posture, Security Awareness e altro ancora in un'unica soluzione di cyber risk exposure management. CREM semplifica la sicurezza e le operazioni aziendali per consentire una riduzione del rischio più rapida e strategica, sostituendo le soluzioni a punti frammentati in questi domini.

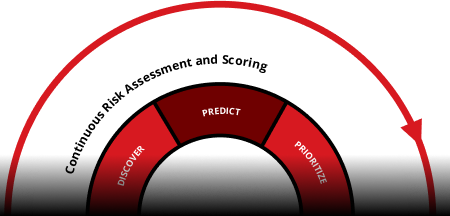

Il ciclo di vita di CREM: trasformare la comprensione del rischio in riduzione del rischio

Ottieni una visibilità continua, dai priorità ai rischi, ottieni informazioni predittive, garantisci la conformità, quantifica gli impatti e mitiga in modo proattivo le minacce anticipando i movimenti degli avversari.

Scopri

Scopri ogni risorsa del tuo ambiente, dai servizi cloud ai dispositivi e alle API. CREM utilizza il rilevamento in tempo reale e la gestione delle vulnerabilità basata sul rischio per eliminare i punti ciechi. Con la telemetria nativa e le integrazioni di terze parti, crea profili di risorse basati sull'intelligenza artificiale, scoprendo i rischi nascosti e garantendo visibilità e copertura di sicurezza complete.

Mappa l'intera superficie di attacco per scoprire istantaneamente le esposizioni informatiche nascoste.

Utilizza l'intelligenza artificiale per prevedere le minacce e simulare i probabili percorsi di attacco.

Prevedi

Anticipa gli attacchi prima che si verifichino. Mappando i rischi scoperti alle risorse critiche e visualizzando i percorsi di attacco, CREM evidenzia i punti deboli e le potenziali opportunità di sfruttamento. Le informazioni avanzate sulle minacce aiutano a prevedere dove colpiranno gli avversari per aiutare i team a colmare in modo proattivo le lacune e prevenire le violazioni.

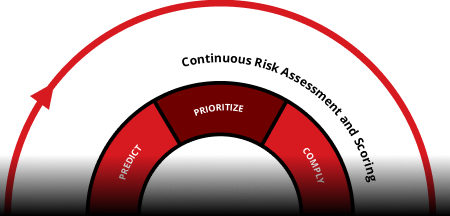

Assegna una priorità

Concentrati su ciò che conta di più, velocemente. Il punteggio di rischio intelligente e contestuale va oltre le valutazioni di base, tenendo conto del valore delle risorse, della criticità aziendale e dell'attività delle minacce. Gli indicatori preventivi avvisano i team dei rischi emergenti e le linee guida basate sull'intelligenza artificiale aiutano a indirizzare le risorse prima verso i problemi ad alto impatto, riducendo i tempi di inattività e rafforzando la tua postura di sicurezza.

Identifica i rischi ad alto impatto e dai priorità alla correzione in base al contesto aziendale.

Applica continuamente i controlli di sicurezza e dimostra la conformità in tutti gli ambienti.

Conformità

Rendi la conformità semplice e proattiva. Mappa gli sforzi di sicurezza in base ai principali standard globali come NIST, FedRAMP e GDPR. Genera istantaneamente report pronti per l'audit, automatizza i processi di conformità di routine e comunica la postura di rischio con chiarezza alla leadership e agli stakeholder per ridurre la responsabilità e dimostrare la dovuta diligenza.

Quantifica

Traduci il rischio informatico in termini aziendali con la quantificazione integrata del rischio informatico. Comunica chiaramente la tua postura di rischio alle parti interessate e al consiglio di amministrazione, guidando decisioni informate e strategiche e una giustificazione degli investimenti.

Traduci il rischio informatico in termini finanziari per prendere decisioni esecutive informate.

Accelera la risposta con azioni guidate per contenere e neutralizzare le minacce.

Mitiga

Correggi con lungimiranza, velocità e precisione. Adattati automaticamente ai cambiamenti nella postura di rischio utilizzando playbook guidati dall'intelligenza artificiale e azioni di remediation orchestrate. Che si tratti di cloud, endpoint o reti, Trend Vision One consente ai team di ridurre in modo proattivo il rischio su larga scala, risparmiando tempo e consentendo di concentrarsi sulle iniziative strategiche di sicurezza.

Gestisci l'esposizione al rischio informatico da ogni angolazione

Security Awareness

Consenti ai dipendenti di riconoscere e bloccare le minacce prima che si diffondano. Offri una formazione coinvolgente e interattiva che costruisca un robusto firewall umano.

Cloud Risk Management

Ottieni una visibilità completa su risorse, rischi e conformità del cloud. Identifica e assegna priorità in modo proattivo alle minacce per mantenere i tuoi ambienti cloud sicuri e resilienti.

Gestione delle vulnerabilità basata sul rischio

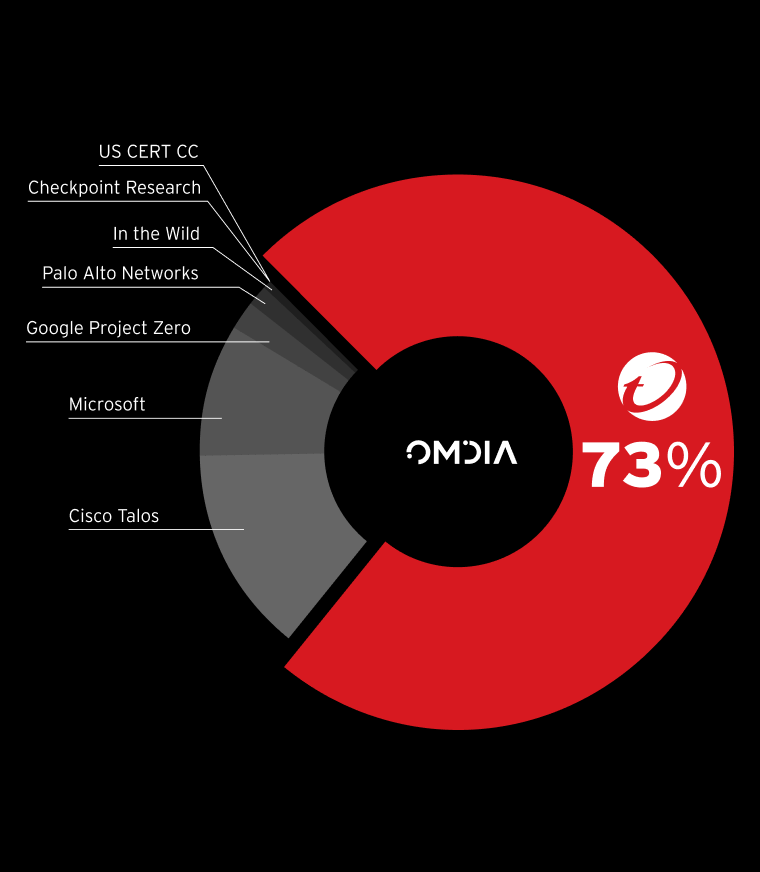

Sfrutta una protezione dalle minacce più veloce e intelligente con visibilità in tempo reale, tempi di risposta rapidi e la migliore threat intelligence al mondo.

Gestione della conformità

Automatizza la conformità, risparmia tempo e mitiga i rischi.

Innovazione con i Digital Twin

Rafforza la consapevolezza del rischio e la prontezza utilizzando digital twin e IA agentica per la pianificazione e la resilienza.

Prova Cyber Risk Exposure Management dal vivo

Sconfiggi gli attacchi, valuta i rischi in tempo reale e dai priorità alle azioni di mitigazione, riducendo l'esposizione al rischio. Vi mostriamo come dal vivo