Glossario dei termini relativi alle tecnologie native per il cloud

Utilizza questa guida per comprendere meglio i servizi nativi per il cloud e i loro vantaggi.

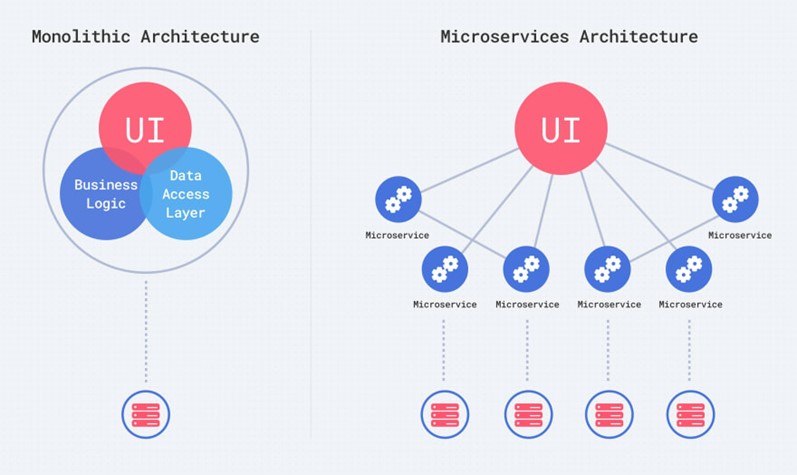

Un'applicazione monolitica è un eseguibile logico creato e distribuito come singola entità. Comprende tutte le funzionalità, tra cui l'interfaccia utente, la logica di business, il codice di accesso ai dati, ecc.

L'avvio di una nuova applicazione come singola entità di piccole dimensioni è più semplice da sviluppare, distribuire e testare.

Non modulare. Difficile da aggiornare, da ridimensionare, da modernizzare nelle componenti dello stack tecnologico (aggiornamento/modernizzazione di alcune funzionalità dell'applicazione).

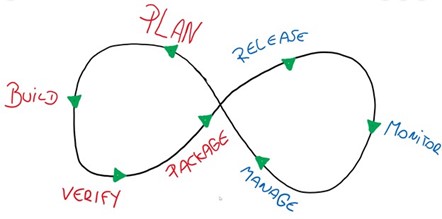

DevOps è un metodo di sviluppo di applicazioni che prevede gruppi di tecnici responsabili di componenti di dimensioni ridotte (rispetto a grandi porzioni di un'applicazione) e pone l'enfasi sugli elementi di automazione.

- Riduce il numero di trasferimenti, le inefficienze di lead time/accodamento, gli errori di codifica, il tempo di rilascio e il rischio legato alla distribuzione.

- Aumenta la qualità e l'affidabilità del codice.

Integrazione/distribuzione continue

- Integrazione continua: integrazione/commit delle modifiche al codice in un'applicazione eseguite il più spesso possibile ed esecuzione dei relativi test in varie modalità prima della distribuzione. Gli strumenti DevOps possono essere di aiuto nelle operazioni di merge del codice in quanto possono emergere modifiche in conflitto tra loro quando molti individui ne eseguono il commit insieme. La centralizzazione dei test e l'ottimizzazione della qualità del codice consentono di risparmiare tempo di sviluppo.

- Distribuzione continua: dopo che la CI ha testato e convalidato le nuove modifiche apportate a un'applicazione, la distribuzione continua trasferisce automaticamente queste modifiche agli ambienti di test e di produzione. Ciò mantiene gli sviluppatori concentrati sullo sviluppo e accelera il ciclo di feedback con i clienti.

Un'applicazione basata su microservizi è costituita da componenti indipendenti, ognuno dei quali esegue un processo applicativo come servizio. I microservizi sono associati in modo non vincolante e comunicano tramite API.

- L'associazione non vincolante rende più facile apportare modifiche e aggiungere servizi senza influire sull'intera base di codice.

Un'architettura basata su microservizi è importante: senza di essa è possibile sfruttare le tecnologie native per il cloud, come i container, ma senza realizzare molti dei vantaggi di un'architettura basata su microservizi.

I repository di codice conservano tutto il codice, la documentazione, le note e altre risorse a supporto di un progetto di sviluppo software.

I repository privati sono accessibili solo a coloro che operano all'interno dell'organizzazione. In genere, il codice personalizzato o proprietario viene conservato in un repository privato per impedire al pubblico o ai concorrenti di accedere a tali informazioni.

I repository pubblici sono accessibili al pubblico generico e spesso mettono a disposizione il frutto della collaborazione/l'input di un vasto gruppo di persone. Il vantaggio è che è possibile risparmiare molto tempo nello sviluppo di codice personalizzato: parte di ciò che si sta cercando di creare potrebbe già esistere in un repository pubblico.

Codice sorgente che chiunque può visualizzare, modificare e migliorare. Rappresenta oltre l'80% della base di codice delle applicazioni moderne.

È distinto dal software proprietario, che solo gli autori possono visualizzare, modificare e migliorare. Chiunque può utilizzare software open source, mentre per utilizzare software proprietario è necessario sottoscrivere un accordo

Per assicurarsi che i componenti open source (e i loro sotto-componenti di cui si potrebbe non essere a conoscenza) che vengono aggiunti alla base di codice di un'organizzazione siano privi di vulnerabilità e altri problemi, è comune l'utilizzo di strumenti di analisi della composizione del software.

SCA – Rileva e tiene traccia dei componenti open source nella base di codice di un'organizzazione e aiuta gli sviluppatori a gestirli e aggiornarli. Esistono diversi livelli di automazione in SDLC, ad esempio la scelta e l'aggiornamento dei repository. È molto più facile ed efficiente identificare i problemi nell'open source nella prima fase possibile dell'SDLC, molto prima della distribuzione in produzione.

- Sebbene sia importante per gli sviluppatori comprendere le implicazioni di sicurezza che le dipendenze open source introducono nell'organizzazione, i team di sicurezza dovrebbero anche comprendere la portata complessiva del rischio organizzativo in relazione al software open source.

- Trend Micro Cloud One™ - Open Source Security consente ai team operativi di sicurezza di identificare le vulnerabilità nel codice open source e i rischi di licenza in tutti i componenti dell'applicazione, per una maggiore visibilità. I team di sicurezza dovrebbero includere il rischio open source come parte di considerazioni di più ampio respiro sul rischio e comprendere in che modo le dipendenze dirette/indirette influiscono su distinta base del software, superficie di attacco e stato di sicurezza a livello più ampio.

- Ciò non significa che la sicurezza dovrebbe rallentare le attività: è opportuno trovare uno strumento SCA che si integri con gli strumenti di sviluppo/distribuzione delle applicazioni esistenti. Le applicazioni non saranno mai perfette, quindi dare la priorità alle vulnerabilità più urgenti è fondamentale per non sopraffare gli sviluppatori e i team DevOps. L'idea è rendere le interazioni degli sviluppatori con questo strumento quasi indistinguibili dalle loro attività quotidiane.

- È possibile ridimensiona facilmente la sicurezza open source insieme ai team di sviluppo e pagare per progetto o file manifest.

Le applicazioni native per il cloud richiedono in genere che l'infrastruttura cloud di supporto funzioni correttamente. L'approccio Infrastructure as code (IaC) consente di eseguire automaticamente il provisioning di ciò che è necessario per eseguire l'applicazione.

Poiché IaC è semplicemente codice (in un modello), è possibile applicare a esso in modo analogo i processi DevOps, per ottenere un'implementazione automatizzata, coerente e ripetibile dell'infrastruttura cloud che viene continuamente migliorata e distribuita.

Se vengono apportate modifiche manuali, assicurarsi che le impostazioni/la configurazione dell'infrastruttura "attiva" non si discostino dallo stato previsto può essere una sfida.

È importante rendersi rapidamente conto del valore di spostare la sicurezza e la conformità alle prime fasi della pipeline CI/CD con Trend Micro Cloud One™ – Conformity. Il nostro scanner di modelli infrastructure-as-code (IaC) è in grado di eseguire istantaneamente i modelli tramite l'API di Conformity durante il processo di sviluppo.

Ciò consentirà una prevenzione automatizzata e proattiva delle configurazioni errate e garantirà la massima tranquillità, poiché il codice alla base dell'infrastruttura cloud risulterà pienamente conforme e allineato alle best practice del settore, come il framework AWS Well Architected.

Il Conformity Template Scanner per infrastructure-as-code è incluso senza costi aggiuntivi, in modo che sia possibile scansionare e ripetere la scansione dei modelli alla ricerca di potenziali rischi prima di implementare qualsiasi infrastruttura.

L'archiviazione basata su oggetti in cloud è un modo elastico e flessibile per archiviare dati non strutturati, particolarmente utile per supportare applicazioni native per il cloud che richiedono un'infrastruttura di supporto scalabile.

Tenere traccia dei dati su larga scala non è un compito semplice, quindi molti servizi di archiviazione basati su oggetti offrono una forma di tagging dei contenuti con metadati personalizzabili.

- Questi possono essere utilizzati per segnalare i flussi di lavoro a valle, applicare le policy del ciclo di vita (per la conservazione, l'eliminazione e così via) e raccogliere informazioni sui costi del cloud e sullo stato di sicurezza.

L'uso pervasivo dell'archiviazione basata su oggetti introduce un nuovo vettore di attacco vulnerabile ai file malevoli. Trend Micro Cloud One™ – File Security protegge i flussi di lavoro a valle attraverso la scansione dei malware, l'integrazione nei processi nativi per il cloud personalizzati, il supporto di molteplici piattaforme di archiviazione in cloud e altre tecniche innovative. Sarà possibile godere della tranquillità che i file di dati che entrano nell'ambiente cloud non possano influenzare i sistemi interni o la reputazione esterna.

Con File Security e la scansione dei repository con una tariffazione basata sul numero di oggetti è possibile scalare la sicurezza assieme all'archiviazione basata su oggetti in cloud, pagando meno per i repository di piccole dimensioni.

Workload in cloud è un termine generale per indicare un'applicazione/un'elaborazione in esecuzione nel cloud.

Il significato si è evoluto partendo dalle macchine virtuali fino a includere container, funzioni serverless, database e altri servizi che sfruttano risorse basate sul cloud.

I servizi per la gestione di workload in cloud tradizionali offrono ora molte più scelte di sistemi operativi, tipi di processore e configurazioni dei processori, permettendo anche di personalizzare le offerte di elaborazione per gli utilizzi legati a intelligenza artificiale, machine learning e HPC (High-Performance Computing).

I vantaggi del cloud computing ibrido sono molti, ma ci sono nuovi rischi e minacce. Le organizzazioni devono garantire che i requisiti di conformità siano soddisfatti mantenendo la sicurezza unificata su tutti i workload, che girino su server fisici, virtuali, in cloud o basati su container.

Trend Micro Cloud One™ – Workload Security offre rilevamento e protezione completi in un'unica soluzione appositamente sviluppata per ambienti server, cloud e basati su container. Workload Security garantisce una sicurezza costante, indipendentemente dal workload. Fornisce anche una vasta gamma di API, in modo che la sicurezza possa essere automatizzata e non influisca sulle attività dei team.

Gli strumenti di sicurezza della rete, come la prevenzione delle intrusioni basata su host e la scansione delle vulnerabilità, rilevano e arrestano gli attacchi di rete e proteggono le applicazioni e i server vulnerabili, mentre il monitoraggio dell'integrità dei file, l'anti-malware e l'analisi comportamentale arrestano gli attacchi mirati e rilevano le attività sospette.

L'applicazione di patch virtuali nativa per il cloud ispeziona e blocca le attività dannose contenute nel traffico business-critical, rileva e previene le intrusioni, evita gli attacchi alle applicazioni aperte sul web e protegge in modo opportuno reti, workload e container in cloud. Sfruttando la decifrazione TLS e la ricerca Zero Day Initiative, rispondi rapidamente alle minacce che sfruttano vulnerabilità note e sconosciute senza rallentare l'applicazione.

Workload Security si adatta automaticamente ai workload per proteggere il dominio del cloud in continua evoluzione. La tariffazione prevede semplicemente un pagamento per ora di workload protetto in tutto l'ambiente multicloud e i workload di dimensioni minori costano meno.

I container sono una forma di pacchetto software che contiene tutti gli elementi necessari (file di configurazione, librerie, dipendenze, ecc.) per essere eseguito su qualsiasi infrastruttura, astraendo il livello dell'applicazione.

Tradizionalmente, le applicazioni venivano sviluppate in un ambiente di elaborazione specifico e spesso presentavano bug quando venivano eseguite in un ambiente diverso. Utilizzando un'architettura a container, gli sviluppatori possono creare più velocemente e avere meno errori.

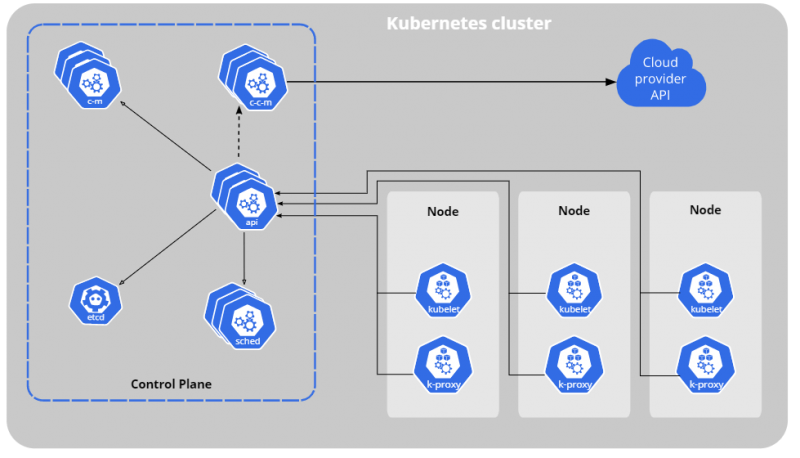

Lo sviluppo di un'applicazione sotto forma di container è una cosa, ma la gestione della distribuzione di un container è una sfida operativa. Molte organizzazioni si affidano a Kubernetes per l'automazione dei processi come la distribuzione e il ridimensionamento. Se si utilizza Kubernetes, i container vengono inseriti in pod che funzionano su nodi e i nodi fanno parte di un cluster.

Molte organizzazioni cercano sollievo dal sovraccarico operativo aggiuntivo sfruttando servizi Kubernetes gestiti. A causa delle diverse dimensioni di una distribuzione Kubernetes, il processo di ridimensionamento verso l'alto è più complesso della semplice "aggiunta di più container".

Un servizio Kubernetes gestito supporterà il ridimensionamento automatico all'interno dei pod e tra i cluster e aumenterà l'affidabilità e la portabilità nel caso in cui si scelga di spostare la distribuzione su un'infrastruttura diversa. Anche altri processi, come l'applicazione di patch e l'aggiornamento degli host, fanno parte di questo processo.

Un'altra opzione per ridurre la complessità della gestione dell'infrastruttura dei container è l'utilizzo di container serverless, un tipo di container-as-a-service. Questi eliminano la necessità di gestire gli elementi di supporto dell'infrastruttura dei container come cluster e macchine virtuali. Altre implementazioni di container-as-a-service offrono all'utente la possibilità di accedere all'infrastruttura sottostante.

Con una durata del ciclo di vita del container che può ridursi a pochi minuti o addirittura secondi, è difficile individuare la superficie di attacco e lo stato di sicurezza. È necessario cercare una soluzione per la sicurezza dei container che protegga l'intero ciclo di vita dei container e garantisca il ridimensionamento di rilevamento e protezione di pari passo con la distribuzione dei container.

Indipendentemente dal livello di astrazione dell'implementazione del container, Trend Micro Cloud One™ – Container Security può contribuire a proteggere l'applicazione. A partire dall'immagine della pipeline automatizzata di compilazione del container e dalla scansione del registro, è progettato per sviluppatori e team operativi.

Container Security consente il rilevamento più rapido e veloce di malware, segreti/chiavi, violazioni della conformità e vulnerabilità, inclusi quelli presenti nel codice open source.

I team DevOps hanno la possibilità di distribuire continuamente applicazioni pronte per la produzione e di soddisfare le esigenze dell'azienda senza impatti sui cicli di sviluppo.

Man mano che l'ambiente dei container si ridimensiona verso l'alto o verso il basso in base alle esigenze aziendali, è opportuno cercare una soluzione di sicurezza che sia altrettanto flessibile per supportare le applicazioni business-critical native per il cloud. Cloud One – Container Security genera un addebito per l'utente per ogni nodo container o container serverless protetti.

Le funzioni serverless fanno un ulteriore passo avanti ed eliminano la necessità di gestire qualsiasi infrastruttura: tutto ciò che serve è il codice che si desidera eseguire e il provider del servizio cloud si occuperà del resto.

Ogni volta che viene richiamata la funzione serverless, i provider di servizi cloud attivano l'infrastruttura necessaria e addebitano di conseguenza l'utilizzo. Se la funzione serverless non viene invocata, non sarà addebitato alcun costo.

Trend Micro Cloud One™ – Application Security protegge le funzioni serverless dagli attacchi runtime più diffusi, tra cui iniezioni SQL, esecuzione remota di comandi, accesso illegale ai file, upload dannosi, reindirizzamenti URL, payload e altro ancora.

È possibile ottenere la visibilità sullo stato di sicurezza delle applicazioni web fino al livello della linea di codice vulnerabile con un impatto minimo sulle prestazioni.

Inserito nella funzione serverless, Application Security è collegato in modo indissolubile all'applicazione, garantendo che la funzione serverless non venga richiamata in modo non sicuro.

Poiché il provider di servizi cloud tariffa in base a quante volte è stata richiamata la tua funzione serverless, la sicurezza per quell'applicazione non dovrebbe funzionare allo stesso modo? Application Security definisce una tariffa per 1.000 chiamate, in modo da pagare solo quando l'applicazione viene eseguita.

Gli account cloud sono gli ambienti a cui accedono i costruttori di cloud per utilizzare i servizi e le risorse in cloud. Sembra semplice, ma questi account possono rappresentare sia utenti umani che identità non umane/macchine, rendendo le cose complicate. Le identità associate alle macchine potrebbero rappresentare i workload/le applicazioni in cloud, gli strumenti operativi o altri componenti. È possibile impostare criteri per specificare a quali risorse, servizi, operazioni e altri diritti possono accedere gli account cloud.

Ciascuno dei 3 fornitori di servizi cloud hyper-scale definisce questo concetto in modo diverso:

- AWS: indicate come account, limiti di accesso, limiti di utilizzo, ecc., queste entità sono amministrate a livello di account. Più account AWS possono essere aggregati in un account di fatturazione/gestione, ma IAM, accesso API e altre policy sono impostati a livello di account AWS.

- Azure: come facilmente prevedibile, Azure si appoggia all'Active Directory di un'organizzazione, in cui ogni identità AD si traduce in una di Azure.

- GCP: è possibile utilizzare l'organizzazione come un unico raggruppamento per le risorse cloud, ma molti scelgono di creare singoli "progetti", ciascuno con la propria policy IAM.

Gestione semplificata della configurazione dei servizi cloud su AWS, Azure e GCP con Trend Micro Cloud One™ - Conformity. È possibile collegare il proprio account cloud e in pochi minuti sarà disponibile una visione completa del proprio stato di sicurezza nel cloud. Conformity utilizza una policy di accesso personalizzata per visualizzare le impostazioni di configurazione dei metadati dell'account cloud: non viene eseguito nessun accesso in lettura o scrittura ai dati.

Spesso, i team che sono preoccupati per la configurazione sicura dei servizi su cloud pubblici non sono gli stessi team che li distribuiscono. Conformity si integra con molti canali di comunicazione e sistemi di flusso di lavoro diversi per assicurarsi che le persone giuste abbiano le informazioni giuste per correggere le configurazioni errate senza rallentare gli sviluppatori.

L'automazione completamente abilitata tramite API elimina l'elemento umano nelle operazioni ripetitive soggette a errore. Adotta i DevOps senza paura di errori di configurazione, che possano introdurre lacune di sicurezza nella tua infrastruttura cloud.

Che si tratti di una grande azienda che si sposta sul cloud o una startup cloud-first, Conformity permette di ottenere rapidamente la visibilità e di migliorare lo stato di sicurezza multicloud con una tariffazione flessibile. Si paga semplicemente per account cloud collegato a Conformity e i piccoli account con meno risorse pagano meno.

L'utilizzo di reti private nel cloud pubblico consente agli utenti di distribuire le risorse in una rete virtuale definita, che diventa così vagamente simile a una rete tradizionale in stile datacenter. Le risorse nella rete privata sono isolate da altre risorse nel cloud pubblico.

Questo risultato si ottiene definendo come parte della rete virtuale sottoreti (livello 3 del modello OSI), intervalli riservati di indirizzi IP che agiscono come una sezione separata della rete del cloud pubblico e LAN virtuali (livello 2).

Le reti virtuali possono essere ulteriormente personalizzate con tabelle di routing e di traduzione degli indirizzi di rete. Le VPN possono anche essere utilizzate per collegare l'infrastruttura on-premise alla rete virtuale nel cloud tramite una connessione privata e sicura.

È possibile ottenere rapidamente una sicurezza a livello di rete di qualità enterprise per proteggere tutto ciò che è contenuto nei propri cloud privati virtuali (VPC). Grazie alla distribuzione all'interno della trama della rete cloud, puoi proteggere la tua infrastruttura e i segmenti di rete in modo semplice e veloce, con una sicurezza pratica che non rallenta la tua attività o il traffico di rete.

Grazie all'approccio in linea e trasparente che si adatta alla tua architettura esistente, Trend Micro Cloud One™ – Network Security ti consente di avviare immediatamente l'ispezione del traffico senza interrompere le applicazione aziendali o le connessioni di rete esistenti.

Assieme alla sicurezza della rete che si muove alla velocità del cloud, la tariffazione flessibile a consumo consente di pagare solo per i GB di traffico ispezionati.

Get started today