Qu’est-ce que l’architecture Zero Trust ?

L’approche de l’architecture ZT part du principe qu’aucun utilisateur, connexion ou actif n’est fiable, jusqu’à ce qu’il ait été vérifié. Inversement, le paradigme de sécurité de périmètre traditionnelle fait confiance aux connexions, une fois authentifiées, et leur accorde un accès à tout le réseau, laissant les actifs de l’entreprise potentiellement accessibles aux cybercriminels. À la fois transformateurs et chronophages, les projets ZT s’appuient sur l’architecture existante et la modifient.

Architecture Zero Trust

L’architecture ZT est un concept en évolution qui, pour le moment, ne fait l’objet d'aucune certification ni norme pratique. De nombreuses entreprises s'appuient sur des certifications telles que la conformité ISO (International Organization for Standardization). L’absence de paramètres bien définis, dans le cadre du ZT, est source de confusion.

La confusion est davantage renforcée par le fait que certains fournisseurs désignent un produit ou service comme une solution ZT complète, ignorant le principe de base selon lequel le ZT est une approche qui utilise des produits et services nouveaux et existants, mais ne réside pas en leur sein. Pire encore, beaucoup appliquent cette pratique de « zero trust washing » à des produits existants, même s’il leur manque des propriétés essentielles.

Cadres Zero Trust

Différents cadres et approches de ZT sont disponibles. Le ZT est un concept, mais la base d’un cadre ZT a été définie par le NIST (National Institute of Standards and Technology) et par des sociétés d’analystes comme Gartner, Forrester, IDC et ESG.

- Dans sa publication spéciale sur l’architecture Zero Trust, le NIST explique comment le gouvernement américain emploie des stratégies ZT. Ce document de 50 pages définit les bases d’une mise en œuvre ZT idéale et offre des scénarios et cas d’utilisation sur le déploiement au sein du gouvernement fédéral. Gartner, Forrester, IDC, ESG et d’autres sociétés d’analystes sont d’accord avec le NIST concernant le terme de « zero trust » ainsi que sur de nombreux cadres, définitions et approches, mais ces mêmes sociétés utilisent une terminologie différentes pour un grand nombre de concepts identiques.

- Par exemple, Gartner parle de Secure Access Service Edge (SASE) pour décrire l’association de Cloud Access Security Broker (CASB), Secure Web Gateway (SWG) et Virtual Private Network (VPN) avancé, tandis que Forrester parle de Zero Trust Edge (ZTE).

Les sociétés d’analystes commencent à proposer des feuilles de route ainsi que de précieux conseils. les organisations peuvent trouver d’excellentes informations dans ces sources pour entamer leur parcours de ZT.

Principes de base du Zero Trust

Le ZT commence par un ensemble de principes que chaque entreprise met en œuvre, en fonction de ses besoins en matière d'activité et de sécurité.

- Considérez toutes les données et tous les services comme des ressources : les réseaux actuels sont composés de nombreuses classes différentes d'appareils et de services. Les services tels que le SaaS, les services cloud et les appareils personnels qui accèdent aux ressources d’entreprise sont des candidats à ajouter dans le cadre ZT.

- Ne faites pas confiance à l’emplacement sur le réseau ni à l’identité : la sécurité traditionnelle axée sur le périmètre uniquement fonctionne avec une porte unique, permettant aux utilisateurs d'accéder aux ressources de l’entreprise. Une fois authentifié, un utilisateur bénéficie d’un accès étendu aux actifs de l’entreprise. Cette pratique ouvre également la porte à des acteurs malveillants. Une fois qu’ils ont obtenu un accès, ils peuvent se déplacer latéralement sur le réseau et installer des malware et ransomware.

- Accordez l’accès à une ressource pour une session seulement : établissez la confiance avant d'accorder l'accès et accorder le niveau de privilèges le plus bas pour permettre d'accomplir la tâche.

- Déterminez l'accès selon une politique dynamique. Une politique est un ensemble de règles d'accès attribuées à un sujet, un actif ou une application. Établissez une politique en fonction des besoins de votre entreprise et de la quantité de risque que vous pouvez accepter. Une politique dynamique peut inclure des niveaux de risque surveillés en continu sur les utilisateurs, les appareils et les attributs comportementaux, comme les schémas d’utilisation observés. Elle peut également inclure des attributs environnementaux, comme l’emplacement sur le réseau, l’heure et les attaques actives.

- Partez du principe qu'aucun actif n’est fiable en soi. Évaluez la posture de sécurité de l’actif pendant une demande de ressource, en utilisant un système de surveillance en continu. Ajoutez également les appareils personnels, en sélectionnant le niveau d'accès dont ils bénéficieront. Cela n’est pas aussi radical qu’il n’y paraît : des serveurs sécurisés éprouvés peuvent être très rapidement exploités suite à des divulgations de vulnérabilité ou à un changement dans un petit composant, comme l'ajout d'une bibliothèque open source.

- Vérifiez la confiance en continu : la confiance n’est pas un état fixe. Si les risques liés à l’utilisateur ou à l'appareil augmentent, agissez immédiatement en coupant les connexions ou en réinitialisant les comptes.

- Appliquez l’authentification et l’autorisation de manière stricte : utilisez des principes dynamiques pour analyser, évaluer les menaces, vous adapter et réévaluer la confiance en continu au cours des communications. Établissez un système ICAM (Identity, Credential, and Access Management), comprenant l’authentification multifacteur (MFA) pour les ressources applicables. Réévaluez la politique en fonction du temps, des activités inattendues ou d’une demande de nouvelle ressource, par exemple.

- Recueillez autant d’informations que possible : des informations sur la posture de sécurité de l’actif, le trafic sur le réseau et les demandes d'accès sont extrêmement précieuses. Utilisez-les pour obtenir des informations afin d'améliorer les politiques de sécurité et l'application.

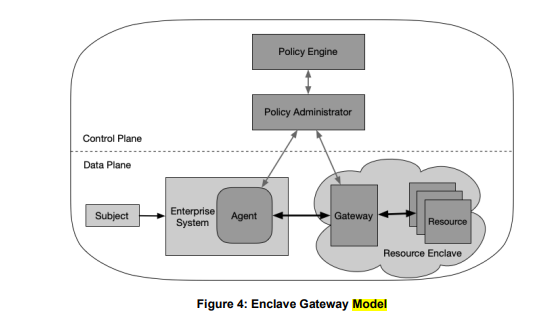

Composants du modèle Zero Trust

Un déploiement de ZT comprend différents composants. Il peut s'agir de services internes ou basés sur le cloud. N’oubliez pas que toute architecture ZT que vous mettez en œuvre se déploiera au fil du temps. Au cours de cette période, il est essentiel de former les parties prenantes à toutes les pièces et d’expliquer que le ZT est un effort continu, sans début ni fin clairement définis. Notez que lorsque les changements dans vos besoins IT et professionnels perturbent votre progression, vous pouvez optimiser l’impact de votre approche ZT en réévaluant votre architecture en continu.

Les experts soulignent qu’il n’existe pas d’approche unique en matière d’infrastructure ZT. Chaque entreprise, et donc chaque déploiement de ZT, est différent. De plus, l’infrastructure ZT est généralement implémentée au fil du temps dans une série de projets de modernisation d’infrastructure plus petits. Le modèle ZT idéal n’existe que rarement, voire jamais.

L’un des attributs du modèle ZT est sa nature dynamique. Le modèle ZT idéal d'aujourd’hui ne le sera donc peut-être pas demain.

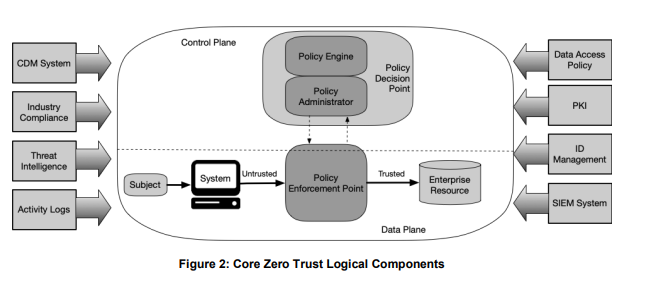

Exemple de schéma issu du document du NIST, page 18. Composants du modèle Zero Trust.

- Moteur de politique (PE, Policy Engine) : le PE prend des décisions concernant l'autorisation de l'accès, d'après des politiques et des informations communiquées par les systèmes CDM et des services de veille sur les menaces.

- Administrateur de politique (PA, Policy Administrator) : le PA crée ou arrête une communication selon les décisions du PE.

- Point d'application de politique (PEP, Policy Enforcement Point) : le PEP autorise, surveille et arrête les connexions.

Un certain nombre de sources de données fournissent des informations pour aider le moteur de politique à prendre des décisions sur les accès.

- Système de diagnostics et d'atténuation en continu (CDM, Continuous Diagnostics and Mitigation) : un système CDM indique au moteur de politique si un actif de l’entreprise ou non, demandant un accès, possède le bon système d’exploitation, comporte des composants logiciels intègres ou présente d'autres vulnérabilités connues.

- Système de conformité dans le secteur (ICM, Industry Compliance System) : la plupart des entreprises disposent d’un ensemble de réglementations en matière de conformité à respecter, comme dans les soins de santé. L’ICM contient les règles de la politique et surveille la conformité à ces règles.

- Flux de veille sur les menaces : il s'agit de sources internes ou externes qui fournissent au PE des informations sur les nouvelles vulnérabilités, les failles logicielles et les malware. Le PE décide ensuite s’il doit refuser ou accorder l’accès.

- Journaux d'activité du réseau et du système : ils fournissent un retour en temps réel sur les actifs, le trafic, les actions d'accès et d'autres événements. Ils vous permettent d'évaluer l’activité récente et de prendre des décisions pertinentes en matière de politique.

- Politiques d’accès aux données : les politiques d’accès aux données sont les règles qui définissent comment les privilèges d’accès sont accordés. Elles s'appuient sur la mission, les rôles et les besoins de l’organisation.

- Infrastructure de clé publique (PKI, Public Key Infrastructure) d’entreprise : ce système génère et consigne des certificats pour des ressources, des sujets, des services et des applications.

- Système de gestion d’ID : ce système crée, stocke et gère les informations des utilisateurs, notamment le nom, l’adresse email et les certificats. Ce système gère les informations des utilisateurs pour les employés extérieurs à l’entreprise, qui peuvent travailler avec celle-ci.

- Système SIEM (Security Information and Event Management) : le SIEM collecte des informations sur la sécurité qui peuvent participer à la création de politique et peuvent lancer des avertissements en cas d'attaques.

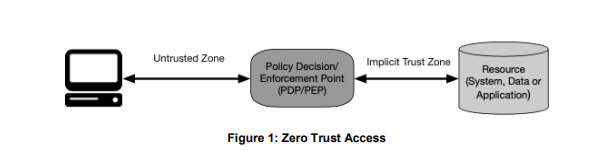

Schéma de l'architecture Zero Trust

Avantages de l’architecture Zero Trust

L’adoption d’une architecture Zero Trust Architecture (ZTA) permet aux organisations de fournir des contrôles d’accès précis et adaptés au contexte, essentiels pour protéger les utilisateurs et les données dans un environnement commercial moderne et dynamique.

En tant que principe fondamental de Zero Trust Network Access (ZTNA), un modèle Zero Trust bien mis en œuvre offre plusieurs avantages clés :

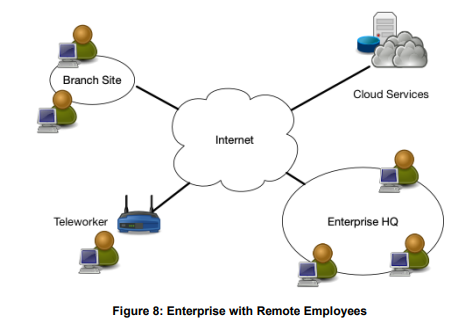

Offrez un accès sécurisé et efficace aux utilisateurs distants

ZTA facilite un accès rapide et sécurisé aux applications et données pour les employés et les partenaires, quel que soit leur emplacement. Cela améliore l’expérience utilisateur et prend en charge le travail à distance tout en maintenant des normes de sécurité strictes.

Simplifiez la gestion de la sécurité

En remplaçant les technologies obsolètes comme les VPN, ZTA fournit une approche plus rationalisée pour gérer et appliquer les politiques de sécurité sur tous les utilisateurs et appareils. Il en résulte une gestion plus facile des politiques et une application cohérente des contrôles de sécurité.

Protégez les informations sensibles dans tous les environnements

Que les données et les applications soient hébergées sur site ou dans le cloud, ZTA garantit leur protection grâce à des mesures de sécurité robustes, notamment le chiffrement, l’authentification et les contrôles d’intégrité continus.

Atténuer les menaces internes

La ZTA réduit le risque de menaces internes en éliminant la confiance par défaut pour tout utilisateur ou appareil dans le périmètre du réseau. Toutes les demandes d’accès sont soigneusement examinées, ce qui minimise le risque que des initiés malveillants exploitent les ressources du réseau.

Limiter le mouvement latéral

En appliquant des contrôles d’accès granulaires à des ressources spécifiques, la ZTA limite les mouvements latéraux au sein du réseau. Cette stratégie de confinement réduit les risques de violation à grande échelle si un attaquant y accède.

Améliorer la réponse aux incidents et la récupération

Grâce à une surveillance continue et à des contrôles d’accès détaillés, ZTA permet une détection et une réponse plus rapides aux incidents de sécurité. Cette fonctionnalité aide les organisations à minimiser l’impact des violations et à se rétablir plus efficacement.

Améliorer la visibilité et la surveillance

ZTA offre une visibilité complète sur les activités des utilisateurs et des appareils grâce à une surveillance et une journalisation détaillées des sessions. Ces informations plus approfondies aident les équipes de sécurité à comprendre qui a accédé à quoi, quand et comment, ce qui permet une détection et une réponse plus efficaces aux menaces.

Évaluation et gestion continues des risques

ZTA intègre des évaluations des risques en temps réel à l’aide d’analyses avancées, de contrôles de l’état des appareils et de la surveillance du comportement. Ce processus d’évaluation dynamique aide les organisations à s’adapter aux menaces émergentes et à maintenir une posture de sécurité solide.

En tirant parti de l’architecture Zero Trust, les organisations peuvent assurer une protection robuste de leurs actifs numériques tout en permettant des opérations sécurisées et efficaces dans un paysage commercial en évolution rapide.

Autres facteurs de réussite essentiels

Les autres considérations essentielles incluent la hiérarchisation des composants au sein de votre architecture existante qui sont obsolètes, ainsi que ceux qui peuvent avoir un impact significatif. Un autre facteur clé consiste à se concentrer sur l’un des aspects les plus souvent négligés dans les premiers projets de ZT : la visibilité. Comme presque tous les adoptants précoces du ZT l’ont remarqué, on ne peut faire confiance qu’à ce que l’on voit.

La micro-segmentation est une technique viable, mais en l’absence d’un composant d’identité ZT solide, un investissement supplémentaire dans la segmentation diminue les retours du ZT.

Solution Zero Trust de Trend Micro

Commencez par une base solide d’architecture Zero Trust, respectueuse des bonnes pratiques du secteur.

Recherches associées

Articles associés