Une communication sûre et une collaboration fluide

Comprendre, communiquer et atténuer les risques

Bénéficiez d'une visibilité en temps réel sur les niveaux de risque pour les employés afin de prévenir proactivement les menaces ciblant les utilisateurs, de hiérarchiser et atténuer les risques, d'identifier les vulnérabilités, de surveiller le comportement des utilisateurs et d'automatiser les réponses aux menaces grâce à une sécurité des emails optimisée par IA.

Bénéficiez d’un déploiement flexible et simplifiez la mise en conformité

Que votre infrastructure de messagerie soit Microsoft 365®, Microsoft® Exchange Online ou Google Workspace™, déployez une sécurité des emails tout en respectant les exigences de confidentialité et de sécurité des données, dans les différents environnements de messagerie et de collaboration.

Simplifiez les opérations de sécurité et éliminez les zones d'ombre

Bénéficiez d’une visibilité décloisonnée en centralisant les fonctions de visibilité et de gestion, pour ainsi simplifier l'analyse, la détection, la hiérarchisation et la maîtrise des risques et assurer des opérations de sécurité efficaces.

Bénéficiez d’une protection optimisée par l’IA

Défense solide et entièrement intégrée contre le phishing et les BEC pour accélérer les remédiations, grâce aux fonctionnalités de surveillance et de réponse automatiques.

Identifier les anomalies dans les emails

Protégez les données sensibles et les ressources financières à l’aide de techniques optimisées par IA comme l'analyse du style rédactionnel, la détection des anomalies et les boosted trees, afin d'éviter les irrégularités et de protéger le personnel contre les campagnes de compromission d'email et de détournement de paiement.

Traquez les comportements malveillants

Assurez la sécurité de votre boîte de messagerie grâce à une protection des emails optimisée par l’IA, qui détecte tout langage suspect, analyse le comportement de l’expéditeur et regroupe les emails similaires. Basée sur des modèles de langage avancés et des algorithmes tels que SVM, Text CNN et LLM, cette sécurité distingue avec précision les emails légitimes des spams, exécute des macros et bloque les attaques d'ingénierie sociale et les téléchargements malveillants.

Détectez les intentions de phishing

L'analyse par IA détecte les menaces et attribue des scores aux emails. Grâce à des modèles de classement linéaire, comme N-gram TFIDF basé sur des jetons, les contenus et les textes des messages sont recueillis et analysés. Une technique d’apprentissage d'ensemble par boosting améliore la précision de la classification, tandis qu'un jeu de règles automatique détecte jusqu'à 150 000 URL de phishing chaque jour.

Analysez les sites Web frauduleux

Fournissez des alertes en temps réel à votre équipe IT lorsque des collaborateurs interagissent avec des sites Web frauduleux. Optimisé par la vision par ordinateur et par Visual IA, le système analyse le contenu Web, les formulaires et les images. L'analyse avancée de pages Web détecte, hiérarchise et note les éléments à haut risque afin d'identifier les menaces de phishing et de BEC.

Pourquoi choisir Email and Collaboration Security

Protégez les applications de messagerie et de collaboration au sein d’une surface d'attaque en constante évolution

Améliorez tous les services cloud

- Protégez-vous contre les menaces complexes liées aux emails, au-delà de celles détectées par la sécurité native des services de messagerie cloud.

- Optimisée par l’IA et par une analyse des malware en sandbox, Email and Collaboration Security détecte les menaces zero-day, les attaques BEC et les techniques de phishing avancées qu’une sécurité email native risque de manquer.

- Bénéficiez d’une protection intégrale pour les solutions de messagerie hébergées dans le cloud et sur site.

Collaborez en toute confiance

- Analysez les fichiers en temps réel pour détecter les menaces et appliquer la prévention contre la perte de données sur les plateformes de collaboration.

- Accédez à plus de 200 modèles de conformité personnalisables pour Microsoft OneDrive® for Business, SharePoint® Online, Teams®, Dropbox®, Box® et Google Drive™.

- Détectez et prévenez toute infiltration de malware en provenance d’outils de partage de fichiers et de messagerie sur le cloud, où que se trouve l'utilisateur.

Brisez la chaîne d'attaque

- Améliorez la visibilité et la gestion sur tous les services de messagerie grâce à Email and Collaboration Security.

- Détectez les menaces provenant d'autres vecteurs d'attaque : endpoint, réseau, cloud ou veille tierce.

- Menez une investigation sur les événements suspects qui peuvent passer inaperçus et réagissez rapidement, à partir d’une seule plateforme.

- Stoppez les menaces de manière proactive et arrêtez les attaques grâce à Cyber Risk Exposure Management (CREM) et une analyse continue des utilisateurs, comportements et événements risqués.

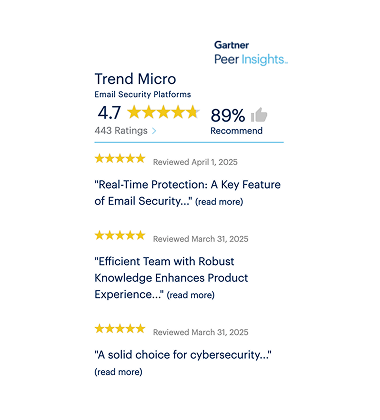

Performances de premier rang

Gartner Peer Insights - Avis sur Trend Micro dans la catégorie des plateformes de sécurité email

Email and Collaboration Security est classé n° 1 par SE LABS® et a remporté le prix AAA Email Security Service.

Ce qu'en disent nos clients

Améliorez la sécurité des emails et des outils de collaboration

Cyber Risk Exposure Management (CREM)

Réduisez fortement votre exposition aux risques grâce à une identification en continu de la surface d'attaque, à une évaluation et une hiérarchisation des risques en temps réel, et à une maîtrise automatisée des risques.

Opérations de sécurité

Bénéficiez d’une visibilité renforcée, éliminez les silos et obtenez une détection plus rapide et précise.

Formation de sensibilisation à la sécurité

Minimisez les risques humains et donnez aux collaborateurs les moyens de devenir votre première ligne de défense face à l'évolution des cyberattaques.

Solutions de sécurité email de Trend

Faites votre choix parmi une large gamme de fonctionnalités de sécurité des emails et des outils de collaboration

Trend Micro™ Deep Discovery™ Email Inspector

Offre la protection la plus évoluée contre les attaques ciblées.

Trend Micro™ ScanMail™ Suite for Microsoft Exchange (SMEX)

La solution de sécurité des serveurs de messagerie la plus exhaustive du marché, qui protège les emails internes et externes contre le phishing, les ransomware et les attaques ciblées.

Trend ScanMail™ for Domino (SMD)

La protection antimalware et anti-spam leader sécurise les emails internes et externes, sous la forme d’une application native pour les serveurs Domino. Le phishing, les ransomware et les attaques ciblées sont ainsi neutralisés.

Trend Micro™ PortalProtect™ for Microsoft SharePoint

Fournit une protection contre les malware, un filtrage de contenu et une prévention des pertes de données, afin de sécuriser vos interactions avec vos collaborateurs, partenaires et clients.

Trend Micro IM Security™ for Microsoft Skype for Business Servers

Protège la messagerie instantanée contre les malware, les menaces web, le piratage de contenus et les pertes de données.

Evaluez la plateforme Trend Vision One dès aujourd'hui