¿Qué es el phishing?

Detenga más amenazas con Trend Micro Email Security: ¡protección avanzada para su bandeja de entrada!

Definición de Phishing

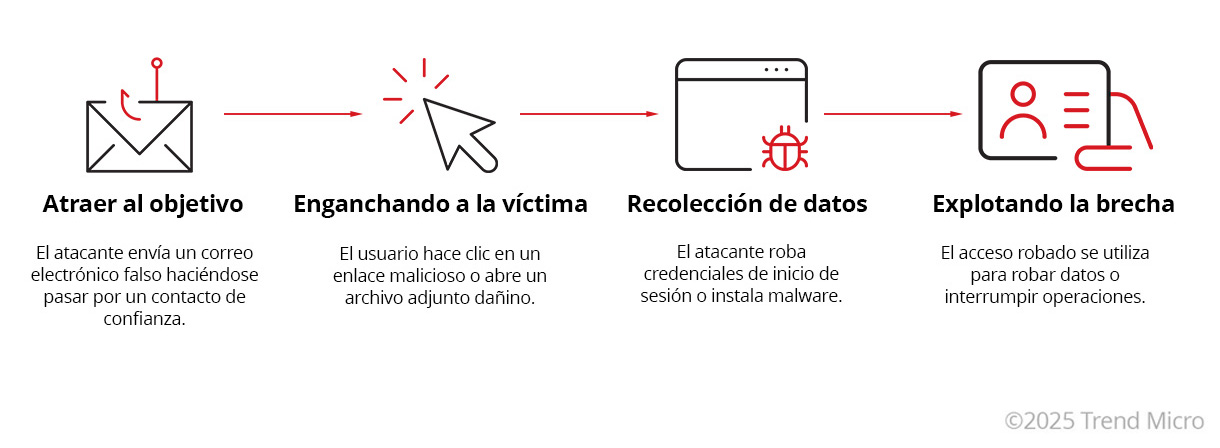

El phishing es un tipo de ciberataque que consiste en el envío de correos electrónicos genéricos por parte de ciberdelincuentes que se hacen pasar por legítimos. Estos correos contienen enlaces fraudulentos para robar información privada del usuario. Los ataques de phishing son más eficaces cuando los usuarios no son conscientes de que esto está ocurriendo.

El phishing es un método de ataque que ha estado presente desde mediados de los años 90. Comenzó cuando un grupo de jóvenes diseñaron una función de la sala de chat de AOL para hacerse pasar por los administradores de AOL. Robaban los números de las tarjetas de crédito de los usuarios para asegurarse de tener siempre acceso gratuito a AOL.

Se diseñó la «sala de chat para nuevos miembros» de AOL para que los usuarios pudieran recibir ayuda con el acceso al sitio. Los hackers crearon lo que parecían nombres de pantalla válidos de un administrador de AOL como «CuentadeFacturación» para informar al usuario de que había un problema con su cuenta.

Se le pedía al usuario que proporcionase un número de tarjeta para que le solucionasen el problema. A continuación, los delincuentes utilizaban los números de las tarjetas para pagar sus propias cuentas. Si bien el término «phishing» se acuñó para describir a este ataque y a otros similares, es ahora cuando se ha asociado principalmente a estafas por email. Las estafas de phishing siguen siendo abundantes hoy en día. Según el Data Breach Investigations Report (DBIR) de 2021 de Verizon, el 36 % de las filtraciones de datos implicaron ataques de phishing.

Debido a que el phishing depende principalmente de la ingeniería social, es de vital importancia que todos los usuarios comprendan cómo trabajan los hackers para aprovecharse de la naturaleza humana. En primer lugar, la ingeniería social es una estafa que utilizan los hackers con el fin de convencer a un usuario para que haga algo que normalmente no haría.

La ingeniería social podría ser tan sencillo como alguien con las manos ocupadas pidiendo que le abran una puerta. De forma similar, un ataque de ingeniería social podría comenzar con alguien dejando caer un dispositivo USB en el parking con una etiqueta señalando que se trata de «fotos familiares». Este dispositivo USB podría contener un malware que se instale en el equipo comprometiendo, de algún modo, su seguridad. Esto se conoce como baiting.

El término phishing se utiliza principalmente para hacer referencia a los ataques por email genéricos. En ellos, el atacante envía emails a tantas direcciones como le sea posible, utilizando servicios comunes como PayPal o Bank of America.

El email dice que la cuenta está comprometida y pide al destinatario que haga clic en un enlace para verificar que la cuenta es correcta. El enlace normalmente hará una de estas dos cosas o ambas:

- Puede llevar al usuario a un sitio web malicioso que se parezca al sitio real, por ejemplo, «www.PayPals.com» en contraposición con el «www.PayPal.com» real. Observe la «s» adicional que aparece en la primera dirección URL. Una vez que llega al sitio web malicioso, el hacker puede capturar su ID de usuario y contraseña cuando intente iniciar sesión.

Ahora el hacker tiene acceso a su cuenta bancaria para poder transferir el dinero al sitio que desee. Además, hay un segundo beneficio posible. Ahora el hacker puede tener una contraseña que funciona en sus otras cuentas, incluidas Amazon o eBay. - Puede infectar su equipo con software malicioso descargado llamado malware. Una vez instalado, el software se puede utilizar para futuros ataques. El malware podría ser un registrador de pulsaciones de teclado que registre los inicios de sesión o los números de la tarjeta de crédito o podría ser un ransomware que cifre contenido del disco y los retenga para pedir un rescate, habitualmente en forma de bitcoins.

Llegados a este punto, sería muy posible que el hacker utilizase el equipo infectado para extraer bitcoins. Esto se puede hacer cuando el usuario no está utilizando el equipo, o podría bloquearle parte de la capacidad de la CPU siempre que quiera. Ahora el hacker puede extraer bitcoins con éxito y el usuario tiene un equipo con un funcionamiento más lento.

El phishing ha evolucionado a lo largo de los años para incluir ataques dirigidos a otros tipos de datos. Además de dinero, los ataques también pueden estar dirigidos a fotografías o datos sensibles.

Ataques de phishing

Un ataque de phishing es la acción o el conjunto de acciones que realiza el hacker para aprovecharse de usted. Los esquemas de phishing por email con frecuencia son fáciles de identificar debido a los errores gramaticales o de ortografía que puede encontrar en el texto. Sin embargo, los atacantes se están volviendo cada vez más sofisticados técnicamente y los nuevos ataques se centran en aprovechar las emociones como el miedo, la indignación y la curiosidad para embaucarle.

El ataque realizado contra RSA en 2011 estuvo dirigido solo a cuatro personas en la organización. El email en sí no era muy sofisticado, pero tuvo éxito debido a que se eligieron a personas específicas. El email, titulado «2011 Recruitment plan.xls» (plan de contratación de 2011.xls) estaba diseñado para atraer la atención de estas personas y no atraerían necesariamente la atención de otros en la organización.

Tipos de phishing

Hay muchos tipos diferentes de ataques de phishing. Entre estos se incluyen los clásicos ataques por email, ataques a redes sociales y ataques con nombres compuestos como smishing y vishing.

Phishing

Phishing implica que los hackers envíen correos electrónicos masivos que parecen provenir de fuentes legítimas, como bancos o servicios online. El objetivo es engañar a los destinatarios para que hagan clic en enlaces que conducen a sitios web falsos donde se les pide que introduzcan información personal como contraseñas o números de tarjetas de crédito.

Spear Phishing

Spear Phishing es una forma dirigida de phishing dirigida a organizaciones o individuos específicos. Los hackers personalizarán los mensajes utilizando información sobre el objetivo para aumentar la credibilidad, haciendo que sea más probable que la víctima interactúe y proporcione datos confidenciales.

Whaling

Whaling se dirige a ejecutivos o responsables de la toma de decisiones de alto rango dentro de organizaciones, como CEO o CFO. Estos ataques a menudo implican mensajes personalizados que parecen estar relacionados con las operaciones empresariales, con el objetivo de obtener acceso a información financiera o datos corporativos confidenciales.

Phishing interno

Phishing interno se produce cuando los hackers ponen en peligro la cuenta de correo electrónico de un empleado y la utilizan para enviar mensajes de phishing dentro de la organización. Estos correos electrónicos parecen fiables, ya que provienen de una fuente interna conocida, lo que facilita engañar a los destinatarios para que revelen información confidencial.

Vishing

Vishing, o phishing de voz, implica a los atacantes suplantando entidades de confianza por teléfono. Los estafadores pueden afirmar ser de un banco o agencia gubernamental, intentando engañar a la víctima para que revele información confidencial como números de la Seguridad Social o detalles de la cuenta.

Smishing

Smishing utilizan mensajes de texto (SMS) para engañar a las víctimas. Los atacantes pueden enviar alertas falsas de bancos, empresas de entrega o agencias gubernamentales, instando a los destinatarios a hacer clic en un enlace o responder con información personal.

Phishing en redes sociales

En el phishing en redes sociales, los hackers crearán perfiles falsos o pondrán en peligro cuentas legítimas para llegar a las víctimas. Envían mensajes o publican enlaces que conducen a sitios de phishing o solicitan información personal bajo la amistad o interés comercial.

Pharming

Pharming redirige a los usuarios de sitios web legítimos a fraudulentos sin su conocimiento. Al corromper la configuración de DNS o infectar dispositivos, los hackers pueden redirigir.

Ejemplos de phishing

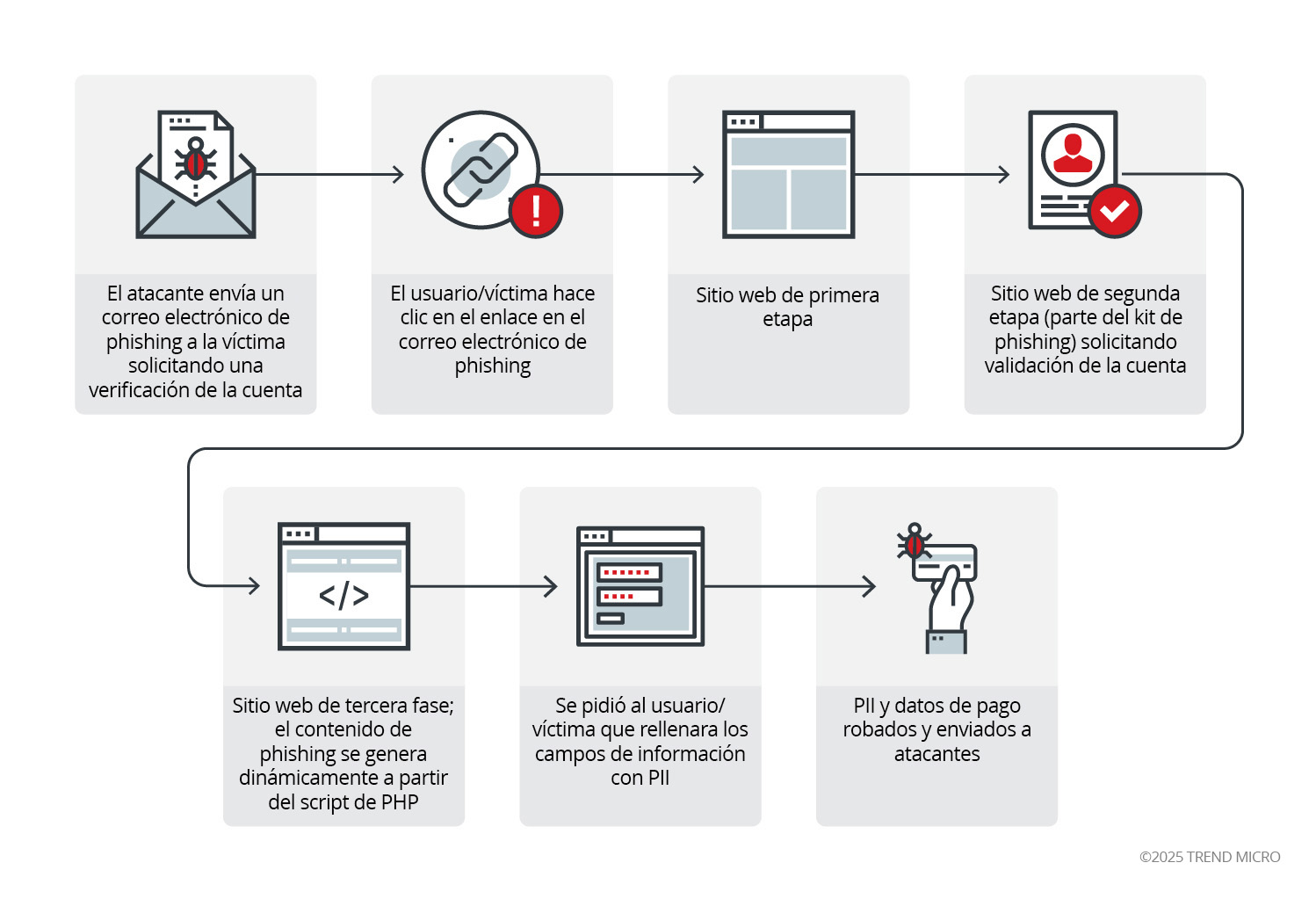

Observamos una campaña de phishing llamada Heatstroke, basada en una variable encontrada en su código de kit de phishing. Demuestra hasta qué punto han evolucionado las técnicas de phishing con su uso de técnicas más sofisticadas como la esteganografía.

La forma en que los operadores de Heatstroke investigan a sus posibles víctimas es notable. Tienen como objetivo las direcciones de correo electrónico privadas de sus víctimas, que probablemente recopilaron de la propia lista de direcciones de la víctima, que también incluye a gerentes y empleados en la industria tecnológica. Es más probable que las direcciones de correo electrónico privadas se alojen en servicios de correo electrónico gratuitos con seguridad laxa y filtrado de spam. Estas cuentas de correo electrónico gratuitas podrían servir como mejores puntos de partida para que los atacantes reconocieran y recopilaran información sobre sus objetivos en comparación con los correos electrónicos empresariales, que normalmente son más seguros.

Las credenciales robadas se envían a una dirección de correo electrónico mediante esteganografía (ocultar o incrustar datos en una imagen). En el transcurso de nuestra investigación, pudimos capturar dos kits de phishing similares: uno para usuarios de Amazon y el segundo para robar credenciales de PayPal.

Las tácticas y técnicas de los dos kits fueron similares, desde el sitio web que aloja el kit de phishing y el tipo de información que robaron hasta las técnicas de enmascaramiento utilizadas. Ambos kits también parecen terminar en la misma fase de verificación del usuario. Estas similitudes podrían significar que tienen el mismo origen. La similitud también podría verse impulsada por el momento y el alcance de los ataques que utilizaron estos kits, ya que se entregaron a la misma víctima.

Figura 1. Cadena de infección del ataque de phishing de Heatstroke; tenga en cuenta que la cadena de infección podría cambiar dependiendo de las propiedades del usuario/comportamiento

Haga clic aquí para obtener más información sobre este ataque de phishing multietapa

¿Cómo puede evitar el phishing?

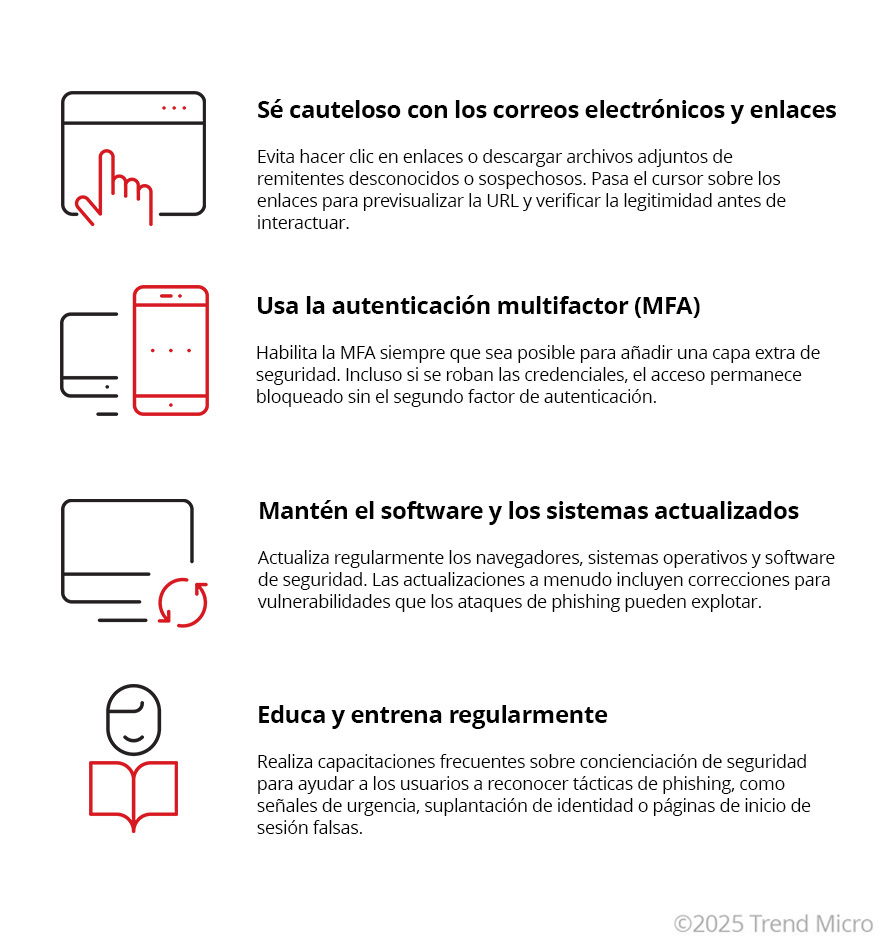

Hay algunas acciones muy específicas que puede realizar para protegerse:

- Habilitar la autenticación en dos fases (2FA) en cualquier cuenta que pueda.

- Utilizar programas anti-malware.

- Utilizar firewalls.

- Sospechar de las ventanas emergentes o subyacentes.

- Sospechar de los archivos adjuntos de email procedentes de fuentes conocidas o desconocidas.

- Sospechar de mensajes de texto o mensajes instantáneos de fuentes conocidas o desconocidas que le piden que haga clic en algún destino o que resulte ser una consulta de algún tipo de información personal.

- No proporcione ninguna información personal.

Además de las recomendaciones anteriores, las organizaciones también deberían hacer lo siguiente:

- Realizar una filtración para localizar emails de phishing y tráfico web malicioso en el gateway.

- Autenticar los remitentes de emails utilizando Autenticación de Mensajes Basada en Dominios, Informes y Conformidad (DMARC).

- Filtrar los emails de phishing según el remitente y el contenido, y analizar las URL y los archivos adjuntos en busca de atributos maliciosos utilizando técnicas estáticas y dinámicas.

- Emplear técnicas avanzadas de filtración que utilicen Inteligencia artificial (IA) para localizar emails de ataques BEC y ataques de robo de credenciales.

- Evitar los ataques de phishing interno con una solución de seguridad integrada en el servicio para su nube o su plataforma de email on premise utilizando API. Estas están disponibles para Microsoft 365, Google G Suite, Microsoft Exchange Server y servidor IBM Domino.

Solución Email Security de Trend Micro

Trend Vision One to Email and Collaboration Security ofrece una protección líder en el sector frente a amenazas avanzadas dirigidas a plataformas de colaboración y correo electrónico. Detiene el phishing, el riesgo de email empresarial (BEC), el ransomware y otros ataques dirigidos con detección de amenazas impulsada por IA y análisis dinámico en sandbox.

Al validar la identidad del remitente, analizar URL y archivos adjuntos en tiempo real y aprovechar las técnicas de defensa frente a amenazas intergeneracionales, proporciona visibilidad y control completos en sus canales de comunicación basados en la nube.

Información relacionada con Smishing

Estadísticas y ejemplos de phishing de correo electrónico en todo el mundo en 2023

Explore la necesidad de ir más allá de la seguridad integrada de Microsoft 365 y Google Workspace™ basándose en las amenazas de correo electrónico detectadas en 2023.

Prácticas recomendadas de seguridad del correo electrónico para prevenir el phishing

Explore las últimas tendencias en phishing y las mejores prácticas de seguridad del correo electrónico para mejorar la seguridad de su correo electrónico y reducir los riesgos cibernéticos.

Artículos relacionados

Investigaciones relacionadas