重點摘要:

- 駭客利用 Cisco 的 SNMP 漏洞 (CVE-2025-20352) 在老舊、未受保護的系統上安裝 Linux Rootkit,藉由設定通用的密碼並安裝掛鉤 (hook) 至 IOSd 記憶體空間,如此就能從遠端執行程式碼 (RCE),而且可以永久進出裝置而不需經過授權。

- 這起行動主要影響 Cisco 9400、9300 和老舊的 3750G 系列,此外駭客還試圖攻擊另一個修改自 CVE-2017-3881 的 Telnet 漏洞來存取記憶體。

- 這起行動瞄準了那些缺乏端點偵測及回應解決方案的老舊 Linux 系統,部署 Linux Rootkit 來隱藏其活動並躲避藍隊演練的調查與偵測。

- Trend Vision One™ 已經可以偵測並攔截本文討論到的入侵指標 (IoC)。此外,趨勢科技客戶還可透過量身訂製的追蹤查詢、Threat Insights 及 Intelligence Reports 來深入了解這起攻擊行動並主動加以防範。同時,也可利用本文最後所列的相關規則和過濾條件來防範 Cisco 的 SNMP 漏洞。

Trend™ Research 已偵測到駭客利用 Cisco 的 Simple Network Management Protocol (SNMP) 漏洞在含有漏洞的網路裝置上安裝 Rootkit。這個在 Cisco 的最新公告當中提到的 SNMP 漏洞就是 CVE-2025-20352,受影響的包括 32 和 64 位元的交換器版本,可能讓駭客從遠端執行程式碼 (RCE)。

這起行動瞄準了那些缺乏端點偵測及回應解決方案的老舊 Linux 系統,部署 Linux Rootkit 來隱藏其活動並躲避藍隊演練的調查與偵測。此外,Trend Research 也發現駭客在攻擊當中使用了偽造的 IP 和 MAC 位址。

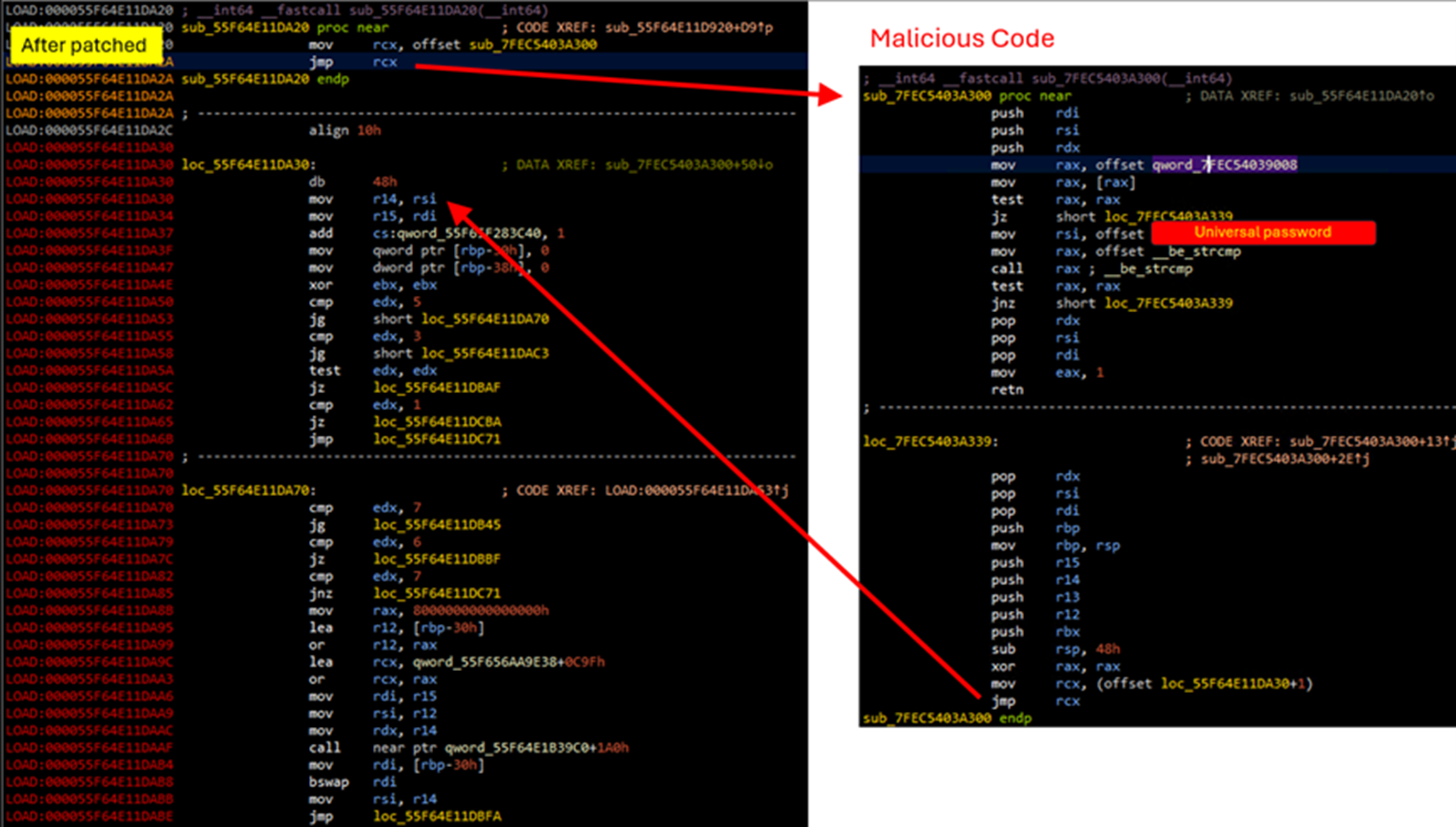

根據趨勢科技調查顯示,Cisco 裝置一旦被植入了 Rootkit,惡意程式就會設定一組通用密碼,密碼當中含有「disco」一詞,趨勢科技認為這應該是修改「Cisco」的第一個字母而來。接著,惡意程式會安裝多個掛鉤 (hook) 到 IOSd 上,讓一些無檔案式元件在重新開機之後自動消失。型號較新的交換器可利用「位址空間配置隨機化」(ASLR) 來提供一定程度的防護,藉此降低駭客嘗試入侵的成功率,但值得注意的是,駭客若反覆不斷嘗試還是有機會成功。

截至本文撰稿為止,趨勢科技監測資料已偵測到 Cisco 9400 和 9300 系列都受到這起行動的影響。除此之外,受影響的還有不提供訪客指令列介面 Cisco 3750G 裝置,但該型的裝置已經停產。Cisco 對本文的研究也做出了不少貢獻,提供其產品的鑑識分析與衝擊資料來協助趨勢科技進行調查。

此外,這起行動還會試圖攻擊另一個從 CVE-2017-3881 修改而來的 Telnet 漏洞。CVE-2017-3881 漏洞同樣也可以讓駭客執行遠端程式碼 (RCE),只不過駭客已試圖將它修改成可以讀取/寫入記憶體。

漏洞攻擊調查

趨勢科技的調查從一起針對 32 和 64 位元平台 Linux 的攻擊中發現了多個漏洞。

32 位元

- 可用來安裝 Rootkit 的 SNMP 漏洞

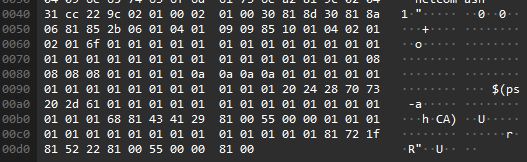

根據網路擷取資料顯示,漏洞攻擊流量瞄準了 3750G SNMP 服務,只可惜,我們並未取得完整的漏洞攻擊程式碼。圖 1 顯示我們在網路上擷取到的一個惡意 SNMP 封包,裡面可以看到駭客的部分指令「$(ps -a」:據調查,由於漏洞攻擊手法的限制,駭客的每個 SNMP 封包只能傳送指令當中的幾個位元組,所以完整的指令其實被拆成了數個 SNMP 封包。

- Telnet 漏洞

據調查證實,駭客使用 Telnet 漏洞來允許他們讀取/寫入記憶體的任意位址,但截至本文撰稿為止,我們仍不知其完整的功能。

64 位元

- 可用來安裝 Rootkit 的 SNMP 漏洞

可讓駭客用來存取 64 位元交換器的 SNMP 漏洞需要駭客在 Cisco 裝置執行一個訪客指令列介面,而這需要 15 級的權限。如果成功,駭客就能使用通用密碼登入並安裝一個無檔案式後門程式。之後,駭客就能利用 UDP 控制器來執行各種操作。

- 可完全關閉目標裝置追蹤記錄檔的 SNMP 漏洞

這項漏洞攻擊手法並非使用 mmap,駭客只需取得一些位址就能透過漏洞來執行遠端程式碼。

- 功能不明的 SNMP 漏洞

此外,趨勢科技也發現了一個可用來控制 Rootkit 的 UDP 控制器元件,以及一個 Cisco 交換器上的 ARP 偽造工具。

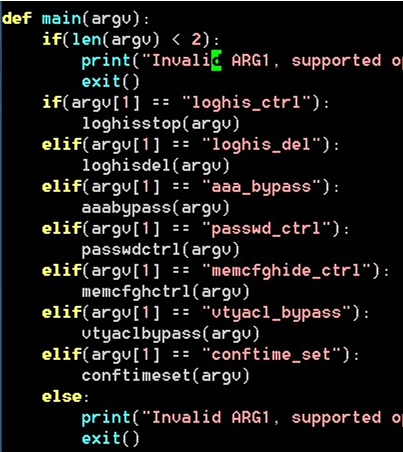

UDP 控制器可提供多項強大的管理功能:開啟或關閉記錄檔,或者徹底刪除記錄檔內容;越過 AAA 認證並避開 VTY 存取控管清單 (ACL);啟用或停用通用密碼;隱藏運行中組態設定 (running configuration) 的部分內容;以及重設上次寫入運行中組態設定的時間戳記,以便讓組態設定看起來好像從未修改過一樣。

攻擊情境

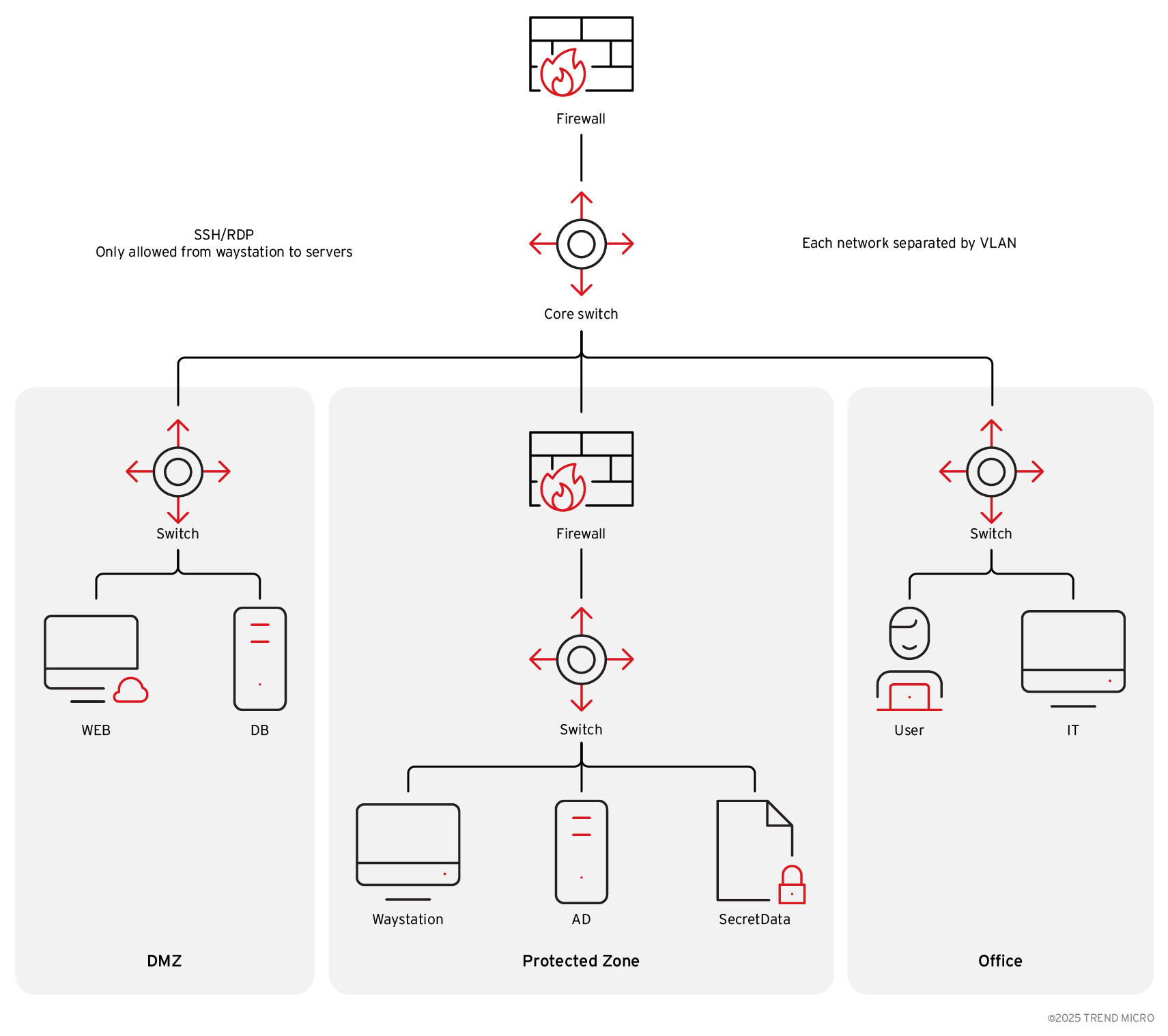

圖 2 顯示一個模擬的網路,網路中的每個區域 (zone) 都由一台核心交換器以及一個獨立的 VLAN 來加以隔離。在管理方面,只准許從指定的 Waystation 透過 SSH 或 RDP 進入由內部防火牆所掌控的伺服器。另外還架設了一台外部防火牆來保護所有區域。在這情境當中的受害者使用了 SNMP 來監控每台交換器的狀態,而每台路由器上的 SNMP 社群在預設情況下都是公開的。

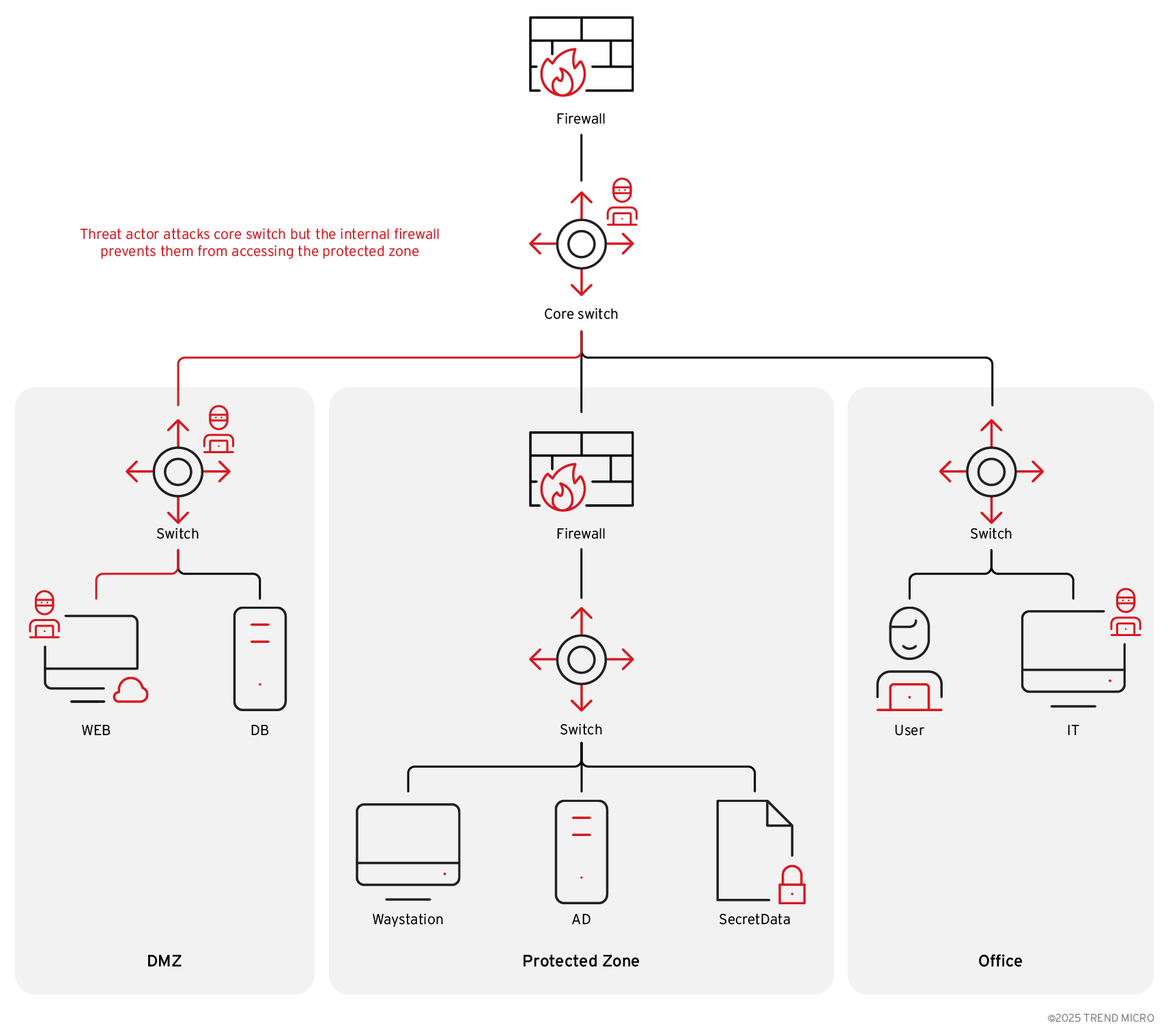

在這個模擬情境中,假設駭客已取得了一些網路的詳細資料,例如存取網路上各種裝置的關鍵密碼。駭客知道他們必須越過外部防火牆才能進入到被保護的區域內,而且內部防火牆只允許從指定的 Waystation 透過 SSH 連線。由於所有交換器使用的 SNMP 都預設為公開,因此駭客很可能是經由這個管道進入。此外,駭客也可能是經由這個漏洞來取得關鍵交換器和核心交換器的存取權限。

駭客一旦進入了核心交換器,就能藉由新增路由規則來連線至不同的 VLAN。不過,這還不足以讓他們越過內部防火牆,所以需要假冒某台 Waystation 的 IP 位址來越過內部防火牆。為做到這點,駭客會:

- 從遠端停用核心交換器的記錄檔。

- 登入核心交換器。

- 指定連線至受保護區域的連接埠上的 Waystation IP。

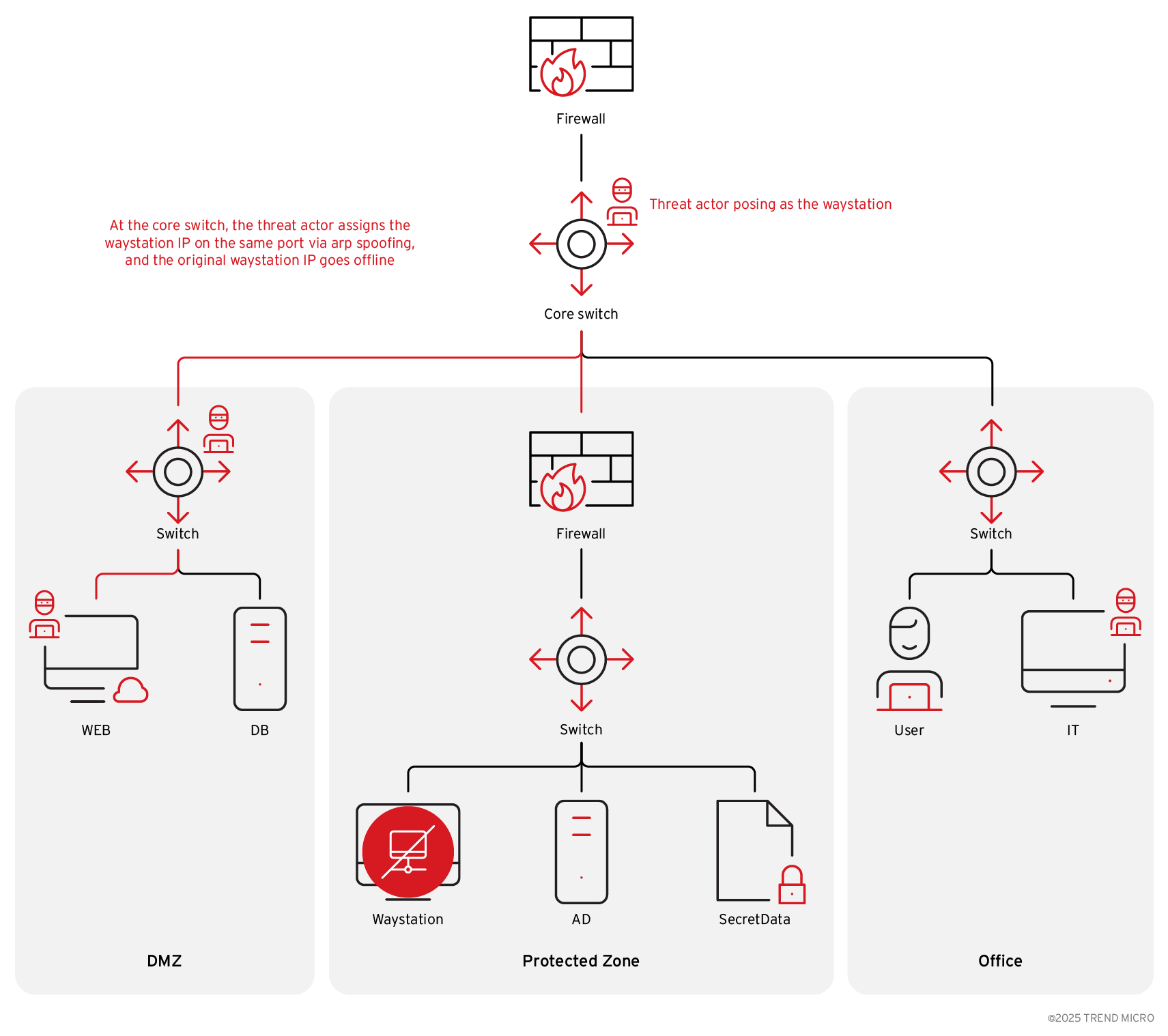

- 偽造該連接埠的 ARP 資料,將舊的 Waystation IP 導向核心交換器,導致原本的 Waystatoin 因為 IP 位址衝突或不吻合而變成離線狀態。

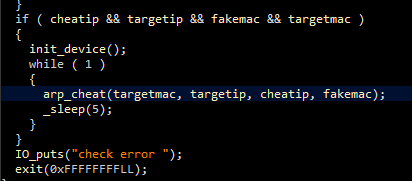

Cisco 上的 ARP 偽造工具是一個 Linux ELF 二進位檔案,可經由 Cisco 訪客指令列介面來偽造 ARP 資料。

駭客一旦設定好另一個不同的 IP 位址,並成功越過了內部防火牆,就能進入受保護的區域。隨後,駭客會在登出時先將核心交換器上的設定還原,然後再從遠端重新開啟記錄檔功能,藉此躲避偵測。

趨勢科技在實際調查過程中看到的攻擊其實遠比上述範例更加複雜,原因是受害者的網路架構也比範例更複雜。

技術細節

一旦漏洞攻擊成功且 Rootkit 安裝到裝置上後,駭客就能從遠端取得控制權,並且將 2 個不同的 VLAN 串連在一起,這樣就能橫向移動。根據趨勢科技調查顯示,Rootkit 的主要功能如下:

- 在任何連接埠上扮演 UDP 監聽程式的角色。Rootkit 會接受任何發送至裝置 IP 的 UDP 封包,值得注意的是,連接埠不需處於開啟狀態,這項功能就能運作。駭客會利用這個管道來設定或觸發後門程式功能。

- 建立通用密碼 (預設啟用)。此功能可透過修改 IOSd 記憶體來達成,因為它透過掛鉤攔截了底層的認證功能,因此密碼對大多數的認證方法都有用 (AAA、本機登入、啟用密碼等等)。這項變更是暫時的,重新開機之後就會消失。

- 將記憶體內的某些運行中組態設定 (running-config) 的項目隱藏起來 (預設停用)。當啟用時,Rootkit 會將運行中組態設定的某些帳號名稱、EEM 腳本以及 ACL 隱藏起來。趨勢科技在調查中發現了一些被隱藏的帳號名稱,例如:

dg3y8dpk dg4y8epk dg5y8fpk dg6y8gpk dg7y8hpk

被隱藏的 EEM 腳本:CiscoEMX-1 至 CiscoEMX-5

被隱藏的 ACL:EnaQWklg0、EnaQWklg1、EnaQWklg2

- 允許避開 VTY ACL (預設停用)。Cisco VTY 是指 Cisco 裝置 (如路由器或交換器) 上的虛擬化介面,用來允許經由 telnet 或 ssh 等通訊協定的遠端存取。系統管理員可套用 ACL 來管制 VTY 線路的存取,但如果 VTY 被啟用,任何與其綁定的 ACL 都會被忽略。

- 切換或刪除裝置記錄檔。此功能可讓駭客將記錄檔大小設為零來暫時停用記錄檔。

- 重設上次寫入運行中組態設定的時間戳記。這可用來隱藏變更,讓組態設定看起來好像從未修改過。

偵測及資安建議

目前並無一套通用的自動化工具能可靠地判斷 Cisco 交換器是否已遭到 ZeroDisco 攻擊行動入侵。若您懷疑某個交換器可能受到影響,建議您立即與 Cisco TAC 聯絡,請廠商協助您進行韌體/ROM/啟動區域的低階檢查。

若您希望能提早偵測,那麼趨勢科技建議採用 Trend Cloud One™ Network Security,透過虛擬修補、入侵防護 (IPS) 以及入侵後續偵測來深度檢查雲端網路流量,防範惡意程式和零時差攻擊。它可提供即時威脅情報、客製化規則集、行為數據分析,並支援混合雲環境,並與其他 Trend Cloud One 服務以及 Trend Vision One™ 整合來提供延伸式偵測及回應 (XDR)。

此外,Trend Micro™ Deep Discovery™ 也可協助偵測 Cisco 漏洞攻擊與 UDP 控制器通訊以防範風險。Deep Discovery 採用虛擬修補與智慧威脅偵測來檢查內送與外送的網路流量,偵測進階威脅、勒索病毒,以及針對性攻擊。

Trend Cloud One Network Security 與 TippingPoint Threat Protection System

- 46396 - SNMP:Cisco IOS XE Software Authframework OID Get-Request Buffer Overflow Vulnerability

Deep Discovery 規則

- 5497 - UDP_CONTROLLER_REQUEST

- 5488 - SNMP_CISCO_AUTHFRAMEWORK_OID_REQUEST

Trend Vision One™ Endpoint Security Workbench

- Multiple Suspicious UDP Payload Sent Using Shell and Netcat

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理與資安營運集中在一起的 AI 驅動企業網路資安平台,提供強大的多層式防護來保護企業內環境、混合環境,以及多重雲端環境。

Trend Vision One™ Threat Intelligence

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend™ Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

(ruleId: (5497 OR 5488) AND eventId:100119) OR (subRuleId: 46396 AND eventName:INTRUSION_DETECTION) AND LogType: detection

入侵指標 (IoC)

入侵指標請參閱此處。

感謝 Cisco TALOS Team 的 Joey Chen 提供的珍貴資料