重點摘要

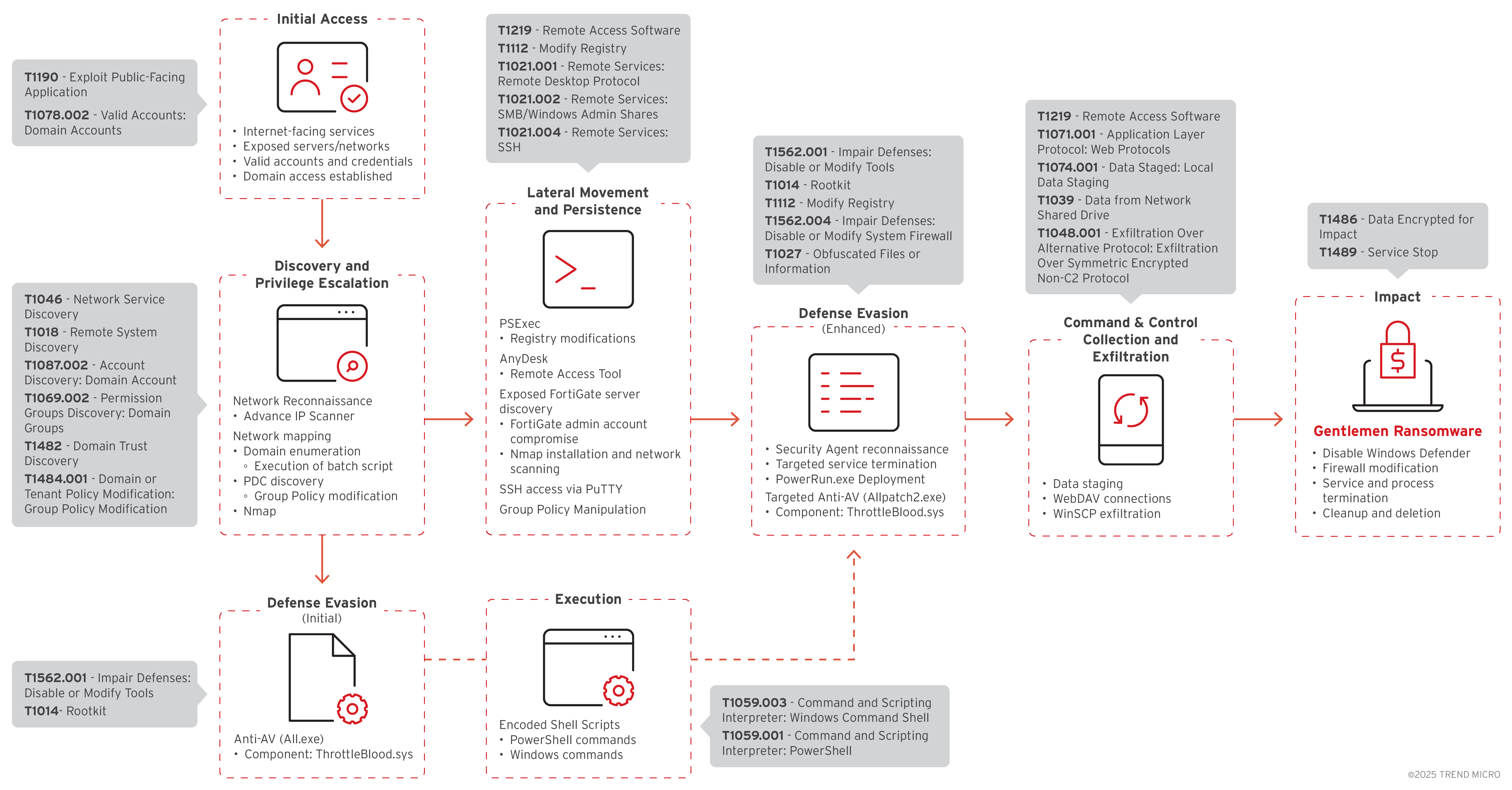

- Gentlemen 勒索病毒集團利用專為躲避企業端點防護而設計進階客製化工具,發動了一波攻擊行動。

- 這波行動結合了各種不同的手法,包括:濫用正常的驅動程式、篡改群組原則 (Group Policy)、客製化防毒反制工具、駭入特權帳號,以及加密的資料外傳管道。

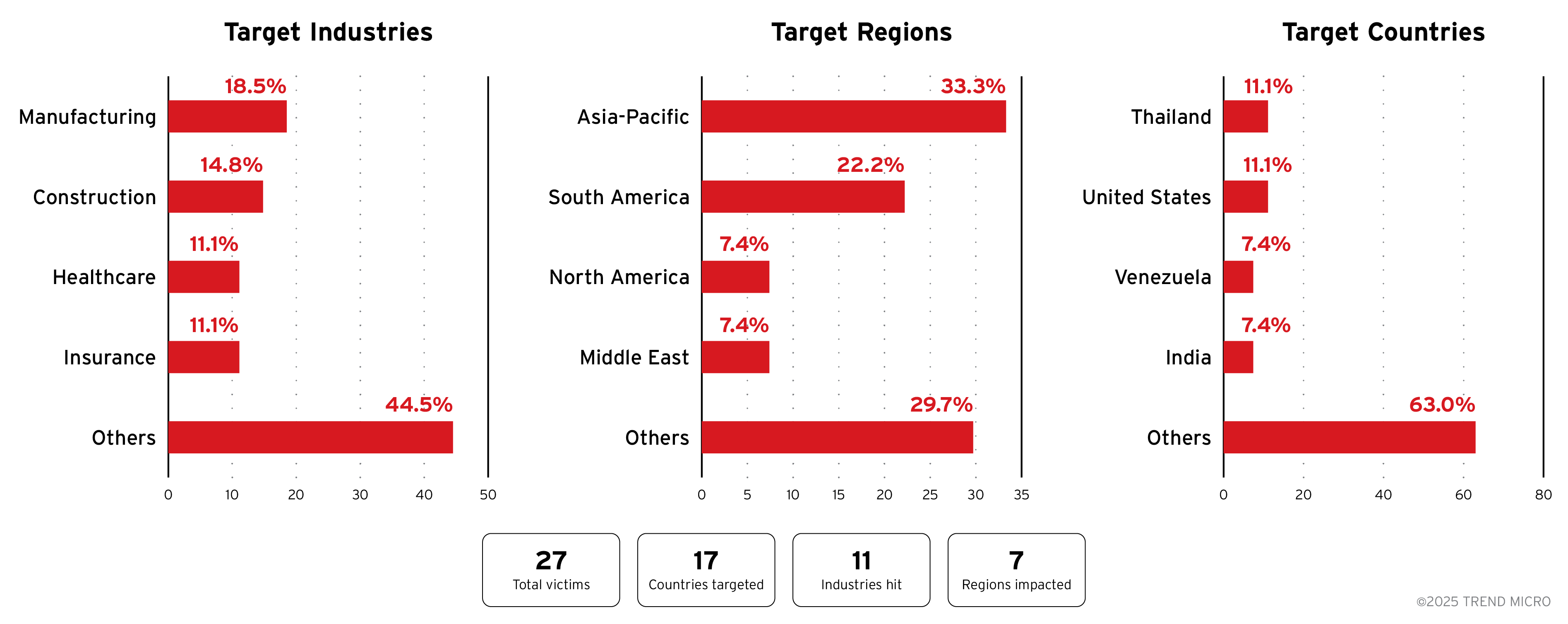

- 該集團攻擊了多個產業和地區,主要瞄準製造、營造、醫療及保險等產業,受害範圍至少遍及 17 個國家。

- Gentlemen 展現了各種進階能力,包括:有系統地駭入企業環境,以及採用靈活多變的工具,從通用的防毒反制工具到針對性惡意程式變種皆有,這突顯出就算企業已建置了資安防護,也同樣會面臨嚴重的威脅。

- 此外,該集團也利用特權網域帳號來散布勒索病毒,並採用躲避技巧來對抗資安防護以便常駐在系統內。

- Trend Vision One™ 已經可以偵測並攔截本文所列的入侵指標 (IoC),並為客戶提供量身訂做的追蹤查詢、威脅情報及行動洞見。如需更多的防範建議,請閱讀以下內容。

簡介

2025 年 8 月,我們調查了一起由 Gentlemen 駭客集團所策劃的最新勒索病毒攻擊行動,這是一個先前從未被記載過的新興駭客集團。該集團憑藉著系統化入侵企業環境的高超能力,迅速在駭客圈嶄露頭角。他們會在攻擊行動當中靈活調整其使用的工具,從通用的防毒反制工具,切換到高度針對性的惡意程式變種,展現其多樣化的能力與決心,不論企業的資安防禦如何都將對企業帶來嚴重威脅。

該行動的攻擊程序展現了多種高度精密且令人擔憂的攻擊手法,其中最值得注意的是,他們會利用正常的驅動程式來躲避防禦,濫用群組原則物件 (Group Policy Objects,簡稱 GPO) 來協助他們入侵整個網域,然後部署客製化惡意工具來停用企業內現有的資安解決方案。此外,Gentlemen 集團的行動也非常注重安全性,他們採用加密的通道 (WinSCP) 來將資料外傳,並使用 AnyDesk 遠端存取軟體以及修改系統登錄設定來建立雙重常駐機制。

重要性

該集團的手法,尤其是針對特定資安廠商來開發出客製化工具,象徵勒索病毒攻擊行動的再次進化:先執行大量偵查工作,然後再針對目標的防禦措施開發量身訂做的迴避技巧。這樣的作法,意味著亂槍打鳥的隨機攻擊已被淘汰,取而代之的是有系統地分析資安軟體,然後再結合正常的工具和含有漏洞的驅動程式來實施針對目標環境設計的躲避技巧。

Gentlemen 的受害者數量相當可觀,再加上網路上並無該集團先前的相關情報,所以有可能他們是個重新貼牌的駭客集團,不然就是一個資金雄厚的新進勒索病毒集團。企業可藉由威脅情報的蒐集來了解該集團的作法,就能主動發掘其手法、技巧與程序 (TTP)、建置針對性的防禦措施,並就觀察到的行為擬定事件回應計畫。

受害者分析

Gentlemen 勒索病毒集團一直在攻擊多個產業的企業,尤其鎖定亞太地區。製造業是受害最嚴重的產業,其次是營造、醫療及保險。該集團針對醫療等基本服務的攻擊,突顯出他們對關鍵基礎設施的漠視,以及對公共安全的潛在危害。其瞄準的主要國家包括泰國和美國等全部共 17 個國家。

突破防線

儘管我們仍無法確定這波攻擊當初是如何突破防線,但我們的研究指出,駭客有可能是利用對外連網的服務或外洩的登入憑證來進入受害企業。從攻擊初期出現的網路偵查工具 (如 Advanced IP Scanner,參見下圖),以及一些系統性探查企業基礎架構的證據,都證明這是一場精心策畫的入侵,而非亂槍打鳥的隨機攻擊。在突破防線之後,駭客會利用 Advanced IP Scanner 來執行徹底的偵查,以了解網路的架構並發掘有價值的目標。

C:\Program Files (x86)\Advanced IP Scanner\advanced_ip_scanner.exe

搜尋

在搜尋階段,駭客會檢查 Active Directory 的架構,並瞄準網域系統管理員、企業系統管理員,以及客製化權限群組,例如 itgateadmin。

Gentlemen 使用的其中一個重要技巧就是利用名為「1.bat」的批次腳本來大量列舉帳號,總共查詢了整個網域基礎架構下的 60 多個使用者帳號:

- user admin.it /dom

- user administrator /dom

- user fortigate /dom

- group "domain admins" /dom

- group "Enterprise admins" /dom

- localgroup __vmware__

- localgroup administrators

- [其他 net user 指令]

此外,他們也查詢了一些本機群組,顯示他們對於系統的環境相當熟悉,包括標準的系統管理群組以及 VMware 之類的虛擬化專屬群組,這表示他們有打算在實體與虛擬基礎架構元素之間橫向移動。

躲避防禦

該集團起初一開始的躲避防禦策略主要是部署 All.exe 以及 ThrottleBlood.sys 來使用一種先前其他研究人員在某篇報告中揭露的精密技巧。此一手法會利用已簽署的正常驅動程式來執行核心層次的操控,有效利用 Windows 驅動程式的功能來終止資安軟體的處理程序。該工具會載入含有漏洞的驅動程式,然後用它來終止一些在正常情況下會受到保護而無法被終止的處理程序:

- $myuserprofile$\Downloads\All.exe → $myuserprofile$\Downloads\ThrottleBlood.sys

但在意識到這種作法有其侷限之後,駭客改用了另一種作法,開始詳細偵查受害系統上的端點防護機制,希望能確切找出系統上安裝的資安防護,然後再調整其方法來對應。

接著,他們會部署 PowerRun.exe 這個經常被用來提升權限的正常工具。駭客利用 PowerRun.exe 來試圖執行高權限的作業,目的是要停用或終止資安相關的服務和處理程序。

駭客在這個階段當中採取了一種針對性策略,根據他們所遇到的特定資安解決方案來調整自己的技巧,而非單靠一般通用的躲避方法。

在蒐集到足夠的資訊之後,駭客便開發出躲避防禦工具的強化版:Allpatch2.exe。這套工具是專為消除重要資安代理程式元件而設計,用來終止相關的處理程序。像這樣根據受害環境的防禦來修改躲避技巧的能力,突顯出該集團具備相當高超的技術能力與適應力。

橫向移動與常駐

駭客利用 PsExec 來進行橫向移動,證明他們精通就地取材技巧。他們修改了系統登錄當中有關認證與遠端存取通訊協定的關鍵設定,有系統地削弱了資安控管:

- reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0 /v RestrictSendingNTLMTraffic /t REG_DWORD /d 0 /f

- reg add HKLM\System\CurrentControlSet\Control\Lsa /t REG_DWORD /v DisableRestrictedAdmin /d 0x0 /f

- reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /t REG_DWORD /d 1 /f

為了能夠隨時幕後操縱 (CC) 受害系統,駭客使用 AnyDesk 來建立一個傳統資安事件回應動作無法防止的遠端存取管道。此外,還下載、安裝及執行 Nmap 來全面掃描內部網路,好讓他們更了解周遭環境:

- 下載的 NMAP:C:\Users\fortigate\Downloads\nmap-7.97-setup.exe

- nmap -sV -T4 -O -F -oX C:\Users\FORTIG~1\AppData\Local\Temp\zenmap-7ii30x5l.xml --version-light <IP address>

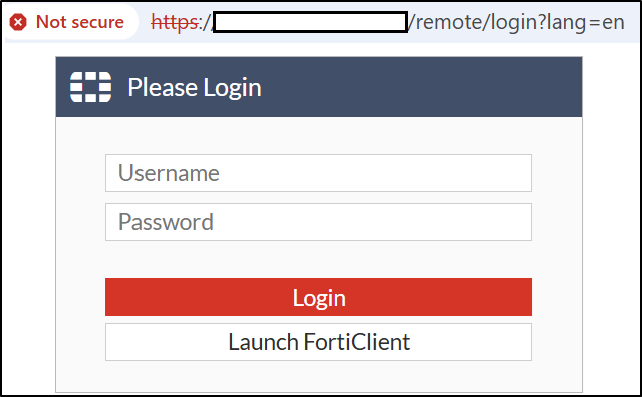

最重要的是,從 Nmap 的輸出路徑可以看出有一個 FortiGate 系統管理帳號已遭到入侵,而網路掃描就是利用這個特權帳號來執行。這表示駭客早已入侵了關鍵的網路資安基礎架構,很有可能已經完整掌握了網路流量的可視性與控制權。根據我們的調查證實,這台 FortiGate 伺服器是可以直接從網際網路存取,所以它有可能是駭客當初突破防線的入侵點。

還有其他證據進一步顯示駭客可能使用 PuTTY 搭配 Secure Shell (SSH) 來進行橫向移動,不過此工具的完整應用範圍目前仍不明朗。

群組原則篡改

此外我們也觀察到駭客使用了 Group Policy Management Console (gpmc.msc) 和 Group Policy Management Editor (gpme.msc) 來試圖將惡意的組態設定部署至整個網域:

- "C:\Windows\System32\gpme.msc" /s /gpobject:"LDAP://<REDACTED>/cn<REDACTED>,cnpolicies,cnsystem,DC<REDACTED>,DClocal"

此外,駭客還會執行已編碼的 PowerShell 指令來搜尋關鍵的網域基礎架構,特別是主網域控制器 (Primary Domain Controller),以便執行一些潛在的高衝擊性作業:

- C:\Windows\System32\cmd.exe → /Q /c powershell.exe -noni -nop -w 1 -enc IAAoAEcAZQB0AC0AQQBEAEQAbwBtAGEAaQBuACkALgBQAEQAQwBFAG0AdQBsAGEAdABvAHIA 1> \Windows\Temp\UDaYsR 2>&1

→ (Get-ADDomain).PDCEmulator - C:\Windows\System32\cmd.exe → /Q /c powershell.exe -noni -nop -w 1 -enc IABHAGUAdAAtAEEARABEAG8AbQBhAGkAbgAgAHwAIABTAGUAbABlAGMAdAAtAE8AYgBqAGUAYwB0ACAAUABEAEMARQBtAHUAbABhAHQAbwByAA 1> \Windows\Temp\IHQBeJ 2>&1

→ Get-ADDomain | Select-Object PDCEmulator

如此精密的 Active Directory 操控,顯示駭客有打算將勒索病毒散布到整個網域,或者透過群組原則物件 (GPO) 來建立常駐的後門。

蒐集

這起攻擊行動的資料暫存階段展現了一種有系統的資訊蒐集方法。根據我們發現的證據,駭客可能存取了數百個檔案,然後將資料彙整至 C:\ProgramData\data 資料夾。而且 Zone.Identifier 這個資料串流的存在,也象徵了一種進階的資料蒐集方式 (儘管我們無法排除可能有其他的解釋):

- C:\programdata\data\<REDACTED>.pdf:zone.identifier:$data

- [總共大約有 100 個類似檔案]

在整個駭客入侵期間,我們觀察到多次的 WebDAV 連線至好幾個內部資源。儘管這些連線可能象徵著其他的資料蒐集機制,或是準備進行分散式資料外傳,但值得注意的是,WebDAV 活動也可能是由正常的企業營運所產生。但在駭客已經入侵的情況下,這些連線有必要受到仔細檢視:

- C:\Windows\system32\davclnt.dll,DavSetCookie <IP Address> http://\<REDACTED>//

- C:\Windows\system32\davclnt.dll,DavSetCookie <IP Address> http://\<REDACTED>//share_EXT01

- C:\Windows\system32\davclnt.dll,DavSetCookie <IP Address> http://\<REDACTED>//c$

- [總共大約 50 個不同的區域網路與共用資料夾]

儘管這些活動的時機和活動量,與勒索病毒攻擊經常看到的典型資料暫存行為一致,但我們提出這項分析時僅有中度的信心,有待進一步的鑑識分析來驗證。

資料外傳

資料外傳很可能是經由 WinSCP 來達成,這是一個正常檔案傳輸工具,但卻因為其可靠性和加密能力而經常受到駭客青睞。從我們的監測資料可以看到內部敏感文件的傳輸途徑如下:

- C:\ProgramData\data\INTERNAL\Summary<REDACTED> → "C:\ProgramData\WinSCP.exe"

駭客之所以選擇 WinSCP,應該是他們很重視行動的安全性,因此使用加密通道來避免被網路監控解決方案所偵測。

造成衝擊

這個勒索病毒是經由網域的 NETLOGON 共用資料夾來散布,以確保能廣泛散播至所有連上網域的系統。而且惡意檔案還受到密碼保護,這很可能是為了躲避自動化沙盒模擬分析:

- \\<REDACTED>.local\NETLOGON\<REDACTED>.exe --password <8-byte key>

在執行加密之前,駭客會先用 PowerShell 指令來關閉系統內建的 Windows Defender:

- Set-MpPreference -DisableRealtimeMonitoring $true -Force

- Add-MpPreference -ExclusionProcess "C:\Windows\Temp\<REDACTED>"

為了確保能夠持續進出系統以進行談判並從事其他勒索活動,駭客會修改以下防火牆規則:

- netsh firewall set service type remotedesktop mode enable

整體來看,駭客對企業的資安架構瞭若指掌,這一點可從他們根據企業已部署的資安解決方案來調整其對應措施、系統性地竊取資料以進行雙重勒索,以及最終利用網域系統管理員權限來成功散播勒索病毒以造成最大衝擊都能看出端倪。

勒索病毒分析

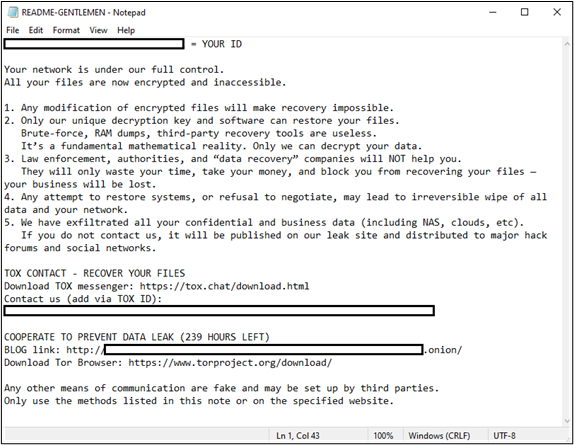

勒索病毒會在系統內植入以下勒索訊息,並在加密後的檔案名稱末端附上以下副檔名:

- README-GENTLEMEN.txt - 含有受害者 ID 與聯絡資訊的勒索訊息。

- .7mtzhh - 每個被加密的檔案都會被附上這個副檔名。

勒索病毒執行時可接受以下參數:

- --password (必要):執行勒索病毒所需要的 8 位元組密碼。

- --path (選擇性):目標路徑,用來指定自訂的加密目錄。

勒索病毒會積極嘗試將一些備份、資料庫及資安軟體相關的重要服務終止,藉此造成最大的衝擊:

net stop <service_name>

(.*)sql(.*), AcrSch2Svc, VSNAPVSS, MVarmor64, MVarmor, VeeamTransportSvc, VeeamDeploymentService, VeeamNFSSvc, AcronisAgent, QBIDPService, QBDBMgrN, QBCFMonitorService, OracleServiceORCL, MySQL, MSSQL, SAPHostExec, SAPHostControl, SAPD$, SAP$, postgresql, SAP, SAPService, GxFWD, GxVsshWProv, GXMMM, GxClMgr, MariaDB, GxCVD, GxClMgrS, GxVss, GxBlr, BackupExecRPCService, SQLAgent$SQLEXPRESS, BackupExecManagementService, BackupExecJobEngine, MSSQL$SQLEXPRESS, BackupExecDiveciMediaService, BackupExecAgentBrowser, SQLWriter, BackupExecAgentAccelerator, BackupExecVSSProvider, PDVFSService, SQLSERVERAGENT, WSBExchange, MSExchange\$, MSExchange, sophos, msexchange, docker, MSSQLSERVER, MSSQL*, Sql, vss, backup, veeam, memtas, mepocs, vmms

此外,還會透過以下指令,有系統地終止各種處理程序:

taskkill /IM <process_name>.exe /F

Veeam.EndPoint.Service.exe, mvdesktopservice.exe, VeeamDeploymentSvc.exe, VeeamTransportSvc.exe, VeeamNFSSvc.exe, EnterpriseClient.exe, DellSystemDetect.exe, avscc.exe, avagent.exe, sapstartsrv.exe, saposco.exe, saphostexec.exe, CVODS.exe, cvfwd.exe, cvd.exe, CVMountd.exe, tv_x64.exe, tv_w32.exe, pgAdmin4.exe, TeamViewer.exe, TeamViewer_Service.exe, SAP.exe, QBCFMonitorService.exe, pgAdmin3.exe, QBDBMgrN.exe, QBIDPService.exe, CagService.exe, vsnapvss.exe, raw_agent_svc.exe, cbInterface.exe, "Docker Desktop.exe", beserver.exe, pvlsvr.exe, bengien.exe, benetns.exe, vxmon.exe, bedbh.exe, IperiusService.exe, sqlceip.exe, xfssvccon.exe, wordpad.exe, winword.exe, visio.exe, thunderbird.exe, thebat.exe, Iperius.exe, psql.exe, postgres.exe, tbirdconfig.exe, synctime.exe, steam.exe, sqbcoreservice.exe, powerpnt.exe, cbVSCService11.exe, postmaster.exe, mysqld.exe, outlook.exe, oracle.exe, onenote.exe, ocssd.exe, ocomm.exe, ocautoupds.exe, SQLAGENT.exe, sqlwriter.exe, notepad.exe, mydesktopservice.exe, mydesktopqos.exe, mspub.exe, msaccess.exe, cbService.exe, sqlbrowser.exe, w3wp.exe, sql.exe, isqlplussvc.exe, infopath.exe, firefox.exe, excel.exe, encsvc.exe, Ssms.exe, DBeaver.exe, sqlservr.exe, dbsnmp.exe, dbeng50.exe, agntsvc.exe, vmcompute.exe, vmwp.exe, vmms.exe

除了終止服務與處理程序之外,勒索病毒還會執行其他指令來阻礙系統復原與鑑識分析調查:

- 刪除「資源回收筒」內容: cmd /C "rd /s /q C:\$Recycle.Bin"

- 刪除遠端桌面通訊協定 (RDP) 記錄檔: cmd /C "del /f /q %SystemRoot%\System32\LogFiles\RDP*\*.*"

- 刪除 Windows Defender 支援檔案: cmd /C "del /f /q C:\ProgramData\Microsoft\Windows Defender\Support\*.*"

- 刪除系統的預取 (Prefetch) 檔案: cmd /C "del /f /q C:\Windows\Prefetch\*.*"

- 將「C:\」加入 Windows Defender 排除的路徑清單: powershell -Command "Add-MpPreference -ExclusionPath C:\ -Force"

- 將勒索病毒的檔案名稱 ({filename}) 加入 Windows Defender 排除的處理程序清單: powershell -Command "Add-MpPreference -ExclusionProcess C:\Users\User\Desktop\{filename}.exe -Force

- 停用 Windows Defender 的即時監控: powershell -Command "Set-MpPreference -DisableRealtimeMonitoring $true -Force"

- wevtutil cl Security

- wevtutil cl Application

- wevtutil cl System

- 刪除陰影複製備份:

- wmic shadowcopy delete

- vssadmin delete shadows /all /quiet

在最後的清除階段,勒索病毒會植入一個以自己的名稱命名的批次腳本 (如:{filename}.exe.bat)。 此腳本會 ping 一下本機來製造短暫延遲,接著刪除勒索病毒的二進位檔案,最後將自己也刪除。如此可確保在完成加密程序之後,其產生的檔案痕跡能徹底清除。

結論

Gentlemen 勒索病毒攻擊行動示範了今日勒索病毒威脅的快速演變,結合了精密的進階技術與持續的針對性攻擊行動。這起攻擊行動的特殊之處在於它採用了客製化工具來躲避防禦,並且會研究目標環境已部署的資安軟體來調整應對措施,同時還會有系統地利用含有漏洞的正常系統元件來弱化企業的多層式防禦。針對特定資安廠商來量身訂做攻擊手法,Gentlemen 展現了對受害環境的敏銳觀察,以及在整個過程當中進行深入偵查並據此修改工具的決心。

從這起行動對關鍵基礎架構的衝擊,以及它的雙重勒索技巧,在在突顯出此駭客集團對企業是一項重大風險。這起攻擊行動示範了勒索病毒集團之間一股日益崛起的趨勢,那就是捨棄「一體適用」的攻擊手法,改用高度客製化的攻擊來提高企業偵測、防範及回應事件的難度。

強烈建議企業應重新檢視一下自己的資安態勢,並特別針對駭客集團特有的工具、手法與程序來主動追蹤威脅,強化端點與網路防護,並持續改善事件回應策略。尤其應特別監控異常的系統管理活動、利用正常工具來橫向移動與提升權限的行為,以及駭客刻意躲避資安防禦的早期跡象。

防範 Gentlemen 的攻擊

有鑑於該集團專門攻擊對外連網的基礎架構和 VPN 裝置,零信任 (Zero Trust) 控管措施對於防範駭客突破防線並限制衝擊範圍至關重要。企業必須避免 RDP 直接暴露在網路上、對所有管理介面強制實施多重認證,並且在 IT 管理工具與營運系統之間實施網路切割。此外,企業也應針對邊界裝置的已知漏洞套用虛擬修補,尤其是 GENTLEMEN 會攻擊的 VPN 集中器和防火牆。

一些必要的存取控管與監控措施包括:

- 限制網域控制器共用資料夾的存取權限,並在出現未經授權的 NETLOGON 修改時發出警報。

- 自動隔離出現驅動程式相關攻擊跡象或執行防毒反制工具的裝置。

- 採用時間導向的存取控管來自動降低特權帳號的權限。

- 監控大量 Active Directory 查詢與大量群組成員變更的情形。

- 在關鍵的檔案共用資料夾上部署欺敵技術來偵測駭客的偵查活動。

第一優先要務就是強化已部署的端點防護來防範該集團已知的處理程序終止技巧。採用趨勢科技解決方案的企業應啟用 Tamper Protection with Anti-exploit Protection 來防止客製化工具將關鍵的資安處理程序終止。此外,使用密碼來保護代理程式的解除安裝,並且啟用代理程式自我防護以及執行前和執行時期的預判式機器學習。這些組態設定專門用來反制該集團在植入勒索病毒之前試圖停用資安服務的動作。

一些關鍵的端點控管措施應包括:

- 禁止從暫存目錄或使用者下載目錄執行程式,因為駭客用來發動攻擊的工具通常會暫存在這裏。

- 監控停止資安服務處理程序的指令,並且在出現大量嘗試終止服務的動作時發出警報。

- 實施應用程式控管來限制未經授權的遠端存取工具 (RDP 用戶端、檔案傳輸工具等等)。

- 強制落實驅動程式簽章驗證,並且在含有漏洞的驅動程式被嘗試載入時發出警報。

- 啟用行為偵測來偵測提升權限及搜刮登入憑證的行為。

觀察到的 MITRE ATT&CK 攻擊手法、技巧與程序

| 手法 | 技巧 | 說明 |

|---|---|---|

| 手法 | 技巧 | 說明 |

| 突破防線 | T1190 - 經由漏洞攻擊企業對外的應用程式 | 經由 Nmap 入侵 FortiGate 伺服器與系統管理員帳號。 |

| T1078.002 - 合法帳號:網域帳號 | 已遭駭入的網域帳號。 | |

| 搜尋 | T1046 - 網路服務搜尋 | 執行 Nmap 來搜尋服務。 |

| T1018 - 遠端系統搜尋 | 使用 Advanced IP Scanner 來掃描網路。 | |

| T1087.002 - 帳號搜尋:網域帳號 | 利用批次腳本查詢多個網域帳號。 | |

| T1069.002 - 權限群組搜尋:網域群組 | 列舉網域群組。 | |

| T1482 - 網域信任搜尋 | 使用 PowerShell 指令來尋找主網域控制器 (PDC)。 | |

| 執行 | T1059.003 - 指令與腳本解譯器:Windows 指令列介面 | 使用 cmd.exe 來執行各種指令。 |

| T1059.001 - 指令與腳本解譯器:PowerShell | 使用 PowerShell 指令來反制防毒及部署勒索病毒。 | |

| 躲避防禦 | T1562.001 - 降低防禦:停用或篡改工具 | 使用防毒反制工具來終止資安服務。 |

| T1014 - Rootkit | 植入含有漏洞的驅動程式以用來終止處理程序。 | |

| T1112 - 修改系統登錄 | 修改系統登錄來弱化認證機制。 | |

| T1562.004 - 降低防禦:停用或修改系統防火牆 | 修改防火牆設定以方便 RDP 存取。 | |

| T1027 - 加密編碼的檔案或資訊 | 執行 Base64 編碼的 PowerShell 指令。 | |

| 權限提升 | T1484.001 - 網域或租戶政策修改:修改群組原則 | 篡改 GPO 以便對整個網域造成衝擊。 |

| 常駐 | T1219 - 遠端存取軟體 | 安裝 AnyDesk 以供遠端存取。 |

| T1112 - 修改系統登錄 | 修改系統登錄以常駐於系統內。 | |

| 橫向移動 | T1021.002 - 遠端服務:SMB/Windows 系統管理共用資料夾 | 使用 PSExec 來進行橫向移動。 |

| T1021.001 - 遠端服務:遠多桌面協定 | 修改系統登錄來啟用 RDP。 | |

| T1021.004 - 遠端服務:SSH | 使用 PuTTY 搭配 SSH 來執行橫向移動。 | |

| 蒐集 | T1074.001 - 資料暫存:本機資料暫存 | 資料暫存在「C:\ProgramData\data」。 |

| T1039 - 來自網路共用磁碟的資料 | 透過 WebDAV 與內部共用磁碟連線。 | |

| 幕後操縱 | T1219 - 遠端存取軟體 | 使用 AnyDesk 來當成幕後操縱 (CC) 伺服器。 |

| T1071.001 - 應用程式層通訊協定:網站通訊協定 | 使用 WebDAV 來當成幕後操縱 (CC) 伺服器並用於移動資料。 | |

| 資料外傳 | T1048.001 - 經由其他通訊協定將資料外傳:經由對稱式加密的非幕後操縱通訊協定將資料外傳。 | 使用 WinSCP 將資料外傳。 |

| 造成衝擊 | T1486 - 將資料加密造成衝擊 | 經由 NETLOGON 共用資料夾散布勒索病毒。 |

| T1489 - 服務停止 | 終止資安服務。 |

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您企業預測及防範威脅,讓您在相關數位資產上加速實現主動式防護的成果。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One™ Threat Intelligence

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend™ Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

- 新興威脅: 衣冠楚楚的加密:Gentlemen 客製化勒索病毒攻擊行動

- Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

- 衣冠楚楚的加密:Gentlemen 客製化勒索病毒攻擊行動

追蹤查詢

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

eventSubId: 106 AND processCmd: /--password\s+(\w{8})\b/ AND objectFilePath: .7mtzhh

eventSubId: 101 AND processCmd: /--password\s+(\w{8})\b/ AND objectFilePath: README-GENTLEMEN.txt

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標資料

| SHA1 雜湊碼 | 偵測名稱 | 說明 |

|---|---|---|

| c12c4d58541cc4f75ae19b65295a52c559570054 | Ransom.Win64.GENTLEMAN.THHAIBE | 勒索病毒 |

| c0979ec20b87084317d1bfa50405f7149c3b5c5f | Trojan.Win64.KILLAV.THHBHBE | 最初的 KILLAV |

| df249727c12741ca176d5f1ccba3ce188a546d28 | Trojan.Win64.KILLAV.THHBHBE | 修補過的 KILLAV |

| e00293ce0eb534874efd615ae590cf6aa3858ba4 | HackTool.Win32.PowerRun.THHBHBE | PowerRun |