2023 年 6 月,SANS Institute 發布了一份與趨勢科技合作的新報告「藉由 ICS/OT 可視性打破 IT/OT 藩籬」(Breaking IT/OT Silos With ICS/OT Visibility),作者是 SANS 分析師 Jason Christopher。這份調查的目的是想要了解:受訪者如何解決 ICS/OT 可視性的挑戰、IT-OT 之間的界線在哪裡、可視性擴大的障礙,以及兩種環境的成熟度比較。這份調查訪問了將近 350 名受訪者,涵蓋全球各類工業領域的 IT 和 OT 資安人員。

本文探討整合 IT 與 OT 資安營運的挑戰,並點出該報告的主要重點。

背景:企業資安營運中心 (SOC) 的責任範圍已經擴大到營運技術 (OT) 領域,但能力卻還在發展當中。

- 大約 50% 的受訪者表示其企業 SOC 已包含一定程度的 ICS/OT 可視性。

- 僅有 53% 的 ICS/OT 環境提供了偵測所需的資料。

- 將近 40% 的受訪者表示僅有 IT 人員會回應事件。

- 在那些無法在 SOC 當中掌握 ICS/OT 可視性的受訪者中,有 67% 表示計畫擴大其 SOC 來涵蓋這些能力。

上述發現彰顯出下列情況:企業 SOC 的責任範圍變得更大,而且對 OT 有部分程度的掌握,但卻無法偵測 OT 領域發生的資安事件。IT 資安團隊被迫在缺乏 OT 可視性的情況下回應 OT 發生的事件。不過一個正向的發展趨勢是,大多數還沒有 SOC 來監督 OT 的企業也正積極地在擴大其 SOC。

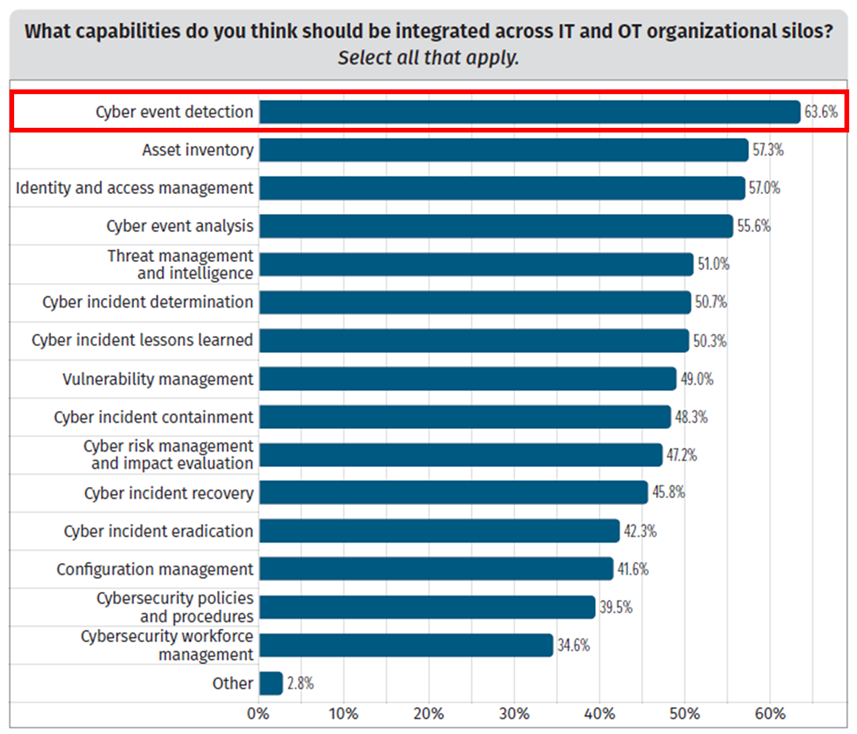

您覺得要整合哪些能力才能跨越 IT 和 OT 的組織藩籬?

圖 1:跨越 IT 和 OT 組織藩籬所應整合的能力。

資安事件偵測以 63% 位居榜首,其次是:資產盤點、身分存取控管,以及事件數據分析。除了 IT 與 OT 的組織藩籬之外,事件偵測是最重要必須整合的功能,這需要全方位的可視性。

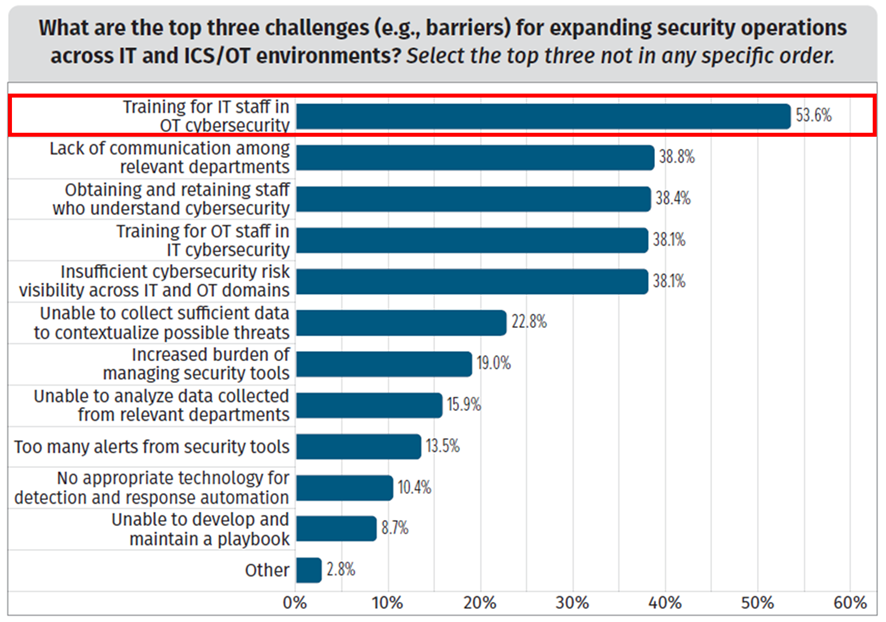

將資安營運擴大到涵蓋 IT 與 ICS/OT 環境的前三大挑戰為何?

圖 2:將資安營運擴大到涵蓋 IT 與 ICS/OT 環境的前三大挑戰。

第一名是讓 IT 人員接受 OT 資安訓練 (54%)。IT 與 OT 是截然不同的技術,遵循著不同的原則,因此需要了解其間的差異。在考慮整合 IT 與 OT 營運時,IT 遭到攻擊的頻率很高,同時也是駭客進入 OT 的入侵點,因此許多企業都覺得訓練 IT 人員似乎比訓練 OT 人員來得更加重要。

對企業 SOC 來說,全方位的資安營運 (包含 OT 領域) 最重要的議題就是資安事件的偵測。儘管有多重階段的監控,但只是單純地蒐集記錄檔是不夠的,而且大量的警報通知很可能會讓 SOC 團隊疲於奔命。因此,能夠偵測 IT 和 OT 的資安事件並根據其情境來加以分析,將有助於判斷事件的優先次序,進而採取行動。

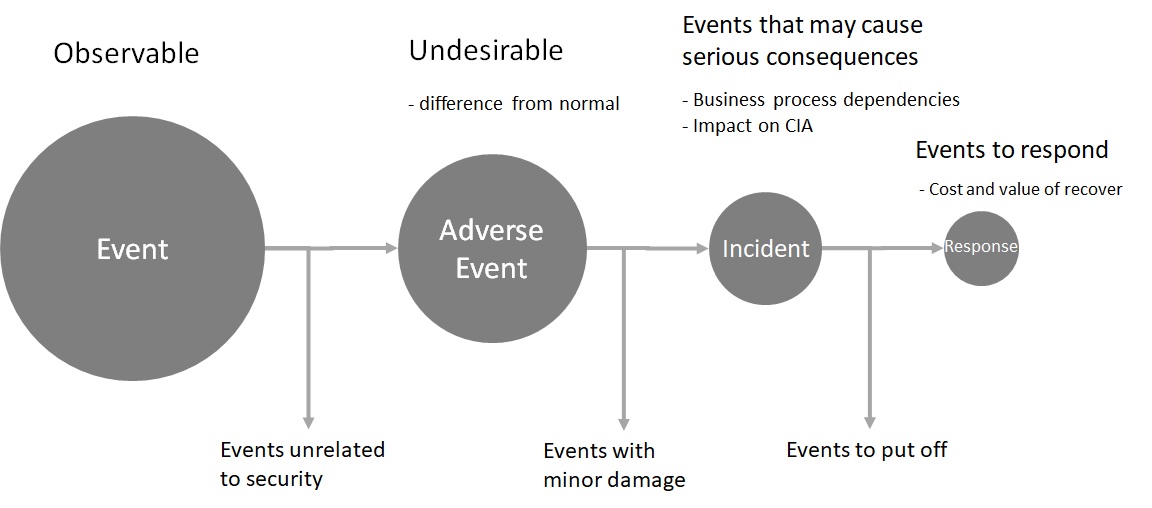

圖 3:偵測及分析流程:請參閱 NIST SP800-61r2《事件處理指南》(Incident Handling Guide)。

資安事件偵測大致可分成四個步驟:第一步是要能監控自身的資產設備與網路。OT 領域有一些方法可以在資產設備上建置端點防護,並監控附近網路。第二步是過濾監控到的事件來看看是否有對企業安全不利的事件,所以必須定義什麼是正常情況,以便偵測異常狀況。第三步是找出那些可能對您企業帶來嚴重後果的事件。這就需要有辦法評估那些仰賴資產設備以及資訊機密性、一致性與可用性 (CIA) 的業務流程有多麼重要。最後一步是決定事件是否必須立即處理,這是決策的問題,需要評估回應及復原的成本與價值,以便取得平衡點。

趨勢科技的網路資安平台同時涵蓋了 IT 及 OT,因此可簡化前述的偵測及分析流程。

- 專屬的 OT 端點與網路感測器能偵測異常的行為並將它當成事件。

- 網路攻擊會利用 IT 的可攻擊面作為入侵點,然後在內部網路四處遊走並到達 OT 端。趨勢科技能結合 IT 端感測器所得到的資訊以及來自 OT 的資料,根據威脅模型將攻擊情境視覺化。

- 這樣就更容易找出攻擊的成因、路徑、衝擊範圍,讓管理人員掌握業務可能遭受的衝擊,以及回應和復原所需的資源。

- 這有助於事件回應的決策判斷,精簡而快速的決策,將使得資安資源發揮最大的效率,並且盡可能降低對您企業的損害。

進一步了解我們的 ICS/OT 資安解決方案。