未來攻擊管道:以副檔名命名的頂層網域(TLD)

2023 年 5 月,Google 推出了 8 個新的頂層網域 (TLD),包括「.zip」和「.mov」等等。這些乍看之下無害的頂層網域,卻在網路上引起了不少討論和爭論,因為這些網域有可能被駭客用於惡意用途,導致資安上的風險。本文探討這些風險,並提供一些最佳實務原則和建議讓一般使用者及企業了解該如何自保以避免這類危險。

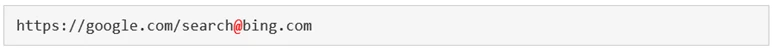

以為要去Google 卻到了Bing?

用「@」當幌子 惡意網址暗藏在合法網站背後

利用合法網站來掩蓋惡意網址以避免被偵測或起疑,是駭客長久以來使用的技巧之一。這些網站經常用來將使用者重導到惡意網址。就拿「.zip」這個頂層網域來說,其中一個潛在的資安疑慮就是駭客在網址中使用了「@」這個特殊字元。

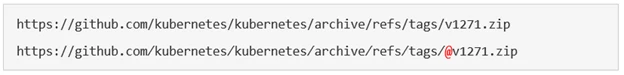

Medium 的 Bobby Rauch 舉了一個例子指出,當使用者點選以下圖 1 的網址時,有可能被帶到 bing.com,而非 google.com。換句話說,「@」之前的網址實際上會被忽略,只是個幌子,而「@」之後的網址才是實際連上的網址。意思是,「google.com」部分只是一個分隔字元。

請注意,這方法不一定每次都有效,對於含有子目錄的網域,斜線部分需要使用特殊的 Unicode 斜線字元「2044 (⁄)」或「2215 (∕)」才能奏效。

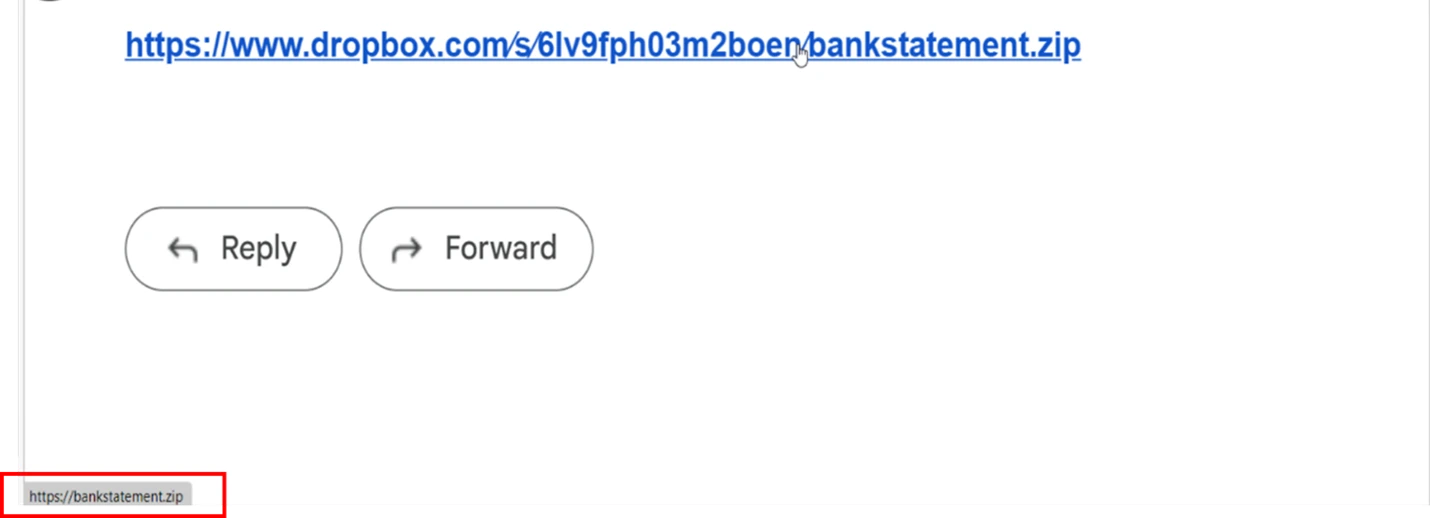

你以為正在下載ZIP 檔案,實際被誘騙到了釣魚網站

圖 2 顯示一個隨附在電子郵件中的 Dropbox 連結,乍看之下似乎是用來下載一個名為「bankstatement.zip」的檔案。但如果將滑鼠移到連結上方停一下,就會看到它其實指向一個以 ZIP 檔案名稱為網址的網站。這個例子證明駭客可利用 .zip 這個網域作為攻擊管道,誘騙使用者連上某個惡意網站。請注意,這還只是個很單純的範例,駭客還沒將網址中的斜線換成特殊的 Unicode 斜線字元。

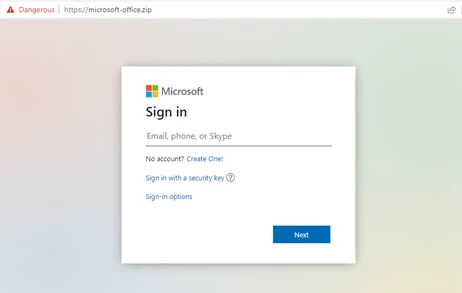

圖 3 顯示另一個以「microsoft-office.zip」為誘餌的假冒 Microsoft Office 登入頁面。

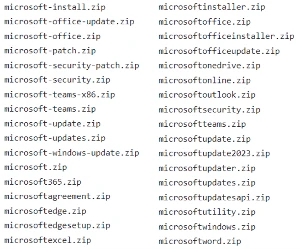

根據 trickest-workflows 在 GitHub 上監控的已註冊 .zip 網域,圖 4 是一些最可能被用於網路釣魚攻擊的網址。

「/」、「⁄」或「∕」,只有一個是合法網址的「斜線」

ZIP 檔案通常用於攻擊的開始階段,經由使用者點選惡意連結或開啟電子郵件附件的方式下載惡意 ZIP 檔案 (例如 Emotet 和 QAKBOT 惡意程式就慣用這種方式)。除了利用 ZIP 檔案之外,隨著 .zip 頂層網域的出現,駭客現在也可利用 ZIP 網址來散播惡意程式。

針對這點,Rauch 又提供了另一個範例 (如圖 5 所示),駭客模仿 Kubernetes 發行檔案的網址,將原本的斜線換成了 Unicode 斜線,然後在 ZIP 壓縮檔名稱之前加一個「@」符號。在這個例子中,第一個正常的 GitHub 網址會下載 「v1271.zip」檔案,但第二個網址則會連上「v1271.zip」這個網站,駭客可能在這網站上存放惡意檔案。

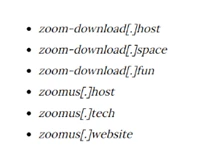

圖 6 顯示 Vidar 資訊竊取程式的入侵指標 (IoC) 當中的冒牌 Zoom 下載網址清單。使用者一旦連上這些網址,就會自動下載一個名為「Zoom.zip」的惡意檔案。

當駭客將 .zip 頂層網站和特殊符號「@」結合時,有時候甚至比正牌的 Zoom 下載網址更可能讓受害者信以為真。

除了用來散播惡意程式之外,頂層網域還有其他運用方式,例如當成幕後操縱 (C&C) 伺服器網址。在極端情況下,企業甚至可能必須封鎖所有可能被利用的頂層網域,因為它們有很高機率被用於惡意用途。

截至目前為止,趨勢科技尚未從內部或客戶端收到有關這類新式頂層網域的通報。不過,我們將持續監控任何我們能夠掌握的相關網址,並視需要將它們封鎖,以便為可能出現的網路釣魚攻擊預做準備。

保持警覺:將滑鼠游標移到連結上方,檢查真正網址

企業和一般使用者只要隨時保持警覺,並且在收到不熟悉的頂層網域連結時特別小心,同時避免在不確定是否為正牌網站時點選連結,就能防範使用頂層網域的攻擊。只要將滑鼠游標移到連結上方停一下,就可以預先查看背後的真正網址。此外,企業和開發人員也應確保其工具、腳本和應用程式都不要單靠副檔名來運作,而是應該檢查檔案標頭中的檔案類型,否則這類網址很可能讓工具和腳本出現一些危險的行為。

企業也應考慮透過教育訓練來讓員工了解這類新興的惡意程式和技巧。

一般使用者可安裝PC-cillin雲端版這樣的防毒/資安軟體能保護 PC、Mac 及行動裝置,協助使用者遠離各種詐騙。

至於趨勢科技的企業用戶,可採取以下措施:

- 啟用進階偵測功能,例如預判式機器學習 (PML) 或行為監控 (AEGIS) 來避免執行含有類似惡意程式行為的檔案。

- 隨時確保自己安裝了最新的更新以防範潛在的惡意程式威脅。

◎原文出處:Future Exploitation Vector:File Extensions as Top-Level Domains