重點摘要

- 一起針對 Lumma Stealer (趨勢科技命名為 Water Kurita) 集團的地下市場起底行動揭露了據稱其核心成員的敏感資訊,而該集團的活動正好也大幅減少。

- 這波起底行動,再加上該集團的 Telegram 帳號被盜,使得 Lumma Stealer 的活動不論是新樣本偵測數量或是幕後操縱 (CC) 活動都因而減少。

- Lumma Stealer 集團的客戶紛紛轉而投靠其他資訊竊取程式的惡意程式服務 (Malware-as-a-Service,簡稱 MaaS) 平台 (主要為 Vidar 和 StealC),而與其相關的服務 (如 Amadey) 活動也隨之減少。

- 這波跌勢引發了惡意程式集團之間的激烈競爭,未來,地下市場上很可能會出現新的創新與新的資訊竊取程式變種崛起。

簡介

2025 年 9 月,我們注意到 Lumma Stealer (趨勢科技命名為 Water Kurita) 新的幕後操縱 (CC) 基礎架構活動大幅減少,此外,遭到這個惡名昭彰的惡意程式所攻擊的端點數量也大幅減少。這項突如其來的下跌,似乎與地下市場上一起針對性的起底行動同時發生,該行動使得一些據稱為 Lumma Stealer 駭客集團的成員遭到曝光。這波起底行動據稱是由其競爭對手所策動,有多名應該是其核心成員的個人資訊與營運細節遭到揭露,導致 Lumma Stealer 的基礎架構與通訊發生重大變化。

此一關鍵性發展,讓今年最主流的資訊竊取程式集團內部發生了重大動盪。儘管先前的執法行動在打擊網路犯罪方面扮演了關鍵角色,但這次的情況似乎是來自於網路犯罪圈內的競爭對手,目的是破壞該集團的信譽。集團成員身分與基礎架構細節遭到曝光,不論這些資訊的準確性如何,都會對 Lumma Stealer 的存活能力、客戶信任,以及整個地下市場生態系造成深遠的影響。

Lumma Stealer 的衰退

Lumma Stealer 惡意程式之所以能夠成長茁壯,全都有賴於它的效率、支援能力與頻繁更新。然而,掌握了地下市場上的主導地位,卻也讓它成為國際執法行動的重要目標,所以才會有 2025 年 5 月的聯合破獲行動。但儘管如此,Lumma Stealer 及其幕後的集團還是迅速重出江湖,復原了基礎架構並重新招攬客戶。從今年 6 月開始,它便一直維持著相當高的活動量,並且一直有新的樣本在網路上出現,展現了駭客集團的韌性以及網路犯罪生態系的強烈需求。

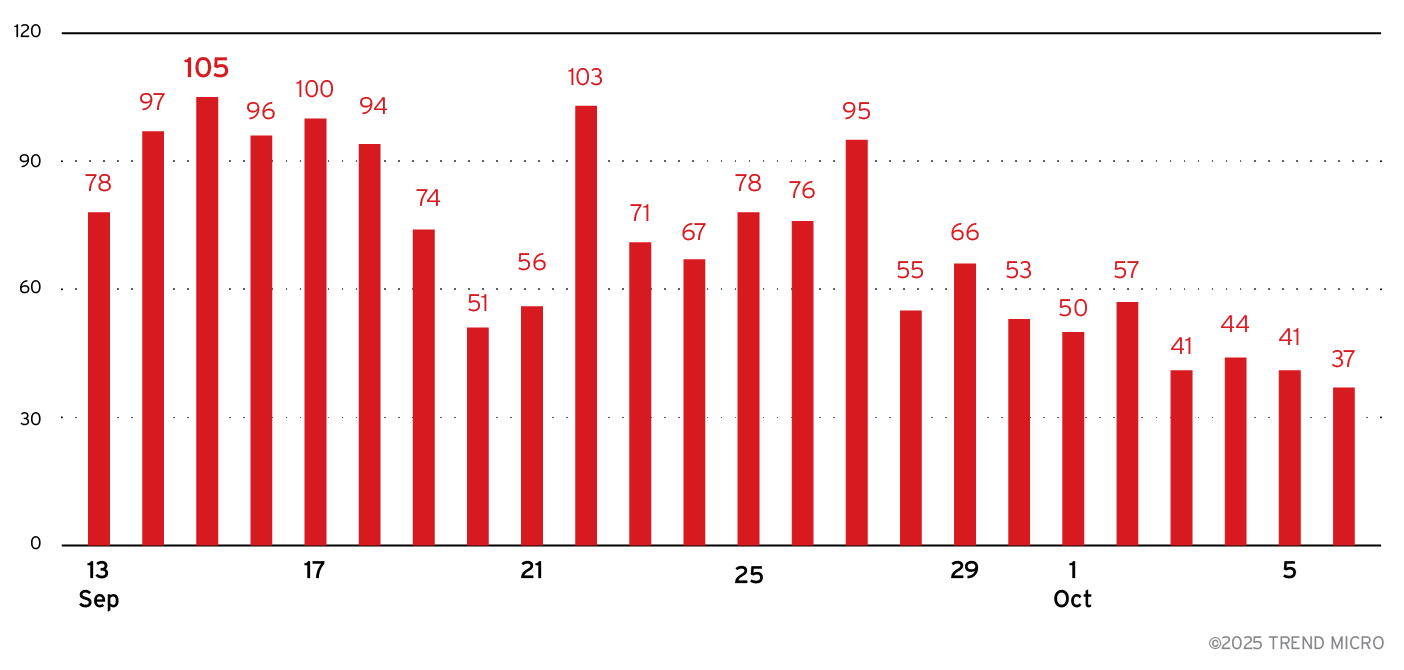

然而,這段穩定的日子卻在 2025 年 9 月被打亂,我們開始看到樣本的偵測數量與其 CC 活動雙雙持續下滑。而這波衰退的同時,地下市場上卻正好發生了一起針對 Lumma Stealer 幕後成員的積極起底行動,導致該惡意程式的營運嚴重受挫。

時間順序

以下發生的一系列事件點出了 Lumma Stealer 在 2025 下半年的營運狀況 (依據公開來源與內部監測資料):

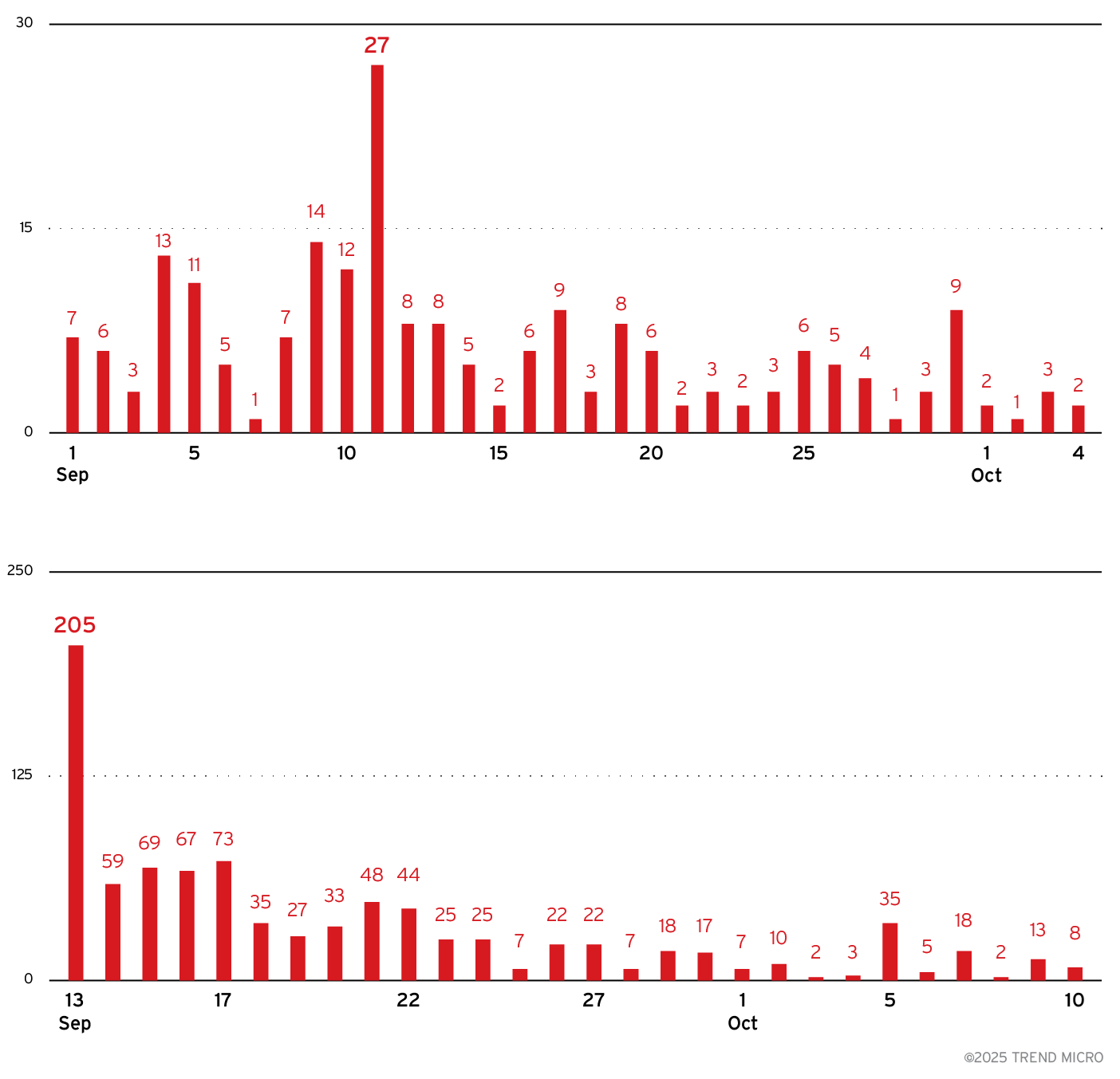

- 2025 年 9 月上旬:趨勢科技監測資料開始發現 Lumma Stealer 的樣本偵測數量與 CC 活動持續減少。

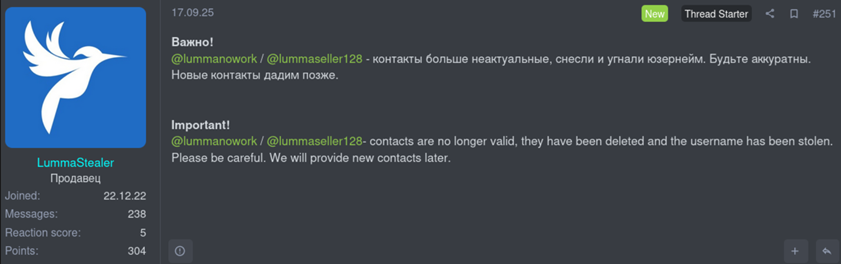

- 2025 年 9 月 17 日:據報導,Lumma Stealer 的官方 Telegram 帳號遭到入侵或被盜。

- 2025 年 8 月下旬至 10 月:一波起底行動公布了五名據稱為 Lumma Stealer 集團成員的個人資訊與營運細節。

事件詳細資訊

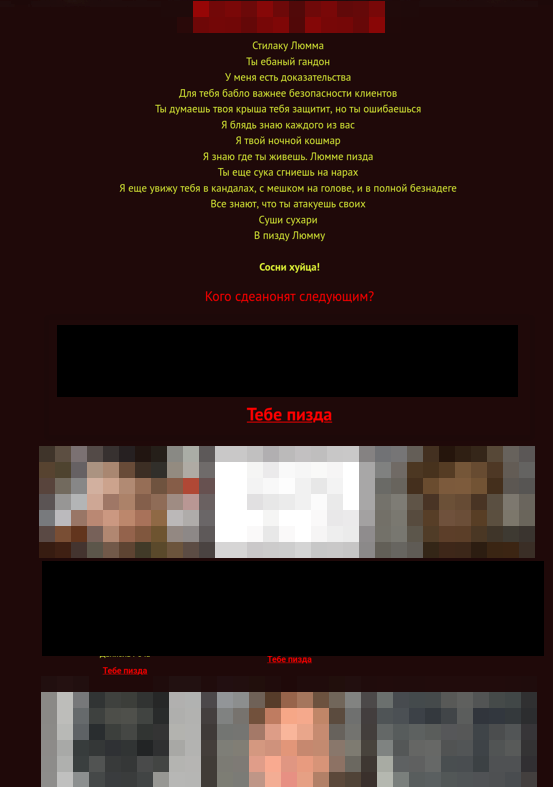

Lumma Stealer 活動數量的減少,正好與針對該惡意程式開發及管理人員的起底行動大約同時發生。這波從 8 月下旬開始一直持續至 10 月上旬的起底行動,有系統地將五名據稱為 Lumma Stealer 集團成員的個人身分識別資訊 (PII)、金融記錄、密碼,以及社群媒體帳號公布在一個名為「Lumma Rats」的網站上。

根據前述揭露的資訊,以下是這些人員的職務:

- 系統管理與行政:負責監督營運。

- 開發/技術:專門開發惡意程式用於加密編碼所需的加密程式。

- 未知的職務:另有三名成員,其擔任的職務並未公開,但其重要性已足以被列為起底對象。

被公開的資訊當中包含了各種高度敏感的資訊,如:護照號碼、銀行帳戶資訊、電子郵件地址,以及各種線上個人檔案的連結。此次起底行動還伴隨著一些言語威脅,指控其背叛了網路犯罪圈,並且宣稱 Lumma Stealer 團隊為了利益而罔顧營運安全。從這波起底行動的持續性和深度來看,起底者似乎是內部知情人士,或擁有被盜帳號及資料庫的存取權限。

在起底資訊開始曝光之後,Lumma Stealer 的 Telegram 帳號隨後便在 9 月 17 日被盜,使得該集團無法與客戶溝通或協調內部營運。因而導致前面提到的情況:Lumma Stealer 新樣本數量與 CC 基礎架構活動減少,這顯示其營運已受到嚴重影響,不論是因為流失關鍵人員、信任遭到侵蝕,或是害怕更多資訊被曝光。

很重要的一點是,這些起底資料的準確性以及被點名的人員是否真的涉案,並未經過獨立證實。此外,這波行動也有可能是個人恩怨或競爭對手的報復所引起,因此溯源時需要小心謹慎。

地下犯罪生態系的回應

因為不明的駭客試圖破壞 Lumma Stealer 的營運,已經使得惡意程式服務 (MaaS) 的市場情勢出現重大轉變。 據觀察,先前使用 Lumma Stealer 的客戶似乎已在論壇和 Telegram 頻道上積極討論其他替代的資訊竊取程式。Vidar 和 StealC 是目前的主要替代選項,許多使用者都表示他們已經因為 Lumma Stealer 的不確定性和支援問題而轉移到這些平台。

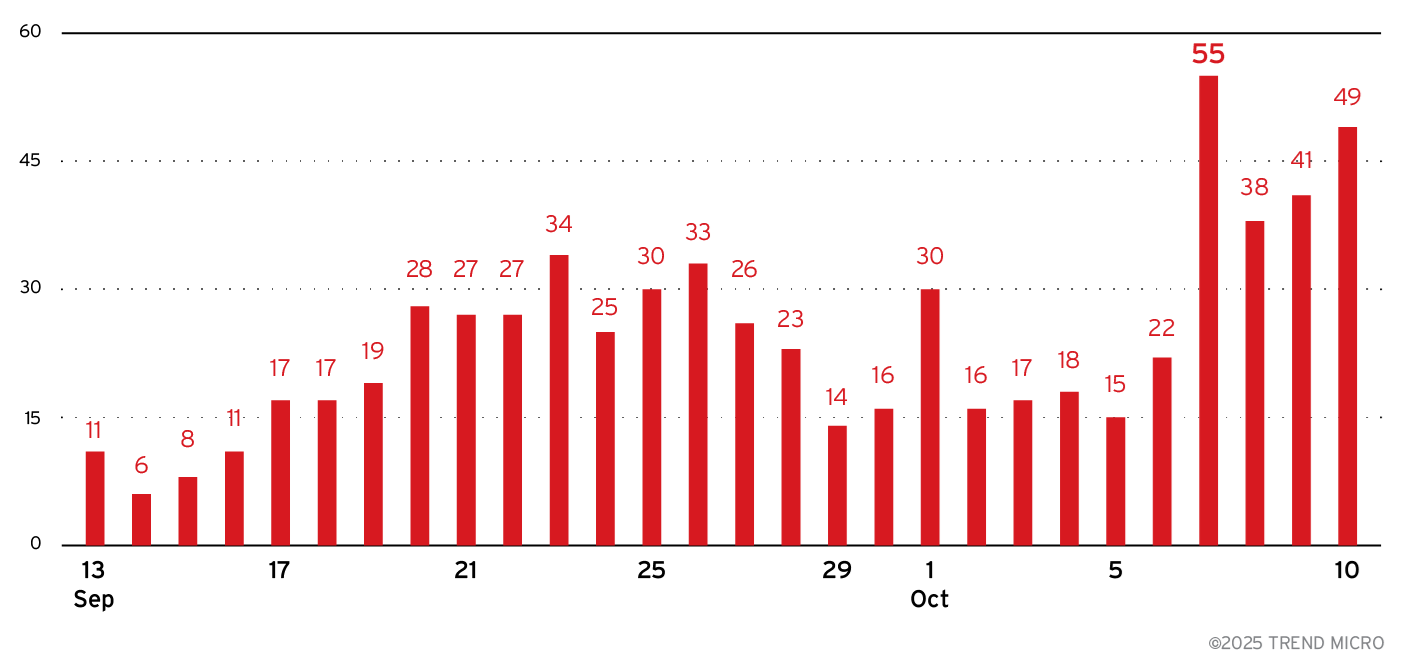

此外,這樣的轉變也影響了整個生態系,包括 Amadey 這類經常被用來散布資訊竊取程式的「隨安裝量付費」(pay-per-install,簡稱 PPI) 服務。隨著 Lumma Stealer 的數量減少,Amadey 的活動也同步減少,顯示其服務的需求與資訊竊取程式的散播有所關聯。

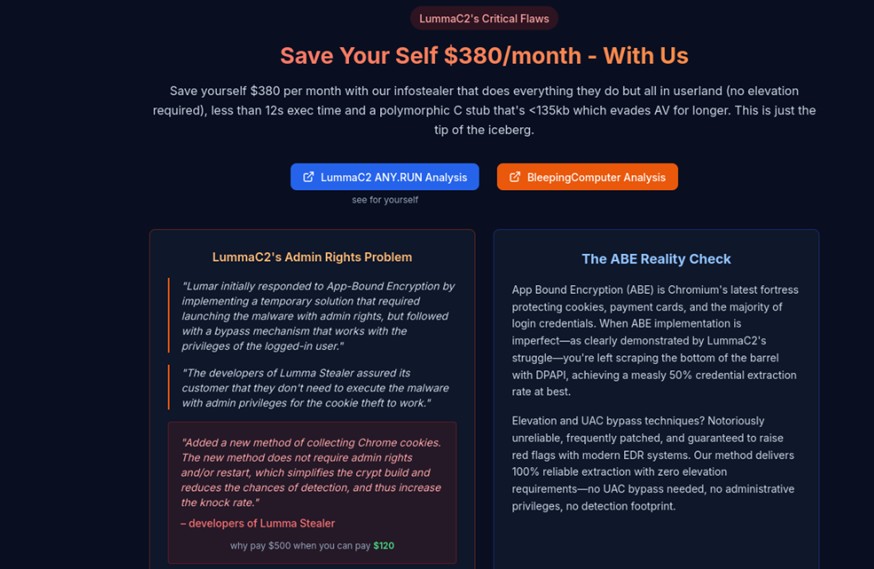

同時,其他惡意程式集團也趁機積極推銷自己的替代方案,希望能吸引到 Lumma Stealer 原本的客戶。而這波宣傳也帶動了 MaaS 供應商的快速創新與激烈競爭,未來很有機會看到全新且更加隱匿的資訊竊取程式變種進入市場。

結論

Lumma Stealer 的近期活動減少,證明了網路犯罪生態系瞬息萬變的特質,即使是最主流的惡意程式家族,也有可能遭到外部執法機關與內部競爭對手的夾殺。由於 Lumma Stealer 是地下市場上的龍頭,因而使得它成為執法行動與競爭對手起底行動的頭號目標。它的衰退已使得威脅情勢出現變化,其競爭對手正忙著填補市場空洞、吸引其原有客戶。這現象證明了很重要的一點,那就是:在資訊竊取程式的世界 (以及整個網路犯罪地下市場),成為龍頭意味著必須同時面對來自資安界與競爭對手的嚴格檢視與攻擊。

建議

有鑑於 Lumma Stealer 正在快速流失客戶,因此資安界應密切監控:

- Vidar 和 StealC 這類老牌的 MaaS:持續監控這些越來越受青睞的替代方案是否出現新的攻擊行動、基礎架構,以及樣本。

- 新興 MaaS 平台:追蹤新的資訊竊取程式宣傳廣告,並且留意可能象徵客戶偏好轉移的地下市場訊號。