數位轉型與遠距上班已讓企業的受攻擊面急速擴大。隨著應用程式、網站、帳號、裝置、雲端基礎架構、伺服器以及營運技術 (OT) 的不斷增加,受攻擊面的管理也成了日益嚴峻的挑戰。根據趨勢科技最近一份全球調查指出,73% 的 IT 與業務領導人表示對自己的受攻擊面規模感到憂心,這一點不令人意外。

有效的受攻擊面管理 (ASRM) 應從主動防禦駭客突破企業防線的首次入侵管道著手,而非等到駭客已經進入網路內部再來被動回應。根據 IBM 指出,那些需要更長時間來發掘及管控的攻擊管道,就是帶來最嚴重後果的資料外洩型態。本文將逐一檢視 7 種最重要的駭客首次入侵管道來協助資安長 (CISO) 與資安領導人強化企業的受攻擊面管理策略並降低資安風險。

7 種駭客突破企業防線的首次入侵管道

- 電子郵件

- 網站與網頁應用程式

- 漏洞

- 裝置

- 跳島攻擊

- 內賊

- 雲端

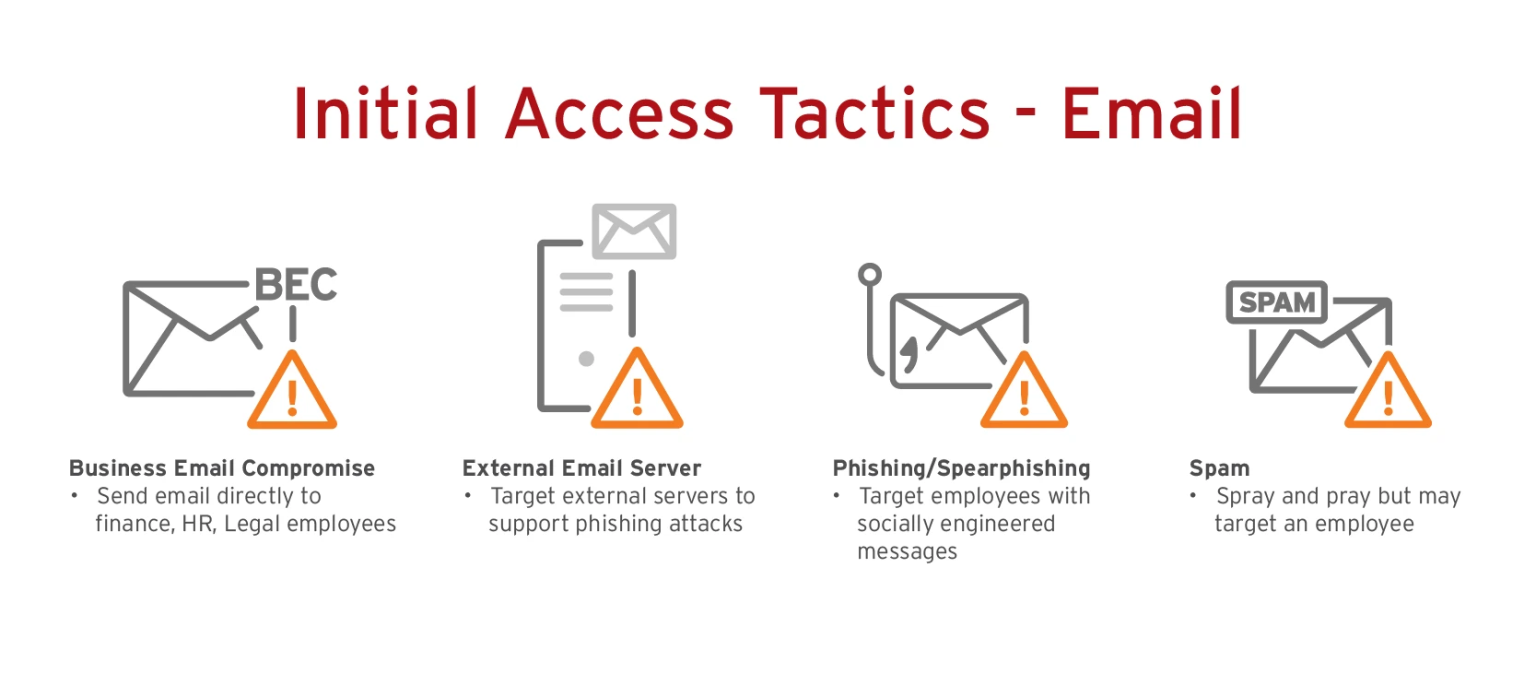

1. 電子郵件

風險:電子郵件依然是網路犯罪集團最常使用的首次入侵管道,因為相對容易。2021 年,趨勢科技在全球所攔截的威脅當中有 74.1% (3,360 萬) 是電子郵件威脅,比 2020 年增加了 101%。而且這類攻擊所造成的損失更是逐年增加,根據 Ponemon 的 2021 年網路釣魚研究指出,網路釣魚攻擊對企業每年造成的損失金額將近 1,500 萬美元,換算下來平均每名員工超過 1,500 美元。

企業能做些什麼:除了仰賴電子郵件內建的防護之外,更應挑選一家提供多層式防禦的廠商:

- 具備人工智慧 (AI)、機器學習 (ML)、行為分析以及作者分析技術的電子郵件閘道。

- 雲端應用程式安全代理 (CASB) 可分析信箱中的電子郵件,掃描其中的連結和附件檔案,以及同事之間的電子郵件,防範已遭入侵的帳號發送網路釣魚郵件給其他員工。

- 安全網站閘道 (SWG) 可在使用者萬一不小心點到惡意連結時提供一道額外防護,它能檢查在線流量、分析影像、利用 ML 技術來分析品牌元素、登入表單以及其他網站內容,藉此偵測冒牌網站。

- 教育使用者,藉由內建的模擬與教育訓練功能來提升使用者資安意識。在理想情況下,廠商會提供一些以近期真實網路釣魚詐騙案例為範本所設計的網路釣魚測試 。

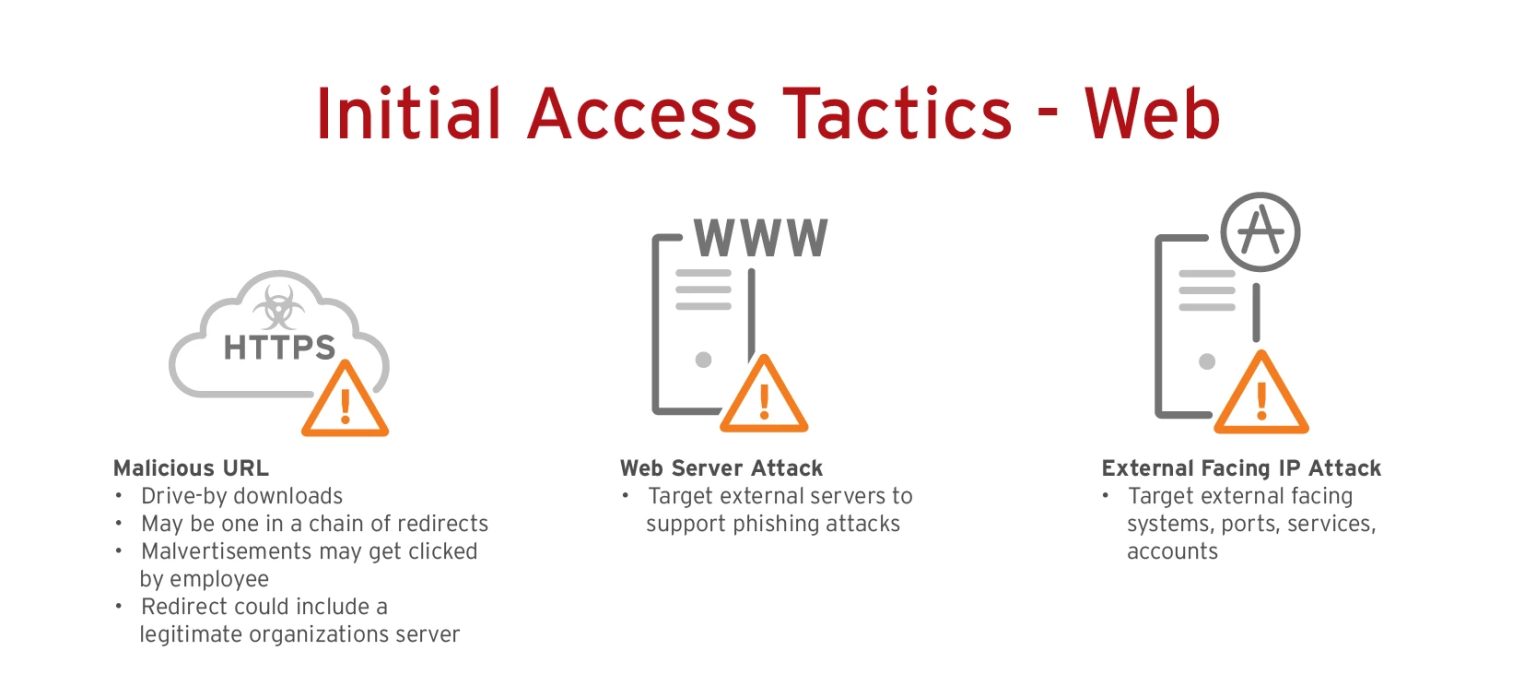

2. 網站與網頁應用程式

風險:跨網站腳本 (XSS) 攻擊會利用網站或網頁應用程式的程式設計缺失來蒐集使用者輸入資料。這也難怪 XSS 至今仍經常登上 OWASP 網頁應用程式十大資安風險排行榜。光是 WordPress 搜尋擴充功能 Ivory Search 的一個嚴重 XSS 漏洞就讓全球 6 萬個網站陷入惡意程式碼注入風險。隨著遠距上班與改用雲端服務的風潮造成網站與網頁應用程式暴增,企業應特別強化這個首次入侵管道的防禦。

企業能做些什麼:CASB 可降低使用 SaaS 應用程式的風險而不影響使用者體驗。它能解決影子 IT (Shadow IT) 的問題,防止雲端帳號遭到入侵,並且解決第三方服務 (如 Ivory Search) 所帶來的資安漏洞。不僅如此,CASB 還與 SWG 解決方案的威脅攔截功能相輔相成,並且善用延伸式偵測及回應 (XDR) 的分析能力,讓原本散置各獨立解決方案的記錄檔,能彙整起來為您的環境提供一種更全面的檢視,給您更完整的風險評估。

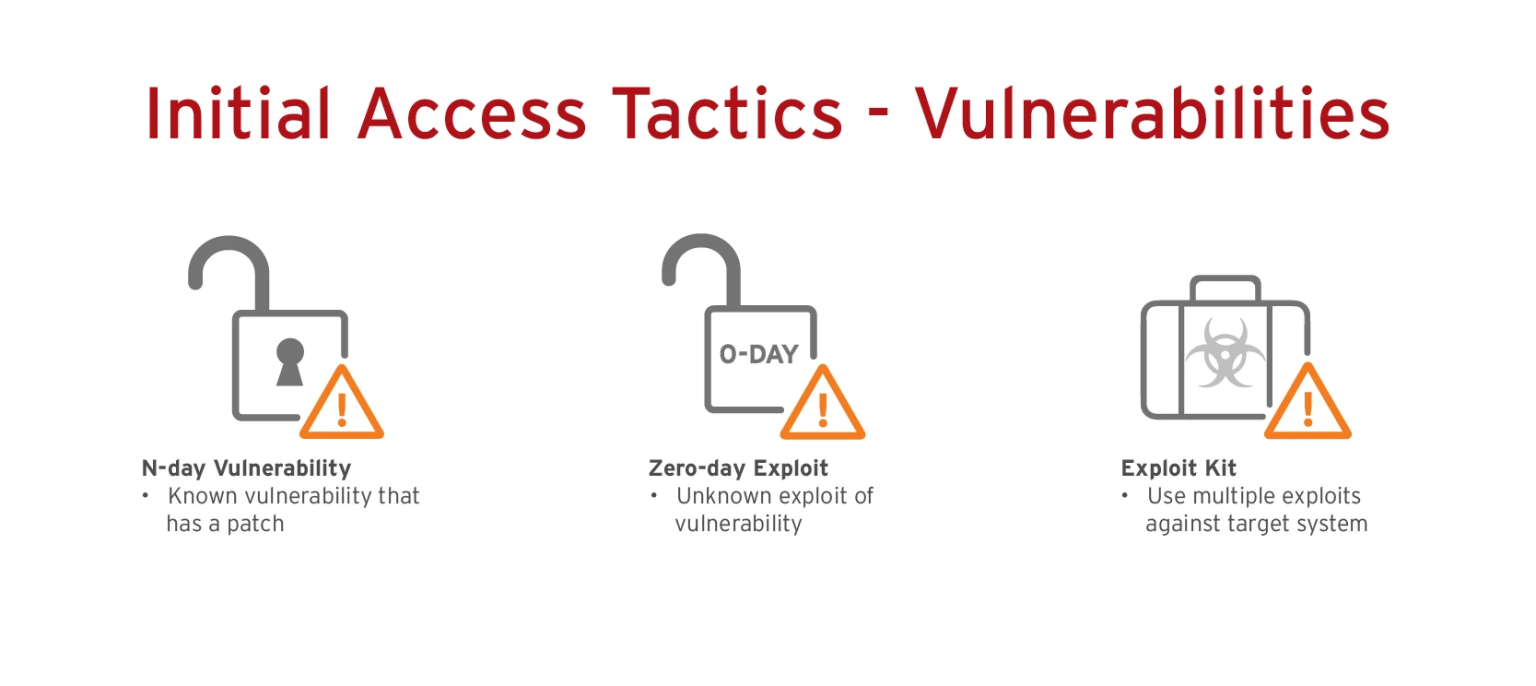

3. 漏洞

風險:漏洞可能造成系統停機或封鎖,例如瑞典連鎖超市 Coop 的案例,駭客利用 Kaseya Virtual System/Server Administrator (VSA) 虛擬系統/伺服器管理軟體的多個零時差漏洞對該公司發動了一波勒索病毒攻擊,使得該公司被迫關閉 800 家超市。零時差漏洞、已知漏洞,以及永遠不會修正的漏洞 正在不斷增加。根據 Trend Micro Research 指出,2022 上半年經由我們 ZDI 漏洞懸賞計畫通報的重大及高嚴重性漏洞數量增加了 23%。

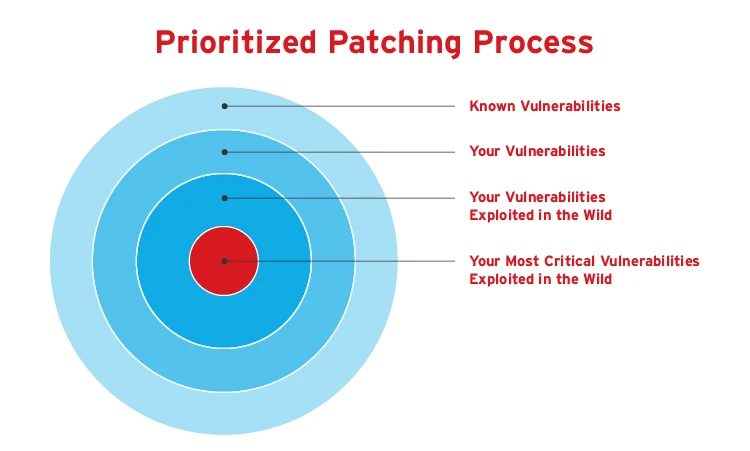

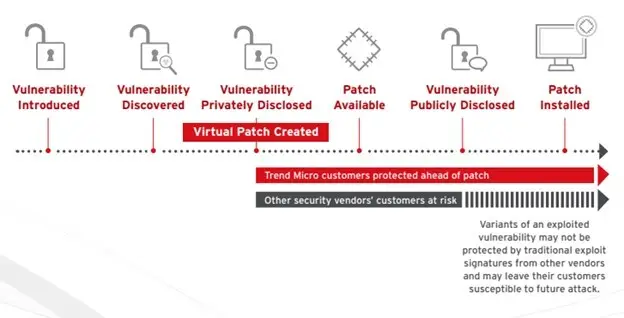

企業能做些什麼:以下提供 修補更新管理的五大最佳實務原則,希望能協助企業建立強大的漏洞攻擊防禦:

- 找出跟您最息息相關的修補更新,按優先次序套用修補更新,並且參考 CISO 已知遭到攻擊的漏洞 (Known Exploited Vulnerability) 目錄。

- 制定一套零時差漏洞應變計畫,因為這件事遲早要面對。隨時監控網路上是否有可疑活動,持續關注專門蒐集全球威脅情報的漏洞懸賞計畫,例如趨勢科技 Zero Day Initiative™。

- 與廠商保持聯繫,看看是否有辦法將軟體回復到先前版本。

- 善用虛擬修補,在廠商釋出正式修補更新之前預先保護含有漏洞的系統。

- 讓利害關係人了解效益,在企業內培養一種資安文化,向董事會證明網路資安的投資報酬 (ROI)。

4. 裝置

風險:轉換至遠距上班模式讓 VPN 的風險浮上了檯面,這是一個可讓駭客存取整個網路的首次入侵途徑。儘管遠距上班人員只能存取工作上的應用程式,但家庭中的其他裝置卻可能經由連上 VPN 的不安全電腦散播惡意程式。有鑑於 82% 的資料外洩都牽涉到「人」的因素,因此當有更多裝置可以存取整個企業網路時,資安風險也會隨之增加。

企業能做些什麼:63% 的企業機構都在捨棄 VPN 並改用零信任網路存取 (Zero Trust Network Access,簡稱 ZTNA) 來降低整體受攻擊面的資安風險,同時作為邁向零信任策略的其中一步。ZTNA 會持續檢查使用者與裝置的可信任狀態,並且只允許裝置存取前端網站入口,如此就能防止駭客利用已入侵的裝置為跳板,擴散至其他受攻擊面。不僅如此,ZTNA 還能提供所需的擴充性來支援不斷變化的企業營運。其綁定特定應用程式與使用者的連線,也不像 VPN 那樣需要大量頻寬,既能提供高效能的可用性與持續供應能力,又不影響使用者體驗。

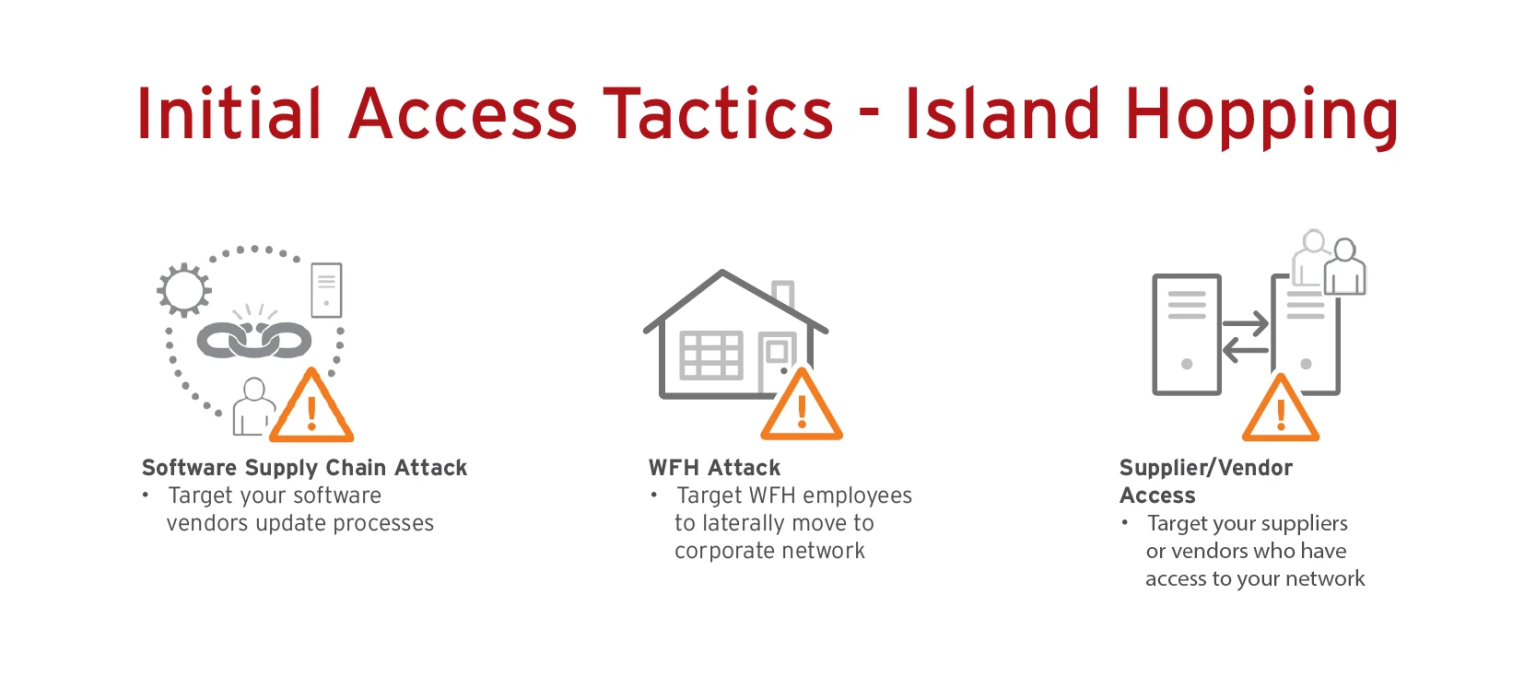

5. 跳島攻擊

風險:跳島攻擊 (Island Hopping) 是一種從外部環境轉進內部網路的攻擊手法。隨著 Kaseya、Log4j 與 SolarWinds 等軟體接二連三發生問題,軟體供應鏈攻擊正在不斷增加。如同層層包覆的俄羅斯娃娃一樣,這個首次入侵管道當中還包含了許多其他管道:資料分發服務 (Data Distribution Services,簡稱 DDS)、開放原始碼、系統管理工具,以及外部採購的應用程式。根據一份 趨勢科技全球調查指出,有 52% 的企業機構其供應鏈夥伴都曾遭到勒索病毒襲擊,意味著這些機構自己的系統也連帶陷入危險。

企業能做些什麼:CISA 發布了一份名為「ICT SCRM Essentials」(資通訊技術供應鏈風險管理之基礎) 的文件,提出了建立有效供應鏈風險管理實務的 6 個關鍵步驟:

- 發掘:找出須參與的人員。

- 管理:根據產業標準與最佳實務原則 (如 NIST 發布的原則) 來制定供應鏈資安政策與程序。

- 評估:了解您所採購的硬體、軟體與服務。

- 掌握:詳細列出完整供應鏈來掌握您採購了哪些元件。

- 檢驗:決定您的機構該如何評估供應商的資安文化。

- 評量:設定時程與系統,根據指導原則來評量供應鏈的資安狀況。

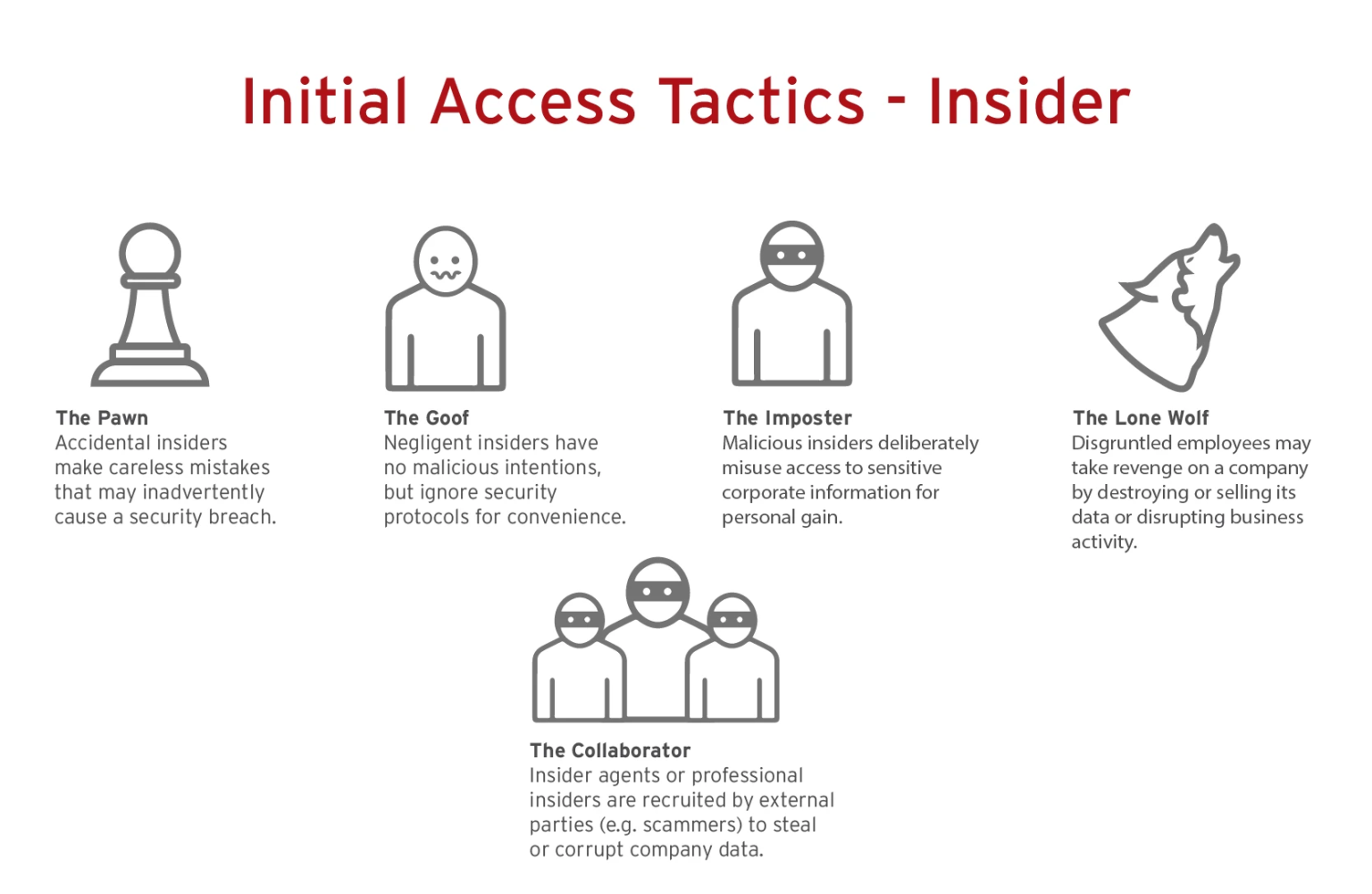

6. 內賊

風險:根據 Ponemon 2022 年的一份 全球報告指出,企業讓內賊威脅事件獲得控制的時間從 77 天增加到 85 天,企業需大費周章才能讓事件獲得控制。不僅如此,那些超過 90 天才獲得控制的資安事件平均一年需耗費企業 1,719 萬美元的成本。不論是單純的意外、疏失,或是惡意的行為,內賊威脅的代價都很高。

企業能做些什麼:透過資安意識教育訓練改善資安習慣有助於避免內部人員出現意外或疏失的情況。至於其他型態的內賊,就必須仰賴持續監控入口與出口流量來解決。而且假使駭客是經由這個管道入侵,那麼一套完善的事件應變計畫將有助於快速控制威脅、遏止威脅擴散,並且降低財務衝擊。

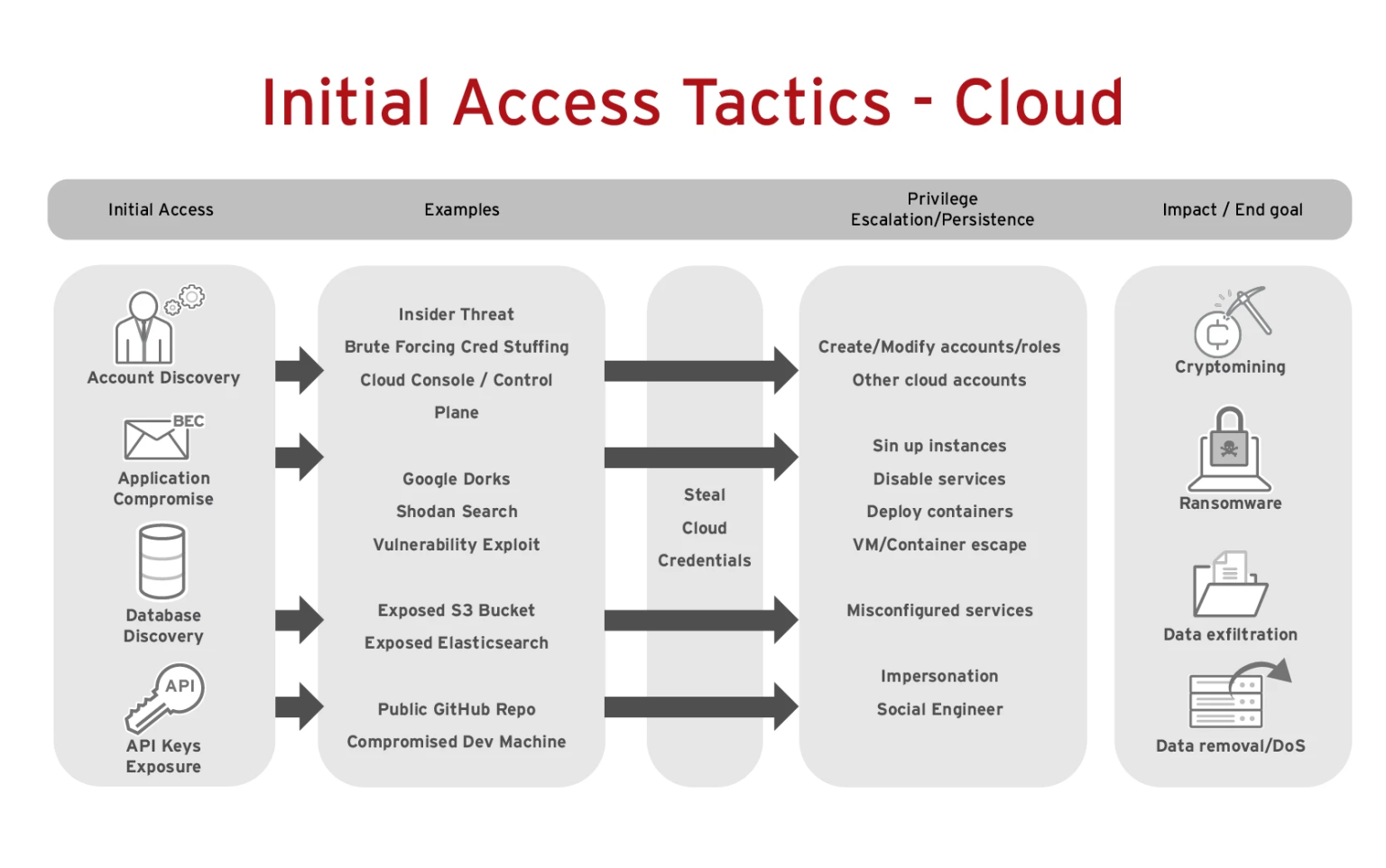

7. 雲端

風險:數位轉型不僅加速了雲端的普及,也帶來了新的網路資安風險。根據趨勢科技 2022 上半年網路資安報告指出,有三大日益興起的趨勢將對企業的財務、營運及商譽帶來風險:虛擬加密貨幣挖礦、經由雲端通道的攻擊,以及雲端軟體組態設定錯誤。根據 IBM 的一項調查,最後一項風險 (也就是商譽風險) 的損失平均為 414 萬美元。

企業能做些什麼?

採用一套能支援多重雲端及混合雲環境的雲端原生資安平台至關重要。請尋找一套盡可能將一切自動化的平台,從掃描基礎架構程式碼 (IaC)、開放原始碼、容器與雲端工作負載,到設定清晰明確的資安政策,以及執行法規遵循檢查等等。

採用一套全方位網路資安方法來保護攻擊管道

看到這裡,您或許會被您可能需要的最新資安產品數量嚇到。確實,假使每一個防護層都要各自部署及維護獨立的資安工具,那根本就是無法管理,尤其在資安人才短缺與高流動率的情況下。所以,請採用一套全方位網路資安平台來降低複雜性、彌補現有人力的不足,同時確保資安的成熟度。

採用一套可涵蓋多重環境又具備廣泛第三方整合能力的全方位平台,將確保您只須從單一儀表板就能掌握完整的可視性。此外,一些像自動化、持續監控及 XDR 的資安功能,對於受攻擊面的管理同樣至關重要。可視性與深度交叉關聯的資料,可讓資安團隊發掘、評估及防範受攻擊面完整風險週期的威脅。

如需有關受攻擊面風險管理的更多資訊,請參閱以下文章: