防護 5G企業專網就是如此。5G 技術的擴展性、速度和連接性為企業帶來了無數好處。但這些特性也會在惡意威脅入侵系統時放大所造成的損害。這些威脅可能導致大規模的分散式阻斷服務攻擊 (DDoS)攻擊、服務劫持、隱私入侵,甚至導致工廠運作完全停擺。

與普遍的看法相反,5G 企業專網並無法倖免於惡意威脅。我們在最近的研究中檢視了可能影響 5G 核心網路的威脅。

因此對使用 5G 專網的企業來說,安全性應該是首要的關注重點。這可以透過對 5G 服務平台及其整合的其他技術、整個企業網路和用 5G 連接的元素建立點對點安全防護來解決。

防護 5G 與其他技術的整合

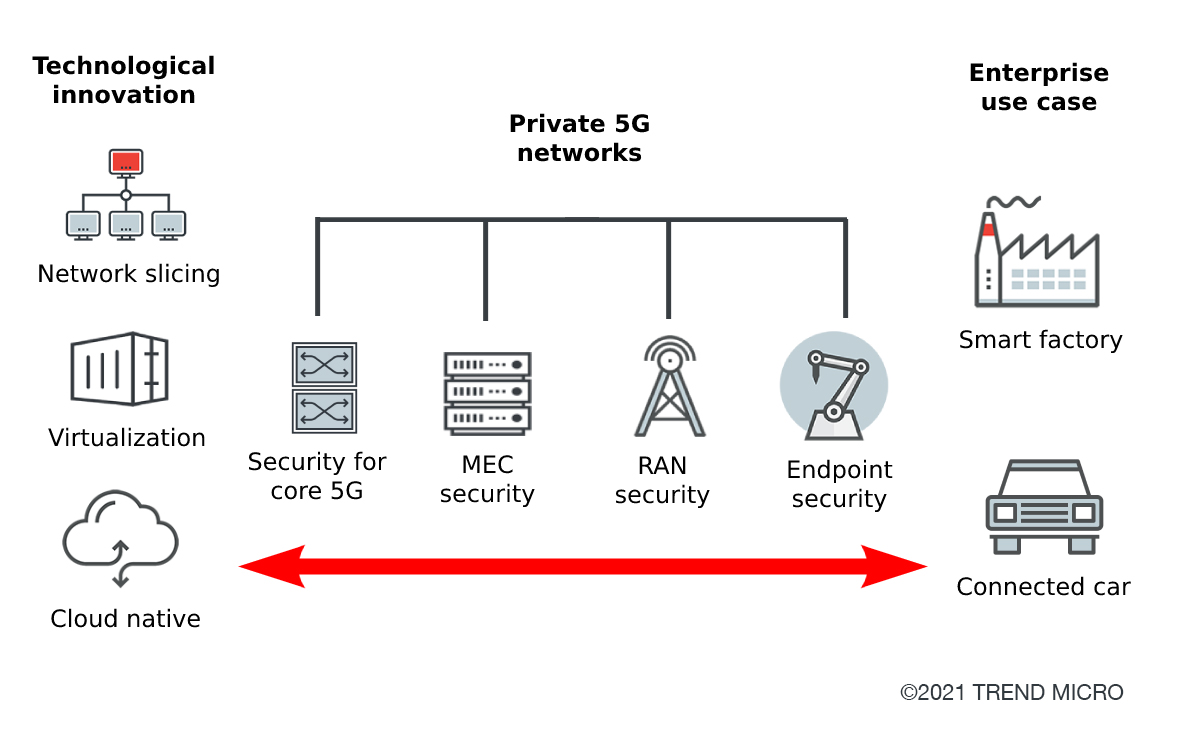

有許多技術會和 5G 企業專網配合使用。網路切片(Network Slicing)、開放API、DevOps、自動化、雲端原生技術、核心虛擬化、微服務和機器學習只是其中之一。但與這些技術的結合也可能在無意間讓網路面臨更多威脅。

為了能夠安全地將這些技術與 5G 整合起來,企業應該建立起一套導入流程,在處理各環節(如服務商、供應商、設定、安全控制和環境)時都能有對應的安全需求。

比方說,企業可以利用網路切片(Network Slicing)在網路層級進行微分段。它提供了網路隔離的混合(專用/公共5G企業專網)概念,或是按醫療、物聯網(IoT ,Internet of Thing)和聯網汽車等使用案例進行網路區隔。這時就有必要考慮針對特定使用案例的安全評量和控制(如IT/OT乾淨管道和基於應用程式的安全防護等)。

5G企業專網的安全考量

當然,除了 5G 相關技術外,保護網路內部元素的安全也很重要。以下是其中一些組件及其相應的安全考量。

核心服務安全

可以說 5G 核心服務安全的基礎是虛擬化基礎設施和技術創新安全。除了底層安全機制外,企業還必須從安全角度看待日常營運的重要性,因為核心服務掌握著 5G 控制和管理元素。這方面的安全考量包括通訊控制分區、資安監控中心(SOC)整合以及安全功能的實作概念證明。

MEC安全

多接取邊緣運算(MEC)會將服務和功能轉移到網路邊緣。虛擬機(VM)有助於維持每個 MEC 服務正常運作。對這些虛擬機來說,基本的安全防護是必不可少。進一步需要考量的包括為每個服務的協調和區隔部署強大的安全控制,這是對每個業務使用案例有深入的了解才能做到。

比方說,醫療產業需要5G專網,因為醫院使用案例需要深入的醫療分析,並且需要自動最佳化醫療儀器掃描數據並傳送給醫療專業人員的電腦。在這裡,網路犯罪活動經常針對的個人健康資訊最需要保護。這種情況下需要嚴格的安全防護措施,而不僅是為其他一般服務提供的簡單分段。

無線接取網路(RAN)安全

無線接取網路(RAN)提供無線連接,幫助端點和裝置連到網路(如 5G 網路)。開放性無線接取網路(O-RAN)架構的開放性旨在為RAN建立相互操作標準,加速5G無線接取網路產業朝向開放、智慧化、虛擬化和完全相互操作的RAN轉變。

但利用O-RAN解決方案建構RAN也給企業帶來了網路風險。分離的無線電單元(RU)、分布單元(DU)和中央單元(CU)能夠透過開放平台開發,這些平台存在著可能被網路犯罪分子利用的漏洞。因此,漏洞管理對使用開放平台和整體RAN的安全防護來說至關重要。

端點安全

端點包括無人機、起重機和工廠裡的各種感應器。相關的安全考量包括防止和對抗各種型態的端點濫用。還需要思考如何對策使用新識別碼的無線連接端點裝置所面臨的漏洞攻擊。

一個惡意濫用例子是SIM 卡盜換(SIM swapping),攻擊者將端點的SIM卡安裝到自己的裝置上,並用它來滲透企業網路、定位和找出漏洞或是攻擊其他裝置。

防護實際應用中的 5G 連線

實作企業 5G 專網安全防護不僅需要了解技術特性,還需要了解網路如何在企業系統中使用。企業5G專網技術普遍的應用場所包括智慧工廠和智慧汽車。

智慧工廠的網路風險

5G連線為智慧工廠提供了各種好處。例如,5G 技術為生產設備提供的無線連接可以大大地減少佈線工作。這使得快速輕鬆地舖設和重組生產線成為可能,從而提高設備利用率。

在這樣的環境下,必須要保護好智慧財產權及其他敏感資訊,同時確保生產設備運行。然而,IT 和 OT 間的危險連接會使系統容易遭受惡意威脅攻擊。這些惡意威脅可能會產生嚴重的後果,例如:資訊系統的橫向感染,可以從 IT 環境滲透到 OT 環境。

來自電腦或可卸除磁碟機對資料採集與監視(SCADA)系統的惡意軟體入侵。來自其他裝置的橫向感染可能影響到智慧工廠系統的各個組件。

🔴 雲端環境的未經授權存取和漏洞攻擊。

🔴 資訊系統的橫向感染,可以從 IT 環境滲透到 OT 環境。

🔴 來自電腦或可卸除磁碟機對資料採集與監視(SCADA)系統的惡意軟體入侵。

🔴 來自其他裝置的橫向感染可能影響到智慧工廠系統的各個組件。

🔴 雲端環境的未經授權存取和漏洞攻擊。

聯網汽車的網路風險

對聯網汽車來說,5G 專網帶來了大量的好處,因為它們讓汽車與其他汽車、裝置和網路之間能夠更快進行連接。但同時也帶來了其他安全考量:

🔴 通過短程連接或惡意網路對端點進行直接攻擊

🔴 對合法網路的攻擊

🔴 來自行動裝置的攻擊

🔴 來自後端組件的攻擊,如空中下載技術(OTA)伺服器、遠端資訊處理伺服器和應用程式商店

🔴 來自第三方廠商系統的攻擊,如智慧型運輸系統(ITS)、車聯網(V2X)系統、地圖伺服器和網頁伺服器

防護 5G 企業專網的建議

乍看之下 5G 企業專網防護的安全考慮可能並不多,甚至可能根本不明顯。但仔細研究後,實際上有很多因素需要考慮。

當5G技術被引入企業,即便是建立在實體隔離(air-gapped)的環境,採用這種技術也會帶來新的挑戰。企業的資訊安全團隊必須進行全面審查,以檢視現有的IT/OT安全解決方案是否能夠涵蓋新的風險。在採用5G等強大技術的同時,停留在只能警覺已知威脅的舊思維會是個嚴重的失誤。

的確,能力越大,責任越大。保護5G企業專網是一種共同責任:企業本身、電信服務商和網路安全專家必須討論網路的安全性,確保對5G系統的各個層面和組件都有進行全面性的防護。

5G企業專網的安全解決方案也相當重要。例如趨勢科技的行動網路防護(TMMNS),它能夠提供全面性的能見度、詳盡的偵測及快速回應,確保企業5G及其應用程式的點對點安全。

@原文出處:Main Considerations for Securing Enterprise 5G Networks